Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Du kan sende feedback ved at åbne Microsoft Defender for Endpoint på macOS på din enhed og ved at navigere til Hjælp Med > at sende feedback.

En anden mulighed er at indsende feedback via Microsoft Defender XDR ved at starte security.microsoft.com og vælge fanen Giv feedback.

Denne artikel indeholder oplysninger om, hvordan du foretager fejlfinding af problemer med den systemudvidelse, der er installeret som en del af Microsoft Defender for Endpoint på macOS.

Fra og med macOS BigSur (11) kræver Apples macOS, at alle systemudvidelser er udtrykkeligt godkendt, før de må køre på enheden.

Symptom

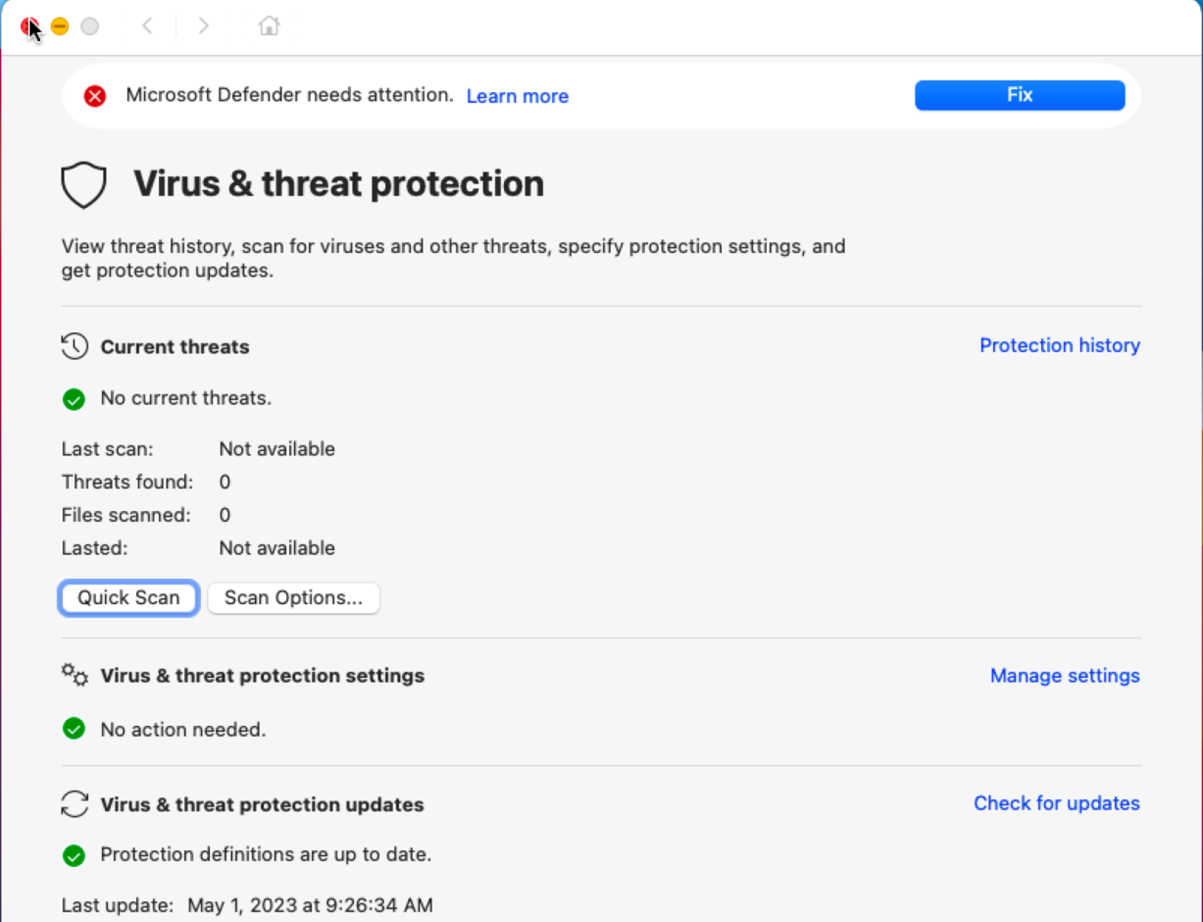

Du bemærker, at Microsoft Defender for Endpoint har et x-symbol i skjoldet, som vist på følgende skærmbillede:

Hvis du vælger skjoldet med x-symbolet , får du vist indstillinger som vist på følgende skærmbillede:

Vælg Handling er nødvendig.

Skærmen som vist på følgende skærmbillede vises:

Du kan også køre mdatp-tilstand: Den rapporterer, om beskyttelse i realtid er aktiveret, men ikke tilgængelig. Denne rapport angiver, at systemudvidelsen ikke er godkendt til at køre på din enhed.

mdatp health

Outputtet på kørsel af mdatp-tilstand er:

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

Outputrapporten, der vises på kørsel af mdatp-tilstand , vises på følgende skærmbillede:

Årsag

macOS kræver, at en bruger manuelt og eksplicit godkender visse funktioner, som et program bruger, f.eks. systemudvidelser, der kører i baggrunden, sender meddelelser, fuld diskadgang osv. Microsoft Defender for Endpoint er afhængig af disse programmer og kan ikke fungere korrekt, før alle disse samtykker modtages fra en bruger.

Hvis du ikke godkendte systemudvidelsen under udrulningen/installationen af Microsoft Defender for Endpoint på macOS, skal du udføre følgende trin:

Kontrollér systemudvidelserne ved at køre følgende kommando i terminalen:

systemextensionsctl listDu bemærker, at begge Microsoft Defender for Endpoint på macOS-udvidelser er i tilstanden [aktiveret venter på bruger].

Kør følgende kommando i terminalen:

mdatp health --details system_extensionsDu får følgende output:

network_extension_enabled : false network_extension_installed : true endpoint_security_extension_ready : false endpoint_security_extension_installed : true

Dette output vises på følgende skærmbillede:

Følgende filer kan mangle, hvis du administrerer dem via Intune, JamF eller en anden MDM-løsning:

| MobileConfig (Plist) | Output af konsolkommandoen "mdatp health" | macOS-indstilling, der kræves, for at MDE på macOS kan fungere korrekt |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | Systemudvidelse |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | Netværksfilterudvidelse |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | Kontrol af politik for beskyttelse af personlige oplysninger (PPPC, også kaldet TCC (Transparency, Consent & Control), Full Disk Access (FDA)) |

| "/Library/Managed Preferences/com.apple.notificationsettings.plist" | ikke tilgængelig | Slutbrugermeddelelser |

| "/Library/Managed Preferences/servicemanagement.plist" | ikke tilgængelig | Baggrundstjenester |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (til DLP) | Tilgængelighed |

Til fejlfinding af problemet med manglende filer for at få Microsoft Defender for Endpoint på macOS til at fungere korrekt Microsoft Defender for Endpoint på macOS.

Løsning

Godkend funktioner (f.eks. systemudvidelser, baggrundstjenester, meddelelser og fuld diskadgang) ved hjælp af følgende metoder:

-

Bemærk!

Intune politikunderstøttelse af macOS-udvidelser frarådes i tjenesteversionen fra august 2024 (2048). Eksisterende Intune politikker med macOS-udvidelser fungerer fortsat, men du kan ikke oprette nye politikker med macOS-udvidelser i Intune.

Brug i stedet indstillingskataloget til at oprette nye Intune politikker for macOS, der konfigurerer nyttedataene for systemudvidelsen. Du kan få flere oplysninger under Brug kataloget med Intune-indstillinger til at konfigurere indstillinger.

Forudsætninger

Før du godkender systemudvidelsen (ved hjælp af et af de angivne administrationsværktøjer), skal du sørge for, at følgende forudsætninger er opfyldt:

Trin 1: Kommer profilerne ned til din macOS?

Hvis du bruger Intune, skal du se Administrer macOS-softwareopdateringspolitikker i Intune.

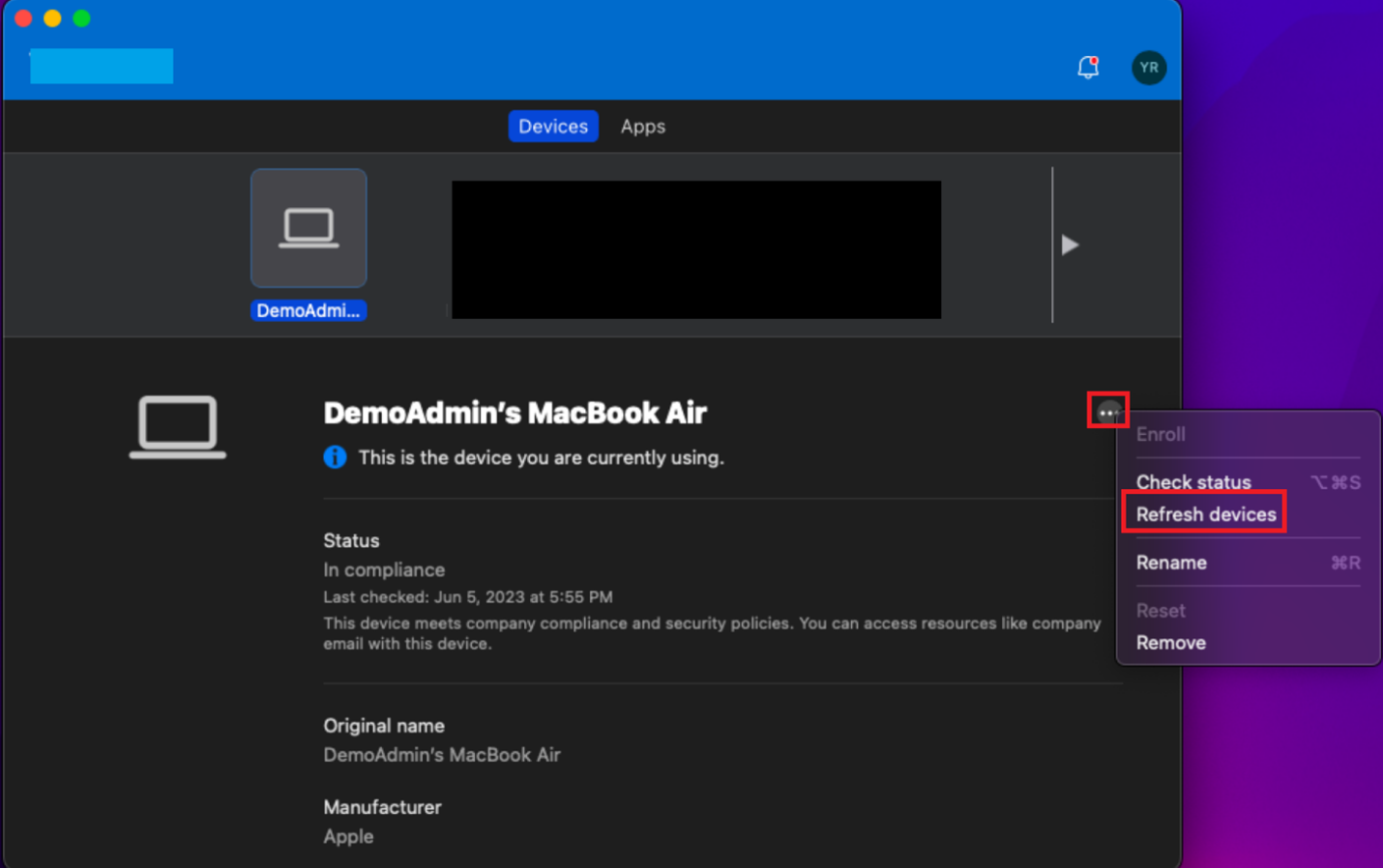

Vælg ellipsen (tre prikker).

Vælg Opdater enheder. Skærmen som vist på følgende skærmbillede vises:

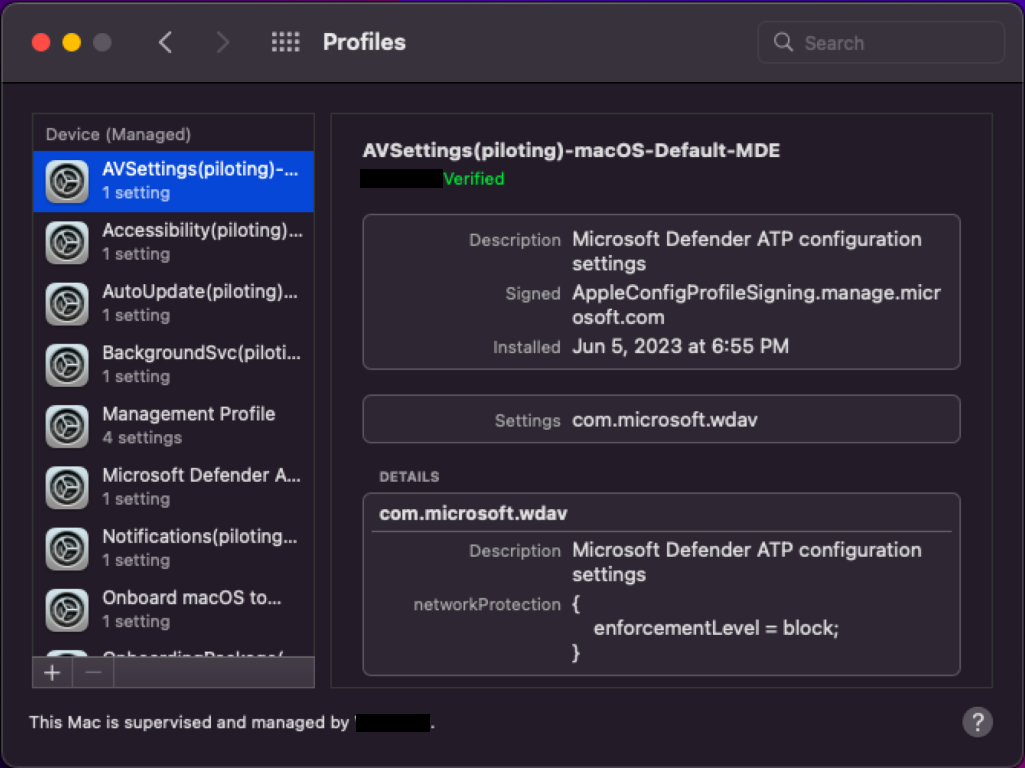

I Launchpad skal du skrive Systemindstillinger.

Dobbeltklik på Profiler.

Bemærk!

Hvis du ikke er tilmeldt MDM, kan du ikke se Profiler som en mulighed. Kontakt dit MDM-supportteam for at se, hvorfor indstillingen Profiler ikke er synlig. Du bør kunne se de forskellige profiler, f.eks . Systemudvidelser, Tilgængelighed, Baggrundstjenester, Meddelelser, Microsoft Automatiske opdateringer osv., som vist på det foregående skærmbillede.

Hvis du bruger JamF, skal du bruge politikken sudo jamf. Du kan få flere oplysninger under Politikadministration.

Trin 2: Sørg for, at de profiler, der er nødvendige for Microsoft Defender for Endpoint, er aktiveret

Afsnittet Afsnit, der indeholder en vejledning i aktivering af de profiler, der er nødvendige for Microsoft Defender for Endpoint, indeholder en vejledning i, hvordan du løser dette problem, afhængigt af den metode, du brugte til at installere Microsoft Defender for Endpoint på macOS.

Bemærk!

En korrekt navngivningskonvention til dine konfigurationsprofiler er en reel fordel. Vi anbefaler følgende navngivningsskema:

Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type For eksempel: FullDiskAccess (piloting) - macOS - Default - MDE

Ved hjælp af den anbefalede navngivningskonvention kan du bekræfte, at de korrekte profiler falder ned på tidspunktet for kontrollen.

Tip

Hvis du vil sikre, at de korrekte profiler kommer ned i stedet for at skrive.mobileconfig (plist)**, kan du downloade denne profil fra GitHub for at undgå typografiaflange bindestreger.

Brug følgende syntaks i terminalen:

curl -O https://URL

Det kan f.eks. være:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Afsnit, der indeholder en vejledning i aktivering af de profiler, der er nødvendige for Microsoft Defender for Endpoint

-

- Funktion: Godkend systemudvidelser

-

Mobilkonfiguration (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig -

Gælder for:

- Intune: Ja

- JamF: Ja

- Andet MDM: Ja

- Manuel: Du skal godkende udvidelsen ved at gå til Sikkerhedsindstillinger eller Systemindstillinger > Sikkerhed & Beskyttelse af personlige oplysninger og derefter vælge Tillad.

-

- Funktion: Netværksfilter

-

Mobilkonfiguration (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig -

Gælder for:

- Intune: Ja

- JamF: Ja

- Andet MDM: Ja

- Manuel: Du skal godkende udvidelsen ved at gå til Sikkerhedsindstillinger eller Systemindstillinger > Sikkerhed & Beskyttelse af personlige oplysninger og derefter vælge Tillad.

-

- Funktion: Kontrol af politik for beskyttelse af personlige oplysninger (PPPC, også kaldet TCC (Transparency, Consent & Control), Full Disk Access (FDA))

-

Mobilkonfiguration (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig -

Gælder for:

- Intune: Ja

- JamF: Ja

- Andet MDM: Ja

-

Manuel: Du skal godkende udvidelsen ved at gå til Sikkerhedsindstillinger eller Systemindstillinger > Sikkerhed & Beskyttelse af personlige oplysninger >> Fuld diskadgang og derefter vælge Tillad og markere afkrydsningsfeltet ud for følgende:

- Microsoft Defender

- Microsoft Defender sikkerhedsudvidelse

-

- Funktion: Kører i baggrunden

-

Mobilkonfiguration (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig -

Gælder for:

- Intune: Ja

- JamF: Ja

- Andet MDM: Ja

- Manuel: Ikke tilgængelig

-

- Funktion: Sender meddelelser

-

Mobilkonfiguration (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig -

Gælder for:

- Intune: Ja

- JamF: Ja

- Andet MDM: Ja

- Manuel: Ikke tilgængelig

-

- Funktion: Tilgængelighed

-

Mobilkonfiguration (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig -

Gælder for:

- Intune: Ja

- JamF: Ja

- Andet MDM: Ja

- Manuel: Ikke tilgængelig

Trin 3: Test de installerede profiler ved hjælp af det indbyggede profilværktøj macOS

Værktøjet sammenligner dine profiler med det, vi har publiceret i GitHub, og rapporterer uoverensstemmende eller manglende profiler.

Download scriptet fra https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

Vælg Rå. Den nye URL-adresse er https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py.

Gem den som analyze_profiles.py på Downloads ved at køre følgende kommando i terminalen:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.pyBenyt en af følgende fremgangsmåder. Sudo-tilladelser er påkrævet:

Kør python3-scriptet for profilanalysen uden parametre ved at køre følgende kommandoer i terminalen:

cd /Downloads sudo python3 analyze_profiles.pyELLER

Kør scriptet direkte fra internettet ved at køre følgende kommandoer:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py | python3 -

Outputtet viser alle potentielle problemer med profiler.

Anbefalet indhold

- Udrulning af Microsoft Defender for Endpoint på macOS med Jamf Pro: Få mere at vide om, hvordan du installerer Microsoft Defender for Endpoint på macOS med Jamf Pro.

- Konfigurer Microsoft Defender for Endpoint på macOS-politikker i Jamf Pro: Få mere at vide om, hvordan du konfigurerer Microsoft Defender for Endpoint på macOS-politikker i Jamf Pro.

- Konfigurer enhedsgrupper i Jamf Pro: Få mere at vide om, hvordan du konfigurerer enhedsgrupper i Jamf Pro til Microsoft Defender for Endpoint på macOS.

- Log på Jamf Pro