Udnyttelses- og udnyttelsessæt

Udnyttelser udnytter sårbarheder i software. En sårbarhed er som et hul i din software, som malware kan bruge til at komme ind på din enhed. Malware udnytter disse sikkerhedsrisici til at omgå computerens sikkerhedsforanstaltninger for at inficere din enhed.

Sådan fungerer udnyttelser og udnyttelsessæt

Udnyttelser er ofte den første del af et større angreb. Hackere scanner efter forældede systemer, der indeholder kritiske sårbarheder, som de derefter udnytter ved at installere målrettet malware. Udnyttelser omfatter ofte shellcode, som er en lille malware nyttedata bruges til at downloade yderligere malware fra hacker-kontrollerede netværk. Shellcode gør det muligt for hackere at inficere enheder og infiltrere organisationer.

Exploit kits er mere omfattende værktøjer, der indeholder en samling af udnyttelser. Disse kits scanner enheder for forskellige typer softwaresårbarheder, og hvis der registreres nogen, skal du installere yderligere malware for at inficere en enhed yderligere. Kits kan bruge udnyttelser, der er målrettet til forskellige programmer, herunder Adobe Flash Player, Adobe Reader, Internet Explorer, Oracle Java og Sun Java.

Den mest almindelige metode, der bruges af hackere til at distribuere udnyttelser og udnytte kits, er via websider, men udnyttelser kan også modtage i mails. Nogle websteder er ubevidst og hoster modvilligt skadelig kode og udnyttelser i deres annoncer.

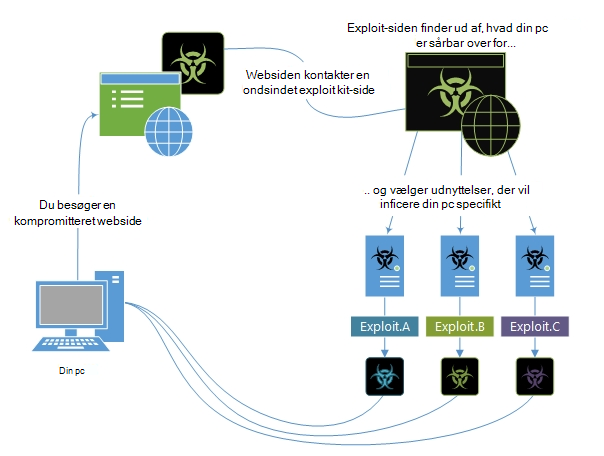

Infografikken nedenfor viser, hvordan en udnyttelsespakke kan forsøge at udnytte en enhed, når du besøger en kompromitteret webside.

Figur 1. Eksempel på, hvordan du udnytter kits arbejde

Bemærkelsesværdige trusler bruger udnytte kits til at sprede ransomware, herunder JSSLoader. Truslen skuespiller spores af Microsoft som Storm-0324 (DEV-0324) bruger denne malware til at lette adgangen til ransomware-as-a-service (RaaS) skuespiller [Sangria Tempest](https://www.microsoft.com/en-us/security/blog/2022/05/09/ransomware-as-a-service-understanding-the-cybercrime-gig-economy-and-how-to-protect-yourself/#ELBRUS] (ELBRUS, Carbon Spider, FIN7).

Eksempler på udnyttelsessæt:

Hvis du vil vide mere om udnyttelser, kan du læse dette blogindlæg om at adskille en dobbelt nul-dag prøve opdaget i fælles jagt med ESET.

Sådan navngiver vi udnyttelser

Vi kategoriserer udnyttelser i vores Malware encyclopedia efter den "platform", de er målrettet mod. F.eks. Exploit:Java/CVE-2013-1489. En er en udnyttelse, der er målrettet en sårbarhed i Java.

Et projekt kaldet "Common Vulnerabilities and Exposures (CVE)" bruges af mange leverandører af sikkerhedssoftware. Projektet giver hver enkelt sårbarhed et entydigt tal, f.eks. CVE-2016-0778. Delen "2016" henviser til det år, sårbarheden blev opdaget. "0778" er et entydigt id for denne specifikke sårbarhed.

Du kan læse mere på CVE hjemmesiden.

Sådan beskytter du mod udnyttelser

Den bedste forebyggelse af udnyttelser er at holde organisationens software opdateret. Softwareleverandører leverer opdateringer til mange kendte sikkerhedsrisici, så sørg for, at disse opdateringer anvendes på alle enheder.

Du kan få mere generelle tip under Undgå malware-infektion.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om