Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Tip

Vidste du, at du kan prøve funktionerne i Microsoft Defender for Office 365 Plan 2 gratis? Brug den 90-dages Defender for Office 365 prøveversion på Microsoft Defender portalen med prøveversionshubben. Få mere at vide om, hvem der kan tilmelde dig og prøvevilkår i Prøv Microsoft Defender for Office 365.

I Microsoft 365-organisationer med Microsoft Defender for Office 365 Plan 2 identificerer og kategoriserer kampagnefunktionen koordinerede phishing- og malwaremailangreb. Microsofts kategorisering af mailangreb i diskrete kampagner hjælper dig med at:

- Undersøg og reager effektivt på mailangreb.

- Få en bedre forståelse af omfanget af det mailangreb, der er målrettet til din organisation.

- Vis værdien af Microsoft Defender for Office 365 til beslutningstagere for at forhindre mailtrusler.

Funktionen kampagner giver dig mulighed for at se det overordnede billede af et mailangreb hurtigere og mere fuldstændigt end noget andet menneske.

Se denne korte video om, hvordan kampagner i Microsoft Defender for Office 365 hjælper dig med at forstå koordinerede mailangreb, der er målrettet din organisation.

Hvad er en kampagne?

En kampagne er et koordineret mailangreb mod en eller mange organisationer. Mailangreb, der stjæler legitimationsoplysninger og virksomhedsdata, er en stor og indbringende branche. Efterhånden som teknologier øges for at stoppe angreb, ændrer angribere deres metoder for at sikre fortsat succes.

Microsoft anvender store mængder data om anti-phishing, anti-spam og antimalware fra hele tjenesten til at identificere kampagner. Vi analyserer og klassificerer angrebsoplysningerne i henhold til flere faktorer. Det kan f.eks. være:

- Angrebskilde: Kilde-IP-adresserne og afsendermaildomænerne.

- Meddelelsesegenskaber: Meddelelsernes indhold, typografi og tone.

- Meddelelsesmodtagere: Sådan er modtagere relateret. F.eks. modtagerdomæner, funktioner for modtagerjob (administratorer, direktører osv.), virksomhedstyper (store, små, offentlige, private osv.) og brancher.

- Nyttedata for angreb: Ondsindede links, vedhæftede filer eller andre nyttedata i meddelelserne.

En kampagne kan være kortlevende eller kunne strække sig over flere dage, uger eller måneder med aktive og inaktive perioder. En kampagne kan startes specifikt mod din organisation, eller din organisation kan være en del af en større kampagne på tværs af flere firmaer.

Påkrævede licenser og tilladelser

- Funktionen Kampagner er tilgængelig i organisationer med Defender for Office 365 Plan 2 (tilføjelseslicenser eller inkluderet i abonnementer, f.eks. Microsoft 365 E5).

- Du skal have tildelt tilladelser for at få vist oplysninger om kampagner, som beskrevet i denne artikel. Du har følgende muligheder:

Microsoft Defender XDR Unified-rollebaseret adgangskontrol (RBAC) (Hvis mail & samarbejde>Defender for Office 365 tilladelser er

aktive. Påvirker kun Defender-portalen, ikke PowerShell: Sikkerhedshandlinger/Rådata (mail & samarbejde)/Brevhoveder i mails (læse).

aktive. Påvirker kun Defender-portalen, ikke PowerShell: Sikkerhedshandlinger/Rådata (mail & samarbejde)/Brevhoveder i mails (læse).Mail & samarbejdstilladelser på Microsoft Defender portalen: Medlemskab i rollegruppen Organisationsadministration, Sikkerhedsadministrator eller Sikkerhedslæser.

Microsoft Entra tilladelser: Medlemskab af rollerne Global administrator*, Sikkerhedsadministrator eller Sikkerhedslæser giver brugerne de nødvendige tilladelser og tilladelser til andre funktioner i Microsoft 365.

Vigtigt!

* Microsoft anbefaler, at du bruger roller med færrest tilladelser. Brug af konti med lavere tilladelser hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Siden Kampagner på Microsoft Defender-portalen

Hvis du vil åbne siden Kampagner på portalen Microsoft Defender på https://security.microsoft.com, skal du gå til Mail & samarbejdskampagner>. Du kan også gå direkte til siden Kampagner ved at bruge https://security.microsoft.com/campaigns.

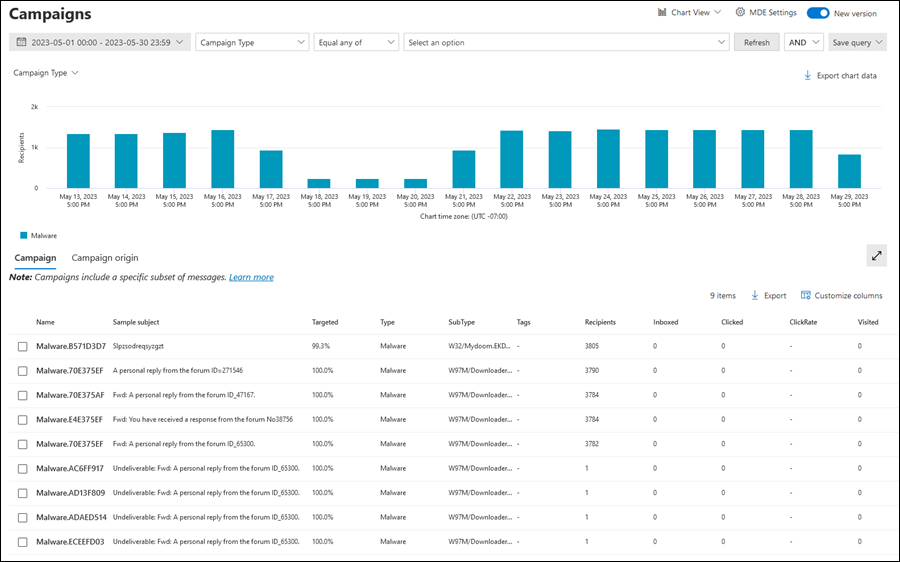

Siden Kampagner består af følgende elementer:

- En filter-/forespørgselsgenerator øverst på siden.

- Et diagramområde, hvor du kan bruge de tilgængelige pivots til at organisere diagrammet på forskellige måder. Diagrammet bruger som standard pivoten Kampagnetype , selvom denne pivot ikke ser ud til at være markeret.

- Et detaljeområde, der som standard er angivet til fanen Kampagne

Tip

Hvis du ikke kan se kampagnedata eller meget begrænsede data, kan du prøve at ændre datointervallet eller filtrene.

Du kan også få vist de samme oplysninger om kampagner i Threat Explorer på https://security.microsoft.com/threatexplorerv3:

- Visningen Kampagner .

- Alle mailvisning>fanen Kampagne i detaljeområdet under diagrammet.

- Fanen Kampagne for malwarevisning > i detaljeområdet under diagrammet.

- Fanen Kampagne i phishvisning> i detaljeområdet under diagrammet.

Hvis du har et Microsoft Defender for Endpoint abonnement, er oplysninger om kampagner forbundet med Microsoft Defender for Endpoint.

Diagramområde på siden Kampagner

På siden Kampagner viser diagramområdet et søjlediagram, der viser antallet af modtagere pr. dag. Grafen viser som standard både malware - og phishdata .

Hvis du vil filtrere de oplysninger, der vises i diagrammet og i detaljetabellen, skal du ændre filtrene.

Rediger diagrammets organisation ved at vælge Kampagnetype og derefter vælge en af følgende værdier på rullelisten:

- Kampagnenavn

- Kampagneundertype

- Afsenderdomæne

- Afsenders IP

- Leveringshandling

- Registreringsteknologi

- Fuldstændig URL-adresse

- URL-domæne

- URL-domæne og -sti

Brug ![]() Eksportér diagramdata til at eksportere dataene i diagrammet til en CSV-fil.

Eksportér diagramdata til at eksportere dataene i diagrammet til en CSV-fil.

Hvis du vil fjerne diagrammet fra siden (hvilket maksimerer størrelsen af detaljeområdet), skal du gøre et af følgende trin:

- Vælg

Listevisning>

Listevisning> af diagramøverst på siden.

af diagramøverst på siden. - Vælg

Vis listevisning mellem diagrammet og visningerne for detaljetabellen.

Vis listevisning mellem diagrammet og visningerne for detaljetabellen.

Området Detaljer på siden Kampagner

Hvis du vil filtrere de oplysninger, der vises i diagrammet og i detaljetabellen, skal du ændre filtrene.

På siden Kampagner vises følgende oplysninger i detaljetabellen under fanen Kampagne under diagrammet:

- Navn

- Emneeksempel: Emnelinjen i en af meddelelserne i kampagnen. Alle meddelelser i kampagnen har ikke nødvendigvis det samme emne.

- Målrettet: Procentdelen beregnet af: (antallet af kampagnemodtagere i din organisation) / (det samlede antal modtagere i kampagnen på tværs af alle organisationer i tjenesten). Denne værdi angiver, i hvor høj grad kampagnen kun er rettet mod din organisation (en højere værdi) i forhold til andre organisationer i tjenesten (en lavere værdi).

- Type: Værdien er enten Phish eller Malware.

-

Undertype: Værdien indeholder flere oplysninger om kampagnen. Det kan f.eks. være:

-

Phish: Hvor det er tilgængeligt, det mærke, der bliver phished af denne kampagne. For eksempel ,

Microsoft365,Unknown,OutlookellerDocuSign. Når registreringen er baseret på Defender for Office 365 teknologi, føjes præfikset ATP- til undertypeværdien. -

Malware: f.eks

W32/<MalwareFamilyName>. ellerVBS/<MalwareFamilyName>.

-

Phish: Hvor det er tilgængeligt, det mærke, der bliver phished af denne kampagne. For eksempel ,

- Mærker: Du kan få flere oplysninger om brugerkoder under Brugerkoder.

- Modtagere: Antallet af brugere, der blev målrettet af denne kampagne.

- Indbakke: Antallet af brugere, der har modtaget meddelelser fra denne kampagne i deres indbakke (ikke leveret til deres mappe med uønsket mail).

- Klikket: Antallet af brugere, der har valgt URL-adressen eller åbnet den vedhæftede fil i phishing-meddelelsen.

- Klikfrekvens: I phishing-kampagner beregnes procentdelen af "Klikket / indbakke". Denne værdi er en indikator for kampagnens effektivitet. Med andre ord, var modtagerne i stand til at identificere meddelelsen som phishing, og undgås derfor nyttedata-URL-adressen? Klikfrekvens bruges ikke i malwarekampagner.

- Besøgt: Hvor mange brugere, der rent faktisk nåede frem til nyttedatawebstedet. Hvis der er klikkede værdier, men Sikre links blokerede adgang til webstedet, er denne værdi nul.

Vælg en kolonneoverskrift, der skal sorteres efter den pågældende kolonne. Hvis du vil fjerne kolonner, skal du vælge ![]() Tilpas kolonner. Alle tilgængelige kolonner er som standard markeret.

Tilpas kolonner. Alle tilgængelige kolonner er som standard markeret.

Brug ![]() Eksportér til at eksportere dataene i detaljetabellen til en CSV-fil.

Eksportér til at eksportere dataene i detaljetabellen til en CSV-fil.

På siden Kampagner viser fanen Campaign origin under diagrammet meddelelseskilderne på et kort over verden.

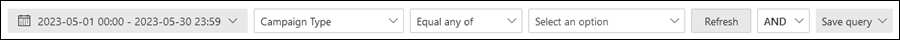

Filtre på siden Kampagner

Øverst på siden Kampagne er der flere filterindstillinger, der kan hjælpe dig med at finde og isolere bestemte kampagner. De valgte filtre påvirker diagrammet og detaljetabellen.

Som standard filtreres visningen i går og i dag. Hvis du vil ændre datofilteret, skal du vælge datointervallet og derefter vælge Værdier for Startdato og Slutdato for op til 30 dage siden.

Du kan også filtrere resultaterne efter en eller flere egenskaber for meddelelser eller kampagner. Den grundlæggende syntaks er:

<Property><Equal nogen af | equal ingen egenskabsværdi><eller værdier>

- Vælg meddelelses- eller kampagneegenskaben på rullelisten Kampagnetype (Kampagnetype er den valgte standardværdi).

- De egenskabsværdier, du skal angive, afhænger helt af egenskaben. Nogle egenskaber tillader kombinationstekst med flere værdier adskilt af kommaer, og nogle egenskaber tillader flere værdier, der er valgt på en liste.

De tilgængelige egenskaber og deres tilknyttede værdier er beskrevet i følgende tabel:

| Egenskab | Type |

|---|---|

| Basic | |

| Kampagnetype | Vælg en eller flere værdier¹:

|

| Kampagnenavn | Tekst. Adskil flere værdier med kommaer. |

| Kampagneundertype | Tekst. Adskil flere værdier med kommaer. |

| Afsenderadresse | Tekst. Adskil flere værdier med kommaer. |

| Modtagere | Tekst. Adskil flere værdier med kommaer. |

| Afsenderdomæne | Tekst. Adskil flere værdier med kommaer. |

| Modtagerdomæne | Tekst. Adskil flere værdier med kommaer. |

| Emne | Tekst. Adskil flere værdier med kommaer. |

| Afsenders viste navn | Tekst. Adskil flere værdier med kommaer. |

| Afsenderpost fra adresse | Tekst. Adskil flere værdier med kommaer. |

| Afsenderpost fra domæne | Tekst. Adskil flere værdier med kommaer. |

| Malwarefamilie | Tekst. Adskil flere værdier med kommaer. |

| Mærker | Tekst. Adskil flere værdier med kommaer. Du kan få flere oplysninger om brugerkoder under Brugerkoder. |

| Leveringshandling | Vælg en eller flere værdier¹:

|

| Yderligere handling | Vælg en eller flere værdier¹:

|

| Retningsbestemthed | Vælg en eller flere værdier¹:

|

| Registreringsteknologi | Vælg en eller flere værdier¹:

|

| Oprindelig leveringsplacering | Vælg en eller flere værdier¹:

|

| Seneste leveringsplacering | De samme værdier som den oprindelige leveringsplacering |

| Systemtilsidesættelser | Vælg en eller flere værdier¹:

|

| Systemtilsidesættelseskilde | Vælg en eller flere værdier¹:

|

| Avanceret | |

| Id for internetmeddelelse | Tekst. Adskil flere værdier med kommaer. Tilgængelig i headerfeltet Meddelelses-id i brevhovedet. Et eksempel på en værdi er <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (bemærk vinkelparenteserne). |

| Netværksmeddelelses-id | Tekst. Adskil flere værdier med kommaer. En GUID-værdi, der er tilgængelig i headerfeltet X-MS-Exchange-Organization-Network-Message-Id i brevhovedet. |

| Afsenders IP | Tekst. Adskil flere værdier med kommaer. |

| Vedhæftet fil SHA256 | Tekst. Adskil flere værdier med kommaer. Hvis du vil finde SHA256-hashværdien for en fil, skal du køre følgende kommando i PowerShell: Get-FileHash -Path "<Path>\<Filename>" -Algorithm SHA256. |

| Klynge-id | Tekst. Adskil flere værdier med kommaer. |

| Besked-id | Tekst. Adskil flere værdier med kommaer. |

| Beskedpolitik-id | Tekst. Adskil flere værdier med kommaer. |

| Kampagne-id | Tekst. Adskil flere værdier med kommaer. |

| ZAP URL-signal | Tekst. Adskil flere værdier med kommaer. |

| URL-adresser | |

| URL-domæne | Tekst. Adskil flere værdier med kommaer. |

| URL-domæne og -sti | Tekst. Adskil flere værdier med kommaer. |

| URL-adresse | Tekst. Adskil flere værdier med kommaer. |

| URL-sti | Tekst. Adskil flere værdier med kommaer. |

| Klik på dom | Vælg en eller flere værdier¹:

|

| Filer | |

| Navn på vedhæftet fil | Tekst. Adskil flere værdier med kommaer. |

¹ Hvis du ikke bruger dette egenskabsfilter eller bruger dette egenskabsfilter uden valgte værdier, har det samme resultat som brugen af dette egenskabsfilter, hvor alle værdier er valgt.

Når du har valgt en egenskab på rullelisten Kampagnetype , skal du vælge Lig med ellerIkke lig med nogen af og derefter angive eller vælge en værdi i egenskabsfeltet. Filterforespørgslen vises under filterområdet.

Hvis du vil tilføje flere betingelser, skal du vælge en anden egenskab/værdi-par og derefter vælge OG eller ELLER. Gentag disse trin så mange gange, det er nødvendigt.

Hvis du vil fjerne eksisterende egenskabs-/værdipar, skal du vælge ![]() ud for posten.

ud for posten.

Når du er færdig med at oprette din filterforespørgsel, skal du vælge Opdater.

Hvis du vil gemme filterforespørgslen, skal du vælge Gem forespørgsel>![]() Gem forespørgsel. Konfigurer følgende indstillinger i pop op-vinduet Gem forespørgsel , der åbnes:

Gem forespørgsel. Konfigurer følgende indstillinger i pop op-vinduet Gem forespørgsel , der åbnes:

- Forespørgselsnavn: Angiv en entydig værdi.

- Vælg en af følgende værdier:

- Nøjagtige datoer: Vælg datointervallet.

- Relative datoer: Vælg mellem 1 og 30 dage.

- Spor denne forespørgsel

Når du er færdig i pop op-vinduet Gem forespørgsel , skal du vælge Gem og derefter vælge OK i bekræftelsesdialogboksen.

Når du vender tilbage til siden Kampagner , kan du indlæse et gemt filter ved at vælge Gem forespørgsel>![]() Gemte forespørgselsindstillinger.

Gemte forespørgselsindstillinger.

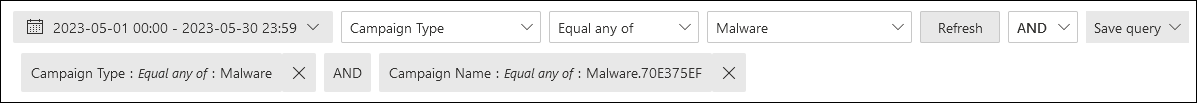

Kampagnedetaljer

Når du vælger en post i detaljetabellen ved at klikke et vilkårligt sted i rækken ud for afkrydsningsfeltet ud for navnet, åbnes der et pop op-vindue, der indeholder oplysninger om kampagnen.

Det, der vises i pop op-vinduet med kampagneoplysninger, er beskrevet i følgende underafsnit.

Kampagneoplysninger

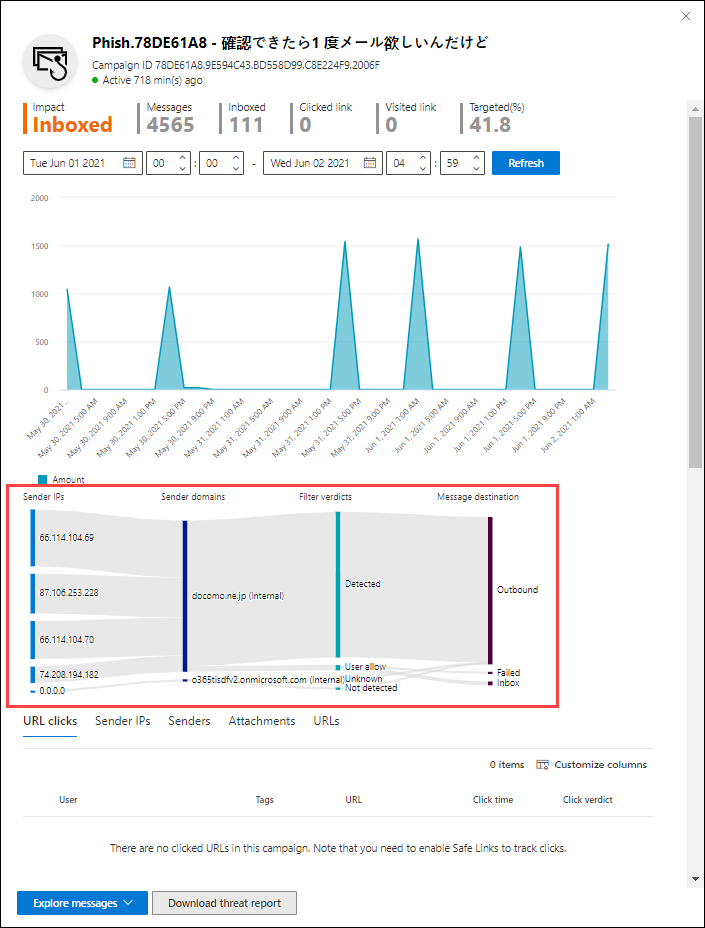

Øverst i pop op-vinduet med kampagneoplysninger er følgende kampagneoplysninger tilgængelige:

- Kampagne-id: Det entydige kampagne-id.

- Aktivitet: Kampagnens varighed og aktivitet.

- Følgende data for det valgte datoområdefilter (eller som du vælger på tidslinjen):

- Indvirkning

- Meddelelser: Det samlede antal modtagere.

- Indbakke: Antallet af meddelelser, der blev leveret til indbakken, ikke til mappen Uønsket mail.

- Klikket på link: Hvor mange brugere, der har valgt URL-adressen til nyttedata i phishing-meddelelsen.

- Besøgt link: Hvor mange brugere, der har besøgt URL-adressen.

- Målrettet(%): Procentdelen beregnet af: (antallet af kampagnemodtagere i din organisation) / (det samlede antal modtagere i kampagnen på tværs af alle organisationer i tjenesten). Denne værdi beregnes i hele kampagnens levetid og ændres ikke af datofiltre.

- Filtre for startdato/klokkeslæt og slutdata/klokkeslæt for kampagneflowet, som beskrevet i næste afsnit.

- En interaktiv tidslinje over kampagneaktivitet: Tidslinjen viser aktivitet over hele kampagnens levetid. Du kan holde markøren over datapunkterne i grafen for at se antallet af registrerede meddelelser.

Kampagneflow

Midt i pop op-vinduet med kampagneoplysninger vises vigtige oplysninger om kampagnen i et vandret rutediagram (kaldet et Sankey-diagram ). Disse oplysninger hjælper dig med at forstå elementerne i kampagnen og den potentielle indvirkning i din organisation.

Tip

De oplysninger, der vises i rutediagrammet, styres af filteret for datointerval på tidslinjen, som beskrevet i det forrige afsnit.

Hvis du holder markøren over et vandret bånd i diagrammet, kan du se antallet af relaterede meddelelser (f.eks. meddelelser fra en bestemt kilde-IP, meddelelser fra kilde-IP'en ved hjælp af det angivne afsenderdomæne osv.).

Diagrammet indeholder følgende oplysninger:

Afsender-IP-adresser

Afsenderdomæner

Filterbesigelser: Dommens værdier er relateret til de tilgængelige phishing- og spamfiltreringssvarsler, som beskrevet i overskrifter til anti-spammeddelelser. De tilgængelige værdier er beskrevet i følgende tabel:

Værdi Dom for spamfilter Beskrivelse Tilladt SFV:SKN

<br/SFV:SKIMeddelelsen blev markeret som ikke spam og/eller sprunget over filtrering, før den blev evalueret af spamfiltrering. Meddelelsen blev f.eks. markeret som ikke spam af en regel for mailflow (også kendt som en transportregel).

<br/ Meddelelsen sprunget over spamfiltrering af andre årsager. Afsenderen og modtageren ser f.eks. ud til at være i samme organisation.Blokeret SFV:SKSMeddelelsen blev markeret som spam, før den blev evalueret af spamfiltrering. Det kan f.eks. være en regel for et mailflow. Opdaget SFV:SPMMeddelelsen blev markeret som spam ved filtrering af spam. Ikke registreret SFV:NSPMMeddelelsen blev markeret som ikke spam af spamfiltrering. Frigjort SFV:SKQMeddelelsen sprang over filtrering af spam, fordi den blev frigivet fra karantæne. Tillad lejer¹ SFV:SKAMeddelelsen sprang over filtrering af spam på grund af indstillingerne i en politik mod spam. Afsenderen var f.eks. på listen over tilladte afsendere eller listen over tilladte domæner. Lejerblok² SFV:SKAMeddelelsen blev blokeret af spamfiltrering på grund af indstillingerne i en politik mod spam. Afsenderen var f.eks. på listen over tilladte afsendere eller listen over tilladte domæner. Tillad bruger¹ SFV:SFEMeddelelsen sprang over filtrering af spam, fordi afsenderen var på en brugers liste over afsendere, der er tillid til. Brugerblok² SFV:BLKMeddelelsen blev blokeret af filtrering efter spam, fordi afsenderen var på en brugers liste over blokerede afsendere. ZAP ikke tilgængelig Automatisk fjernelse på nul timer (ZAP) flyttede den leverede meddelelse til mappen Uønsket mail eller karantæne. Du kan konfigurere handlingen i politikker til bekæmpelse af spam. ¹ Gennemse dine anti-spam-politikker, fordi den tilladte meddelelse sandsynligvis ville være blevet blokeret af tjenesten.

² Gennemse dine politikker for spam, da disse meddelelser skal sættes i karantæne og ikke leveres.

Meddelelsesdestinationer: Undersøg meddelelser, der blev leveret til modtagere (enten til indbakken eller mappen Uønsket mail), selvom brugerne ikke valgte NYTTEDATA-URL-adressen i meddelelsen. Du kan også fjerne de karantænerede meddelelser fra karantæne. Du kan få flere oplysninger under Karantænelagrede mails i EOP.

- Mappen Slettet

- Faldt

- Ekstern: Modtageren er placeret i din lokale mailorganisation i hybridmiljøer.

- Mislykkedes

- Videresendt

- Indbakke

- Mappen Uønsket mail

- Karantæne

- Unknown

Klik på URL-adresser: Disse værdier er beskrevet i næste afsnit.

Bemærk!

I alle lag, der indeholder mere end 10 elementer, vises de øverste 10 elementer, mens resten er samlet i Andre.

Klik på URL-adresser

Når en phishing-meddelelse leveres til en modtagers indbakke eller mappe med uønsket mail, er der altid en chance for, at brugeren vælger NYTTEDATA-URL-adressen. Det lykkedes ikke at vælge URL-adressen, men du skal afgøre, hvorfor phishing-meddelelsen blev leveret til postkassen i første omgang.

Hvis en bruger har valgt URL-adressen til nyttedata i phishing-meddelelsen, vises handlingerne i området URL-klik i diagrammet i visningen med kampagneoplysninger.

- Tilladt

- BlockPage: Modtageren valgte URL-adressen til nyttedata, men deres adgang til det skadelige websted blev blokeret af en politik for sikre links i din organisation.

- BlockPageOverride: Modtageren valgte URL-adressen til nyttedata i meddelelsen, Sikre links forsøgte at stoppe dem, men de fik tilladelse til at tilsidesætte blokken. Undersøg dine politikker for sikre links for at se, hvorfor brugerne har tilladelse til at tilsidesætte dommen For sikre links og fortsætte til det skadelige websted.

- PendingDetonationPage: Sikre vedhæftede filer i Microsoft Defender for Office 365 åbner og undersøger NYTTEDATA-URL-adressen i et virtuelt miljø.

- PendingDetonationPageOverride: Modtageren fik tilladelse til at tilsidesætte processen til detonation af nyttedata og åbne URL-adressen uden at vente på resultaterne.

Faner

Tip

De oplysninger, der vises under fanerne, styres af filteret for datointerval i pop op-vinduet med kampagneoplysninger, som beskrevet i afsnittet Kampagneoplysninger .

Fanerne i pop op-vinduet med kampagneoplysninger giver dig mulighed for at undersøge kampagnen yderligere. Følgende faner er tilgængelige:

Klik på URL-adresser: Hvis brugerne ikke har valgt URL-adressen til nyttedata i meddelelsen, er denne sektion tom. Hvis en bruger kunne vælge URL-adressen, udfyldes følgende værdier:

- Bruger*

- Mærker

- URL-adresse*

- Kliktidspunkt

- Klik på dom

Afsender-IP-adresser

- Afsenders IP*

- Samlet antal

- Indbakke

- Ikke indbakket

- SPF blev sendt: Afsenderen blev godkendt af SPF (Sender Policy Framework). En afsender, der ikke består SPF-valideringen, angiver en ikke-godkendt afsender, eller meddelelsen forfalsker en gyldig afsender.

Afsendere

- Afsender: Dette er den faktiske afsenderadresse i kommandoen SMTP MAIL FROM , som ikke nødvendigvis er den fra: mailadresse, som brugerne får vist i deres mailklienter.

- Samlet antal

- Indbakke

- Ikke indbakket

- DKIM bestået: Afsenderen blev godkendt af Domænenøgler Identificeret Mail (DKIM). En afsender, der ikke består DKIM-validering, angiver en ikke-godkendt afsender, eller meddelelsen spooferer en gyldig afsender.

- DMARC sendt: Afsenderen blev godkendt af domænebaseret meddelelsesgodkendelse, rapportering og overensstemmelse (DMARC). En afsender, der ikke består DMARC-valideringen, angiver en ikke-godkendt afsender, eller meddelelsen forfalsker en gyldig afsender.

Vedhæftede filer

- Filnavn

- SHA256

- Malwarefamilie

- Samlet antal

URL-adresser

- URL-adresse*

- Samlet antal

* Hvis du vælger denne værdi, åbnes et nyt pop op-vindue, der indeholder flere oplysninger om det angivne element (bruger, URL-adresse osv.) oven på visningen med kampagneoplysninger. Hvis du vil vende tilbage til pop op-vinduet med kampagneoplysninger, skal du vælge Udført i det nye pop op-vindue.

Under hver fane skal du vælge en kolonneoverskrift, der skal sorteres efter den pågældende kolonne. Hvis du vil fjerne kolonner, skal du vælge ![]() Tilpas kolonner. Alle tilgængelige kolonner på hver fane er som standard markeret.

Tilpas kolonner. Alle tilgængelige kolonner på hver fane er som standard markeret.

Yderligere handlinger

Handlingerne nederst i pop op-vinduet med kampagneoplysninger giver dig mulighed for at undersøge og registrere oplysninger om kampagnen:

- Vælg Ja eller Nej i Tror du, at denne kampagne har grupperet disse meddelelser korrekt?.

-

Udforsk meddelelser: Brug styrken ved Threat Explorer til at undersøge kampagnen yderligere ved at vælge en af følgende værdier på rullelisten:

- Alle meddelelser: Åbner en ny Threat Explorer-søgefane ved hjælp af værdien Kampagne-id som søgefilter.

- Indbakkede meddelelser: Åbner en ny Threat Explorer-søgefane ved hjælp af placeringen Kampagne-id og Levering: Indbakke som søgefilter.

- Interne meddelelser: Åbner en ny Threat Explorer-søgefane ved hjælp af kampagne-id og retningsbestemthed: Intern organisation som søgefilter.

- Download trusselsrapport: Download kampagneoplysningerne til et Word dokument (som standard kaldet CampaignReport.docx). Downloaden indeholder oplysninger om hele kampagnens levetid (ikke kun det datofilter, du har valgt).