Byg jagtforespørgsler ved hjælp af automatiseret tilstand i Microsoft Defender

Gælder for:

- Microsoft Defender XDR

Vigtigt!

Nogle oplysninger er relateret til et forhåndsudgivet produkt, som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, hverken udtrykkelige eller underforståede, med hensyn til de oplysninger, der gives her.

Forespørgselsgeneratoren i automatiseret tilstand gør det muligt for analytikere at udforme meningsfulde jagtforespørgsler uden at kende Kusto Query Language (KQL) eller dataskemaet. Analytikere fra alle erfaringsniveauer kan bruge forespørgselsgeneratoren til at filtrere data fra de seneste 30 dage for at søge efter trusler, udvide efterforskningen af hændelser, udføre dataanalyser på trusselsdata eller fokusere på specifikke trusselsområder.

Analytikeren kan vælge, hvilket datasæt der skal kigges på, og hvilke filtre og betingelser der skal bruges til at indsnævre dataene til det, de har brug for.

Du kan se denne video for at få et overblik over guidet jagt:

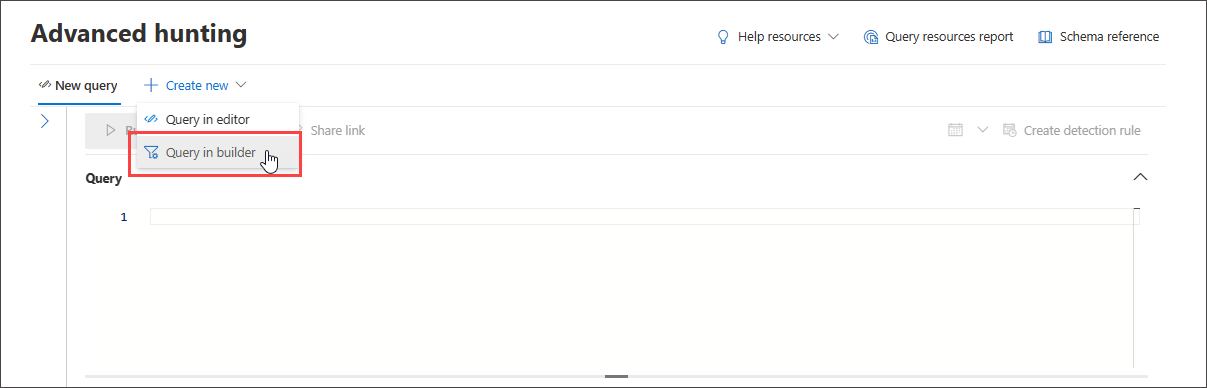

Åbn forespørgsel i generator

På siden Avanceret jagt skal du vælge Opret ny for at åbne en ny forespørgselsfane og vælge Forespørgsel i generator.

Dette fører dig til automatiseret tilstand, hvor du derefter kan konstruere din forespørgsel ved at vælge forskellige komponenter ved hjælp af rullemenuer.

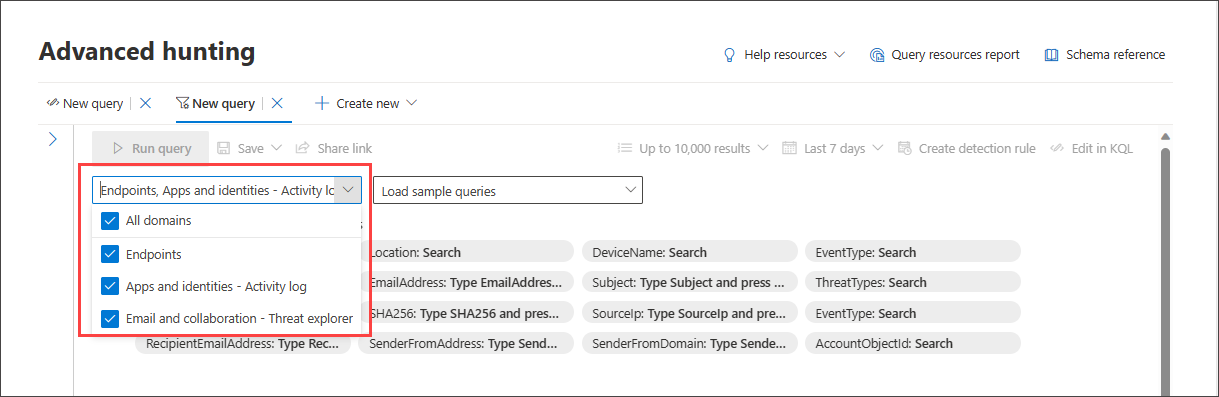

Angiv det datadomæne, der skal jages i

Du kan styre omfanget af jagten ved at vælge, hvilket domæne forespørgslen dækker:

Hvis du vælger Alle , medtages data fra alle domæner, du har adgang til i øjeblikket. Indsnævring til et bestemt domæne gør det muligt kun at bruge filtre, der er relevante for det pågældende domæne.

Du kan vælge mellem:

- Alle domæner – til at gennemse alle tilgængelige data i din forespørgsel.

- Endpoints – Til at gennemse slutpunktsdata, som leveres af Microsoft Defender for Endpoint.

- Mail og samarbejde – Til at gennemse data i mail- og samarbejdsapps, f.eks. SharePoint, OneDrive og andre; brugere, der er bekendt med Threat Explorer , kan finde de samme data her.

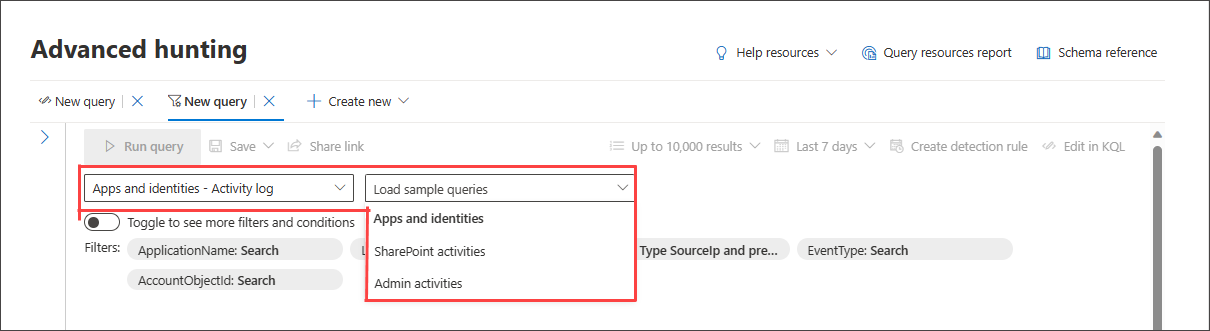

- Apps og identiteter – Hvis du vil gennemse program- og identitetsdata, som leveres af Microsoft Defender for Cloud Apps og Microsoft Defender for Identity, kan brugere, der er fortrolige med aktivitetsloggen, finde de samme data her.

- Cloudinfrastruktur – Til at gennemgå cloudinfrastrukturdata, som leveres af Microsoft Defender til Cloud.

- Styring af eksponering – Til at gennemse data om eksponeringsstyring, som leveres af Microsoft Security Exposure Management.

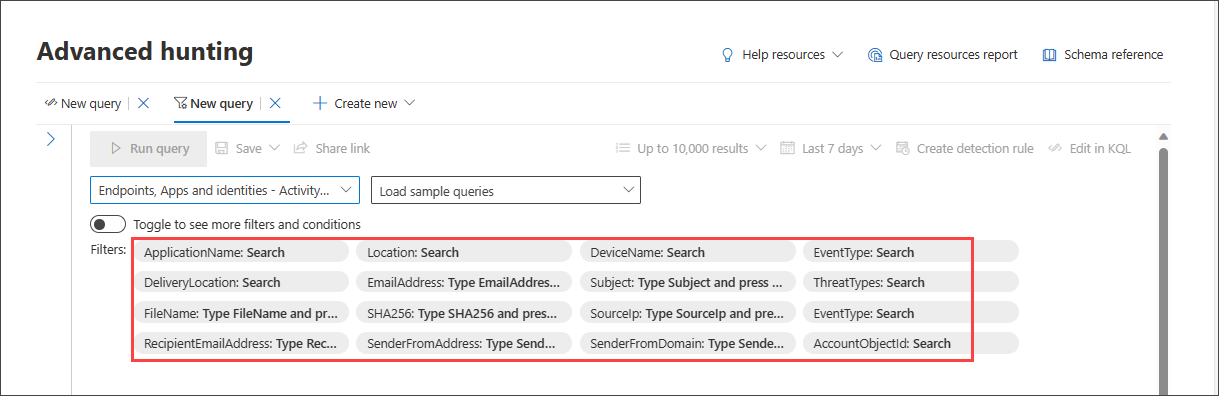

Brug grundlæggende filtre

Som standard indeholder guidet jagt nogle grundlæggende filtre, så du kan komme hurtigt i gang.

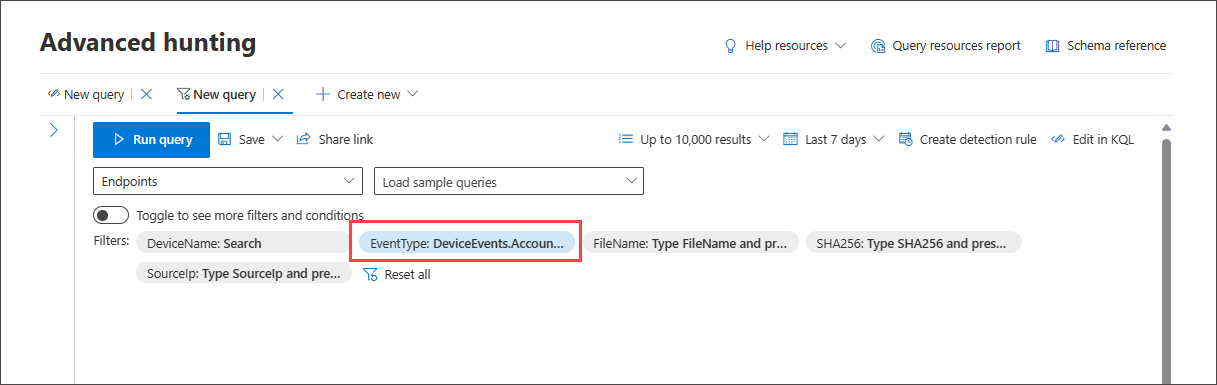

Når du vælger én datakilde, f.eks. Slutpunkter, viser forespørgselsgeneratoren kun de relevante filtergrupper. Du kan derefter vælge et filter, du er interesseret i at indsnævre, ved at vælge den pågældende filtergruppe, f.eks . EventType, og vælge filteret efter eget valg.

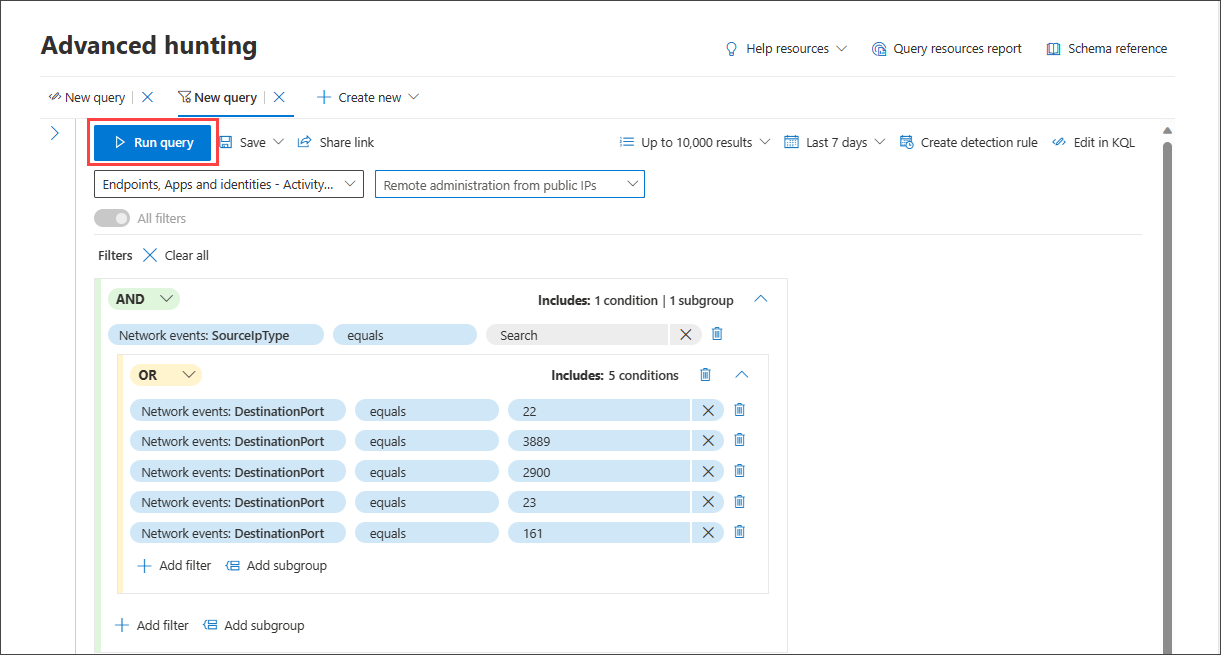

Når forespørgslen er klar, skal du vælge den blå knap Kør forespørgsel . Hvis knappen er nedtonet, betyder det, at forespørgslen skal udfyldes eller redigeres yderligere.

Bemærk!

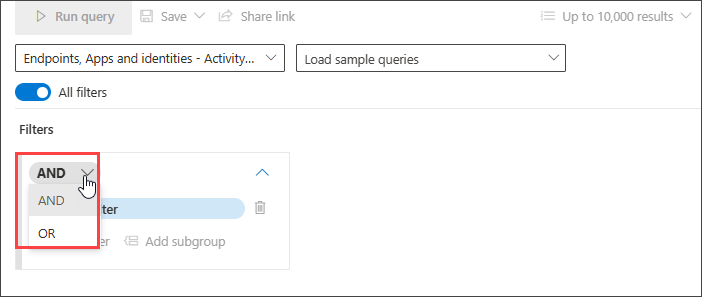

Den grundlæggende filtervisning bruger kun operatoren AND , hvilket betyder, at kørsel af forespørgslen genererer resultater, hvor alle angivne filtre er true.

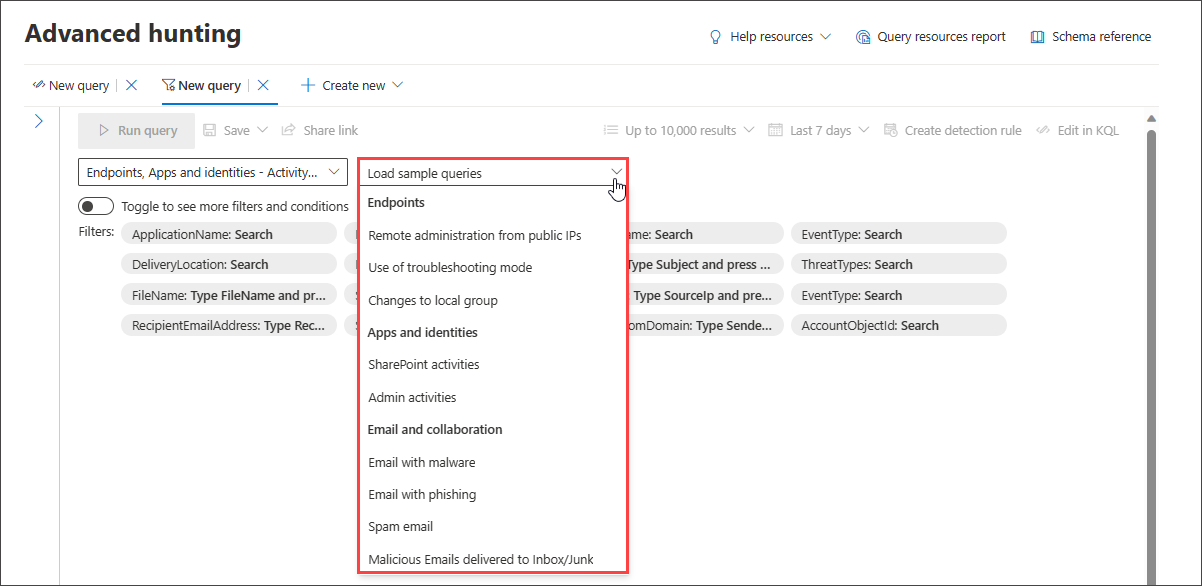

Indlæs eksempelforespørgsler

En anden hurtig måde at blive fortrolig med automatiseret jagt på er ved at indlæse eksempelforespørgsler ved hjælp af rullemenuen Indlæs eksempelforespørgsler .

Bemærk!

Hvis du vælger en eksempelforespørgsel, tilsidesættes den eksisterende forespørgsel.

Når eksempelforespørgslen er indlæst, skal du vælge Kør forespørgsel.

Hvis du tidligere har valgt et domæne, ændres listen over tilgængelige eksempelforespørgsler tilsvarende.

Hvis du vil gendanne den komplette liste over eksempelforespørgsler, skal du vælge Alle domæner og derefter åbne Indlæs eksempelforespørgsler igen.

Hvis den indlæste eksempelforespørgsel bruger filtre uden for det grundlæggende filtersæt, er til/fra-knappen nedtonet. Hvis du vil vende tilbage til det grundlæggende filtersæt, skal du vælge Ryd alle og derefter slå Alle filtre til/fra.

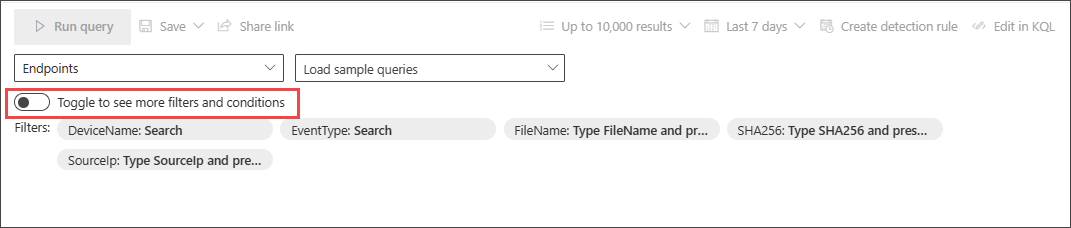

Brug flere filtre

Hvis du vil have vist flere filtergrupper og betingelser, skal du vælge Skift for at se flere filtre og betingelser.

Når til/fra-knappen Alle filtre er aktiv, kan du nu bruge det fulde udvalg af filtre og betingelser i automatiseret tilstand.

Opret betingelser

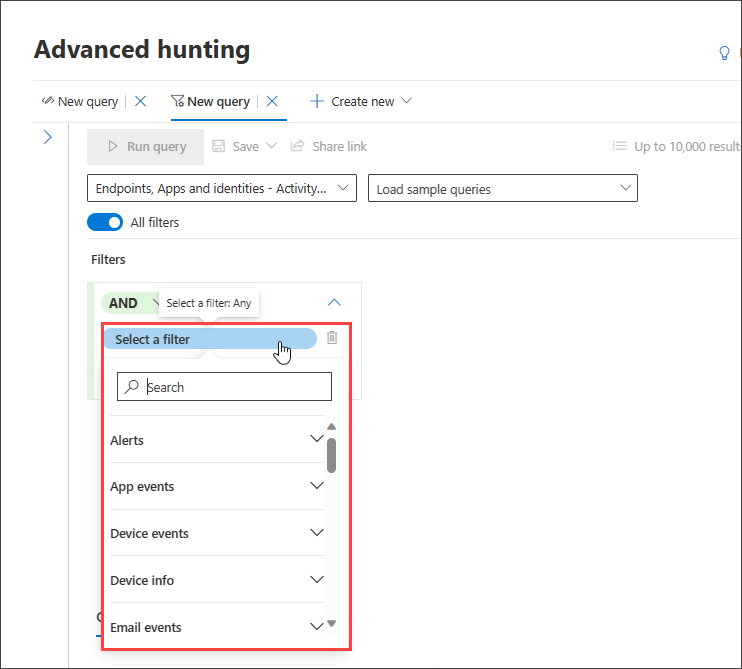

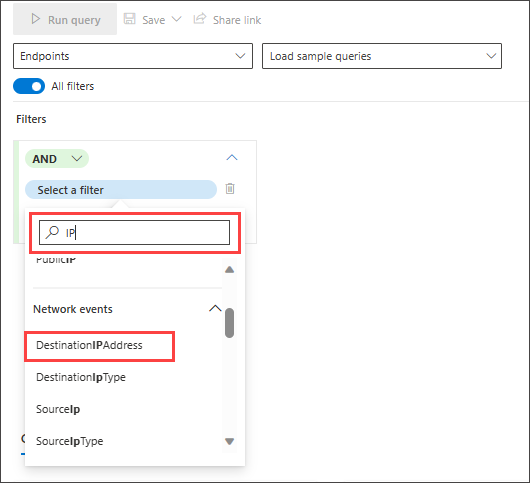

Hvis du vil angive et sæt data, der skal bruges i forespørgslen, skal du vælge Vælg et filter. Udforsk de forskellige filtersektioner for at finde det, der er tilgængeligt for dig.

Skriv sektionens titler i søgefeltet øverst på listen for at finde filteret. Afsnit, der slutter med oplysninger , indeholder filtre, der indeholder oplysninger om de forskellige komponenter, du kan se på, og filtre for enhedernes tilstande. Afsnit, der slutter med hændelser, indeholder filtre, der giver dig mulighed for at søge efter alle overvågede hændelser på enheden. Hvis du f.eks. vil søge efter aktiviteter, der involverer bestemte enheder, kan du bruge filtrene under afsnittet Enhedshændelser .

Bemærk!

Hvis du vælger et filter, der ikke findes på listen over grundlæggende filtre, deaktiveres eller nedtones til/fra-knappen for at vende tilbage til visningen grundlæggende filtre. Hvis du vil nulstille forespørgslen eller fjerne eksisterende filtre i den aktuelle forespørgsel, skal du vælge Ryd alle. Dette genaktiverer også listen over grundlæggende filtre.

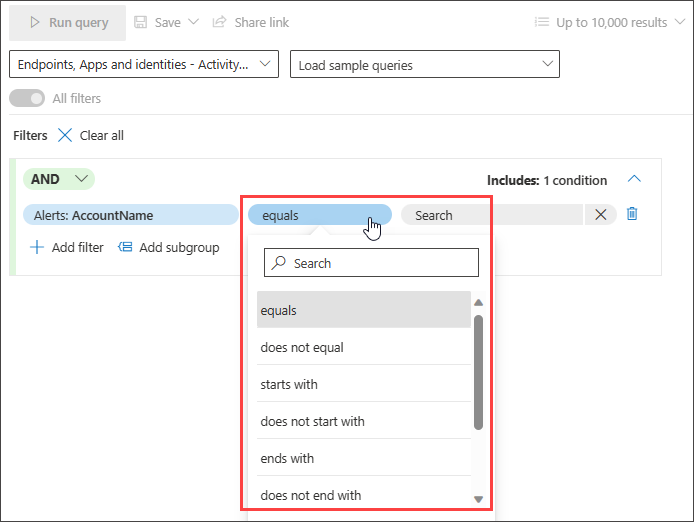

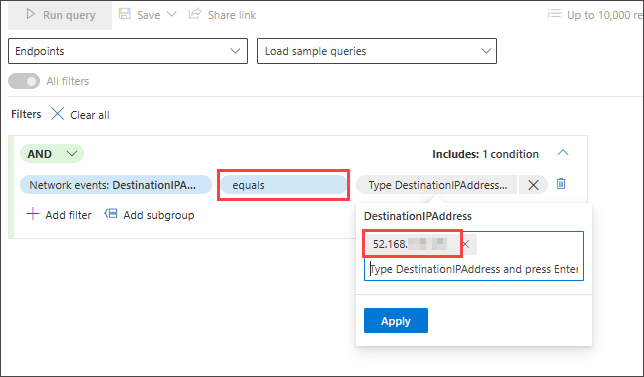

Derefter skal du angive den relevante betingelse for yderligere at filtrere dataene ved at vælge dem i den anden rullemenu og angive poster i den tredje rullemenu, hvis det er nødvendigt:

Du kan føje flere betingelser til din forespørgsel ved hjælp af OG- og OR-betingelser . OG returnerer resultater, der opfylder alle betingelser i forespørgslen, mens OR returnerer resultater, der opfylder en af betingelserne i forespørgslen.

Finjustering af din forespørgsel giver dig mulighed for automatisk at sigte gennem voluminøse poster for at generere en liste over resultater, der allerede er målrettet til dit specifikke trusselsjagtbehov.

Hvis du vil vide, hvilke datatyper der understøttes, og andre funktioner i automatiseret tilstand, der kan hjælpe dig med at finjustere din forespørgsel, skal du læse Afgræns din forespørgsel i automatiseret tilstand.

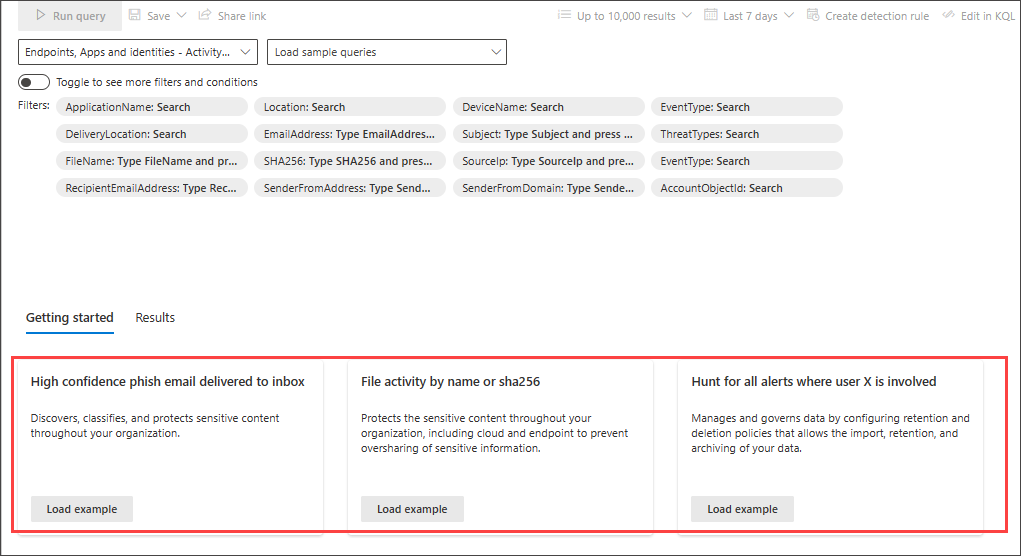

Prøv gennemgange af eksempelforespørgsler

En anden måde at blive fortrolig med automatiseret jagt på er ved at indlæse eksempelforespørgsler, der er forudoprettet i automatiseret tilstand.

I afsnittet Introduktion på jagtsiden har vi angivet tre guidede forespørgselseksempler, som du kan indlæse. Forespørgselseksemplerne indeholder nogle af de mest almindelige filtre og input, du typisk har brug for i din jagt. Når du indlæser en af de tre eksempelforespørgsler, får du en guidet præsentation af, hvordan du konstruerer posten ved hjælp af automatiseret tilstand.

Følg instruktionerne i de blå undervisningsbobler for at konstruere din forespørgsel. Vælg Kør forespørgsel.

Prøv nogle forespørgsler

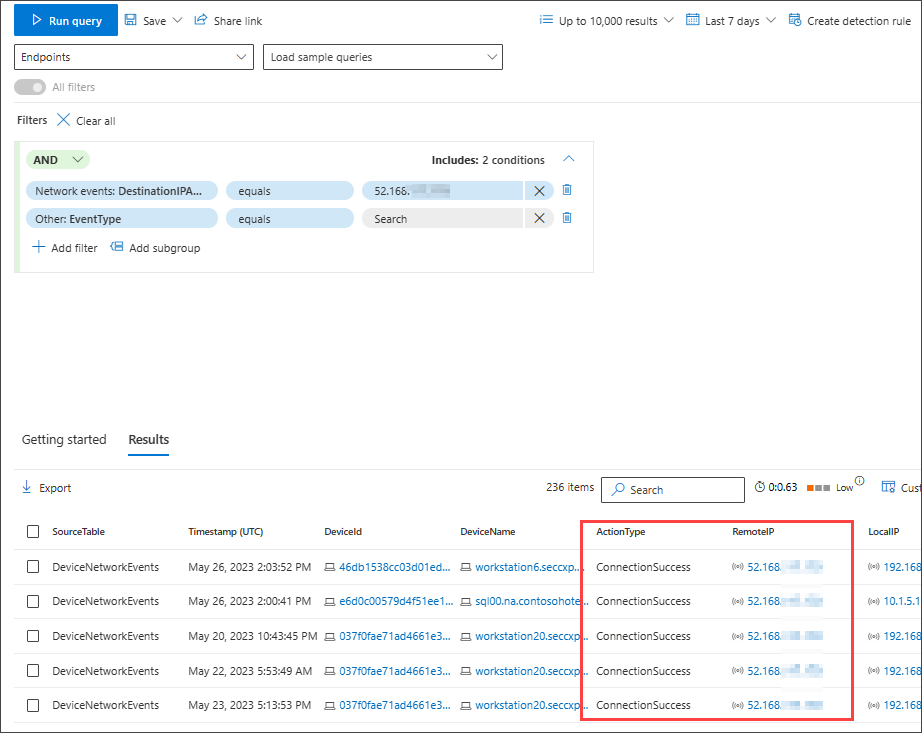

Gå på jagt efter vellykkede forbindelser til en bestemt IP-adresse

Hvis du vil søge efter vellykket netværkskommunikation til en bestemt IP-adresse, skal du begynde at skrive "ip" for at få foreslåede filtre:

Hvis du vil søge efter hændelser, der involverer en bestemt IP-adresse, hvor IP-adressen er destination for kommunikationen, skal du vælge DestinationIPAddress under afsnittet HÆNDELSER for IP-adresse. Vælg derefter operatoren er lig med . Skriv IP-adressen i den tredje rullemenu, og tryk på Enter:

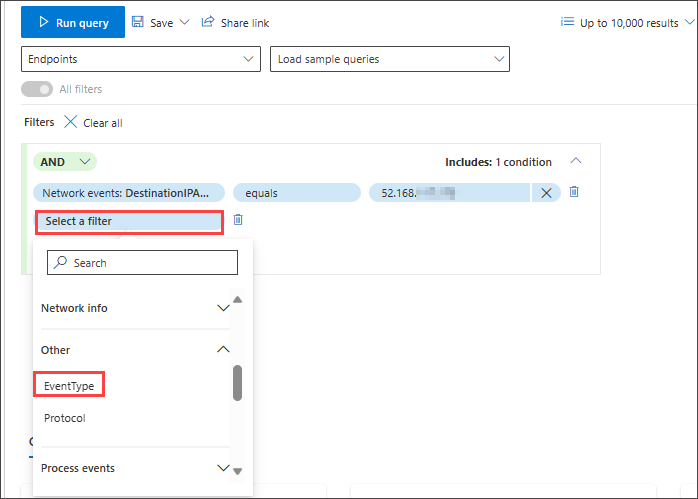

Hvis du derefter vil tilføje endnu en betingelse, der søger efter vellykkede netværkskommunikationshændelser, skal du søge efter filteret for en bestemt hændelsestype:

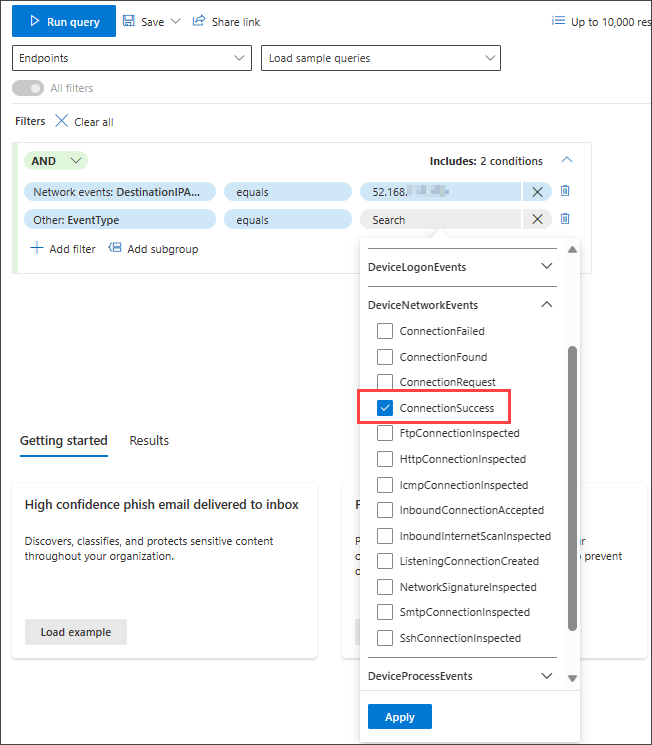

Filteret EventType søger efter de forskellige hændelsestyper, der logføres. Det svarer til kolonnen ActionType , der findes i de fleste af tabellerne i avanceret jagt. Vælg den for at vælge en eller flere hændelsestyper, der skal filtreres efter. Hvis du vil søge efter vellykkede netværkskommunikationshændelser, skal du udvide afsnittet DeviceNetworkEvents og derefter vælge ConnectionSuccess:

Til sidst skal du vælge Kør forespørgsel for at søge efter al vellykket netværkskommunikation til IP-adressen 52.168.117.170:

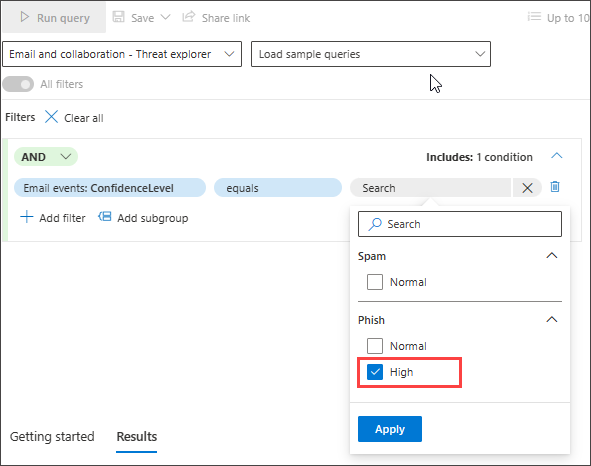

Gå på jagt efter phish- eller spammails med høj genkendelsessikkerhed, der leveres til indbakken

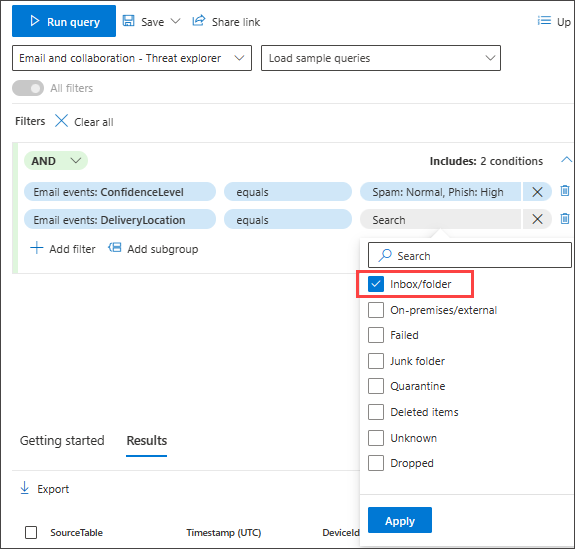

Hvis du vil søge efter alle mails med høj genkendelsessikkerhed og spam, der blev leveret til indbakkemappen på leveringstidspunktet, skal du først vælge ConfidenceLevel under Mailhændelser, vælge er lig med og vælge Høj under både Phish og Spam fra den foreslåede lukkede liste, som understøtter flere markeringer:

Tilføj derefter en anden betingelse, denne gang, der angiver mappen eller DeliveryLocation, Indbakke/mappe.

Se også

- Finindstil din forespørgsel i guidet tilstand

- Arbejd med forespørgselsresultater i guidet tilstand

- Forstå skemaet

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.