Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Denne artikel løser problemer, der kan opstå, når du bruger Microsoft Defender XDR-tjenesten. Den indeholder løsninger og løsninger, der kan hjælpe dig med at løse disse problemer. Hvis du støder på et problem, der ikke er behandlet her, skal du kontakte Microsoft Support.

Jeg kan ikke se Microsoft Defender XDR indhold

Hvis du ikke kan se funktioner i navigationsruden, f.eks. Hændelser, Handlingscenter eller Jagt på din portal, skal du bekræfte, at din lejer har de relevante licenser.

Du kan få flere oplysninger under Forudsætninger.

Microsoft Defender for Identity beskeder vises ikke i de Microsoft Defender XDR hændelser

Hvis du har Microsoft Defender for Identity udrullet i dit miljø, men du ikke får vist Defender for Identity-beskeder som en del af Microsoft Defender XDR hændelser, skal du sikre dig, at Microsoft Defender for Cloud Apps og Defender for Identity-integration er aktiveret.

Du kan få flere oplysninger under Microsoft Defender for Identity integration.

Min legitime fil/URL-adresse registreres som skadelig

Et falsk positivt er en fil eller URL-adresse, der registreres som skadelig, men som ikke er en trussel. Du kan oprette indikatorer og definere undtagelser for at fjerne blokeringen og tillade visse filer/URL-adresser. Se Address false positive/negatives in Defender for Endpoint.

Mine ServiceNow-billetter er ikke længere tilgængelige på Microsoft Defender-portalen

Den Microsoft Defender XDR-ServiceNow connector er ikke længere tilgængelig på Microsoft Defender-portalen. Du kan dog stadig integrere Microsoft Defender XDR med ServiceNow ved hjælp af Microsoft Security Graph API. Du kan få flere oplysninger under Integration af sikkerhedsløsninger ved hjælp af Microsoft Graph-sikkerhed-API.

Den Microsoft Defender XDR-ServiceNow integration var tidligere tilgængelig på Microsoft Defender-portalen til eksempelvisning og feedback. Denne integration gav dig mulighed for at oprette ServiceNow-hændelser fra Microsoft Defender XDR hændelser.

Jeg kan ikke sende filer

I nogle tilfælde kan en administratorblokering medføre afsendelsesproblemer, når du forsøger at sende en potentielt inficeret fil til analyse på Microsoft Security Intelligence-webstedet . I følgende proces kan du se, hvordan du løser dette problem.

Gennemse dine indstillinger

Åbn indstillingerne for dit Azure virksomhedsprogram. Under Virksomhedsprogrammer>kan brugerne give samtykke til, at apps får adgang til virksomhedsdata på deres vegne, skal du kontrollere, om Ja eller Nej er valgt.

Hvis Nej er valgt, skal en Microsoft Entra administrator for kundelejer give samtykke til organisationen. Afhængigt af konfigurationen med Microsoft Entra ID kan brugerne muligvis sende en anmodning direkte fra den samme dialogboks. Hvis der ikke er mulighed for at bede om administratorsamtykke, skal brugerne anmode om, at disse tilladelser føjes til deres Microsoft Entra administrator. Gå til følgende afsnit for at få flere oplysninger.

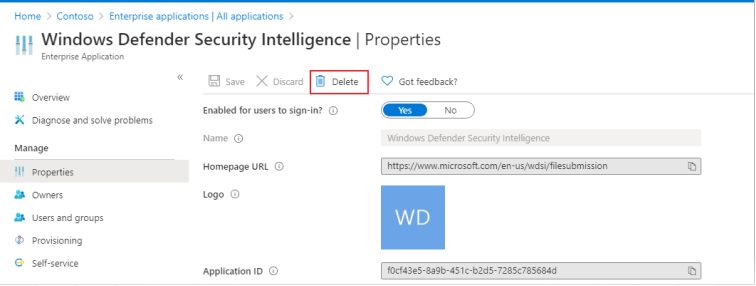

Hvis Ja er valgt, skal du kontrollere, at indstillingen for Windows Defender Security Intelligence-appen er aktiveret, så brugerne kan logge på? er angivet til Jai Azure. Hvis Nej er valgt, skal du anmode om en Microsoft Entra administrator aktivere den.

Implementer påkrævede tilladelser til virksomhedsprogrammer

Vigtigt!

Microsoft anbefaler, at du bruger roller med færrest tilladelser. Dette hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Denne proces kræver en global administrator eller programadministrator i lejeren.

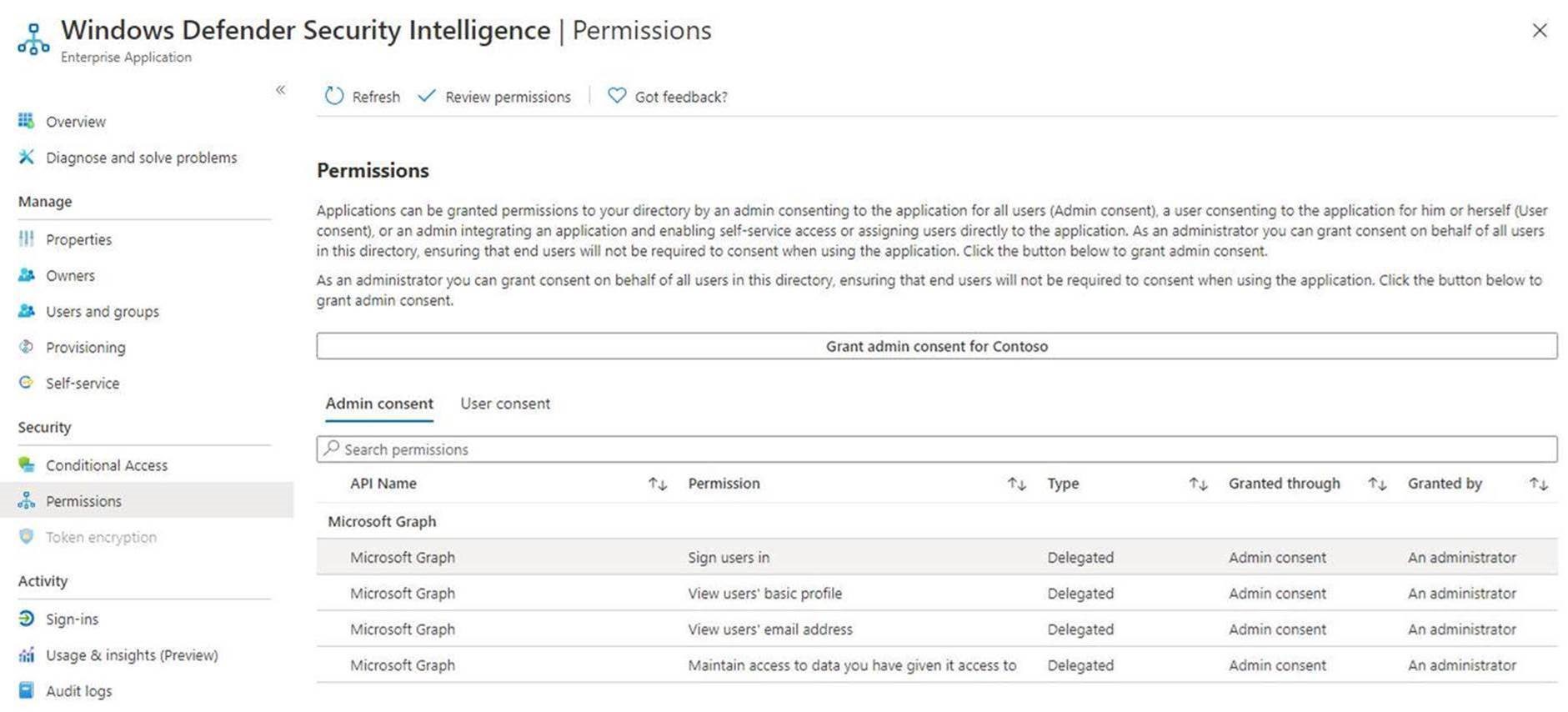

Vælg Tildel administratorsamtykke til organisation.

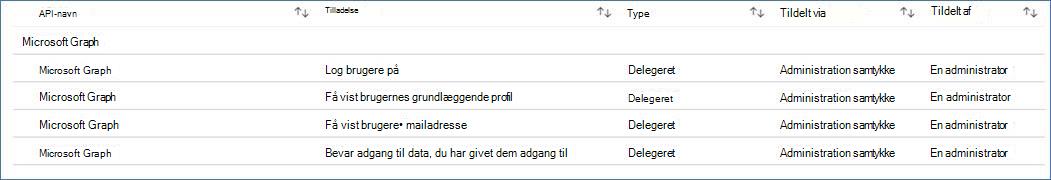

Hvis du kan gøre det, skal du gennemse de API-tilladelser, der kræves til dette program, som vist på følgende billede. Giv samtykke til lejeren.

Hvis administratoren får vist en fejl under forsøg på at give samtykke manuelt, kan du prøve enten Mulighed 1 eller Mulighed 2 som mulige løsninger.

Mulighed 1: Godkend tilladelser til virksomhedsprogrammer efter brugeranmodning

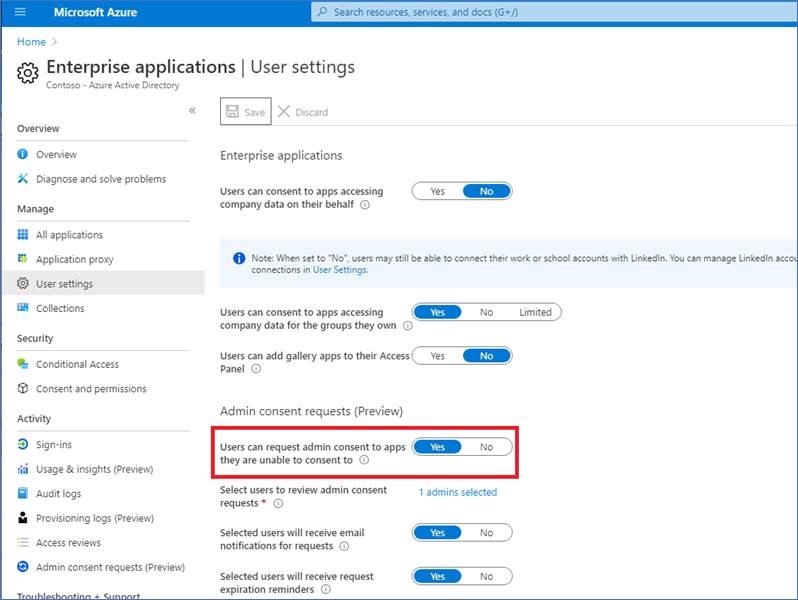

Microsoft Entra Administratorer skal give brugerne tilladelse til at anmode om administratorsamtykke til apps. Kontrollér, at indstillingen er konfigureret til Ja i virksomhedsprogrammer.

Du kan få flere oplysninger i Konfigurer Administration arbejdsproces for samtykke.

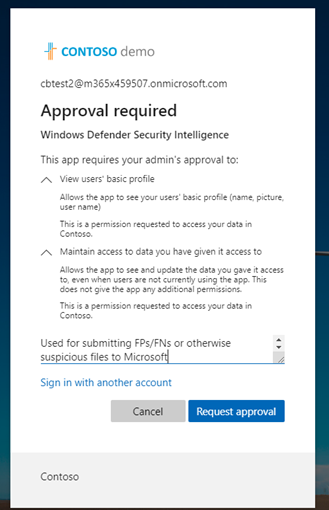

Når denne indstilling er bekræftet, kan brugerne gå gennem virksomhedens kundelogon hos Microsoft Security Intelligence og sende en anmodning om administratorsamtykke, herunder begrundelse.

Administratorer kan gennemse og godkende programtilladelserne Azure anmodninger om administratorsamtykke.

Når du har givet samtykke, kan alle brugere i lejeren bruge programmet.

Mulighed 2: Giv administratorsamtykke ved at godkende programmet som administrator

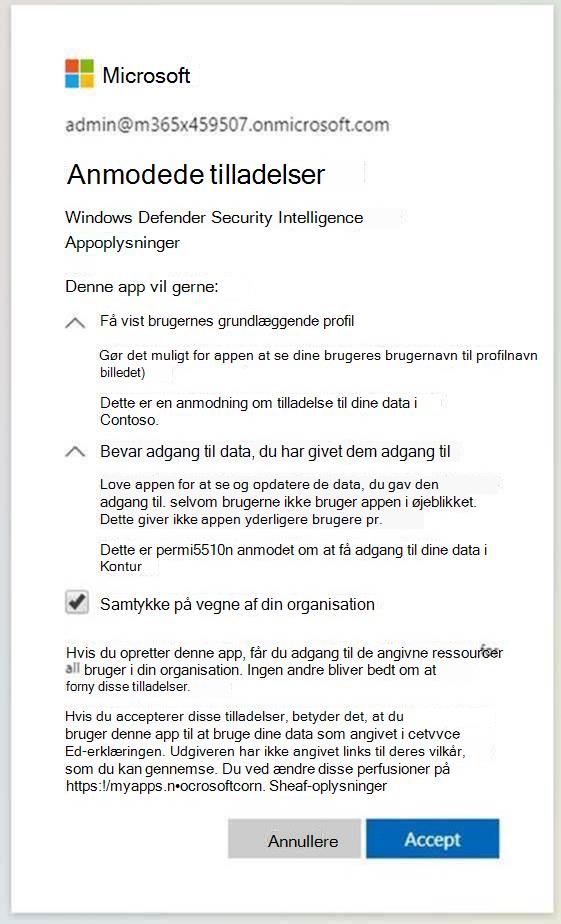

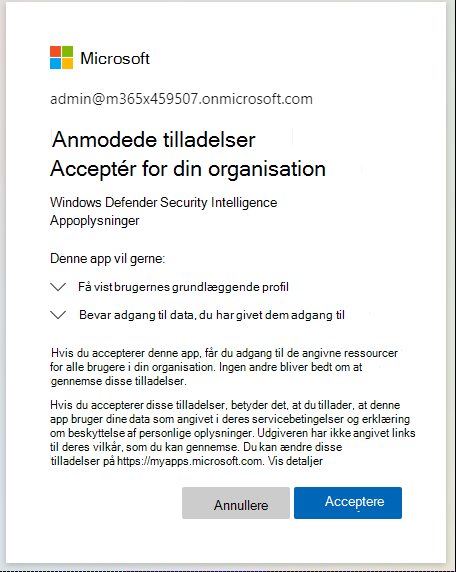

Denne proces kræver, at globale administratorer gennemgår logonflowet for virksomhedskunder hos Microsoft Security Intelligence.

Administratorer gennemser derefter tilladelserne, og sørg for at vælge Samtykke på vegne af din organisation, og vælg derefter Acceptér.

Alle brugere i lejeren kan nu bruge dette program.

Mulighed 3: Slet og læste apptilladelser

Hvis ingen af disse indstillinger løser problemet, kan du prøve følgende trin (som administrator):

Fjern tidligere konfigurationer for programmet. Gå til Virksomhedsprogrammer, og vælg Slet.

Hent

TenantIDfra Egenskaber.Erstat

{tenant-id}med den specifikke lejer, der skal give samtykke til dette program i URL-adressen nedenfor. Kopiér følgende URL-adresse til browseren:https://login.microsoftonline.com/{tenant-id}/v2.0/adminconsent?client_id=f0cf43e5-8a9b-451c-b2d5-7285c785684d&state=12345&redirect_uri=https%3a%2f%2fwww.microsoft.com%2fwdsi%2ffilesubmission&scope=openid+profile+email+offline_accessResten af parametrene er allerede fuldført.

Gennemse de tilladelser, der kræves af programmet, og vælg derefter Acceptér.

Bekræft, at tilladelserne anvendes i Azure Portal.

Log på Microsoft Security Intelligence som virksomhedsbruger med en konto, der ikke er administrator, for at se, om du har adgang.

Hvis advarslen ikke løses efter at have fulgt disse fejlfindingstrin, skal du ringe til Microsoft Support.

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.