Adgang til arbejdsområde, der er tillid til

Fabric giver dig adgang til firewallaktiverede Azure Data Lake Storage (ADLS) Gen2-konti på en sikker måde. Fabric-arbejdsområder, der har et arbejdsområdeidentitet, kan få sikker adgang til ADLS Gen2-konti med offentlig netværksadgang aktiveret fra udvalgte virtuelle netværk og IP-adresser. Du kan begrænse ADLS Gen2-adgang til bestemte Fabric-arbejdsområder.

Fabric-arbejdsområder, der har adgang til en lagerkonto med adgang til arbejdsområder, der er tillid til, skal godkendes korrekt for anmodningen. Godkendelse understøttes med Microsoft Entra-legitimationsoplysninger for organisationskonti eller tjenesteprincipaler. Hvis du vil vide mere om regler for ressourceforekomster, skal du se Giv adgang fra Azure-ressourceforekomster.

Hvis du vil begrænse og beskytte adgangen til firewallaktiverede lagerkonti fra visse Fabric-arbejdsområder, kan du konfigurere en regel for ressourceforekomster for at give adgang fra bestemte Fabric-arbejdsområder.

Bemærk

Adgang til arbejdsområder, der er tillid til, er generelt tilgængelig, men kan kun bruges i F SKU-kapaciteter. Du kan få oplysninger om, hvordan du køber et Fabric-abonnement, under Køb et Microsoft Fabric-abonnement. Adgang til arbejdsområder, der er tillid til, understøttes ikke i prøveversionskapaciteter.

I denne artikel lærer du, hvordan du kan:

Konfigurer adgang til arbejdsområder, der er tillid til , på en ADLS Gen2-lagerkonto.

Opret en OneLake-genvej i et Fabric Lakehouse, der opretter forbindelse til en ADLS Gen2-lagerkonto med adgang til arbejdsområder, der er tillid til.

Opret en datapipeline for at oprette direkte forbindelse til en firewallaktiveret ADLS Gen2-konto, hvor adgang til arbejdsområder, der er tillid til, er aktiveret.

Brug T-SQL COPY-sætningen til at overføre data til dit lager fra en firewallaktiveret ADLS Gen2-konto, hvor adgang til arbejdsområdet, der er tillid til, er aktiveret.

Konfigurer adgang til arbejdsområder, der er tillid til, i ADLS Gen2

Regel for ressourceforekomst

Du kan konfigurere specifikke Fabric-arbejdsområder for at få adgang til din lagerkonto baseret på deres arbejdsområdeidentitet. Du kan oprette en regel for ressourceforekomster ved at installere en ARM-skabelon med en regel for ressourceforekomster. Sådan opretter du en regel for ressourceforekomster:

Log på Azure-portal, og gå til Brugerdefineret installation.

Vælg Opret din egen skabelon i editoren. Du kan se et eksempel på en ARM-skabelon, der opretter en regel for ressourceforekomster, i ARM-skabeloneksempel.

Opret reglen for ressourceforekomsten i editoren. Når du er færdig, skal du vælge Gennemse + Opret.

Under fanen Grundlæggende , der vises, skal du angive de påkrævede oplysninger om projektet og forekomsten. Når du er færdig, skal du vælge Gennemse + Opret.

Under fanen Gennemse + Opret , der vises, skal du gennemse oversigten og derefter vælge Opret. Reglen sendes til installation.

Når installationen er fuldført, kan du gå til ressourcen.

Bemærk

- Regler for ressourceforekomster for Fabric-arbejdsområder kan kun oprettes via ARM-skabeloner. Oprettelse via Azure-portal understøttes ikke.

- SubscriptionId "00000000-0000-0000-0000-0000000000" skal bruges til Fabric-arbejdsområderessource-id'et.

- Du kan hente arbejdsområde-id'et for et Fabric-arbejdsområde via url-adressen på adresselinjen.

Her er et eksempel på en regel for ressourceforekomster, der kan oprettes via ARM-skabelonen. Du kan se et komplet eksempel i ARM-skabeloneksempel.

"resourceAccessRules": [

{ "tenantId": " df96360b-9e69-4951-92da-f418a97a85eb",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/b2788a72-eef5-4258-a609-9b1c3e454624"

}

]

Tjenesteundtagelse, der er tillid til

Hvis du vælger den tjenesteundtagelse, der er tillid til, for en ADLS Gen2-konto, der har offentlig netværksadgang aktiveret fra udvalgte virtuelle netværk og IP-adresser, kan Fabric-arbejdsområder med et arbejdsområdeidentitet få adgang til lagerkontoen. Når afkrydsningsfeltet tjenesteundtagelse, der er tillid til, er markeret, kan alle arbejdsområder i din lejers Fabric-kapaciteter, der har et arbejdsområdeidentitet, få adgang til data, der er gemt på lagerkontoen.

Denne konfiguration anbefales ikke, og supporten ophører muligvis i fremtiden. Vi anbefaler, at du bruger regler for ressourceforekomster til at give adgang til bestemte ressourcer.

Hvem kan konfigurere lagerkonti til tjenesteadgang, der er tillid til?

En bidragyder på lagerkontoen (en Azure RBAC-rolle) kan konfigurere regler for ressourceforekomster eller tjenesteundtagelse, der er tillid til.

Sådan bruger du adgang til arbejdsområder, der er tillid til, i Fabric

Der er i øjeblikket tre måder at bruge adgang til arbejdsområder, der er tillid til, til at få adgang til dine data fra Fabric på en sikker måde:

Du kan oprette en ny ADLS-genvej i en Fabric Lakehouse for at begynde at analysere dine data med Spark, SQL og Power BI.

Du kan oprette en datapipeline , der udnytter adgang til arbejdsområder, der er tillid til, til at få direkte adgang til en FIREWALL-aktiveret ADLS Gen2-konto.

Du kan bruge en T-SQL Copy-sætning, der udnytter arbejdsområder, der er tillid til, til at indtage data i et Fabric-lager.

I følgende afsnit kan du se, hvordan du bruger disse metoder.

Opret en OneLake-genvej til lagerkonto med adgang til arbejdsområder, der er tillid til

Når arbejdsområdeidentiteten er konfigureret i Fabric og adgang til arbejdsområder, der er tillid til, aktiveret på din ADLS Gen2-lagerkonto, kan du oprette OneLake-genveje for at få adgang til dine data fra Fabric. Du skal blot oprette en ny ADLS-genvej i en Fabric Lakehouse, og du kan begynde at analysere dine data med Spark, SQL og Power BI.

Forudsætninger

- Et Fabric-arbejdsområde, der er knyttet til en Fabric-kapacitet. Se Arbejdsområdeidentitet.

- Opret en arbejdsområdeidentitet, der er knyttet til Fabric-arbejdsområdet.

- Den brugerkonto eller tjenesteprincipal, der bruges til at oprette genvejen, skal have Azure RBAC-roller på lagerkontoen. Hovedkontoen skal have rollen Lager-Blob-databidragsyder, Lager-BlobDataejer eller Lager-Blob-datalæser i lagerkontoområdet eller rollen Lager-Blobdelegator i lagerkontoområdet ud over rollen Lager-Blob Datalæser i objektbeholderområdet.

- Konfigurer en regel for ressourceforekomster for lagerkontoen.

Bemærk

- Eksisterende genveje i et arbejdsområde, der opfylder forudsætningerne, begynder automatisk at understøtte tjenesteadgang, der er tillid til.

- Du skal bruge URL-id'et for DFS til lagerkontoen. Her er et eksempel:

https://StorageAccountName.dfs.core.windows.net

Trin

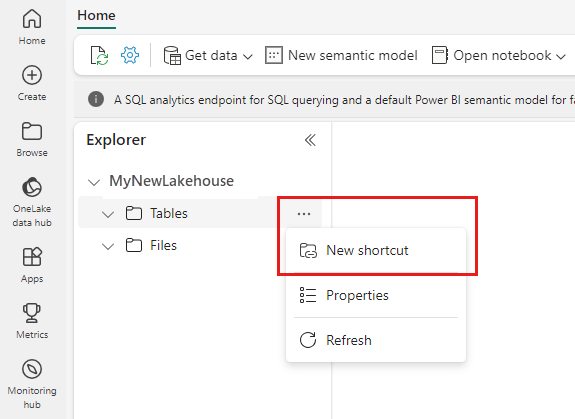

Start med at oprette en ny genvej i et Lakehouse.

Guiden Ny genvej åbnes.

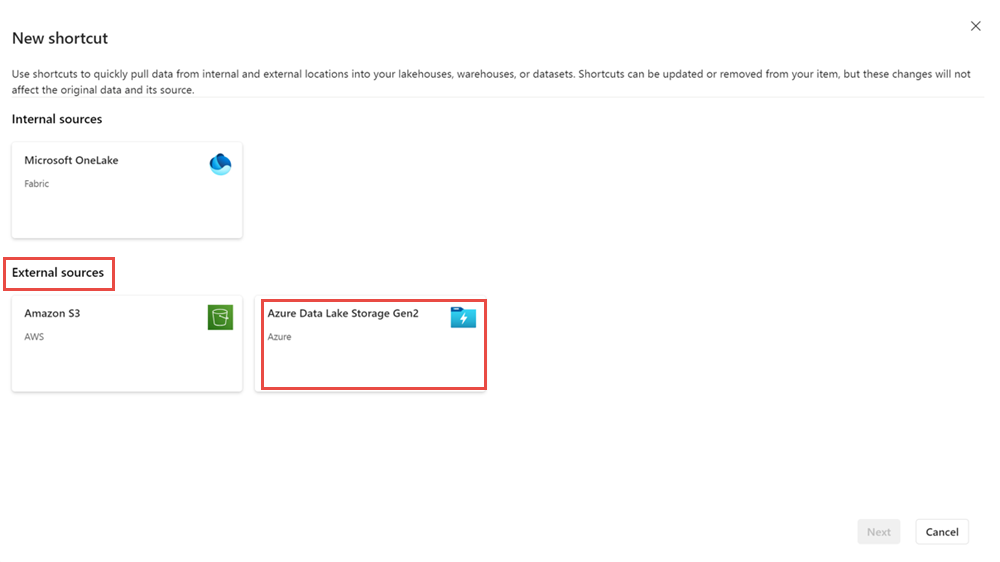

Under Eksterne kilder skal du vælge Azure Data Lake Storage Gen2.

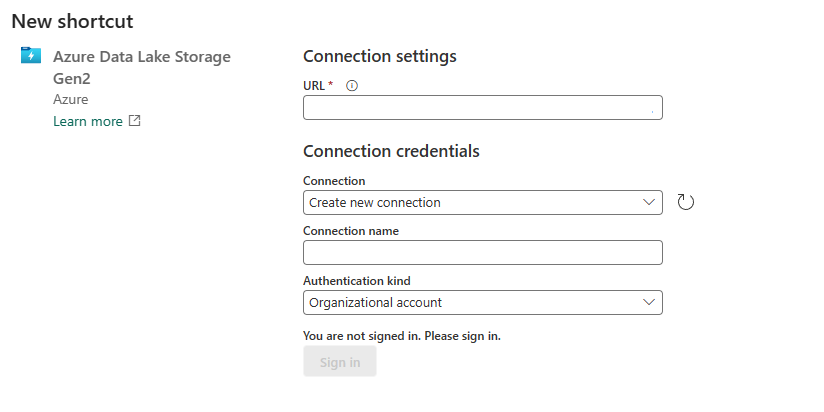

Angiv URL-adressen til den lagerkonto, der er konfigureret med adgang til arbejdsområdet, der er tillid til, og vælg et navn til forbindelsen. Vælg Organisationskonto eller Tjenesteprincipal som Godkendelsestype.

Når du er færdig, skal du vælge Næste.

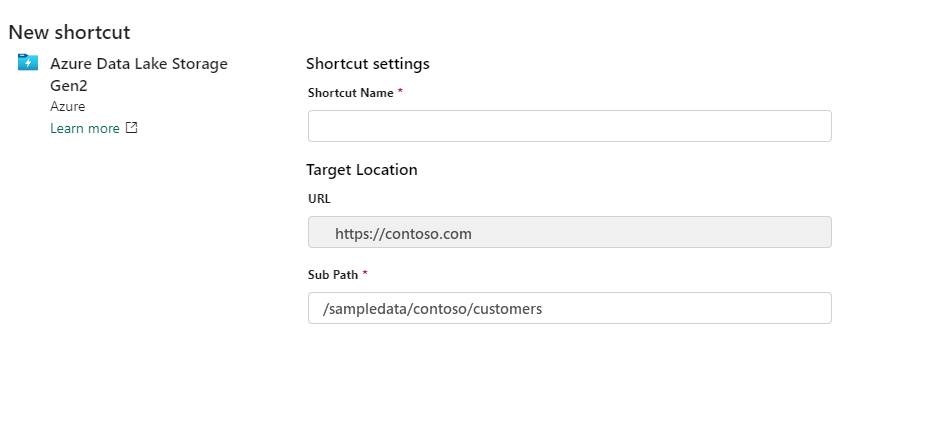

Angiv genvejsnavnet og understien.

Når du er færdig, skal du vælge Opret.

Genvejen til lakehouse oprettes, og du bør kunne få vist lagerdata i genvejen.

Brug genvejen OneLake til en lagerkonto med adgang til et arbejdsområde, der er tillid til, i Fabric-elementer

Med OneCopy i Fabric kan du få adgang til dine OneLake-genveje med pålidelig adgang fra alle Fabric-arbejdsbelastninger.

Spark: Du kan bruge Spark til at få adgang til data fra dine OneLake-genveje. Når der bruges genveje i Spark, vises de som mapper i OneLake. Du skal blot referere til mappenavnet for at få adgang til dataene. Du kan bruge genvejen OneLake til lagerkonti med adgang til arbejdsområder, der er tillid til, i Spark-notesbøger.

SQL-analyseslutpunkt: Genveje, der er oprettet i afsnittet "Tabeller" i dit lakehouse, er også tilgængelige i SQL Analytics-slutpunktet. Du kan åbne SQL Analytics-slutpunktet og forespørge dine data på samme måde som enhver anden tabel.

Pipelines: Datapipelines kan få adgang til administrerede genveje til lagerkonti med adgang til arbejdsområder, der er tillid til. Datapipelines kan bruges til at læse fra eller skrive til lagerkonti via OneLake-genveje.

Dataflow v2: Dataflow Gen2 kan bruges til at få adgang til administrerede genveje til lagerkonti med adgang til arbejdsområder, der er tillid til. Dataflow Gen2 kan læse fra eller skrive til lagerkonti via OneLake-genveje.

Semantiske modeller og rapporter: Den semantiske standardmodel, der er knyttet til SQL Analytics-slutpunktet for en Lakehouse, kan læse administrerede genveje til lagerkonti med adgang til arbejdsområder, der er tillid til. Hvis du vil se de administrerede tabeller i den semantiske standardmodel, skal du gå til sql analytics-slutpunktselementet, vælge Rapportering og vælge Opdater automatisk semantisk model.

Du kan også oprette nye semantiske modeller, der refererer til tabelgenveje til lagerkonti med adgang til arbejdsområder, der er tillid til. Gå til SQL Analytics-slutpunktet, vælg Rapportering , og vælg Ny semantisk model.

Du kan oprette rapporter oven på standard semantiske modeller og brugerdefinerede semantiske modeller.

KQL-database: Du kan også oprette OneLake-genveje til ADLS Gen2 i en KQL-database. Trinnene til oprettelse af den administrerede genvej med adgang til arbejdsområder, der er tillid til, forbliver de samme.

Opret en datapipeline til en lagerkonto med adgang til arbejdsområder, der er tillid til

Når arbejdsområdeidentiteten er konfigureret i Fabric og adgang, der er tillid til, aktiveret på din ADLS Gen2-lagerkonto, kan du oprette datapipelines for at få adgang til dine data fra Fabric. Du kan oprette en ny datapipeline for at kopiere data til et Fabric lakehouse, og derefter kan du begynde at analysere dine data med Spark, SQL og Power BI.

Forudsætninger

- Et Fabric-arbejdsområde, der er knyttet til en Fabric-kapacitet. Se Arbejdsområdeidentitet.

- Opret en arbejdsområdeidentitet, der er knyttet til Fabric-arbejdsområdet.

- Den brugerkonto eller tjenesteprincipal, der bruges til at oprette forbindelsen, skal have Azure RBAC-roller på lagerkontoen. Hovedprincipalen skal have rollen Lager-Blob Data Contributor, Storage Blob Data Owner eller Storage Blob Data Reader på lagerkontoens område.

- Konfigurer en regel for ressourceforekomster for lagerkontoen.

Trin

Start med at vælge Hent data i et lakehouse.

Vælg Ny datapipeline. Angiv et navn til pipelinen, og vælg derefter Opret.

Vælg Azure Data Lake Gen2 som datakilde.

Angiv URL-adressen til den lagerkonto, der er konfigureret med adgang til arbejdsområdet, der er tillid til, og vælg et navn til forbindelsen. Vælg Organisationskonto eller Tjenesteprincipal som Godkendelsestype.

Når du er færdig, skal du vælge Næste.

Vælg den fil, du vil kopiere til lakehouse.

Når du er færdig, skal du vælge Næste.

På skærmen Gennemse + gem skal du vælge Start dataoverførsel med det samme. Når du er færdig, skal du vælge Gem + Kør.

Når pipelinestatus ændres fra Sat i kø til Lykkedes, skal du gå til lakehouse og kontrollere, at datatabellerne blev oprettet.

Brug T-SQL COPY-sætningen til at hente data til et lager

Når arbejdsområdeidentiteten er konfigureret i Fabric og adgang, der er tillid til, aktiveret på din ADLS Gen2-lagerkonto, kan du bruge COPY T-SQL-sætningen til at hente data til dit Fabric-lager. Når dataene er indtaget i lageret, kan du begynde at analysere dine data med SQL og Power BI.

Begrænsninger og overvejelser

- Adgang til arbejdsområder, der er tillid til, understøttes for arbejdsområder i en hvilken som helst Fabric F SKU-kapacitet.

- Du kan kun bruge adgang til arbejdsområder, der er tillid til, i OneLake-genveje, datapipelines og T-SQL COPY-sætningen. Hvis du vil have sikker adgang til lagerkonti fra Fabric Spark, skal du se Administrerede private slutpunkter for Fabric.

- Hvis et arbejdsområde med et arbejdsområde-id migreres til en ikke-Fabric-kapacitet eller til en ikke-F SKU Fabric-kapacitet, holder adgang til arbejdsområdet, der er tillid til, op med at fungere efter en time.

- Eksisterende genveje, der er oprettet før den 10. oktober 2023, understøtter ikke adgang til arbejdsområder, der er tillid til.

- Forbindelser til adgang til arbejdsområder, der er tillid til, kan ikke oprettes eller ændres i Administrer forbindelser og gateways.

- Forbindelser til firewallaktiverede lagerkonti har statussen Offline i Administrer forbindelser og gateways.

- Hvis du genbruger forbindelser, der understøtter adgang til arbejdsområder, der er tillid til, i andre Fabric-elementer end genveje og pipelines eller i andre arbejdsområder, fungerer de muligvis ikke.

- Det er kun organisationskonto eller tjenesteprincipal, der skal bruges til godkendelse til lagringskonti for adgang til arbejdsområder, der er tillid til.

- Pipelines kan ikke skrive til OneLake-tabelgenveje på lagerkonti med adgang til arbejdsområder, der er tillid til. Dette er en midlertidig begrænsning.

- Der kan maksimalt konfigureres 200 regler for ressourceforekomster. Du kan få flere oplysninger under Begrænsninger og kvoter for Azure-abonnementer – Azure Resource Manager.

- Adgang til arbejdsområder, der er tillid til, fungerer kun, når offentlig adgang er aktiveret fra valgte virtuelle netværk og IP-adresser.

- Regler for ressourceforekomster for Fabric-arbejdsområder skal oprettes via ARM-skabeloner. Regler for ressourceforekomster, der er oprettet via brugergrænsefladen for Azure-portal, understøttes ikke.

- Eksisterende genveje i et arbejdsområde, der opfylder forudsætningerne, begynder automatisk at understøtte tjenesteadgang, der er tillid til.

- Hvis din organisation har en entra-politik for betinget adgang for arbejdsbelastningsidentiteter, der omfatter alle tjenesteprincipaler, fungerer adgang til arbejdsområder, der er tillid til, ikke. I sådanne tilfælde skal du udelade bestemte Fabric-arbejdsområdeidentiteter fra politikken Betinget adgang for arbejdsbelastningsidentiteter.

Fejlfinding af problemer med adgang til arbejdsområder, der er tillid til

Hvis en genvej i et lakehouse, der er målrettet til en firewallbeskyttet ADLS Gen2-lagerkonto, bliver utilgængelig, kan det skyldes, at lakehouse'et er blevet delt med en bruger, der ikke har en administrator-, medlem- eller bidragyderrolle i det arbejdsområde, hvor lakehouse'et er placeret. Dette er et kendt problem. Afhjælpningen er ikke at dele lakehouse med brugere, der ikke har en administrator-, medlem- eller bidragyderrolle i arbejdsområdet.

EKSEMPEL PÅ ARM-skabelon

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}