Identitet for Contoso Corporation

Microsoft leverer IDaaS (Identity as a Service) på tværs af sine cloudtilbud via Microsoft Entra ID. For at kunne anvende Microsoft 365 for enterprise skulle Contoso IDaaS-løsningen bruge deres identitetsudbyder i det lokale miljø og inkludere sammenkædet godkendelse med deres eksisterende identitetsudbydere, der er tillid til.

Contoso Active Directory-domæneservices skov

Contoso bruger en enkelt Active Directory-domæneservices skov (AD DS) til contoso.com med syv underdomæner, ét for hver region i verden. Hovedkvarteret, regionale hubkontorer og satellitkontorer indeholder domænecontrollere til lokal godkendelse og autorisation.

Her er Contoso-skoven med regionale domæner for de forskellige dele af verden, der indeholder regionale hubs.

Contoso besluttede at bruge konti og grupper i området contoso.com til godkendelse og autorisation til sine Microsoft 365-arbejdsbelastninger og -tjenester.

Godkendelsesinfrastrukturen i Contoso-organisationsnetværket

Contoso tillader:

- Kunder kan bruge deres Microsoft-, Facebook- eller Google Mail-konti til at logge på virksomhedens offentlige websted.

- Leverandører og partnere til at bruge deres LinkedIn-, Salesforce- eller Google Mail-konti til at logge på virksomhedens partner-ekstranet.

Her er Contoso DMZ, der indeholder et offentligt websted, et partner-ekstranet og et sæt Active Directory Federation Services (AD FS) servere. DMZ har forbindelse til det internet, der indeholder kunder, partnere og internettjenester.

AD FS-servere i DMZ faciliterer godkendelse af kundelegitimationsoplysninger af deres identitetsudbydere for at få adgang til det offentlige websted og partnerlegitimationsoplysninger for at få adgang til partnerens ekstranet.

Contoso besluttede at beholde denne infrastruktur og dedikere den til kunde- og partnergodkendelse. Contoso-identitetsarkitekter undersøger konverteringen af denne infrastruktur til Microsoft Entra B2B- og B2C-løsninger.

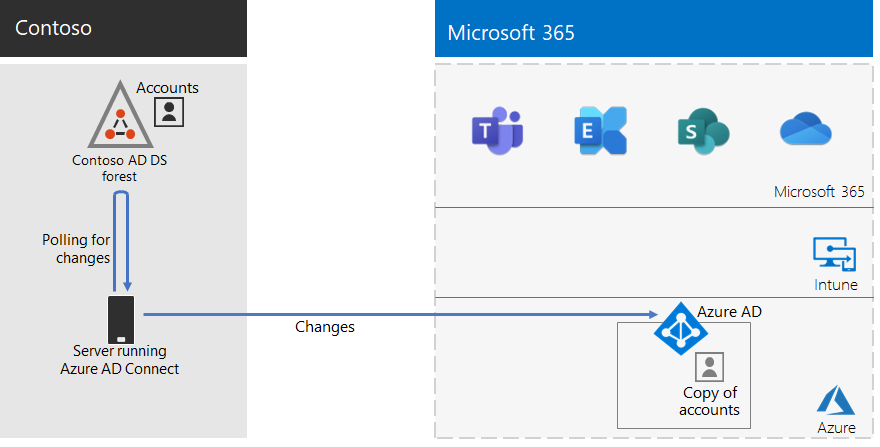

Hybrididentitet med synkronisering af adgangskodehash til skybaseret godkendelse

Contoso ønskede at bruge det lokale AD DS-område til godkendelse i Microsoft 365-cloudressourcer. Det besluttede at bruge synkronisering af adgangskodehash (PHS).

PHS synkroniserer AD DS-området i det lokale miljø med den Microsoft Entra lejer for deres Microsoft 365 for enterprise-abonnement, kopierer bruger- og gruppekonti og en hashkodet version af adgangskoder til brugerkonti.

Contoso har installeret værktøjet Microsoft Entra Connect på en server i sit Paris-datacenter for at udføre katalogsynkronisering.

Her er den server, der kører Microsoft Entra Connect-polling for Contoso AD DS-området for ændringer og derefter synkronisere disse ændringer med den Microsoft Entra lejer.

Politikker for betinget adgang for Nul tillid identitet og enhedsadgang

Contoso oprettede et sæt Microsoft Entra ID og Intune politikker for betinget adgang for tre beskyttelsesniveauer:

- Startpunktbeskyttelse gælder for alle brugerkonti.

- Beskyttelse af virksomheder gælder for ledende ledere og ledelsespersonale.

- Specialiseret sikkerhedsbeskyttelse gælder for bestemte brugere inden for økonomi-, juridiske og forskningsafdelinger, der har adgang til stærkt regulerede data.

Her er det resulterende sæt Contoso-identitets- og enhedspolitikker for betinget adgang.

Næste trin

Få mere at vide om, hvordan Contoso bruger sin Microsoft Endpoint Configuration Manager-infrastruktur til at udrulle og bevare aktuelle Windows 11 Enterprise på tværs af organisationen.