Trin 3: Beskyt dine Microsoft 365-brugerkonti

Se alt vores indhold til små virksomheder i Hjælp til og læring for små virksomheder.

Sådan øger du sikkerheden for brugerlogon:

- Brug Windows Hello til virksomheder

- Brug Microsoft Entra adgangskodebeskyttelse

- Brug multifaktorgodkendelse (MFA)

- Udrul konfigurationer for identitets- og enhedsadgang

- Beskyt mod kompromitterede legitimationsoplysninger med Microsoft Entra ID-beskyttelse

Windows Hello til virksomheder

Windows Hello til virksomheder i Windows 11 Enterprise erstatter adgangskoder med stærk tofaktorgodkendelse, når der logges på en Windows-enhed. De to faktorer er en ny type brugerlegitimationsoplysninger, der er knyttet til en enhed og en biometrisk eller pinkode.

Du kan få flere oplysninger under Windows Hello til virksomheder Oversigt.

Microsoft Entra adgangskodebeskyttelse

Microsoft Entra Adgangskodebeskyttelse registrerer og blokerer kendte svage adgangskoder og deres varianter og kan også blokere yderligere svage ord, der er specifikke for din organisation. Standardlister over globale forbudte adgangskoder anvendes automatisk på alle brugere i en Microsoft Entra lejer. Du kan definere yderligere poster på en brugerdefineret liste over forbudte adgangskoder. Når brugerne ændrer eller nulstiller deres adgangskoder, kontrolleres disse lister over forbudte adgangskoder for at gennemtvinge brugen af stærke adgangskoder.

Du kan få flere oplysninger under Konfigurer Microsoft Entra adgangskodebeskyttelse.

MFA

MFA kræver, at brugerlogon er underlagt en yderligere bekræftelse ud over adgangskoden til brugerkontoen. Selvom en ondsindet bruger bestemmer en adgangskode til en brugerkonto, skal vedkommende også kunne besvare en yderligere bekræftelse, f.eks. en sms, der sendes til en smartphone, før der gives adgang.

Dit første trin i brugen af MFA er at kræve det for alle administratorkonti, der også kaldes privilegerede konti. Ud over dette første trin anbefaler Microsoft MFA for alle brugere.

Der er tre måder at kræve, at dine brugere bruger MFA på baseret på din Microsoft 365-plan.

| Plan | Anbefaling |

|---|---|

| Alle Microsoft 365-planer (uden Microsoft Entra ID P1- eller P2-licenser) | Aktivér sikkerhedsstandarder i Microsoft Entra ID. Sikkerhedsstandarder i Microsoft Entra ID omfatter MFA for brugere og administratorer. |

| Microsoft 365 E3 (omfatter Microsoft Entra ID P1-licenser) | Brug de almindelige politikker for betinget adgang til at konfigurere følgende politikker: - Kræv MFA for administratorer - Kræv MFA for alle brugere - Bloker ældre godkendelse |

| Microsoft 365 E5 (omfatter Microsoft Entra ID P2-licenser) | Ved at udnytte Microsoft Entra ID-beskyttelse kan du begynde at implementere Microsofts anbefalede sæt betinget adgang og relaterede politikker ved at oprette disse to politikker: - Kræv MFA, når logonrisikoen er mellem eller høj - Brugere med høj risiko skal ændre adgangskode |

Sikkerhedsstandarder

Sikkerhedsstandarder er en ny funktion til Microsoft 365 og Office 365 betalte abonnementer eller prøveabonnementer, der er oprettet efter den 21. oktober 2019. Disse abonnementer har sikkerhedsstandarder slået til, hvilket kræver, at alle dine brugere bruger MFA sammen med Microsoft Authenticator-appen.

Brugerne har 14 dage til at tilmelde sig MFA med Microsoft Authenticator-appen fra deres smartphones, hvilket starter fra første gang, de logger på, efter at sikkerhedsstandarder er blevet aktiveret. Efter 14 dage er gået, kan brugeren ikke logge på, før MFA-registreringen er fuldført.

Sikkerhedsstandarder sikrer, at alle organisationer har et grundlæggende sikkerhedsniveau for brugerlogon, der er aktiveret som standard. Du kan deaktivere sikkerhedsstandarder til fordel for MFA med politikker for betinget adgang eller for individuelle konti.

Du kan få flere oplysninger i oversigten over sikkerhedsstandarder.

Politikker for betinget adgang

Politikker for betinget adgang er et sæt regler, der angiver de betingelser, som logon evalueres under, og adgang tildeles. Du kan f.eks. oprette en politik for betinget adgang, der angiver:

- Hvis brugerkontonavnet er medlem af en gruppe for brugere, der har fået tildelt rollerne Exchange, bruger, adgangskode, sikkerhed, SharePoint, Exchange-administrator, SharePoint-administrator eller Global administrator , skal du bruge MFA, før du giver adgang.

Denne politik giver dig mulighed for at kræve MFA baseret på gruppemedlemskab i stedet for at forsøge at konfigurere individuelle brugerkonti til MFA, når de tildeles eller ikke tildeles fra disse administratorroller.

Du kan også bruge politikker for betinget adgang til mere avancerede funktioner, f.eks. kræve, at logon udføres fra en kompatibel enhed, f.eks. din bærbare computer, der kører Windows 11.

Betinget adgang kræver Microsoft Entra ID P1-licenser, som er inkluderet i Microsoft 365 E3 og E5.

Du kan få flere oplysninger i oversigten over betinget adgang.

Brug af disse metoder sammen

Vær opmærksom på følgende:

- Du kan ikke aktivere sikkerhedsstandarder, hvis du har aktiveret politikker for betinget adgang.

- Du kan ikke aktivere nogen politikker for betinget adgang, hvis du har aktiveret sikkerhedsstandarder.

Hvis sikkerhedsstandarder er aktiveret, bliver alle nye brugere bedt om at angive MFA-registrering og brugen af Microsoft Authenticator-appen.

I denne tabel vises resultaterne af aktivering af MFA med sikkerhedsstandarder og politikker for betinget adgang.

| Metode | Aktiveret | Deaktiveret | Yderligere godkendelsesmetode |

|---|---|---|---|

| Sikkerhedsstandarder | Politikker for betinget adgang kan ikke bruges | Kan bruge politikker for betinget adgang | Microsoft Authenticator-app |

| Politikker for betinget adgang | Hvis nogen er aktiveret, kan du ikke aktivere sikkerhedsstandarder | Hvis alle er deaktiveret, kan du aktivere sikkerhedsstandarder | Brugeren angiver under MFA-registrering |

Konfigurationer af Nul tillid-identitet og enhedsadgang

Nul tillid indstillinger og politikker for identitets- og enhedsadgang anbefales til forudsætningsfunktioner og deres indstillinger kombineret med betinget adgang, Intune og Microsoft Entra ID-beskyttelse politikker, der bestemmer, om en given anmodning om adgang skal tildeles og under hvilke betingelser. Denne bestemmelse er baseret på brugerkontoen for logon, den enhed, der bruges, den app, som brugeren bruger til at få adgang, den placering, hvorfra adgangsanmodningen foretages, og en vurdering af risikoen for anmodningen. Denne funktion hjælper med at sikre, at kun godkendte brugere og enheder kan få adgang til dine vigtige ressourcer.

Bemærk!

Microsoft Entra ID-beskyttelse kræver Microsoft Entra ID P2-licenser, som er inkluderet i Microsoft 365 E5.

Politikker for identitets- og enhedsadgang er defineret til at blive brugt på tre niveauer:

- Grundlæggende beskyttelse er et minimumsniveau for sikkerhed for dine identiteter og enheder, der har adgang til dine apps og data.

- Følsom beskyttelse giver yderligere sikkerhed for bestemte data. Identiteter og enheder er underlagt højere niveauer af sikkerhed og enhedstilstandskrav.

- Beskyttelse af miljøer med højt regulerede eller klassificerede data er typisk til små mængder data, der er højt klassificeret, indeholder forretningshemmeligheder eller er underlagt dataregler. Identiteter og enheder er underlagt langt højere sikkerhedskrav og krav til enhedens tilstand.

Disse niveauer og deres tilsvarende konfigurationer giver ensartede beskyttelsesniveauer på tværs af dine data, identiteter og enheder.

Microsoft anbefaler på det kraftigste, at du konfigurerer og udruller Nul tillid politikker for identitets- og enhedsadgang i din organisation, herunder specifikke indstillinger for Microsoft Teams, Exchange Online og SharePoint. Du kan få flere oplysninger under konfigurationer af Nul tillid identitet og enhedsadgang.

Microsoft Entra ID-beskyttelse

I dette afsnit får du mere at vide om, hvordan du konfigurerer politikker, der beskytter mod kompromitterede legitimationsoplysninger, hvor en hacker bestemmer en brugers kontonavn og adgangskode for at få adgang til en organisations cloudtjenester og -data. Microsoft Entra ID-beskyttelse indeholder en række måder, du kan hjælpe med at forhindre en hacker i at kompromittere en brugerkontos legitimationsoplysninger på.

Med Microsoft Entra ID-beskyttelse kan du:

| Kapacitet | Beskrivelse |

|---|---|

| Fastlæg og løs potentielle sikkerhedsrisici i din organisations identiteter | Microsoft Entra ID bruger maskinel indlæring til at registrere uregelmæssigheder og mistænkelig aktivitet, f.eks. logonaktivitet og aktiviteter efter logon. Ved hjælp af disse data genererer Microsoft Entra ID-beskyttelse rapporter og beskeder, der hjælper dig med at evaluere problemerne og udføre handlinger. |

| Registrer mistænkelige handlinger, der er relateret til din organisations identiteter, og reager automatisk på dem | Du kan konfigurere risikobaserede politikker, der automatisk reagerer på registrerede problemer, når et angivet risikoniveau er nået. Disse politikker kan ud over andre kontrolelementer for betinget adgang, der leveres af Microsoft Entra ID og Microsoft Intune, enten automatisk blokere adgang eller udføre korrigerende handlinger, herunder nulstilling af adgangskode og kræve Microsoft Entra multifaktorgodkendelse for efterfølgende logon. |

| Undersøg mistænkelige hændelser, og løs dem med administrative handlinger | Du kan undersøge risikohændelser ved hjælp af oplysninger om sikkerhedshændelsen. Grundlæggende arbejdsprocesser er tilgængelige til at spore undersøgelser og starte afhjælpningshandlinger, f.eks. nulstilling af adgangskode. |

Se flere oplysninger om Microsoft Entra ID-beskyttelse.

Se trinnene til aktivering af Microsoft Entra ID-beskyttelse.

Administration tekniske ressourcer til MFA og sikre logons

- MFA til Microsoft 365

- Udrul identitet til Microsoft 365

- Azure Academy Microsoft Entra ID træningsvideoer

- Konfigurer politikken for registrering af Microsoft Entra multifaktorgodkendelse

- Konfigurationer af identitets- og enhedsadgang

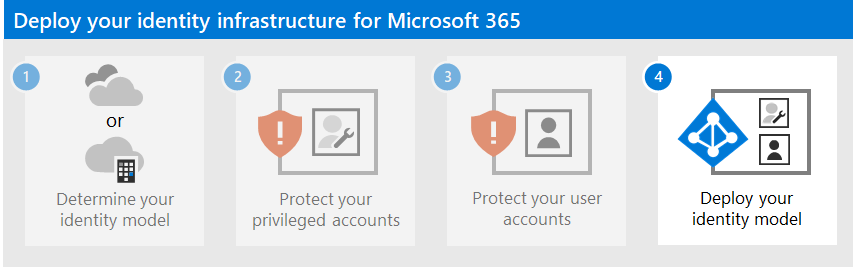

Næste trin

Fortsæt med trin 4 for at udrulle identitetsinfrastrukturen baseret på din valgte identitetsmodel:

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om