Test regler for reduktion af angrebsoverflade

Gælder for:

Test Microsoft Defender for Endpoint regler for reduktion af angrebsoverfladen hjælper dig med at afgøre, om regler forhindrer line of business-handlinger, før du aktiverer en regel. Ved at starte med en lille kontrolleret gruppe kan du begrænse potentielle arbejdsafbrydelser, når du udvider din udrulning på tværs af organisationen.

I dette afsnit af udrulningsvejledningen til regler for reduktion af angrebsoverfladen lærer du, hvordan du:

- konfigurer regler ved hjælp af Microsoft Intune

- brug rapporter Microsoft Defender for Endpoint regler for reduktion af angrebsoverfladen

- konfigurer undtagelser for regler for reduktion af angrebsoverflade

- aktivér regler for reduktion af angrebsoverfladen ved hjælp af PowerShell

- brug Logbog til hændelser med regler for reduktion af angrebsoverfladen

Bemærk!

Før du begynder at teste regler for reduktion af angrebsoverfladen, anbefales det, at du først deaktiverer alle de regler, du tidligere har angivet til enten overvågning eller aktivering (hvis det er relevant). Se Rapporter over regler for reduktion af angrebsoverfladen for at få oplysninger om, hvordan du bruger rapporten over regler for reduktion af angrebsoverfladen til at deaktivere regler for reduktion af angrebsoverfladen.

Begynd udrulningen af reglerne for reduktion af angrebsoverfladen med ring 1.

Trin 1: Test regler for reduktion af angrebsoverfladen ved hjælp af overvågning

Begynd testfasen ved at aktivere reglerne for reduktion af angrebsoverfladen med de regler, der er angivet til Overvågning, startende med dine mesterbrugere eller enheder i ring 1. Anbefalingen er typisk, at du aktiverer alle reglerne (i Overvågning), så du kan afgøre, hvilke regler der udløses i testfasen. Regler, der er angivet til Overvågning, påvirker generelt ikke funktionaliteten af den eller de enheder, som reglen anvendes på, men genererer logførte hændelser til evalueringen. der ikke er nogen effekt på slutbrugerne.

Konfigurer regler for reduktion af angrebsoverfladen ved hjælp af Intune

Du kan bruge Microsoft Intune Endpoint Security til at konfigurere brugerdefinerede regler for reduktion af angrebsoverfladen.

Gå til slutpunktets overfladereduktionaf sikkerhedsangreb>.

Vælg Create politik.

Vælg Windows 10, Windows 11 og Windows Server i Platform, og vælg Regler for reduktion af angrebsoverflade under Profil.

Vælg Create.

Under fanen Grundlæggende i ruden Create profil skal du i Navn tilføje et navn til din politik. I Beskrivelse skal du tilføje en beskrivelse af politikken for regler for reduktion af angrebsoverfladen.

Under fanen Konfigurationsindstillinger under Regler for reduktion af angrebsoverflade skal du angive alle regler til Overvågningstilstand.

Bemærk!

Der er variationer i nogle lister over regler for reduktion af angrebsoverfladen. Blokeret og aktiveret giver den samme funktionalitet.

[Valgfri] I ruden Områdekoder kan du føje mærkeoplysninger til bestemte enheder. Du kan også bruge rollebaseret adgangskontrol og områdekoder til at sikre, at de rette administratorer har den rette adgang og synlighed til de rette Intune objekter. Få mere at vide: Brug rollebaseret adgangskontrol (RBAC) og områdekoder til distribueret it i Intune.

I ruden Tildelinger kan du installere eller "tildele" profilen til dine bruger- eller enhedsgrupper. Få mere at vide: Tildel enhedsprofiler i Microsoft Intune

Bemærk!

Oprettelse af enhedsgruppe understøttes i Defender for Endpoint Plan 1 og Plan 2.

Gennemse dine indstillinger i ruden Gennemse + opret . Klik på Create for at anvende reglerne.

Din nye politik for reduktion af angrebsoverfladen for regler for reduktion af angrebsoverfladen er angivet i Slutpunktssikkerhed | Reduktion af angrebsoverflade.

Trin 2: Forstå rapporteringssiden for regler for reduktion af angrebsoverfladen på portalen Microsoft Defender

Rapporteringssiden for regler for reduktion af angrebsoverfladen findes i Microsoft Defender portalen>Rapporterer>regler for reduktion af angrebsoverfladen. Denne side har tre faner:

- Opdagelser

- Konfiguration

- Tilføj udeladelser

Fanen Registreringer

Indeholder en 30-dages tidslinje over registrerede overvågnings- og blokerede hændelser.

Ruden med regler for reduktion af angrebsoverfladen indeholder en oversigt over registrerede hændelser pr. regel.

Bemærk!

Der er nogle variationer i rapporter over regler for reduktion af angrebsoverfladen. Microsoft er i gang med at opdatere funktionsmåden for rapporter med regler for reduktion af angrebsoverfladen for at give en ensartet oplevelse.

Vælg Vis registreringer for at åbne fanen Registreringer .

Ruden GroupBy og Filter indeholder følgende indstillinger:

GroupBy returnerer resultater, der er angivet til følgende grupper:

- Ingen gruppering

- Registreret fil

- Overvåg eller bloker

- Regel

- Kildeapp

- Enhed

- Bruger

- Publisher

Bemærk!

Når du filtrerer efter regel, er antallet af individuelle registrerede elementer, der er angivet i den nederste halvdel af rapporten, i øjeblikket begrænset til 200 regler. Du kan bruge Eksportér til at gemme den komplette liste over registreringer i Excel.

Filter åbner siden Filtrer efter regler , hvilket giver dig mulighed for kun at begrænse resultaterne til de valgte regler for reduktion af angrebsoverfladen:

Bemærk!

Hvis du har en Microsoft 365 Security E5- eller A5-, Windows E5- eller A5-licens, åbner følgende link fanen Microsoft Defender 365 Reports >Attack surface reductions> Detections.

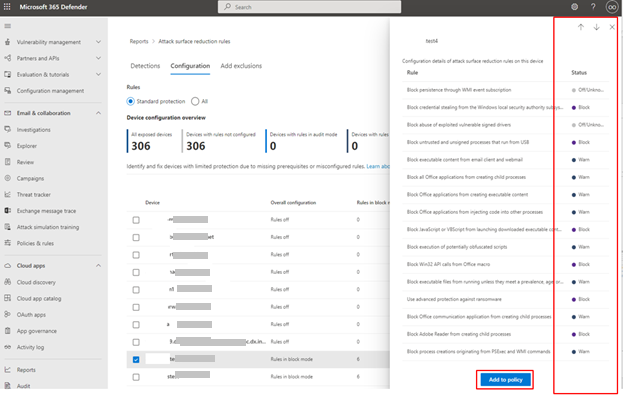

Fanen Konfiguration

Lister – pr. computer – den samlede tilstand af regler for reduktion af angrebsoverfladen: Fra, Overvågning, Bloker.

Under fanen Konfigurationer kan du på enhedsbasis kontrollere, hvilke regler for reduktion af angrebsoverfladen der er aktiveret, og i hvilken tilstand, ved at vælge den enhed, du vil gennemse regler for reduktion af angrebsoverfladen for.

Linket Introduktion åbner Microsoft Intune Administration, hvor du kan oprette eller ændre en beskyttelsespolitik for slutpunkter for reduktion af angrebsoverfladen:

I Slutpunktssikkerhed | Oversigt, vælg Reduktion af angrebsoverflade:

Slutpunktets sikkerhed | Ruden Reduktion af angrebsoverfladen åbnes:

Bemærk!

Hvis du har en Microsoft Defender 365 E5- (eller Windows E5?)-licens, åbner dette link fanen Microsoft Defender 365 Reports > Attack surface reductions >Configurations.

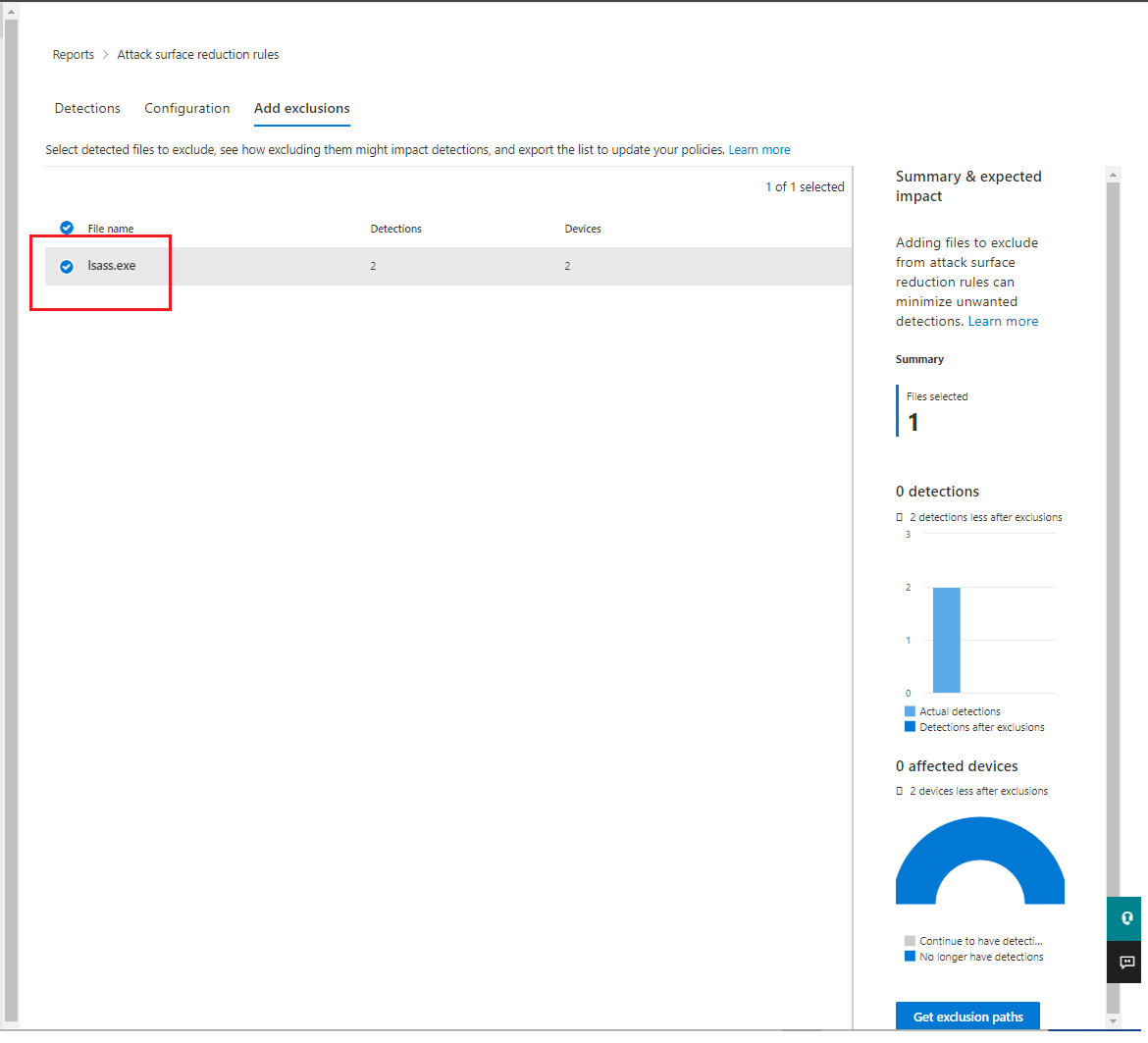

Tilføj udeladelser

Denne fane indeholder en metode til at vælge registrerede objekter (f.eks. falske positiver) til udeladelse. Når der tilføjes undtagelser, indeholder rapporten en oversigt over den forventede virkning.

Bemærk!

Microsoft Defender Antivirus AV udelukkelser er hædret af angreb overflade reduktion regler. Se Konfigurer og valider udeladelser baseret på filtypenavn, navn eller placering.

Bemærk!

Hvis du har en Microsoft Defender 365 E5-licens (eller Windows E5?), åbner dette link fanen Microsoft Defender 365 Reports > Attack surface reductions >Exclusions.

Du kan få flere oplysninger om brug af rapporten over regler for reduktion af angrebsoverfladen i Rapporter over regler for reduktion af angrebsoverfladen.

Konfigurer udeladelser pr. regel for reduktion af angrebsoverflade

Regler for reduktion af angrebsoverfladen giver nu mulighed for at konfigurere regelspecifikke undtagelser, kendt som "Pr. regeludeladelse".

Bemærk!

Udeladelser pr. regel kan ikke konfigureres i øjeblikket ved hjælp af PowerShell eller Gruppepolitik.

Sådan konfigurerer du bestemte regeludeladelser:

Åbn Microsoft Intune Administration, og naviger tilstartslutpunkt> sikkerhed >Angreb overfladereduktion.

Hvis den ikke allerede er konfigureret, skal du angive den regel, du vil konfigurere udeladelser for, til Overvågning eller Bloker.

I Kun asr-udeladelse pr. regel skal du klikke på til/fra-knappen for at skifte fra Ikke konfigureret til Konfigureret.

Angiv navnene på de filer eller programmer, der skal udelades.

Nederst i guiden Create profil skal du vælge Næste og følge vejledningen i guiden.

Tip

Brug afkrydsningsfelterne ud for listen over udeladelseselementer til at vælge elementer, der skal slettes, sorteres, importeres eller eksporteres.

Brug PowerShell som en alternativ metode til at aktivere regler for reduktion af angrebsoverfladen

Du kan bruge PowerShell – som et alternativ til Intune – til at aktivere regler for reduktion af angrebsoverfladen i overvågningstilstand for at få vist en post over apps, der ville være blevet blokeret, hvis funktionen var fuldt aktiveret. Du kan også få en idé om, hvor ofte reglerne udløses under normal brug.

Hvis du vil aktivere en regel for reduktion af angrebsoverfladen i overvågningstilstand, skal du bruge følgende PowerShell-cmdlet:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Hvor <rule ID> er en GUID-værdi for reglen for reduktion af angrebsoverfladen.

Hvis du vil aktivere alle de tilføjede regler for reduktion af angrebsoverfladen i overvågningstilstand, skal du bruge følgende PowerShell-cmdlet:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Tip

Hvis du vil overvåge fuldt ud, hvordan regler for reduktion af angrebsoverfladen fungerer i din organisation, skal du bruge et administrationsværktøj til at installere denne indstilling på enheder på dine netværk.

Du kan også bruge Gruppepolitik, Intune eller MDM-udbydere (Mobile Device Management) til at konfigurere og installere indstillingen. Få mere at vide i artiklen om reduktion af angrebsoverfladen .

Brug Windows Logbog review som et alternativ til rapporteringssiden for regler for reduktion af angreb på Microsoft Defender-portalen

Hvis du vil gennemse apps, der ville være blevet blokeret, skal du åbne Logbog og filtrere efter Event ID 1121 i Microsoft-Windows-Windows Defender/Operational log. I følgende tabel vises alle netværksbeskyttelseshændelser.

| Hændelses-id | Beskrivelse |

|---|---|

| 5007 | Hændelse, når indstillingerne ændres |

| 1121 | Hændelse, når en regel for reduktion af angrebsoverfladen udløses i bloktilstand |

| 1122 | Hændelse, når en regel for reduktion af angrebsoverfladen udløses i overvågningstilstand |

Andre artikler i denne installationssamling

Oversigt over installation af regler for reduktion af angrebsoverflade

Planlæg installation af regler for reduktion af angrebsoverflade

Aktivér regler for reduktion af angrebsoverflade

Operationalize regler for reduktion af angrebsoverfladen

Reference til regler for reduktion af angrebsoverflade

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om