TRIN 1: Konfigurer netværksmiljøet for at sikre, at der er forbindelse til Defender for Endpoint-tjenesten

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Vigtigt!

Nogle oplysninger i denne artikel er relateret til et produkt, der er udgivet på forhånd, og som kan blive ændret væsentligt, før det udgives kommercielt. Microsoft giver ingen garantier, udtrykt eller stiltiende, med hensyn til de oplysninger, der er angivet her.

Før du føjer enheder til Defender for Endpoint, skal du sørge for, at dit netværk er konfigureret til at oprette forbindelse til tjenesten. Det første trin i denne proces omfatter tilføjelse af URL-adresser til listen over tilladte domæner, hvis proxyserveren eller firewallreglerne forhindrer adgang til Defender for Endpoint. Denne artikel indeholder også oplysninger om proxy- og firewallkrav til ældre versioner af Windows-klienten og Windows Server.

Aktivér adgang til url-adresser til Microsoft Defender for Endpoint-tjenesten på proxyserveren

Hvis en proxy eller firewall blokerer al trafik og kun tillader bestemte domæner, skal du som standard føje de domæner, der er angivet i arket, der kan downloades, til listen over tilladte domæner.

Følgende regneark, der kan downloades, viser de tjenester og deres tilknyttede URL-adresser, som dit netværk skal kunne oprette forbindelse til. Sørg for, at der ikke er nogen regler for firewall- eller netværksfiltrering for at nægte adgang til disse URL-adresser. Du kan eventuelt få brug for at oprette en regel for tilladelse specifikt for dem.

Bemærk!

(Gælder for offentlig prøveversion)

- Som en del af prøveversionen konsolideres visse Defender for Endpoint-tjenester bag URL-adressen:

*.endpoint.security.microsoft.com. Du har mulighed for at bruge det reducerede sæt URL-adresser i Microsoft Defender XDR for Defender for Endpoint. Du har også den nye mulighed for at konfigurere lister over tilladte ved hjælp af statiske Defender for Endpoint-dedikerede IP-intervaller. Du kan få flere oplysninger under Onboarding-enheder ved hjælp af strømlinet metode og gennemse den opdaterede liste i den foregående tabel. - For at kunne bruge den nye onboardingmetode skal enheder opfylde specifikke forudsætninger og bruge en ny onboardingpakke. Du kan få flere oplysninger under Forudsætninger. Du kan migrere tidligere onboardede enheder. Se overførsel af enheder for at strømline forbindelsen.

- Visse tjenester er ikke inkluderet i denne konsolidering. Du skal bekræfte, at du bevarer forbindelsen til de påkrævede tjenester. Du kan finde oplysninger om tjenester, der ikke er inkluderet i konsolideringen, i det strømlinede URL-ark eller onboardingenheder ved hjælp af strømlinet metode.

- Enheder, der kører MMA-agenten, understøttes ikke under strømlinet løsning og skal onboardes ved hjælp af metoden på det nedad niveau. Du kan se en liste over påkrævede URL-adresser under fanen MMA på listen over strømlinede URL-adresser. Enheder, der kører ældre Windows version 1607, 1703, 1709 eller 1803, kan onboarde ved hjælp af den nye onboardingpakke, men kræver stadig en længere liste over URL-adresser. Du kan få flere oplysninger i den foregående tabel.

| Regneark med domæneliste | Beskrivelse |

|---|---|

| Microsoft Defender for Endpoint konsoliderede URL-adresseliste (NY – strømlinet) |

VIGTIGT: I øjeblikket i offentlig prøveversion. Regneark med konsoliderede URL-adresser til strømlining af enhedsforbindelsen. Download regnearket her. Gældende operativsystem: Du kan se en komplet liste under Strømlinet forbindelse. - Windows 10 1809+ - Windows 11 - Windows Server 2019 - Windows Server 2022 – Windows Server 2012 R2, Windows Server 2016 R2, der kører Defender for Endpoint moderne unified løsning (kræver installation via MSI). - macOS-understøttede versioner, der kører 101.23102.* + - Linux-understøttede versioner, der kører 101.23102.* + Mindste komponentversioner: - Antimalware-klient: 4.18.2211.5 - Motor: 1.1.19900.2 - Sikkerhedsintelligens: 1.391.345.0 - Xplat version: 101.23102.* + - Sensor-/KB-version: >10.8040.*/ 8. marts 2022+ Hvis du flytter tidligere onboardede enheder til den strømlinede tilgang, skal du se Overførsel af enhedsforbindelse. |

| Microsoft Defender for Endpoint URL-adresseliste til kommercielle kunder (Standard) | Regneark med specifikke DNS-poster for tjenesteplaceringer, geografiske placeringer og OPERATIVSYSTEM til kommercielle kunder. Microsoft Defender for Endpoint Plan 1 og Plan 2 deler de samme URL-adresser til proxytjenesten. |

| Microsoft Defender for Endpoint URL-adresseliste for Gov/GCC/DoD | Regneark med specifikke DNS-poster for tjenesteplaceringer, geografiske placeringer og OS for Gov/GCC/DoD-kunder. Download regnearket her. |

Bemærk!

- Windows 10 version 1607, 1703, 1709, 1803 (RS1-RS4) understøttes på onboardingpakken, men kræver en længere URL-liste (se det opdaterede URL-ark). Disse versioner understøtter ikke omkboarding (skal først være helt offboardet).

- Enheder, der kører på Windows 7, Windows 8.1, Windows Server 2008 R2 MMA, Servere, der ikke er opgraderet til Unified Agent (MMA), skal fortsætte med at bruge MMA-onboardingmetoden.

Hvis en proxy eller firewall har HTTPS-scanning (SSL-inspektion) aktiveret, skal du udelade de domæner, der er angivet i ovenstående tabel, fra HTTPS-scanning.

Åbn alle de URL-adresser, hvor kolonnen geografi er WW, i din firewall. For rækker, hvor geografikolonnen ikke er WW, skal du åbne URL-adresserne til din specifikke dataplacering. Hvis du vil bekræfte indstillingen for din dataplacering, skal du se Bekræft datalagerplacering og opdatere indstillingerne for dataopbevaring for Microsoft Defender for Endpoint. Udelad ikke URL-adressen *.blob.core.windows.net fra nogen form for netværksinspektion. Udelad i stedet kun de BLOB URL-adresser, der er specifikke for MDE og angivet i regnearket med listen over domæner.

Bemærk!

Gælder for standardsættet af URL-adresser:

Windows-enheder, der kører med version 1803 eller tidligere, skal bruge settings-win.data.microsoft.com.

URL-adresser, der indeholder v20 i dem, er kun nødvendige, hvis du har Windows-enheder, der kører version 1803 eller nyere. Er f.eks. nødvendig for en Windows-enhed, us-v20.events.data.microsoft.com der kører version 1803 eller nyere og onboardet til US Data Storage-området.

Hvis en proxy eller firewall blokerer anonym trafik fra Defender for Endpoint-sensoren, og den opretter forbindelse fra systemkontekst, er det vigtigt at sikre, at anonym trafik er tilladt i din proxy eller firewall for de tidligere angivne URL-adresser.

Bemærk!

Microsoft leverer ikke en proxyserver. Disse URL-adresser er tilgængelige via den proxyserver, du konfigurerer.

Vigtigt!

I overensstemmelse med Defender for Endpoint-sikkerhed og overholdelse af angivne standarder behandles og gemmes dine data i overensstemmelse med din lejers fysiske placering. Baseret på klientens placering kan trafikken passere gennem et af disse IP-områder (som svarer til Azure-datacenterområder). Du kan få flere oplysninger under Datalagring og beskyttelse af personlige oplysninger.

Microsoft Monitoring Agent (MMA) – proxy- og firewallkrav til ældre versioner af Windows-klienten eller Windows Server

Bemærk!

(Gælder for offentlig prøveversion)

Tjenester, der bruger MMA-baserede løsninger, kan ikke udnytte den nye strømlinede forbindelsesløsning (konsolideret URL-adresse og mulighed for at bruge statiske IP-adresser). Til Windows Server 2016 og Windows Server 2012 R2 skal du opdatere til den nye samlede løsning.

Oplysningerne på listen over proxy- og firewallkonfigurationsoplysninger kræves for at kommunikere med Log Analytics-agenten (ofte kaldet Microsoft Monitoring Agent) for tidligere versioner af Windows, f.eks. Windows 7 SP1, Windows 8.1 og Windows Server 2008 R2*.

| Agentressource | Porte | Retning | Tilsidesæt HTTPS-inspektion |

|---|---|---|---|

*.ods.opinsights.azure.com |

Port 443 | Udgående | Ja |

*.oms.opinsights.azure.com |

Port 443 | Udgående | Ja |

*.blob.core.windows.net |

Port 443 | Udgående | Ja |

*.azure-automation.net |

Port 443 | Udgående | Ja |

Bemærk!

Disse forbindelseskrav gælder for det forrige Microsoft Defender for Endpoint af Windows Server 2016 og Windows Server 2012 R2, der kræver MMA. Instruktioner til onboarding af disse operativsystemer med den nye samlede løsning finder sted på onboarde Windows-servere eller migrering til den nye samlede løsning på Server migrationsscenarier i Microsoft Defender for Endpoint.

Bemærk!

Ip-intervallet kan ændres som en cloudbaseret løsning. Det anbefales, at du flytter til indstillingen for DNS-løsning.

Onboard enheder uden internetadgang

For enheder uden direkte internetforbindelse er brugen af en proxyløsning den anbefalede fremgangsmåde. For ældre Windows-enheder, der er onboardet ved hjælp af den tidligere MMA-baserede løsning, giver brugen af OMS-gatewayløsningen en alternativ tilgang.

Bemærk!

(Gælder for offentlig prøveversion)

Med denne prøveversion kan du udnytte firewallenheder med statiske IP-intervaller. Du kan få flere oplysninger under: Strømlinet enhedsforbindelse og strømlinet URL-liste.

Du kan få flere oplysninger om onboardingmetoder i følgende artikler:

- Onboard tidligere versioner af Windows

- Onboarder servere til Microsoft Defender for Endpoint-tjenesten

Vigtigt!

- Microsoft Defender for Endpoint er en cloudsikkerhedsløsning. "Onboard devices without Internet access" betyder, at internetadgangen for slutpunkterne skal konfigureres via en proxy. Microsoft Defender for Endpoint understøtter ikke slutpunkter uden direkte adgang eller proxyadgang til internettet. Konfiguration af proxy i hele systemet anbefales.

- Windows eller Windows Server i afbrudte miljøer skal kunne opdatere Certificate Trust Lister offline via en intern fil eller webserver.

- Du kan få flere oplysninger om, hvordan du opdaterer CTLs offline, under Konfigurer en fil eller webserver til at hente CTL-filerne.

Enheder, der kører Windows 10 eller nyere, Windows Server 2012 R2 eller nyere, Linux og macOS

Afhængigt af operativsystemet kan den proxy, der skal bruges til Microsoft Defender for Endpoint konfigureres automatisk, typisk ved hjælp af autodiscovery eller en automatisk konfigurationsfil eller statisk specifik for Defender for Endpoint-tjenester, der kører på enheden.

- For Windows-enheder skal du se Konfigurer indstillinger for enhedsproxy og internetforbindelse

- For Linux-enheder skal du se Konfigurer Microsoft Defender for Endpoint på Linux til registrering af statisk proxy

- For macOS-enheder skal du se Microsoft Defender for Endpoint på Mac

Windows-enheder, der kører den tidligere MMA-baserede løsning

Bemærk!

- En OMS-gatewayserver kan ikke bruges som proxy for frakoblede Windows- eller Windows Server-enheder, når den er konfigureret via registreringsdatabasen 'TelemetryProxyServer' eller GPO.

- Til Windows eller Windows Server – selvom du kan bruge TelemetryProxyServer, skal den pege på en standardproxyenhed eller -apparat.

- Konfigurer Azure Log Analytics (tidligere kaldet OMS Gateway) til at fungere som proxy eller hub:

- Azure Log Analytics Agent

- Installér og konfigurer Microsoft Monitoring Agent (MMA) peg på Defender for Endpoint Workspace-nøglen & id

Onboard tidligere versioner af Windows

Bemærk!

Alle klienter, der ikke har adgang til internettet, kan ikke onboardes til Microsoft Defender Slutpunkt. En klient skal enten have adgang til de påkrævede URL-adresser direkte, eller den skal have adgang via en proxy eller firewall.

Som en del af den strømlinede prøveversion kan du nu bruge IP-adresser som alternativer til visse URL-adresser til Defender for Endpoint-tjenesten.

Bekræft KRAV til URL-adresse til Microsoft-overvågningsagent (MMA)

Se følgende vejledning for at fjerne kravet om jokertegn (*) for dit specifikke miljø, når du bruger Microsoft Monitoring Agent (MMA) til tidligere versioner af Windows.

Onboard et tidligere operativsystem med Microsoft Monitoring Agent (MMA) til Defender for Endpoint (du kan finde flere oplysninger under Onboarder tidligere versioner af Windows på Defender for Endpoint og Onboard Windows-servere).

Sørg for, at computeren rapporterer til Microsoft Defender-portalen.

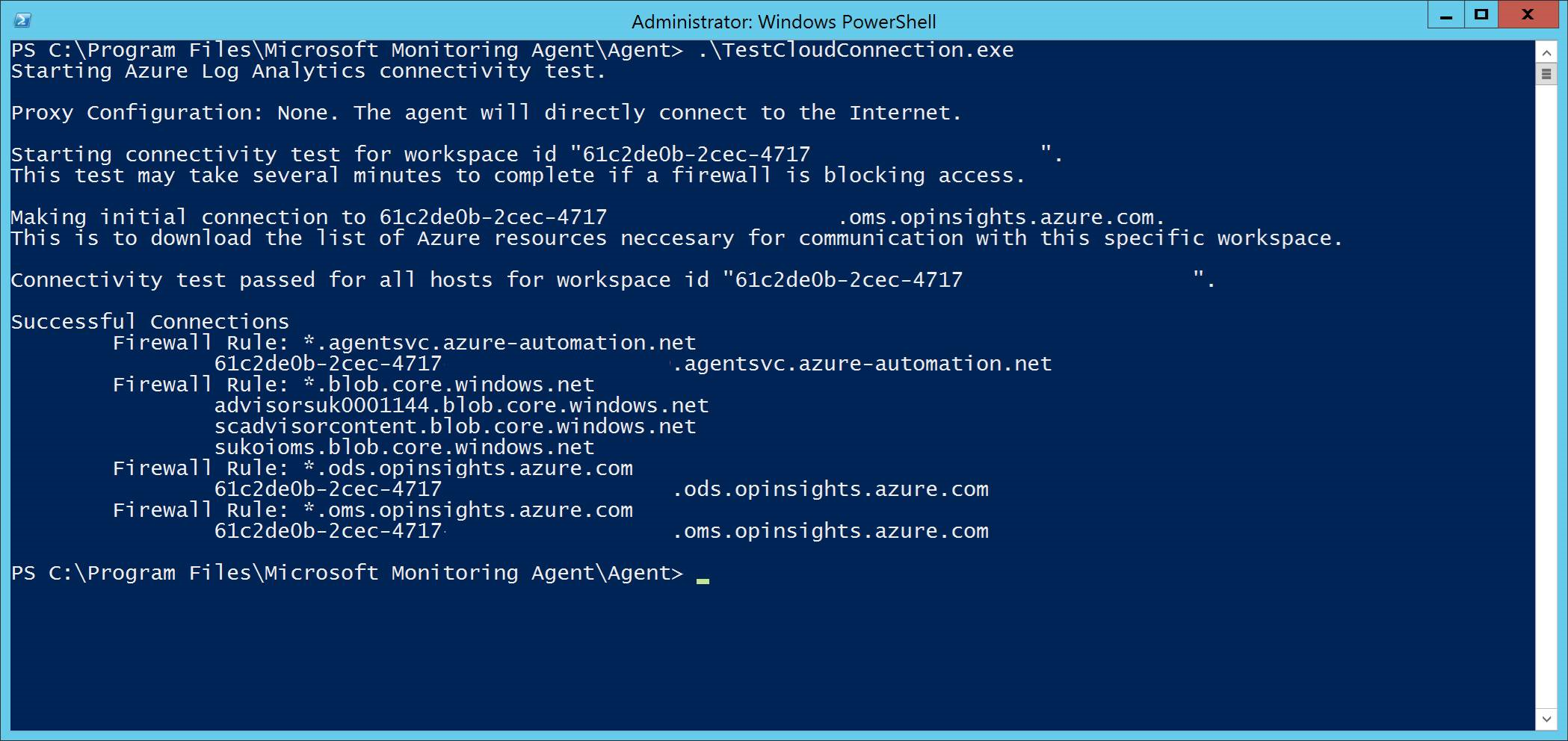

Kør værktøjet TestCloudConnection.exe fra

C:\Program Files\Microsoft Monitoring Agent\Agentfor at validere forbindelsen og for at få de påkrævede URL-adresser til dit specifikke arbejdsområde.Se listen over Microsoft Defender for Endpoint URL-adresser for at se den komplette liste over krav til dit område (se tjenestens URL-regneark).

De jokertegn (*), der bruges i *.ods.opinsights.azure.comslutpunkterne for , *.oms.opinsights.azure.comog *.agentsvc.azure-automation.net URL-adresser, kan erstattes med dit specifikke arbejdsområde-id. Arbejdsområde-id'et er specifikt for dit miljø og arbejdsområde. Du kan finde den i afsnittet Onboarding i din lejer på Microsoft Defender portalen.

*.blob.core.windows.net URL-slutpunktet kan erstattes med de URL-adresser, der vises i afsnittet "Firewallregel: *.blob.core.windows.net" i testresultaterne.

Bemærk!

I tilfælde af onboarding via Microsoft Defender til Cloud kan der bruges flere arbejdsområder. Du skal udføre TestCloudConnection.exe-proceduren på den onboardede maskine fra hvert arbejdsområde (for at afgøre, om der er ændringer af URL-adresserne til *.blob.core.windows.net mellem arbejdsområderne).

Næste trin

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om