Aktivér styret mappeadgang

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

- Microsoft Defender Antivirus

Platforme

- Windows

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Kontrolleret mappeadgang hjælper dig med at beskytte værdifulde data mod skadelige apps og trusler, f.eks. ransomware. Kontrolleret mappeadgang er inkluderet i Windows 10, Windows 11 og Windows Server 2019. Kontrolleret mappeadgang er også inkluderet som en del af den moderne, samlede løsning til Windows Server 2012R2 og 2016.

Du kan aktivere adgang til styrede mapper ved hjælp af en af disse metoder:

- Windows Sikkerhed app *

- Microsoft Intune

- Administration af mobilenheder (MDM)

- Microsoft Configuration Manager

- Gruppepolitik

- PowerShell

Tip

Prøv først at bruge overvågningstilstand, så du kan se, hvordan funktionen fungerer, og gennemse hændelser uden at påvirke det normale enhedsforbrug i din organisation.

Gruppepolitik indstillinger, der deaktiverer fletning af lokale administratorlister, tilsidesætter kontrollerede mappeadgangsindstillinger. De tilsidesætter også beskyttede mapper og tilladte apps, der er angivet af den lokale administrator, via kontrolleret mappeadgang. Disse politikker omfatter:

- Microsoft Defender Antivirus Konfigurer funktionsmåden for lokal administratorfletning for lister

- System Center Endpoint Protection Tillad brugere at tilføje udeladelser og tilsidesættelser

Du kan få flere oplysninger om deaktivering af fletning af lokale lister under Forbyd eller tillad brugere at ændre Microsoft Defender Politikindstillinger for antivirus.

Windows Sikkerhed app

Åbn Windows Sikkerhed-appen ved enten at vælge skjoldikonet på proceslinjen eller ved at søge i menuen Start for Windows Sikkerhed. Du kan også søge i menuen Start efter Windows Sikkerhed.

Vælg feltet Virus & threat protection (eller skjoldikonet på menulinjen til venstre), og vælg derefter Ransomware-beskyttelse.

Angiv parameteren for adgang til Kontrolleret mappe til Til.

Bemærk!

*Denne metode er ikke tilgængelig på Windows Server 2012R2 eller 2016.

Hvis kontrolleret mappeadgang er konfigureret med Gruppepolitik, PowerShell eller MDM-CSP'er, ændres tilstanden i appen Windows Sikkerhed efter genstart af enheden. Hvis funktionen er angivet til Overvågningstilstand med et af disse værktøjer, viser appen Windows Sikkerhed tilstanden som Fra. Hvis du beskytter brugerprofildata, anbefaler vi, at brugerprofilen er på standardinstallationsdrevet til Windows.

Microsoft Intune

Log på Microsoft Intune Administration, og åbn Endpoint Security.

Gå tilPolitik for reduktion af> angrebsoverflade.

Vælg Platform, vælg Windows 10, Windows 11 og Windows Server, og vælg profilen Regler for> reduktion af angrebsoverflade Create.

Navngiv politikken, og tilføj en beskrivelse. Vælg Næste.

Rul ned, og vælg en indstilling på rullelisten Aktivér kontrolleret mappeadgang , f.eks. Overvågningstilstand.

Vi anbefaler, at du først aktiverer adgang til styrede mapper i overvågningstilstand for at se, hvordan det fungerer i din organisation. Du kan angive den til en anden tilstand, f.eks . Aktiveret senere.

Hvis du vil tilføje mapper, der skal beskyttes, skal du vælge Adgangsbeskyttede mapper med kontrolleret mappe og derefter tilføje mapper. Filer i disse mapper kan ikke ændres eller slettes af programmer, der ikke er tillid til. Vær opmærksom på, at dine standardsystemmapper beskyttes automatisk. Du kan få vist listen over standardsystemmapper i appen Windows Sikkerhed på en Windows-enhed. Du kan få mere at vide om denne indstilling under Politik-CSP – Defender: ControlledFolderAccessProtectedFolders.

Hvis du eventuelt vil tilføje programmer, der skal være tillid til, skal du vælge Adgang til kontrollerede mapper Tilladte programmer og derefter tilføje appsene kan få adgang til beskyttede mapper. Microsoft Defender Antivirus bestemmer automatisk, hvilke programmer der skal have tillid til. Brug kun denne indstilling til at angive yderligere programmer. Du kan få mere at vide om denne indstilling under Politik-CSP – Defender: ControlledFolderAccessAllowedApplications.

Vælg profiltildelingerne, tildel alle brugere & Alle enheder, og vælg Gem.

Vælg Næste for at gemme hvert åbne blad og derefter Create.

Bemærk!

Jokertegn understøttes for programmer, men ikke for mapper. Undermapper er ikke beskyttet. Tilladte apps vil fortsætte med at udløse hændelser, indtil de genstartes.

Administration af mobilenheder (MDM)

Brug ./Vendor/MSFT/Policy/Config/ControlledFolderAccessProtectedFolders CSP (Configuration Service Provider) til at tillade, at apps foretager ændringer i beskyttede mapper.

Microsoft Configuration Manager

I Microsoft Configuration Manager skal du gå til Assets and Compliance>Endpoint Protection>Windows Defender Exploit Guard.

Vælg Home>Create Exploit Guard Policy.

Angiv et navn og en beskrivelse, vælg Kontrolleret mappeadgang, og vælg Næste.

Vælg, om du vil blokere eller overvåge ændringer, tillade andre apps eller tilføje andre mapper, og vælg Næste.

Bemærk!

Jokertegn understøttes for programmer, men ikke for mapper. Undermapper er ikke beskyttet. Tilladte apps vil fortsætte med at udløse hændelser, indtil de genstartes.

Gennemse indstillingerne, og vælg Næste for at oprette politikken.

Luk , når politikken er oprettet.

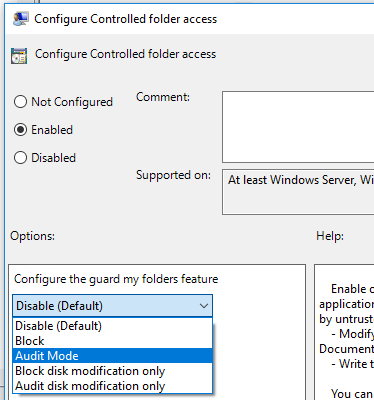

Gruppepolitik

Åbn administrationskonsollen for Gruppepolitik på din Gruppepolitik-administrationsenhed, højreklik på det Gruppepolitik objekt, du vil konfigurere, og vælg Rediger.

I redigeringsprogrammet til administration af gruppepolitik skal du gå til Computerkonfiguration og vælge Administrative skabeloner.

Udvid træet til Windows-komponenter > Microsoft Defender Adgang til mappen Antivirus > Microsoft Defender Exploit Guard > Controlled.

Dobbeltklik på indstillingen Konfigurer kontrolleret mappeadgang , og angiv indstillingen til Aktiveret. I afsnittet indstillinger skal du angive en af følgende indstillinger:

- Enable – Ondsindede og mistænkelige apps kan ikke foretage ændringer af filer i beskyttede mapper. Der vises en meddelelse i Windows-hændelsesloggen.

- Disable (Standard) – Funktionen Kontrolleret mappeadgang fungerer ikke. Alle apps kan foretage ændringer af filer i beskyttede mapper.

- Overvågningstilstand – Ændringer tillades, hvis en skadelig eller mistænkelig app forsøger at foretage en ændring af en fil i en beskyttet mappe. Den registreres dog i Windows-hændelsesloggen, hvor du kan vurdere indvirkningen på din organisation.

- Bloker kun diskændring – Forsøg fra apps, der ikke er tillid til, på at skrive til disksektorer logføres i Windows-hændelsesloggen. Disse logge kan findes i Program- og tjenestelogfiler> Microsoft > Windows > Windows Defender > Handlings-id > 1123.

- Kun ændring af overvågningsdisk – Det er kun forsøg på at skrive til beskyttede disksektorer, der registreres i Windows-hændelsesloggen (under Programmer og tjenester Logfiler>Microsoft>Windows>Windows Defender>Operationelt>id 1124). Forsøg på at redigere eller slette filer i beskyttede mapper registreres ikke.

Vigtigt!

Hvis du vil aktivere kontrolleret mappeadgang fuldt ud, skal du angive indstillingen Gruppepolitik til Aktiveret og vælge Bloker i rullemenuen med indstillinger.

PowerShell

Skriv powershell i menuen Start, højreklik på Windows PowerShell, og vælg Kør som administrator.

Angiv følgende oplysninger:

Set-MpPreference -EnableControlledFolderAccess Enabled

Du kan aktivere funktionen i overvågningstilstand ved at angive AuditMode i stedet for Enabled.

Bruges Disabled til at deaktivere funktionen.

Se også

- Beskyt vigtige mapper med kontrolleret mappeadgang

- Tilpas styret mappeadgang

- Evaluer Microsoft Defender for Endpoint

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om