Opret indikatorer for IP'er og URL-adresser/domæner

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Tip

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Oversigt

Ved at oprette indikatorer for IP-adresser og URL-adresser eller domæner kan du nu tillade eller blokere IP-adresser, URL-adresser eller domæner baseret på din egen trusselsintelligens. Du kan også advare brugerne med en prompt, hvis de åbner en risikable app. Prompten forhindrer dem ikke i at bruge appen, men du kan angive en brugerdefineret meddelelse og links til en virksomhedsside, der beskriver korrekt brug af appen. Brugerne kan stadig tilsidesætte advarslen og fortsætte med at bruge appen, hvis de har brug for det.

Hvis du vil blokere skadelige IP-adresser/URL-adresser (i forhold til Microsoft), kan Defender for Endpoint bruge:

- Windows Defender SmartScreen til Microsoft-browsere

- Netværksbeskyttelse til ikke-Microsoft-browsere eller opkald, der foretages uden for en browser

Threat-intelligence-datasættet til at blokere skadelige IP-adresser/URL-adresser administreres af Microsoft.

Du kan blokere skadelige IP-adresser/URL-adresser via indstillingssiden eller computergrupper, hvis du anser visse grupper for at være mere eller mindre udsatte end andre.

Bemærk!

CIDR-notation (Classless Inter-Domain Routing) for IP-adresser understøttes ikke.

Før du begynder

Det er vigtigt at forstå følgende forudsætninger, før du opretter indikatorer for IPS, URL-adresser eller domæner:

Krav til netværksbeskyttelse

Url-adresse/IP-tilladelse og -blokering kræver, at Microsoft Defender for Endpoint komponenten Network Protection er aktiveret i blokeringstilstand. Du kan finde flere oplysninger om Netværksbeskyttelse og konfigurationsinstruktioner under Aktivér netværksbeskyttelse.

Understøttede operativsystemer

- Windows 10, version 1709 eller nyere

- Windows 11

- Windows Server 2016

- Windows Server 2012 R2

- Windows Server 2019

- Windows Server 2022

- Macos

- Linux

- iOS

- Android

Krav til Windows Server 2016 og Windows Server 2012 R2

Windows Server 2016 og Windows Server 2012 R2 skal onboardes ved hjælp af vejledningen i Onboard Windows-servere.

krav til Microsoft Defender antivirusversion

Antimalware-klientversionen skal være 4.18.1906.x eller nyere.

Krav til brugerdefinerede netværksindikatorer

Sørg for, at brugerdefinerede netværksindikatorer er aktiveret i Microsoft Defender XDR>Indstillinger>Avancerede funktioner. Du kan få flere oplysninger under Avancerede funktioner.

Hvis du vil have hjælp til indikatorer på iOS, skal du se Microsoft Defender for Endpoint på iOS.

Hvis du vil have hjælp til indikatorer på Android, skal du se Microsoft Defender for Endpoint på Android.

Begrænsninger for IoC-indikatorliste

Det er kun eksterne IP-adresser, der kan føjes til indikatorlisten. Der kan ikke oprettes indikatorer for interne IP-adresser. I forbindelse med webbeskyttelsesscenarier anbefaler vi, at du bruger de indbyggede funktioner i Microsoft Edge. Microsoft Edge udnytter Network Protection til at inspicere netværkstrafik og tillader blokke for TCP, HTTP og HTTPS (TLS).

Processer, der ikke er Microsoft Edge og Internet Explorer

I forbindelse med andre processer end Microsoft Edge og Internet Explorer bruger webbeskyttelsesscenarier Netværksbeskyttelse til inspektion og håndhævelse:

- IP understøttes for alle tre protokoller (TCP, HTTP og HTTPS (TLS))

- Kun enkelte IP-adresser understøttes (ingen CIDR-blokke eller IP-intervaller) i brugerdefinerede indikatorer

- Krypterede URL-adresser (fuld sti) kan kun blokeres i førstepartsbrowsere (Internet Explorer, Edge)

- Krypterede URL-adresser (kun FQDN) kan blokeres i tredjepartsbrowsere (dvs. andet end Internet Explorer, Edge)

- Der kan anvendes komplette URL-stiblokke for ukrypterede URL-adresser

- Hvis der er modstridende politikker for URL-indikator, anvendes den længere sti. URL-indikatorpolitikken

https://support.microsoft.com/officehar f.eks. forrang frem for URL-indikatorpolitikkenhttps://support.microsoft.com.

Netværksbeskyttelse og TCP-trevejs-håndtryk

Med netværksbeskyttelse bestemmes det, om der skal tillades eller blokeres adgang til et websted, efter at det trevejshåndtryk er fuldført via TCP/IP. Når et websted er blokeret af netværksbeskyttelse, kan du derfor se en handlingstype ConnectionSuccess under NetworkConnectionEvents på Microsoft Defender-portalen, selvom webstedet er blokeret. NetworkConnectionEvents rapporteres fra TCP-laget og ikke fra netværksbeskyttelse. Når det trevejshåndtryk er fuldført, er adgang til webstedet tilladt eller blokeret af netværksbeskyttelse.

Her er et eksempel på, hvordan det fungerer:

Lad os antage, at en bruger forsøger at få adgang til et websted på sin enhed. Webstedet hostes tilfældigvis på et farligt domæne, og det bør blokeres af netværksbeskyttelse.

Det trevejs-håndtryk via TCP/IP begynder. Før den fuldføres, logføres en

NetworkConnectionEventshandling, og denActionTypeer angivet somConnectionSuccess. Men så snart den trevejshandtryksproces er fuldført, blokerer netværksbeskyttelse adgangen til webstedet. Alt dette sker hurtigt. En lignende proces forekommer med Microsoft Defender SmartScreen. Det er, når det trevejshåndtryk fuldfører, at der foretages en bestemmelse, og adgang til et websted enten er blokeret eller tilladt.I Microsoft Defender-portalen vises en besked i beskedkøen. Oplysningerne om denne besked omfatter både

NetworkConnectionEventsogAlertEvents. Du kan se, at webstedet er blokeret, selvom du også har etNetworkConnectionEventselement med ActionType forConnectionSuccess.

Kontrolelementer i advarselstilstand

Når du bruger advarselstilstand, kan du konfigurere følgende kontrolelementer:

Overløbs evne

- Knappen Tillad i Edge

- Knappen Tillad på toast (ikke-Microsoft-browsere)

- Overløb varighedsparameteren på indikatoren

- Tilsidesæt håndhævelse på tværs af Microsoft- og ikke-Microsoft-browsere

URL-adresse til omdirigering

- URL-adresseparameter for omdirigering på indikatoren

- URL-adresse til omdirigering i Edge

- URL-adresse til omdirigering på toast (ikke-Microsoft-browsere)

Du kan finde flere oplysninger under Styr de apps, der registreres af Microsoft Defender for Endpoint.

IoC IP URL-adresse og rækkefølge for konflikthåndtering i domænepolitik

Politikkonflikthåndtering for domæner/URL-adresser/IP-adresser adskiller sig fra politikkonflikthåndtering for certifikater.

Hvis der er angivet flere forskellige handlingstyper for den samme indikator (f.eks. bloker, advar og tillad, handlingstyper, der er angivet for Microsoft.com), træder disse handlingstyper i kraft:

- Tillad

- Advare

- Bloker

Tillad tilsidesættelser advar om blokering af tilsidesættelser: Tillad > advarselsblokering > . Derfor er Microsoft.com tilladt i ovenstående eksempel.

Indikatorer for Defender for Cloud Apps

Hvis din organisation har aktiveret integration mellem Defender for Endpoint og Defender for Cloud Apps, oprettes der blokindikatorer i Defender for Endpoint for alle ikke-registrerede cloudprogrammer. Hvis et program sættes i overvågningstilstand, oprettes der advarselsindikatorer (blok, der kan tilsidesættes) for de URL-adresser, der er knyttet til programmet. Der kan ikke oprettes indikatorer for godkendte programmer på nuværende tidspunkt. Indikatorer, der er oprettet af Defender for Cloud Apps, følger den samme politikkonflikthåndtering, der er beskrevet i forrige afsnit.

Prioritet for politik

Microsoft Defender for Endpoint politik har forrang frem for Microsoft Defender Antivirus-politik. I situationer, hvor Defender for Endpoint er angivet til Tillad, men Microsoft Defender Antivirus er angivet til Bloker, vil politikken som standard være Tillad.

Rangplacering for flere aktive politikker

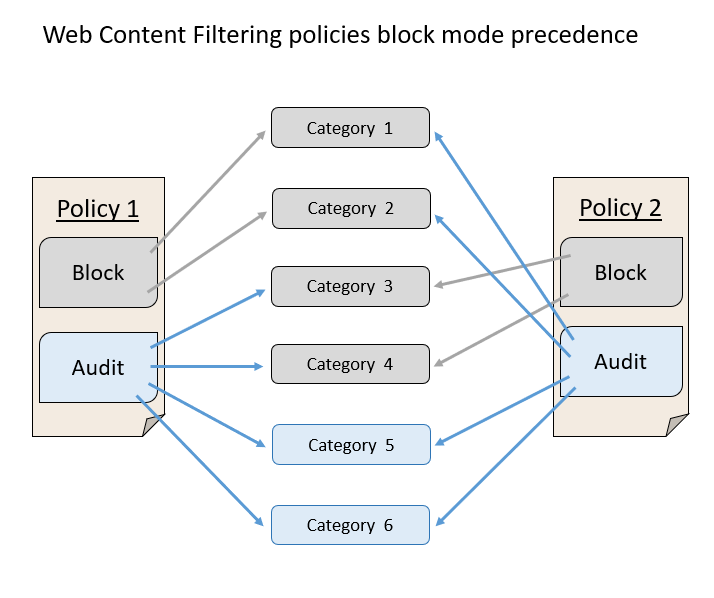

Anvendelse af flere forskellige politikker til filtrering af webindhold på den samme enhed vil resultere i, at den mere restriktive politik gælder for hver kategori. Overvej følgende scenarie:

- Politik 1 blokerer kategori 1 og 2 og overvåger resten

- Politik 2 blokerer kategori 3 og 4 og overvåger resten

Resultatet er, at kategorierne 1-4 er blokeret. Dette er illustreret på følgende billede.

Create en indikator for IP-adresser, URL-adresser eller domæner fra indstillingssiden

Vælg Indstillinger>Slutpunktsindikatorer> (under Regler) i navigationsruden.

Vælg fanen IP-adresser eller URL-adresser/domæner .

Vælg Tilføj element.

Angiv følgende oplysninger:

- Indikator – Angiv enhedsoplysningerne, og definer indikatorens udløb.

- Handling – Angiv den handling, der skal udføres, og angiv en beskrivelse.

- Scope – Definer omfanget af computergruppen.

Gennemse oplysningerne under fanen Oversigt , og vælg derefter Gem.

Bemærk!

Der kan være op til to timers ventetid mellem det tidspunkt, hvor en politik oprettes, og den URL-adresse eller IP-adresse, der blokeres på enheden.

Relaterede artikler

- Opret indikatorer

- Opret indikatorer for filer

- Create indikatorer baseret på certifikater

- Administrer indikatorer

- Undtagelser for Microsoft Defender for Endpoint og Microsoft Defender Antivirus

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om