Netværksbeskyttelse til macOS

Gælder for:

- Microsoft Microsoft Defender XDR til Endpoint Plan 1

- Microsoft Microsoft Defender XDR til Endpoint Plan 2

- Microsoft Defender XDR

Oversigt

Microsoft Network Protection hjælper med at reducere angrebsoverfladen på dine enheder fra internetbaserede hændelser. Det forhindrer medarbejdere i at bruge et program til at få adgang til farlige domæner, der kan være vært for:

- phishing-svindel

- Udnytter

- andet skadeligt indhold på internettet

Netværksbeskyttelse udvider omfanget af Microsoft Defender XDR SmartScreen for at blokere al udgående HTTP(er)-trafik, der forsøger at oprette forbindelse til kilder med lavt omdømme. Blokkene for udgående HTTP(s)-trafik er baseret på domænet eller værtsnavnet.

Tilgængelighed

Netværksbeskyttelse til macOS er nu tilgængelig for alle Microsoft Defender for Endpoint onboardede macOS-enheder, der opfylder minimumskravene. Alle dine aktuelt konfigurerede politikker for Netværksbeskyttelse og Web Threat Protection gennemtvinges på macOS-enheder, hvor Network Protection er konfigureret til blokeringstilstand.

Hvis du vil udrulle Netværksbeskyttelse til macOS, anbefaler vi følgende handlinger:

- Create en enhedsgruppe til et lille sæt enheder, som du kan bruge til at teste Network Protection.

- Evaluer virkningen af Web Threat Protection, brugerdefinerede indikatorer for kompromitteret indhold, filtrering af webindhold og Microsoft Defender for Cloud Apps håndhævelsespolitikker, der er målrettet de macOS-enheder, hvor Netværksbeskyttelse er i bloktilstand.

- Udrul en politik for overvågning eller blokeringstilstand til denne enhedsgruppe, og kontrollér, at der ikke er problemer eller brudte arbejdsstreams.

- Udrul gradvist Netværksbeskyttelse til et større sæt enheder, indtil de udrulles.

Aktuelle egenskaber

- Brugerdefinerede indikatorer for kompromis på domæner og IP-adresser.

- Understøttelse af filtrering af webindhold:

- Bloker webstedskategorier, der er begrænset til enhedsgrupper, via politikker, der er oprettet i Microsoft Defender portalen.

- Politikker anvendes på browsere, herunder Chromium Microsoft Edge til macOS.

- Avanceret jagt – Netværkshændelser afspejles på computertidslinjen og kan forespørges i Avanceret jagt for at hjælpe med sikkerhedsundersøgelser.

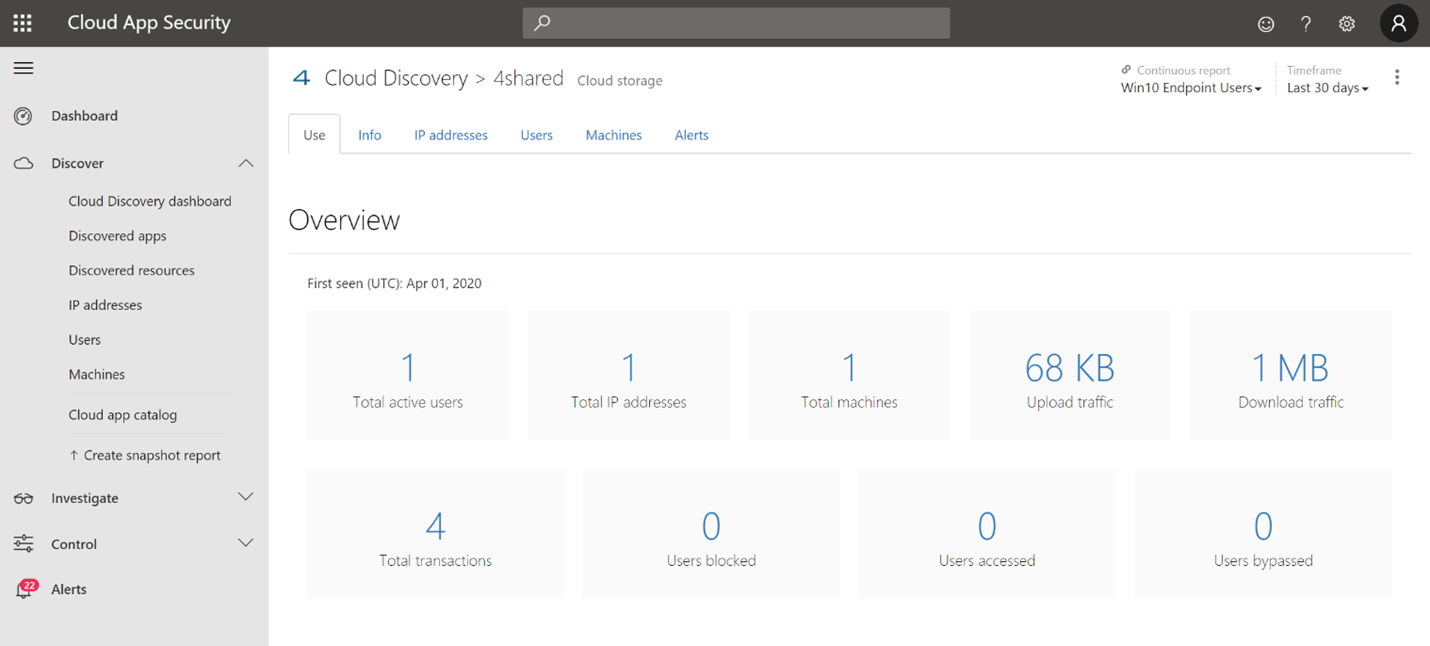

- Microsoft Defender for Cloud Apps:

- Skygge-it-søgning – Identificer, hvilke apps der bruges i din organisation.

- Bloker programmer – Bloker hele programmer (f.eks. Slack og Facebook) fra at blive brugt i din organisation.

- Virksomheds-VPN i tandem eller side om side med Network Protection:

- Der identificeres i øjeblikket ingen VPN-konflikter.

- Hvis du oplever konflikter, kan du give feedback via den feedbackkanal, der er angivet nederst på denne side.

Kendte problemer

- Block/Warn UX kan ikke tilpasses og kan kræve andre ændringer af udseende og funktionalitet. (Kundefeedback indsamles for at skabe yderligere designforbedringer)

- Der er et kendt problem med programuoverensstemmelse med VMwares "Per-App Tunnel"-funktion. (Denne inkompatibilitet kan medføre, at trafik, der går gennem "Pr. app-tunnel", ikke kan blokeres.

- Der er et kendt problem med programuoverensstemmelse med Blue Coat Proxy. (Denne inkompatibilitet kan medføre, at netværkslaget går ned i ikke-relaterede programmer, når både Blue Coat Proxy og Network Protection er aktiveret).

Vigtige noter

- Vi anbefaler ikke, at du styrer netværksbeskyttelse mod systemindstillinger ved hjælp af knappen Afbryd forbindelse. Brug i stedet mdatp-kommandolinjeværktøjet eller JAMF/Intune til at styre netværksbeskyttelsen til macOS.

- For at evaluere effektiviteten af beskyttelse mod macOS-webtrusler anbefaler vi, at du prøver det i andre browsere end Microsoft Edge til macOS (f.eks. Safari). Microsoft Edge til macOS har indbygget webtrusselbeskyttelse, der er aktiveret, uanset om den netværksbeskyttelsesfunktion i Mac, du evaluerer, er aktiveret eller ej.

Bemærk!

Microsoft Edge til macOS understøtter i øjeblikket ikke filtrering af webindhold, brugerdefinerede indikatorer eller andre virksomhedsfunktioner. Netværksbeskyttelse giver dog denne beskyttelse til Microsoft Edge til macOS, hvis netværksbeskyttelse er aktiveret.

Forudsætninger

- Licensering: Microsoft Defender XDR for Endpoint Plan 1 eller Microsoft Defender XDR for Endpoint Plan 2 (kan være en prøveversion)

- Onboardede maskiner:

- Minimumversion af macOS: 11

- Produktversion 101.94.13 eller nyere

Installationsvejledning

Microsoft Defender XDR for slutpunkt

Installér den nyeste produktversion via Microsoft Automatiske opdateringer. Kør følgende kommando fra Terminal for at åbne Microsoft Automatiske opdateringer:

open /Library/Application\ Support/Microsoft/MAU2.0/Microsoft\ AutoUpdate.app

Konfigurer produktet med dine organisationsoplysninger ved hjælp af vejledningen i vores offentlige dokumentation.

Netværksbeskyttelse er som standard deaktiveret, men den kan konfigureres til at køre i en af følgende tilstande (også kaldet håndhævelsesniveauer):

- Overvågning: nyttigt for at sikre, at det ikke påvirker line of business-apps, eller få en idé om, hvor ofte blokke opstår

- Bloker: Netværksbeskyttelse forhindrer, at der oprettes forbindelse til skadelige websteder

- Deaktiveret: Alle komponenter, der er knyttet til netværksbeskyttelse, er deaktiveret

Du kan udrulle denne funktion på en af følgende måder: manuelt, via JAMF eller via Intune. I de følgende afsnit beskrives hver af disse metoder i detaljer.

Manuel udrulning

Hvis du vil konfigurere håndhævelsesniveauet, skal du køre følgende kommando fra Terminal:

mdatp config network-protection enforcement-level --value [enforcement-level]

Hvis du f.eks. vil konfigurere netværksbeskyttelse til at køre i blokeringstilstand, skal du udføre følgende kommando:

mdatp config network-protection enforcement-level --value block

Hvis du vil bekræfte, at netværksbeskyttelsen er startet, skal du køre følgende kommando fra Terminal og kontrollere, at den udskriver "startet":

mdatp health --field network_protection_status

JAMF-udrulning

En vellykket JAMF-installation kræver en konfigurationsprofil for at angive håndhævelsesniveauet for netværksbeskyttelse. Når du har oprettet denne konfigurationsprofil, skal du tildele den til de enheder, hvor du vil aktivere netværksbeskyttelse.

Konfigurer håndhævelsesniveauet

Bemærk! Hvis du allerede har konfigureret Microsoft Defender XDR til Slutpunkt på Mac ved hjælp af de instruktioner, der er angivet her, skal du opdatere den plist-fil, du tidligere har installeret, med det indhold, der er angivet nedenfor, og geninstallere den fra JAMF.

- Under Computere>Konfigurationsprofiler skal du vælge Indstillinger Programmer>& Brugerdefinerede indstillinger

- Vælg Upload fil (PLIST-fil )

- Angiv præferencedomæne til com.microsoft.wdav

- Overfør følgende plist-fil

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>networkProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Intune installation

En vellykket Intune udrulning kræver en konfigurationsprofil for at angive håndhævelsesniveauet for netværksbeskyttelse. Når du har oprettet denne konfigurationsprofil, skal du tildele den til de enheder, hvor du vil aktivere netværksbeskyttelse.

Konfigurer håndhævelsesniveauet ved hjælp af Intune

Bemærk!

Hvis du allerede har konfigureret Microsoft Defender for Endpoint på Mac ved hjælp af de tidligere instruktioner (med en XML-fil), skal du fjerne den tidligere brugerdefinerede konfigurationspolitik og erstatte den med vejledningen nedenfor.

- Åbn Administrer>enhedskonfiguration. Vælg Administrer>profiler>Create Profil.

- Skift Platform til macOS og Profiltype til Kataloget Indstillinger. Vælg Create.

- Angiv et navn til profilen.

- På skærmen Konfigurationsindstillinger skal du vælge Tilføj indstillinger. Vælg Microsoft Defender>Netværksbeskyttelse, og markér afkrydsningsfeltet Håndhævelsesniveau.

- Angiv håndhævelsesniveauet til Bloker. Vælg Næste

- Åbn konfigurationsprofilen, og upload filen com.microsoft.wdav.xml. Denne fil blev oprettet i trin 3.

- Vælg OK

- Vælg Administrer>tildelinger. Under fanen Medtag skal du vælge de enheder, du vil aktivere netværksbeskyttelse for.

Installation af mobilkonfiguration

Sådan installerer du konfigurationen via en .mobileconfig-fil, som kan bruges med ikke-Microsoft MDM-løsninger eller distribueres direkte til enheder:

Gem følgende nyttedata som com.microsoft.wdav.xml.mobileconfig

<?xml version="1.0" encoding="utf-8"?> <!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd"> <plist version="1"> <dict> <key>PayloadUUID</key> <string>C4E6A782-0C8D-44AB-A025-EB893987A295</string> <key>PayloadType</key> <string>Configuration</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP settings</string> <key>PayloadDescription</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>PayloadRemovalDisallowed</key> <true/> <key>PayloadScope</key> <string>System</string> <key>PayloadContent</key> <array> <dict> <key>PayloadUUID</key> <string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string> <key>PayloadType</key> <string>com.microsoft.wdav</string> <key>PayloadOrganization</key> <string>Microsoft</string> <key>PayloadIdentifier</key> <string>com.microsoft.wdav</string> <key>PayloadDisplayName</key> <string>Microsoft Defender ATP configuration settings</string> <key>PayloadDescription</key> <string/> <key>PayloadVersion</key> <integer>1</integer> <key>PayloadEnabled</key> <true/> <key>networkProtection</key> <dict> <key>enforcementLevel</key> <string>block</string> </dict> </dict> </array> </dict> </plist>Kontrollér, at ovenstående fil blev kopieret korrekt. Kør følgende kommando fra Terminal, og kontrollér, at den returnerer OK:

plutil -lint com.microsoft.wdav.xml

Sådan udforsker du funktionerne

Få mere at vide om, hvordan du beskytter din organisation mod webtrusler ved hjælp af beskyttelse mod webtrusler.

- Webtrusselsbeskyttelse er en del af webbeskyttelse i Microsoft Defender for Endpoint. Den bruger netværksbeskyttelse til at beskytte dine enheder mod webtrusler.

Kør de brugerdefinerede indikatorer for kompromisflowet for at få blokke på den brugerdefinerede indikatortype.

Udforsk filtrering af webindhold.

Bemærk!

Hvis du fjerner en politik eller ændrer enhedsgrupper på samme tid, kan det medføre en forsinkelse i udrulningen af politikken. Pro-tip: Du kan installere en politik uden at vælge en hvilken som helst kategori i en enhedsgruppe. Denne handling opretter en politik, der kun tillader overvågning, for at hjælpe dig med at forstå brugeradfærd, før du opretter en blokpolitik.

Oprettelse af enhedsgruppe understøttes i Defender for Endpoint Plan 1 og Plan 2.

Integrer Microsoft Defender for Endpoint med Defender for Cloud Apps, og dine netværksbeskyttede macOS-enheder har slutpunktsfunktioner til håndhævelse af politikker.

Bemærk!

Registrering og andre funktioner understøttes i øjeblikket ikke på disse platforme.

Scenarier

Følgende scenarier understøttes.

Beskyttelse mod webtrusler

Web threat Protection er en del af webbeskyttelse i Microsoft Defender XDR for Endpoint. Den bruger netværksbeskyttelse til at beskytte dine enheder mod webtrusler. Ved at integrere med Microsoft Edge til macOS og populære ikke-Microsoft-browsere, f.eks. Chrome og Firefox, stopper webtrusler med webtrusler uden en webproxy. Beskyttelse af webtrusler kan beskytte enheder, mens de er i det lokale miljø eller væk. Beskyttelse af webtrusler stopper adgangen til følgende typer websteder:

- phishing-websteder

- malwarevektorer

- udnyttelseswebsteder

- websteder, der ikke er tillid til, eller websteder med lavt omdømme

- websteder, der er blokeret på din brugerdefinerede indikatorliste

Du kan få flere oplysninger under Beskyt din organisation mod webtrussel

Brugerdefinerede indikatorer for kompromitteret

Indikator for kompromismatchning (IoCs) er en vigtig funktion i alle løsning til beskyttelse af slutpunkter. Denne funktion giver SecOps mulighed for at angive en liste over indikatorer for registrering og blokering (forebyggelse og svar).

Create indikatorer, der definerer registrering, forebyggelse og udeladelse af enheder. Du kan definere den handling, der skal udføres, samt varigheden af, hvornår handlingen skal anvendes, og omfanget af den enhedsgruppe, den skal anvendes på.

Kilder, der understøttes i øjeblikket, er cloudregistreringsprogrammet for Defender for Endpoint, det automatiserede undersøgelses- og afhjælpningsprogram og programmet til forebyggelse af slutpunkter (Microsoft Defender Antivirus).

Du kan få flere oplysninger under: Create indikatorer for IP-adresser og URL-adresser/domæner.

Filtrering af webindhold

Filtrering af webindhold er en del af webbeskyttelsesfunktionerne i Microsoft Defender for Endpoint og Microsoft Defender til virksomheder. Filtrering af webindhold gør det muligt for din organisation at spore og regulere adgangen til websteder baseret på deres indholdskategorier. Mange af disse websteder (selvom de ikke er skadelige) kan være problematiske på grund af overholdelsesregler, båndbreddeforbrug eller andre bekymringer.

Konfigurer politikker på tværs af dine enhedsgrupper for at blokere bestemte kategorier. Blokering af en kategori forhindrer brugere i angivne enhedsgrupper i at få adgang til URL-adresser, der er knyttet til kategorien. FOR alle kategorier, der ikke er blokeret, overvåges URL-adresserne automatisk. Dine brugere kan få adgang til URL-adresserne uden afbrydelser, og du indsamler adgangsstatistikker for at hjælpe med at oprette en mere brugerdefineret politikbeslutning. Brugerne får vist en meddelelse om blokering, hvis et element på den side, de får vist, foretager opkald til en blokeret ressource.

Filtrering af webindhold er tilgængelig i de store webbrowsere med blokke udført af Network Protection (Safari, Chrome, Firefox, Brave og Opera). Du kan få flere oplysninger om browsersupport under Forudsætninger.

Du kan få flere oplysninger om rapportering under Filtrering af webindhold.

Microsoft Defender for Cloud Apps

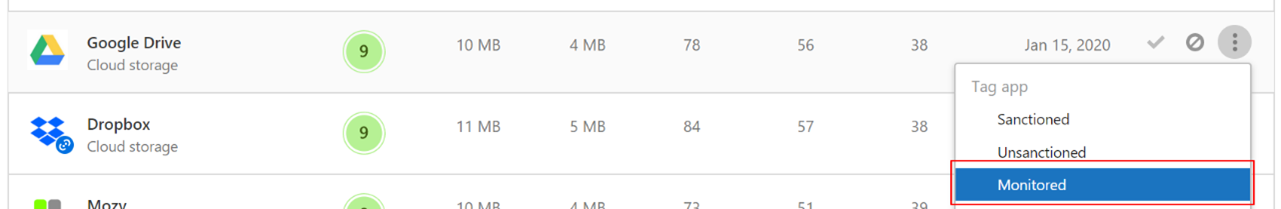

Kataloget Microsoft Defender for Cloud Apps/Cloud App identificerer de apps, du ønsker, at slutbrugerne skal advares om, når de får adgang med Microsoft Defender XDR for Slutpunkt, og markerer dem som overvågede. De domæner, der er angivet under overvågede apps, synkroniseres senere med Microsoft Defender XDR for Slutpunkt:

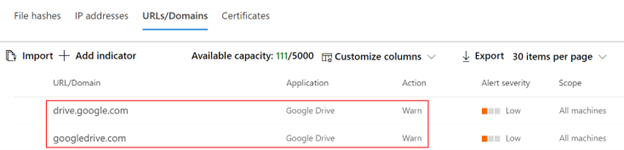

Inden for 10-15 minutter er disse domæner angivet i Microsoft Defender XDR under Indikatorers > URL-adresser/domæner med Action=Warn. I den håndhævende SLA (se detaljer i slutningen af denne artikel) modtager slutbrugerne advarselsmeddelelser, når de forsøger at få adgang til disse domæner:

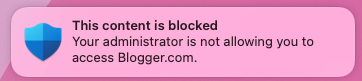

Når slutbrugeren forsøger at få adgang til overvågede domæner, bliver vedkommende advaret af Defender for Endpoint.

Brugeren får en almindelig blokoplevelse ledsaget af følgende toastmeddelelse, som vises af operativsystemet, herunder navnet på det blokerede program (f.eks. Blogger.com)

Hvis slutbrugeren støder på en blok, har brugeren to mulige løsninger:

Bruger-bypass

- Hvis du vil have en toastbesked, skal du trykke på knappen Fjern blokering. Ved at genindlæse websiden kan brugeren fortsætte og bruge cloudappen. (Denne handling gælder for de næste 24 timer, hvorefter brugeren skal fjerne blokeringen igen)

Brugeruddannelse

- For at få oplevelsen med toastbeskeden: Tryk på selve toastbeskeden. Slutbrugeren omdirigeres til en brugerdefineret URL-adresse til omdirigering, der er angivet globalt i Microsoft Defender for Cloud Apps (flere oplysninger nederst på denne side)

Bemærk!

Sporing tilsidesætter pr. app** – Du kan spore, hvor mange brugere der har overgået advarslen på siden Program i Microsoft Defender for Cloud Apps.

Tillæg

SharePoint-webstedsskabelon for Slutbrugeruddannelsescenter

For mange organisationer er det vigtigt at tage cloudkontrolelementer, der leveres af Microsoft Defender for Cloud Apps, og ikke kun at sætte begrænsninger for slutbrugerne, når det er nødvendigt, men også at uddanne og coache dem om:

- den specifikke hændelse

- hvorfor det er sket

- hvad er tankegangen bag denne beslutning

- hvordan blokeringswebsteder kan afhjælpes

Ved en uventet funktionsmåde kan brugernes forvirring blive reduceret ved at give dem så mange oplysninger som muligt, ikke kun for at forklare, hvad der er sket, men også for at uddanne dem til at være mere opmærksomme, næste gang de vælger en cloudapp for at fuldføre deres job. Disse oplysninger kan f.eks. omfatte:

- Organisationens politikker for sikkerhed og overholdelse af angivne standarder og retningslinjer for brug af internet og cloud

- Godkendte/anbefalede cloudapps til brug

- Begrænsede/blokerede cloudapps til brug

Vi anbefaler, at din organisation bruger et grundlæggende SharePoint-websted til denne side.

Vigtige ting at vide

- Det kan tage op til to timer (typisk mindre), før appdomæner overføres og opdateres på slutpunktsenheder, når det er markeret som Overvåget.

- Som standard udføres der en handling for alle apps og domæner, der er markeret som Overvåget i Microsoft Defender for Cloud Apps portal for alle de onboardede slutpunkter i organisationen.

- Fuldstændige URL-adresser understøttes ikke i øjeblikket og sendes ikke fra Microsoft Defender for Cloud Apps til Microsoft Defender XDR for Slutpunkt, hvis der er angivet komplette URL-adresser under Microsoft Defender for Cloud Apps overvågede apps, og brugeren bliver derfor ikke advaret om forsøg på at få adgang (f.eks. understøttes google.com/drive ikke, mens drive.google.com understøttes).

Ingen slutbrugermeddelelse i tredjepartsbrowsere? Kontrollér indstillingerne for toastbeskeden.

Se også

- Microsoft Defender XDR til Slutpunkt på Mac

- Microsoft Defender XDR til slutpunktintegration med Microsoft Microsoft Defender XDR til Cloud Apps

- Lær de innovative funktioner i Microsoft Edge at kende

- Beskyt dit netværk

- Slå netværksbeskyttelse til

- Webbeskyttelse

- Opret indikatorer

- Filtrering af webindhold

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om