Overfør til Microsoft Defender for Endpoint - fase 2: Konfiguration

Gælder for:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Fase 1: Forbered |

Fase 2: Konfigurer |

Fase 3: Onboard |

|---|---|---|

| Du er her! |

Velkommen til konfigurationsfasen for overførsel til Defender for Endpoint. Denne fase omfatter følgende trin:

- Geninstaller/aktivér Microsoft Defender Antivirus på dine slutpunkter.

- Konfigurer Defender for Endpoint Plan 1 eller Plan 2

- Føj Defender for Endpoint til listen over undtagelser for din eksisterende løsning.

- Føj din eksisterende løsning til listen over undtagelser for Microsoft Defender Antivirus.

- Konfigurer dine enhedsgrupper, enhedssamlinger og organisationsenheder.

Trin 1: Geninstaller/aktivér Microsoft Defender Antivirus på dine slutpunkter

På visse versioner af Windows blev Microsoft Defender Antivirus sandsynligvis fjernet eller deaktiveret, da din ikke-Microsoft antivirus-/antimalware-løsning blev installeret. Når slutpunkter, der kører Windows, føjes til Defender for Endpoint, kan Microsoft Defender Antivirus køre i passiv tilstand sammen med en antivirusløsning, der ikke er fra Microsoft. Du kan få mere at vide under Antivirusbeskyttelse med Defender for Endpoint.

Når du skifter til Defender for Endpoint, skal du muligvis udføre visse trin for at geninstallere eller aktivere Microsoft Defender Antivirus. I følgende tabel beskrives det, hvad du skal gøre på dine Windows-klienter og -servere.

| Slutpunktstype | Sådan gør du |

|---|---|

| Windows-klienter (f.eks. slutpunkter, der kører Windows 10 og Windows 11) | Generelt behøver du ikke at foretage dig noget for Windows-klienter (medmindre Microsoft Defender Antivirus er fjernet). Generelt bør Microsoft Defender Antivirus stadig være installeret, men er sandsynligvis deaktiveret på dette tidspunkt i migreringsprocessen. Når der er installeret en ikke-Microsoft-antivirus-/antimalwareløsning, og klienterne endnu ikke er onboardet til Defender for Endpoint, deaktiveres Microsoft Defender Antivirus automatisk. Når klientslutpunkterne senere er onboardet til Defender for Endpoint, og hvis disse slutpunkter kører en antivirusløsning, der ikke er fra Microsoft, går Microsoft Defender Antivirus i passiv tilstand. Hvis den antivirusløsning, der ikke er Fra Microsoft, fjernes, skifter Microsoft Defender Antivirus automatisk til aktiv tilstand. |

| Windows-servere | På Windows Server skal du geninstallere Microsoft Defender Antivirus og indstille den til passiv tilstand manuelt. Når der er installeret et antivirus-/antimalwareprogram, der ikke er fra Microsoft, på Windows-servere, kan Microsoft Defender Antivirus ikke køre sammen med den ikke-Microsoft-antivirusløsning. I disse tilfælde er Microsoft Defender Antivirus deaktiveret eller fjernet manuelt. Hvis du vil geninstallere eller aktivere Microsoft Defender Antivirus på Windows Server, skal du udføre følgende opgaver: - Genaktiver Defender Antivirus på Windows Server, hvis den blev deaktiveret - Genaktiver Defender Antivirus på Windows Server, hvis den blev fjernet - Angiv Microsoft Defender Antivirus til passiv tilstand på Windows Server Hvis du støder på problemer med at geninstallere eller genaktivere Microsoft Defender Antivirus på Windows Server, skal du se Fejlfinding: Microsoft Defender Antivirus fjernes på Windows Server. |

Tip

Hvis du vil vide mere om Microsoft Defender Antivirus-tilstande med antivirusbeskyttelse, der ikke er Microsoft, skal du se Microsoft Defender Antivirus-kompatibilitet.

Angiv Microsoft Defender Antivirus til passiv tilstand på Windows Server

Tip

Du kan nu køre Microsoft Defender Antivirus i passiv tilstand på Windows Server 2012 R2 og 2016. Du kan få flere oplysninger under Indstillinger for installation af Microsoft Defender for Endpoint.

Åbn registreringsdatabasen Editor, og naviger derefter til

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection.Rediger (eller opret) en DWORD-post med navnet ForceDefenderPassiveMode, og angiv følgende indstillinger:

Angiv DWORD-værdien til 1.

Under Base skal du vælge Hexadecimal.

Hvis Microsoft Defender Antivirus-funktioner og installationsfiler tidligere blev fjernet fra Windows Server 2016, skal du følge vejledningen i Konfigurer en Windows-reparationskilde for at gendanne filerne til funktionsinstallationen.

Bemærk!

Når du har onboardet til Defender for Endpoint, skal du muligvis angive Microsoft Defender Antivirus til passiv tilstand på Windows Server. Hvis du vil validere, at passiv tilstand er angivet som forventet, skal du søge efter Event 5007 i registreringsdatabasenøglen Microsoft-Windows-Windows Defender Operational (placeret på C:\Windows\System32\winevt\Logs) og bekræfte, at registreringsdatabasenøglerne ForceDefenderPassiveMode eller PassiveMode er angivet til 0x1.

Bruger du Windows Server 2012 R2 eller Windows Server 2016?

Du kan nu køre Microsoft Defender Antivirus i passiv tilstand på Windows Server 2012 R2 og 2016 ved hjælp af den metode, der er beskrevet i forrige afsnit. Du kan få flere oplysninger under Indstillinger for installation af Microsoft Defender for Endpoint.

Trin 2: Konfigurer Defender for Endpoint Plan 1 eller Plan 2

Vigtigt!

- I denne artikel beskrives det, hvordan du konfigurerer dine Defender for Endpoint-funktioner, før enheder onboardes.

- Hvis du har Defender for Endpoint Plan 1, skal du fuldføre trin 1-5 i følgende procedure.

- Hvis du har Defender for Endpoint Plan 2, skal du fuldføre trin 1-7 i følgende procedure.

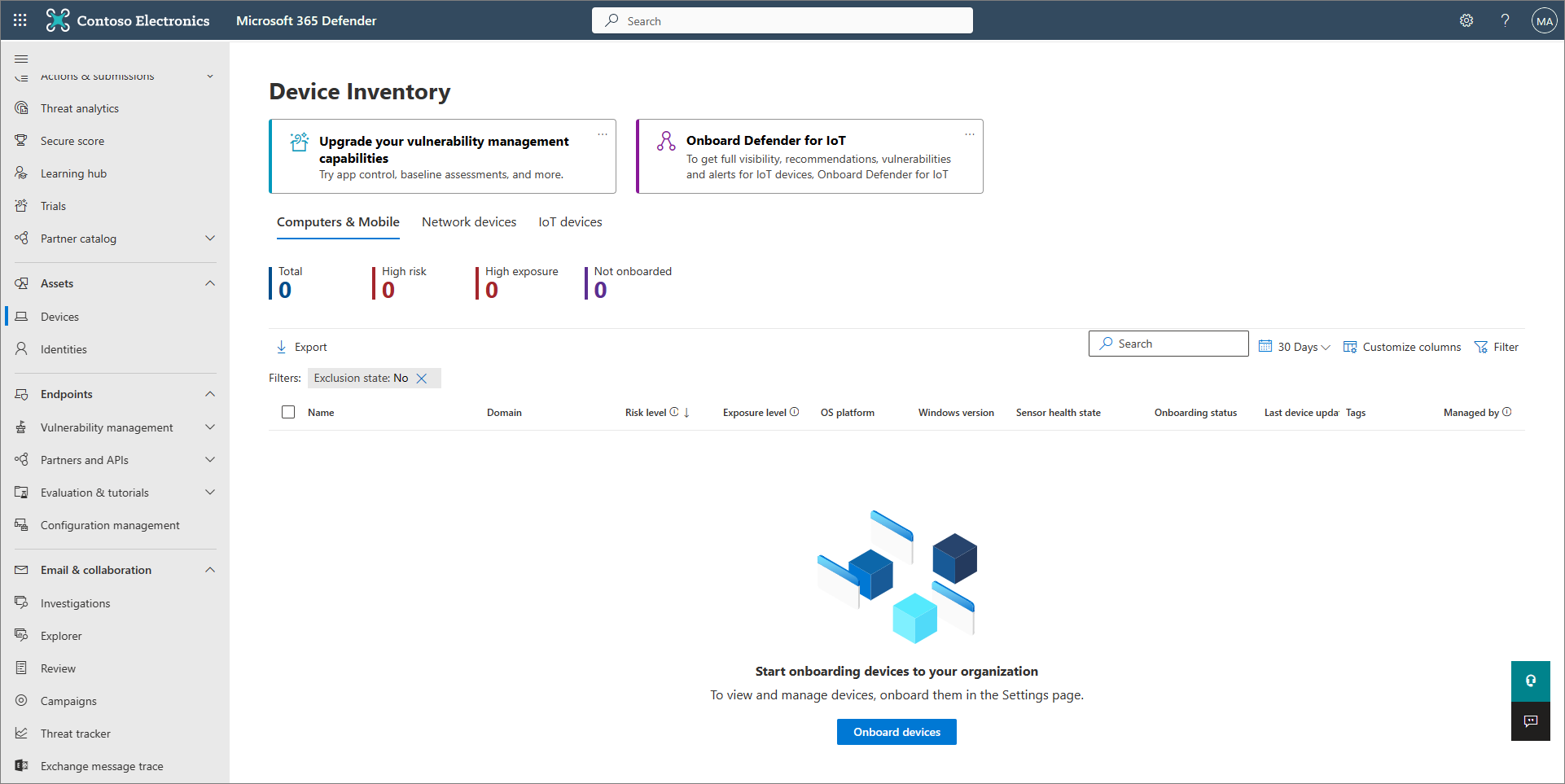

Sørg for, at Defender for Endpoint er klargjort. Som global administrator skal du gå til Microsoft Defender-portalen (https://security.microsoft.com) og logge på. Vælg derefter Assets Devices ( Aktiver>enheder) i navigationsruden.

I følgende tabel kan du se, hvordan skærmen kan se ud, og hvad den betyder.

Slå manipulationsbeskyttelse til. Vi anbefaler, at du aktiverer manipulationsbeskyttelse for hele organisationen. Du kan udføre denne opgave på Microsoft Defender-portalen (https://security.microsoft.com).

Vælg Indstillinger>Slutpunkter i Microsoft Defender-portalen.

Gå til Generelle>avancerede funktioner, og angiv derefter til/fra-knappen for manipulationsbeskyttelse til Til.

Vælg Gem.

Hvis du vil bruge enten Microsoft Intune eller Microsoft Endpoint Configuration Manager til at onboarde enheder og konfigurere enhedspolitikker, skal du konfigurere integration med Defender for Endpoint ved at følge disse trin:

I Microsoft Intune Administration (https://endpoint.microsoft.com) skal du gå til Slutpunktssikkerhed.

Under Konfiguration skal du vælge Microsoft Defender for Endpoint.

Under Indstillinger for slutpunktssikkerhedsprofil skal du angive til/fra-knappen for Tillad, at Microsoft Defender for Endpoint gennemtvinger Endpoint Security Configurations til Til.

Nær toppen af skærmen skal du vælge Gem.

På Microsoft Defender-portalen (https://security.microsoft.com) skal du vælge Indstillinger>Slutpunkter.

Rul ned til Konfigurationsstyring, og vælg Håndhævelsesområde.

Angiv til/fra-knappen for Brug MDE til at gennemtvinge sikkerhedskonfigurationsindstillinger fra MEM til Til, og vælg derefter indstillingerne for både Windows-klient- og Windows Server-enheder.

Hvis du planlægger at bruge Configuration Manager, skal du angive til/fra-knappen for Administrer sikkerhedsindstillinger ved hjælp af Configuration Manager til Til. Hvis du har brug for hjælp til dette trin, skal du se Samliv med Microsoft Endpoint Configuration Manager.

Rul ned, og vælg Gem.

Konfigurer dine indledende funktioner til reduktion af angrebsoverfladen. Aktivér som minimum de standardbeskyttelsesregler, der er angivet i følgende tabel med det samme:

Standardbeskyttelsesregler Konfigurationsmetoder Bloker tyveri af legitimationsoplysninger fra det lokale windows-undersystem (lsass.exe)

Bloker misbrug af udnyttede sårbare bilister

Bloker vedholdenhed via WMI-hændelsesabonnement (Windows Management Instrumentation)Intune (enhedskonfigurationsprofiler eller endpoint-sikkerhedspolitikker)

Mobile Enhedshåndtering (MDM) (Brug ./Vendor/MSFT/Policy/Config/Defender/AttackSurfaceReductionRules CSP (configuration service provider) til individuelt at aktivere og angive tilstanden for hver regel.

Gruppepolitik eller PowerShell (kun hvis du ikke bruger Intune, Configuration Manager eller en anden platform til administration på virksomhedsniveau)Få mere at vide om funktioner til reduktion af angrebsoverfladen.

Konfigurer dine næste generations beskyttelsesfunktioner.

Kapacitet Konfigurationsmetoder Intune 1. VælgEnhedskonfigurationsprofiler> i Intune Administration, og vælg derefter den profiltype, du vil konfigurere. Hvis du endnu ikke har oprettet en profiltype for enhedsbegrænsninger, eller hvis du vil oprette en ny, skal du se Konfigurer indstillinger for enhedsbegrænsning i Microsoft Intune.

2. Vælg Egenskaber, og vælg derefter Konfigurationsindstillinger: Rediger

3. Udvid Microsoft Defender Antivirus.

4. Aktivér skybaseret beskyttelse.

5. På rullelisten Spørg brugere før eksempelafsendelse skal du vælge Send alle eksempler automatisk.

6. På rullelisten Registrer potentielt uønskede programmer skal du vælge Aktivér eller Overvåg.

7. Vælg Gennemse + Gem, og vælg derefter Gem.

Tip: Du kan få flere oplysninger om Intune enhedsprofiler, herunder hvordan du opretter og konfigurerer deres indstillinger, under Hvad er Microsoft Intune enhedsprofiler?.Konfigurationsstyring Se Create og installér antimalwarepolitikker for Endpoint Protection i Configuration Manager.

Når du opretter og konfigurerer dine antimalwarepolitikker, skal du sørge for at gennemse beskyttelsesindstillinger i realtid og aktivere blok ved første øjekast.Administration af avancerede Gruppepolitik

Eller

administrationskonsol til Gruppepolitik1. Gå til Computerkonfiguration>Administrative skabeloner>Windows-komponenter>Microsoft Defender Antivirus.

2. Søg efter en politik, der kaldes Slå Microsoft Defender Antivirus fra.

3. Vælg Rediger politikindstilling, og sørg for, at politikken er deaktiveret. Denne handling aktiverer Microsoft Defender Antivirus. (Du kan muligvis se Windows Defender Antivirus i stedet for Microsoft Defender Antivirus i nogle versioner af Windows).Kontrolpanel i Windows Følg vejledningen her: Slå Microsoft Defender Antivirus til. (Du kan muligvis se Windows Defender Antivirus i stedet for Microsoft Defender Antivirus i nogle versioner af Windows). Hvis du har Defender for Endpoint Plan 1, udføres din indledende konfiguration indtil videre. Hvis du har Defender for Endpoint Plan 2, skal du fortsætte til trin 6-7.

Konfigurer EDR-politikker (endpoint detection and response) i Intune Administration (https://endpoint.microsoft.com). Hvis du vil have hjælp til denne opgave, skal du se Create EDR-politikker.

Konfigurer dine automatiserede undersøgelses- og afhjælpningsfunktioner på portalen Microsoft Defender (https://security.microsoft.com). Hvis du vil have hjælp til denne opgave, skal du se Konfigurer automatiserede undersøgelses- og afhjælpningsfunktioner i Microsoft Defender for Endpoint.

På dette tidspunkt er den indledende konfiguration af Defender for Endpoint Plan 2 fuldført.

Trin 3: Føj Microsoft Defender for Endpoint til listen over undtagelser for din eksisterende løsning

Dette trin i konfigurationsprocessen omfatter tilføjelse af Defender for Endpoint til listen over undtagelser for din eksisterende løsning til beskyttelse af slutpunkter og andre sikkerhedsprodukter, som din organisation bruger. Sørg for at se din løsningsudbyders dokumentation for at tilføje udeladelser.

De specifikke undtagelser, der skal konfigureres, afhænger af, hvilken version af Windows dine slutpunkter eller enheder kører, og de er angivet i følgende tabel.

| Operativsystem | Udeladelser |

|---|---|

| Windows 11 Windows 10 version 1803 eller nyere (se Windows 10 udgivelsesoplysninger) Windows 10, version 1703 eller 1709, hvor KB4493441 er installeret |

C:\Program Files\Windows Defender Advanced Threat Protection\MsSense.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCncProxy.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSampleUploader.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseIR.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseCM.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseNdr.exeC:\Program Files\Windows Defender Advanced Threat Protection\SenseSC.exeC:\Program Files\Windows Defender Advanced Threat Protection\Classification\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\Program Files\Windows Defender Advanced Threat Protection\SenseTVM.exe |

| Windows Server 2022 Windows Server 2019 Windows Server 2016 Windows Server 2012 R2 Windows Server, version 1803 |

På Windows Server 2012 R2 og Windows Server 2016, der kører den moderne, samlede løsning, er følgende undtagelser påkrævet, når du har opdateret Assistent EDR-komponenten ved hjælp af KB5005292:C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\MsSense.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCnCProxy.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseIR.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCE.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseSampleUploader.exeC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseCM.exe C:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\DataCollectionC:\ProgramData\Microsoft\Windows Defender Advanced Threat Protection\Platform\*\SenseTVM.exe |

| Windows 8.1 Windows 7 Windows Server 2008 R2 SP1 |

C:\Program Files\Microsoft Monitoring Agent\Agent\Health Service State\Monitoring Host Temporary Files 6\45\MsSenseS.exeBEMÆRK! Overvågning af midlertidige værtsfiler 6\45 kan være forskellige nummererede undermapper. C:\Program Files\Microsoft Monitoring Agent\Agent\AgentControlPanel.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HealthService.exeC:\Program Files\Microsoft Monitoring Agent\Agent\HSLockdown.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MOMPerfSnapshotHelper.exeC:\Program Files\Microsoft Monitoring Agent\Agent\MonitoringHost.exeC:\Program Files\Microsoft Monitoring Agent\Agent\TestCloudConnection.exe |

Vigtigt!

Som bedste praksis skal du holde organisationens enheder og slutpunkter opdateret. Sørg for at hente de nyeste opdateringer til Microsoft Defender for Endpoint og Microsoft Defender Antivirus, og hold organisationens operativsystemer og produktivitetsapps opdateret.

Trin 4: Føj din eksisterende løsning til listen over undtagelser for Microsoft Defender Antivirus

Under dette trin i konfigurationsprocessen føjer du din eksisterende løsning til listen over undtagelser for Microsoft Defender Antivirus. Du kan vælge mellem flere metoder til at føje dine udeladelser til Microsoft Defender Antivirus, som vist i følgende tabel:

| Metode | Sådan gør du |

|---|---|

| Intune | 1. Gå til Microsoft Intune Administration, og log på. 2. VælgEnhedskonfigurationsprofiler>, og vælg derefter den profil, du vil konfigurere. 3. Vælg Egenskaber under Administrer. 4. Vælg Konfigurationsindstillinger: Rediger. 5. Udvid Microsoft Defender Antivirus, og udvid derefter Microsoft Defender Antivirus Exclusions. 6. Angiv de filer og mapper, udvidelser og processer, der skal udelades fra Microsoft Defender Antivirus-scanninger. Du kan se en reference under Microsoft Defender Antivirus-udeladelser. 7. Vælg Gennemse + Gem, og vælg derefter Gem. |

| Microsoft Endpoint Configuration Manager | 1. Ved hjælp af Configuration Manager-konsollen skal du gå til Assets and Compliance>Endpoint Protection>Antimalware Policies og derefter vælge den politik, du vil ændre. 2. Angiv indstillinger for udeladelse for filer og mapper, udvidelser og processer, der skal udelades fra Microsoft Defender Antivirus-scanninger. |

| Gruppepolitik objekt | 1. Åbn administrationskonsollen Gruppepolitik på din Gruppepolitik, højreklik på det Gruppepolitik objekt, du vil konfigurere, og vælg derefter Rediger. 2. I Editor administration af Gruppepolitik skal du gå til Computerkonfiguration og vælge Administrative skabeloner. 3. Udvid træet til Windows-komponenter > Microsoft Defender Antivirus > Exclusions. (Du kan muligvis se Windows Defender Antivirus i stedet for Microsoft Defender Antivirus i nogle versioner af Windows). 4. Dobbeltklik på indstillingen Stiudeladelser, og tilføj udeladelser. 5. Angiv indstillingen til Aktiveret. 6. Under afsnittet Indstillinger skal du vælge Vis.... 7. Angiv hver mappe på sin egen linje under kolonnen Værdinavn . Hvis du angiver en fil, skal du sørge for at angive en fuldt gyldig sti til filen, herunder drevbogstavet, mappestien, filnavnet og filtypenavnet. Angiv 0 i kolonnen Værdi . 8. Vælg OK. 9. Dobbeltklik på indstillingen Udeladelser for filtypenavne, og tilføj undtagelserne. 10. Angiv indstillingen til Aktiveret. 11. Under afsnittet Indstillinger skal du vælge Vis.... 12. Angiv hvert filtypenavn på sin egen linje under kolonnen Værdinavn . Angiv 0 i kolonnen Værdi . 13. Vælg OK. |

| Lokalt gruppepolitikobjekt | 1. Åbn den lokale Gruppepolitik Editor på slutpunktet eller enheden. 2. Gå til Computerkonfiguration>Administrative skabeloner>Windows-komponenter>Microsoft DefenderAntivirusudeladelser>. (Du kan muligvis se Windows Defender Antivirus i stedet for Microsoft Defender Antivirus i nogle versioner af Windows). 3. Angiv stien og procesudeladelser. |

| Registreringsdatabasenøgle | 1. Eksportér følgende registreringsdatabasenøgle: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender\exclusions.2. Importér registreringsdatabasenøglen. Her er to eksempler: - Lokal sti: regedit.exe /s c:\temp\MDAV_Exclusion.reg- Netværksshare: regedit.exe /s \\FileServer\ShareName\MDAV_Exclusion.reg |

Få mere at vide om undtagelser for Microsoft Defender for Endpoint og Microsoft Defender Antivirus.

Vær opmærksom på følgende punkter om undtagelser

Når du føjer udeladelser til Microsoft Defender Antivirus-scanninger, skal du tilføje sti- og procesudeladelser.

- Udeladelser af stier udelukker bestemte filer, og hvad disse filer end har adgang til.

- Procesudeladelser udelukker, uanset hvad en proces rører, men udelukker ikke selve processen.

- Angiv dine procesudeladelser ved hjælp af deres fulde sti og ikke kun efter deres navn. (Metoden kun navn er mindre sikker).

- Hvis du angiver hver eksekverbar (.exe) som både en stiudeladelse og en procesudeladelse, udelades processen og det, den indeholder.

Trin 5: Konfigurer dine enhedsgrupper, enhedssamlinger og organisationsenheder

Enhedsgrupper, enhedssamlinger og organisationsenheder gør det muligt for dit sikkerhedsteam at administrere og tildele sikkerhedspolitikker effektivt og effektivt. I følgende tabel beskrives hver af disse grupper, og hvordan du konfigurerer dem. Din organisation bruger muligvis ikke alle tre samlingstyper.

Bemærk!

Oprettelse af enhedsgruppe understøttes i Defender for Endpoint Plan 1 og Plan 2.

| Samlingstype | Sådan gør du |

|---|---|

| Enhedsgrupper (tidligere kaldet computergrupper) gør det muligt for dit team af sikkerhedshandlinger at konfigurere sikkerhedsfunktioner, f.eks. automatiseret undersøgelse og afhjælpning. Enhedsgrupper er også nyttige til at tildele adgang til disse enheder, så dit team af sikkerhedshandlinger kan udføre afhjælpningshandlinger, hvis det er nødvendigt. Der oprettes enhedsgrupper, mens angrebet blev registreret og stoppet. Beskeder, f.eks. en "indledende adgangsbesked", blev udløst og vist på Microsoft Defender-portalen. |

1. Gå til Microsoft Defender-portalen (https://security.microsoft.com). 2. Vælg Indstillinger>Slutpunkter>>Enhedsgrupper i navigationsruden til venstre. 3. Vælg + Tilføj enhedsgruppe. 4. Angiv et navn og en beskrivelse til enhedsgruppen. 5. Vælg en indstilling på listen Automatiseringsniveau . (Vi anbefaler Fuld – afhjælp trusler automatisk). Du kan få mere at vide om de forskellige automatiseringsniveauer under Sådan afhjælpes trusler. 6. Angiv betingelser for en matchende regel for at bestemme, hvilke enheder der tilhører enhedsgruppen. Du kan f.eks. vælge et domæne, os-versioner eller endda bruge enhedskoder. 7. Under fanen Brugeradgang skal du angive roller, der skal have adgang til de enheder, der er inkluderet i enhedsgruppen. 8. Vælg Udført. |

| Enhedssamlinger gør det muligt for dit team af sikkerhedshandlinger at administrere programmer, installere indstillinger for overholdelse af angivne standarder eller installere softwareopdateringer på enhederne i din organisation. Enhedssamlinger oprettes ved hjælp af Configuration Manager. |

Følg trinnene i Create en samling. |

| Organisatoriske enheder gør det muligt for dig at gruppere objekter logisk, f.eks. brugerkonti, tjenestekonti eller computerkonti. Du kan derefter tildele administratorer til bestemte organisationsenheder og anvende gruppepolitik til at gennemtvinge målrettede konfigurationsindstillinger. Organisationsenheder defineres i Microsoft Entra-domæneservices. |

Følg trinnene i Create en organisationsenhed i et Microsoft Entra-domæneservices administreret domæne. |

Næste trin

Tillykke! Du har fuldført installationsfasen for migrering til Defender for Endpoint!

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om