Beskyt macOS-sikkerhedsindstillinger med beskyttelse mod manipulation

Gælder for:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

Vil du opleve Defender for Endpoint? Tilmeld dig en gratis prøveversion.

Ændringsbeskyttelse i macOS hjælper med at forhindre uønskede ændringer af sikkerhedsindstillingerne i at blive foretaget af uautoriserede brugere. Manipulationsbeskyttelse hjælper med at forhindre uautoriseret fjernelse af Microsoft Defender for Endpoint på macOS. Denne funktion hjælper også vigtige sikkerhedsfiler, processer og konfigurationsindstillinger med at blive ændret.

Vigtigt!

Fra og med marts 2023 vil Microsoft Defender for Endpoint på macOS begynde at respektere valget af manipulationsbeskyttelse, der anvendes via den globale skift til manipulationsbeskyttelse under avancerede indstillinger på Microsoft Defender-portalen (https://security.microsoft.com). Du kan vælge at gennemtvinge (blokere/overvåge/deaktivere) dine egne indstillinger for macOS-manipulationsbeskyttelse ved hjælp af en MDM-løsning (Mobile Enhedshåndtering), f.eks. Intune eller JAMF (anbefales). Hvis indstillingen for beskyttelse mod ændring ikke blev gennemtvunget via MDM, kan en lokal administrator fortsætte med at ændre indstillingen manuelt med følgende kommando: sudo mdatp config tamper-protection enforcement-level --value (chosen mode).

Du kan angive Tamper Protection i følgende tilstande:

| Emne | Beskrivelse |

|---|---|

| Deaktiveret | Manipulationsbeskyttelse er helt slået fra. |

| Revision | Manipulationshandlinger logføres, men blokeres ikke. Denne tilstand er standarden efter installationen. |

| Bloker | Manipulationsbeskyttelse er slået til. manipulationshandlinger er blokeret. |

Når beskyttelse mod ændring er indstillet til overvågning eller blokeringstilstand, kan du forvente følgende resultater:

Overvågningstilstand:

- Handlinger til fjernelse af Defender for Endpoint Agent logføres (overvåges)

- Redigering/ændring af Defender for Endpoint-filer logføres (overvåges)

- Oprettelse af nye filer under Defender for Endpoint-placering logføres (overvåges)

- Sletning af Defender for Endpoint-filer logføres (overvåges)

- Omdøbning af Defender for Endpoint-filer logføres (overvåges)

Bloktilstand:

- Handlinger til fjernelse af Defender for Endpoint Agent er blokeret

- Redigering/ændring af Defender for Endpoint-filer er blokeret

- Oprettelse af nye filer under Defender for Endpoint-placering er blokeret

- Sletning af Defender for Endpoint-filer er blokeret

- Omdøbning af Defender for Endpoint-filer er blokeret

- Kommandoer til at stoppe agenten (wdavdaemon) mislykkes

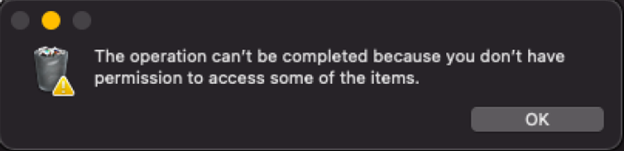

Her er et eksempel på en systemmeddelelse som svar på en blokeret handling:

Du kan konfigurere beskyttelsestilstanden for manipulation ved at angive tilstandsnavnet som håndhævelsesniveau.

Bemærk!

- Tilstandsændringen gælder med det samme.

- Hvis du brugte JAMF under den indledende konfiguration, skal du også opdatere konfigurationen ved hjælp af JAMF.

Før du begynder

- Understøttede macOS-versioner: Big Sur (11) eller nyere.

- Minimumversion kræves for Defender for Endpoint: 101.70.19.

Stærkt anbefalede indstillinger:

System Integrity Protection (SIP) er aktiveret. Du kan få flere oplysninger under Deaktivering og aktivering af systemintegritetsbeskyttelse.

Brug et MDM-værktøj (Mobile Device Management) til at konfigurere Microsoft Defender for Endpoint.

Sørg for, at Defender for Endpoint har fuld tilladelse til diskadgang .

Bemærk!

Det er ikke obligatorisk at have SIP aktiveret, og al konfiguration udført via MDM er ikke obligatorisk, men kræves for en fuldt sikret computer, da en lokal administrator ellers stadig kan foretage manipulationsændringer, som macOS administrerer. Aktivering af TCC (Transparency, Consent & Control) via en mobil Enhedshåndtering løsning, f.eks. Intune, vil f.eks. fjerne risikoen for, at en global administrator tilbagekalder tilladelsen fuld diskadgang af en lokal administrator.

Konfigurer Beskyttelse mod manipulation på macOS-enheder

Microsoft Defender evaluerer disse indstillinger i følgende rækkefølge. Hvis der er konfigureret en indstilling for højere prioritet, ignoreres resten:

- Administreret konfigurationsprofil (indstilling for tamperProtection/enforcementLevel):

- Manuel konfiguration (med

mdatp config tamper-protection enforcement-level --value { disabled|audit|block }) - Hvis Flaget Til beskyttelse af tamper i Sikkerhedsportal er angivet, bruges tilstanden "blok" (i prøveversion, ikke tilgængelig for alle kunder)

- Hvis computeren er givet i licens, bruges "overvågningstilstand" som standard

- Hvis maskinen ikke er licenseret, er Tamper Protection i "bloktilstand"

Før du begynder

Sørg for, at computeren er givet i licens og fungerer korrekt (rapport over truetilsvarende værdier ):

mdatp health

healthy : true

health_issues : []

licensed : true

...

tamper_protection : "audit"

tamper_protection rapporterer det effektive håndhævelsesniveau.

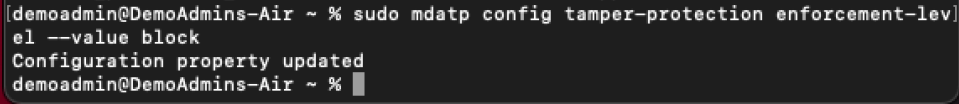

Manuel konfiguration

- Brug følgende kommando til at skifte til den mest restriktive tilstand:

sudo mdatp config tamper-protection enforcement-level --value block

Bemærk!

Du skal bruge den administrerede konfigurationsprofil (installeret via MDM) på produktionscomputere. Hvis en lokal administrator har ændret beskyttelsestilstanden for manipulation via en manuel konfiguration, kan vedkommende også når som helst ændre den til en mindre restriktiv tilstand. Hvis beskyttelsestilstand for manipulation blev angivet via en administreret profil, er det kun en global administrator, der kan fortryde den.

- Kontrollér resultatet.

healthy : true

health_issues : []

licensed : true

engine_version : "1.1.19300.3"

app_version : "101.70.19"

org_id : "..."

log_level : "info"

machine_guid : "..."

release_ring : "InsiderFast"

product_expiration : Dec 29, 2022 at 09:48:37 PM

cloud_enabled : true

cloud_automatic_sample_submission_consent : "safe"

cloud_diagnostic_enabled : false

passive_mode_enabled : false

real_time_protection_enabled : true

real_time_protection_available : true

real_time_protection_subsystem : "endpoint_security_extension"

network_events_subsystem : "network_filter_extension"

device_control_enforcement_level : "audit"

tamper_protection : "block"

automatic_definition_update_enabled : true

definitions_updated : Jul 06, 2022 at 01:57:03 PM

definitions_updated_minutes_ago : 5

definitions_version : "1.369.896.0"

definitions_status : "up_to_date"

edr_early_preview_enabled : "disabled"

edr_device_tags : []

edr_group_ids : ""

edr_configuration_version : "20.199999.main.2022.07.05.02-ac10b0623fd381e28133debe14b39bb2dc5b61af"

edr_machine_id : "..."

conflicting_applications : []

network_protection_status : "stopped"

data_loss_prevention_status : "disabled"

full_disk_access_enabled : true

Bemærk, at "tamper_protection" nu er angivet til "blok".

JAMF

Konfigurer beskyttelsestilstand for ændring i Microsoft Defender for Endpoint konfigurationsprofil ved at tilføje følgende indstillinger:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</plist>

Bemærk!

Hvis du allerede har en konfigurationsprofil til Microsoft Defender for Endpoint skal du føje indstillinger til den. Du bør ikke oprette endnu en konfigurationsprofil.

Intune

Indstillingskatalog

Du kan oprette en ny katalogprofil for indstillinger for at tilføje konfigurationen af Beskyttelse af tamper, eller du kan føje den til en eksisterende. Indstillingen "Håndhævelsesniveau" findes under kategorien "Microsoft Defender" og underkategorien "Tamper protection". Derefter skal du vælge det ønskede niveau.

Brugerdefineret profil

Alternativt kan du også konfigurere Tamper-beskyttelse via en brugerdefineret profil. Du kan få flere oplysninger under Angiv indstillinger for Microsoft Defender for Endpoint på macOS.

Bemærk!

Hvis du vil Intune konfiguration, kan du oprette en ny profilkonfigurationsfil for at tilføje konfigurationen af Beskyttelse af Tamper, eller du kan føje disse parametre til den eksisterende. Vælg det ønskede niveau.

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

</dict>

</dict>

</array>

</dict>

</plist>

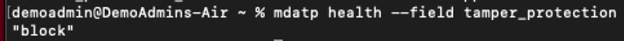

Kontrollér status

Kontrollér beskyttelsesstatus for ændring ved at køre følgende kommando:

mdatp health --field tamper_protection

Resultatet viser "blok", hvis beskyttelse mod ændring er slået til:

Du kan også køre fuld mdatp health og søge efter "tamper_protection" i outputtet.

Kør mdatp health --details tamper_protectionfor at få udvidede oplysninger om beskyttelsesstatus for ændring.

Kontrollér forebyggende funktioner til beskyttelse af manipulation

Du kan bekræfte, at manipulationsbeskyttelse er aktiveret på forskellige måder.

Kontrollér bloktilstand

Der sendes en ændringsadvarsel på Microsoft Defender-portalen

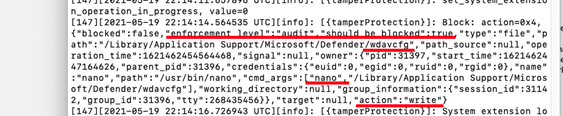

Bekræft bloktilstand og overvågningstilstande

- Når du bruger avanceret jagt, kan du se, at der vises manipulationsbeskeder

- Ændringshændelser kan findes i logfilerne for den lokale enhed:

sudo grep -F '[{tamperProtection}]' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log

GØR-det-selv-scenarier

Når manipulationsbeskyttelse er angivet til "blok", kan du forsøge at fjerne Defender for Endpoint på forskellige måder. Du kan f.eks. trække appfeltet til papirkurven eller fjerne beskyttelse mod manipulation ved hjælp af kommandolinjen.

Prøv at stoppe Defender for Endpoint-processen (kill).

Prøv at slette, omdøbe, redigere, flytte Defender for Endpoint-filer (svarer til, hvad en ondsindet bruger ville gøre), f.eks.:

- /Applications/Microsoft Defender ATP.app/

- /Library/LaunchDaemons/com.microsoft.fresno.plist

- /Library/LaunchDaemons/com.microsoft.fresno.uninstall.plist

- /Library/LaunchAgents/com.microsoft.wdav.tray.plist

- /Library/Managed Preferences/com.microsoft.wdav.ext.plist

- /Library/Managed Preferences/mdatp_managed.json

- /Library/Managed Preferences/com.microsoft.wdav.atp.plist

- /Library/Managed Preferences/com.microsoft.wdav.atp.offboarding.plist

- /usr/local/bin/mdatp

Deaktiver beskyttelse mod manipulation

Du kan slå Tamper Protection fra ved hjælp af en af følgende metoder.

Manuel konfiguration

Brug følgende kommando:

sudo mdatp config tamper-protection enforcement-level --value disabled

JAMF

Skift værdien enforcementLevel til "disabled" i din konfigurationsprofil, og send den til computeren:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</plist>

Intune

Tilføj følgende konfiguration i din Intune profil:

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1">

<dict>

<key>PayloadUUID</key>

<string>C4E6A782-0C8D-44AB-A025-EB893987A295</string>

<key>PayloadType</key>

<string>Configuration</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint settings</string>

<key>PayloadDescription</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>PayloadRemovalDisallowed</key>

<true/>

<key>PayloadScope</key>

<string>System</string>

<key>PayloadContent</key>

<array>

<dict>

<key>PayloadUUID</key>

<string>99DBC2BC-3B3A-46A2-A413-C8F9BB9A7295</string>

<key>PayloadType</key>

<string>com.microsoft.wdav</string>

<key>PayloadOrganization</key>

<string>Microsoft</string>

<key>PayloadIdentifier</key>

<string>com.microsoft.wdav</string>

<key>PayloadDisplayName</key>

<string>Microsoft Defender for Endpoint configuration settings</string>

<key>PayloadDescription</key>

<string/>

<key>PayloadVersion</key>

<integer>1</integer>

<key>PayloadEnabled</key>

<true/>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>disabled</string>

</dict>

</dict>

</array>

</dict>

</plist>

Udeladelser

Bemærk!

Tilgængelig i version 101.98.71 eller nyere.

Tamper Protection forhindrer enhver macOS-proces i at foretage ændringer af Microsoft Defender aktiver eller dræbe Microsoft Defender processer. Beskyttede aktiver omfatter installations- og konfigurationsfiler.

Internt gør Microsoft Defender undtagelser fra visse macOS-processer under visse omstændigheder. MacOS kan f.eks. opgradere Defenders pakke, hvis Tamper Protection bekræfter pakkernes autenticitet. Der er også andre undtagelser. MacOS MDM-processen kan f.eks. erstatte Microsofts Defender-administrerede konfigurationsfiler.

Der er situationer, hvor en global administrator skal genstarte Defender på alle eller nogle administrerede computere. Det gøres typisk ved at oprette og køre en JAMF-politik, der kører et script på fjerncomputere (eller lignende handlinger for andre MDM-leverandører).

For at undgå at markere disse politikinitierede handlinger registrerer Microsoft Defender disse MDM-politikprocesser for JAMF og Intune og tillader manipulationshandlinger fra dem. Samtidig blokerer Tamper Protection det samme script fra at genstarte Microsoft Defender, hvis det startes fra en terminal lokalt.

Disse politikker, der kører processer, er dog leverandørspecifikke. Selvom Microsoft Defender indeholder indbyggede undtagelser for JAMF og Intune, kan de ikke indeholde disse undtagelser for alle mulige MDM-leverandører. En global administrator kan i stedet føje deres egne undtagelser til Tamper Protection. Udeladelser kan kun udføres via MDM-profil og ikke lokal konfiguration.

Det gør du ved først at finde frem til stien til den MDM-hjælpeproces, der kører politikker. Du kan gøre det enten ved at følge MDM-forhandlerens dokumentation. Du kan også starte manipulation med en testpolitik, få en besked på sikkerhedsportalen, inspicere hierarkiet af processer, der startede "angrebet", og vælge den proces, der ligner en MDM-hjælperkandidat.

Når processtien er identificeret, har du få valgmuligheder for, hvordan du konfigurerer en udeladelse:

- Af selve stien. Det er den enkleste (du har allerede denne sti), og den mindst sikre måde at gøre det på, med andre ord, anbefales ikke.

- Ved at hente signerings-id'et fra den eksekverbare fil, enten TeamIdentifier eller signerings-id, ved at køre

codesign -dv --verbose=4 path_to_helper(søg efter id og TeamIdentifier, er sidstnævnte ikke tilgængelig for Apples egne værktøjer). - Eller ved at bruge en kombination af disse attributter.

Eksempel:

codesign -dv --verbose=4 /usr/bin/ruby

Executable=/usr/bin/ruby

Identifier=com.apple.ruby

Format=Mach-O universal (x86_64 arm64e)

CodeDirectory v=20400 size=583 flags=0x0(none) hashes=13+2 location=embedded

Platform identifier=14

VersionPlatform=1

VersionMin=852992

VersionSDK=852992

Hash type=sha256 size=32

CandidateCDHash sha256=335c10d40db9417d80db87f658f6565018a4c3d6

CandidateCDHashFull sha256=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

Hash choices=sha256

CMSDigest=335c10d40db9417d80db87f658f6565018a4c3d65ea3b850fc76c59e0e137e20

CMSDigestType=2

Executable Segment base=0

Executable Segment limit=16384

Executable Segment flags=0x1

Page size=4096

Launch Constraints:

None

CDHash=335c10d40db9417d80db87f658f6565018a4c3d6

Signature size=4442

Authority=Software Signing

Authority=Apple Code Signing Certification Authority

Authority=Apple Root CA

Signed Time=Apr 15, 2023 at 4:45:52 AM

Info.plist=not bound

TeamIdentifier=not set

Sealed Resources=none

Internal requirements count=1 size=64

Konfigurer indstillinger, f.eks. JAMF:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<plist version="1.0">

<dict>

<key>tamperProtection</key>

<dict>

<key>enforcementLevel</key>

<string>block</string>

<key>exclusions</key>

<array>

<dict>

<key>path</key>

<string>/usr/bin/ruby</string>

<key>teamId</key>

<string/>

<key>signingId</key>

<string>com.apple.ruby</string>

<key>args</key>

<array>

<string>/usr/local/bin/global_mdatp_restarted.rb</string>

</array>

</dict>

</array>

</dict>

</dict>

</plist>

Bemærk, at det ikke er sikkert at udelade en scriptfortolker (f.eks. Ruby fra eksemplet ovenfor) i stedet for en kompileret eksekverbar fil, da det kan køre et hvilket som helst script, ikke kun det, som en global administrator bruger.

For at minimere risikoen anbefaler vi, at du bruger ekstra args for kun at tillade, at bestemte scripts køres med scriptfortolker.

I eksemplet ovenfor er det kun /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb tilladt at genstarte Defender.

Men, for eksempel, /usr/bin/ruby /Library/Application Support/Global Manager/global_mdatp_restarted.rb eller endda /usr/bin/ruby /usr/local/bin/global_mdatp_restarted.rb $USER er ikke tilladt.

Advarsel

Brug altid de mest restriktive kriterier for at forhindre uventede angreb!

Fejlfinding af konfigurationsproblemer

Problem: Ændringsbeskyttelse rapporteres som deaktiveret

Hvis kørsel af kommandoen mdatp health rapporterer, at beskyttelse mod manipulation er deaktiveret, selvom du har aktiveret den, og der er gået mere end en time siden onboarding, kan du kontrollere, om du har den rigtige konfiguration, ved at køre følgende kommando:

mdatp health --details tamper_protection

tamper_protection : "audit"

exclusions : [{"path":"/usr/bin/ruby","team_id":"","signing_id":"com.apple.ruby","args":["/usr/local/bin/global_mdatp_restarted.rb"]}] [managed]

feature_enabled_protection : true

feature_enabled_portal : true

configuration_source : "local"

configuration_local : "audit"

configuration_portal : "block"

configuration_default : "audit"

configuration_is_managed : false

tamper_protectioner den effektive tilstand. Hvis denne tilstand er den tilstand, du vil bruge, er du klar.configuration_sourceangiver, hvordan håndhævelsesniveauet for Tamper Protection er angivet. Den skal stemme overens med den måde, du konfigurerede manipulationsbeskyttelse på. (Hvis du angiver dens tilstand via en administreret profil ogconfiguration_sourceviser noget andet, har du sandsynligvis konfigureret din profil forkert).mdm– den konfigureres via en administreret profil. Det er kun en global administrator, der kan ændre den med en opdatering til profilen!local– den er konfigureret medmdatp configkommandoenportal– standardniveau for håndhævelse angivet i Sikkerhedsportaldefaults- ikke konfigureret, bruges standardtilstanden

- Hvis

feature_enabled_protectioner falsk, er Tamper Protection ikke aktiveret for din organisation (det sker, hvis Defender ikke rapporterer "licenseret") - Hvis

feature_enabled_portaler falsk, er indstillingen af standardtilstand via Sikkerhedsportal endnu ikke aktiveret for dig. configuration_local,configuration_portalconfiguration_defaultfortæller den tilstand, der ville blive brugt, hvis den tilsvarende konfigurationskanal blev brugt. (Du kan f.eks. konfigurere Tamper Protection til "bloker"-tilstanden via en MDM-profil ogconfiguration_defaultfortæller digaudit. Det betyder kun, at hvis du fjerner din profil, og tilstanden ikke blev angivet medmdatp configeller via Sikkerhedsportal, bruger den standardtilstanden , som eraudit.)

Bemærk!

Du skal undersøge Microsoft Defender logge for at få de samme oplysninger før version 101.98.71. Nedenfor kan du se et eksempel.

$ sudo grep -F '[{tamperProtection}]: Feature state:' /Library/Logs/Microsoft/mdatp/microsoft_defender_core.log | tail -n 1

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om