Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Gælder for:

- Microsoft Defender XDR

Denne serie artikler fører dig gennem hele processen med at styre komponenterne i Microsoft Defender XDR i din produktionslejer, så du kan evaluere deres funktioner og egenskaber og derefter fuldføre udrulningen på tværs af din organisation.

En XDR-løsning (eXtended detection and response) er et skridt fremad inden for cybersikkerhed, fordi den tager trusselsdata fra systemer, der engang var isoleret, og samler dem, så du kan se mønstre og handle hurtigere på formodede cyberangreb.

Microsoft Defender XDR:

Er en XDR-løsning, der kombinerer oplysningerne om cyberangreb for identiteter, slutpunkter, mail og cloudapps på ét sted. Den udnytter kunstig intelligens og automatisering til automatisk at stoppe visse typer angreb og afhjælpe berørte aktiver til en sikker tilstand.

Er en cloudbaseret, samlet, før- og efter sikkerhedsbrud virksomhedsforsvarspakke. Den koordinerer forebyggelse, registrering, undersøgelse og svar på tværs af identiteter, slutpunkter, mail, cloudapps og deres data.

Bidrager til en stærk Nul tillid arkitektur ved at levere trusselsbeskyttelse og -opdagelse. Det hjælper med at forhindre eller reducere forretningsskader som følge af et brud. Du kan få flere oplysninger i forretningsscenariet Implementer trusselsbeskyttelse og XDR i Microsofts ramme for indføring af Nul tillid.

Microsoft Defender XDR komponenter og arkitektur

I denne tabel vises komponenterne i Microsoft Defender XDR.

| Komponent | Beskrivelse | Du kan få flere oplysninger |

|---|---|---|

| Microsoft Defender for Identity | Bruger signaler fra din Active Directory i det lokale miljø domæneservices (AD DS) og Active Directory Federation Services (AD FS) til at identificere, registrere og undersøge avancerede trusler, kompromitterede identiteter og skadelige insiderhandlinger, der er rettet mod dine organisation. | Hvad er Microsoft Defender for Identity? |

| Exchange Online Protection | Det oprindelige skybaserede SMTP-relæ og den oprindelige filtreringstjeneste, der hjælper med at beskytte din organisation mod spam og malware. | oversigt over Exchange Online Protection (EOP) – Office 365 |

| Microsoft Defender for Office 365 | Beskytter din organisation mod skadelige trusler fra mails, links (URL-adresser) og samarbejdsværktøjer. | Microsoft Defender for Office 365 - Office 365 |

| Microsoft Defender for Endpoint | En samlet platform til enhedsbeskyttelse, registrering efter sikkerhedsbrud, automatiseret undersøgelse og anbefalet svar. | Microsoft Defender for Endpoint – Windows-sikkerhed |

| Microsoft Defender for Cloud Apps | En omfattende SaaS-løsning på tværs af cloudmiljøet, der giver dig dyb synlighed, stærke datakontroller og forbedret trusselsbeskyttelse til dine cloudapps. | Hvad er Defender for Cloud Apps? |

| Microsoft Entra ID-beskyttelse | Evaluerer risikodata fra milliarder af logonforsøg og bruger disse data til at evaluere risikoen for hvert logon til din lejer. Disse data bruges af Microsoft Entra ID til at tillade eller forhindre kontoadgang, afhængigt af hvordan politikker for betinget adgang er konfigureret. Microsoft Entra ID-beskyttelse er adskilt fra Microsoft Defender XDR og er inkluderet i Microsoft Entra ID P2-licenser. | Hvad er identitetsbeskyttelse? |

Denne illustration viser arkitekturen og integrationen af Microsoft Defender XDR komponenter.

I denne illustration:

- Microsoft Defender XDR kombinerer signalerne fra alle Defender-komponenterne for at levere XDR på tværs af domæner. Dette omfatter en samlet hændelseskø, automatiseret svar på stopangreb, selvreparerende (for kompromitterede enheder, brugeridentiteter og postkasser), jagt på tværs af trusler og trusselsanalyser.

- Microsoft Defender for Office 365 beskytter din organisation mod skadelige trusler fra mails, links (URL-adresser) og samarbejdsværktøjer. Den deler signaler fra disse aktiviteter med Microsoft Defender XDR. Exchange Online Protection (EOP) er integreret for at sikre beskyttelse fra slutpunkt til slutpunkt for indgående mails og vedhæftede filer.

- Microsoft Defender for Identity indsamler signaler fra AD DS-domænecontrollere og servere, der kører AD FS og AD CS. Den bruger disse signaler til at beskytte dit hybride identitetsmiljø, herunder beskyttelse mod hackere, der bruger kompromitterede konti til at flytte tværgående på tværs af arbejdsstationer i det lokale miljø.

- Microsoft Defender for Endpoint indsamler signaler fra og beskytter enheder, der administreres af din organisation.

- Microsoft Defender for Cloud Apps indsamler signaler fra din organisations brug af cloudapps og beskytter data, der flyder mellem it-miljøet og disse apps, herunder både godkendte og ikke-godkendte cloudapps.

- Microsoft Entra ID-beskyttelse evaluerer risikodata fra milliarder af logonforsøg og bruger disse data til at evaluere risikoen for hvert logon til din lejer. Disse data bruges af Microsoft Entra ID til at tillade eller forhindre kontoadgang baseret på betingelserne og begrænsningerne i dine politikker for betinget adgang. Microsoft Entra ID-beskyttelse er adskilt fra Microsoft Defender XDR og er inkluderet i Microsoft Entra ID P2-licenser.

Microsoft Defender XDR komponenter og SIEM-integration

Du kan integrere Microsoft Defender XDR komponenter med Microsoft Sentinel eller en generisk SIEM-tjeneste (Security Information and Event Management) for at aktivere centraliseret overvågning af beskeder og aktiviteter fra forbundne apps.

Microsoft Sentinel er en cloudbaseret løsning, der leverer SOAR-funktioner (SIEM) og SOAR (Security Orchestration, Automation og Response). Tilsammen leverer Microsoft Sentinel og Microsoft Defender XDR komponenter en omfattende løsning, der kan hjælpe organisationer med at forsvare sig mod moderne angreb.

Microsoft Sentinel indeholder forbindelser til Microsoft Defender komponenter. Dette giver dig ikke kun mulighed for at få indsigt i dine cloudapps, men også få avancerede analyser til at identificere og bekæmpe cybertrusler og til at styre, hvordan dine data bevæger sig. Du kan finde flere oplysninger under Oversigt over Microsoft Defender XDR og Microsoft Sentinel integrations- og integrationstrin for Microsoft Sentinel og Microsoft Defender XDR.

Du kan få flere oplysninger om SOAR i Microsoft Sentinel (herunder links til playbooks i Microsoft Sentinel GitHub Repository) under Automate threat response with playbooks in Microsoft Sentinel.

Du kan finde oplysninger om integration med SIEM-systemer fra tredjepart under Generisk SIEM-integration.

Microsoft Defender XDR og et eksempel på et cybersikkerhedsangreb

Dette diagram viser et almindeligt cyberangreb og komponenterne i Microsoft Defender XDR, der hjælper med at registrere og afhjælpe det.

Cyberangrebet starter med en phishing-mail, der ankommer til indbakken for en medarbejder i din organisation, som ubevidst åbner den vedhæftede fil. Denne vedhæftede fil installerer malware, hvilket kan føre til en kæde af angrebsforsøg, der kan resultere i tyveri af følsomme data.

I illustrationen:

- Exchange Online Protection, der er en del af Microsoft Defender for Office 365, kan registrere phishing-mailen og bruge regler for mailflow (også kaldet transportregler) til at sikre, at den aldrig modtages i en brugers indbakke.

- Defender for Office 365 bruger Sikre vedhæftede filer til at teste den vedhæftede fil og fastslå, at den er skadelig, så den mail, der modtages, enten ikke kan handles af brugeren, eller politikker forhindrer, at mailen ankommer.

- Defender for Endpoint registrerer sikkerhedsrisici for enheder og netværk, der ellers kan udnyttes til enheder, der administreres af din organisation.

- Defender for Identity noterer sig pludselige ændringer af brugerkontoen i det lokale miljø, f.eks. rettighedseskalering eller tværgående flytning med høj risiko. Den rapporterer også om nemt udnyttede identitetsproblemer, f.eks. begrænset Kerberos-delegering, til rettelse af dit sikkerhedsteam.

- Microsoft Defender for Cloud Apps registrerer uregelmæssigheder som f.eks. umulig rejse, adgang til legitimationsoplysninger og usædvanlig download, fildeling eller videresendelse af mail og rapporterer disse til dit sikkerhedsteam.

Pilot- og installationsprocessen for Microsoft Defender XDR

Microsoft anbefaler, at du aktiverer komponenterne i Microsoft 365 Defender i følgende rækkefølge.

| Fase | Sammenkæde |

|---|---|

| En. Start piloten | Start piloten |

| B. Pilot og udrul Microsoft Defender XDR komponenter |

-

Pilot og udrul Defender for Identity - Pilot og udrul Defender for Office 365 - Pilot og udrul Defender for Endpoint - Pilot og udrul Microsoft Defender for Cloud Apps |

| C. Undersøg og reager på trusler | Øvelse af undersøgelse og svar på hændelser |

Denne rækkefølge er designet til hurtigt at udnytte værdien af egenskaberne baseret på, hvor meget indsats der typisk kræves for at udrulle og konfigurere egenskaberne. Defender for Office 365 kan f.eks. konfigureres på kortere tid, end det tager at tilmelde enheder til Defender for Endpoint. Prioriter komponenterne, så de opfylder dine forretningsbehov.

Start piloten

Microsoft anbefaler, at du starter dit pilotprojekt i dit eksisterende produktionsabonnement på Microsoft 365 for at få indsigt i den virkelige verden med det samme, og du kan indstille indstillingerne for at arbejde mod aktuelle trusler i din Microsoft 365-lejer. Når du har fået erfaring og er fortrolig med platformen, skal du blot udvide brugen af hver komponent, én ad gangen, til fuld udrulning.

Et alternativ er at konfigurere dit Microsoft Defender XDR prøveversionslaboratorium. Dette miljø viser dog ingen reelle oplysninger om cybersikkerhed, f.eks. trusler eller angreb på din produktions-Microsoft 365-lejer, mens du piloterer, og du kan ikke flytte sikkerhedsindstillinger fra dette miljø til din produktionslejer.

Brug Microsoft 365 E5 prøvelicenser

Hvis du ikke har Microsoft 365 E5 og gerne vil drage fordel af Microsoft 365 E5 prøvelicenser til din pilot:

Log på din eksisterende Microsoft 365-lejeradministrationsportal.

Vælg Køb tjenester i navigationsmenuen.

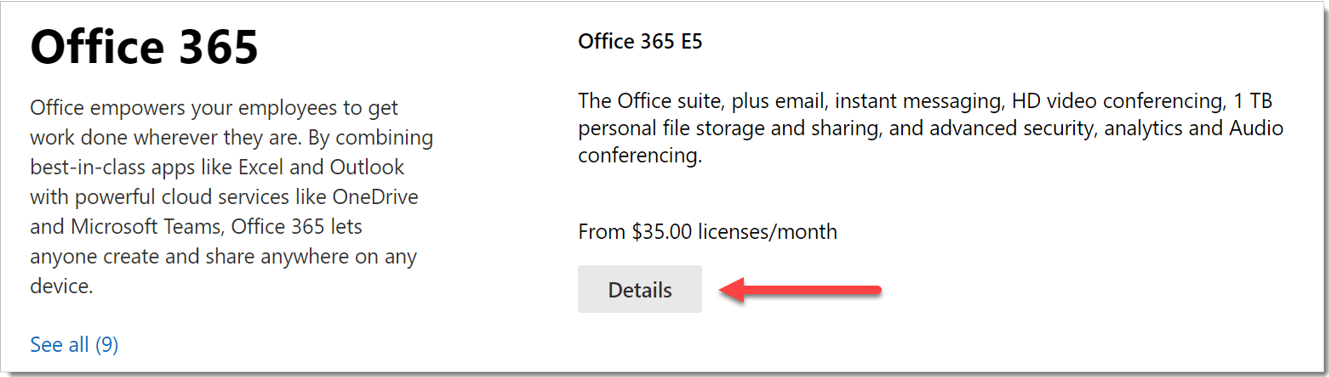

I afsnittet Office 365 skal du vælge Detaljer under Office 365 E5 licens.

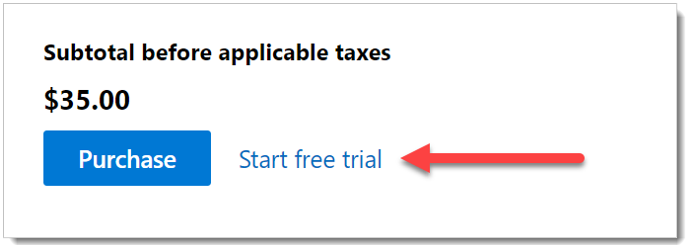

Vælg Start gratis prøveversion.

Bekræft din anmodning, og vælg Prøv nu.

Dit pilotprojekt, der bruger Microsoft 365 E5 prøvelicenser i din eksisterende produktionslejer, giver dig mulighed for at bevare alle sikkerhedsindstillinger og -metoder, når prøveversionen udløber, og du køber tilsvarende licenser.

Næste trin

Se Pilot og udrul Microsoft Defender for Identity.

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.