Scriptanalyse med Microsoft Copilot i Microsoft Defender

Gælder for:

- Microsoft Defender XDR

- Microsoft Defender SOC-platform (Unified Security Operations Center)

Ved hjælp af undersøgelsesfunktioner, der er drevet af kunstig intelligens fra Microsoft Copilot til Security, som er integreret i Microsoft Defender-portalen, kan sikkerhedsteams sætte skub i deres analyse af skadelige eller mistænkelige scripts og kommandolinjer.

De mest komplekse og avancerede angreb som ransomware undgår opdagelse på mange måder, herunder brugen af scripts og PowerShell-kommandolinjer. Desuden er disse scripts ofte tilslørede, hvilket gør dem endnu sværere at opdage og analysere. Sikkerhedsteams skal hurtigt kunne analysere scripts for at forstå funktionen og anvende passende afhjælpning, så angreb straks stoppes fra at udvikle sig yderligere i et netværk.

Funktionen til scriptanalyse giver sikkerhedsteams ekstra kapacitet til at inspicere scripts uden brug af eksterne værktøjer. Denne funktion reducerer også kompleksiteten i analysen, minimerer udfordringer og giver sikkerhedsteams mulighed for hurtigt at vurdere og identificere et script som ondsindet eller godartet. Funktionaliteten til scriptanalyse er også tilgængelig i den separate Copilot til Security-oplevelse via Microsoft Defender XDR-plug-in'et. Få mere at vide om forudinstallerede plug-ins i Copilot til Security.

Denne vejledning beskriver, hvad funktionen til scriptanalyse er, og hvordan den fungerer, herunder hvordan du kan give feedback på de genererede resultater.

Analysér et script

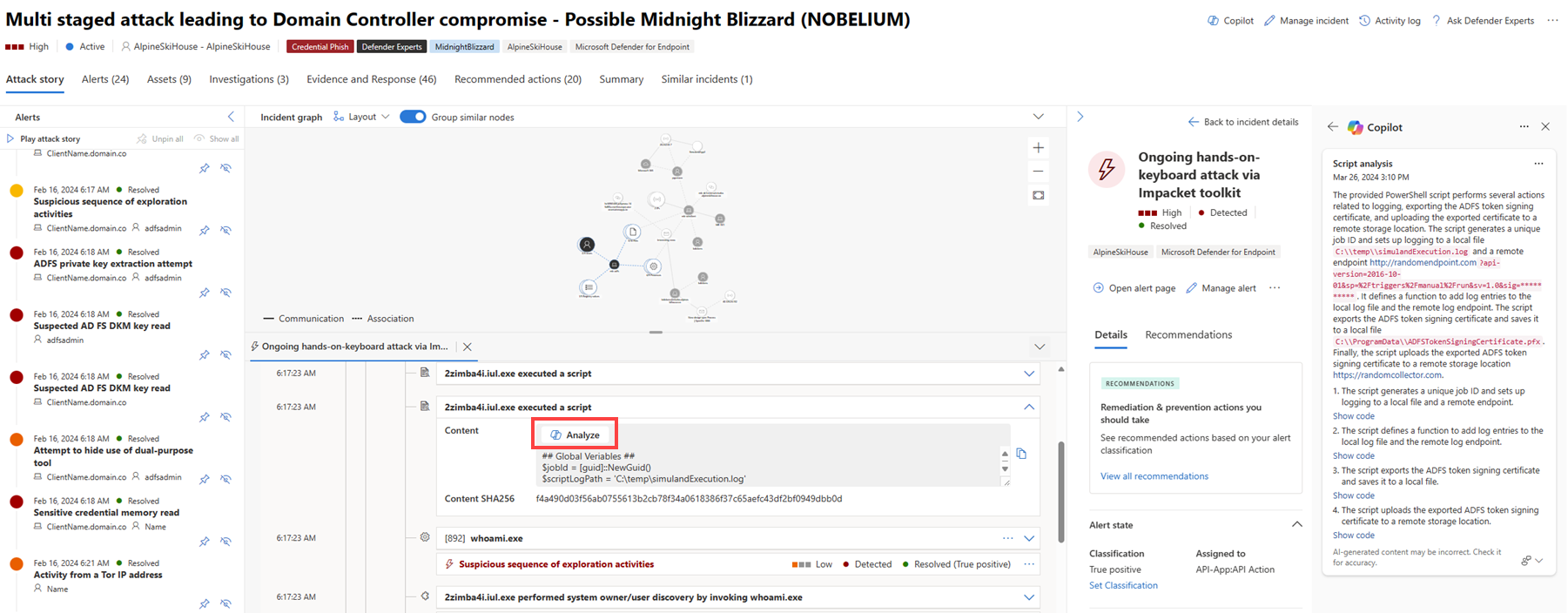

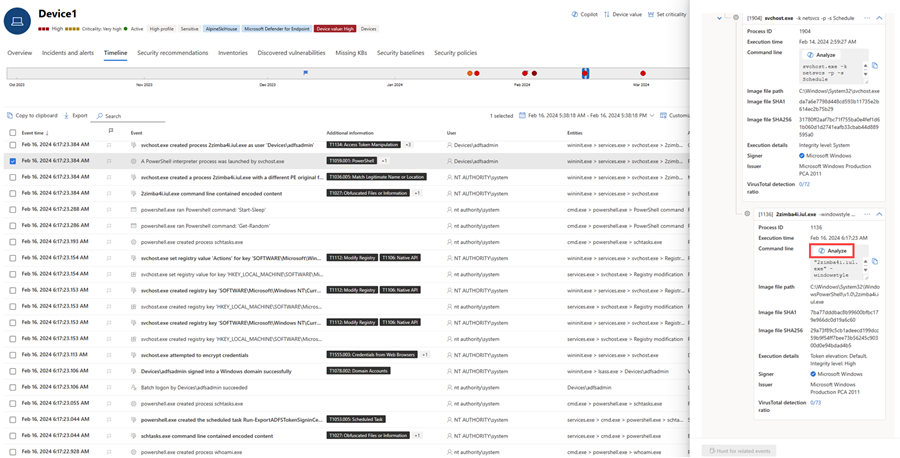

Du kan få adgang til funktionen til scriptanalyse i angrebshistorien under hændelsesgrafen på en hændelsesside og på enhedens tidslinje.

Udfør følgende trin for at begynde analysen:

Åbn en hændelsesside, og vælg derefter et element i venstre rude for at åbne angrebshistorien under hændelsesgrafen. I angrebshistorien skal du vælge en hændelse med et script eller en kommandolinje, som du vil analysere. Klik på Analysér for at starte analysen.

Du kan også vælge en hændelse, der skal undersøges på enhedens tidslinjevisning. Vælg Analysér i ruden med filoplysninger for at køre funktionen til scriptanalyse.

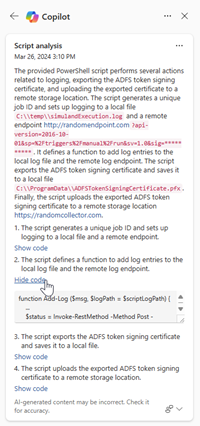

Copilot kører scriptanalyse og viser resultaterne i ruden Copilot. Vælg Vis kode for at udvide scriptet eller Skjul kode for at lukke udvidelsen.

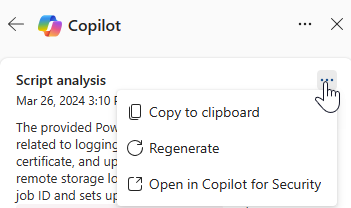

Vælg Flere handlinger ellipse (...) øverst til højre på kortet for scriptanalysen for at kopiere eller gendanne resultaterne, eller få vist resultaterne i den separate Copilot til Security-oplevelse. Hvis du vælger Åbn i Copilot til Security åbnes en ny fane på Copilots separate portal, hvor du kan angive prompter og få adgang til andre plug-ins.

Gennemse resultaterne. Du kan give feedback om resultaterne ved at vælge ikonet feedback

blev fundet i slutningen af kortet til scriptanalysen.

blev fundet i slutningen af kortet til scriptanalysen.

Se også

- Analysér filer

- Generér enhedsoversigt

- Besvar hændelser ved hjælp af automatiserede svar

- Generér KQL-forespørgsler

- Opret en hændelsesrapport

- Kom i gang med Microsoft Copilot til Security

- Få mere at vide om andre integrerede oplevelser med Copilot til Security

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om