Konfigurer ARC-sealere, der er tillid til

Mailgodkendelse hjælper med at validere mails, der sendes til og fra din Microsoft 365-organisation, for at forhindre forfalskede afsendere, der bruges i beC (business email compromise), ransomware og andre phishing-angreb.

Men nogle legitime mailtjenester kan ændre meddelelser, før de leveres til din Microsoft 365-organisation. Ændring af indgående meddelelser under overførsel kan og kan sandsynligvis medføre følgende fejl i mailgodkendelse i Microsoft 365:

- SPF mislykkes på grund af den nye meddelelseskilde (IP-adresse).

- DKIM mislykkes på grund af ændring af indhold.

- DMARC mislykkes på grund af FEJL i SPF og DKIM.

Godkendt modtaget kæde (ARC) hjælper med at reducere indgående mailgodkendelsesfejl fra ændring af meddelelser fra legitime mailtjenester. ARC bevarer de oprindelige godkendelsesoplysninger for mailen i mailtjenesten. Du kan konfigurere din Microsoft 365-organisation til at have tillid til den tjeneste, der ændrede meddelelsen, og til at bruge de oprindelige oplysninger i kontrol af mailgodkendelse.

Hvornår skal du bruge arc-sealere, du har tillid til?

En Microsoft 365-organisation skal kun identificere arc-sealere, der er tillid til, når meddelelser, der leveres til Microsoft 365-modtagere, påvirkes regelmæssigt på følgende måder:

- Den mellemliggende tjeneste ændrer brevhovedet eller mailindholdet.

- Meddelelsesændringerne medfører, at godkendelsen mislykkes af andre årsager (f.eks. ved at fjerne vedhæftede filer).

Når en administrator har tilføjet en ARC-sealer, der er tillid til, på Defender-portalen, bruger Microsoft 365 de oprindelige godkendelsesoplysninger for mail, som ARC-sealer leverer, til at validere de meddelelser, der sendes via tjenesten til Microsoft 365.

Tip

Tilføj kun legitime, påkrævede tjenester som ARC-sealere, der er tillid til, i din Microsoft 365-organisation. Denne handling hjælper berørte meddelelser med at bestå kontrol af mailgodkendelse og forhindrer, at legitime meddelelser leveres til mappen Uønsket mail, sættes i karantæne eller afvises på grund af godkendelsesfejl i mailen.

Hvad har du brug for at vide, før du begynder?

Du åbner portalen Microsoft Defender på https://security.microsoft.com. Hvis du vil gå direkte til siden Indstillinger for godkendelse af mail , skal du bruge https://security.microsoft.com/authentication.

Hvis du vil oprette forbindelse til Exchange Online PowerShell, skal du se Opret forbindelse til Exchange Online PowerShell. Hvis du vil oprette forbindelse til enkeltstående EOP PowerShell, skal du se Opret forbindelse til Exchange Online Protection PowerShell.

Du skal have tildelt tilladelser, før du kan udføre procedurerne i denne artikel. Du har følgende muligheder:

- Microsoft Defender XDR Unified rollebaseret adgangskontrol (RBAC) (påvirker kun Defender-portalen, ikke PowerShell): Godkendelses- og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (administrer) eller Godkendelse og indstillinger/Sikkerhedsindstillinger/Kernesikkerhedsindstillinger (læs).

- Exchange Online tilladelser: Medlemskab af rollegrupperne Organisationsadministration eller Sikkerhedsadministrator.

- Microsoft Entra tilladelser: Medlemskab af rollerne Global administrator eller Sikkerhedsadministrator giver brugerne de nødvendige tilladelser og tilladelser til andre funktioner i Microsoft 365.

Brug Microsoft Defender-portalen til at tilføje ARC-sealere, der er tillid til

I Microsoft Defender-portalen på https://security.microsoft.comskal du gå til Mail & Samarbejdspolitikker>& Regler>Trusselspolitikker>Indstillinger for mailgodkendelse i afsnittet >ReglerARC . Du kan også gå direkte til siden Indstillinger for godkendelse af mail ved at bruge https://security.microsoft.com/authentication.

På siden Indstillinger for godkendelse af mail skal du kontrollere, at fanen ARC er valgt, og derefter vælge

Tilføj.

Tilføj.Tip

Hvis der allerede er angivet betroede sealers under fanen ARC , skal du vælge

Rediger.

Rediger.I pop op-vinduet Tilføj ARC-sealers , der er tillid til, skal du angive det signeringsdomæne, der er tillid til, i feltet (f.eks. fabrikam.com).

Domænenavnet skal svare til det domæne, der vises i d-værdien i headerene ARC-Seal og ARC-Message-Signature i berørte meddelelser. Brug følgende metoder til at få vist brevhovedet:

- Vis brevhoveder på internettet i Outlook.

- Brug Analyse af meddelelsesoverskrift på https://mha.azurewebsites.net.

Gentag dette trin så mange gange, det er nødvendigt. Hvis du vil fjerne en eksisterende post, skal du vælge

ud for posten.

ud for posten.Når du er færdig i pop op-vinduet Tilføj ARC-sealers , der er tillid til, skal du vælge Gem

Brug Exchange Online PowerShell til at tilføje ARC-sealere, der er tillid til

Hvis du hellere vil bruge PowerShell til at få vist, tilføje eller fjerne ARC-sealere, der er tillid til, skal du oprette forbindelse til Exchange Online PowerShell for at køre følgende kommandoer.

Vis eksisterende ARC-beseglingsprogrammer, der er tillid til

Get-ArcConfigHvis der ikke er konfigureret nogen ARC-sealere, der er tillid til, returnerer kommandoen ingen resultater.

Tilføj eller fjern ARC-beseglingsprogrammer, der er tillid til

Hvis du vil erstatte eksisterende ARC-sealere med de værdier, du angiver, skal du bruge følgende syntaks:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"Værdien TenantId\ er ikke påkrævet i din egen organisation, kun i delegerede organisationer. Det er et GUID, der er synligt i mange URL-adresser til administrationsportalen i Microsoft 365 (værdien

tid=). For eksempel a32d39e2-3702-4ff5-9628-31358774c091.I dette eksempel konfigureres "cohovineyard.com" og "tailspintoys.com" som de eneste ARC-sealere, der er tillid til i organisationen.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Hvis du vil bevare eksisterende værdier, skal du sørge for at inkludere de ARC-beseglingsprogrammer, du vil bevare sammen med de nye ARC-beseglingsprogrammer, du vil tilføje.

Hvis du vil tilføje eller fjerne ARC-sealers uden at påvirke de andre poster, skal du se afsnittet Eksempler i Set-ArcConfig.

Valider en ARC-sealer, der er tillid til

Hvis der er en ARC-segl fra en tjeneste, før meddelelsen når Microsoft 365, skal du kontrollere brevhovedet for de seneste ARC-headere, når meddelelsen er leveret.

I den sidste ARC-Authentication-Results-header skal du søge efter arc=pass og oda=1. Disse værdier angiver:

- Den forrige ARC er blevet bekræftet.

- Der er tillid til den tidligere ARC-sealer.

- Det forrige gennemløbsresultat kan bruges til at tilsidesætte den aktuelle DMARC-fejl.

Det kan f.eks. være:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Hvis du vil kontrollere, om ARC-resultatet blev brugt til at tilsidesætte en DMARC-fejl, skal du søge efter compauth=pass og reason=130 i den sidste header med godkendelsesresultater . Det kan f.eks. være:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

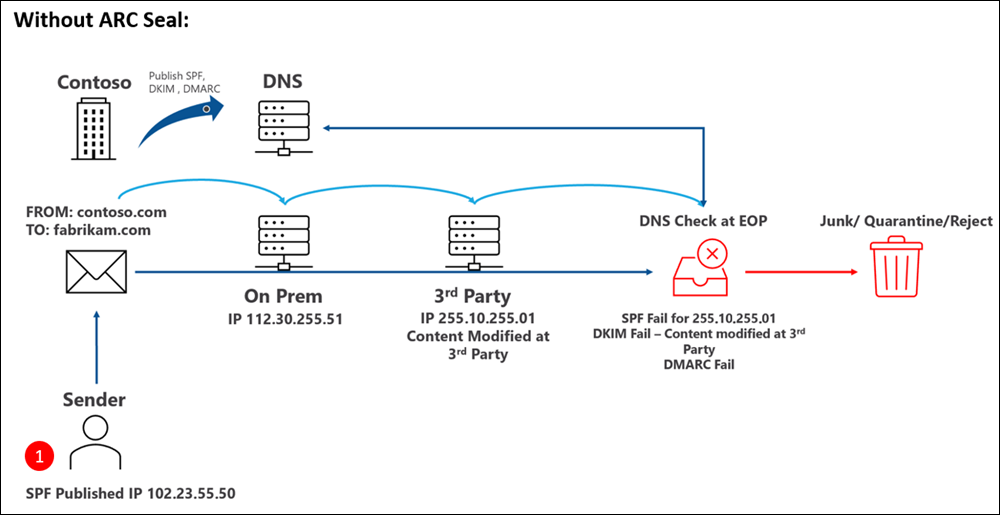

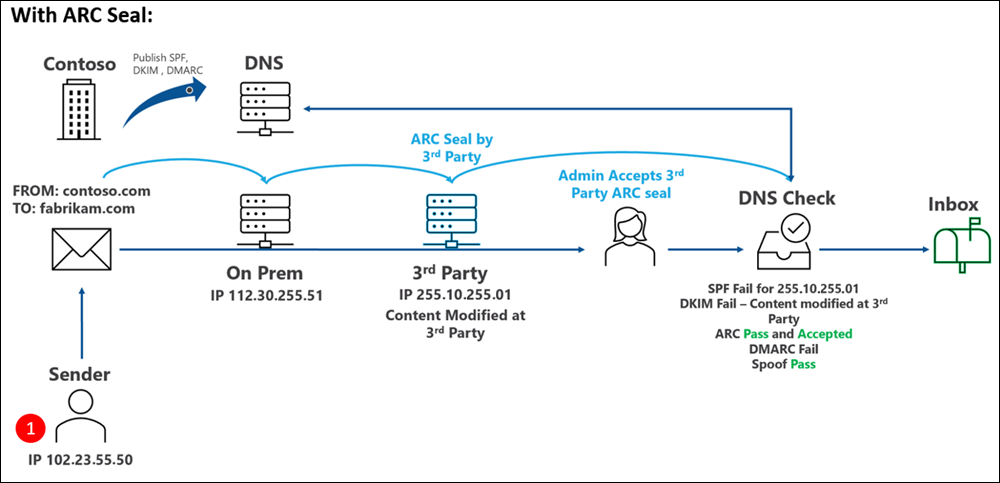

Arc-sealer-mailrutediagrammer, der er tillid til

Diagrammerne i dette afsnit kontrasterer mailflowet og indvirkningen på resultaterne af mailgodkendelse med og uden en ARC-sealer, der er tillid til. I begge diagrammer bruger Microsoft 365-organisationen en legitim mailtjeneste, der ændrer indgående mails, før de leveres til Microsoft 365. Denne ændring afbryder mailflowet, hvilket kan medføre fejl i mailgodkendelse ved at ændre kilde-IP-adressen og opdatere mailheaderen.

I dette diagram vises resultatet uden en ARC-sealer, der er tillid til:

Dette diagram viser resultatet med en ARC-sealer, der er tillid til:

Næste trin

Kontrollér ARC-overskrifterne med Analyse af brevhoved på https://mha.azurewebsites.net.

Gennemse konfigurationsprocedurerne SPF, DKIM, DMARC.

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om