Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

Vigtigt

Du skal være en del af Frontier-forhåndsversionsprogrammet for at få tidlig adgang til Microsoft Agent 365. Frontier forbinder dig direkte med Microsofts seneste AI-innovationer. Frontier-forhåndsversioner er underlagt de eksisterende forhåndsversionsbetingelser i dine kundeaftaler. Da disse funktioner stadig er under udvikling, kan deres tilgængelighed og egenskaber ændre sig over tid.

Få mere at vide om, hvordan du overvåger agenter ved hjælp af Microsoft Defender.

Vigtigt

Denne funktion udrulles i faser, og udrulningen forventes at være fuldført inden udgangen af december.

Microsoft Defender

Agent 365 giver omfattende observerbarhed i Microsoft Defender på tværs af alle agentaktiviteter, så sikkerhedsteams kan overvåge og spore funktionsmåder fra en central placering. Denne synlighed understøtter proaktiv trusselsregistrering og -svar.

Nøglefunktioner

Centraliseret overvågning: Sporer alle agentaktiviteter i Defender og giver en samlet visning.

Indbyggede trusselsregistreringer: Giver besked om risikobetonede agentaktiviteter og brugerinteraktioner.

Proaktiv trusselsjagt: Sikkerhedsanalytikere kan bruge Defenders avancerede forespørgselsbaserede jagtfunktioner til proaktivt at identificere mistænkelige mønstre og uregelmæssigheder. Du kan finde flere oplysninger ved at gå til Proaktiv jagt efter trusler med avancerede jagtfunktioner i Microsoft Defender.

Forudsætninger

Sørg for, at overvågningslogge er angivet. Du kan finde flere oplysninger ved at gå til Slå overvågning til eller fra.

Sørg for, at Microsoft 365-connectoren er angivet korrekt i Microsoft Defender. Du kan få flere oplysninger ved at gå til Kom i gang – Microsoft Defender for Cloud-apps.

Konfigurer administratoradgang i Defender. Du kan få flere oplysninger ved at gå til Konfigurere administratoradgang – Microsoft Defender for Cloud-apps.

Understøttede agenttyper.

Bemærk

Når connectoren er angivet, udløses beskeder automatisk, når der opstår risikobetonede agentaktiviteter. Du kan få flere oplysninger om, hvordan du undersøger hændelser i Microsoft Defender, ved at gå til Undersøge hændelser på Microsoft Defender-portalen.

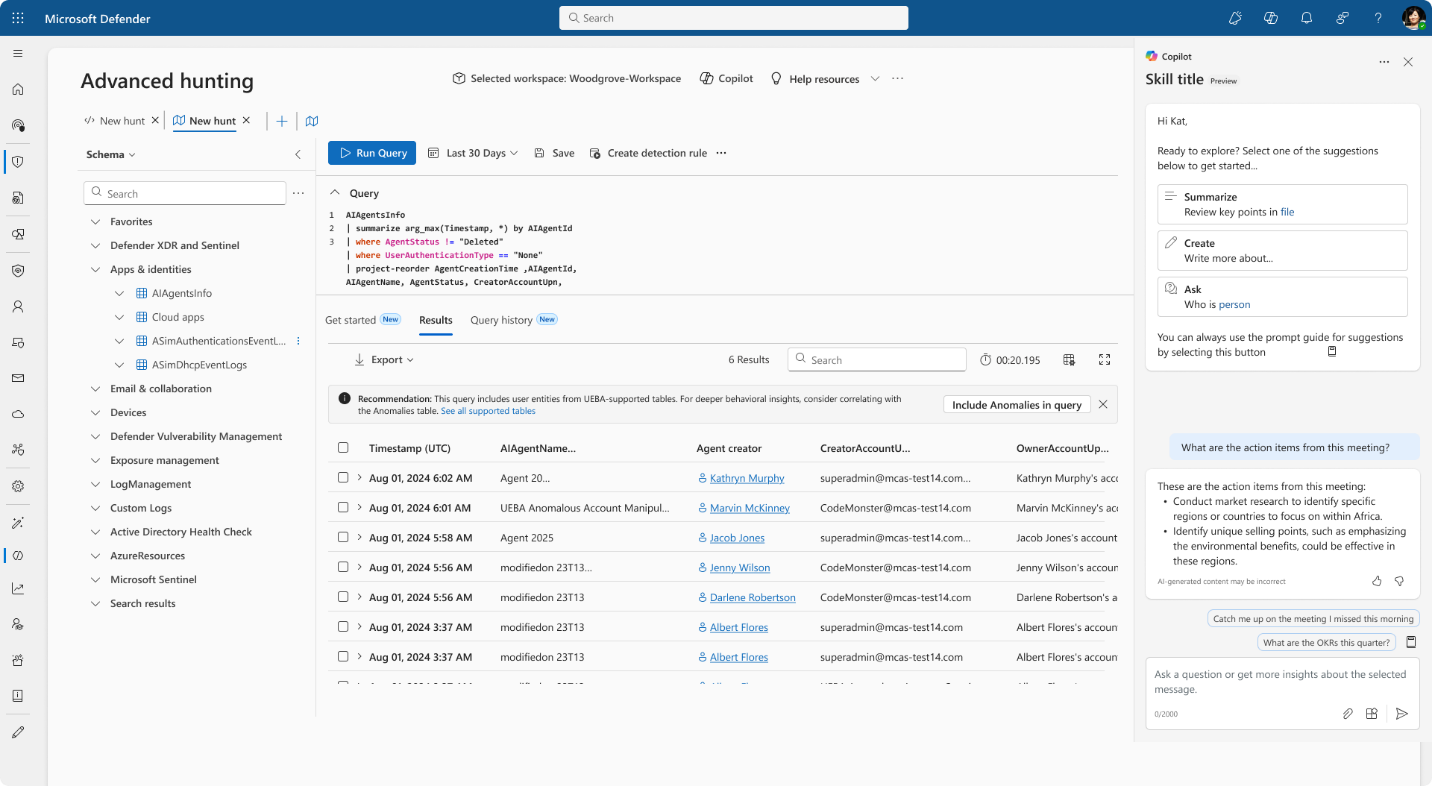

Sådan bruger du avancerede jagtfunktioner i Microsoft Defender

Åbn Microsoft Defender-portalen.

- Gå til Microsoft Defender XDR.

- Log på med de relevante legitimationsoplysninger for at sikre, at du har den nødvendige rollebaserede adgang. Du skal f.eks. som minimum være sikkerhedsadministrator.

Vælg Jagtfunktioner i venstre navigationsrude for at åbne siden Avancerede jagtfunktioner.

Udforsk skemaet.

- Brug fanen Skema til at få vist tilgængelige tabeller, f.eks. tabellen CloudAppEvents .

- Vælg den lodrette ellipse ud for et tabelnavn for at få vist skemadetaljer, eksempeldata og opbevaringsoplysninger.

Brug forespørgselseditoren til at skrive eller indsætte en KQL-forespørgsel (Kusto Query Language).

Eksempel:

CloudAppEvents | where ActionType in ("InvokeAgent", "InferenceCall", "ExecuteToolBySDK", "ExecuteToolByGateway", "ExecuteToolByMCPServer")Gennemse resultater.

- Resultaterne vises i tabelformat.

- Eksportér resultaterne, eller brug dem til at oprette regler for brugerdefineret registrering.

Defender indeholder et sæt indbyggede registreringsregler, der markerer kendte trusler og risikobetonede funktionsmåder og dermed sikrer beskyttelse i realtid uden manuel konfiguration. Disse funktioner hjælper organisationer med hurtigt at reagere på cybertrusler og beskytte sig mod risikobetonede aktiviteter, der involverer agenter.