Konfigurere en OpenID Connect-udbyder for portaler

Bemærk

Fra 12. oktober 2022 bliver Power Apps-portaler til Power Pages. Flere oplysninger: Microsoft Power Pages er nu generelt tilgængelig (blog)

Vi overfører og fletter snart dokumentationen til Power Apps-portalerne med Power Pages-dokumentationen.

OpenID Connect-eksterne identitetsudbydere er tjenester, der overholder OpenID Connect-specifikationen. OpenID Connect introducerer konceptet med et ID-token, som er et sikkerhedstoken, der gør det muligt for klienten at bekræfte brugerens identitet. ID-tokenet henter også grundlæggende profiloplysninger om brugerne, også kaldet krav.

I denne artikel forklares det, hvordan en identitetsudbyder, der understøtter OpenID Connect, kan integreres med Power Apps-portaler. Nogle af eksemplerne på OpenID Connect-udbydere for portaler: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD med flere lejere.

Understøttede og ikke-understøttede godkendelsesflows i portaler

- Implicit tildeling

- Dette flow er den standardgodkendelsesmetode, der bruges af portaler.

- Godkendelseskode

- Portaler bruger client_secret_post som metode til at kommunikere med token-slutpunkt på identitetsserveren.

- Brug af private_key_jwt-metoden til godkendelse med token slutpunkt understøttes ikke.

- Hybrid (begrænset understøttelse)

- Portaler kræver, at id_token skal være til stede i svaret, så response_type-værdien som kodetoken understøttes ikke.

- Det hybride flow i portaler følger samme flow som implicit tildeling og bruger id_token til at logge brugerne direkte på.

- Portaler understøtter ikke PKCE–baserede teknikker (Proof Key for Code Exchange) til at godkende brugere.

Bemærk

Det kan tage et par minutter, før ændringer i godkendelsesindstillingerne afspejles på din portal. Genstart portalen ved hjælp af portalhandlingerne, hvis du vil afspejle ændringerne med det samme.

Konfigurere OpenID Connect-udbyderen

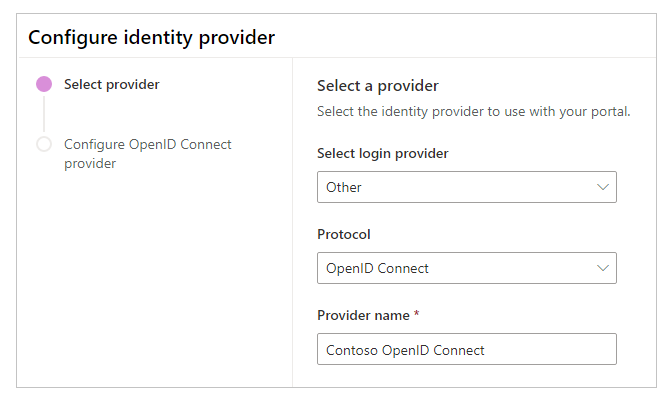

På samme måde som med alle andre udbydere skal du logge på Power Apps for at konfigurere OpenID Connect-udbyderen.

Vælg Tilføj udbyder for din portal.

Som Logonudbyder skal du vælge Anden.

For Protokol skal du vælge OpenID Connect.

Angiv et udbydernavn.

Vælg Næste.

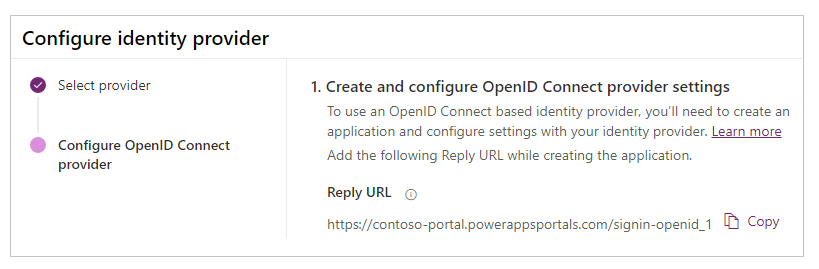

Opret applikationen, og konfigurer indstillingerne med din identitetsudbyder.

Bemærk

URL-adressen til svaret bruges af appen til at omdirigere brugere til portalen, efter at der er gennemført godkendelse. Hvis portalen bruger et brugerdefineret domænenavn, kan du have en anden URL-adresse end den, der er angivet her.

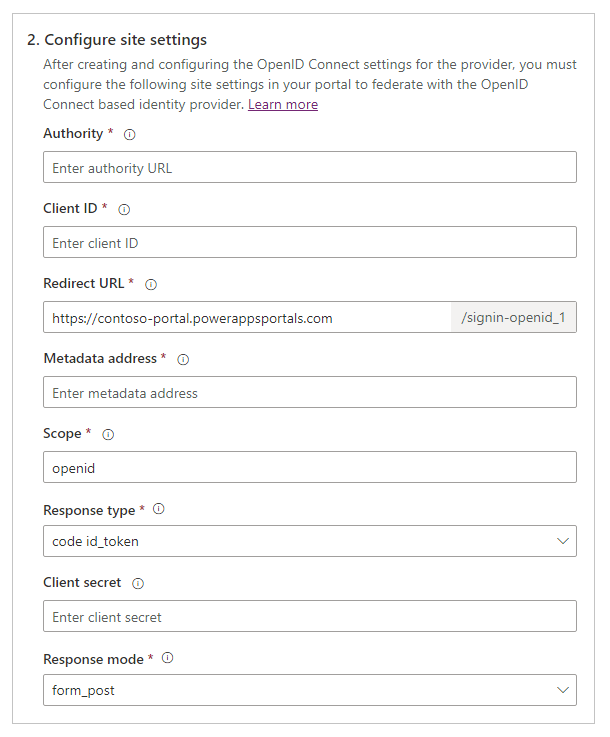

Angiv følgende webstedsindstillinger for portalkonfigurationen.

Bemærk

Sørg for at gennemse og eventuelt ændre standardværdierne.

Navn Beskrivelse Myndighed URL-adressen for den myndighed (eller udsteder), der er tilknyttet identitetsudbyderen.

Eksempel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Klient-id Id'et for den applikation, der er oprettet hos identitetsudbyderen, og som skal bruges sammen med portalen. URL-adresse for omdirigering Den placering, hvor identitetsudbyderen sender godkendelsessvaret.

Eksempel:https://contoso-portal.powerappsportals.com/signin-openid_1

Bemærk: Hvis du bruger standardportalens URL-adresse, kan du kopiere og indsætte URL-svaradressen, som den vises i trinnet Opret og konfigurer indstillinger for OpenID Connect-udbyder. Hvis du bruger et brugerdefineret domænenavn, skal du angive URL-adressen manuelt. Du skal sikre dig, at værdien her er den samme som værdien for Omdirigerings-URI for applikationen i konfigurationen af identitetsudbyderen (f.eks. Azure-portal).Metadataadresse Registreringsslutpunktet for hentning af metadata. Almindeligt format: [URL-adresse til myndighed]/.well-known/openid-configuration.

Eksempel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationOmfang En liste adskilt med mellemrum over omfang til anmodninger via omfangsparameteren OpenID Connect.

Standardværdi:openid

Eksempel (Azure AD):openid profile email

Flere oplysninger: Konfigurere yderligere krav, når du bruger OpenID Connect til portaler med Azure ADSvartype Værdien for OpenID Connect-parameteren response_type.

Mulige værdier:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Standardværdi:code id_tokenKlienthemmelighed Klienthemmelighedsværdien fra udbyderprogrammet. Den kaldes også en apphemmelighed eller forbrugerhemmelighed. Denne indstilling er obligatorisk, hvis den valgte svartype er code.Svartilstand Værdien for OpenID Connect-parameteren response_mode. Værdien skal være query, hvis den valgte svartype ercode. Standardværdi:form_post.-

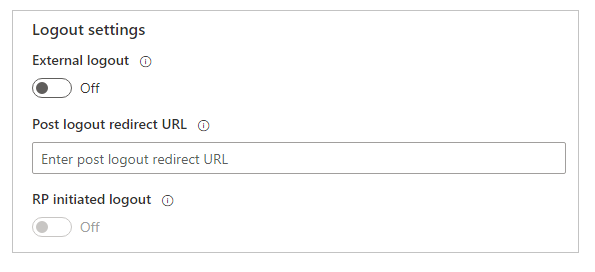

Konfigurere indstillinger for at logge brugere af.

Navn Beskrivelse Eksternt logout Aktiverer eller deaktiverer ekstern kontologout. Når indstillingen er aktiveret, omdirigeres brugerne til brugeroplevelsen for eksternt logout, når de logger af portalen. Når indstillingen er deaktiveret, logges brugerne kun af portalen. Omdiriger URL-adresse efter logout Den placering, som identitetsudbyderen omdirigerer en bruger efter ekstern logout. Denne placering skal også indstilles korrekt i konfigurationen af identitetsudbyderen. RP-startet logout Aktiverer eller deaktiverer en logout, der er startet af en Relying Party. Hvis du vil bruge denne indstilling, skal Eksternt logout aktiveres først. (Valgfrit) Konfigurere yderligere indstillinger.

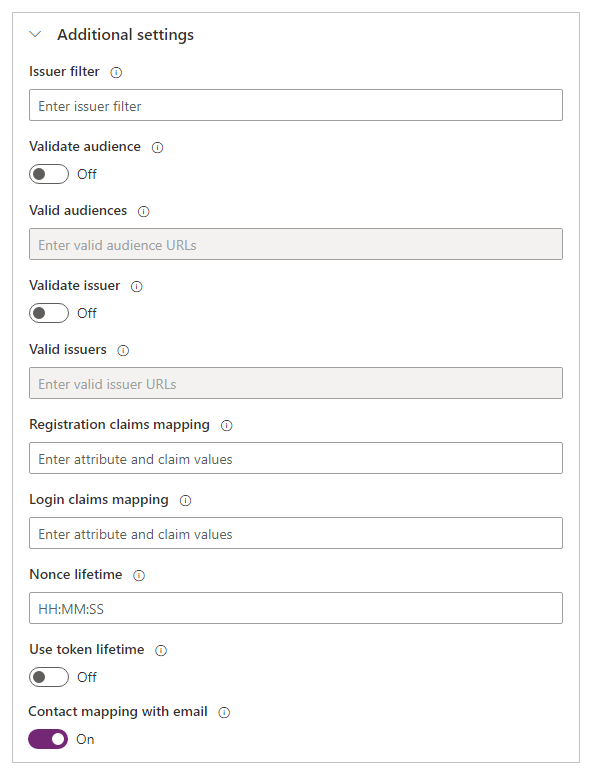

Navn Beskrivelse Udstederfilter Et jokertegn-baseret filter, der matcher alle udstedere på tværs af alle arkitekturer.

Eksempel:https://sts.windows.net/*/Validere målgruppe Hvis det er aktiveret, valideres målgruppen under tokenvalideringen. Gyldige målgrupper Kommasepareret liste over målgruppens URL-adresser. Valider udstedere Hvis det er aktiveret, valideres udstederen under validering af token. Gyldige udstedere Kommasepareret liste over udstederens URL-adresser. Tilknytning af registreringskrav Liste over logiske navne-/kravpar for at tilknytte kravværdier, der returneres fra udbyderen under tilmeldingen af attributterne for kontaktpersonposten.

Format:field_logical_name=jwt_attribute_name, hvorfield_logical_nameer det logiske navn på feltet i portaler, ogjwt_attribute_nameer attributten med den værdi, der returneres fra identitetsudbyderen.

Eksempel:firstname=given_name,lastname=family_name, når der bruges Omfang somprofiletil Azure AD. I dette eksempel erfirstnameoglastnamede logiske navne på profilfelter i portaler, mensgiven_nameogfamily_nameer attributterne med de værdier, der returneres af identitetsudbyderen for de respektive felter.Tilknytning af logonkrav Liste over logiske navnekravspar, der skal knytte de kravsværdier, der returneres fra udbyderen under hvert logon, til attributterne for kontaktposten.

Format:field_logical_name=jwt_attribute_name, hvorfield_logical_nameer det logiske navn på feltet i portaler, ogjwt_attribute_nameer attributten med den værdi, der returneres fra identitetsudbyderen.

Eksempel:firstname=given_name,lastname=family_name, når der bruges Omfang somprofiletil Azure AD. I dette eksempel erfirstnameoglastnamede logiske navne på profilfelter i portaler, mensgiven_nameogfamily_nameer attributterne med de værdier, der returneres af identitetsudbyderen for de respektive felter.Levetid af engangsadgangskode Levetid af engangsadgangskode i minutter. Standard: 10 minutter. Brug tokenlevetid Angiver, at levetiden for godkendelsessessionen (f.eks. cookies) skal matche den i godkendelsestokenet. Hvis denne værdi angives, vil den tilsidesætte værdien af Tidsinterval for udløb af applikationscookie i webstedsindstillingen Authentication/ApplicationCookie/ExpireTimeSpan. Kontakttilknytning med mail Angiv, om kontakter er knyttet til en tilsvarende mail.

Når denne indstilling er slået Til, knytter den en entydig kontaktpersonpost til en matchende mailadresse og tildeler derefter den eksterne identitetsudbyder til kontaktpersonen efter vellykket brugerlogon.Bemærk

UI_Locales sendes nu automatisk i godkendelsesanmodningen, og den angives til det sprog, der er valgt på portalen.

Redigere en OpenID Connect-udbyder

Du kan se, hvordan du redigerer en konfigureret OpenID Connect-udbyder, under Redigere en udbyder.

Se også

Konfigurere en OpenID Connect-udbyder for portaler med Azure AD

Ofte stillede spørgsmål om brug af OpenID Connect i portaler

Bemærk

Kan du fortælle os om dine sprogpræferencer for dokumentation? Tag en kort undersøgelse. (bemærk, at denne undersøgelse er på engelsk)

Undersøgelsen tager ca. syv minutter. Der indsamles ingen personlige data (erklæring om beskyttelse af personlige oplysninger).

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om