Konfigurere en SAML 2.0-udbyder for -portaler

Bemærk

Fra 12. oktober 2022 bliver Power Apps-portaler til Power Pages. Flere oplysninger: Microsoft Power Pages er nu generelt tilgængelig (blog)

Vi overfører og fletter snart dokumentationen til Power Apps-portalerne med Power Pages-dokumentationen.

Du kan tilføje en eller flere SAML 2.0–kompatible identitetsudbydere for at levere ekstern godkendelse. I denne artikel beskrives, hvordan du kan konfigurere forskellige identitetsudbydere til at integrere med en portal, der fungerer som en tjenesteudbyder.

Bemærk

Det kan tage et par minutter, før ændringer i godkendelsesindstillingerne afspejles på din portal. Genstart portalen ved hjælp af portalhandlingerne, hvis du vil afspejle ændringerne med det samme.

Sådan konfigurerer du en SAML 2.0-udbyder

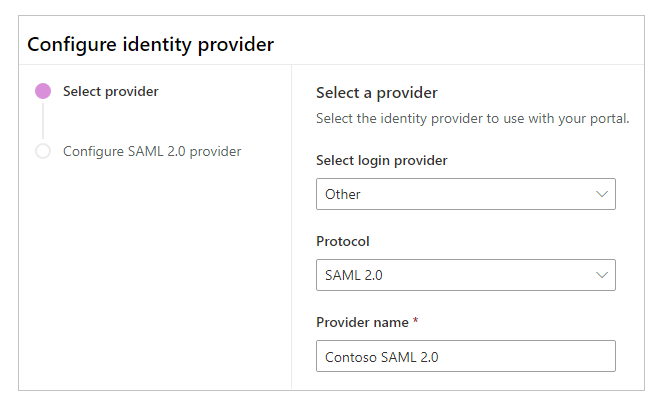

Vælg Tilføj udbyder for din portal.

Som Logonudbyder skal du vælge Anden.

Som Protokol skal du vælge SAML 2.0.

Angiv et udbydernavn.

Vælg Næste.

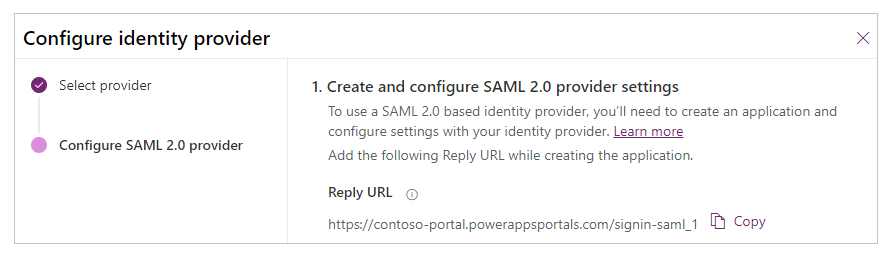

Opret applikationen, og konfigurer indstillingerne med din identitetsudbyder.

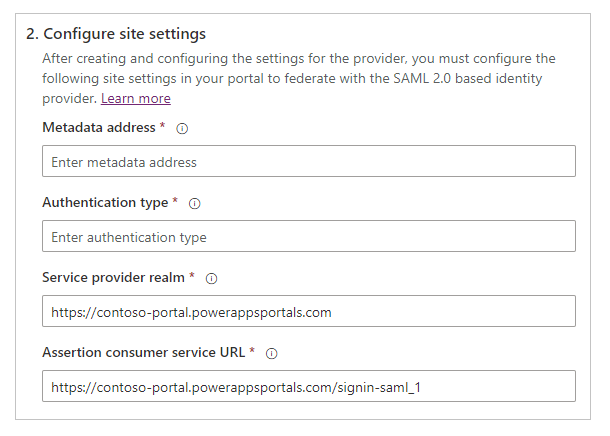

Angiv følgende webstedsindstillinger for portalkonfigurationen.

Bemærk

Sørg for at gennemse og eventuelt ændre standardværdierne.

Navn Beskrivelse Metadataadresse Placeringen af metadatafilen for SAML 2.0-identitetsudbyderen.

Eksempel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/federationmetadata/2007-06/federationmetadata.xmlGodkendelsestype Objekt-id-værdien, der angiver et globalt entydigt navn for SAML 2.0-identitetsudbyderen.

Eksempel (Azure AD):https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Tjenesteudbyderdomæne Portalens URL-adresse, der angiver serviceudbyderens ressource for SAML 2.0-identitetsudbyderen.

Eksempel:https://contoso-portal.powerappsportals.com/URL-adresse til ACS (Assertion Consumer Service) Den URL-adresse til portal, der svarer til tjenesteudbyderens slutpunkt (URL-adresse). Denne URL-adresse er ansvarlig for at modtage og analysere en SAML-assertion.

Eksempel:https://contoso-portal.powerappsportals.com/signin-saml_1

Bemærk: Hvis du bruger standardportalens URL-adresse, kan du kopiere og indsætte URL-svaradressen, som den vises i trinnet Opret og konfigurer indstillinger for SAML 2.0-udbyderen. Hvis du bruger et brugerdefineret domænenavn, skal du angive URL-adressen manuelt. Du skal sikre dig, at værdien her er den samme som værdien for Omdirigerings-URI for applikationen i konfigurationen af identitetsudbyderen (f.eks. Azure-portal).Vælg Næste.

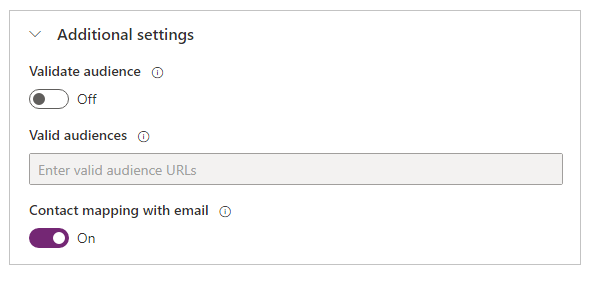

(Valgfrit) Konfigurere yderligere indstillinger.

Navn Beskrivelse Validere målgruppe Hvis den er aktiveret, valideres den under tokenvalideringen. Gyldige målgrupper En kommasepareret liste over målgruppens URL-adresser. Kontakttilknytning med mail Angiv, om kontakter er knyttet til en tilsvarende mail. Når den er slået Til, knytter den en entydig kontaktpersonpost til en matchende mailadresse og tildeler derefter den eksterne identitetsudbyder til kontaktpersonen efter vellykket brugerlogon. Vælg Bekræft.

Sådan redigerer du en SAML 2.0-udbyder

Se også

Konfigurere en SAML 2.0-udbyder for portaler med Azure AD

Konfigurere en SAML 2.0-udbyder for portaler med AD FS

Ofte stillede spørgsmål om brug af SAML 2.0 i portaler

Bemærk

Kan du fortælle os om dine sprogpræferencer for dokumentation? Tag en kort undersøgelse. (bemærk, at denne undersøgelse er på engelsk)

Undersøgelsen tager ca. syv minutter. Der indsamles ingen personlige data (erklæring om beskyttelse af personlige oplysninger).

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om