Bemærk

Adgang til denne side kræver godkendelse. Du kan prøve at logge på eller ændre mapper.

Adgang til denne side kræver godkendelse. Du kan prøve at ændre mapper.

[Denne artikel er til dokumentationen til den foreløbige udgivelse. Der kan forekomme ændringer.]

Filtrering af connectorslutpunkt gør det muligt for administratorer at styre, hvilke specifikke slutpunktsoprettere der kan oprette forbindelse til, når de opretter apps, flow eller chatbots. Den er konfigureret i en datapolitik, og den er udelukkende tilgængelig for følgende connectors:

- HTTP

- HTTP med Microsoft Entra ID (AD)

- HTTP Webhook

- SQL Server (inkluderer brug af SQL Server Connector til at få adgang til Azure Synapse-data warehouse)

- Azure Blob Storage

- SMTP

- Browserautomatisering

- Automatisering af brugergrænsefladen

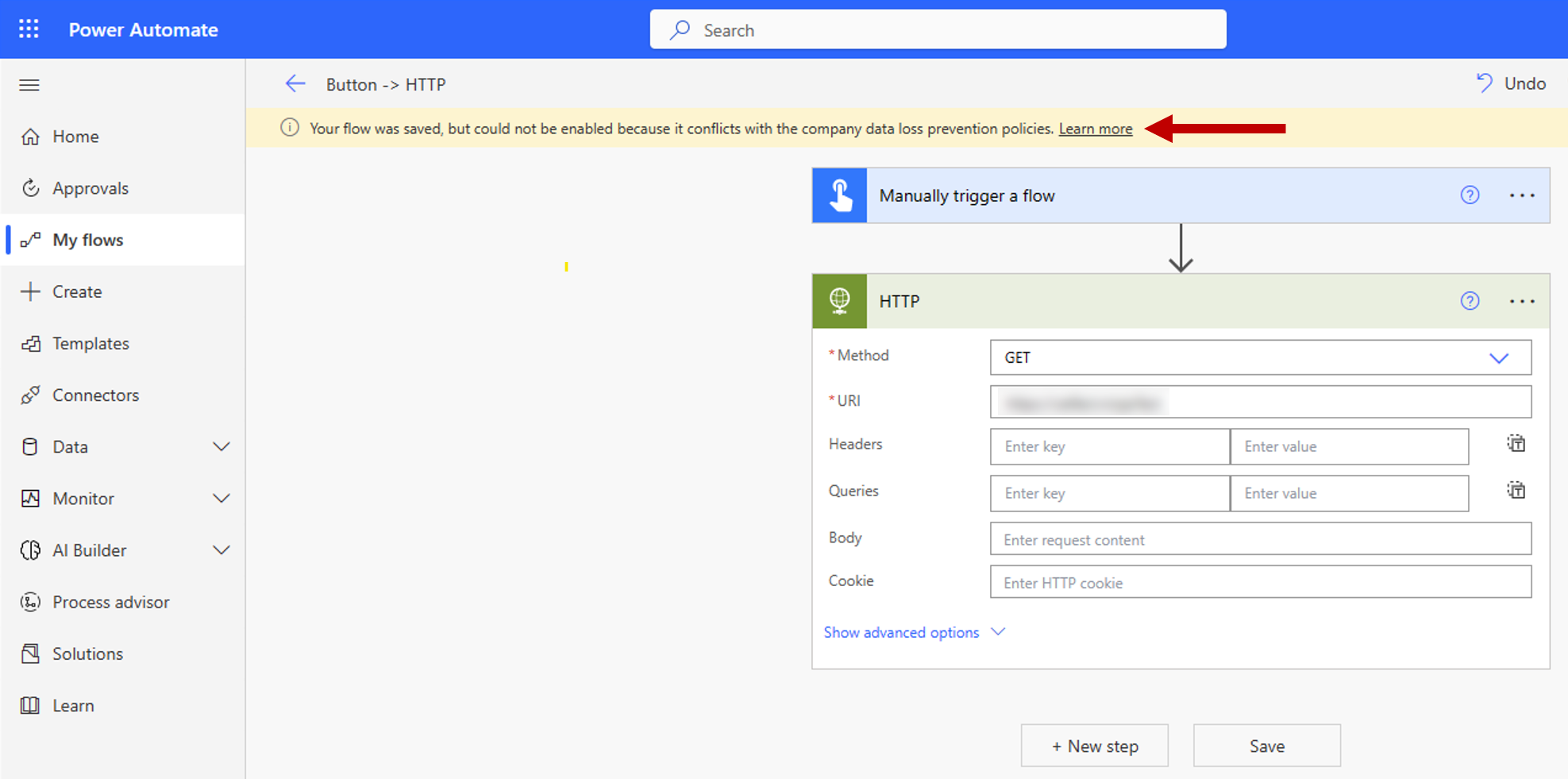

Når en opretter opretter forbindelse mellem deres app, flow eller chatrobot til et blokeret slutpunkt, får vedkommende vist en fejlmeddelelse om en datapolitik.

Advarsel!

Regler for filtrering af slutpunkter gælder ikke for miljøvariabler, brugerdefinerede input eller slutpunkter, der er oprettet dynamisk på kørselstidspunktet. Det er kun statiske slutpunkter, der evalueres i app-, flow- eller chatrobotdesignere. Du kan finde flere oplysninger under Kendte begrænsninger.

Vigtigt!

- Dette er en prøveversionsfunktion.

- Prøveversionsfunktioner er ikke beregnet til produktionsbrug og kan have begrænset funktionalitet. Disse funktioner er underlagt supplerende vilkår for anvendelse og er tilgængelige før en officiel udgivelse, så kunderne kan få tidlig adgang og give feedback.

Føj filtreringsregler for slutpunkter til dine datapolitikker

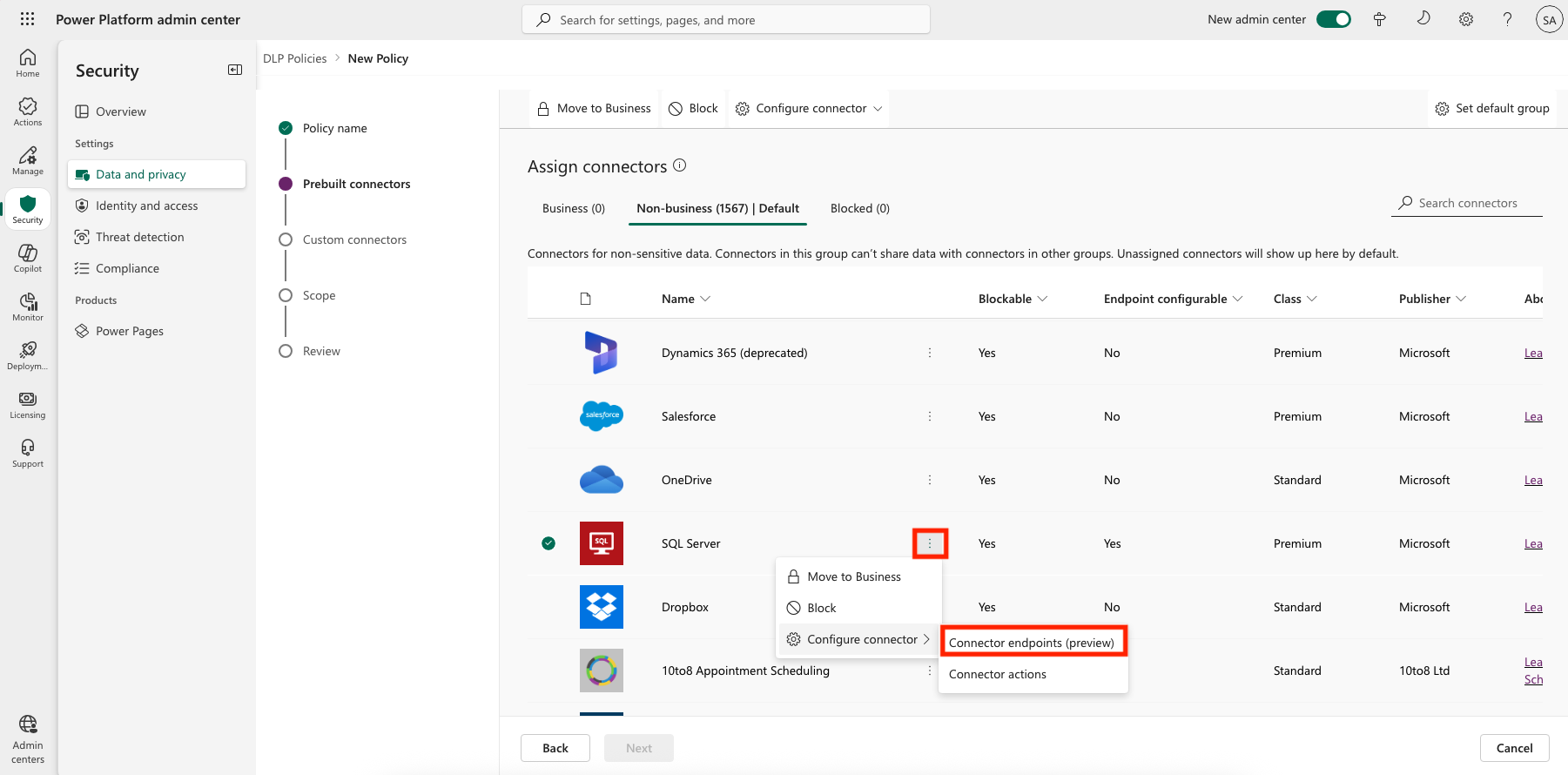

Kolonnen Slutpunkt, der kan konfigureres på siden Færdigbyggede forbindelser i Datapolitikker , angiver, om slutpunktets filtreringsfunktion understøttes for connectoren.

Hvis værdien i kolonnen Konfigurerbart slutpunkt er Ja, kan du bruge denne funktion ved at højreklikke på og derefter vælge Konfigurer connector>Connector-slutpunkter.

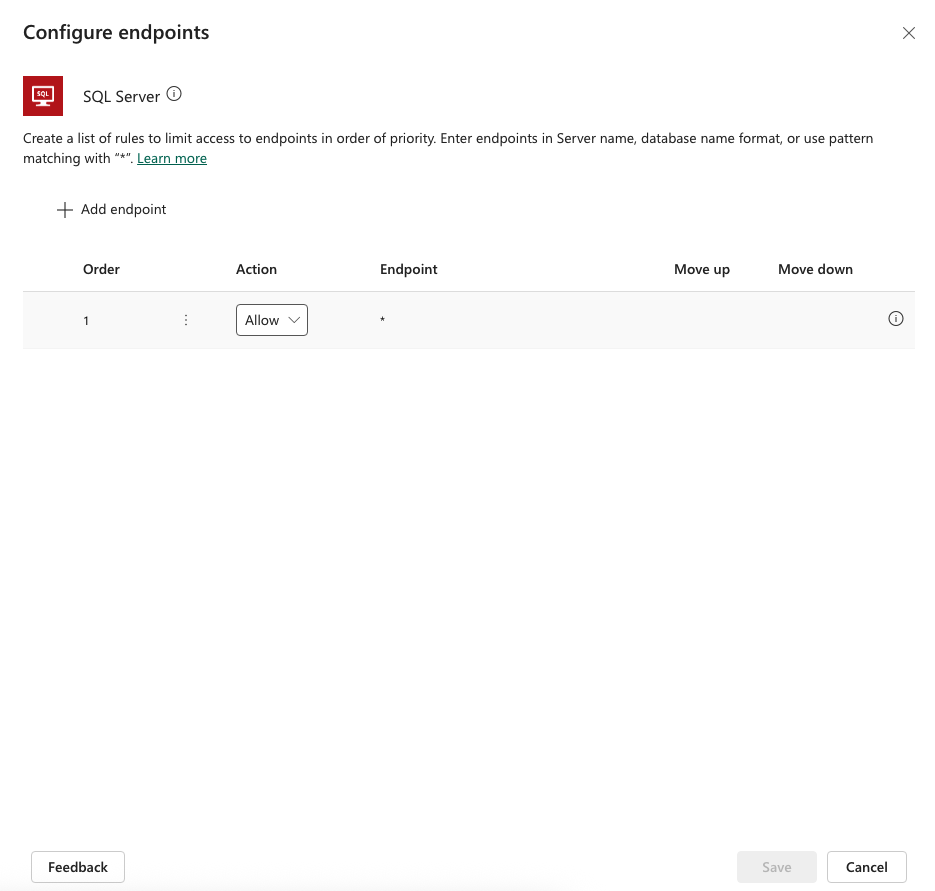

Dette åbner et sidepanel, hvor du angiver en sorteret liste over mønstre for Tilladte eller Afvis URL-adresser. Den sidste række på listen er en regel for jokertegnet (*), der gælder for alle slutpunkter i den pågældende connector. Mønsteret * er som standard konfigureret som Tillad for nye datapolitikker, men du kan mærke det som Tillad eller Afvis.

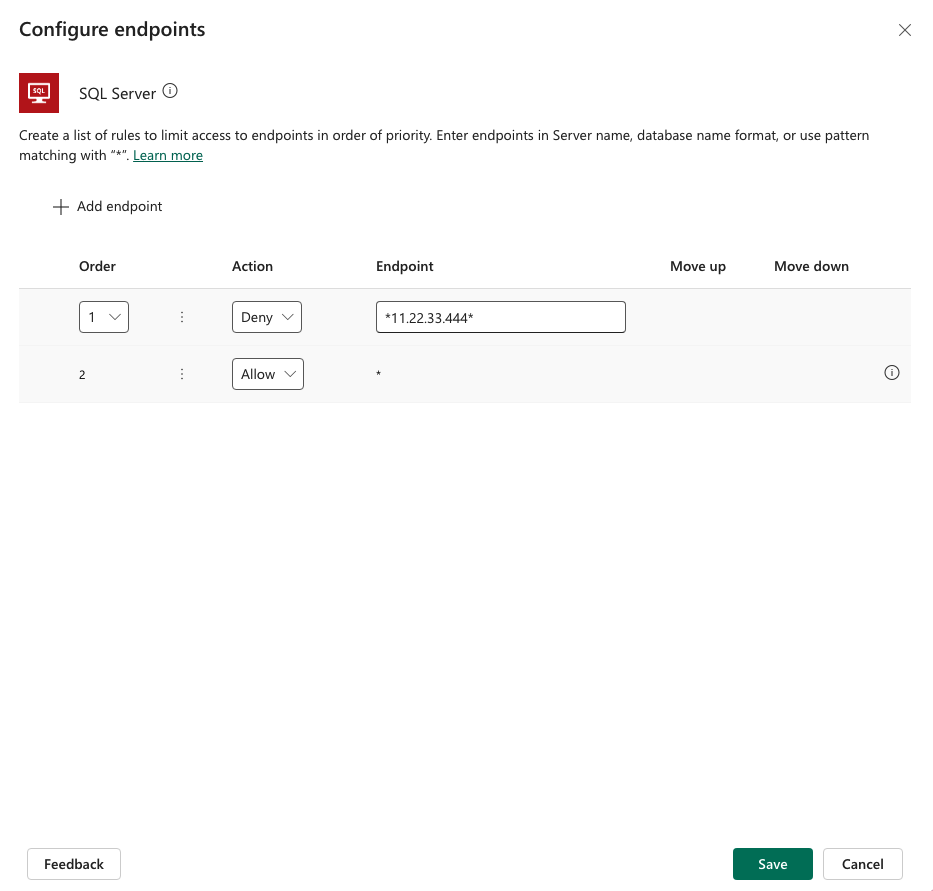

Tilføje nye regler

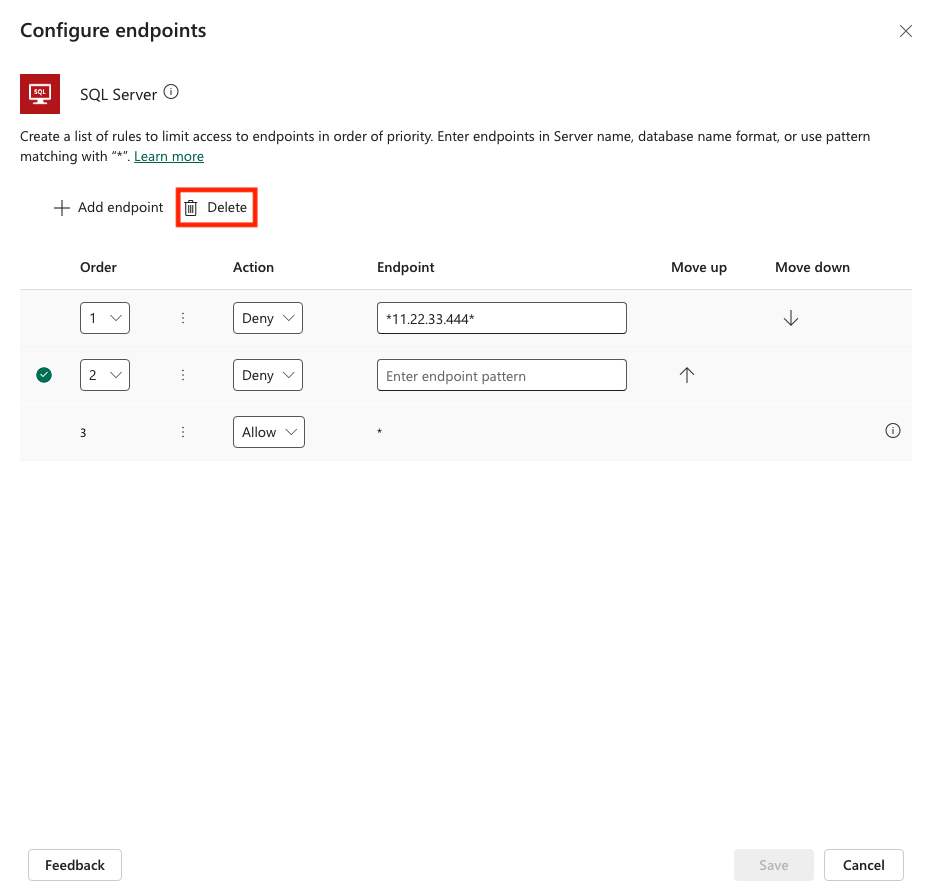

Du kan tilføje nye regler ved at vælge Tilføj slutpunkt. Nye regler føjes til slutningen af mønsterlisten som den anden til sidste regel. Dette skyldes, at * er det sidste element på listen. Du kan dog også opdatere rækkefølgen af mønstrene ved at bruge rullelisten Rækkefølge eller vælge Flyt op eller Flyt ned.

Når du har tilføjet et mønster, kan du redigere eller slette det ved at vælge en bestemt række og derefter vælge Slet.

Når du har gemt regler for filtrering af connectorslutpunkter og datapolitikken, hvor de er defineret, gennemtvinges de øjeblikkeligt i de målrettede miljøer. På følgende billede vises et eksempel, hvor en opretter forsøger at oprette forbindelse mellem deres cloudflow og et HTTP-slutpunkt, der ikke er tilladt.

Kendte begrænsninger

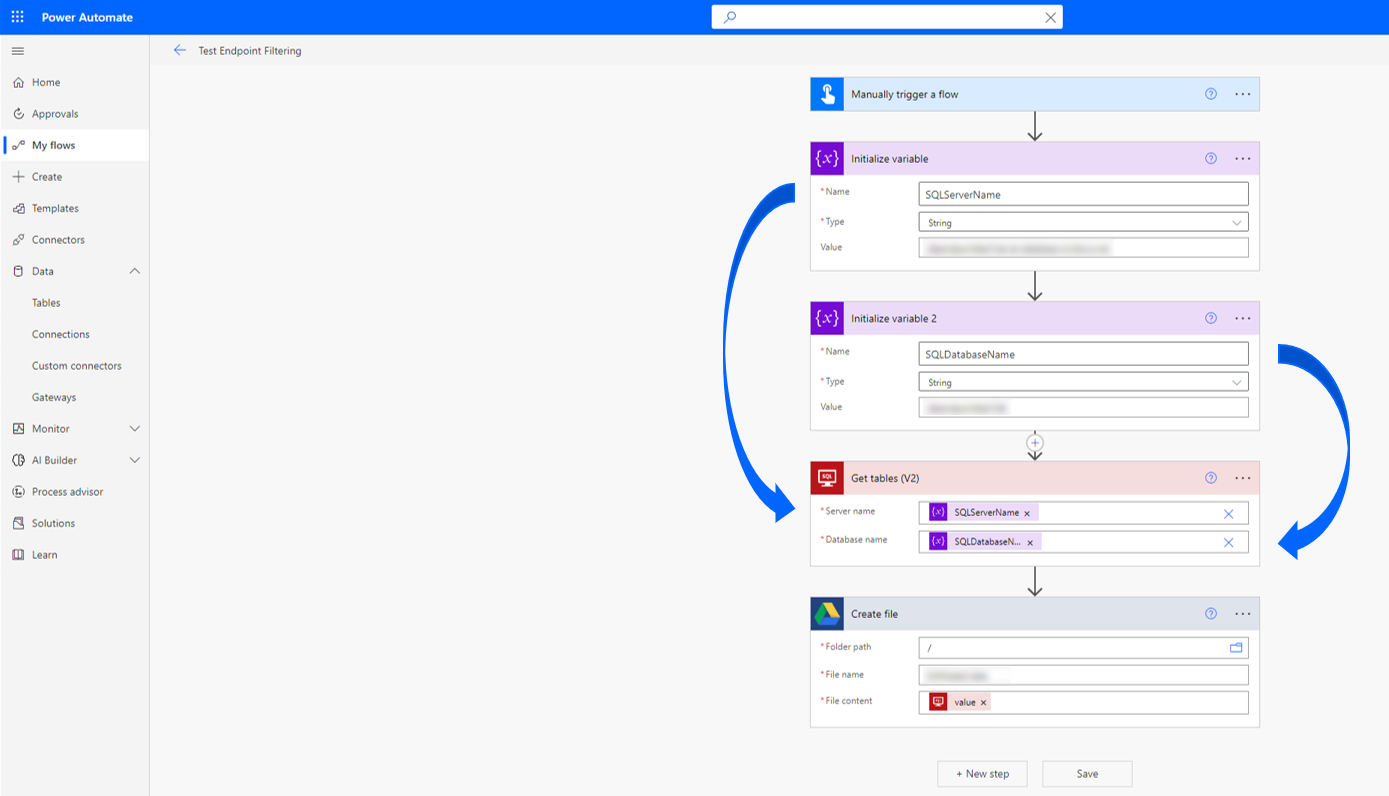

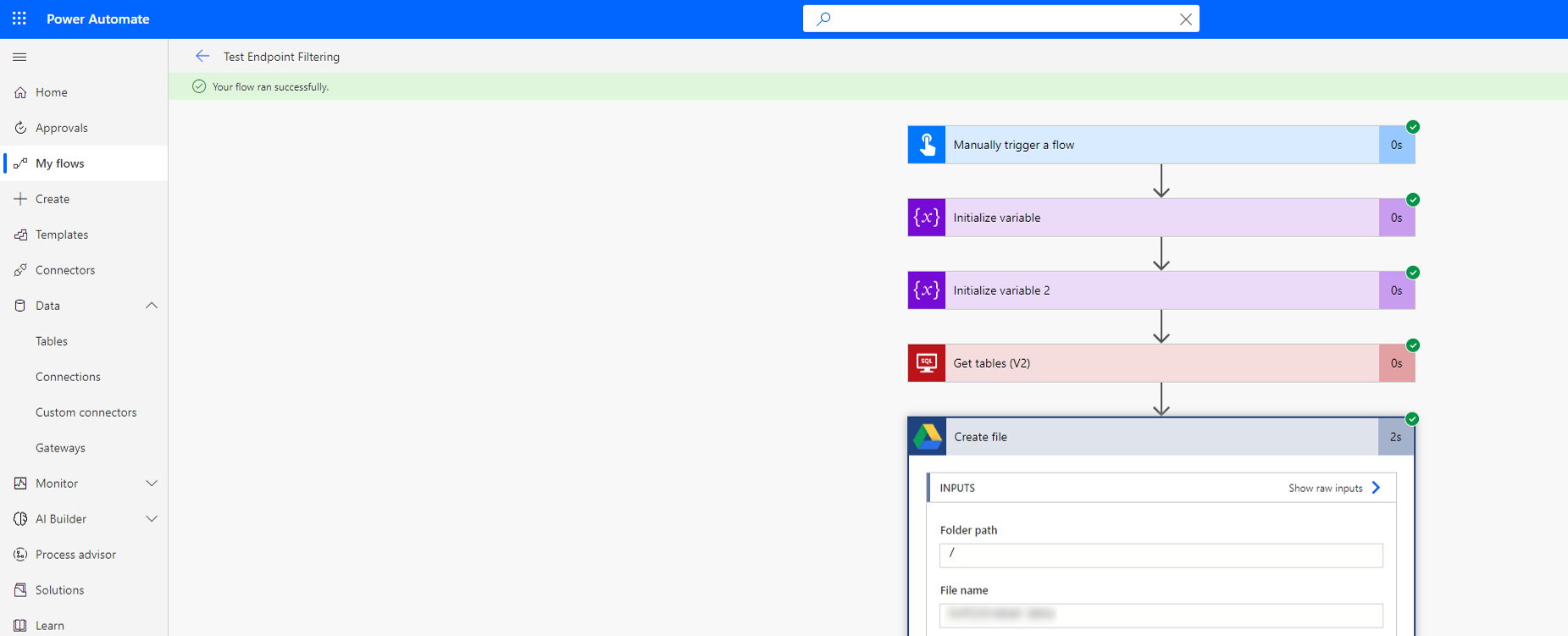

Regler for slutpunktsfiltrering gennemtvinges ikke på miljøvariabler, brugerdefinerede input og dynamisk bundne slutpunkter under kørsel. Det er kun statiske slutpunkter, der kendes og vælges, når du bygger en app, et flow eller en chatbot i designtiden, der gennemtvinges. Det betyder, at regler for filtrering af connectorslutpunkter for SQL Server og Azure Blob Storage ikke gennemtvinges, hvis forbindelserne godkendes med Microsoft Entra ID. På følgende to skærmbilleder opretter en udvikler et cloudflow, der definerer SQL Server og databasen i variabler og derefter bruger disse variabler som input til forbindelsesdefinitionen. Derfor evalueres reglerne for filtrering af slutpunkter ikke, og cloudflowet udføres korrekt.

Power Apps, der er publiceret før den 1. oktober 2020, skal publiceres igen, for at handlingsregler for datapolitiktilslutninger og endepunktsregler kan gennemtvinges. Følgende script gør det muligt for administratorer og oprettere at identificere apps, der skal publiceres igen for at overholde disse nye regler for detaljeret kontrol af datapolitikken:

Add-PowerAppsAccount $GranularDLPDate = Get-Date -Date "2020-10-01 00:00:00Z" ForEach ($app in Get-AdminPowerApp){ $versionAsDate = [datetime]::Parse($app.LastModifiedTime) $olderApp = $versionAsDate -lt $GranularDLPDate $wasBackfilled = $app.Internal.properties.executionRestrictions -ne $null -and $app.Internal.properties.executionRestrictions.dataLossPreventionEvaluationResult -ne $null -and ![string]::IsNullOrEmpty($app.Internal.properties.executionRestrictions.dataLossPreventionEvaluationResult.lastAdvancedBackfillDate) If($($olderApp -and !$wasBackfilled)){ Write-Host "App must be republished to comply with granular data policy: " $app.AppName " " $app.Internal.properties.displayName " " $app.Internal.properties.owner.email } Else{ Write-Host "App is already Granular data policy compliant: " $app.AppName } }

Inputformater af og eksempler på slutpunkter

Hver connector definerer et slutpunkt forskelligt, og nogle slutpunkter kan være i flere formater. Derfor skal du angive slutpunkter i alle mulige formater for at forhindre oprettere i at bruge dem, når du opretter apps og flow. Administratorer kan angive det fulde slutpunktsnavn eller bruge et mønster, der matcher med jokertegnet (*) til at oprette en regel for filtrering af slutpunkter. Disse regler angives og vises på en sorteret liste over slutpunktsmønstre, hvilket betyder, at de evalueres i stigende rækkefølge efter tal. Den sidste regel for en given connector er altid * Tillad eller * Afvis. Tillad er den standard, der kan ændres til Afvis.

I følgende vejledning beskrives, hvordan du angiver connector-slutpunkter, mens du opretter regler, der tillader eller afviser dem.

SQL Server

Vis SQL Server-forbindelsesslutpunkter i <Server_name, database_name> format. Et par ting, du skal huske:

Fremstillere kan angive servernavnet i forskellige formater. Hvis du vil adressere et slutpunkt, skal du angive det i alle mulige formater. Forekomster af det lokale miljø kan f.eks. være i

<machine_name\named_instance, database_name>- eller<IP address, custom port, database_name>-format. I dette tilfælde skal du anvende tillade- eller blokere-regler i begge formater for et slutpunkt. Eksempel:- Blokere

WS12875676\Servername1,MktingDB - Blokere

11.22.33.444,1401,MktingDB

- Blokere

Ingen speciel logik håndterer relative adresser som

localhost. Så hvis du blokerer*localhost*, blokeres udviklere i at bruge eventuelle slutpunkter ved hjælp aflocalhostsom en del af SQL Server-slutpunktet. Men det forhindrer dem ikke i at få adgang til slutpunktet ved hjælp af den absolutte adresse, medmindre administratoren også har blokeret den absolutte adresse.

Her er nogle eksempler:

Tillad kun Azure SQL Server-forekomster:

- Tillad

*.database.windows.net* - Afvis

*

- Tillad

Tillad kun et bestemt IP-område: De IP-adresser, der ikke er tilladt, kan stadig angives af opretteren i

<machine_name\named_instance>format.- Tillad

11.22.33* - Afvis

*

- Tillad

Dataverse

Dataverse-slutpunkter repræsenteres af organisations-id'et, f.eks. 00aa00aa-bb11-cc22-dd33-44ee44ee44ee. Bemærk, at det i øjeblikket kun er den almindelige Dataverse-connector, som findes i omfang for slutpunktfiltreringen. Dataverse-dynamiske og Dataverse aktuelle connectorer er ikke i omfang. Den lokale forekomst af Dataverse (også kaldet det aktuelle miljø) kan heller aldrig blokeres for brug i et miljø. Det betyder, at oprettere altid kan få adgang til det aktuelle Dataverse-miljø i et hvilket som helst miljø.

Derfor en regel, der siger:

- Tillad

00aa00aa-bb11-cc22-dd33-44ee44ee44ee - Afvis

*

Betyder faktisk:

- Tillad

Dataverse current environment - Tillad

00aa00aa-bb11-cc22-dd33-44ee44ee44ee - Afvis

*

Tillad Dataverse current environment er altid implicit den første regel på Dataverse-slutpunktfiltreringslisten for et bestemt miljø.

Azure Blob Storage

Azure Blob Storage-slutpunkter bruger navnet på Azure Storage-kontoen.

SMTP

SMTP-slutpunkter repræsenteres i <SMTP server address, port number>-format.

Her er et eksempel på et scenarie:

- Afvis

smtp.gmail.com,587 - Tillad

*

HTTP med Microsoft Entra ID, HTTP-webhook og HTTP-connectorer

HTTP-connectorslutpunkter bruger et URL-mønster. Handlingen Hent webressource for HTTP med Microsoft Entra-connector er uden for omfang.

Her er et eksempelscenarie:

Tillad kun adgang til Azure-abonnementssiden i https://management.azure.com/.

- Tillad

https://management.azure.com/subscriptions* - Afvis

https://management.azure.com/* - Afvis

*

Browserautomatisering

Med denne funktion kan du styre websiderne, som et skrivebordsflow får adgang til i Power Automate til desktop. Slutpunkterne repræsenteres enten i URL-format eller websidenavneformat, og du kan bruge jokertegn til dynamisk matchning af URL-adresser eller sidenavne. Validering sker under handlingerne "Start webbrowser" eller "Gå til webside", før et skrivebordsflow fortsætter med browserinteraktioner.

Bemærk!

Slutpunktsfiltrering valideres ikke, når handlingerne "Start webbrowser" er konfigureret til at bringe til overfladen i forgrundsvinduet. I sådanne tilfælde blokeres handlingen ikke, medmindre adgang til alle websider nægtes.

Her er et eksempel på et scenarie:

Tillad adgang til alle websider undtagen URL-adressen https://www.microsoft.com/ og enhver URL-adresse eller webside, der indeholder strengen powerplatform.

- Afvis

https://www.microsoft.com/ - Afvis

*powerplatform* - Tillad

*

Automatisering af brugergrænsefladen

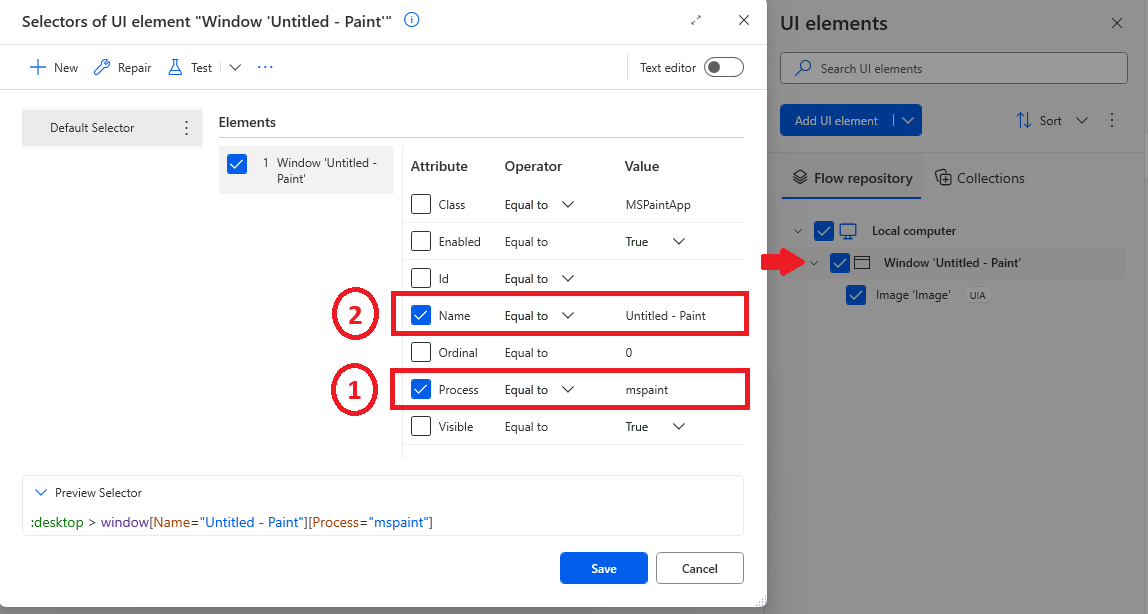

Denne funktion giver dig mulighed for at definere, hvilke programmer og skærmbilleder et skrivebordsflow kan interagere med i Power Automate til desktop. Slutpunkter angives ved hjælp af programmets procesnavn. Når procesnavnet er ApplicationFrameHost, Java eller Javaw – der angiver et UWP-program (Universal Windows Platform) eller Java-program, hvor flere forekomster kan dele det samme navn – bruger Power Automate til desktop både procesnavnet og vinduets viste navn til præcist at identificere destinationen. Jokertegn understøttes til fleksibel matchning.

Validering sker på en hvilken som helst handling i gruppen til automatisering af brugergrænsefladen. Den kontrollerer attributten Process (angivet med tallet 1 på billedet) eller attributten Name (angivet med tallet 2 på billedet) i vælgeren af målskærmen (som vist af pilen på billedet). Normalt bruges det overordnede element til de relaterede brugergrænsefladeelementer til at bestemme, om interaktionen er tilladt.

Regler for filtrering af slutpunkter gælder ikke for variabler eller dynamisk bundne slutpunkter. Hvis et udtryk indeholder andet end en konstantstreng, tilsidesættes filtreringen , hvilket kan give adgang til begrænsede connectorargumenter. Standardfunktionsmåden for politikken er, at alle politikker til filtrering af slutpunkter omfatter en kerneregel (Tillad * eller Afvis *), som standard er Tillad * (Tillad alle).

- Når Allow * bruges: Dynamiske værdier filtreres ikke. Ethvert dynamisk udtryk tilsidesætter filtrering af slutpunkter, selvom bestemte programmer er begrænset.

- Når Afvis * bruges: Alle dynamiske værdier blokeres som standard, så strengere håndhævelse sikres.

Bemærk!

- Filtrering af slutpunkter gennemtvinges ikke, hvis de relevante attributter (Proces eller Navn) ikke er en del af vælgeren.

- Filtrering af slutpunkter understøttes ikke for visse elementer i brugergrænsefladen i Windows-operativsystemet, herunder skrivebordsikoner, knapper på proceslinjen og komponenter i menuen Start .

Her er et eksempel på et scenarie. Hvis du vil give adgang til alle programmer og skærme, undtagen dem, hvor attributten Proces eller Navn enten er nøjagtigt Calculator eller indeholder strengen Java, skal du konfigurere følgende regler:

- Afvis

Calculator - Afvis

*Java* - Tillad

*

PowerShell-understøttelse af slutpunktsfiltrering

Konfigurere regler for slutpunktsfiltrering i en politik

Det objekt, der indeholder regler for filtrering af slutpunkter for en politik, kaldes connectorkonfigurationerne.

Connector-konfigurationsobjektet har følgende struktur:

$ConnectorConfigurations = @{

connectorActionConfigurations = @() # used for connector action rules

endpointConfigurations = @( # array – one entry per

@{

connectorId # string

endpointRules = @( # array – one entry per rule

@{

order # number

endpoint # string

behavior # supported values: Allow/Deny

}

)

}

)

}

Noter

- Den sidste regel for hver connector skal altid gælde for URL-adressen

*for at sikre, at alle URL-adresser er omfattet af reglerne. - Rækkefølgeegenskaben for reglerne for hver connector skal bruge tallene 1 til N, hvor N er antallet af regler for den pågældende connector.

Hent eksisterende connectorkonfigurationer til en datapolitik

Get-PowerAppDlpPolicyConnectorConfigurations

Opret connector-konfigurationer for en datapolitik

New-PowerAppDlpPolicyConnectorConfigurations

Opdater connector-konfigurationer for en datapolitik

Set-PowerAppDlpPolicyConnectorConfigurations

Eksempel

Mål:

For SQL Server-connectoren:

- Afvis databasen "testdatabase" på serveren "myservername.database.windows.net"

- Tillad alle andre databaser på serveren "myservername.database.windows.net"

- Afvis alle andre servere

For SMTP-connectoren:

- Tillad Gmail (serveradresse: smtp.gmail.com, port: 587)

- Afvis alle andre adresser

For HTTP-connectoren:

- Tillad slutpunkterne

https://mywebsite.com/allowedPath1oghttps://mywebsite.com/allowedPath2 - Afvis alle andre URL-adresser

Bemærk!

I følgende cmdlet refererer PolicyName til det entydige GUID. Hent datapolitik-GUID'et ved at køre cmdlet'en Get-DlpPolicy .

$ConnectorConfigurations = @{

endpointConfigurations = @(

@{

connectorId = "/providers/Microsoft.PowerApps/apis/shared_sql"

endpointRules = @(

@{

order = 1

endpoint = "myservername.database.windows.net,testdatabase"

behavior = "Deny"

},

@{

order = 2

endpoint = "myservername.database.windows.net,*"

behavior = "Allow"

},

@{

order = 3

endpoint = "*"

behavior = "Deny"

}

)

},

@{

connectorId = "/providers/Microsoft.PowerApps/apis/shared_smtp"

endpointRules = @(

@{

order = 1

endpoint = "smtp.gmail.com,587"

behavior = "Allow"

},

@{

order = 2

endpoint = "*"

behavior = "Deny"

}

)

},

@{

connectorId = "http"

endpointRules = @(

@{

order = 1

endpoint = "https://mywebsite.com/allowedPath1"

behavior = "Allow"

},

@{

order = 2

endpoint = "https://mywebsite.com/allowedPath2"

behavior = "Allow"

},

@{

order = 3

endpoint = "*"

behavior = "Deny"

}

)

}

)

}

New-PowerAppDlpPolicyConnectorConfigurations -TenantId $TenantId -PolicyName $PolicyName -NewDlpPolicyConnectorConfigurations $ConnectorConfigurations