Aktivér kryptering for SAP HANA

Vi anbefaler, at du krypterer forbindelser til en SAP HANA-server fra Power Query Desktop og Power Query Online. Du kan aktivere HANA-kryptering ved hjælp af SAP's beskyttede Bibliotek CommonCryptoLib (tidligere kendt som sapcrypto). SAP anbefaler, at du bruger CommonCryptoLib.

Bemærk

SAP understøtter ikke længere OpenSSL, og Microsoft har derfor også afbrudt supporten. Brug CommonCryptoLib i stedet.

Denne artikel indeholder en oversigt over aktivering af kryptering ved hjælp af CommonCryptoLib og henviser til nogle specifikke områder i SAP-dokumentationen. Vi opdaterer indhold og links med jævne mellemrum, men du kan finde detaljerede instruktioner og support i den officielle SAP-dokumentation. Brug CommonCryptoLib til at konfigurere kryptering i stedet for OpenSSL. Hvis du vil have trin til at gøre det, skal du gå til Sådan konfigurerer du TLS/SSL i SAP HANA 2.0. Du kan finde trin til, hvordan du overfører fra OpenSSL til CommonCryptoLib, ved at gå til SAP Note 2093286 (s-bruger er påkrævet).

Bemærk

De konfigurationstrin til kryptering, der er beskrevet i denne artikel, overlapper konfigurationstrinnene for SAML SSO. Brug CommonCryptoLib som DIN HANA-servers krypteringsprovider, og sørg for, at dit valg af CommonCryptoLib er ensartet på tværs af SAML- og krypteringskonfigurationer.

Der er fire faser til aktivering af kryptering for SAP HANA. Vi gennemgår disse faser næste. Flere oplysninger: Sikring af kommunikationen mellem SAP HANA Studio og SAP HANA Server via SSL

Brug CommonCryptoLib

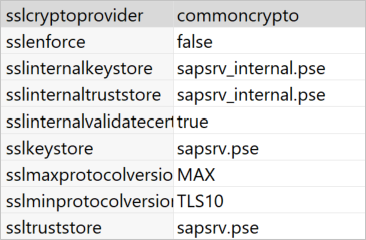

Sørg for, at DIN HANA-server er konfigureret til at bruge CommonCryptoLib som kryptografisk udbyder.

Opret en anmodning om certifikatsignering

Opret en anmodning om signering af et X509-certifikat for HANA-serveren.

Ved hjælp af SSH kan du oprette forbindelse til den Linux-maskine, som HANA-serveren kører på som <sid>adm.

Gå til startsidemappen /usr/sap/<sid>/home/.ssl. Den skjulte .ssl-fil findes allerede, hvis rodnøglecenteret allerede er oprettet.

Hvis du ikke allerede har et nøglecenter, du kan bruge, kan du selv oprette et rodnøglecenter ved at følge de trin, der er beskrevet i Sikring af kommunikationen mellem SAP HANA Studio og SAP HANA Server via SSL.

Kør følgende kommando:

sapgenpse gen_pse -p cert.pse -r csr.txt -k GN-dNSName:<HOSTNAME with FQDN> "CN=<HOSTNAME with FQDN>"

Denne kommando opretter en anmodning om certifikatsignering og en privat nøgle. Udfyld <HOSTNAME med FQDN> med værtsnavnet og det fuldt kvalificerede domænenavn (FQDN).

Få certifikatet signeret

Hent det certifikat, der er signeret af et nøglecenter, som de klienter, du vil bruge til at oprette forbindelse til HANA-serveren, har tillid til.

Hvis du allerede har et firmanøglecenter, der er tillid til (repræsenteret af CA_Cert.pem og CA_Key.pem i følgende eksempel), skal du signere certifikatanmodningen ved at køre følgende kommando:

openssl x509 -req -days 365 -in csr.txt -CA CA_Cert.pem -CAkey CA_Key.pem -CAcreateserial -out cert.pem

Kopiér den nye fil cert.pem til serveren.

Opret HANA-servercertifikatkæden:

sapgenpse import_own_cert -p cert.pse -c cert.pem

Genstart HANA-serveren.

Kontrollér tillidsforholdet mellem en klient og det nøglecenter, du brugte til at signere SAP HANA-serverens certifikat.

Klienten skal have tillid til det nøglecenter, der bruges til at signere HANA-serverens X509-certifikat, før der kan oprettes en krypteret forbindelse til HANA-serveren fra klientens computer.

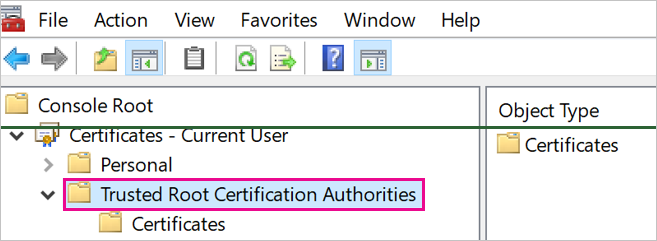

Der er forskellige måder at sikre, at dette tillidsforhold findes ved hjælp af Microsoft Management Console (mmc) eller kommandolinjen. Du kan importere nøglecenterets X509-certifikat (cert.pem) til mappen Rodnøglecentre , der er tillid til, for den bruger, der opretter forbindelse, eller til den samme mappe for selve klientcomputeren, hvis det er ønskeligt.

Du skal først konvertere cert.pem til en .crt-fil, før du kan importere certifikatet til mappen Rodnøglecentre, der er tillid til.

Test forbindelsen

Bemærk

Før du bruger procedurerne i dette afsnit, skal du være logget på Power BI ved hjælp af legitimationsoplysningerne til din administratorkonto.

Før du kan validere et servercertifikat i Power BI-tjeneste online, skal du allerede have konfigureret en datakilde for datagatewayen i det lokale miljø. Hvis du ikke allerede har konfigureret en datakilde til at teste forbindelsen, skal du oprette en. Sådan konfigurerer du datakilden på gatewayen:

Vælg installationsikonet på

Power BI-tjeneste.

Power BI-tjeneste.Vælg Administrer gateways på rullelisten.

Vælg ellipsen (...) ud for navnet på den gateway, du vil bruge sammen med denne connector.

Vælg Tilføj datakilde på rullelisten.

I Indstillinger Datakilde skal du angive det datakildenavn, du vil kalde denne nye kilde, i tekstfeltet Datakildenavn.

I Datakildetype skal du vælge SAP HANA.

Angiv servernavnet i Server, og vælg godkendelsesmetoden.

Fortsæt med at følge instruktionerne i den næste procedure.

Test forbindelsen i Power BI Desktop eller Power BI-tjeneste.

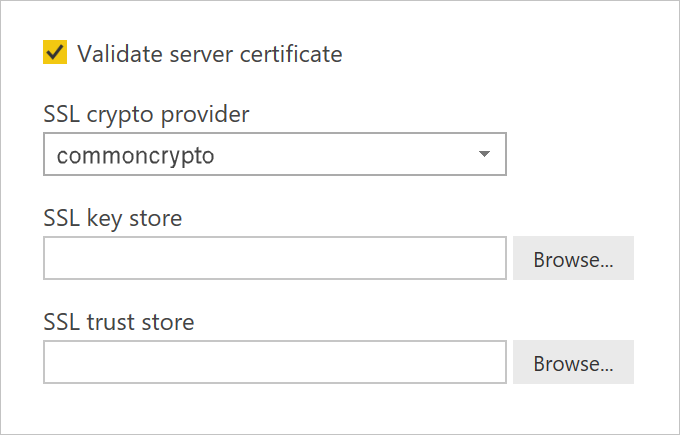

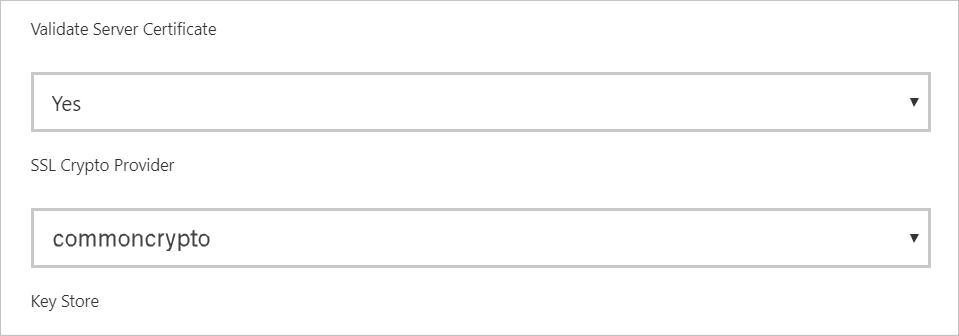

I Power BI Desktop eller på siden Indstillinger datakilde i Power BI-tjeneste skal du kontrollere, at Valider servercertifikat er aktiveret, før du forsøger at oprette forbindelse til din SAP HANA-server. Vælg commoncrypto som SSL-kryptografiudbyder. Lad felterne SSL-nøglelager og SSL-tillidslager være tomme.

Power BI Desktop

Power BI-tjenesten

Kontrollér, at du kan oprette en krypteret forbindelse til serveren med indstillingen Valider servercertifikat aktiveret ved at indlæse data i Power BI Desktop eller opdatere en publiceret rapport i Power BI-tjeneste.

Du vil bemærke, at det kun er SSL-kryptografiudbyderoplysningerne, der kræves. Din implementering kan dog kræve, at du også bruger nøglelageret og tillidslageret. Du kan få flere oplysninger om disse butikker, og hvordan du opretter dem, ved at gå til Egenskaber for TLS/SSL-Forbind ion (ODBC) på klientsiden.

Flere oplysninger

Næste trin

Feedback

Kommer snart: I hele 2024 udfaser vi GitHub-problemer som feedbackmekanisme for indhold og erstatter det med et nyt feedbacksystem. Du kan få flere oplysninger under: https://aka.ms/ContentUserFeedback.

Indsend og få vist feedback om