Tutorial zum Erkennen und Verwalten von Schatten-IT

Wenn IT-Administratoren gefragt werden, wie viele Cloud-Apps von ihren Mitarbeitern verwendet werden, sprechen sie im Durchschnitt von 30 bis 40. Tatsächlich werden allerdings durchschnittlich mehr als 1.000 verschiedene Apps von den Mitarbeitern einer Organisation verwendet. Shadow IT hilft Ihnen, herauszufinden und zu identifizieren, welche Apps verwendet werden, und wo Ihr Risikoniveau liegt. 80 % der Mitarbeiter verwenden nicht sanktionierte Apps, die von niemandem überprüft wurden und die möglicherweise nicht Ihren Sicherheits- und Compliancerichtlinien entsprechen. Da Ihre Mitarbeiter heutzutage die Möglichkeit haben, von außerhalb Ihres Unternehmensnetzwerks auf Ihre Ressourcen und Apps zuzugreifen, reicht es nicht mehr aus, Richtlinien und Regeln für Ihre Firewalls festzulegen.

In diesem Tutorial erfahren Sie, wie Sie mithilfe von Cloud Discovery ermitteln, welche Apps verwendet werden und welche Risiken diese Apps mit sich bringen, wie Sie Richtlinien konfigurieren, um neue riskante Apps zu identifizieren, die verwendet werden, und wie Sie die Sanktionierung dieser Apps aufheben, um sie mithilfe Ihrer Proxy- oder Firewall-Anwendung nativ zu blockieren

Tipp

Standardmäßig kann Defender for Cloud Apps keine Apps ermitteln, die sich nicht im Katalog befinden.

Um Defender for Cloud Apps-Daten für eine App anzuzeigen, die sich derzeit nicht im Katalog befindet, empfehlen wir, unsere Roadmap zu überprüfen, eine neue App vorzuschlagen oder eine benutzerdefinierte App zu erstellen.

Ermitteln und Verwalten der Schatten-IT in Ihrem Netzwerk

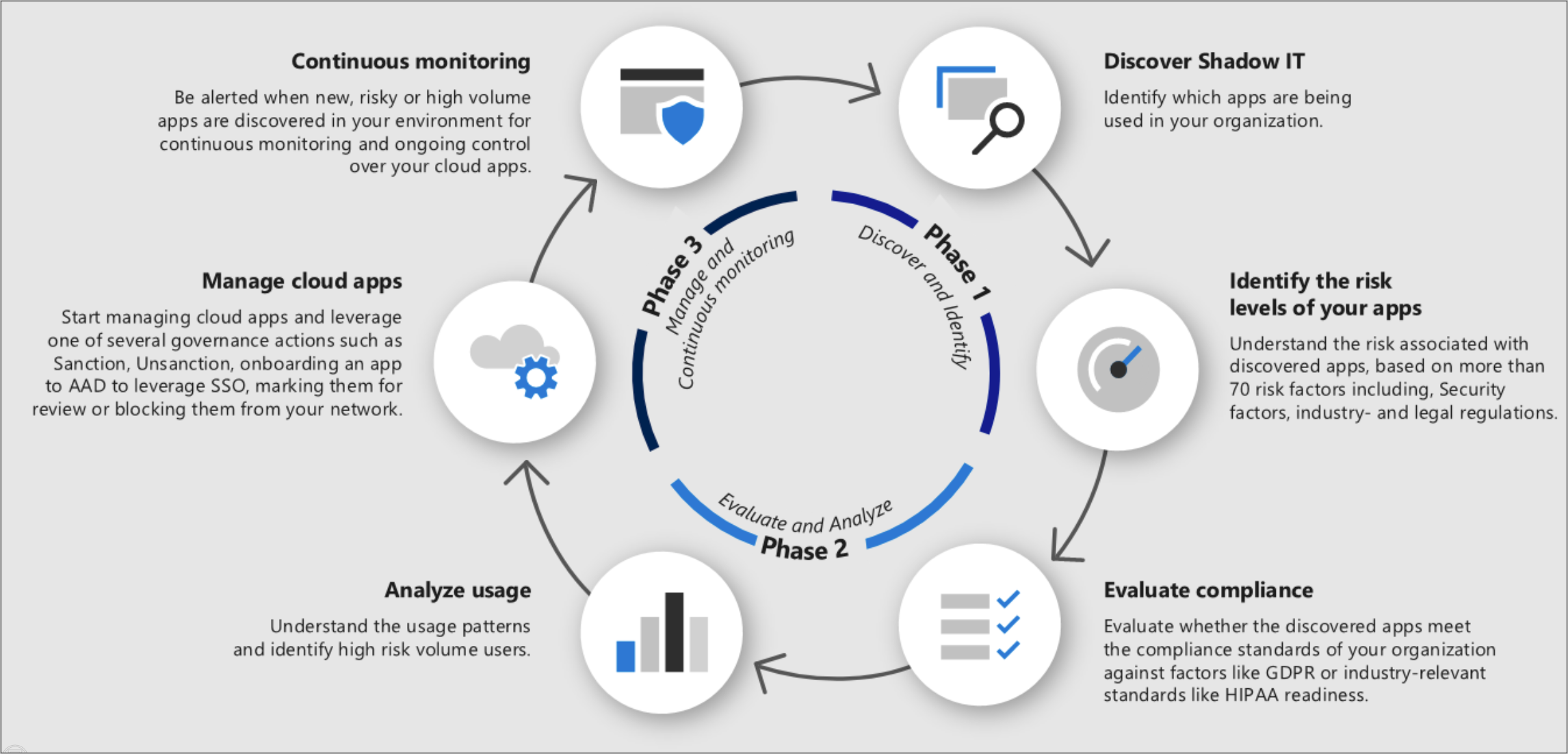

Mithilfe dieses Prozesses können Sie Cloud Discovery für Schatten-IT in Ihrer Organisation einführen.

Phase 1: Ermitteln und Identifizieren von Schatten-IT

Shadow IT ermitteln: Identifizieren Sie den Sicherheitsstatus Ihrer Organisation, indem Sie Cloud Discovery in Ihrer Organisation ausführen, um herauszufinden, was in Ihrem Netzwerk tatsächlich vor sich geht. Weitere Informationen finden Sie unter Einrichten von Cloud Discovery. Hierfür können Sie die folgenden Verfahren verwenden:

Indem Sie Cloud Discovery mit Microsoft Defender for Endpoint integrieren, ist diese Lösung schnell einsatzbereit. Mit dieser nativen Integration können Sie sofort damit beginnen, Daten zum Cloud-Verkehr auf Ihren Windows 10- und Windows 11-Geräten innerhalb und außerhalb Ihres Netzwerks zu sammeln.

Um alle Geräte abzudecken, die mit Ihrem Netzwerk verbunden sind, ist es wichtig, dass Sie den Defender for Cloud Apps-Protokollsammler auf Ihren Firewalls und anderen Proxys bereitstellen, um Daten aus den Endpunkten zu sammeln und zur Analyse an Defender for Cloud Apps zu schicken.

Integrieren von Defender for Cloud Apps in Ihren Proxy. Defender for Cloud Apps integriert sich nativ mit einigen Drittanbieterproxys einschließlich Zscaler.

Da sich Richtlinien zwischen Benutzergruppen, Regionen und Unternehmensgruppen unterscheiden, möchten Sie möglicherweise einen dedizierten Schatten-IT-Bericht für jede dieser Einheiten erstellen. Weitere Informationen finden Sie unter Erstellen benutzerdefinierter fortlaufender Berichte.

Nachdem Cloud Discovery nun auf Ihrem Netzwerk ausgeführt wird, können Sie sich die fortlaufenden Berichte ansehen, die generiert werden, sowie das Cloud Discovery-Dashboard, über das Sie einen umfassenden Überblick über die in Ihrer Organisation verwendeten Apps erhalten. Am besten sehen Sie sich diese nach Kategorie an, da Sie oft feststellen werden, dass nicht sanktionierte Apps für legitime arbeitsbezogene Zwecke verwendet werden, für die keine sanktionierte App festgelegt wurde.

Identifizieren Sie die Risikostufen Ihrer Apps: Verwenden Sie den Defender for Cloud Apps-Katalog, um tiefer in die Risiken einzutauchen, die mit jeder ermittelten App verbunden sind. Der Appkatalog von Defender for Cloud Apps umfasst mehr als 31.000 Apps, die anhand von mehr als 90 Risikofaktoren bewertet werden. Die Risikofaktoren reichen von allgemeinen Informationen zur App (Standort des Hauptsitzes der App, Herausgeber der App) bis hin zu Sicherheitsmaßnahmen und -kontrollen (Unterstützung für die Verschlüsselung ruhender Daten, Bereitstellung eines Überwachungsprotokolls zur Benutzeraktivität). Weitere Informationen finden Sie unter Working with risk score (Arbeiten mit der Risikobewertung).

Wählen Sie im Microsoft Defender Portal unter Cloud AppsCloud Discovery aus. Gehen Sie dann zur Registerkarte Ermittelte Apps. Filtern Sie in der Liste der Apps, die in Ihrer Organisation ermittelt wurden, nach den Risikofaktoren, die Ihnen bedenklich scheinen. Sie können beispielsweise die erweiterten Filter verwenden, um nach allen Apps zu suchen, deren Risikobewertung unter 8 liegt.

Sie können einen Drilldown für die App ausführen, um mehr über deren Konformität zu verstehen, indem Sie auf den Namen einer App und anschließend auf die Registerkarte Info klicken, um Details zu den Sicherheitsrisikofaktoren der App anzuzeigen.

Phase 2: Auswerten und Analysieren

Compliance ausloten: Überprüfen Sie, ob die Apps als konform mit den Standards Ihrer Organisation wie HIPAA, SOC2 oder DSGVO zertifiziert sind.

Wählen Sie im Microsoft Defender Portal unter Cloud AppsCloud Discovery aus. Gehen Sie dann zur Registerkarte Ermittelte Apps. Filtern Sie in der Liste der Apps, die in Ihrer Organisation ermittelt wurden, nach den Risikofaktoren, die Ihnen bedenklich scheinen. Verwenden Sie beispielsweise die vorgeschlagene Abfrage, um nicht konforme Apps herauszufiltern.

Sie können einen Drilldown für die App ausführen, um mehr über deren Konformität zu verstehen, indem Sie auf den Namen einer App und anschließend auf die Registerkarte Info klicken, um Details zu den Konformitätsrisikofaktoren der App anzuzeigen.

Nutzung analysieren; Nachdem Sie nun wissen, ob Sie die Verwendung der App in Ihrer Organisation zulassen möchten oder nicht, möchten Sie nun herausfinden, wie und von wem sie verwendet wird. Wenn die App in Ihrer Organisation nur begrenzt verwendet wird, ist das vielleicht in Ordnung. Wenn die Verwendung jedoch steigt, möchten Sie vielleicht darüber benachrichtigt werden, damit Sie entscheiden können, ob Sie die App sperren möchten.

Wählen Sie im Microsoft Defender Portal unter Cloud AppsCloud Discovery aus. Wechseln Sie dann zur Registerkarte Ermittelte Apps und führen Sie dann einen Drilldown durch Auswählen der spezifischen App aus, die Sie untersuchen möchten. Über die Registerkarte Verwendung erfahren Sie, wie viele aktive Benutzer die App verwenden und wie viel Datenverkehr sie generiert. Dies verschafft Ihnen schon einen ganz guten Überblick über die Verwendung der App. Wenn Sie nun wissen möchten, wer genau die App verwendet, können Sie weitere Detailinformationen anzeigen, indem Sie auf Aktive Benutzer gesamt klicken. Durch diesen wichtigen Schritt erhalten Sie möglicherweise wesentliche Informationen. Wenn beispielsweise alle Benutzer einer bestimmten App in der Marketingabteilung arbeiten, ist es möglich, dass diese App für geschäftliche Zwecke benötigt wird. Handelt es sich dabei um eine riskante App, sollten Sie sich mit der Marketingabteilung über eine Alternative unterhalten, bevor Sie die App sperren.

Tauchen Sie noch tiefer, wenn Sie die Verwendung von ermittelten Apps untersuchen. Zeigen Sie Unterdomänen und Ressourcen an, um mehr über bestimmte Aktivitäten, den Datenzugriff und die Ressourcennutzung in Ihren Clouddiensten zu erfahren. Weitere Informationen finden Sie unter Eintauchen in Ermittelte Apps and Ressourcen und benutzerdefinierte Apps ermitteln.

Identifizieren alternativer Apps: Verwenden Sie den Cloud-App-Katalog, um sicherere Apps zu identifizieren, die ähnliche Geschäftsfunktionen wie die erkannten riskanten Apps erreichen, aber die Richtlinie Ihrer Organisation einhalten. Dazu können Sie die erweiterten Filter verwenden, um Apps in derselben Kategorie zu finden, die ihren verschiedenen Sicherheitskontrollen entsprechen.

Phase 3: Verwalten Ihrer Apps

Verwalten von Cloud-Apps: Defender for Cloud Apps hilft Ihnen bei der Verwaltung der App-Nutzung in Ihrer Organisation. Nachdem Sie die verschiedenen Muster und Verhaltensweisen identifiziert haben, die in Ihrer Organisation verwendet werden, können Sie neue benutzerdefinierte App-Markierungen erstellen, um jede App entsprechend ihres Geschäftsstatus oder ihrer geschäftlichen Begründung zu klassifizieren. Diese Markierungen können dann für bestimmte Überwachungszwecke verwendet werden, z. B. zur Identifizierung von hohem Datenverkehr zu Apps, die als riskante Cloudspeicher-Apps markiert sind. Sie können diese App-Markierungen unter Einstellungen>Cloud Apps>Cloud Discovery>Appmarkierungen verwalten. Diese Markierungen können dann später zum Filtern auf den Cloud Discovery-Seiten sowie zum Erstellen von Richtlinien verwendet werden.

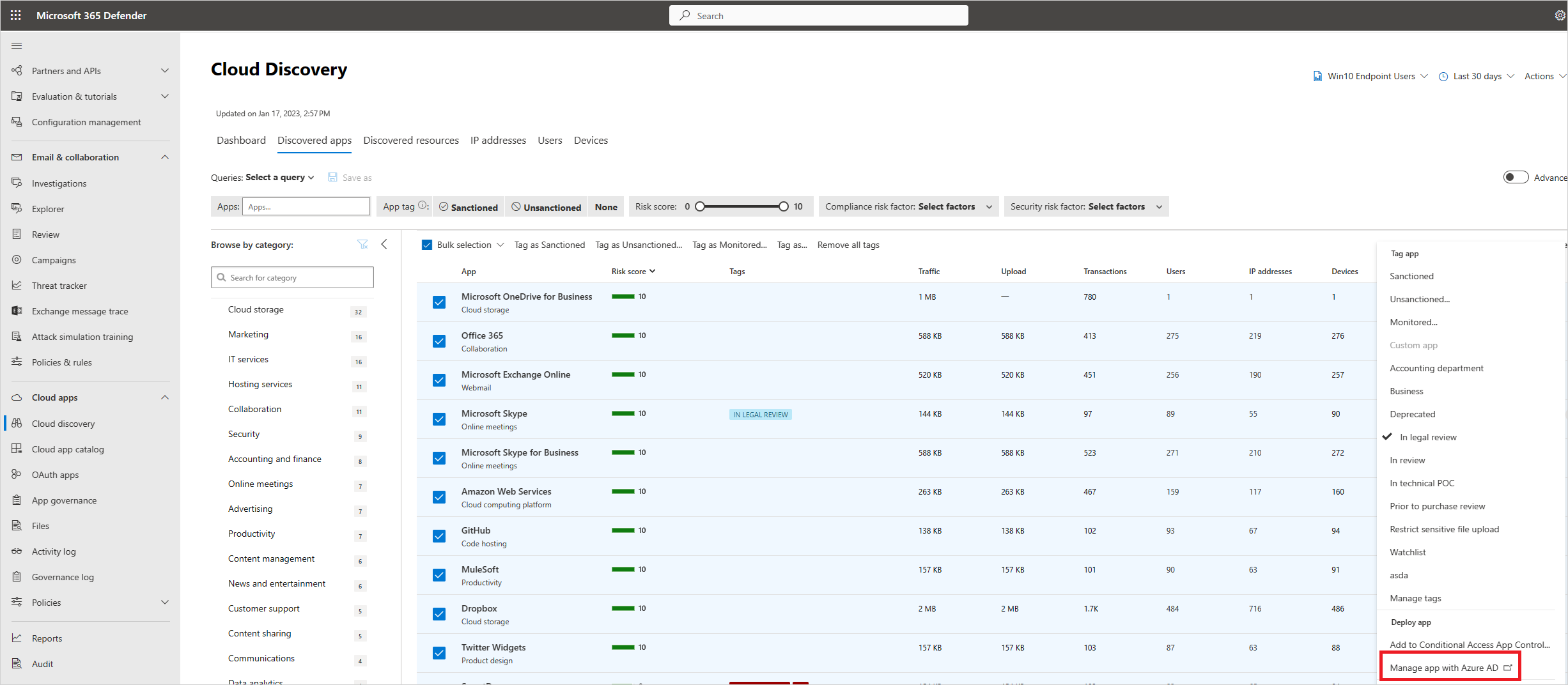

Verwalten ermittelter Apps mithilfe der Microsoft Entra Gallery: Defender for Cloud Apps verwendet auch die native Integration mit Microsoft Entra ID, damit Sie Ihre ermittelten Apps in der Microsoft Entra-Galerie verwalten können. Für Apps, die bereits im Microsoft Entra-Katalog vorhanden sind, können Sie die Funktion „Single Sign-On“ anwenden und die App über Microsoft Entra ID verwalten. Wählen Sie dazu in der Zeile, in der die relevante App angezeigt wird, die drei Punkte am Ende der Zeile aus und wählen Sie dann App mit Microsoft Entra ID verwalten aus.

Laufende ÜberwachungNachdem Sie die Apps nun genau untersucht haben, möchten Sie möglicherweise Richtlinien festlegen, die die Apps überwachen und bei Bedarf kontrollieren.

Nun können Sie Richtlinien erstellen, damit Sie automatisch benachrichtigt werden können, wenn etwas geschieht, das Ihnen bedenklich erscheint. Beispielsweise könnten Sie eine App-Ermittlungsrichtlinie erstellen, nach der Sie benachrichtigt werden, wenn von einer App, die Ihnen bedenklich erscheint, große Datenmengen heruntergeladen werden oder viel Datenverkehr produziert wird. Beispielsweise aktivieren Sie die Richtlinien Anomales Verhalten bei ermittelten Benutzern, Complianceprüfung für Cloud-Speicher-Apps und Neue riskante App. Sie sollten die Richtlinie auch so festlegen, dass Sie per E-Mail benachrichtigt werden. Weitere Informationen finden Sie unter Richtlinienvorlagenreferenz. Erfahren Sie zudem mehr über Cloud Discovery-Richtlinien und konfigurieren Sie App-Discovery-Richtlinien.

Sehen Sie sich die Seite mit den Warnungen an, und verwenden Sie den Filter Richtlinientyp, um sich Warnungen zur App-Ermittlung anzusehen. Für Apps, die mit Ihren App-Ermittlungsrichtlinien übereinstimmen, wird empfohlen, eine erweiterte Untersuchung durchzuführen, um mehr über die geschäftliche Begründung zu erfahren, mit der die App verwendet wird. Dies kann beispielsweise durch Kontaktieren der Benutzer der Apps geschehen. Wiederholen Sie anschließend die Schritte aus Phase 2, um das Risiko der App zu bewerten. Legen Sie anschließend die weiteren Schritte für die Anwendung fest. Entweder Sie genehmigen die Verwendung der App in Zukunft oder Sie sperren sie, sobald ein Benutzer darauf zugreift. In diesem Fall sollten Sie die App als nicht genehmigt markieren, damit sie mithilfe der Firewall, Proxy oder Secure Web Gateway blockiert werden kann. Weitere Informationen finden Sie unter Integration mit Microsoft Defender for Endpoint, Integration mit Zscaler, Integration mit Iboss und Blockieren von Apps durch Exportieren eines Blockskripts.

Phase 4: Erweiterte Berichte zur Schatten-IT-Ermittlung

Zusätzlich zu den in Defender for Cloud Apps verfügbaren Berichterstellungsoptionen können Sie Cloud Discovery-Protokolle für weitere Untersuchungen und Analysen in Microsoft Sentinel integrieren. Sobald sich die Daten in Microsoft Sentinel befinden, können Sie sie in Dashboards anzeigen, Abfragen mithilfe der Kusto-Abfragesprache ausführen, Abfragen nach Microsoft Power BI exportieren, in andere Quellen integrieren und benutzerdefinierte Warnungen erstellen. Weitere Informationen finden Sie unter Microsoft Sentinel-Integration.

Phase 5: Kontrollieren von sanktionierten Apps

Um die App-Steuerung über APIs zu aktivieren, verbinden Sie Apps über die API zur kontinuierlichen Überwachung.

Schützen Sie Apps mithilfe der App-Steuerung für bedingten Zugriff.

Cloud-Apps zeichnen sich dadurch aus, dass sie täglich aktualisiert werden und immer neue Apps erscheinen. Daher verwenden Mitarbeiter ständig neue Apps, und es ist wichtig, Ihre Richtlinien stetig nachzuverfolgen, zu überprüfen und zu aktualisieren, wobei Sie überprüfen sollten, welche Apps Ihre Benutzer verwenden und wie die Verwendung und die Verhaltensmuster aussehen. Über das Cloud Discovery-Dashboard können Sie immer prüfen, welche neuen Apps verwendet werden, und die Anweisungen in diesem Artikel erneut befolgen, um sicherzustellen, dass Ihre Organisation und Ihre Daten geschützt sind.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.

Weitere Informationen

- Probieren Sie unsere interaktive Anleitung aus: Entdecken und Verwalten der Cloud-App-Nutzung mit Microsoft Defender for Cloud Apps