Anzeigen von Gerätesteuerungsereignissen und -informationen in Microsoft Defender für Endpunkt

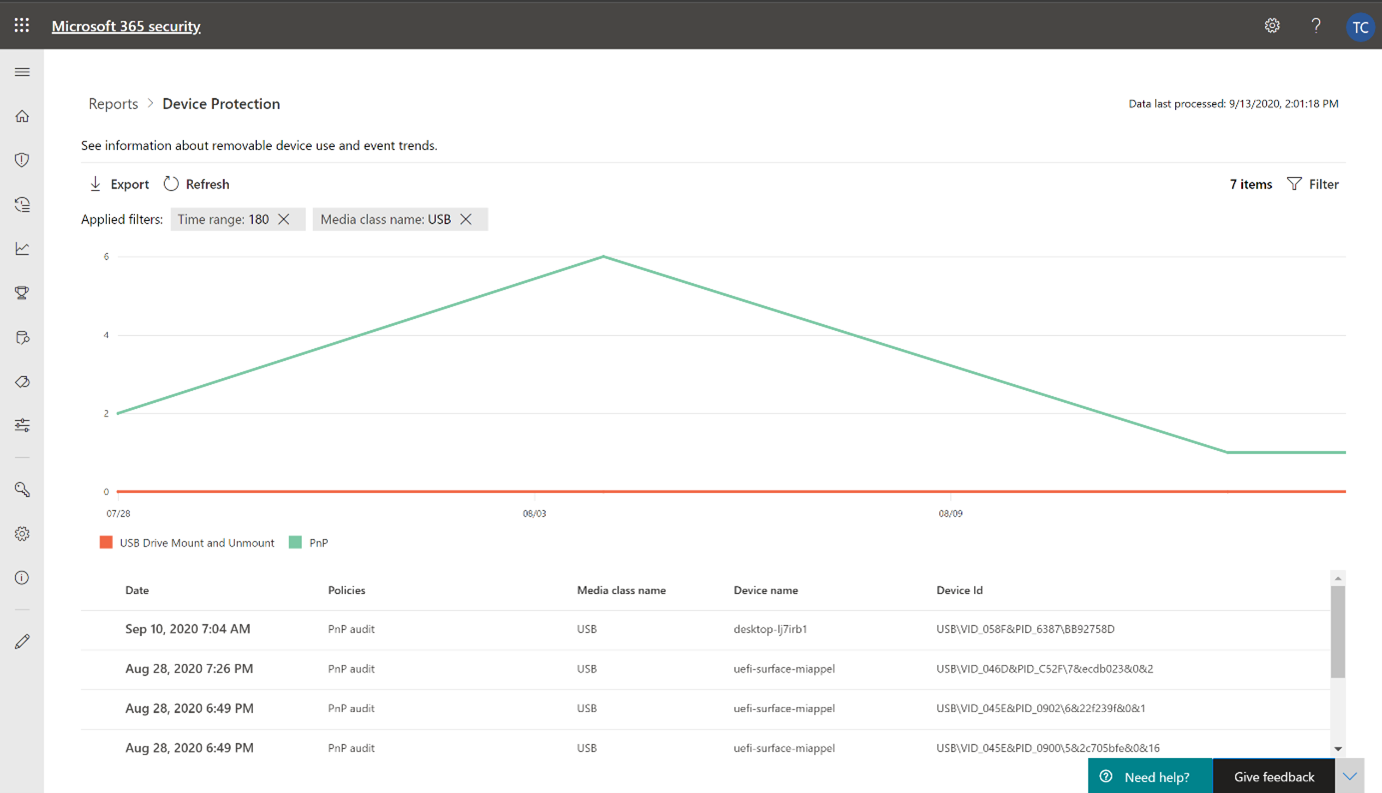

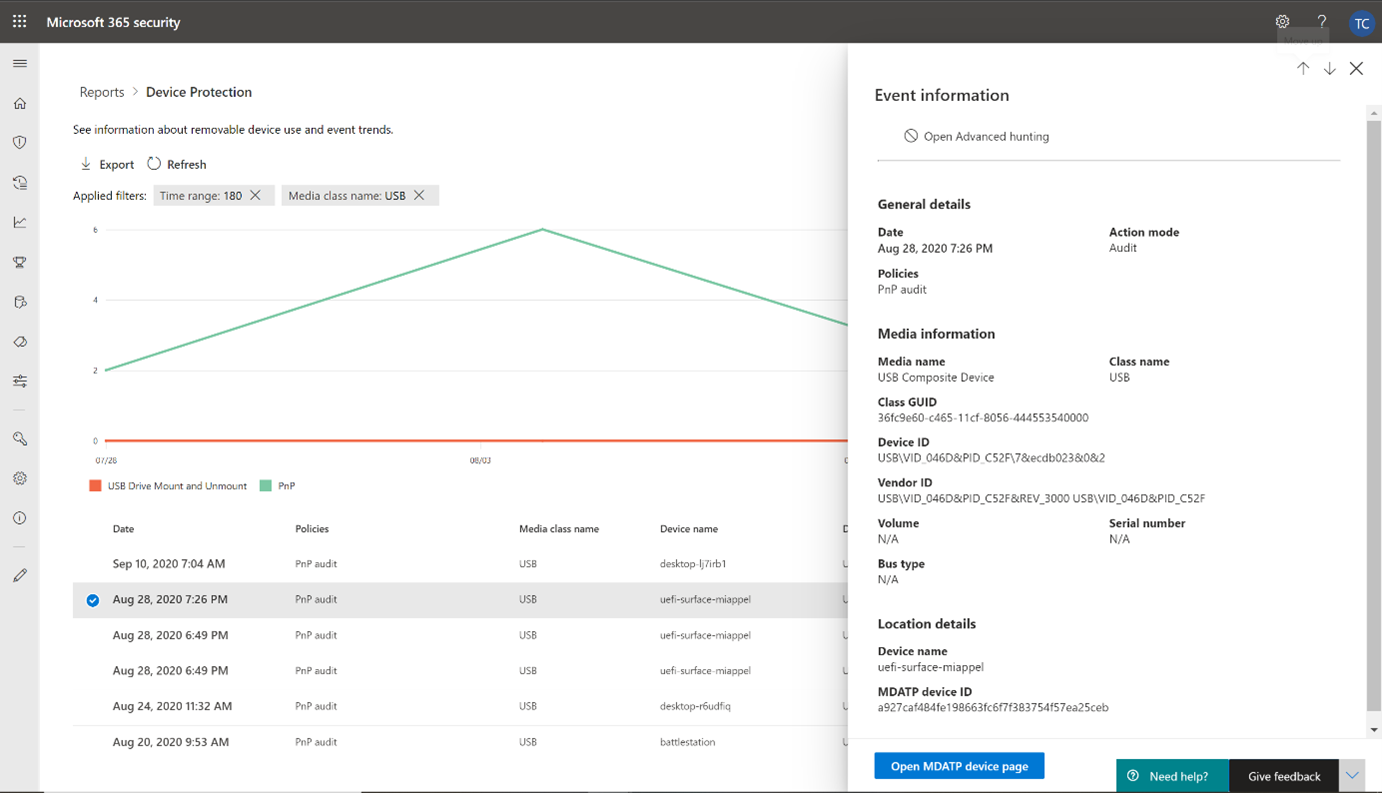

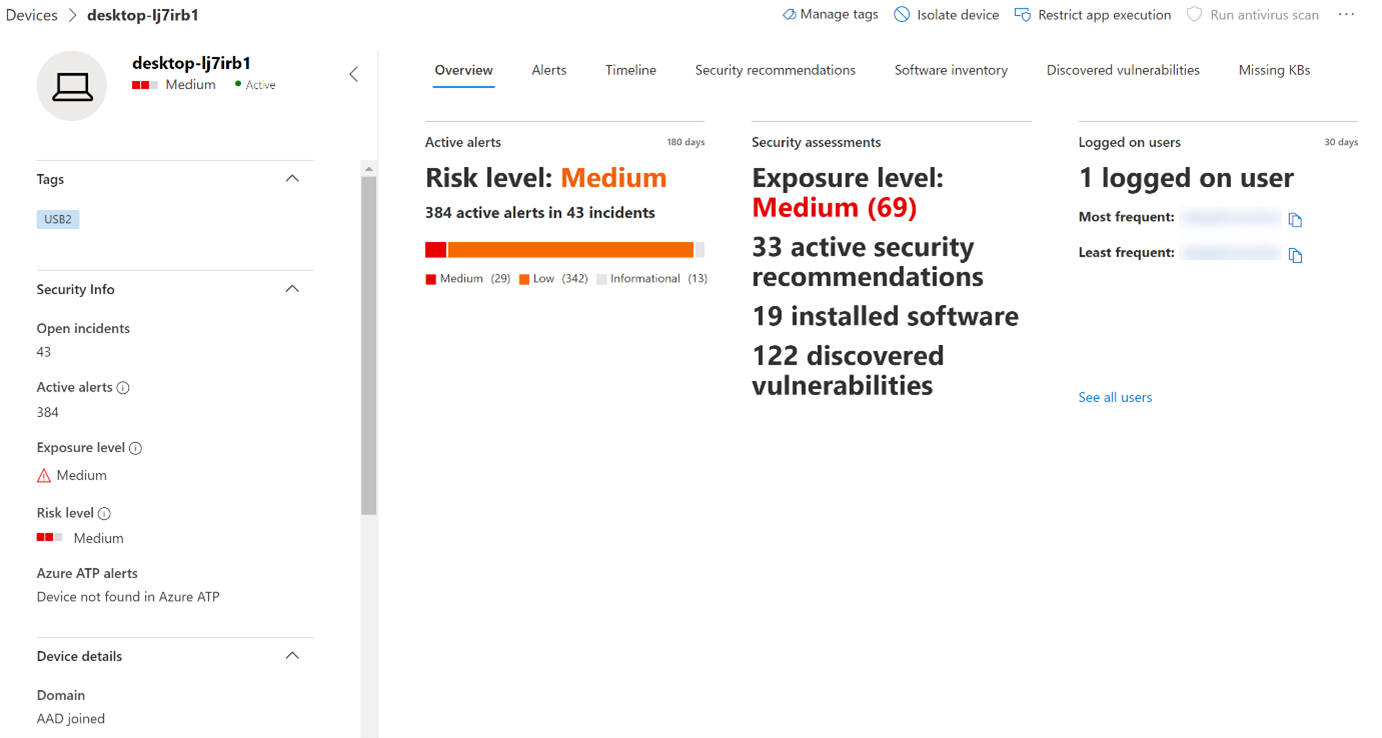

Die Gerätesteuerung von Microsoft Defender für Endpunkt schützt Ihre Organisation vor potenziellem Datenverlust, Schadsoftware oder anderen Cyberbedrohungen, indem sie die Verbindung bestimmter Geräte mit den Computern der Benutzer zulässt oder verhindert. Ihr Sicherheitsteam kann Informationen zu Gerätesteuerungsereignissen mit erweiterter Suche oder mithilfe des Gerätesteuerungsberichts anzeigen.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den geringsten Berechtigungen. Dies trägt zur Verbesserung der Sicherheit für Ihre Organisation bei. Globaler Administrator ist eine Rolle mit hohen Berechtigungen, die auf Notfallszenarien beschränkt werden sollte, wenn Sie keine vorhandene Rolle verwenden können.

Für den Zugriff auf das Microsoft Defender-Portal muss Ihr Abonnement die Microsoft 365 für E5-Berichterstellung enthalten.

Wählen Sie die einzelnen Registerkarten aus, um mehr über die erweiterte Suche und den Gerätesteuerungsbericht zu erfahren.

Erweiterte Bedrohungssuche

Gilt für:

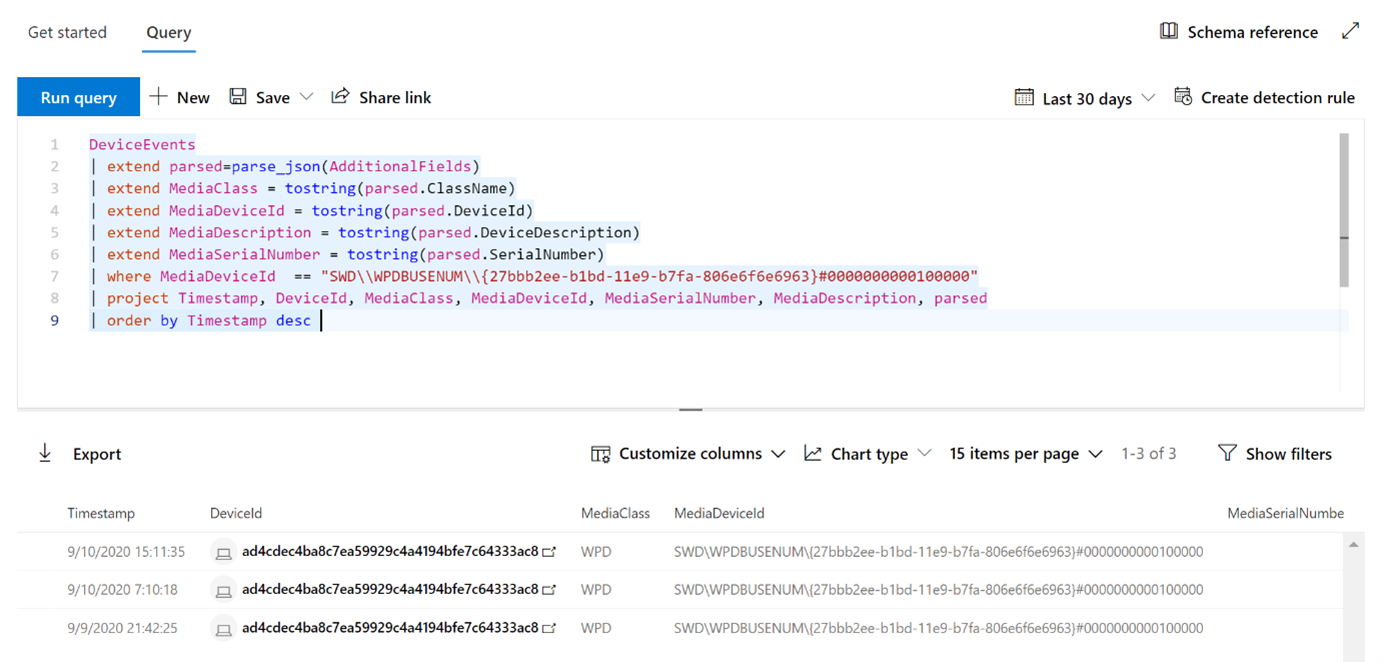

Wenn eine Gerätesteuerungsrichtlinie ausgelöst wird, wird ein Ereignis mit erweiterter Suche angezeigt, unabhängig davon, ob es vom System oder vom Benutzer initiiert wurde, der sich angemeldet hat. Dieser Abschnitt enthält einige Beispielabfragen, die Sie bei der erweiterten Suche verwenden können.

Beispiel 1: Richtlinie für Wechseldatenträger, die durch die Erzwingung auf Datenträger- und Dateisystemebene ausgelöst wird

Wenn eine RemovableStoragePolicyTriggered Aktion auftritt, sind Ereignisinformationen zur Erzwingung auf Datenträger- und Dateisystemebene verfügbar.

Tipp

Derzeit gilt bei der erweiterten Suche ein Grenzwert von 300 Ereignissen pro Gerät und Tag für RemovableStoragePolicyTriggered Ereignisse. Verwenden Sie den Gerätesteuerungsbericht, um zusätzliche Daten anzuzeigen.

//RemovableStoragePolicyTriggered: event triggered by Disk and file system level enforcement for both Printer and Removable storage based on your policy

DeviceEvents

| where ActionType == "RemovableStoragePolicyTriggered"

| extend parsed=parse_json(AdditionalFields)

| extend RemovableStorageAccess = tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend MediaBusType = tostring(parsed.BusType)

| extend MediaClassGuid = tostring(parsed.ClassGuid)

| extend MediaClassName = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaInstanceId = tostring(parsed.DeviceInstanceId)

| extend MediaName = tostring(parsed.MediaName)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend MediaProductId = tostring(parsed.ProductId)

| extend MediaVendorId = tostring(parsed.VendorId)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

|project Timestamp, DeviceId, DeviceName, InitiatingProcessAccountName, ActionType, RemovableStorageAccess, RemovableStoragePolicyVerdict, MediaBusType, MediaClassGuid, MediaClassName, MediaDeviceId, MediaInstanceId, MediaName, RemovableStoragePolicy, MediaProductId, MediaVendorId, MediaSerialNumber, FolderPath, FileSize

| order by Timestamp desc

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.