Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Mit dem Microsoft Defender XDR-Connector für Microsoft Sentinel können Sie alle Microsoft Defender XDR-Incidents, -Warnungen und -Ereignisse für die erweiterte Bedrohungssuche in Microsoft Sentinel streamen. Dieser Connector synchronisiert die Incidents zwischen beiden Portalen. Microsoft Defender XDR-Vorfälle umfassen Warnungen, Entitäten und andere relevante Informationen aus allen Microsoft Defender-Produkten und -Diensten. Weitere Informationen finden Sie unter Microsoft Defender XDR-Integration mit Microsoft Sentinel.

Der Defender XDR-Connector, insbesondere seine Vorfallintegrationsfunktion, ist die Grundlage für einheitliche Sicherheitsvorgänge im Microsoft Defender-Portal. Der Defender XDR-Datenconnector wird automatisch verbunden, wenn Sie Microsoft Sentinel in das Defender-Portal integrieren.

Wichtig

Microsoft Sentinel ist im Microsoft Defender-Portal allgemein verfügbar, einschließlich für Kunden ohne Microsoft Defender XDR oder eine E5-Lizenz.

Ab Juli 2026 werden alle Kunden, die Microsoft Sentinel im Azure-Portal verwenden, auf das Defender-Portal umgeleitet und verwenden nur Microsoft Sentinel im Defender-Portal. Ab Juli 2025 werden viele neue Kunden automatisch eingebunden und zum Defender-Portal umgeleitet.

Wenn Sie Microsoft Sentinel weiterhin im Azure-Portal verwenden, empfehlen wir Ihnen, mit der Planung Ihres Übergangs zum Defender-Portal zu beginnen, um einen reibungslosen Übergang sicherzustellen und die von Microsoft Defender angebotene einheitliche Sicherheitsvorgänge zu nutzen. Weitere Informationen finden Sie unter "Zeit zum Verschieben: Zurückstellen des Azure-Portals von Microsoft Sentinel für größere Sicherheit".

Voraussetzungen

Bevor Sie beginnen, müssen Sie über die entsprechende Lizenzierung, den Zugriff und die konfigurierten Ressourcen verfügen, die in diesem Abschnitt beschrieben werden.

- Wie unter Voraussetzungen für Microsoft Defender XDR beschrieben, benötigen Sie eine gültige Lizenz für Microsoft Defender XDR.

- Ihr Benutzer muss über die Rolle Sicherheitsadministrator für den Mandanten verfügen, aus dem Sie die Protokolle streamen möchten, oder über die entsprechenden Berechtigungen.

- Sie benötigen Lese- und Schreibberechtigungen für Ihren Microsoft Sentinel-Arbeitsbereich.

- Um Änderungen an den Connectoreinstellungen vorzunehmen, muss Ihr Konto ein Mitglied desselben Microsoft Entra-Mandanten sein, dem Ihr Microsoft Sentinel-Arbeitsbereich zugeordnet ist.

- Wenn Sie im Azure-Portal arbeiten, installieren Sie die Lösung für Microsoft Defender XDR aus dem Content Hub in Microsoft Sentinel. Weitere Informationen finden Sie unter Entdecken und Verwalten sofort einsatzbereiter Microsoft Sentinel-Inhalte. Wenn Sie im Defender-Portal arbeiten, wird diese Lösung automatisch installiert.

- Gewähren Sie den Zugriff auf Microsoft Sentinel, wie es für Ihre Organisation angemessen ist. Für weitere Informationen, siehe Rollen und Berechtigungen in Microsoft Sentinel.

Für die lokale Active Directory-Synchronisierung über Microsoft Defender for Identity gilt:

- Ihr Mandant muss in Microsoft Defender for Identity integriert sein.

- Sie müssen den Microsoft Defender for Identity-Sensor installiert haben.

Weitere Informationen finden Sie unter Bereitstellen von Microsoft Defender for Identity.

Herstellen einer Verbindung mit Microsoft Defender XDR

Wählen Sie in Microsoft Sentinel Datenconnectors aus. Wählen Sie Microsoft Defender XDR auf der Seite „Katalog“ und Connector öffnen aus.

Der Abschnitt Konfiguration verfügt über drei Teile:

Verbinden von Inidents und Warnungen ermöglicht die grundlegende Integration zwischen Microsoft Defender XDR und Microsoft Sentinel, indem Vorfälle und ihre Warnungen zwischen den beiden Plattformen synchronisiert werden.

Connect-Entitäten ermöglicht die Integration von lokalen Active Directory-Benutzeridentitäten in Microsoft Sentinel über Microsoft Defender for Identity.

Connect-Ereignisse ermöglicht das Sammeln von rohen erweiterten Jagdereignissen aus Defender-Komponenten.

Weitere Informationen finden Sie unter Microsoft Defender XDR-Integration mit Microsoft Sentinel.

Verbinden Sie Vorfälle und Warnungen

Um Microsoft Defender XDR-Vorfälle mit allen Benachrichtigungen mit Ihrer Microsoft Sentinel-Vorfallwarteschlange aufzunehmen und zu synchronisieren, führen Sie die folgenden Schritte aus.

Aktivieren Sie das Kontrollkästchen mit der Bezeichnung Alle Vorfallserstellungsregeln von Microsoft für diese Produkte deaktivieren. Empfohlen, damit Vorfälle nicht dupliziert werden. Dieses Kontrollkästchen wird nicht angezeigt, sobald der Microsoft Defender XDR-Connector verbunden ist.

Wählen Sie die Schaltfläche Vorfälle und Warnungen verbinden aus.

Stellen Sie sicher, dass Microsoft Sentinel Microsoft Defender XDR-Indidentdaten sammelt. Führen Sie in Microsoft Sentinel-Protokollen im Azure-Portal die folgende Anweisung im Abfragefenster aus:

SecurityIncident | where ProviderName == "Microsoft XDR"

Wenn Sie den Microsoft Defender XDR-Connector aktivieren, werden die Zuvor verbundenen Connectors aller Microsoft Defender-Komponenten automatisch im Hintergrund getrennt. Obwohl sie weiterhin als verbunden angezeigt werden, fließen keine Daten durch sie.

Entitäten verbinden

Verwenden Sie Microsoft Defender for Identity, um Benutzer-Entitäten aus Ihrem lokalen Active Directory mit Microsoft Sentinel zu synchronisieren.

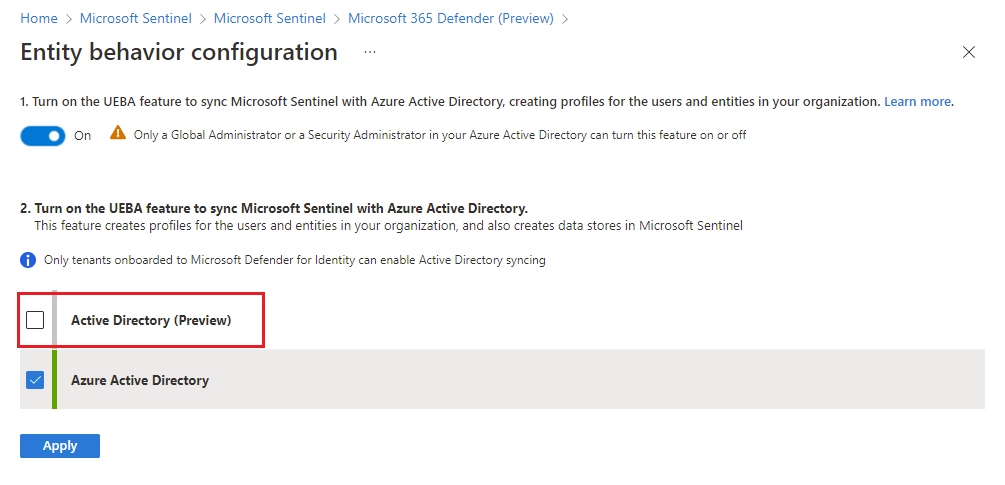

Wählen Sie den Link Gehe zur UEBA-Konfigurationsseite.

Wenn Sie UEBA auf der Seite Konfiguration des Entitäts-Verhaltens noch nicht aktiviert haben, stellen Sie den Umschalter oben auf der Seite auf Ein.

Aktivieren Sie das Kontrollkästchen Active Directory (Vorschau) und wählen Sie Anwenden.

Ereignisse verbinden

Wenn Sie erweiterte Suchereignisse von Microsoft Defender für Endpoint oder Microsoft Defender für Office 365 sammeln möchten, können die folgenden Ereignistypen aus den entsprechenden erweiterten Suchtabellen gesammelt werden.

Aktivieren Sie die Kontrollkästchen der Tabellen mit den Ereignistypen, die Sie erfassen möchten:

- Defender für Endpunkt

- Defender für Office 365

- Microsoft Defender for Identity

- Defender-für-Cloud-Apps

- Defender-Warnungen

Tabellenname Ereignistyp DeviceInfo Maschineninformationen, einschließlich Betriebssysteminformationen DeviceNetworkInfo Netzwerkeigenschaften von Geräten, einschließlich physischer Adapter, IP- und MAC-Adressen sowie verbundener Netzwerke und Domänen DeviceProcessEvents Prozesserstellung und zugehörige Ereignisse DeviceNetworkEvents Netzwerkverbindung und zugehörige Ereignisse DeviceFileEvents Dateierstellung, Änderung und andere Dateisystemereignisse Geräteregistrierungsereignisse Erstellen und Ändern von Registrierungseinträgen DeviceLogonEvents Anmeldungen und andere Authentifizierungsereignisse auf Geräten Gerätebildladeereignisse DLL-Ladeereignisse DeviceEvents Mehrere Ereignistypen, einschließlich Ereignissen, die durch Sicherheitskontrollen wie Windows Defender Antivirus und Exploit-Schutz ausgelöst werden DeviceFileCertificateInfo Zertifikatsinformationen von signierten Dateien, die aus Zertifikatsüberprüfungsereignissen auf Endpunkten gewonnen werden Klicken Sie auf Änderungen übernehmen.

Um eine Abfrage in den Tabellen für die erweiterte Suche in Log Analytics auszuführen, geben Sie den Tabellennamen in das Abfragefenster ein.

Überprüfen der Datenerfassung

Das Datendiagramm auf der Connectorseite weist darauf hin, dass Sie Daten erfassen. Beachten Sie, dass für Incidents, Warnungen und Ereignisse jeweils eine Zeile angezeigt wird. Bei der Ereigniszeile handelt es sich um eine Aggregation des Ereignisvolumens für alle aktivierten Tabellen. Nachdem Sie den Connector aktiviert haben, verwenden Sie die folgenden KQL-Abfragen, um spezifischere Diagramme zu generieren.

Verwenden Sie die folgende KQL-Abfrage für einen Graph der eingehenden Microsoft Defender XDR-Incidents:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

SecurityIncident

| where ProviderName == "Microsoft XDR"

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Verwenden Sie die folgenden KQL-Abfrage, um einen Graph des Ereignisvolumens für eine einzelne Tabelle zu erzeugen. Ändern Sie die Tabelle DeviceEvents in die erforderliche Tabelle Ihrer Wahl:

let Now = now();

(range TimeGenerated from ago(14d) to Now-1d step 1d

| extend Count = 0

| union isfuzzy=true (

DeviceEvents

| summarize Count = count() by bin_at(TimeGenerated, 1d, Now)

)

| summarize Count=max(Count) by bin_at(TimeGenerated, 1d, Now)

| sort by TimeGenerated

| project Value = iff(isnull(Count), 0, Count), Time = TimeGenerated, Legend = "Events")

| render timechart

Weitere Informationen zu den folgenden in den vorherigen Beispielen verwendeten Elementen finden Sie in der Kusto-Dokumentation:

- let Anweisung

- where Operator

- extend Operator

- project Operator

- union Operator

- sort-Operator

- summarize-Operator

- render-Operator

- ago() Funktion

- iff() Funktion

- max()-Aggregationsfunktion

- count()-Aggregationsfunktion

Weitere Informationen zu KQL finden Sie unter Kusto-Abfragesprache (Kusto Query Language, KQL) – Übersicht.

Weitere Ressourcen:

Nächster Schritt

In diesem Artikel haben Sie erfahren, wie Sie Microsoft Defender XDR-Incidents sowie Ereignisdaten der erweiterten Bedrohungssuche aus Microsoft Defender-Diensten in Microsoft Sentinel integrieren. Dafür haben Sie den Microsoft Defender XDR-Connector verwendet.

Informationen zur Verwendung von Microsoft Sentinel zusammen mit Defender XDR im Defender-Portal finden Sie unter Verbinden von Microsoft Sentinel mit dem Microsoft Defender-Portal