Behandeln von Problemen mit Systemerweiterungen in Microsoft Defender for Endpoint unter macOS

Gilt für:

- Microsoft Defender für Endpunkt unter macOS

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Microsoft Defender für Endpunkt ausprobieren? Registrieren Sie sich für eine kostenlose Testversion.

Sie können Feedback übermitteln, indem Sie Microsoft Defender for Endpoint auf dem Mac auf Ihrem Gerät öffnen und zu Hilfe > Feedback senden navigieren.

Eine weitere Möglichkeit besteht darin, Feedback über die Microsoft Defender XDR zu übermitteln, indem Sie security.microsoft.com starten und die Registerkarte Feedback geben auswählen.

Dieser Artikel enthält Informationen zum Beheben von Problemen mit der Systemerweiterung, die im Rahmen von Microsoft Defender for Endpoint unter macOS installiert wird.

Ab macOS BigSur (11) erfordert MacOS von Apple, dass alle Systemerweiterungen explizit genehmigt werden, bevor sie auf dem Gerät ausgeführt werden dürfen.

Problembeschreibung

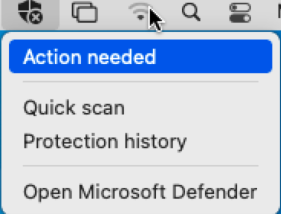

Sie werden feststellen, dass die Microsoft Defender for Endpoint ein x-Symbol im Schild enthält, wie im folgenden Screenshot gezeigt:

Wenn Sie auf das Schild mit dem X-Symbol klicken, erhalten Sie Optionen wie im folgenden Screenshot gezeigt:

Klicken Sie auf Aktion erforderlich.

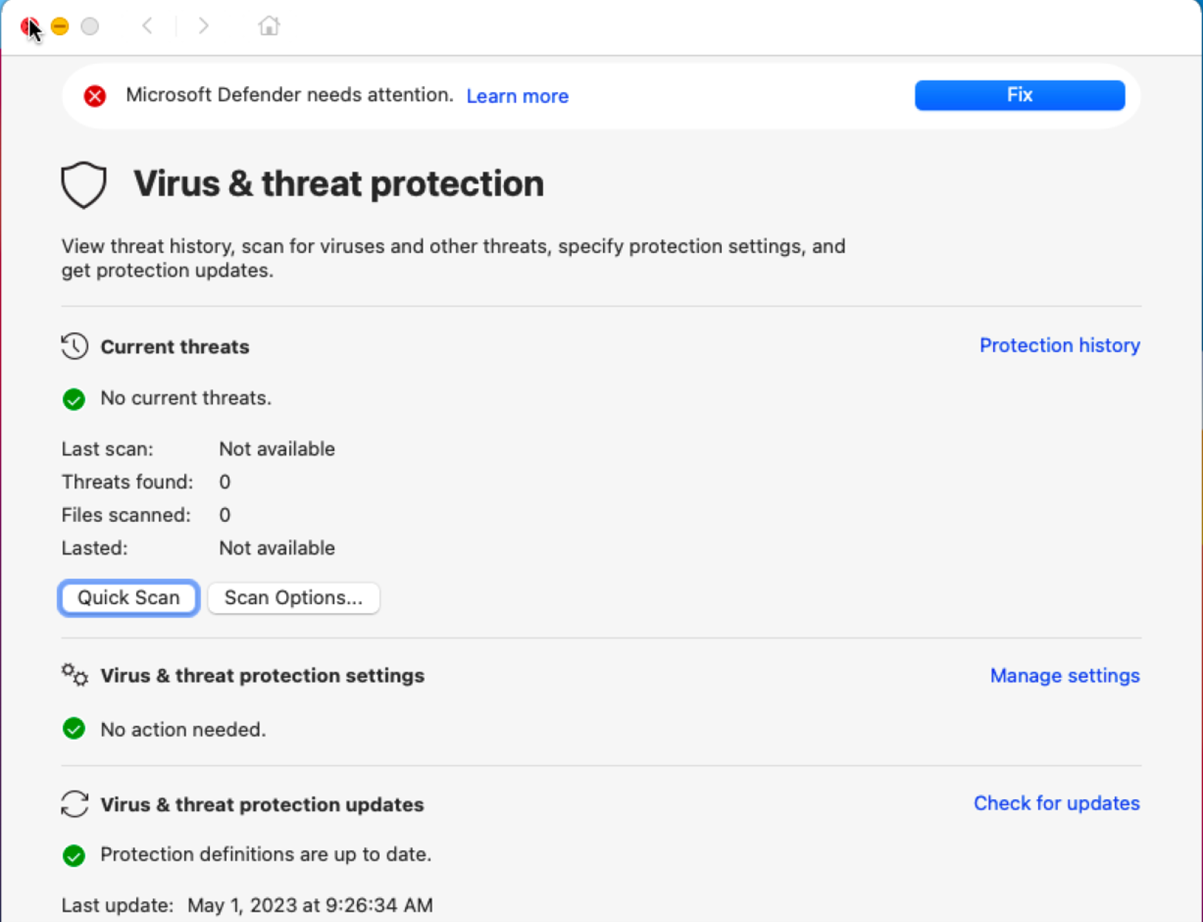

Der Bildschirm wird wie im folgenden Screenshot dargestellt angezeigt:

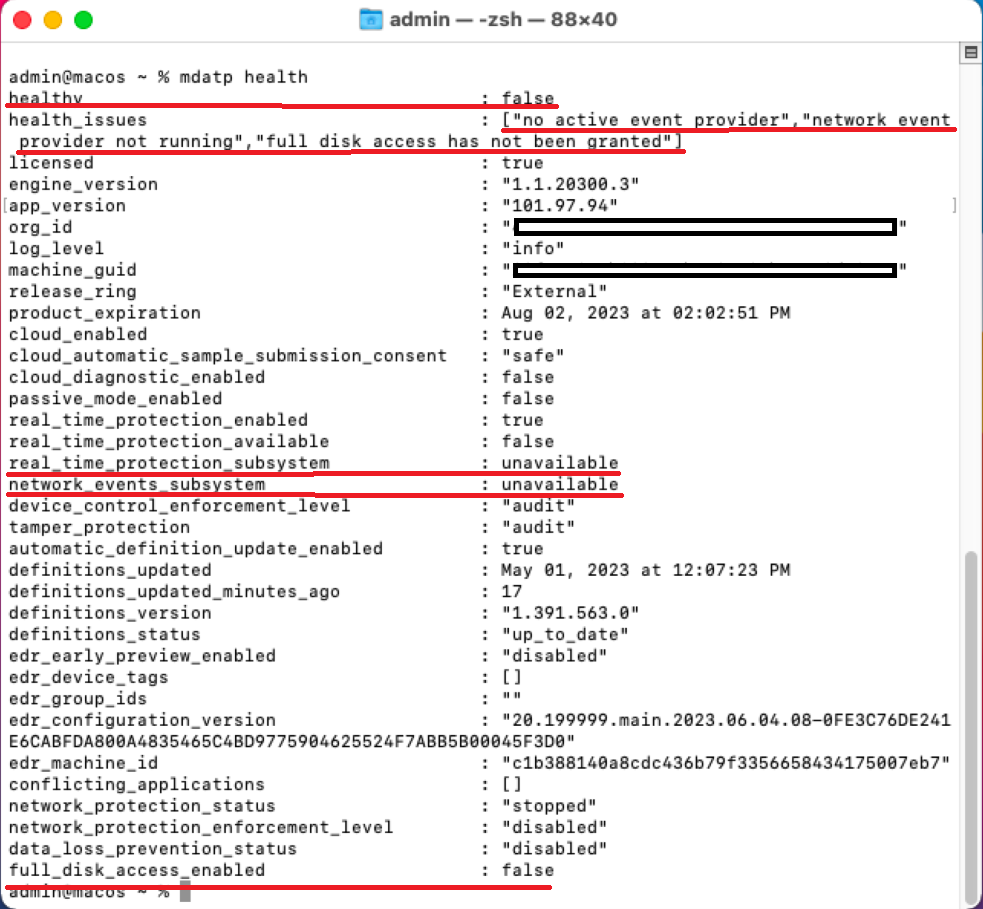

Sie können auch mdatp health ausführen: Es meldet, ob Echtzeitschutz aktiviert, aber nicht verfügbar ist. Dieser Bericht gibt an, dass die Systemerweiterung nicht für die Ausführung auf Ihrem Gerät genehmigt wurde.

mdatp health

Die Ausgabe beim Ausführen der mdatp-Integrität lautet:

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

Der Ausgabebericht, der beim Ausführen der mdatp-Integrität angezeigt wird, ist im folgenden Screenshot dargestellt:

Ursache

macOS erfordert, dass ein Benutzer bestimmte Funktionen, die von einer Anwendung verwendet werden, manuell und explizit genehmigt, z. B. Systemerweiterungen, Im Hintergrund ausgeführt werden, Benachrichtigungen senden, vollständigen Datenträgerzugriff usw. Microsoft Defender for Endpoint basiert auf diesen Anwendungen und kann erst ordnungsgemäß funktionieren, wenn alle diese Zustimmungen von einem Benutzer erhalten wurden.

Wenn Sie die Systemerweiterung während der Bereitstellung/Installation von Microsoft Defender for Endpoint unter macOS nicht genehmigt haben, führen Sie die folgenden Schritte aus:

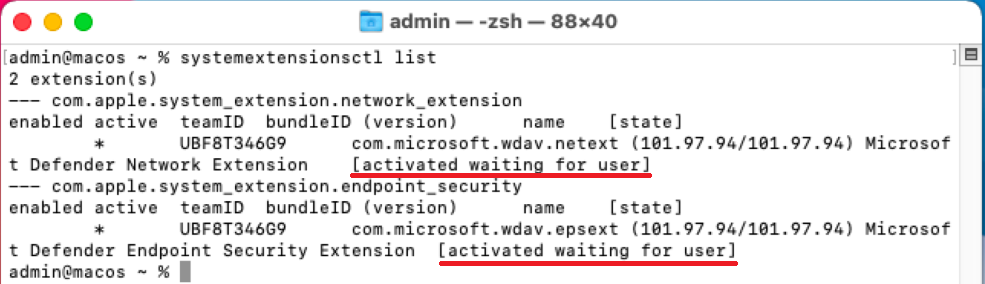

Überprüfen Sie die Systemerweiterungen, indem Sie den folgenden Befehl im Terminal ausführen:

systemextensionsctl list

Sie werden feststellen, dass sich beide Microsoft Defender for Endpoint unter macOS-Erweiterungen im Zustand [aktiviert auf Benutzer warten] befinden.

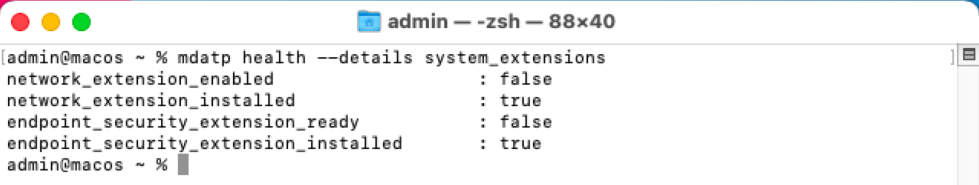

Führen Sie im Terminal den folgenden Befehl aus:

mdatp health --details system_extensions

Sie erhalten die folgende Ausgabe:

network_extension_enabled : false

network_extension_installed : true

endpoint_security_extension_ready : false

endpoint_security_extension_installed : true

Diese Ausgabe wird im folgenden Screenshot gezeigt:

Die folgenden Dateien fehlen möglicherweise, wenn Sie sie über Intune, JamF oder eine andere MDM-Lösung verwalten:

| MobileConfig (Plist) | Ausgabe des Konsolenbefehls "mdatp health" | macOS-Einstellung erforderlich, damit MDE unter macOS ordnungsgemäß funktioniert |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | Systemerweiterung |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | Netzwerkfiltererweiterung |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | Kontrollen der Datenschutzpräferenzrichtlinien (PPPC, auch bekannt als TCC (Transparenz, Zustimmung & Kontrolle), Vollständiger Datenträgerzugriff (FDA)) |

| "/Library/Managed Preferences/com.apple.notificationsettings.plist" | n/v | Endbenutzerbenachrichtigungen |

| "/Library/Managed Preferences/servicemanagement.plist" | n/v | Hintergrunddienste |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (für DLP) | Barrierefreiheit |

Informationen zum Beheben des Problems fehlender Dateien, damit Microsoft Defender for Endpoint unter macOS ordnungsgemäß funktionieren, finden Sie unter Microsoft Defender for Endpoint unter Mac.

Lösung

In diesem Abschnitt wird die Lösung zum Genehmigen der Funktionen wie Systemerweiterung, Hintergrunddienste, Benachrichtigungen, vollständiger Datenträgerzugriff usw. mithilfe der Verwaltungstools Intune, JamF, Andere MDM und verwendung der Methode der manuellen Bereitstellung beschrieben. Informationen zum Ausführen dieser Funktionen mithilfe dieser Verwaltungstools finden Sie unter:

Voraussetzungen

Stellen Sie vor der Genehmigung der Systemerweiterung (mit einem der angegebenen Verwaltungstools) sicher, dass die folgenden Voraussetzungen erfüllt sind:

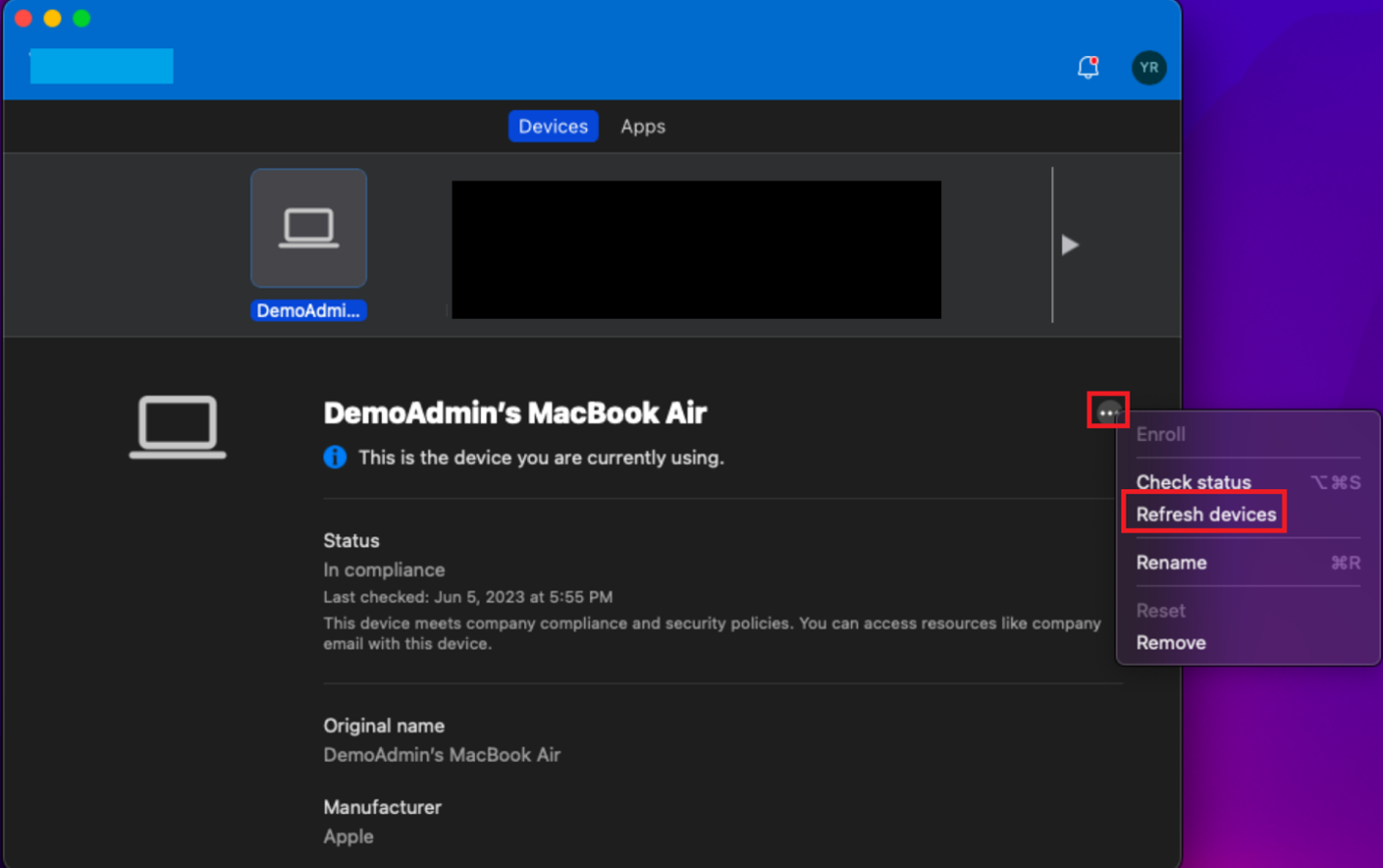

Schritt 1: Werden die Profile auf MacOS heruntergefahren?

Wenn Sie Intune verwenden, lesen Sie Verwalten von macOS-Softwareupdaterichtlinien in Intune.

Klicken Sie auf die Auslassungspunkte (drei Punkte).

Wählen Sie Geräte aktualisieren aus. Der Bildschirm wird wie im folgenden Screenshot dargestellt angezeigt:

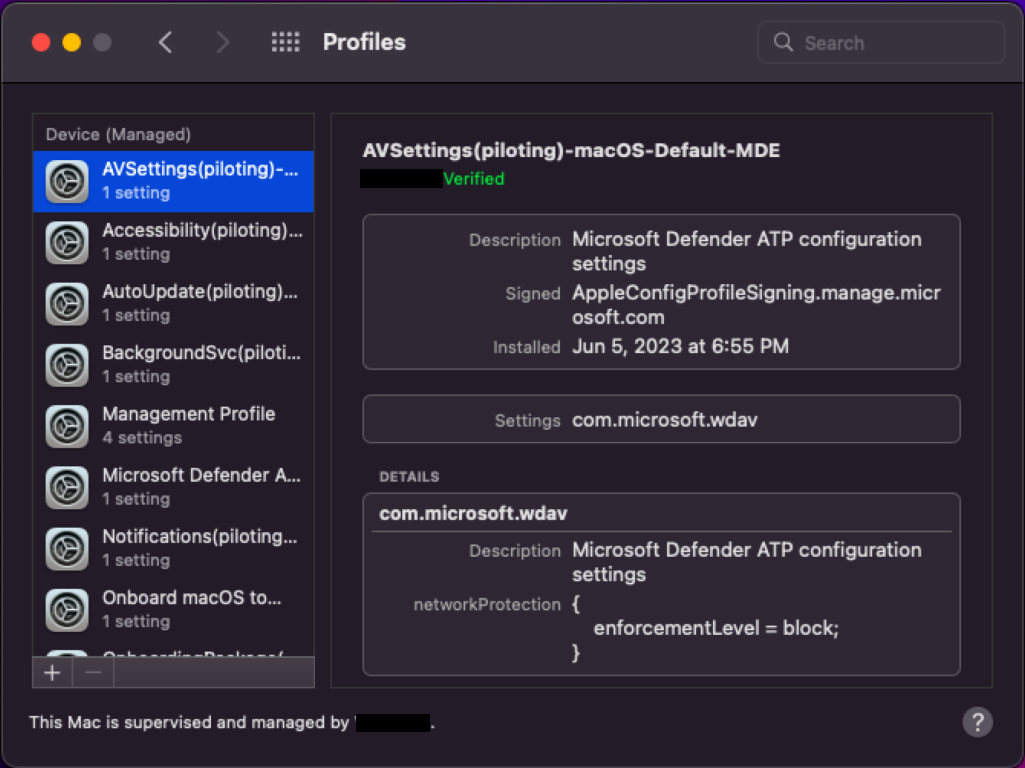

Geben Sie in Launchpad Systemeinstellungen ein.

Doppelklicken Sie auf Profile.

Hinweis

Wenn Sie nicht in MDM eingebunden sind, werden Profile nicht als Option angezeigt. Wenden Sie sich an Ihr MDM-Supportteam, um zu erfahren, warum die Option Profile nicht angezeigt wird. Sie sollten die verschiedenen Profile wie Systemerweiterungen, Barrierefreiheit, Hintergrunddienste, Benachrichtigungen, Microsoft AutoUpdate usw. sehen können, wie im vorherigen Screenshot gezeigt.

Wenn Sie JamF verwenden, verwenden Sie die sudo jamf-Richtlinie. Weitere Informationen finden Sie unter Richtlinienverwaltung.

Schritt 2: Sicherstellen, dass die für Microsoft Defender for Endpoint erforderlichen Profile aktiviert sind

Der Abschnitt Abschnitte enthält Anleitungen zum Aktivieren von Profilen, die für Microsoft Defender for Endpoint erforderlich sind, um dieses Problem abhängig von der Methode zu beheben, die Sie zum Bereitstellen von Microsoft Defender for Endpoint unter macOS verwendet haben.

Hinweis

Eine ordnungsgemäße Benennungskonvention für Ihre Konfigurationsprofile ist ein echter Vorteil. Es wird das folgende Benennungsschema empfohlen:Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type Zum Beispiel FullDiskAccess (piloting) - macOS - Default - MDE

Mithilfe der empfohlenen Namenskonvention können Sie bestätigen, dass die richtigen Profile zum Zeitpunkt der Überprüfung heruntergefahren werden.

Tipp

Um sicherzustellen, dass die richtigen Profile ausfallen, anstatt .mobileconfig (plist) einzugeben, können Sie dieses Profil von Github herunterladen, um langgestreckte Bindestriche durch Tippfehler zu vermeiden.

Geben Sie im Terminal die folgende Syntax ein:

curl -O https://URL

Beispiel:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Abschnitte mit Anleitungen zum Aktivieren von Profilen, die für Microsoft Defender for Endpoint

-

- Funktion: Genehmigen von Systemerweiterungen

- Mobile Konfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig

- Gilt für:

- Intune: Ja

- JamF: Ja

- Andere MDM: Ja

- Manuell: Die Erweiterung muss genehmigt werden, indem Sie zu Sicherheitseinstellungen oder Systemeinstellungen > Sicherheit & Datenschutz wechseln und dann Zulassen auswählen.

-

- Funktion: Netzwerkfilter

- Mobile Konfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig

- Gilt für:

- Intune: Ja

- JamF: Ja

- Andere MDM: Ja

- Manuell: Die Erweiterung muss genehmigt werden, indem Sie zu Sicherheitseinstellungen oder Systemeinstellungen > Sicherheit & Datenschutz wechseln und dann Zulassen auswählen.

-

- Funktion: Kontrollen der Datenschutzpräferenzrichtlinien (PPPC, auch bekannt als TCC (Transparenz, Zustimmung & Kontrolle), Vollständiger Datenträgerzugriff (FDA))

- Mobile Konfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig

- Gilt für:

- Intune: Ja

- JamF: Ja

- Andere MDM: Ja

- Manuell: Muss die Erweiterung genehmigen, indem Sie zu Sicherheitseinstellungen oder Systemeinstellungen > Sicherheit & Datenschutz > Datenschutz > Full Disk Access wechseln und dann Zulassen auswählen und das Kontrollkästchen neben den folgenden Optionen aktivieren:

- Microsoft Defender

- Microsoft Defender-Sicherheitserweiterung

-

- Funktion: Ausführung im Hintergrund

- Mobile Konfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig

- Gilt für:

- Intune: Ja

- JamF: Ja

- Andere MDM: Ja

- Manuell: Nicht zutreffend

-

- Funktion: Senden von Benachrichtigungen

- Mobile Konfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig

- Gilt für:

- Intune: Ja

- JamF: Ja

- Andere MDM: Ja

- Manuell: Nicht zutreffend

-

- Funktion: Barrierefreiheit

- Mobile Konfiguration (plist): https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig

- Gilt für:

- Intune: Ja

- JamF: Ja

- Andere MDM: Ja

- Manuell: Nicht zutreffend

Schritt 3: Testen Sie die installierten Profile mithilfe des integrierten macOS-Tools "Profile". Es vergleicht Ihre Profile mit dem, was wir auf GitHub veröffentlicht haben, und meldet inkonsistente Profile oder fehlende Profile.

- Laden Sie das Skript von herunter https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdm.

- Klicken Sie auf Unformatiert. Die neue URL lautet https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py.

- Speichern Sie es als analyze_profiles.py unter Downloads , indem Sie den folgenden Befehl im Terminal ausführen:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

- Führen Sie das Python3-Skript der Profilanalyse ohne Parameter aus, indem Sie den folgenden Befehl im Terminal ausführen:

cd /Downloads

sudo python3 analyze_profiles.py

Hinweis

Zum Ausführen dieses Befehls sind Sudo-Berechtigungen erforderlich.

ODER

- Führen Sie das Skript direkt aus dem Web aus, indem Sie den folgenden Befehl ausführen:

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py

| python3 -

Hinweis

Zum Ausführen dieses Befehls sind Sudo-Berechtigungen erforderlich.

In der Ausgabe werden alle potenziellen Probleme mit Profilen angezeigt.

Empfohlene Inhalte

- Bereitstellen von Microsoft Defender for Endpoint unter macOS mit Jamf Pro: Erfahren Sie, wie Sie Microsoft Defender for Endpoint unter macOS mit Jamf Pro bereitstellen.

- Einrichten der Microsoft Defender for Endpoint unter macOS-Richtlinien in Jamf Pro: Erfahren Sie, wie Sie die Microsoft Defender for Endpoint unter macOS-Richtlinien in Jamf Pro einrichten.

- Einrichten von Gerätegruppen in Jamf Pro: Erfahren Sie, wie Sie Gerätegruppen in Jamf Pro für Microsoft Defender for Endpoint unter macOS einrichten.

- Melden Sie sich bei Jamf Pro an.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für