Sicherheitsrisiken in meiner Organisation

Auf der Seite Schwachstellen in Microsoft Defender Vulnerability Management werden bekannte allgemeine Sicherheitsanfälligkeiten (COMMON Vulnerabilities and Exposures, CVE) anhand ihrer CVE-ID aufgelistet.

CVE-IDs sind eindeutige IDs, die öffentlich offengelegten Cybersicherheitsrisiken zugewiesen sind, die Software, Hardware und Firmware betreffen. Sie bieten Organisationen eine Standardmethode zum Identifizieren und Nachverfolgen von Sicherheitsrisiken und helfen ihnen, diese Sicherheitsrisiken in ihren organization zu verstehen, zu priorisieren und zu beheben. CVEs werden in einer öffentlichen Registrierung nachverfolgt, auf die über zugegriffen wird https://www.cve.org/.

Defender Vulnerability Management verwendet Endpunktsensoren, um diese und andere Sicherheitsrisiken in einem organization zu überprüfen und zu erkennen.

Gilt für:

- Microsoft Defender Sicherheitsrisikomanagement

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

- Microsoft Defender für Server Plan 1 & 2

Wichtig

Defender Vulnerability Management können ihnen helfen, Log4j-Sicherheitsrisiken in Anwendungen und Komponenten zu identifizieren. Weitere Informationen.

Tipp

Wussten Sie, dass Sie alle Features in Microsoft Defender Vulnerability Management kostenlos testen können? Erfahren Sie, wie Sie sich für eine kostenlose Testversion registrieren.

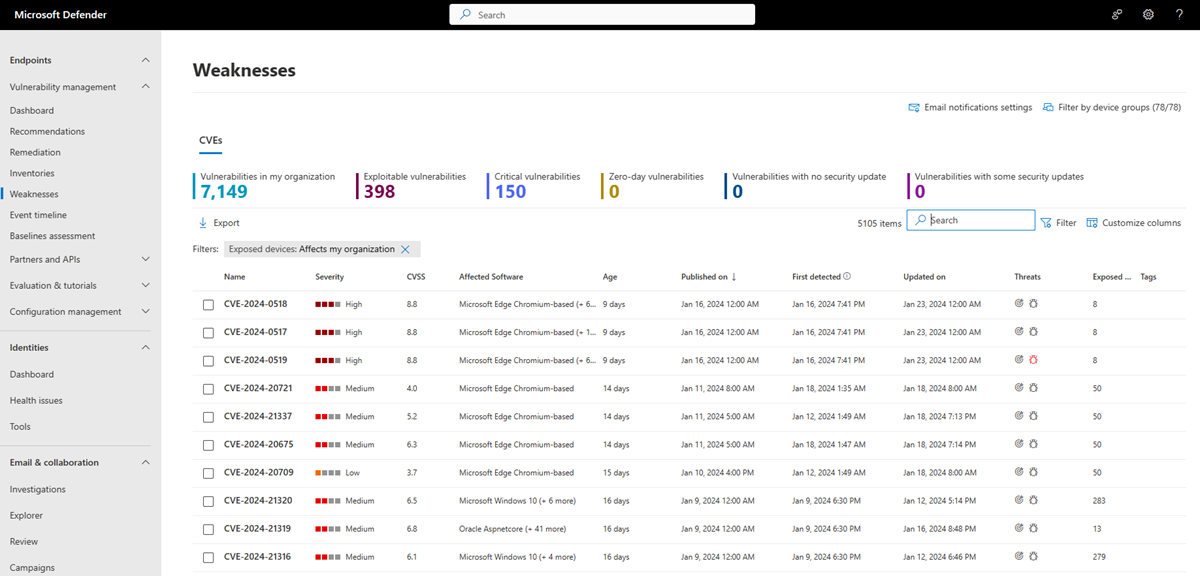

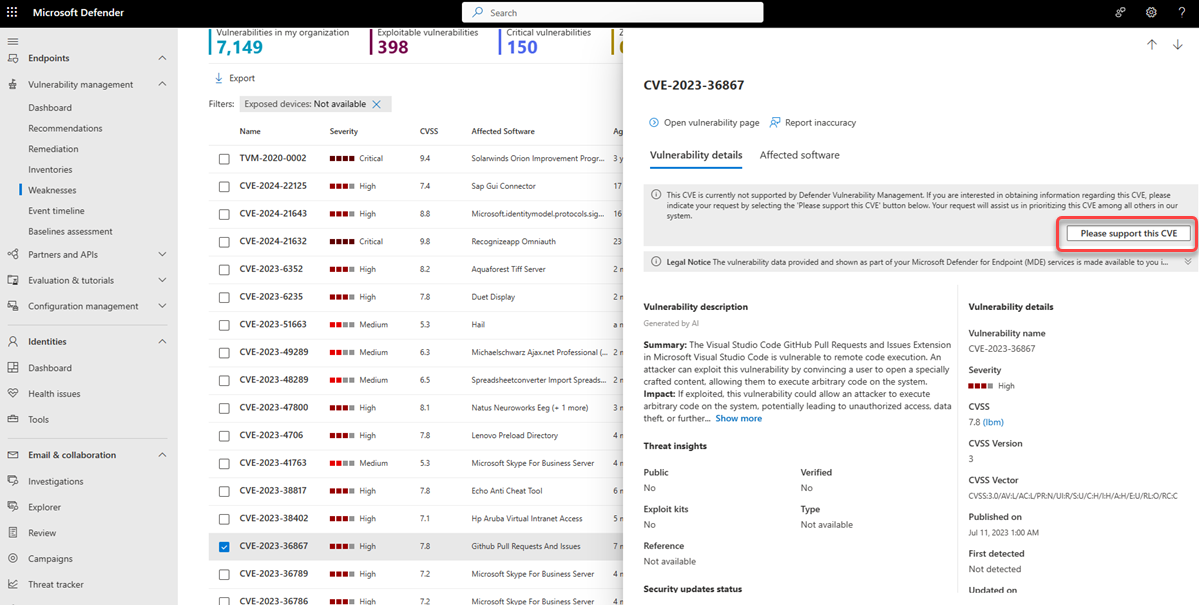

Übersichtsseite "Schwachstellen"

Um auf die Seite Schwachstellen zuzugreifen, wählen Sie im Microsoft Defender-Portal im Navigationsmenü zur Verwaltung von Sicherheitsrisiken die Option Schwachstellen aus.

Die Seite Schwachstellen wird mit einer Liste der CVEs geöffnet, denen Ihre Geräte ausgesetzt sind. Sie können den Schweregrad, die CVSS-Bewertung (Common Vulnerability Scoring System), die entsprechenden Erkenntnisse zu Sicherheitsverletzungen und Bedrohungen und vieles mehr anzeigen.

Hinweis

Wenn einer Sicherheitsanfälligkeit keine offizielle CVE-ID zugewiesen ist, wird der Sicherheitsrisikoname von Microsoft Defender Vulnerability Management zugewiesen und hat das Format TVM-2020-002.

Hinweis

Die maximale Anzahl von Datensätzen, die Sie von der Schwachstellenseite in eine CSV-Datei exportieren können, beträgt 8.000, und der Export darf 64 KB nicht überschreiten. Wenn Sie eine Meldung erhalten, die besagt, dass die Ergebnisse zu groß für den Export sind, verfeinern Sie Ihre Abfrage, um weniger Datensätze einzuschließen.

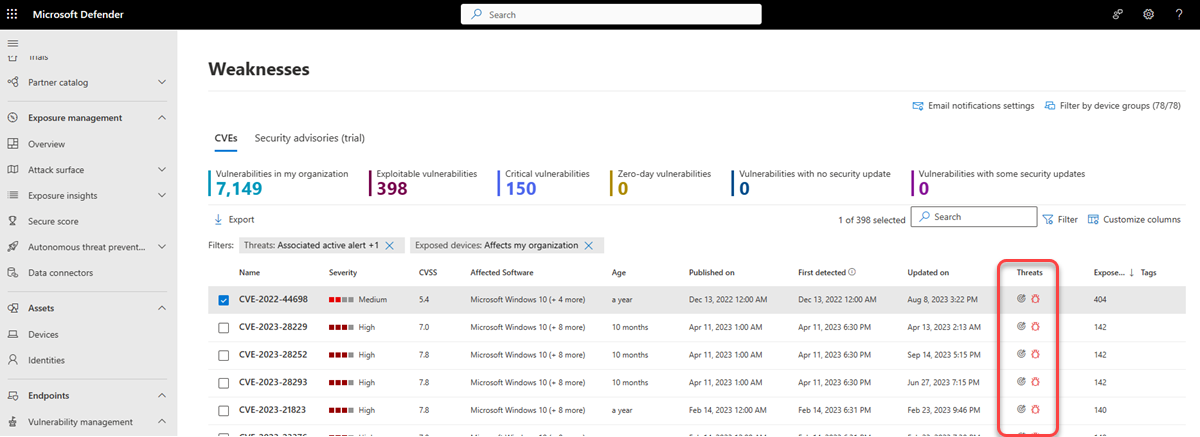

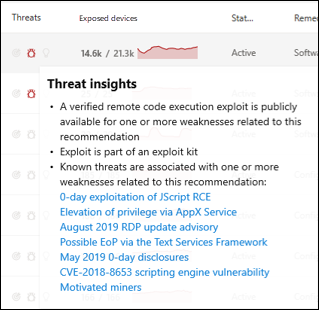

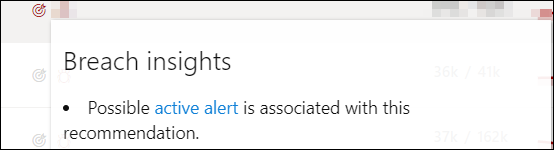

Erkenntnisse zu Sicherheitsverletzungen und Bedrohungen

Es ist wichtig, Empfehlungen zu priorisieren, die mit laufenden Bedrohungen verbunden sind. Sie können die informationen in der Spalte Bedrohungen verwenden, um Sicherheitsrisiken zu priorisieren. Um Sicherheitsrisiken bei laufenden Bedrohungen anzuzeigen, filtern Sie die Spalte Bedrohungen nach:

- Zugeordnete aktive Warnung

- Exploit ist verfügbar

- Exploit ist verifiziert

- Dieser Exploit ist Teil eines Exploit-Kits.

Das Symbol "Threat Insights" (Bedrohungserkenntnisse) ![]() ist in der Spalte Bedrohungen hervorgehoben, wenn in einem Sicherheitsrisiko Exploits vorhanden sind.

ist in der Spalte Bedrohungen hervorgehoben, wenn in einem Sicherheitsrisiko Exploits vorhanden sind.

Wenn Sie auf das Symbol zeigen, wird angezeigt, ob die Bedrohung Teil eines Exploit-Kits ist oder mit bestimmten erweiterten persistenten Kampagnen oder Aktivitätsgruppen verbunden ist. Wenn verfügbar, gibt es einen Link zu einem Threat Analytics-Bericht mit Zero-Day-Exploit-Nachrichten, Offenlegungen oder verwandten Sicherheitsempfehlungen.

Das Symbol "Erkenntnisse zu Sicherheitsverletzungen" ist hervorgehoben, wenn in Ihrem organization ein Sicherheitsrisiko gefunden wurde.

![]()

Die Spalte Verfügbar gemachte Geräte zeigt, wie viele Geräte derzeit einer Sicherheitslücke ausgesetzt sind. Wenn in der Spalte 0 angezeigt wird, bedeutet dies, dass Sie nicht gefährdet sind.

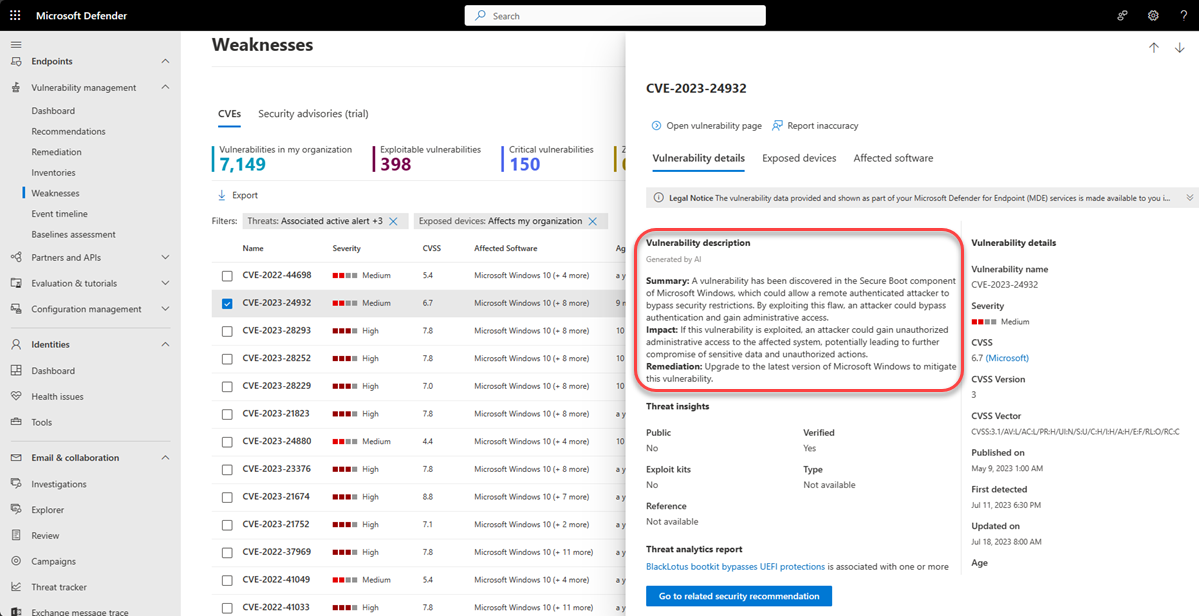

Gewinnen von Erkenntnissen zu Sicherheitsrisiken

Wenn Sie auf der Seite "Schwachstellen" eine CVE auswählen, wird ein Flyoutbereich mit weiteren Informationen wie der Beschreibung der Sicherheitsrisiken, Details und Erkenntnisse zu Bedrohungen geöffnet. Die Von KI generierte Sicherheitsrisikobeschreibung enthält ausführliche Informationen zu der Sicherheitsanfälligkeit, zu deren Auswirkungen, empfohlenen Korrekturschritten und ggf. zusätzliche Informationen.

Für jede CVE wird eine Liste der verfügbar gemachten Geräte und der betroffenen Software angezeigt.

Exploit Prediction Scoring System (EPSS)

Das Exploit Prediction Scoring System (EPSS) generiert einen datengesteuerten Score für die Wahrscheinlichkeit, dass ein bekanntes Software-Sicherheitsrisiko in freier Wildbahn ausgenutzt wird. EPSS verwendet aktuelle Bedrohungsinformationen aus den CVE- und realen Exploitdaten. Für jedes CVE erzeugt das EPSS-Modell eine Wahrscheinlichkeitsbewertung zwischen 0 und 1 (0 % und 100 %). Je höher die Bewertung, desto größer ist die Wahrscheinlichkeit, dass ein Sicherheitsrisiko ausgenutzt wird. Erfahren Sie mehr über EPSS.

EPSS wurde entwickelt, um Ihr Wissen über Schwächen und deren Exploit-Wahrscheinlichkeit zu erweitern und Ihnen zu ermöglichen, entsprechend zu priorisieren.

Um die EPSS-Bewertung anzuzeigen, wählen Sie auf der Seite Schwachstellen im Microsoft Defender-Portal eine CVE aus:

Wenn das EPSS größer als 0,9 ist, wird die QuickInfo der Spalte Bedrohungen mit dem Wert aktualisiert, um die Dringlichkeit der Entschärfung zu vermitteln:

Hinweis

Beachten Sie folgendes: Wenn die EPSS-Bewertung kleiner als 0,001 ist, wird sie als 0 betrachtet.

Sie können die Sicherheitsrisiko-API verwenden, um die EPSS-Bewertung anzuzeigen.

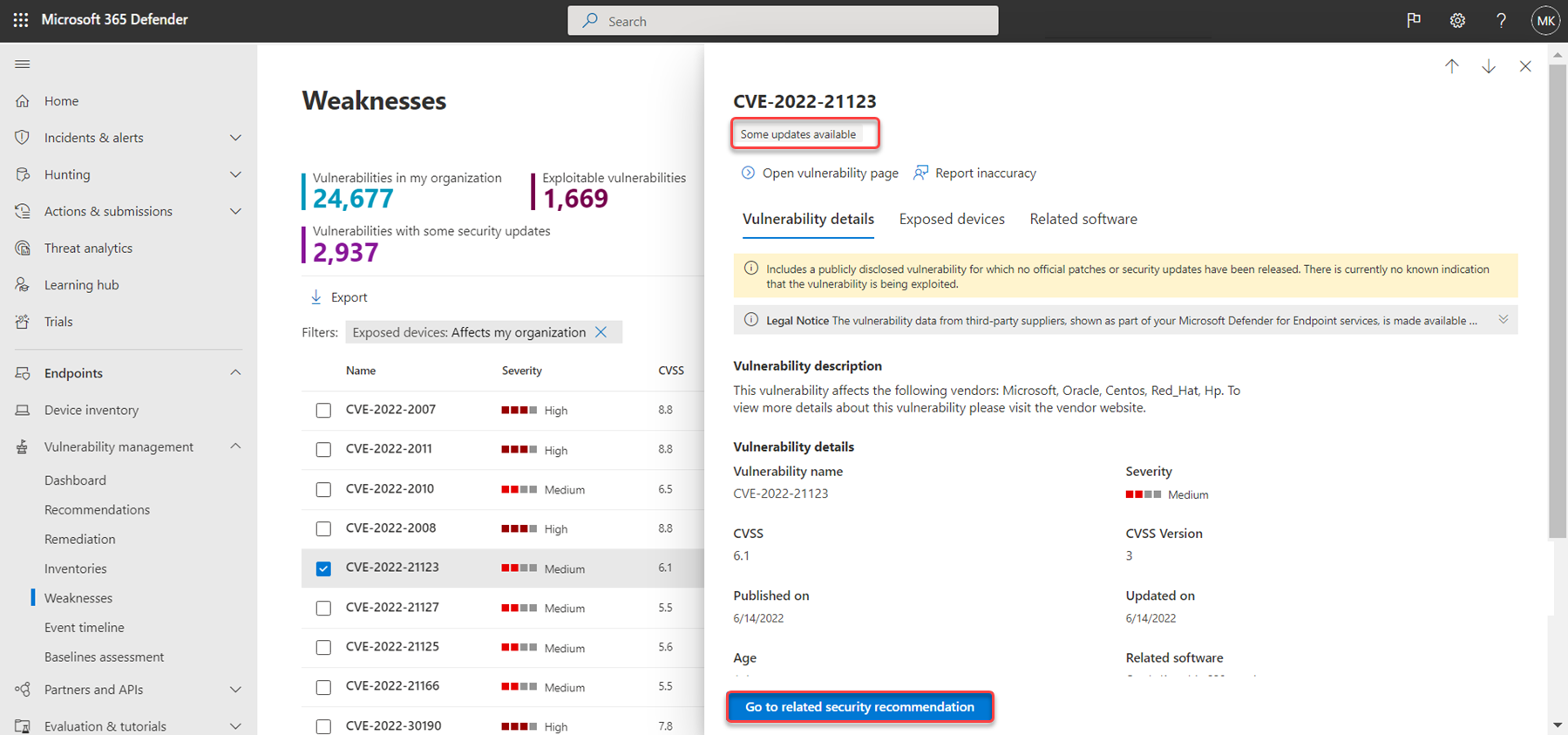

Zugehörige Sicherheitsempfehlungen

Verwenden Sie Sicherheitsempfehlungen, um die Sicherheitsrisiken in verfügbar gemachten Geräten zu beheben und das Risiko für Ihre Ressourcen und organization zu verringern. Wenn eine Sicherheitsempfehlung verfügbar ist, können Sie Gehe zu der zugehörigen Sicherheitsempfehlung auswählen, um Details zur Behebung des Sicherheitsrisikos zu erhalten.

Empfehlungen für eine CVE sind häufig, um die Sicherheitsanfälligkeit durch ein Sicherheitsupdate für die zugehörige Software zu beheben. Für einige CVEs ist jedoch kein Sicherheitsupdate verfügbar. Dies kann für die gesamte zugehörige Software für eine CVE oder nur für eine Teilmenge gelten, z. B. könnte sich ein Softwarehersteller entscheiden, das Problem für eine bestimmte anfällige Version nicht zu beheben.

Wenn ein Sicherheitsupdate nur für einen Teil der zugehörigen Software verfügbar ist, weist cve das Tag "Einige Updates verfügbar" unter dem CVE-Namen auf. Sobald mindestens ein Update verfügbar ist, haben Sie die Möglichkeit, zur entsprechenden Sicherheitsempfehlung zu wechseln.

Wenn kein Sicherheitsupdate verfügbar ist, weist cve das Tag "Kein Sicherheitsupdate" unter dem CVE-Namen auf. Es gibt keine Möglichkeit, zur entsprechenden Sicherheitsempfehlung zu wechseln, da Software, für die kein Sicherheitsupdate verfügbar ist, von der Seite Sicherheitsempfehlungen ausgeschlossen ist.

Hinweis

Sicherheitsempfehlungen umfassen nur Geräte und Softwarepakete, für die Sicherheitsupdates verfügbar sind.

Anfordern von CVE-Support

Eine CVE für Software, die derzeit nicht von der Verwaltung von Sicherheitsrisiken unterstützt wird, wird weiterhin auf der Seite Schwachstellen angezeigt. Da die Software nicht unterstützt wird, sind nur eingeschränkte Daten verfügbar. Verfügbar gemachte Geräteinformationen sind für CVEs mit nicht unterstützter Software nicht verfügbar.

Um eine Liste nicht unterstützter Software anzuzeigen, filtern Sie die Seite mit den Schwachstellen nach der Option "Nicht verfügbar" im Abschnitt "Verfügbar gemachte Geräte".

Sie können anfordern, dass Support zu Defender Vulnerability Management für eine bestimmte CVE hinzugefügt wird. So fordern Sie Support an:

Wählen Sie im Microsoft Defender-Portal auf der Seite Schwachstellen die CVE-Option aus.

Wählen Sie auf der Registerkarte Sicherheitsrisikodetails die Option Diese CVE unterstützen aus.

Die Anforderung wird an Microsoft gesendet und unterstützt uns bei der Priorisierung dieser CVE unter anderem in unserem System.

Hinweis

Die CVE-Supportfunktionalität anfordern ist für GCC-, GCC High- und DoD-Kunden nicht verfügbar.

Anzeigen von CVE-Einträgen (Common Vulnerabilities and Exposures) an anderen Stellen

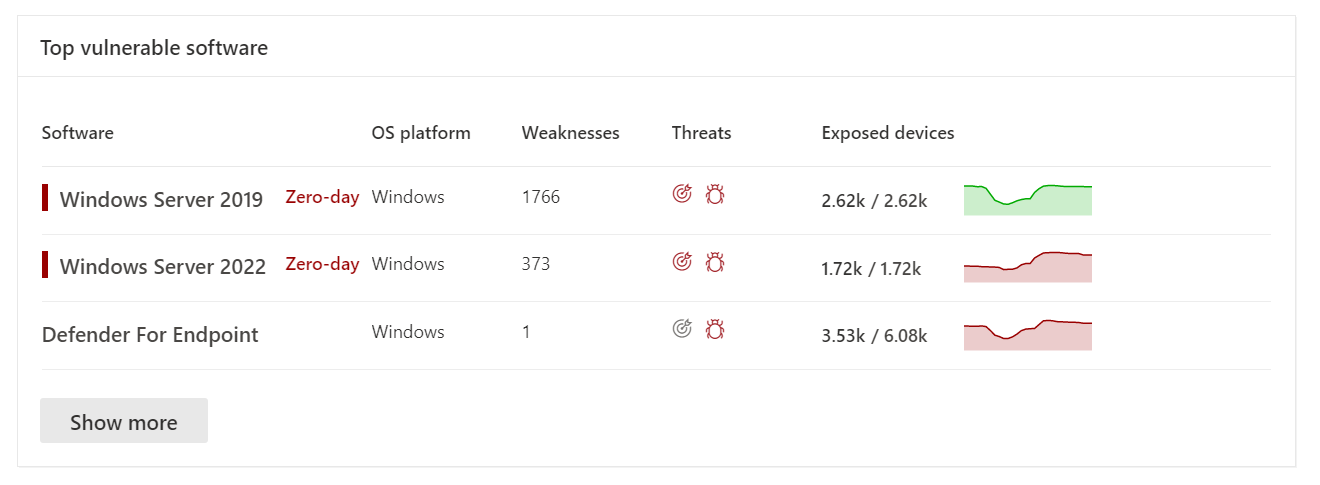

Besonders anfällige Software im Dashboard

Wechseln Sie zum Defender Vulnerability Management Dashboard, und scrollen Sie nach unten zum Widget Besonders anfällige Software. Sie sehen die Anzahl der in jeder Software gefundenen Sicherheitsrisiken sowie Bedrohungsinformationen und eine allgemeine Ansicht der Gerätegefährdung im Laufe der Zeit.

Wählen Sie die Software aus, die Sie untersuchen möchten.

Wählen Sie die Registerkarte Ermittelte Sicherheitsrisiken aus.

Wählen Sie die Sicherheitsanfälligkeit aus, die Sie untersuchen möchten, um einen Flyoutbereich mit den CVE-Details zu öffnen.

Ermitteln von Sicherheitsrisiken auf der Geräteseite

Zeigen Sie informationen zu verwandten Schwachstellen auf der Geräteseite an.

- Wählen Sie im Microsoft Defender-Portal im Navigationsmenü Bestand die Option Geräte aus.

- Wählen Sie auf der Seite Gerätebestand den Gerätenamen aus, den Sie untersuchen möchten.

- Wählen Sie Seite "Gerät öffnen " und dann auf der Geräteseite die Option Sicherheitsrisiken ermittelt aus.

- Wählen Sie die Sicherheitsanfälligkeit aus, die Sie untersuchen möchten, um einen Flyoutbereich mit den CVE-Details zu öffnen.

CVE-Erkennungslogik

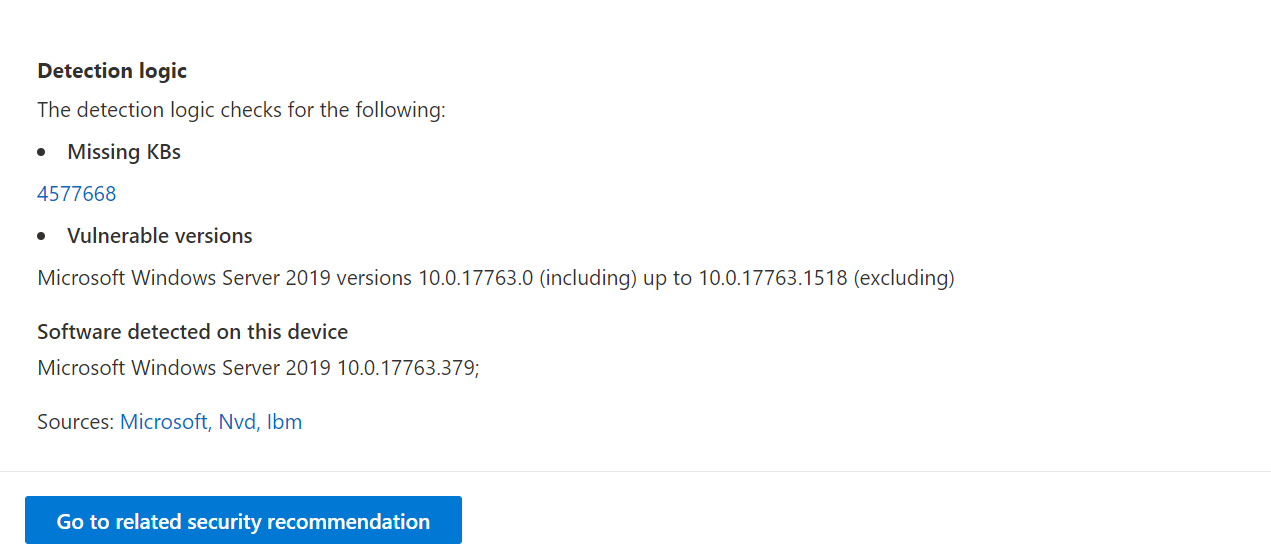

Ähnlich wie beim Softwarebeweis zeigen wir die Erkennungslogik, die wir auf ein Gerät angewendet haben, um anzugeben, dass es anfällig ist.

So zeigen Sie die Erkennungslogik an:

Wählen Sie auf der Seite Gerätebestand ein Gerät aus.

Wählen Sie Seite "Gerät öffnen " und dann auf der Geräteseite die Option Sicherheitsrisiken ermittelt aus.

Wählen Sie die Sicherheitslücke aus, die Sie untersuchen möchten.

Ein Flyout wird geöffnet, und im Abschnitt Erkennungslogik werden die Erkennungslogik und die Quelle angezeigt.

Die Kategorie "Betriebssystemfeature" wird auch in relevanten Szenarien angezeigt. Wenn eine bestimmte Betriebssystemkomponente aktiviert ist, würde sich eine CVE auf Geräte auswirken, auf denen ein anfälliges Betriebssystem ausgeführt wird. Wenn beispielsweise Windows Server 2019 oder Windows Server 2022 eine Sicherheitslücke in der DNS-Komponente aufweist, fügen wir diese CVE nur an die Windows Server 2019- und Windows Server 2022-Geräte an, auf denen die DNS-Funktion in ihrem Betriebssystem aktiviert ist.

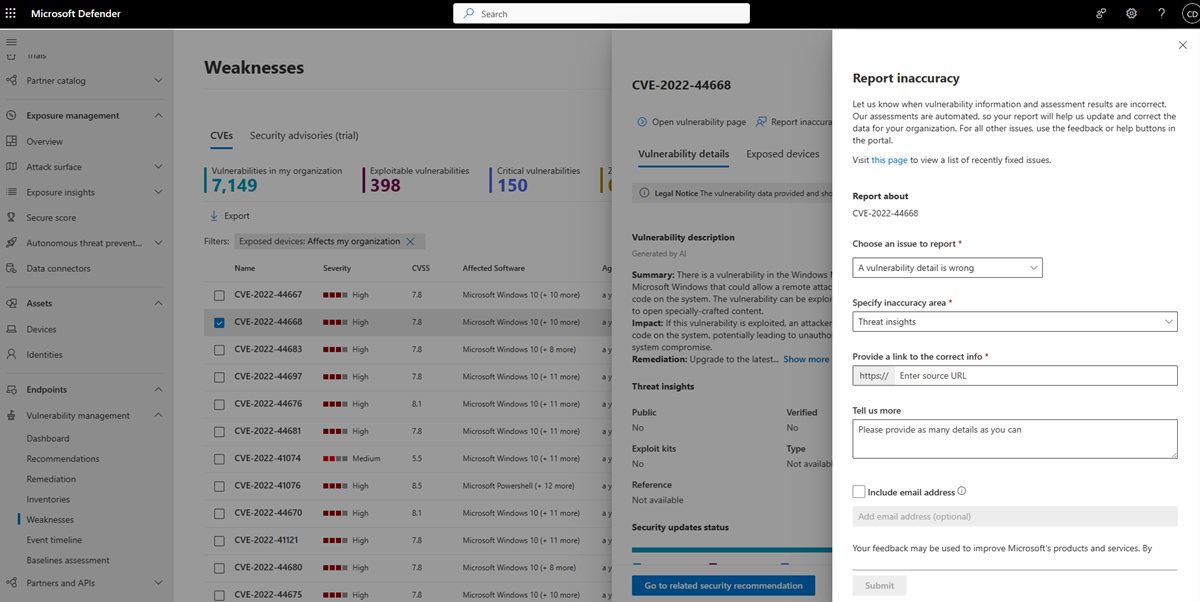

Ungenauigkeit melden

Melden Sie ein falsch positives Ergebnis, wenn Sie ungenaue, ungenaue oder unvollständige Informationen sehen. Sie können auch Sicherheitsempfehlungen melden, die bereits behoben wurden.

Öffnen Sie cve auf der Seite Schwachstellen.

Wählen Sie Ungenauigkeit melden aus.

Wählen Sie im Flyoutbereich ein Problem aus, das gemeldet werden soll.

Geben Sie die angeforderten Details zur Ungenauigkeit ein. Dies variiert je nach dem von Ihnen gemeldeten Problem.

Wählen Sie Senden aus. Ihr Feedback wird sofort an die Microsoft Defender Vulnerability Management Experten gesendet.