Testen und Bereitstellen von Microsoft Defender XDR

Gilt für:

- Microsoft Defender XDR

Diese Artikelreihe führt Sie durch den gesamten Prozess der Pilotphase der Komponenten von Microsoft Defender XDR in Ihrem Produktionsmandanten, damit Sie deren Features und Funktionen bewerten und dann die Bereitstellung in Ihrer Organisation abschließen können.

Eine eXtended-Lösung zur Erkennung und Reaktion (XDR) ist ein Schritt nach vorn in der Cybersicherheit, da sie die Bedrohungsdaten von Systemen übernimmt, die einmal isoliert wurden, und diese vereinheitlicht, damit Sie Muster erkennen und schneller auf mutmaßliche Cyberangriffe reagieren können.

Microsoft Defender XDR:

Eine XDR-Lösung, die die Informationen zu Cyberangriffen für Identitäten, Endpunkte, E-Mails und Cloud-Apps an einem Ort kombiniert. Es nutzt künstliche Intelligenz (KI) und Automatisierung, um einige Arten von Angriffen automatisch zu stoppen und betroffene Ressourcen in einen sicheren Zustand zu versetzen.

Ist eine cloudbasierte, einheitliche Unternehmensverteidigungssuite vor und nach sicherheitsrelevanten Sicherheitsverletzungen. Es koordiniert Prävention, Erkennung, Untersuchung und Reaktion über Identitäten, Endpunkte, E-Mails, Cloud-Apps und deren Daten hinweg.

Trägt zu einer starken Zero Trust-Architektur bei, indem Bedrohungsschutz und -erkennung bereitgestellt werden. Es hilft, geschäftliche Schäden durch eine Sicherheitsverletzung zu verhindern oder zu reduzieren. Weitere Informationen finden Sie unter Implementieren von Bedrohungsschutz und XDR-Geschäftsszenario im Microsoft Zero Trust-Einführungsframework.

Microsoft Defender XDR-Komponenten und -Architektur

In dieser Tabelle sind die Komponenten von Microsoft Defender XDR aufgeführt.

| Komponente | Beschreibung | Weitere Informationen |

|---|---|---|

| Microsoft Defender for Identity | Verwendet Signale von Ihren lokalen Active Directory Domain Services (AD DS) und Active Directory-Verbunddiensten (AD FS), um erweiterte Bedrohungen, kompromittierte Identitäten und böswillige Insideraktionen gegen Ihre Organisation zu identifizieren, zu erkennen und zu untersuchen. | Was ist Microsoft Defender for Identity? |

| Exchange Online Protection | Der native cloudbasierte SMTP-Relay- und Filterdienst, der Ihre Organisation vor Spam und Schadsoftware schützt. | Übersicht über Exchange Online Protection (EOP) – Office 365 |

| Microsoft Defender für Office 365 | Schützt Ihre Organisation vor böswilligen Bedrohungen durch E-Mail-Nachrichten, Links (URLs) und Tools für die Zusammenarbeit. | Microsoft Defender für Office 365 – Office 365 |

| Microsoft Defender für Endpunkt | Eine einheitliche Plattform für Geräteschutz, Erkennung nach Sicherheitsverletzungen, automatisierte Untersuchung und empfohlene Reaktion. | Microsoft Defender für Endpunkt – Windows-Sicherheit |

| Microsoft Defender for Cloud Apps | Eine umfassende saaS-übergreifende Lösung, die tiefe Transparenz, starke Datenkontrollen und einen verbesserten Bedrohungsschutz für Ihre Cloud-Apps bietet. | Was ist Defender für Cloud-Apps? |

| Microsoft Entra ID Protection | Wertet Risikodaten von Milliarden von Anmeldeversuchen aus und verwendet diese Daten, um das Risiko jeder Anmeldung bei Ihrem Mandanten zu bewerten. Diese Daten werden von Microsoft Entra ID verwendet, um den Kontozugriff zuzulassen oder zu verhindern, je nachdem, wie Richtlinien für bedingten Zugriff konfiguriert sind. Microsoft Entra ID Protection ist von Microsoft Defender XDR getrennt und in Microsoft Entra ID P2-Lizenzen enthalten. | Was ist Identity Protection? |

Diese Abbildung zeigt die Architektur und Integration von Microsoft Defender XDR-Komponenten.

In dieser Abbildung:

- Microsoft Defender XDR kombiniert die Signale aller Defender-Komponenten, um XDR domänenübergreifend bereitzustellen. Dies umfasst eine einheitliche Incidentwarteschlange, automatisierte Reaktion auf das Beenden von Angriffen, Selbstreparatur (für kompromittierte Geräte, Benutzeridentitäten und Postfächer), bedrohungsübergreifende Suche und Bedrohungsanalysen.

- Microsoft Defender für Office 365 schützt Ihre Organisation vor bösartigen Bedrohungen durch E-Mail-Nachrichten, Links (URLs) und Tools für die Zusammenarbeit. Es teilt Signale, die sich aus diesen Aktivitäten ergeben, mit Microsoft Defender XDR. Exchange Online Protection (EOP) ist integriert, um end-to-End-Schutz für eingehende E-Mails und Anlagen bereitzustellen.

- Microsoft Defender for Identity sammelt Signale von AD DS-Domänencontrollern und Servern, auf denen AD FS und AD CS ausgeführt werden. Es verwendet diese Signale, um Ihre Hybrididentitätsumgebung zu schützen, einschließlich schutz vor Hackern, die kompromittierte Konten verwenden, um sich seitlich über Arbeitsstationen in der lokalen Umgebung zu bewegen.

- Microsoft Defender für Endpunkt sammelt Signale von Geräten, die von Ihrer Organisation verwaltet werden, und schützt diese.

- Microsoft Defender für Cloud-Apps sammelt Signale aus der Verwendung von Cloud-Apps durch Ihre Organisation und schützt Daten, die zwischen Ihrer IT-Umgebung und diesen Apps fließen, einschließlich sanktionierter und nicht sanktionierter Cloud-Apps.

- Microsoft Entra ID Protection wertet Risikodaten aus Milliarden von Anmeldeversuchen aus und verwendet diese Daten, um das Risiko jeder Anmeldung bei Ihrem Mandanten zu bewerten. Diese Daten werden von Microsoft Entra ID verwendet, um den Kontozugriff basierend auf den Bedingungen und Einschränkungen Ihrer Richtlinien für bedingten Zugriff zuzulassen oder zu verhindern. Microsoft Entra ID Protection ist von Microsoft Defender XDR getrennt und in Microsoft Entra ID P2-Lizenzen enthalten.

Microsoft Defender XDR-Komponenten und SIEM-Integration

Sie können Microsoft Defender XDR-Komponenten in Microsoft Sentinel oder einen generischen SIEM-Dienst (Security Information and Event Management) integrieren, um die zentralisierte Überwachung von Warnungen und Aktivitäten von verbundenen Apps zu ermöglichen.

Microsoft Sentinel ist eine cloudnative Lösung, die SIEM- und Sicherheitsorchestrierungs-, Automatisierungs- und Reaktionsfunktionen (SECURITY Orchestration, Automation, and Response, SOAR) bereitstellt. Zusammen bieten Microsoft Sentinel- und Microsoft Defender XDR-Komponenten eine umfassende Lösung, die Organisationen beim Schutz vor modernen Angriffen unterstützt.

Microsoft Sentinel enthält Connectors für Microsoft Defender-Komponenten. Auf diese Weise erhalten Sie nicht nur Einblick in Ihre Cloud-Apps, sondern auch komplexe Analysen, um Cyberbedrohungen zu identifizieren und zu bekämpfen und zu steuern, wie Ihre Daten übertragen werden. Weitere Informationen finden Sie unter Übersicht über die Integrations- und Integrationsschritte von Microsoft Defender XDR und Microsoft Sentinelfür Microsoft Sentinel und Microsoft Defender XDR.

Weitere Informationen zu SOAR in Microsoft Sentinel (einschließlich Links zu Playbooks im Microsoft Sentinel GitHub-Repository) finden Sie unter Automatisieren der Reaktion auf Bedrohungen mit Playbooks in Microsoft Sentinel.

Informationen zur Integration in SIEM-Systeme von Drittanbietern finden Sie unter Generische SIEM-Integration.

Microsoft Defender XDR und ein Beispiel für einen Cyber-Sicherheitsangriff

Dieses Diagramm zeigt einen häufigen Cyberangriff und die Komponenten von Microsoft Defender XDR, mit denen sie erkannt und behoben werden können.

Der Cyberangriff beginnt mit einer Phishing-E-Mail, die im Posteingang eines Mitarbeiters in Ihrer Organisation eingeht, der die E-Mail-Anlage unwissentlich öffnet. Diese Anlage installiert Schadsoftware, die zu einer Kette von Angriffsversuchen führen kann, die zum Diebstahl vertraulicher Daten führen können.

In der Abbildung sehen Sie Folgendes:

- Exchange Online Protection, Teil von Microsoft Defender für Office 365, kann Phishing-E-Mails erkennen und Nachrichtenflussregeln (auch als Transportregeln bezeichnet) verwenden, um sicherzustellen, dass sie nie im Posteingang eines Benutzers eintreffen.

- Defender für Office 365 verwendet sichere Anlagen, um die Anlage zu testen und festzustellen, ob sie schädlich ist, sodass die eingehende E-Mail entweder vom Benutzer nicht aktiv werden kann, oder Richtlinien verhindern, dass die E-Mail überhaupt eingeht.

- Defender für Endpunkt erkennt Sicherheitsrisiken für Geräte und Netzwerke, die andernfalls für von Ihrer Organisation verwaltete Geräte ausgenutzt werden könnten.

- Defender for Identity nimmt plötzliche Änderungen des lokalen Benutzerkontos wie Rechteausweitung oder laterale Verschiebung mit hohem Risiko zur Kenntnis. Es wird auch über leicht ausgenutzte Identitätsprobleme wie die uneingeschränkte Kerberos-Delegierung zur Korrektur durch Ihr Sicherheitsteam gemeldet.

- Microsoft Defender für Cloud-Apps erkennt anomales Verhalten wie unmögliches Reisen, Zugriff auf Anmeldeinformationen und ungewöhnliche Download-, Dateifreigabe- oder E-Mail-Weiterleitungsaktivitäten und meldet diese an Ihr Sicherheitsteam.

Pilot- und Bereitstellungsprozess für Microsoft Defender XDR

Microsoft empfiehlt, die Komponenten von Microsoft 365 Defender in der folgenden Reihenfolge zu aktivieren.

| Phase | Link |

|---|---|

| A. Starten des Pilotprojekts | Starten des Pilotprojekts |

| B. Testen und Bereitstellen von Microsoft Defender XDR-Komponenten | - Pilot und Bereitstellung von Defender for Identity - Pilot und Bereitstellung von Defender für Office 365 - Pilotversuch und Bereitstellung von Defender für Endpunkt - Testen und Bereitstellen von Microsoft Defender für Cloud-Apps |

| C. Untersuchen und Reagieren auf Bedrohungen | Üben der Untersuchung und Reaktion auf Vorfälle |

Diese Reihenfolge ist darauf ausgelegt, den Nutzen der Funktionen schnell zu nutzen, je nachdem, wie viel Aufwand normalerweise erforderlich ist, um die Funktionen bereitzustellen und zu konfigurieren. Defender für Office 365 kann beispielsweise in kürzerer Zeit konfiguriert werden, als es zum Registrieren von Geräten in Defender für Endpunkt dauert. Priorisieren Sie die Komponenten, um Ihre Geschäftsanforderungen zu erfüllen.

Starten des Pilotprojekts

Microsoft empfiehlt Ihnen, ihr Pilotprojekt in Ihrem vorhandenen Produktionsabonnement von Microsoft 365 zu starten, um sofort einblicke in die Praxis zu erhalten, und Sie können einstellungen so optimieren, dass sie gegen aktuelle Bedrohungen in Ihrem Microsoft 365-Mandanten geeignet sind. Nachdem Sie Erfahrung gesammelt haben und mit der Plattform vertraut sind, erweitern Sie einfach die Verwendung jeder Komponente einzeln auf eine vollständige Bereitstellung.

Eine Alternative besteht darin, Ihre Microsoft Defender XDR-Testumgebung einzurichten. Diese Umgebung zeigt jedoch während der Pilotphase keine echten Cybersicherheitsinformationen wie Bedrohungen oder Angriffe auf Ihren Microsoft 365-Produktionsmandanten an, und Sie können keine Sicherheitseinstellungen aus dieser Umgebung in Ihren Produktionsmandanten verschieben.

Verwenden von Microsoft 365 E5-Testlizenzen

Wenn Sie nicht über Microsoft 365 E5 verfügen und die Microsoft 365 E5-Testlizenzen für Ihr Pilotprojekt nutzen möchten:

Melden Sie sich bei Ihrem vorhandenen Microsoft 365-Mandantenverwaltungsportal an.

Wählen Sie im Navigationsmenü Dienste kaufen aus.

Wählen Sie im Abschnitt Office 365 unter Office 365 E5-Lizenz die Option Details aus.

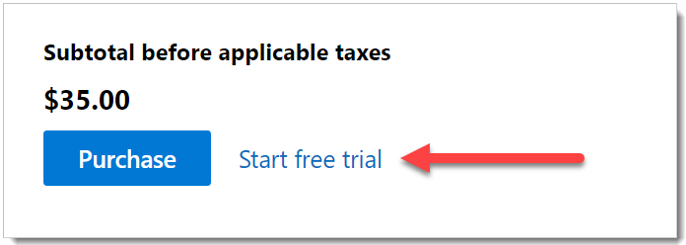

Wählen Sie Kostenlose Testversion starten aus.

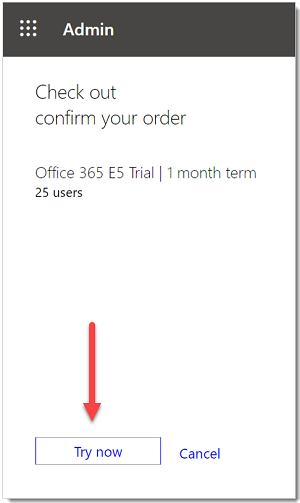

Bestätigen Sie Ihre Anforderung, und wählen Sie Jetzt testen aus.

Ihr Pilotprojekt mit Microsoft 365 E5-Testlizenzen in Ihrem vorhandenen Produktionsmandanten ermöglicht es Ihnen, alle Sicherheitseinstellungen und -methoden beizubehalten, wenn die Testversion abläuft und Sie gleichwertige Lizenzen erwerben.

Nächster Schritt

Weitere Informationen finden Sie unter Pilot und Bereitstellung von Microsoft Defender for Identity.

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für