Verwalten von Incidents in Microsoft Defender

Gilt für:

- Microsoft Defender XDR

- Microsoft Defender Unified Security Operations Center (SOC)-Plattform

Das Incidentmanagement ist wichtig, um sicherzustellen, dass Incidents benannt, zugewiesen und gekennzeichnet werden, um die Zeit in Ihrem Incidentworkflow zu optimieren und Bedrohungen schneller einzudämten und zu beheben.

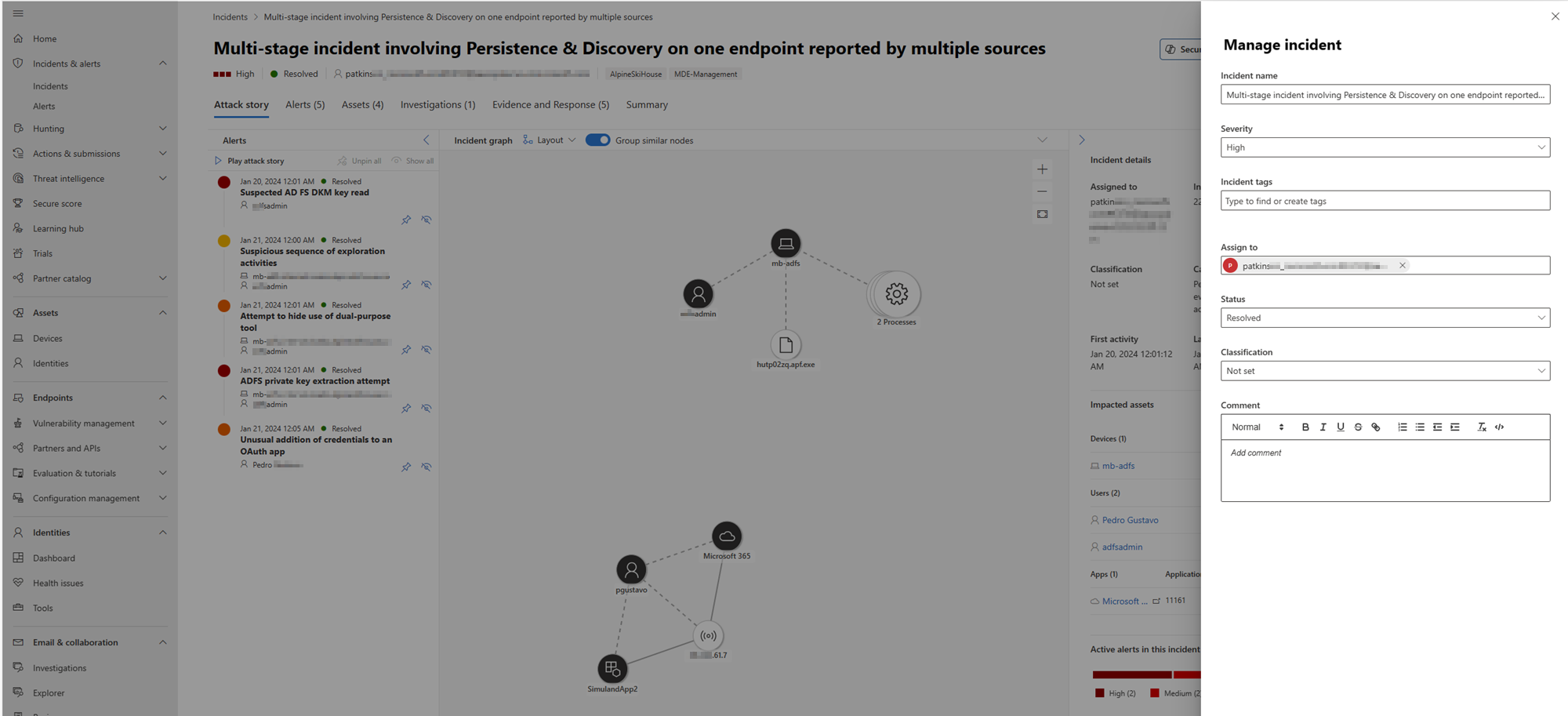

Sie können Incidents von Incidents & Warnungen > Incidents über den Schnellstart des Microsoft Defender-Portals (security.microsoft.com) verwalten. Im Folgenden sehen Sie ein Beispiel.

Hier sind die Möglichkeiten, wie Sie Ihre Vorfälle verwalten können:

- Bearbeiten Sie den Incidentnamen.

- Weisen Sie den Schweregrad zu oder ändern Sie diesen.

- Fügen Sie Incidenttags hinzu.

- Weisen Sie den Incident einem Benutzerkonto zu.

- Lösen Sie sie auf.

- Geben Sie die zugehörige Klassifizierung an.

- Fügen Sie Kommentare hinzu.

- Bewerten Sie die Aktivitätsüberwachung, und fügen Sie Kommentare im Aktivitätsprotokoll hinzu.

- Exportieren von Incidentdaten in eine PDF-Datei.

Sie können Vorfälle im Bereich Vorfall verwalten eines Vorfalls verwalten. Im Folgenden sehen Sie ein Beispiel.

Sie können diesen Bereich über den Link Incident verwalten auf der folgenden Seite anzeigen:

- Seite "Warnungsverlauf ".

- Eigenschaftenbereich eines Incidents in der Incidentwarteschlange.

- Zusammenfassungsseite eines Incidents.

- Option "Incident verwalten", die sich oben rechts auf der Seite Incident befindet.

In Fällen, in denen Sie Warnungen von einem Incident in einen anderen verschieben möchten, können Sie dies auch über die Registerkarte Warnungen tun und so einen größeren oder kleineren Incident erstellen, der alle relevanten Warnungen enthält.

Bearbeiten des Incidentnamens

Microsoft Defender weist automatisch einen Namen basierend auf Warnungsattributen zu, z. B. der Anzahl der betroffenen Endpunkte, betroffenen Benutzer, Erkennungsquellen oder Kategorien. Mithilfe des Incidentnamens können Sie den Umfang des Incidents schnell verstehen. Beispiel: Mehrstufiger Incident auf mehreren Endpunkten, die von mehreren Quellen gemeldet werden.

Sie können den Incidentnamen im Feld Incidentname im Bereich Incident verwalten bearbeiten.

Hinweis

Incidents, die vor dem Rollout des Features für die automatische Benennung von Vorfällen vorhanden waren, behalten ihren Namen bei.

Zuweisen oder Ändern des Incidentschweregrads

Sie können den Schweregrad eines Incidents im Feld Schweregrad im Bereich Incident verwalten zuweisen oder ändern. Der Schweregrad eines Incidents wird durch den höchsten Schweregrad der zugehörigen Warnungen bestimmt. Der Schweregrad eines Incidents kann auf hoch, mittel, niedrig oder informativ festgelegt werden.

Hinzufügen von Ereigniskategorien

Sie können einem Vorfall benutzerdefinierte Tags hinzufügen, um beispielsweise eine Gruppe von Vorfällen mit einer gemeinsamen Charakteristik zu kennzeichnen. Sie können die Liste der Vorfälle später nach allen Einträgen filtern, die einen bestimmten Tag enthalten.

Die Option zum Auswählen aus einer Liste von zuvor verwendeten und ausgewählten Tags wird angezeigt, nachdem Sie mit der Eingabe begonnen haben.

Ein Incident kann Systemtags und/oder benutzerdefinierte Tags mit bestimmten Farbhintergründen aufweisen. Benutzerdefinierte Tags verwenden den weißen Hintergrund, während Systemtags in der Regel rote oder schwarze Hintergrundfarben verwenden. Systemtags identifizieren Folgendes in einem Incident:

- Eine Art von Angriff, z. B. Phishing von Anmeldeinformationen oder BEC-Betrug

- Automatische Aktionen, z. B. automatische Untersuchung und Reaktion und automatische Angriffsunterbrechung

- Defender-Experten zur Behandlung eines Incidents

- Kritische Ressourcen , die an dem Vorfall beteiligt sind

Tipp

Das Security Exposure Management von Microsoft markiert Geräte, Identitäten und Cloudressourcen basierend auf vordefinierten Klassifizierungen automatisch als kritische Ressource. Diese sofort einsatzbereite Funktion stellt den Schutz der wertvollen und wichtigsten Ressourcen einer Organisation sicher. Darüber hinaus unterstützt sie Sicherheitsteams bei der Priorisierung von Untersuchungen und Korrekturen. Erfahren Sie mehr über die Verwaltung kritischer Ressourcen.

Zuweisen eines Incidents

Sie können das Feld Zuweisen zu aktivieren und das Benutzerkonto zum Zuweisen eines Incidents angeben. Um einen Incident neu zuzuweisen, entfernen Sie das aktuelle Zuweisungskonto, indem Sie das "x" neben dem Kontonamen auswählen und dann das Feld Zuweisen zu aktivieren. Durch das Zuweisen des Besitzes an einem Incident wird allen zugehörigen Warnungen derselbe Besitz zugewiesen.

Sie können eine Liste der Ihnen zugewiesenen Incidents abrufen, indem Sie die Incidentwarteschlange filtern.

- Wählen Sie in der Incidentwarteschlange Filter aus.

- Deaktivieren Sie im Abschnitt Incidentzuweisung die Option Alles auswählen. Wählen Sie Mir zugewiesen, Einem anderen Benutzer zugewiesen oder Einer Benutzergruppe zugewiesen aus.

- Wählen Sie Übernehmen aus, und schließen Sie dann den Bereich Filter .

Anschließend können Sie die resultierende URL in Ihrem Browser als Lesezeichen speichern, um schnell die Liste der Ihnen zugewiesenen Vorfälle anzuzeigen.

Beheben eines Incidents

Wählen Sie Incident auflösen aus, um die Umschaltfläche nach rechts zu verschieben, wenn ein Incident behoben wird. Durch die Behebung eines Incidents werden auch alle verknüpften und aktiven Warnungen im Zusammenhang mit dem Incident aufgelöst.

Ein Incident, der nicht aufgelöst wurde, wird als Aktiv angezeigt.

Angeben der Klassifizierung

Im Feld Klassifizierung geben Sie an, ob es sich bei dem Incident um Folgendes handelt:

- Nicht festgelegt (Standard).

- Richtig positiv mit einer Art von Bedrohung. Verwenden Sie diese Klassifizierung für Vorfälle, die genau auf eine echte Bedrohung hinweisen. Die Angabe des Bedrohungstyps hilft Ihrem Sicherheitsteam, Bedrohungsmuster zu erkennen und Maßnahmen zur Abwehr dieser in Ihrer Organisation zu ergreifen.

- Information, erwartete Aktivität mit einem Aktivitätstyp. Verwenden Sie die Optionen in dieser Kategorie, um Vorfälle für Sicherheitstests, rote Teamaktivitäten und erwartetes ungewöhnliches Verhalten von vertrauenswürdigen Apps und Benutzern zu klassifizieren.

- Falsch positiv für Von Ihnen ermittelte Incidenttypen können ignoriert werden, da sie technisch ungenau oder irreführend sind.

Das Klassifizieren von Vorfällen und die Angabe ihres Status und Typs hilft dabei, Microsoft Defender XDR zu optimieren, um im Laufe der Zeit eine bessere Erkennungsbestimmung zu ermöglichen.

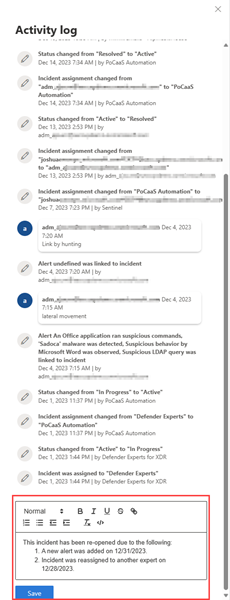

Kommentare hinzufügen

Mit dem Feld Kommentar können Sie einem Incident mehrere Kommentare hinzufügen. Das Kommentarfeld unterstützt Text und Formatierung, Links und Bilder. Jeder Kommentar ist auf 30.000 Zeichen beschränkt.

Alle Kommentare werden den historischen Ereignissen des Vorfalls hinzugefügt. Sie können die Kommentare und den Verlauf eines Incidents über den Link Kommentare und Verlauf auf der Seite Zusammenfassung anzeigen.

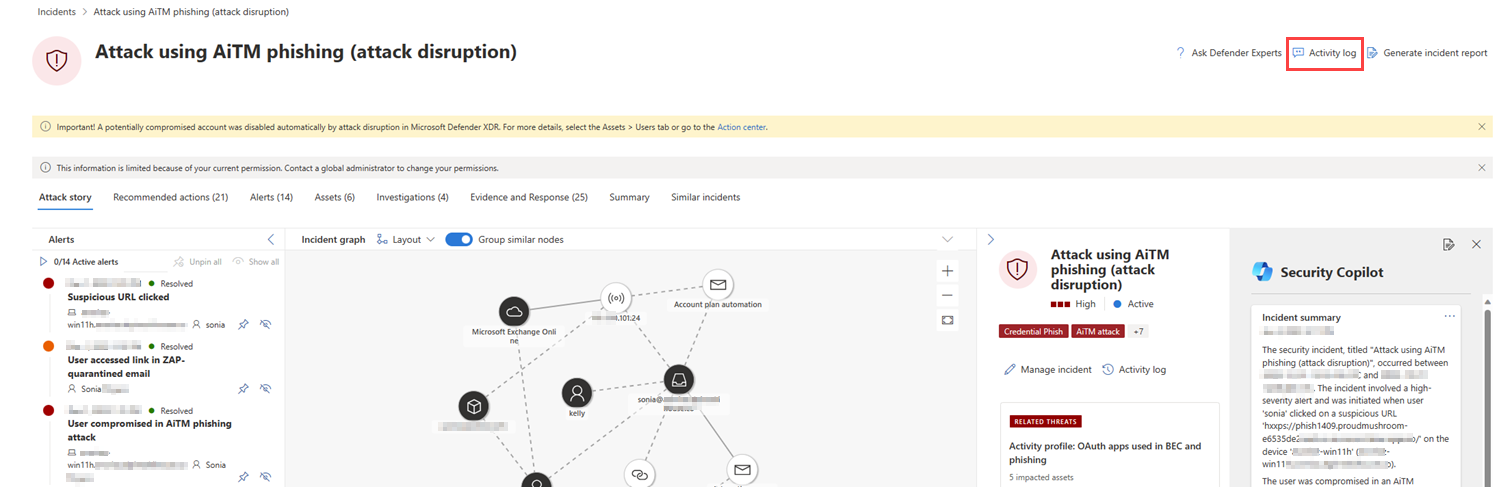

Aktivitätsprotokoll

Das Aktivitätsprotokoll zeigt eine Liste aller Kommentare und Aktionen an, die für den Vorfall ausgeführt wurden, die als Überwachungen und Kommentare bezeichnet werden. Alle Änderungen, die an dem Incident vorgenommen wurden, ob von einem Benutzer oder vom System, werden im Aktivitätsprotokoll aufgezeichnet. Das Aktivitätsprotokoll ist über die Option Aktivitätsprotokoll auf der Incidentseite oder im Bereich "Incidentseite" verfügbar.

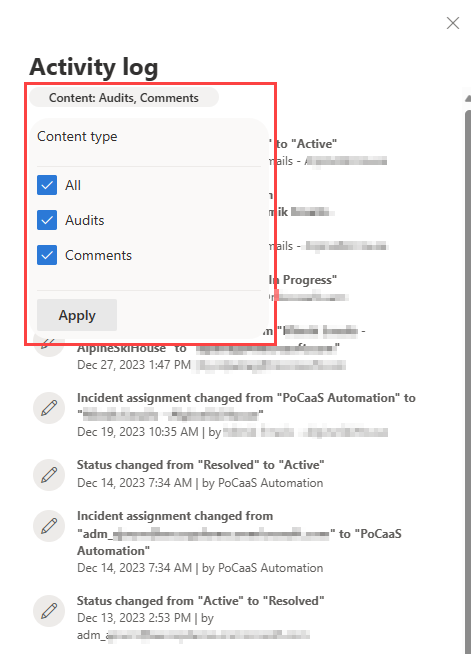

Sie können die Aktivitäten im Protokoll nach Kommentaren und Aktionen filtern. Klicken Sie auf Inhalt: Überwachungen, Kommentare, und wählen Sie dann den Inhaltstyp aus, um Aktivitäten zu filtern. Im Folgenden sehen Sie ein Beispiel.

Sie können auch eigene Kommentare hinzufügen, indem Sie das Kommentarfeld verwenden, das im Aktivitätsprotokoll verfügbar ist. Das Kommentarfeld akzeptiert Text und Formatierungen, Links und Bilder.

Exportieren von Incidentdaten in eine PDF-Datei

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf Vorabversionen von Produkten, die vor der kommerziellen Veröffentlichung noch erheblich geändert werden können. Microsoft übernimmt mit diesen Informationen keinerlei Gewährleistung, sei sie ausdrücklich oder konkludent.

Das Feature zum Exportieren von Incidentdaten ist derzeit für Kunden der Microsoft Defender XDR- und Microsoft Defender Unified Security Operations Center-Plattform (SOC) mit der Microsoft Copilot for Security-Lizenz verfügbar.

Sie können die Daten eines Incidents über die Funktion Incident als PDF exportieren als PDF exportieren und im PDF-Format speichern. Diese Funktion ermöglicht es Sicherheitsteams, die Details eines Incidents jederzeit offline zu überprüfen.

Die exportierten Incidentdaten enthalten die folgenden Informationen:

- Eine Übersicht mit den Incidentdetails

- Angriffsgeschichtendiagramm und Bedrohungskategorien

- Die betroffenen Vermögenswerte, die bis zu 10 Ressourcen für jeden Ressourcentyp abdecken

- Die Beweisliste mit bis zu 100 Elementen

- Unterstützende Daten, einschließlich aller zugehörigen Warnungen und Aktivitäten, die im Aktivitätsprotokoll aufgezeichnet wurden

Hier sehen Sie ein Beispiel für die exportierte PDF:

Wenn Sie über die Copilot for Security-Lizenz verfügen, enthält die exportierte PDF die folgenden zusätzlichen Incidentdaten:

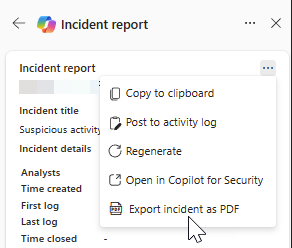

Die Funktion "Export in PDF" ist auch im Copilot-Seitenbereich eines generierten Incidentberichts verfügbar.

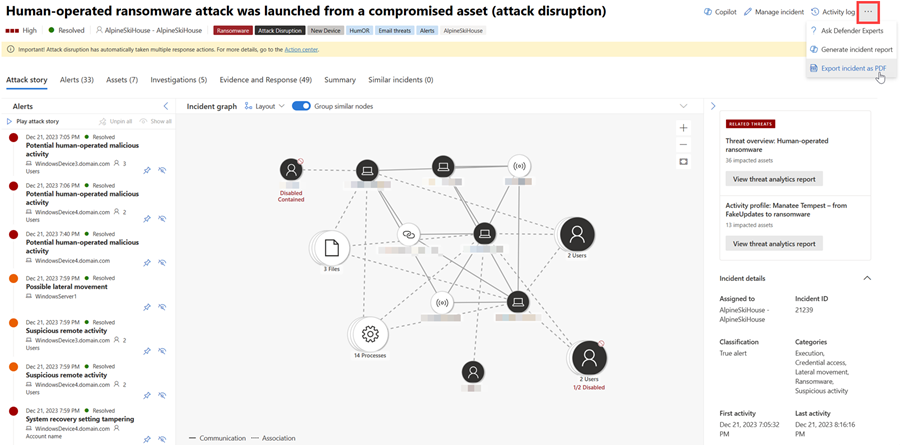

Führen Sie zum Generieren der PDF-Datei die folgenden Schritte aus:

Öffnen Sie eine Vorfallsseite. Wählen Sie in der oberen rechten Ecke die Auslassungspunkte weitere Aktionen (...) und dann Incident als PDF exportieren aus. Die Funktion wird abgeblendet, während die PDF-Datei generiert wird.

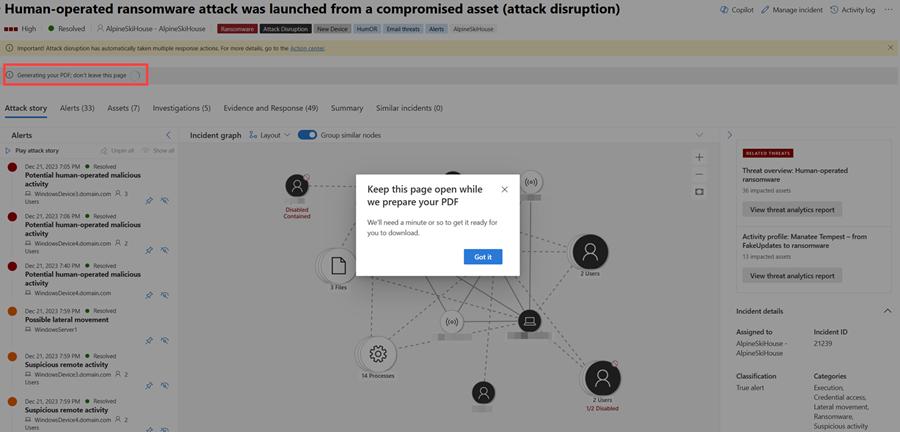

Ein Dialogfeld wird angezeigt, das angibt, dass die PDF-Datei generiert wird. Wählen Sie Es erhalten aus, um das Dialogfeld zu schließen. Darüber hinaus wird unter dem Incidenttitel eine Statusmeldung angezeigt, die den aktuellen Status des Downloads angibt. Der Exportvorgang kann je nach Komplexität des Incidents und der zu exportierenden Datenmenge einige Minuten dauern.

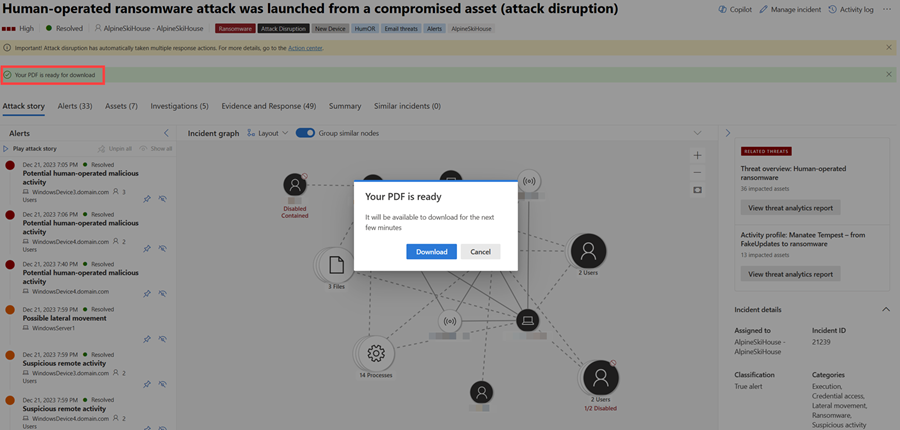

Sobald die PDF bereit ist, wird in der Statusmeldung angezeigt, dass die PDF bereit ist und ein weiteres Dialogfeld angezeigt wird. Wählen Sie im Dialogfeld Herunterladen aus, um die PDF-Datei auf Ihrem Gerät zu speichern.

Der Bericht wird für einige Minuten zwischengespeichert. Das System stellt die zuvor generierte PDF bereit, wenn Sie versuchen, denselben Incident innerhalb eines kurzen Zeitraums erneut zu exportieren. Um eine neuere Version der PDF-Datei zu generieren, warten Sie einige Minuten, bis der Cache abläuft.

Nächste Schritte

Beginnen Sie bei neuen Vorfällen mit der Untersuchung.

Setzen Sie ihre Untersuchung bei In-Process-Vorfällen fort.

Führen Sie bei gelösten Vorfällen eine Überprüfung nach dem Incident durch.

Siehe auch

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für