Reaktion auf Vorfälle im Microsoft Defender-Portal

Ein Incident im Microsoft Defender-Portal ist eine Sammlung verwandter Warnungen und zugehöriger Daten, die die Geschichte eines Angriffs bilden. Es handelt sich auch um eine Falldatei, die Ihr SOC verwenden kann, um diesen Angriff zu untersuchen und die Reaktion darauf zu verwalten, zu implementieren und zu dokumentieren.

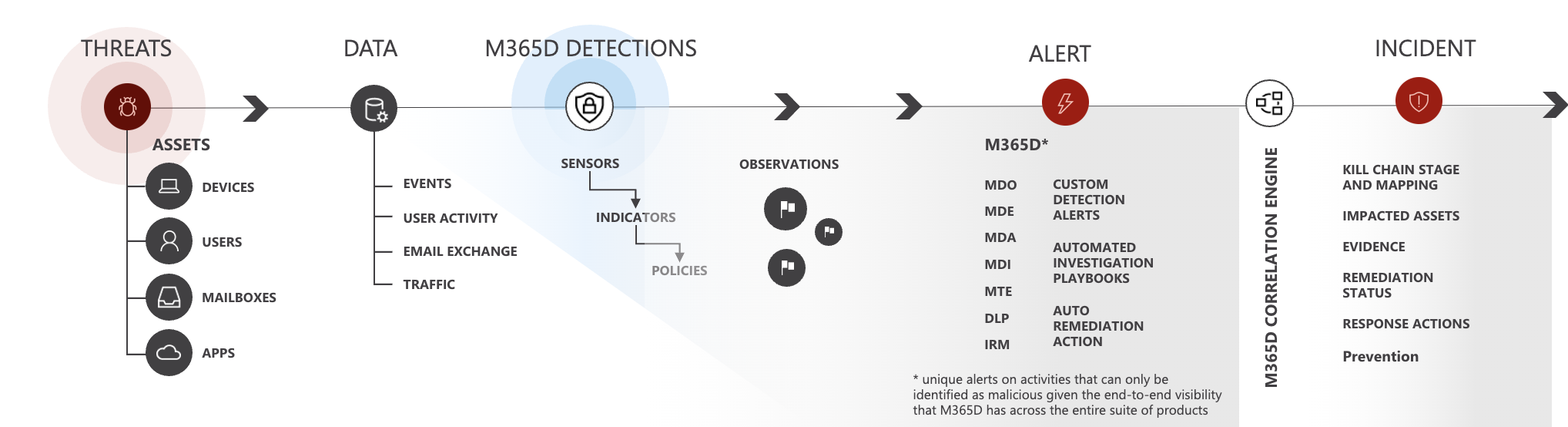

Die Dienste Microsoft Sentinel und Microsoft Defender erstellen Warnungen, wenn sie ein verdächtiges oder schädliches Ereignis oder eine verdächtige Aktivität erkennen. Einzelne Warnungen liefern wertvolle Beweise für einen abgeschlossenen oder laufenden Angriff. Bei immer häufigeren und anspruchsvollen Angriffen wird jedoch in der Regel eine Vielzahl von Techniken und Vektoren gegen verschiedene Arten von Ressourcenentitäten wie Geräte, Benutzer und Postfächer verwendet. Das Ergebnis sind mehrere Warnungen aus mehreren Quellen für mehrere Ressourcenentitäten in Ihrem digitalen Bestand.

Da einzelne Warnungen jeweils nur einen Teil der Geschichte erzählen und das manuelle Gruppieren einzelner Warnungen, um Einblicke in einen Angriff zu erhalten, schwierig und zeitaufwändig sein kann, identifiziert die einheitliche Plattform für Sicherheitsvorgänge automatisch Warnungen, die sich auf Microsoft Sentinel und Microsoft Defender XDR beziehen, und aggregiert sie und die zugehörigen Informationen zu einem Incident.

Das Gruppieren von verwandten Warnungen in einem Vorfall gibt Sie einen umfassenden Überblick über einen Angriff. Sie können beispielsweise Folgendes sehen:

- Wo der Angriff begonnen hat.

- Welche Taktiken verwendet wurden.

- Wie weit der Angriff in Ihren digitalen Bestand gelangt ist.

- Den Umfang des Angriffs, z. B. wie viele Geräte, Benutzer und Postfächer betroffen waren.

- Alle Daten, die dem Angriff zugeordnet sind.

Die Unified Security Operations-Plattform im Microsoft Defender-Portal enthält Methoden zum Automatisieren und Unterstützen der Selektierung, Untersuchung und Lösung von Vorfällen.

Microsoft Copilot in Defender nutzt KI, um Analysten mit komplexen und zeitaufwändigen täglichen Workflows zu unterstützen, einschließlich End-to-End-Untersuchung und Reaktion auf Vorfälle mit klar beschriebenen Angriffsgeschichten, schritt-für-Schritt-Anleitungen zur Umsetzbarkeit und zusammengefassten Berichten zur Incidentaktivität, KQL-Suche in natürlicher Sprache und Expertencodeanalyse – Optimierung der SOC-Effizienz für Microsoft Sentinel- und Defender XDR-Daten.

Diese Funktion ist zusätzlich zu den anderen KI-basierten Funktionen, die Microsoft Sentinel für die einheitliche Plattform bereitstellt, in den Bereichen Benutzer- und Entitätsverhaltensanalyse, Anomalieerkennung, mehrstufige Bedrohungserkennung und mehrstufige Bedrohungserkennung.

Bei der automatisierten Angriffsunterbrechung werden von Microsoft Defender XDR und Microsoft Sentinel gesammelte Signale mit hoher Zuverlässigkeit verwendet, um aktive Angriffe automatisch mit Computergeschwindigkeit zu unterbrechen, die Bedrohung einzudämmen und die Auswirkungen zu begrenzen.

Wenn diese Option aktiviert ist, kann Microsoft Defender XDR Warnungen von Microsoft 365- und Entra-ID-Quellen durch Automatisierung und künstliche Intelligenz automatisch untersuchen und auflösen . Sie können auch zusätzliche Korrekturschritte ausführen, um den Angriff zu beheben.

Microsoft Sentinel-Automatisierungsregeln können die Selektierung, Zuweisung und Verwaltung von Incidents unabhängig von ihrer Quelle automatisieren. Sie können Basierend auf ihrem Inhalt Tags auf Incidents anwenden, laute (falsch positive) Vorfälle unterdrücken und aufgelöste Vorfälle schließen, die die entsprechenden Kriterien erfüllen, einen Grund angeben und Kommentare hinzufügen.

Wichtig

Microsoft Sentinel ist jetzt allgemein auf der Microsoft Unified Security Operations-Plattform im Microsoft Defender-Portal verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Incidents und Warnungen im Microsoft Defender-Portal

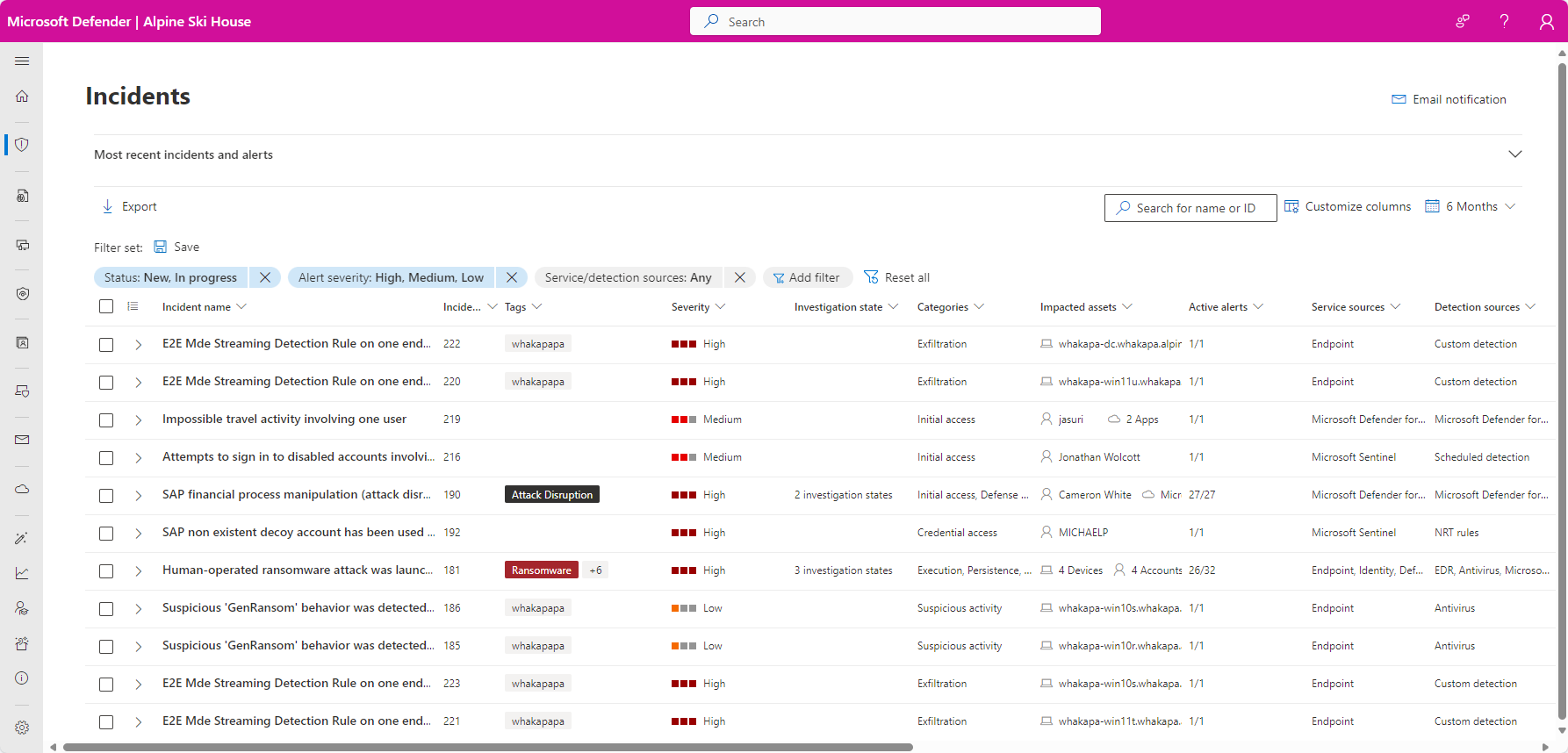

Sie verwalten Incidents über Untersuchung & Reaktion > Incidents & Warnungen > Incidents beim Schnellstart des Microsoft Defender-Portals. Hier ist ein Beispiel:

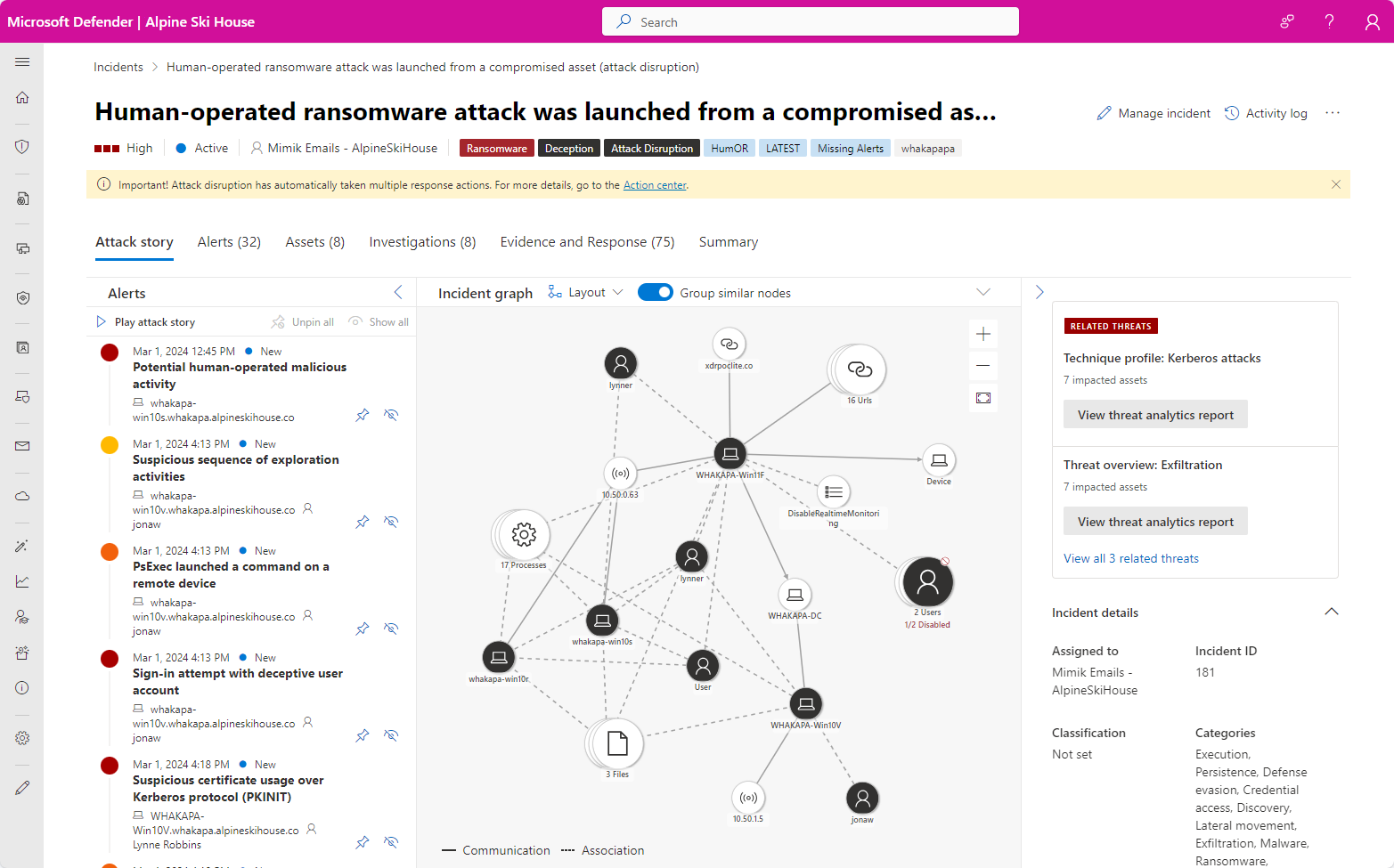

Wenn Sie einen Incidentnamen auswählen, wird die Incidentseite angezeigt, beginnend mit der gesamten Angriffsgeschichte des Incidents, einschließlich:

Warnungsseite innerhalb des Incidents: Der Bereich der Warnungen im Zusammenhang mit dem Incident und deren Informationen auf derselben Registerkarte.

Graph: Eine visuelle Darstellung des Angriffs, der die verschiedenen verdächtigen Entitäten, die Teil des Angriffs sind, mit den Objektentitäten verbindet, aus denen die Angriffsziele bestehen, z. B. Benutzer, Geräte, Apps und Postfächer.

Sie können die Ressourcen- und andere Entitätsdetails direkt aus dem Graphen anzeigen und mit Antwortoptionen wie dem Deaktivieren eines Kontos, dem Löschen einer Datei oder dem Isolieren eines Geräts darauf reagieren.

Die Incidentseite besteht aus den folgenden Registerkarten:

Angriffsgeschichte

Wie oben erwähnt, enthält diese Registerkarte die Zeitachse des Angriffs, einschließlich aller Warnungen, Ressourcenentitäten und durchgeführten Wartungsaktionen.

Benachrichtigungen

Alle Warnungen im Zusammenhang mit dem Vorfall, ihren Quellen und Informationen.

Objekte

Alle Ressourcen (geschützte Entitäten wie Geräte, Benutzer, Postfächer, Apps und Cloudressourcen), die als Teil oder im Zusammenhang mit dem Incident identifiziert wurden.

Untersuchungen

Alle automatisierten Untersuchungen , die durch Warnungen im Incident ausgelöst werden, einschließlich des Status der Untersuchungen und deren Ergebnisse.

Beweis und Antwort

Alle verdächtigen Entitäten in den Warnungen des Vorfalls, die Beweise für die Angriffsgeschichte darstellen. Diese Entitäten können IP-Adressen, Dateien, Prozesse, URLs, Registrierungsschlüssel und -werte und vieles mehr enthalten.

Summary

Eine kurze Übersicht über die betroffenen Ressourcen, die Warnungen zugeordnet sind.

Hinweis

Wenn der Warnungsstatus Nicht unterstützter Warnungstyp angezeigt wird , bedeutet dies, dass automatisierte Untersuchungsfunktionen diese Warnung nicht aufnehmen können, um eine automatisierte Untersuchung durchzuführen. Sie können diese Warnungen jedoch manuell untersuchen.

Beispiel für einen Workflow zur Reaktion auf Vorfälle im Microsoft Defender-Portal

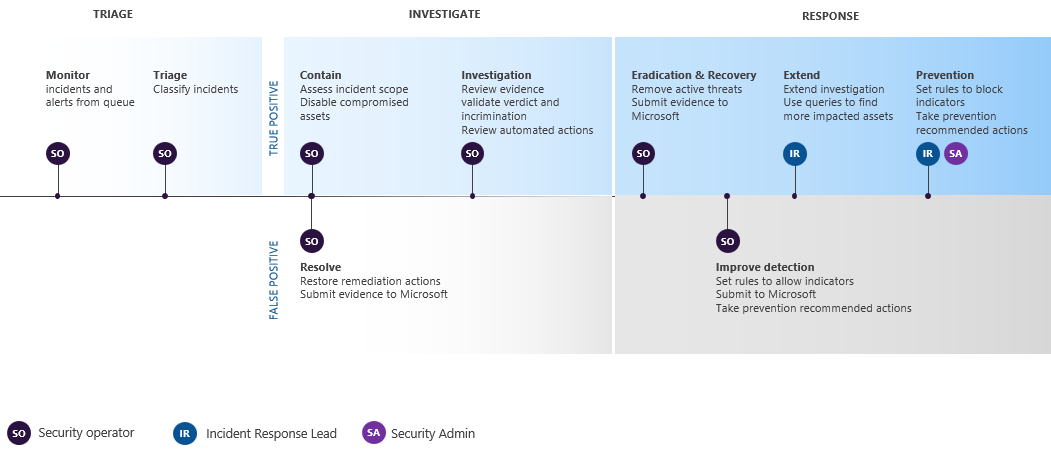

Hier ist ein Workflowbeispiel für die Reaktion auf Vorfälle in Microsoft 365 mit dem Microsoft Defender-Portal.

Identifizieren Sie fortlaufend die Vorfälle mit der höchsten Priorität für die Analyse und Lösung in der Vorfallswarteschlange, und bereiten Sie sie auf Reaktionen vor. Dies ist eine Kombination aus:

- Selektierung zur Ermittlung der Vorfälle mit der höchsten Priorität durch Filtern und Sortieren der Incidentwarteschlange.

- Verwalten von Incidents, indem Sie ihren Titel ändern, sie einem Analysten zuweisen und Tags und Kommentare hinzufügen.

Sie können Microsoft Sentinel-Automatisierungsregeln verwenden, um einige Incidents automatisch zu selektieren und zu verwalten (und sogar darauf zu reagieren), während sie erstellt werden. Dadurch wird verhindert, dass die am einfachsten zu behandelnden Incidents Platz in Ihrer Warteschlange belegen.

Berücksichtigen Sie die folgenden Schritte für Ihren eigenen Workflow zur Reaktion auf Vorfälle:

| Phase | Schritte |

|---|---|

| Beginnen Sie für jeden Vorfall mit einer Untersuchung und Analyse von Angriffen und Warnungen. |

|

| Führen Sie nach oder während Ihrer Analyse eine Eindämmung durch, um die zusätzlichen Auswirkungen des Angriffs zu verringern und die Sicherheitsrisiken zu beseitigen. | Beispiel: |

| Stellen Sie nach dem Angriff so viel wie möglich wieder her, indem Sie Ihre Mandantenressourcen in den Zustand wiederherstellen, in dem sie sich vor dem Vorfall befanden. | |

| Beheben Sie den Vorfall, und dokumentieren Sie Ihre Ergebnisse. | Nehmen Sie sich Zeit für das Lernen nach dem Vorfall, um Folgendes zu erfahren: |

Wenn Sie mit der Sicherheitsanalyse noch nicht fertig sind, finden Sie in der Einführung zur Reaktion auf Ihren ersten Incident weitere Informationen und informationen zum Schrittweisen Durchlaufen eines Beispielvorfalls.

Weitere Informationen zur Reaktion auf Vorfälle in Microsoft-Produkten finden Sie in diesem Artikel.

Integrieren von Sicherheitsvorgängen in das Microsoft Defender-Portal

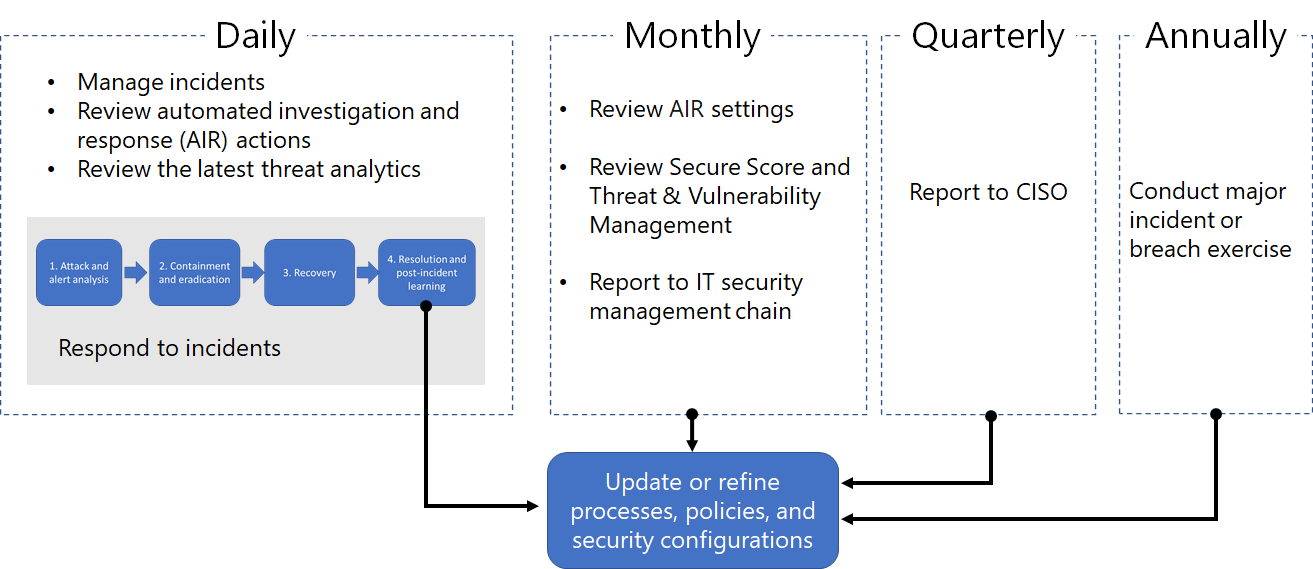

Hier sehen Sie ein Beispiel für die Integration von SecOps-Prozessen (Security Operations) in das Microsoft Defender-Portal.

Tägliche Aufgaben können Folgendes umfassen:

- Verwalten von Incidents

- Überprüfen von AIR-Aktionen (Automated Investigation and Response, automatisierte Untersuchung und Reaktion) im Info-Center

- Überprüfen der neuesten Bedrohungsanalyse

- Reagieren auf Vorfälle

Monatliche Aufgaben können Folgendes umfassen:

- Überprüfen der AIR-Einstellungen

- Überprüfen der Sicherheitsbewertung und Des Microsoft Defender-Sicherheitsrisikomanagements

- Berichterstellung an Ihre IT-Sicherheitsverwaltungskette

Vierteljährliche Aufgaben können einen Bericht und eine Einweisung der Sicherheitsergebnisse an den Chief Information Security Officer (CISO) umfassen.

Jährliche Aufgaben können die Durchführung eines größeren Vorfalls oder einer Sicherheitsverletzungsübung umfassen, um Ihre Mitarbeiter, Systeme und Prozesse zu testen.

Tägliche, monatliche, vierteljährliche und jährliche Aufgaben können verwendet werden, um Prozesse, Richtlinien und Sicherheitskonfigurationen zu aktualisieren oder zu verfeinern.

Weitere Informationen finden Sie unter Integrieren von Microsoft Defender XDR in Ihre Sicherheitsvorgänge .

SecOps-Ressourcen für Microsoft-Produkte

Weitere Informationen zu SecOps für microsoft-Produkte finden Sie in den folgenden Ressourcen:

Incidentbenachrichtigungen per E-Mail

Sie können das Microsoft Defender-Portal einrichten, um Ihre Mitarbeiter per E-Mail über neue Vorfälle oder Aktualisierungen vorhandener Vorfälle zu benachrichtigen. Sie können Benachrichtigungen basierend auf folgenden Optionen erhalten:

- Warnungsschweregrad

- Warnungsquellen

- Gerätegruppe

Informationen zum Einrichten von E-Mail-Benachrichtigungen für Incidents finden Sie unter Abrufen von E-Mail-Benachrichtigungen zu Incidents.

Schulung für Sicherheitsanalysten

Verwenden Sie dieses Lernmodul von Microsoft Learn, um zu verstehen, wie Sie Microsoft Defender XDR zum Verwalten von Vorfällen und Warnungen verwenden.

| Schulung: | Untersuchen von Vorfällen mit Microsoft Defender XDR |

|---|---|

|

Microsoft Defender XDR vereinheitlicht Bedrohungsdaten von mehreren Diensten und verwendet KI, um sie in Incidents und Warnungen zu kombinieren. Erfahren Sie, wie Sie die Zeit zwischen einem Vorfall und seiner Bearbeitung für die nachfolgende Reaktion und Lösung minimieren. 27 Min. - 6 Einheiten |

Nächste Schritte

Verwenden Sie die aufgeführten Schritte basierend auf Ihrer Erfahrungsebene oder Rolle in Ihrem Sicherheitsteam.

Erfahrungsstufe

Befolgen Sie diese Tabelle, um Ihren Erfahrungsgrad mit sicherheitsrelevanter Analyse und Reaktion auf Vorfälle zu erhalten.

| Ebene | Schritte |

|---|---|

| New |

|

| Erfahren |

|

Rolle des Sicherheitsteams

Befolgen Sie diese Tabelle basierend auf der Rolle Ihres Sicherheitsteams.

| Rolle | Schritte |

|---|---|

| Incident Responder (Ebene 1) | Erste Schritte mit der Incidentwarteschlange über die Seite Incidents des Microsoft Defender-Portals. Von hier aus können Sie folgende Aktionen ausführen:

|

| Sicherheitsermittler oder -analyst (Ebene 2) |

|

| Advanced Security Analyst oder Threat Hunter (Ebene 3) |

|

| SOC-Manager | Erfahren Sie, wie Sie Microsoft Defender XDR in Ihr Security Operations Center (SOC) integrieren. |

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.