Anmelden bei einer Windows-VM in Azure mithilfe von Microsoft Entra ID einschließlich kennwortloser Authentifizierung

Organisationen können die Sicherheit virtueller Windows-Computer (VMs) in Azure durch Integration in die Microsoft Entra-Authentifizierung verbessern. Sie können jetzt Microsoft Entra ID als zentrale Authentifizierungsplattform einsetzen, um per RDP (Remotedesktopprotokoll) auf Windows Server 2019 Datacenter Edition und höher oder Windows 10 1809 und höher zuzugreifen. Sie können dann die Azure RBAC (Role-Based Access Control, rollenbasierte Zugriffssteuerung) und Richtlinien für bedingten Zugriff zentral steuern und erzwingen, die den Zugriff auf VMs zulassen oder verweigern.

In diesem Artikel wird beschrieben, wie Sie eine Windows-VM erstellen und konfigurieren und sich mithilfe der Microsoft Entra ID-basierten Authentifizierung anmelden.

Die Verwendung der Microsoft Entra ID-basierten Authentifizierung zum Anmelden bei Windows-VMs in Azure bietet in Bezug auf die Sicherheit viele Vorteile. Dazu gehören:

Verwenden Sie die Microsoft Entra-Authentifizierung, einschließlich kennwortloser Authentifizierung, um sich bei Windows-VMs in Azure anzumelden.

Verringern Sie die Abhängigkeit von lokalen Administratorkonten.

Richtlinien zur Komplexität und Gültigkeitsdauer von Kennwörtern, die Sie für Microsoft Entra ID konfigurieren, tragen ebenfalls zum Schutz von Windows-VMs bei.

Azure RBAC ermöglicht Folgendes:

- Geben Sie an, wer sich als regulärer Benutzer oder mit Administratorrechten bei einer VM anmelden kann.

- Wenn Benutzer Ihrem Team beitreten oder es verlassen, können Sie die Azure RBAC-Richtlinie für den virtuellen Computer aktualisieren, um den Zugriff entsprechend zuzuweisen.

- Wenn Mitarbeiter Ihre Organisation verlassen und ihre Benutzerkonten in Microsoft Entra ID deaktiviert oder entfernt werden, haben sie keinen Zugriff mehr auf Ihre Ressourcen.

Konfigurieren Sie Richtlinien für bedingten Zugriff mithilfe des Gewährungssteuerelements „Authentifizierungsstärke erforderlich (Vorschau)“ für „phishing-resistente MFA“, oder fordern Sie Multi-Faktor-Authentifizierung (MFA) und andere Signale wie das Benutzeranmelderisiko, bevor Sie per RDP auf Windows-VMs zugreifen können.

Nutzen Sie Azure Policy zum Bereitstellen und Überwachen von Richtlinien, die eine Microsoft Entra-Anmeldung für Windows-VMs erfordern und die Verwendung nicht genehmigter lokaler Konten auf den VMs melden.

Nutzen Sie Intune, um den Microsoft Entra-Beitritt mithilfe der automatischen Registrierung im Rahmen der Verwaltung mobiler Geräte (Mobile Device Management, MDM) von Azure Windows-VMs, die Teil Ihrer VDI-Bereitstellungen (Virtual Desktop Infrastructure) sind, zu automatisieren und zu skalieren.

Für die automatische MDM-Registrierung sind Microsoft Entra ID P1-Lizenzen erforderlich. Windows-Server von VMs unterstützen keine MDM-Registrierung.

Hinweis

Nachdem Sie diese Funktionalität aktiviert haben, werden Ihre Windows-VMs in Azure in Microsoft Entra eingebunden. Sie können sie nicht in eine andere Domäne, wie z. B. lokale Active Directory-Domäne oder Microsoft Entra Domain Services, einbinden. Wenn dies erforderlich ist, müssen Sie die VM von Microsoft Entra ID trennen, indem Sie die Erweiterung deinstallieren.

Anforderungen

Unterstützte Azure-Regionen und Windows-Distributionen

Dieses Feature wird derzeit von den folgenden Windows-Distributionen unterstützt:

- Windows Server 2019 Datacenter und höher

- Windows 10 1809 und höher

- Windows 11 21H2 und höher

Diese Funktion ist jetzt in den folgenden Azure-Clouds verfügbar:

- Azure Global

- Azure Government

- Microsoft Azure von 21Vianet

Netzwerkanforderungen

Zum Aktivieren der Microsoft Entra-Authentifizierung für Ihre Windows-VMs in Azure müssen Sie sicherstellen, dass die Netzwerkkonfiguration der VMs ausgehenden Zugriff auf die folgenden Endpunkte über TCP-Port 443 zulässt.

Azure Global:

https://enterpriseregistration.windows.net: für die Geräteregistrierung.http://169.254.169.254: Azure Instance Metadata Service-Endpunkt.https://login.microsoftonline.com: für Authentifizierungsflows.https://pas.windows.net: für Azure RBAC-Flows.

Azure Government:

https://enterpriseregistration.microsoftonline.us: für die Geräteregistrierung.http://169.254.169.254: Azure Instance Metadata Service-Endpunkt.https://login.microsoftonline.us: für Authentifizierungsflows.https://pasff.usgovcloudapi.net: für Azure RBAC-Flows.

Microsoft Azure, betrieben von 21Vianet:

https://enterpriseregistration.partner.microsoftonline.cn: für die Geräteregistrierung.http://169.254.169.254: Azure Instance Metadata Service-Endpunkt.https://login.chinacloudapi.cn: für Authentifizierungsflows.https://pas.chinacloudapi.cn: für Azure RBAC-Flows.

Authentifizierungsanforderungen

Microsoft Entra-Gastkonten können über die Microsoft Entra-Authentifizierung keine Verbindung mit Azure-VMs oder Azure Bastion-fähige VMs herstellen.

Aktivieren der Microsoft Entra-Anmeldung für eine Windows-VM in Azure

Zum Aktivieren der Microsoft Entra-Anmeldung für eine Windows-VM in Azure müssen Sie Folgendes tun:

- Aktivieren Sie die Microsoft Entra-Anmeldeoption für die VM.

- Konfigurieren Sie die Zuweisung von Azure-Rollen an Benutzer, die autorisiert sind, sich bei der VM anzumelden.

Es gibt zwei Möglichkeiten, wie Sie die Microsoft Entra-Anmeldung für die Windows-VM aktivieren können:

- Im Azure-Portal beim Erstellen einer virtuellen Windows-VM

- Azure Cloud Shell beim Erstellen einer Windows-VM oder Verwenden einer vorhandenen Windows-VM

Hinweis

Wenn ein Geräteobjekt vorhanden ist, dessen Anzeigename (displayName) mit dem Hostnamen einer VM übereinstimmt, auf der eine Erweiterung installiert ist, schlägt der Beitritt der VM zu Microsoft Entra ID mit einem Fehler wegen eines doppelten Hostnamens fehl. Vermeiden Sie Duplizierungen, indem Sie den Hostnamen ändern.

Azure-Portal

Sie können die Microsoft Entra-Anmeldung für VM-Images in Windows Server 2019 Datacenter oder Windows 10 1809 und höher aktivieren.

So erstellen Sie eine Windows Server 2019 Datacenter-VM in Azure mit Microsoft Entra-Anmeldung:

Melden Sie sich beim Azure-Portal mit einem Konto an, das Zugriff zum Erstellen von VMs hat, und wählen Sie dann + Ressource erstellen aus.

Geben Sie Windows Server in die Suchleiste Marketplace durchsuchen ein.

Wählen Sie Windows Server und dann Windows Server 2019 Datacenter in der Dropdownliste Softwareplan auswählen aus.

Klicken Sie auf Erstellen.

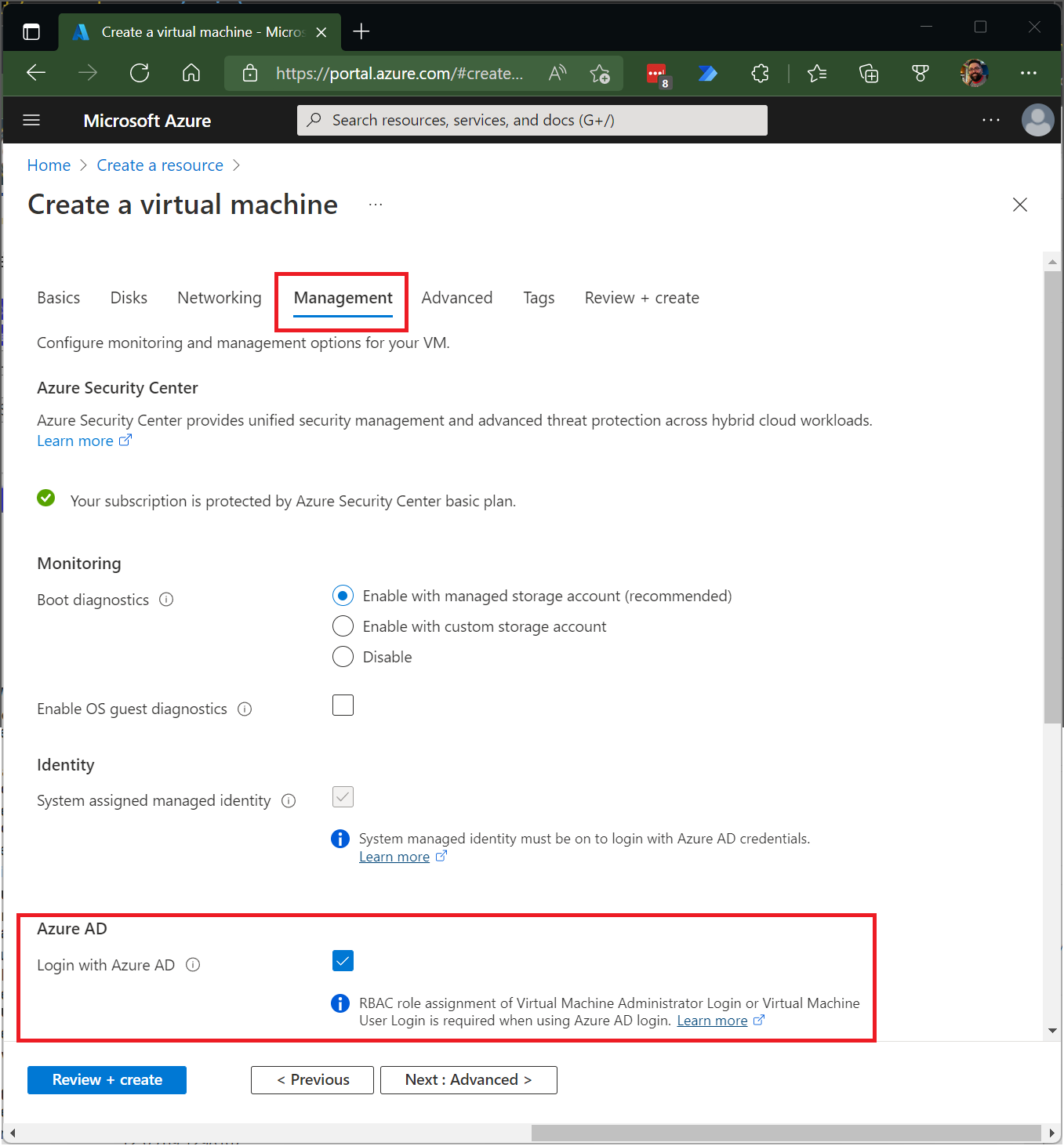

Aktivieren Sie auf der Registerkarte Verwaltung im Abschnitt Microsoft Entra ID das Kontrollkästchen Anmeldung mit Microsoft Entra ID.

Stellen Sie sicher, dass Systemseitig zugewiesene verwaltete Identität im Abschnitt Identität ausgewählt ist. Diese Aktion sollte automatisch erfolgen, nachdem Sie die Anmeldung mit Microsoft Entra ID aktiviert haben.

Führen Sie die weiteren Schritte zum Erstellen eines virtuellen Computers aus. Sie müssen einen Administratorbenutzernamen und ein Kennwort für die VM erstellen.

Hinweis

Um sich mit Ihren Microsoft Entra-Anmeldeinformationen bei der VM anzumelden, müssen Sie zunächst Rollenzuweisungen für die VM konfigurieren.

Azure Cloud Shell

Azure Cloud Shell ist eine kostenlose interaktive Shell, mit der Sie die Schritte in diesem Artikel ausführen können. Allgemeine Tools sind in Cloud Shell vorinstalliert und für die Verwendung mit Ihrem Konto konfiguriert. Wählen Sie einfach die Schaltfläche Kopieren aus, um den Code zu kopieren. Fügen Sie ihn anschließend in Cloud Shell ein, und drücken Sie die EINGABETASTE, um ihn auszuführen. Cloud Shell kann auf mehrere Arten geöffnet werden:

- Klicken Sie in der rechten oberen Ecke eines Codeblocks auf Ausprobieren.

- Öffnen Sie Cloud Shell in Ihrem Browser.

- Wählen Sie im Menü rechts oben im Azure-Portal die Schaltfläche „Cloud Shell“ aus.

Für diesen Artikel müssen Sie mindestens Version 2.0.31 der Azure CLI ausführen. Führen Sie az --version aus, um die Version zu ermitteln. Informationen zum Durchführen einer Installation oder eines Upgrades finden Sie im Artikel Installieren der Azure-Befehlszeilenschnittstelle.

- Erstellen Sie durch Ausführen von az group create eine Ressourcengruppe.

- Erstellen Sie durch Ausführen von az vm create eine VM. Verwenden Sie eine unterstützte Distribution in einer unterstützten Region.

- Installieren Sie die VM-Erweiterung für die Microsoft Entra-Anmeldung.

Im folgenden Beispiel wird eine VM namens myVM (die Win2019Datacenter verwendet) in einer Ressourcengruppe namens myResourceGroup in der Region southcentralus bereitgestellt. In diesem und dem nächsten Beispiel können Sie den Namen Ihrer Ressourcengruppe und Ihrer VM nach Bedarf angeben.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

Hinweis

Sie müssen die systemseitig zugewiesene verwaltete Identität auf der VM aktivieren, bevor Sie die VM-Erweiterung für die Microsoft Entra-Anmeldung installieren. Verwaltete Identitäten werden in einem einzigen Microsoft Entra-Mandanten gespeichert und unterstützen derzeit keine verzeichnisübergreifenden Szenarien.

Das Erstellen des virtuellen Computers und der unterstützenden Ressourcen dauert einige Minuten.

Installieren Sie schließlich die VM-Erweiterung für die Microsoft Entra-Anmeldung, um die Microsoft Entra-Anmeldung für Windows-VMs zu aktivieren. VM-Erweiterungen sind kleine Anwendungen, die Konfigurations- und Automatisierungsaufgaben auf Azure-VMs nach der Bereitstellung ermöglichen. Führen Sie az vm extension set aus, um die Erweiterung AADLoginForWindows auf der VM myVM in der Ressourcengruppe myResourceGroup zu installieren.

Sie können die Erweiterung AADLoginForWindows auf einer vorhandenen VM mit Windows Server 2019 oder Windows 10 1809 und höher installieren, um sie für die Microsoft Entra-Authentifizierung zu aktivieren. Im folgenden Beispiel wird die Erweiterung mit der Azure CLI installiert:

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

Nach Installation der Erweiterung auf der VM wird Succeeded für provisioningState angezeigt.

Konfigurieren der Rollenzuweisungen für den virtuellen Computer

Nach Erstellen der VM müssen Sie eine der folgenden Azure-Rollen zuweisen, um festzulegen, wer sich bei der VM anmelden kann. Um diese Rollen zuzuweisen, müssen Sie über die Rolle Administrator für den Datenzugriff für VMs oder eine beliebige Rolle verfügen, die die Microsoft.Authorization/roleAssignments/write-Aktion enthält, z. B. die Rolle Administrator für rollenbasierte Zugriffssteuerung. Wenn Sie jedoch eine andere Rolle als „Administrator für den Datenzugriff für VMs“ verwenden, wird empfohlen, eine Bedingung hinzuzufügen, um die Berechtigung zum Erstellen von Rollenzuweisungen zu verringern.

- Anmeldeinformationen des VM-Administrators: Benutzer, denen diese Rolle zugewiesen ist, können sich mit Administratorberechtigungen bei einer Azure-VM anmelden.

- Anmeldeinformationen für VM-Benutzer: Benutzer, denen diese Rolle zugewiesen ist, können sich mit normalen Benutzerberechtigungen bei einer Azure-VM anmelden.

Damit sich ein Benutzer über RDP bei der VM anmelden kann, müssen Sie der Ressource VM die Rolle „Anmeldeinformationen des VM-Administrators“ oder „Anmeldeinformationen für VM-Benutzer“ zuweisen.

Hinweis

Das manuelle Erhöhen eines Benutzers zu einem lokalen Administrator auf der VM durch Hinzufügen des Benutzers als Mitglied der lokalen Administratorgruppe oder durch Ausführen des net localgroup administrators /add "AzureAD\UserUpn"-Befehls wird nicht unterstützt. Sie müssen die oben genannten Azure-Rollen verwenden, um die VM-Anmeldung zu autorisieren.

Ein Azure-Benutzer mit der Rolle „Besitzer“ oder „Mitwirkender“ für eine VM verfügt nicht automatisch über die Berechtigungen zur Anmeldung bei der VM über RDP. Dadurch wird eine überwachte Trennung der Personen, die VMs steuern, und den Personen ermöglicht, die auf VMs zugreifen können.

Es gibt zwei Möglichkeiten zum Konfigurieren von Rollenzuweisungen für eine VM:

- Benutzeroberfläche von Microsoft Entra Admin Center

- Mit der Azure Cloud Shell

Hinweis

Die Rollen „Anmeldeinformationen des VM-Administrators“ und „Anmeldeinformationen für VM-Benutzer“ verwenden dataActions und können daher nicht im Geltungsbereich der Verwaltungsgruppe zugewiesen werden. Diese Rollen können Sie derzeit nur auf Abonnement-, Ressourcengruppen- oder Ressourcenebene zuweisen.

Microsoft Entra Admin Center

So konfigurieren Sie Rollenzuweisungen für Microsoft Entra-fähige Windows Server 2019 Datacenter-VMs:

Wählen Sie für Ressourcengruppe die Ressourcengruppe mit der VM und dem ihr zugeordneten virtuellen Netzwerk, der Netzwerkschnittstelle, der öffentlichen IP-Adresse oder der Ressource für den Lastenausgleich aus.

Wählen Sie Zugriffssteuerung (IAM) aus.

Wählen Sie Hinzufügen>Rollenzuweisung hinzufügen aus, um die Seite Rollenzuweisung hinzufügen zu öffnen.

Weisen Sie die folgende Rolle zu. Ausführliche Informationen finden Sie unter Zuweisen von Azure-Rollen über das Azure-Portal.

Einstellung Wert Rolle VM-Administratoranmeldung oder VM-Benutzeranmeldung Zugriff zuweisen zu Benutzer, Gruppe, Dienstprinzipal oder verwaltete Identität

Azure Cloud Shell

Im folgenden Beispiel wird az role assignment create verwendet, um dem aktuellen Azure-Benutzer die Rolle „VM-Administratoranmeldung“ für den virtuellen Computer zuzuweisen. Den Benutzernamen Ihres aktuellen Azure-Kontos rufen Sie mithilfe von az account show ab. Den Geltungsbereich legen Sie mithilfe von az vm show auf die in einem vorherigen Schritt erstellte VM fest.

Sie können den Geltungsbereich auch auf Ressourcengruppen- oder Abonnementebene zuweisen. Es gelten normale Azure RBAC-Vererbungsberechtigungen.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

Hinweis

Wenn die Microsoft Entra-Domäne und die Domäne des Benutzeranmeldenamens nicht übereinstimmen, müssen Sie die Objekt-ID des Benutzerkontos mit --assignee-object-id angeben. Die Angabe des Benutzernamens für --assignee genügt nicht. Sie können die Objekt-ID Ihres Benutzerkontos mithilfe von az ad user list abrufen.

Weitere Informationen zur rollenbasierten Zugriffssteuerung (Azure RBAC) zum Verwalten des Zugriffs auf Ihre Azure-Abonnementressourcen finden Sie in folgenden Artikeln:

- Zuweisen von Azure-Rollen mithilfe der Azure CLI

- Zuweisen von Azure-Rollen im Azure-Portal

- Zuweisen von Azure-Rollen mithilfe von Azure PowerShell

Anmelden bei einer Windows-VM mit Microsoft Entra-Anmeldeinformationen

Sie können sich über RDP auf zwei Arten anmelden:

- Kennwortlos mit den unterstützten Microsoft Entra-Anmeldeinformationen (empfohlen)

- Mit Kennwort/eingeschränkter kennwortloser Authentifizierung mit Windows Hello for Business, die mithilfe des Zertifikatvertrauensmodells bereitgestellt wird

Anmelden mit kennwortloser Authentifizierung mit Microsoft Entra ID

Um die kennwortlose Authentifizierung für Ihre Windows-VMs in Azure zu verwenden, müssen der Windows-Clientcomputer und der Sitzungshost (VM) unter den folgenden Betriebssystemen ausgeführt werden:

- Windows 11 mit kumulativen Updates 2022-10 für Windows 11 (KB5018418) oder höher installiert

- Windows 10, Version 20H2 oder höher, mit kumulativen Updates 2022-10 für Windows 10 (KB5018410) oder höher installiert

- Windows Server 2022 mit kumulativem Update 2022-10 für Microsoft Server-Betriebssystem (KB5018421) oder höher installiert

Wichtig

Der Windows-Clientcomputer muss entweder bei Microsoft Entra registriert oder in Microsoft Entra eingebunden sein oder hybrid in dasselbe Verzeichnis wie der virtuelle Computer eingebunden sein. Zusätzlich muss Benutzer*innen für eine RDP-Verbindung unter Verwendung von Microsoft Entra-Anmeldeinformationen eine der beiden Azure-Rollen „Anmeldeinformationen des VM-Administrators“ oder „Anmeldeinformationen für VM-Benutzer“ zugewiesen sein. Diese Anforderung gilt nicht für die kennwortlose Anmeldung.

Zum Herstellen einer Verbindung mit dem Remotecomputer gehen Sie folgendermaßen vor:

- Starten Sie die Remotedesktopverbindung über Windows Search oder durch Ausführen von

mstsc.exe. - Wählen Sie auf der Registerkarte Erweitert die Option Webkonto zum Anmelden beim Remotecomputer verwenden aus. Diese Option entspricht der RDP-Eigenschaft

enablerdsaadauth. Weitere Informationen finden Sie unter Unterstützte RDP-Eigenschaften bei Remotedesktopdiensten. - Geben Sie den Namen des Remotecomputers an, und wählen Sie Verbinden aus.

Hinweis

Die IP-Adresse kann nicht verwendet werden, wenn die Option Webkonto zum Anmelden beim Remotecomputer verwenden ausgewählt ist. Der Name muss mit dem Hostnamen des Remotegeräts in Microsoft Entra ID übereinstimmen, im Netzwerk adressierbar sein und in die IP-Adresse des Remotegeräts aufgelöst werden.

- Wenn Sie zur Eingabe von Anmeldeinformationen aufgefordert werden, geben Sie Ihren Benutzernamen im Format

user@domain.coman. - Sie werden dann beim Herstellen einer Verbindung mit einem neuen PC aufgefordert, die Remotedesktopverbindung zuzulassen. Microsoft Entra erinnert sich 30 Tage lang an bis zu 15 Hosts, bevor Sie erneut zur Authentifizierung aufgefordert werden. Wenn dieses Dialogfeld angezeigt wird, wählen Sie Ja aus, um eine Verbindung herzustellen.

Wichtig

Wenn Ihre Organisation den bedingten Microsoft Entra-Zugriff konfiguriert hat und verwendet, muss Ihr Gerät die Anforderungen für den bedingten Zugriff erfüllen, um die Verbindung mit dem Remotecomputer zu ermöglichen. Richtlinien für bedingten Zugriff können auf die Anwendung Microsoft-Remotedesktop (a4a365df-50f1-4397-bc59-1a1564b8bb9c) für den kontrollierten Zugriff angewendet werden.

Hinweis

Der Windows-Sperrbildschirm in der Remotesitzung unterstützt keine Microsoft Entra-Authentifizierungstoken oder kennwortlose Authentifizierungsmethoden wie FIDO-Schlüssel. Die fehlende Unterstützung für diese Authentifizierungsmethoden bedeutet, dass Benutzer ihre Bildschirme in einer Remotesitzung nicht entsperren können. Wenn Sie versuchen, eine Remotesitzung entweder über eine Benutzeraktion oder eine Systemrichtlinie zu sperren, wird die Sitzung stattdessen getrennt, und der Dienst sendet eine Nachricht an den Benutzer, in der erklärt wird, dass die Verbindung getrennt wurde. Durch das Trennen der Sitzung wird außerdem sichergestellt, dass Microsoft Entra ID die geltenden Richtlinien für bedingten Zugriff neu auswertet, wenn die Verbindung nach einer gewissen Zeit der Inaktivität neu gestartet wird.

Anmelden mit Kennwort/eingeschränkter kennwortloser Authentifizierung mit Microsoft Entra ID

Wichtig

Die Remoteverbindung mit VMs, die in Microsoft Entra ID eingebunden sind, ist nur von PCs mit Windows 10 oder höher zulässig, die entweder bei Microsoft Entra registriert sind (mindestens erforderlicher Build ist 20H1) oder in Microsoft Entra eingebunden oder hybrid in Microsoft Entra in dasselbe Verzeichnis wie die VM eingebunden sind. Zusätzlich muss Benutzer*innen für eine RDP-Verbindung unter Verwendung von Microsoft Entra-Anmeldeinformationen eine der beiden Azure-Rollen „Anmeldeinformationen des VM-Administrators“ oder „Anmeldeinformationen für VM-Benutzer“ zugewiesen worden sein.

Bei Verwendung eines bei Microsoft Entra registrierten Computers mit Windows 10 oder höher müssen Sie Anmeldeinformationen im Format AzureAD\UPN eingeben (z. B. AzureAD\john@contoso.com). Derzeit kann Azure Bastion zur Anmeldung mit Microsoft Entra-Authentifizierung über die Azure CLI und den nativen RDP-Client mstsc genutzt werden.

So melden Sie sich mithilfe von Microsoft Entra ID bei Ihrer Windows Server 2019-VM an

- Navigieren Sie zur Übersichtsseite des virtuellen Computers, der mit der Microsoft Entra-Anmeldung aktiviert wurde.

- Wählen Sie Verbinden aus, um den Bereich Verbindung mit virtuellem Computer herstellen zu öffnen.

- Wählen Sie RDP-Datei herunterladen aus.

- Wählen Sie Öffnen aus, um den Remotedesktopverbindungs-Client zu öffnen.

- Wählen Sie Verbinden aus, um das Dialogfeld „Windows-Anmeldung“ zu öffnen.

- Melden Sie sich mit Ihren Microsoft Entra Anmeldeinformationen an.

Sie sind nun mit den entsprechend zugewiesenen Rollenberechtigungen, wie etwa VM-Benutzer oder VM-Administrator bei dem virtuellen Azure Windows Server 2019-VM angemeldet.

Hinweis

Sie können die RDP-Datei lokal auf dem Computer speichern, um damit künftige Remotedesktopverbindungen mit der VM zu starten, anstatt zur Übersichtsseite der VM im Azure-Portal navigieren und die Option „Verbinden“ verwenden zu müssen.

Erzwingen von Richtlinien für bedingten Zugriff

Sie können Richtlinien für bedingten Zugriff erzwingen wie beispielsweise „Phishing-resistente MFA“ mithilfe des Gewährungssteuerelements „Authentifizierungsstärke erforderlich (Vorschau)“, Multi-Faktor-Authentifizierung oder Überprüfung des Benutzeranmelderisikos, bevor Sie Zugriff auf Windows-VMs in Azure gewähren, für welche die Microsoft Entra-Anmeldung aktiviert ist. Zum Anwenden einer Richtlinie für bedingten Zugriff müssen Sie die App Microsoft Azure Windows VM Sign-In über die Zuweisungsoption für Cloud-Apps oder Aktionen auswählen. Dann verwenden Sie das Anmelderisiko als Bedingung oder „Phishing-resistente MFA“ mithilfe des Zuweisungssteuerelements „Authentifizierungsstärke erforderlich (Vorschau)“, oder fordern MFA als Kontrollinstrument für die Gewährung des Zugriffs an.

Hinweis

Wenn Sie MFA als Kontrollinstrument für die Gewährung des Zugriffs auf die App „Microsoft Azure Windows-VM Sign-In“ verlangen, müssen Sie einen MFA-Anspruch als Teil des Clients bereitstellen, der die RDP-Sitzung mit der Ziel-Windows-VM in Azure einleitet. Dies kann mit der kennwortlosen Authentifizierungsmethode für RDP erreicht werden, welche die Richtlinien für bedingten Zugriff erfüllt. Wenn Sie jedoch eine eingeschränkte kennwortlose Methode für RDP verwenden, dann kann dies auf einem Client mit Windows 10 oder höher nur erreicht werden, wenn Sie eine Windows Hello for Business-PIN oder eine biometrische Authentifizierung mit dem RDP-Client verwenden. Die Unterstützung für die biometrische Authentifizierung wurde dem RDP-Client in Windows 10 Version 1809 hinzugefügt. Remotedesktop unter Verwendung der Windows Hello for Business-Authentifizierung ist nur für Bereitstellungen verfügbar, die das Modell der Zertifikatsvertrauensstellung verwenden. Es ist derzeit nicht für ein schlüsselbasiertes Vertrauensstellungsmodell verfügbar.

Erfüllen von Standards und Bewertung der Konformität mit Azure Policy

Verwenden Sie Azure Policy für Folgendes:

- Stellen Sie sicher, dass die Microsoft Entra-Anmeldung für Ihre neuen und vorhandenen Windows-VMs aktiviert ist.

- Bewerten Sie die Konformität Ihrer Umgebung auf einem Konformitätsdashboard.

Diese Funktionalität ermöglicht zahlreiche Erzwingungsstufen. Sie können neue und vorhandene Windows-VMs, für welche die Microsoft Entra-Anmeldung nicht aktiviert ist, in Ihrer Umgebung kennzeichnen. Sie können Azure Policy auch zum Bereitstellen der Microsoft Entra-Erweiterung auf neuen Windows-VMs verwenden, auf denen die Microsoft Entra-Anmeldungen noch nicht aktiviert ist, oder vorhandene Windows-VMs warten und auf denselben Standard aktualisieren.

Neben diesen Möglichkeiten können Sie Azure Policy auch zum Erkennen und Kennzeichnen von Windows-VMs einsetzen, auf denen nicht genehmigte lokale Konten erstellt wurden. Weitere Informationen finden Sie unter Was ist Azure Policy?.

Behandeln von Bereitstellungsproblemen

Die Erweiterung AADLoginForWindows muss installiert sein, damit der Microsoft Entra-Einbindungsprozess auf der VM erfolgreich abgeschlossen werden kann. Führen Sie die folgenden Schritte aus, wenn die VM-Erweiterung nicht ordnungsgemäß installiert wird:

Stellen Sie per RDP unter Verwendung des Kontos des lokalen Administrators eine Verbindung mit der VM her. Untersuchen Sie unter C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1 die Datei CommandExecution.log.

Hinweis

Wenn die Erweiterung nach dem anfänglichen Fehler neu gestartet wird, wird das Protokoll mit dem Bereitstellungsfehler als CommandExecution_JJJJMMTTHHMMSSSSS.log gespeichert.

Öffnen Sie auf der VM ein PowerShell-Fenster. Überprüfen Sie, ob die folgenden Abfragen des auf dem Azure-Host ausgeführten Azure Instance Metadata Service-Endpunkts die erwartete Ausgabe zurückgeben:

Auszuführender Befehl Erwartete Ausgabe curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Richtige Informationen zum virtuellen Azure-Computer curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"Gültige dem Azure-Abonnement zugeordnete Mandanten-ID curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Gültiges Zugriffstoken, das von Microsoft Entra ID für die verwaltete Identität, die dieser VM zugewiesen ist, ausgestellt wird Hinweis

Sie können das Zugriffstoken mithilfe eines Tools wie https://jwt.ms/ decodieren. Stellen Sie sicher, dass der Wert

oidim Zugriffstoken mit der verwalteten Identität übereinstimmt, die der VM zugewiesen ist.Überprüfen Sie mit PowerShell, ob auf der VM auf die erforderlichen Endpunkte zugegriffen werden kann:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Hinweis

Ersetzen Sie

<TenantID>durch die ID des Microsoft Entra-Mandanten, die dem Azure-Abonnement zugeordnet ist.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.netundpas.windows.netsollten „404 Nicht gefunden“ zurückgeben, was dem erwarteten Verhalten entspricht.Zeigen Sie den Gerätestatus an, indem Sie

dsregcmd /statusausführen. Ziel ist es, dass der Gerätestatus alsAzureAdJoined : YESangezeigt wird.Hinweis

Microsoft Entra-Beitrittsaktivitäten werden in der Ereignisanzeige im Protokoll User Device Registration\Admin unter Event Viewer (local)\Applications und Services Logs\Microsoft\Windows\User Device Registration\Admin erfasst.

Wenn die Erweiterung AADLoginForWindows mit einem Fehlercode fehlschlägt, können Sie die folgenden Schritte ausführen.

Terminalfehlercode 1007 und Exitcode -2145648574.

Terminalfehlercode 1007 und Exitcode -2145648574 werden in DSREG_E_MSI_TENANTID_UNAVAILABLE übersetzt. Die Erweiterung kann die Microsoft Entra-Mandanteninformationen nicht abfragen.

Verbinden Sie sich als lokaler Administrator mit der VM, und überprüfen Sie, ob der Endpunkt eine gültige Mandanten-ID aus Azure Instance Metadata Service zurückgibt. Führen Sie den folgenden Befehl in einem erhöhten PowerShell-Fenster auf dem VM aus:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Dieses Problem kann auch auftreten, wenn der VM-Administrator versucht, die Erweiterung AADLoginForWindows zu installieren, aber eine systemseitig zugewiesene verwaltete Identität die VM zuvor nicht aktiviert hat. Wechseln Sie in diesem Fall zum Bereich Identität der VM. Vergewissern Sie sich auf der Seite Systemseitig zugewiesen, dass der Umschalter Status auf Ein festgelegt ist.

Exitcode -2145648607

Exitcode -2145648607 wird in DSREG_AUTOJOIN_DISC_FAILED übersetzt. Die Erweiterung kann den Endpunkt https://enterpriseregistration.windows.net nicht erreichen.

Überprüfen Sie mit PowerShell, ob auf der VM auf die erforderlichen Endpunkte zugegriffen werden kann:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Hinweis

Ersetzen Sie

<TenantID>durch die ID des Microsoft Entra-Mandanten, die dem Azure-Abonnement zugeordnet ist. Wenn Sie die Mandanten-ID benötigen, können Sie mit dem Mauszeiger auf den Namen Ihres Kontos zeigen oder Identität>Übersicht>Eigenschaften>Mandanten-ID auswählen.Wenn Sie versuchen, eine Verbindung mit

enterpriseregistration.windows.netherzustellen, kann der Fehler „404 Nicht gefunden“ zurückgegeben werden, wobei dieses Verhalten erwartet wird. Beim Versuch, sich mitpas.windows.netzu verbinden, werden Sie möglicherweise zur Eingabe von Anmeldeinformationen aufgefordert, oder es wird „404 Nicht gefunden“ zurückgegeben. (Sie müssen die PIN nicht eingeben.) Eine der beiden Optionen reicht aus, um zu überprüfen, ob die URL erreichbar ist.Wenn bei einem der Befehle der Fehler „Der Hostname

<URL>konnte nicht aufgelöst werden“ auftritt, führen Sie diesen Befehl aus, um den DNS-Server zu ermitteln, der von der VM verwendet wird:nslookup <URL>Hinweis

Ersetzen Sie

<URL>durch die von den Endpunkten verwendeten vollqualifizierten Domänennamen, z. B.login.microsoftonline.com.Prüfen Sie, ob der Befehl durch Angabe eines öffentlichen DNS-Servers erfolgreich ausgeführt werden kann:

nslookup <URL> 208.67.222.222Ändern Sie bei Bedarf den DNS-Server, der der Netzwerksicherheitsgruppe zugewiesen ist, zu der die Azure-VM gehört.

Exitcode 51

Exitcode 51 wird in „Diese Erweiterung wird vom Betriebssystem der VM nicht unterstützt“ übersetzt.

Die Erweiterung AADLoginForWindows ist nur für die Installation unter Windows Server 2019 oder Windows 10 (Build 1809 oder höher) vorgesehen. Stellen Sie sicher, dass Ihre Version oder Ihr Build von Windows unterstützt wird. Falls nicht, deinstallieren Sie die Erweiterung.

Beheben von Problemen bei der Anmeldung

Mithilfe der folgenden Informationen können Sie Anmeldungsprobleme beheben.

Sie können den Status des Geräts und des einmaligen Anmeldens (SSO) anzeigen, indem Sie dsregcmd /status ausführen. Ziel ist es, dass der Gerätestatus als AzureAdJoined : YES und der SSO-Status als AzureAdPrt : YES angezeigt wird.

Die RDP-Anmeldung über Microsoft Entra-Konten wird in der Ereignisanzeige in den Ereignisprotokollen unter Applications and Services Logs\Windows\AAD\Operational erfasst.

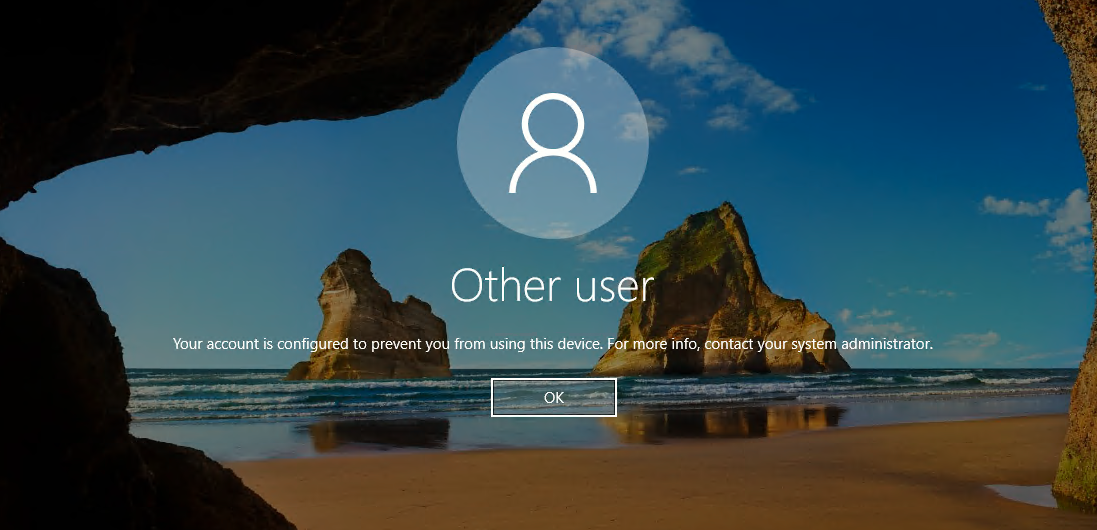

Azure-Rolle nicht zugewiesen

Möglicherweise erhalten Sie die folgende Fehlermeldung, wenn Sie eine Remotedesktopverbindung mit Ihrer VM aufbauen: „Die Konfiguration Ihres Kontos lässt die Verwendung dieses Geräts nicht zu. Wenden Sie sich an den Systemadministrator, um weitere Informationen zu erhalten.“

Überprüfen Sie, ob Sie für die VM Azure RBAC-Richtlinien konfiguriert haben, mit denen dem Benutzer die Rolle „Anmeldeinformationen des VM-Administrators“ oder „Anmeldeinformationen für VM-Benutzer“ zugewiesen wird.

Hinweis

Wenn Probleme bei Zuweisungen von Azure-Rollen auftreten, finden Sie weitere Informationen unter Behandeln von Problemen bei Azure RBAC.

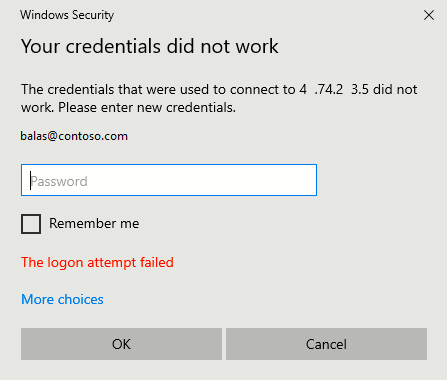

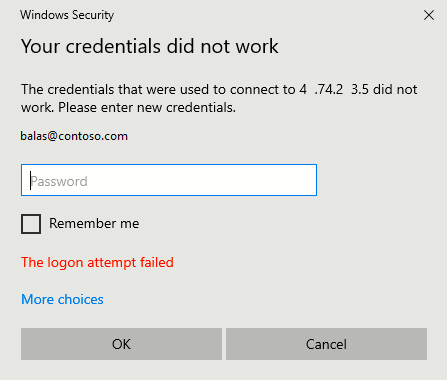

Nicht autorisierter Client oder Kennwortänderung erforderlich

Möglicherweise erhalten Sie die folgende Fehlermeldung, wenn Sie eine Remotedesktopverbindung mit Ihrer VM herstellen: „Die Anmeldeinformationen waren nicht verwendbar.“

Probieren Sie diese Lösungen:

Der PC mit Windows 10 oder höher, den Sie zum Initiieren der Remotedesktopverbindung verwenden, muss in Microsoft Entra eingebunden sein oder über eine Microsoft Entra Hybridverbindung mit demselben Microsoft Entra-Verzeichnis verknüpft sein. Weitere Informationen zur Geräteidentität finden Sie im Artikel Was ist eine Geräteidentität?.

Hinweis

Im Build 20H1 für Windows 10 wurde Unterstützung für einen bei Microsoft Entra registrierten Computer hinzugefügt, sodass dieser eine RDP-Verbindung mit Ihrer VM aufbauen kann. Bei Verwendung eines bei Microsoft Entra registrierten (nicht in Microsoft Entra regulär oder hybrid eingebundenen) PC als RDP-Client zum Initiieren von Verbindungen mit Ihrer VM müssen Sie Anmeldeinformationen im Format

AzureAD\UPN(z. B.AzureAD\john@contoso.com) eingeben.Stellen Sie sicher, dass die AADLoginForWindows-Erweiterung nach Abschluss des Microsoft Entra-Beitritts nicht deinstalliert wurde.

Stellen Sie außerdem sicher, dass die Sicherheitsrichtlinie Netzwerksicherheit: Lässt an diesen Computer gerichtete PKU2U-Authentifizierungsanforderungen zu, um die Verwendung von Online-Identitäten zu ermöglichen auf Server und Client aktiviert ist.

Vergewissern Sie sich, dass der Benutzer kein temporäres Kennwort hat. Bei der Anmeldung für eine Remotedesktopverbindung können keine temporären Kennwörter verwendet werden.

Melden Sie sich mit dem Benutzerkonto in einem Webbrowser an. Melden Sie sich beispielsweise im Azure-Portal in einem privaten Browserfenster an. Wenn Sie aufgefordert werden, das Kennwort zu ändern, legen Sie ein neues Kennwort fest. Versuchen Sie dann erneut, eine Verbindung herzustellen.

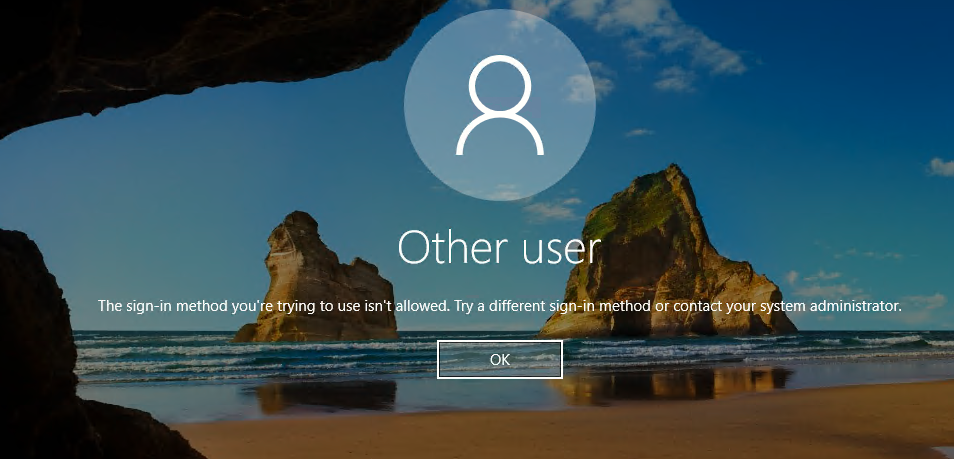

MFA-Anmeldemethode erforderlich

Möglicherweise sehen Sie die folgende Fehlermeldung, wenn Sie eine Remotedesktopverbindung mit Ihrer VM einleiten: „Die Anmeldemethode, die Sie verwenden möchten, ist nicht zulässig. Verwenden Sie eine andere Anmeldemethode, oder wenden Sie sich an Ihren Systemadministrator.“

Wenn Sie eine Richtlinie für bedingten Zugriff konfiguriert haben, die für den Ressourcenzugriff MFA oder die ältere, pro Benutzer*in aktivierte/erzwungene Microsoft Entra MFA-Instanz erfordert, müssen Sie sicherstellen, dass der PC mit Windows 10 oder höher, der die Remotedesktopverbindung mit Ihrer VM herstellt, sich mit einer sicheren Authentifizierungsmethode wie Windows Hello anmeldet. Wenn Sie keine sichere Authentifizierungsmethode für Ihre Remotedesktopverbindung nutzen, wird die Fehlermeldung angezeigt.

Eine weitere MFA-bezogene Fehlermeldung ist die zuvor beschriebene: „Die Anmeldeinformationen waren nicht verwendbar.“

Wenn Sie eine Legacyeinstellung für die pro Benutzer*in aktivierte/erzwungene Microsoft Entra-MFA konfiguriert haben und der obige Fehler angezeigt wird, können Sie das Problem beheben, indem Sie die benutzerbasierte MFA-Einstellung entfernen. Weitere Informationen finden Sie im Artikel Aktivieren der benutzerspezifischen Microsoft Entra-Multifaktor-Authentifizierung zum Schutz von Anmeldeereignissen.

Wenn Sie Windows Hello for Business nicht bereitgestellt haben und dies derzeit keine Option ist, können Sie eine Richtlinie für bedingten Zugriff konfigurieren, die die App „Microsoft Azure Windows VM Sign-In“ aus der Liste der Cloud-Apps ausschließt, für die MFA erforderlich ist. Weitere Informationen zu Windows Hello for Business finden Sie in der Übersicht zu Windows Hello for Business.

Hinweis

Die Authentifizierung über die Windows Hello for Business-PIN mit RDP wird unter Windows 10 in mehreren Versionen unterstützt. Die Unterstützung der biometrischen Authentifizierung mit RDP wurde Windows 10 Version 1809 hinzugefügt. Die Verwendung der Windows Hello for Business-Authentifizierung per RDP ist für Bereitstellungen verfügbar, die ein Zertifikatsvertrauensmodell oder ein Schlüsselvertrauensmodell verwenden.

Geben Sie im Microsoft Entra-Feedbackforum Feedback zu dieser Funktion, oder melden Sie dort Probleme mit ihrer Verwendung.

Fehlende Anwendung

Wenn in „Bedingter Zugriff“ die Anwendung „Microsoft Azure Windows VM Sign-In“ fehlt, stellen Sie sicher, dass sich die Anwendung nicht im Mandanten befindet:

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen.

- Entfernen Sie die Filter, um alle Anwendungen anzuzeigen, und suchen Sie nach VM. Wenn kein Microsoft Azure Windows VM Sign-In angezeigt wird, fehlt das Dienstprinzipal im Mandanten.

Tipp

Einige Mandanten sehen möglicherweise die Anwendung mit dem Namen „Azure Windows VM-Anmeldung“ anstelle der Anmeldung der Microsoft Azure Windows-VM. Die Anwendung hat dieselbe Anwendungs-ID von 372140e0-b3b7-4226-8ef9-d57986796201.

Nächste Schritte

Weitere Informationen zu Microsoft Entra ID finden Sie unter Was ist Microsoft Entra ID?.