Grundlagen der NIST-Authentifizierung

In diesem Artikel lernen Sie die Terminologie in den Leitlinien des National Institute of Standards and Technology (NIST) kennen. Darüber hinaus werden die Konzepte der TPM-Technologie (Trusted Platform Module) und Authentifizierungsfaktoren definiert.

Begriff

In der folgenden Tabelle finden Sie die Terminologie von NIST.

| Begriff | Definition |

|---|---|

| Assertion | Eine Anweisung von einem Verifier an eine vertrauende Seite, die Informationen über den Abonnentenenthält. Eine Assertion kann überprüfte Attribute enthalten |

| Authentifizierung | Der Prozess der Überprüfung der Identität eines Antragstellers |

| Authentifizierungsfaktor | Etwas, das Sie sind, wissen oder haben. Jeder Authentifikator weist mindestens einen Authentifizierungsfaktor auf |

| Authentifikator | Etwas, das der Antragsteller besitzt und steuert und das zum Authentifizieren der Identität des Antragstellers verwendet wird |

| Anforderer | Die Identität eines Antragstellers, dessen Identität mit einem oder mehreren Authentifizierungsprotokollen überprüft werden soll |

| Anmeldeinformationen | Ein Objekt oder eine Datenstruktur, die eine Identität verbindlich mit mindestens einem Teilnehmer-Authentifikator verknüpft, den ein Teilnehmer besitzt und kontrolliert |

| Credential Service Provider (CSP) | Eine vertrauenswürdige Entität, die Teilnehmerauthenifikatoren ausgibt oder registriert und elektronische Anmeldeinformationen für Teilnehmer ausgibt |

| Vertrauende Seite | Eine Entität, die die Assertion eines Prüfmechanismus oder Authentifikatoren eines Antragstellers und Anmeldeinformationen verwendet, in der Regel um Zugriff auf ein System zu gewähren |

| Subject | Person, Organisation, Gerät, Hardware, Netzwerk, Software oder Dienst |

| Subscriber | Eine Partei, die Anmeldeinformationen oder einen Authentikator von einem Kryptografiedienstanbieter erhalten hat |

| Trusted Platform Module (TPM) | Ein manipulationssicheres Modul, das kryptografische Vorgänge einschließlich Schlüsselgenerierung ausführt |

| Verifier | Eine Entität, die die Identität des Antragstellers durch Prüfen des Besitzes und der Kontrolle von Authentikatoren prüft |

Informationen zur Trusted Platform Module-Technologie

Ein TPM weist hardwarebasierte, sicherheitsbezogene Funktionen auf: Ein TPM-Chip (oder hardwaregestütztes TPM) ist ein sicherer Kryptografieprozessor, der Sie bei Aktionen wie Generieren, Speichern und Einschränken der Verwendung kryptografischer Schlüssel unterstützt.

Informationen zu TPMs und Windows finden Sie unter Trusted Platform Module.

Hinweis

Ein Software-TPM ist ein Emulator, der die Funktionalität von Hardware-TPM imitiert.

Authentifizierungsfaktoren und ihre Stärken

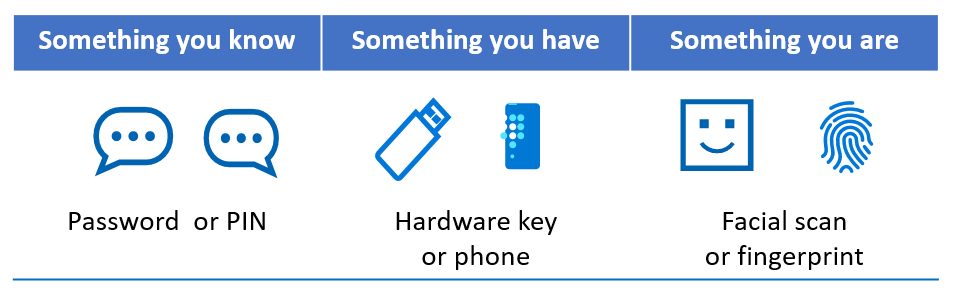

Authentifizierungsfaktoren lassen sich in drei Kategorien gruppieren:

Die Stärke des Authentifizierungsfaktors wird dadurch bestimmt, wie sicher Sie sind, dass es sich um etwas handelt, das nur der Teilnehmer ist, weiß oder hat. Die NIST-Organisation bietet eingeschränkte Anleitungen zur Stärke des Authentifizierungsfaktors. Nutzen Sie die Informationen im folgenden Abschnitt, um zu erfahren, wie Microsoft die Stärke bewertet.

Etwas, das Sie wissen

Kennwörter sind das bekannteste Element und stellen die größte Angriffsfläche dar. Folgende Abhilfemaßnahmen verbessern das Vertrauen in den Teilnehmer. Es handelt sich um effektive Gegenmaßnahmen gegen Kennwortangriffe wie Brute-Force-, Lausch- und Social-Engineering-Angriffe:

Etwas, das Sie haben

Die Stärke von etwas, das Sie besitzen, basiert auf der Wahrscheinlichkeit, dass der Teilnehmer es in seinem Besitz hält, ohne dass ein Angreifer darauf zugreifen kann. Beim Schutz vor internen Bedrohungen hat beispielsweise ein persönliches mobiles Gerät oder ein Hardwareschlüssel eine höhere Affinität. Das Gerät (oder der Hardwareschlüssel) ist sicherer als ein Desktopcomputer in einem Büro.

Etwas, das Sie sind

Wenn Sie die Anforderungen für etwas festlegen, das Sie sind, sollten Sie bedenken, wie leicht es für einen Angreifer ist, etwas wie ein biometrisches Merkmal zu erschleichen oder zu fälschen. NIST arbeitet an einem Framework für biometrische Daten, akzeptiert jedoch derzeit keine biometrischen Daten als Einzelfaktor. Biometrische Daten müssen Teil der Multi-Faktor-Authentifizierung (MFA) sein. Der Grund für diese Vorsichtsmaßnahme ist, dass biometrische Daten im Gegensatz zu Kennwörtern nicht immer eine exakte Übereinstimmung garantieren. Weitere Informationen finden Sie unter Stärke der Funktion für Authentifikatoren – Biometrie (SOFA-B).

SOFA-B-Framework zur Quantifizierung der Stärke biometrischer Daten:

- Rate falscher Übereinstimmungen

- Rate falscher Fehlschläge

- Fehlerrate bei der Erkennung von Präsentationsangriffen

- Aufwand für die Durchführung eines Angriffs

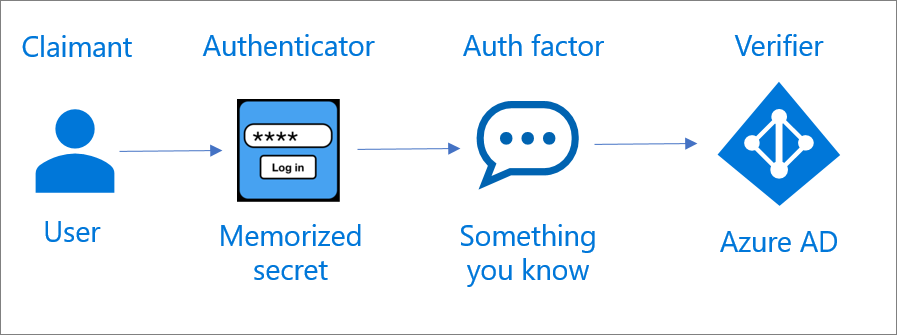

Einstufige Authentifizierung

Die Single-Factor-Authentifizierung kann mithilfe eines Authentifikators implementiert werden, der etwas überprüft, das Sie kennen oder sind. Ein Faktor des Typs „Etwas, das Sie sind“ wird als Authentifizierungsfaktor akzeptiert, aber nicht als Authentifikator selbst.

Multi-Factor Authentication

Sie können MFA implementieren, indem Sie einen MFA-Authentifikator oder zwei Single-Factor-Authentifikatoren verwenden. Ein MFA-Authentifikator erfordert für eine einzelne Authentifizierungstransaktion zwei Authentifizierungsfaktoren.

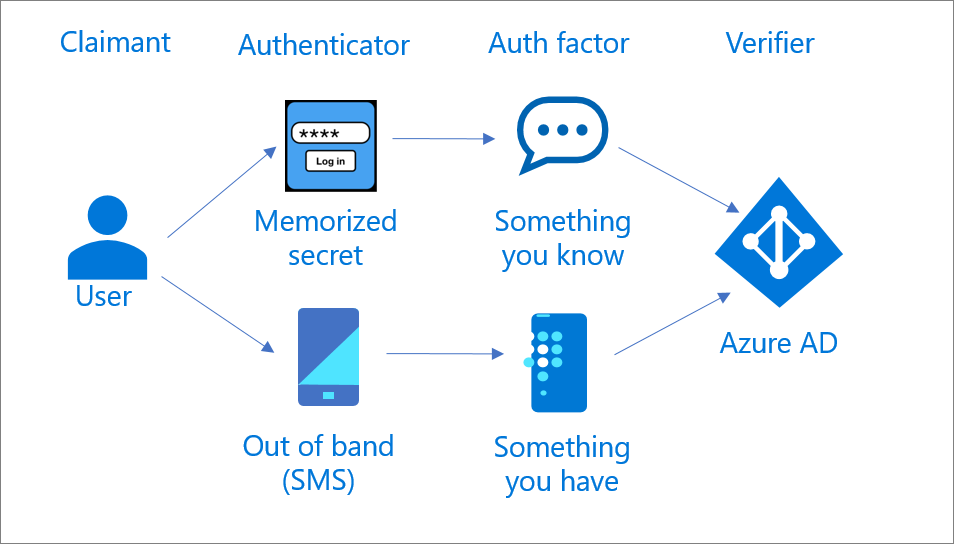

MFA mit zwei Single-Factor-Authentifikatoren

MFA erfordert zwei Authentifizierungsfaktoren, die unabhängig voneinander sein können. Beispiel:

Auswendig gelerntes Geheimnis (Kennwort) und Out-of-Band (SMS)

Auswendig gelerntes Geheimnis (Kennwort) und einmaliges Kennwort (Hardware oder Software)

Diese Methoden ermöglichen zwei unabhängige Authentifizierungstransaktionen mit Microsoft Entra ID.

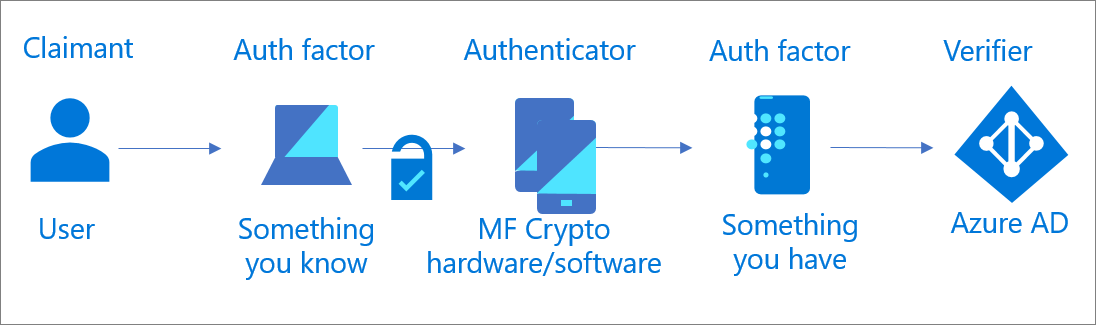

MFA mit einem Multi-Faktor-Authentifikator

Die Multi-Faktor-Authentifizierung erfordert einen Faktor (etwas, das Sie wissen oder sind), um einen zweiten Faktor verfügbar zu machen. Die Benutzererfahrung ist einfacher als bei mehreren unabhängigen Authentifikatoren.

Ein Beispiel ist die App Microsoft Authenticator im kennwortlosen Modus: Der Benutzer hat Zugriff auf eine abgesicherte Ressource (vertrauende Seite) und erhält eine Benachrichtigung über die Authenticator-App. Der Benutzer gibt ein biometrisches Merkmal (etwas, das Sie sind) oder eine PIN (etwas, das Sie wissen) ein. Durch diesen Faktor wird der kryptografische Schlüssel auf dem Smartphone entsperrt (etwas, das Sie haben), den Prüfmechanismus überprüft.

Nächste Schritte

Authentifizierungsszenarien für Azure AD

Erzielen von NIST AAL1 mit Microsoft Entra ID

Erzielen der NIST-Authentifikatorsicherheitsstufe 2 mit Microsoft Entra ID

Erzielen der NIST-Authentifikatorsicherheitsstufe 3 mit Microsoft Entra ID