Konfigurieren Sie die Einstellungen von Microsoft Defender für den Identitätssensor

In diesem Artikel erfahren Sie, wie Sie die Microsoft Defender for Identity-Sensoreinstellungen ordnungsgemäß konfigurieren, um mit dem Anzeigen von Daten zu beginnen. Sie müssen zusätzliche Konfiguration und Integration durchführen, um die vollständigen Funktionen von Defender for Identity nutzen zu können.

Anzeigen und Konfigurieren von Sensoreinstellungen

Führen Sie nach der Installation des Defender for Identity-Sensors die folgenden Schritte aus, um die Einstellungen des Defender for Identity-Sensors anzuzeigen und zu konfigurieren:

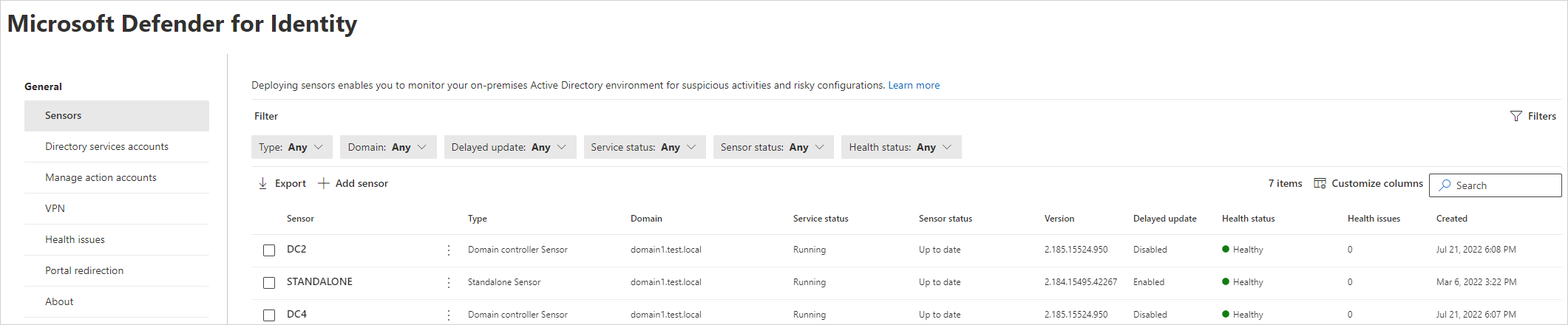

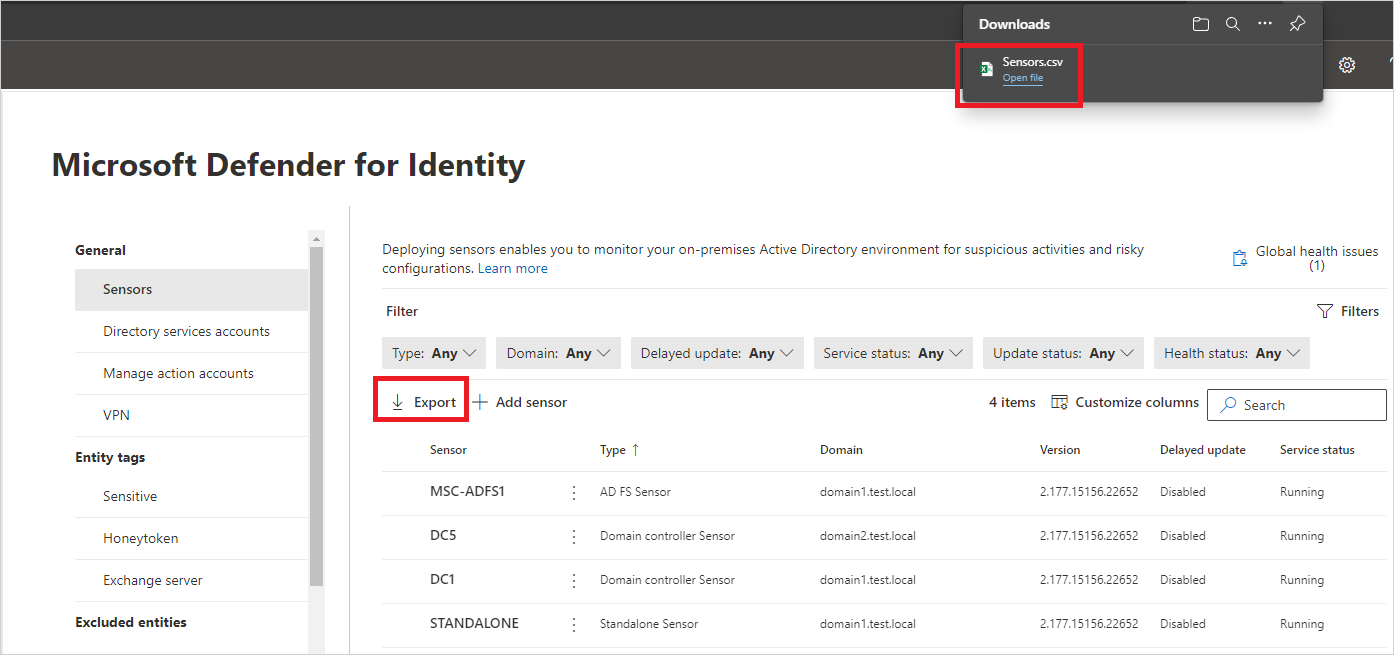

Wechseln Sie in Microsoft Defender XDR zu Einstellungen> Identities>Sensors. Zum Beispiel:

Auf der Seite Sensoren werden alle Ihre Defender for Identity-Sensoren angezeigt, auf der die folgenden Details pro Sensor aufgelistet sind:

- Sensorname

- Sensor do Standard Mitgliedschaft

- Sensorversionsnummer

- Gibt an, ob Updates verzögert werden sollen

- Dienststatus des Sensors

- Sensorstart

- Integritätsstatus des Sensors

- Die Anzahl der Gesundheitsprobleme

- Wenn der Datensatz erstellt wurde

Weitere Informationen finden Sie unter Sensordetails.

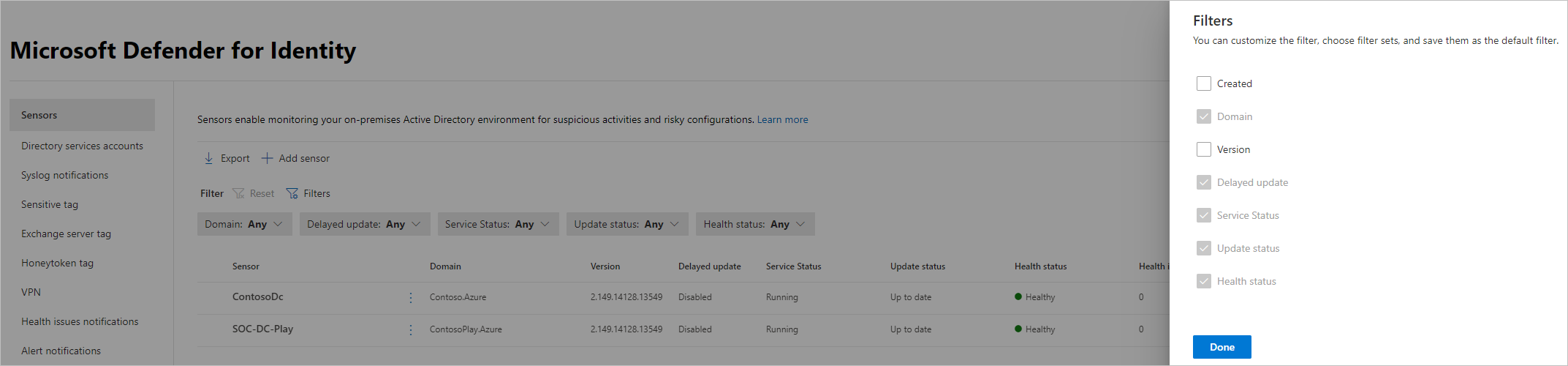

Wählen Sie Filter aus, um die gewünschten Filter auszuwählen. Zum Beispiel:

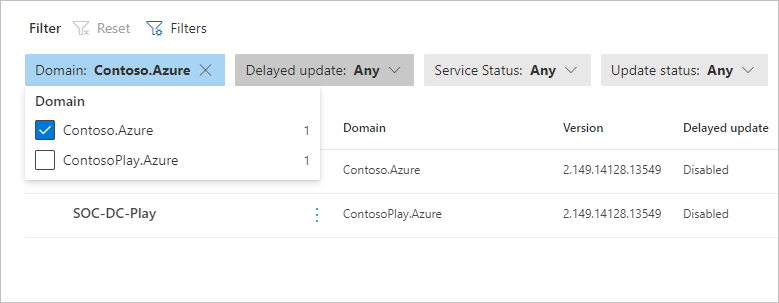

Verwenden Sie die angezeigten Filter, um zu bestimmen, welche Sensoren angezeigt werden sollen. Zum Beispiel:

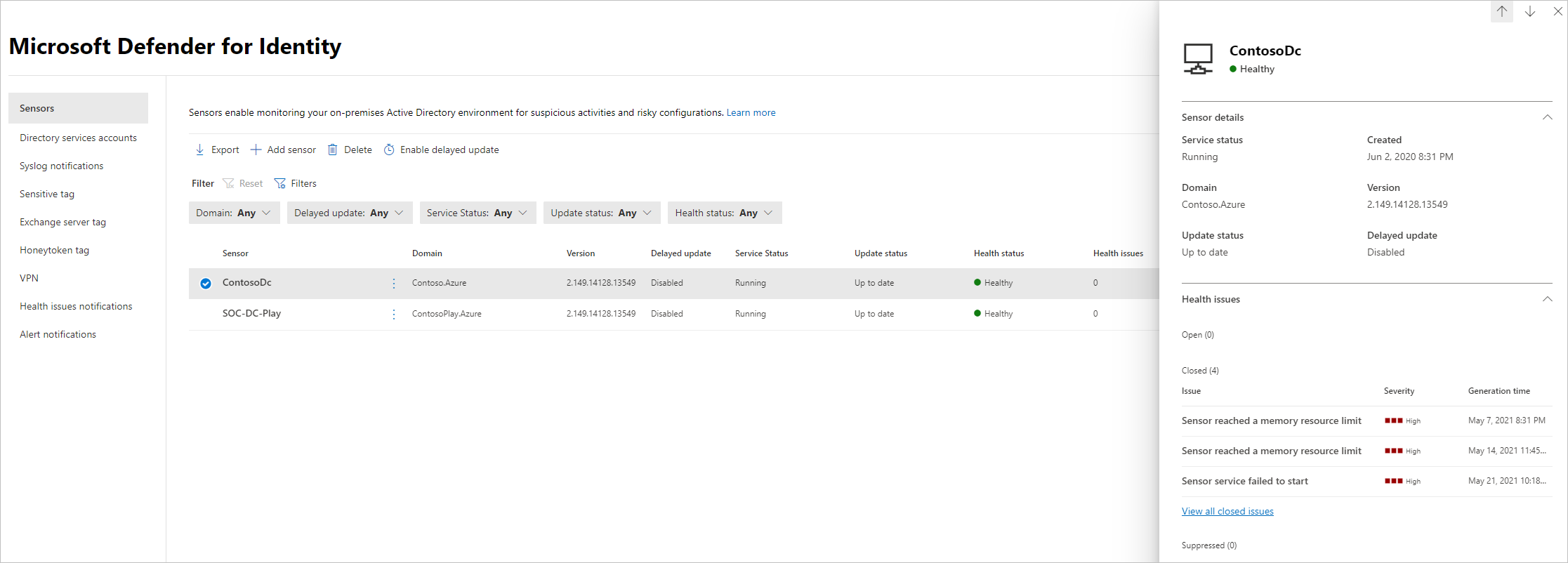

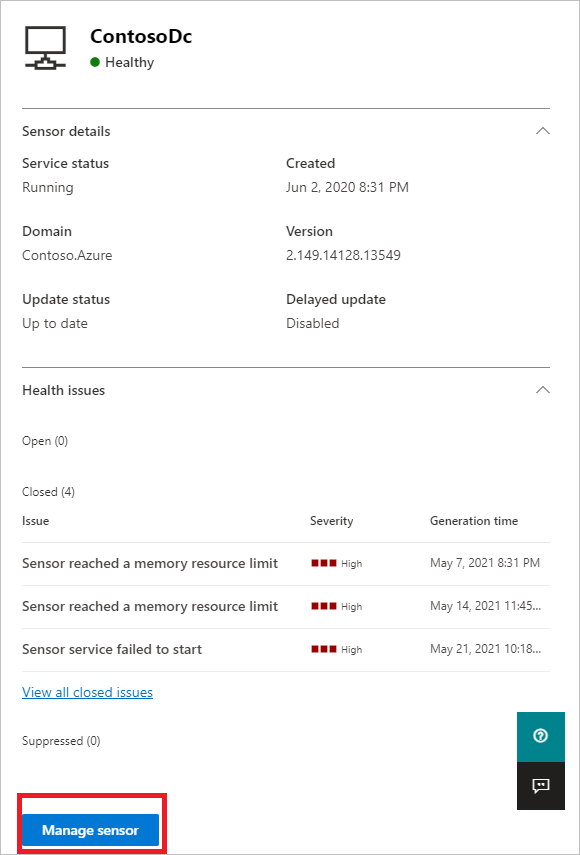

Wählen Sie einen Sensor aus, um einen Detailbereich mit weiteren Informationen zum Sensor und dessen Integritätsstatus anzuzeigen. Zum Beispiel:

Scrollen Sie nach unten, und wählen Sie Sensor verwalten aus, um einen Bereich anzuzeigen, in dem Sie Sensordetails konfigurieren können. Zum Beispiel:

Konfigurieren Sie die folgenden Sensordetails:

Name BESCHREIBUNG Beschreibung Optional. Geben Sie eine Beschreibung für den Defender for Identity-Sensor ein. Domänencontroller (FQDN) Erforderlich für die eigenständigen Defender for Identity-Sensoren und -Sensoren, die auf AD FS/AD CS-Servern installiert sind und nicht für den Defender for Identity-Sensor geändert werden können.

Geben Sie den vollständigen FQDN Ihres Domänencontrollers ein, und wählen Sie das Pluszeichen aus, um ihn der Liste hinzuzufügen. Beispiel: DC1.doStandard 1.test.local.

Für alle Server, die Sie in der Liste Domänencontroller definieren:

– Alle Domänencontroller, deren Datenverkehr über portieren Spiegel durch den eigenständigen Defender for Identity-Sensor überwacht wird, müssen in der Liste "Domänencontroller" aufgeführt sein. Wenn ein Domänencontroller nicht in der Liste der Domänencontroller aufgeführt ist, funktioniert die Erkennung von verdächtigen Aktivitäten möglicherweise nicht wie erwartet.

– Mindestens eine Domänencontroller in der Liste sollte ein globaler Katalog sein. Dadurch kann Defender for Identity Computer- und Benutzerobjekte in anderen Aufgaben auflösen Standard in der Gesamtstruktur.Erfassen von Netzwerkadaptern Erforderlich.

– Für Defender for Identity-Sensoren werden alle Netzwerkadapter, die für die Kommunikation mit anderen Computern in Ihrer Organisation verwendet werden.

– Wählen Sie für den eigenständigen Defender for Identity-Sensor auf einem dedizierten Server die Netzwerkadapter aus, die als Ziel-Spiegel Port konfiguriert sind. Diese Netzwerkadapter empfangen den Spiegel ed Domänencontrollerdatenverkehr.Wählen Sie auf der Seite "Sensoren " die Option "Exportieren " aus, um eine Liste Ihrer Sensoren in eine CSV-Datei zu exportieren. Zum Beispiel:

Überprüfen der Installationen

Verwenden Sie die folgenden Verfahren, um Ihre Defender for Identity-Sensorinstallation zu überprüfen.

Hinweis

Wenn Sie auf einem AD FS- oder AD CS-Server installieren, verwenden Sie einen anderen Satz von Überprüfungen. Weitere Informationen finden Sie unter Validierung der erfolgreichen Bereitstellung auf AD FS-/AD CS-Servern.

Überprüfen der erfolgreichen Bereitstellung

So überprüfen Sie, ob der Defender for Identity-Sensor erfolgreich bereitgestellt wurde:

Überprüfen Sie, ob der Azure Advanced Threat Protection-Sensordienst auf Ihrem Sensorcomputer ausgeführt wird. Nachdem Sie die Einstellungen für den Defender for Identity-Sensor gespeichert haben, kann es ein paar Sekunden dauern, bis der Dienst gestartet wird.

Wenn der Dienst nicht gestartet wird, überprüfen Sie die Datei Microsoft.Tri.sensor-Errors.log, die sich standardmäßig unter

%programfiles%\Azure Advanced Threat Protection sensor\<sensor version>\Logsder version befindet,<sensor version>die Sie bereitgestellt haben.

Überprüfen der Sicherheitswarnungsfunktionen

In diesem Abschnitt wird beschrieben, wie Sie überprüfen können, ob Sicherheitswarnungen erwartungsgemäß ausgelöst werden.

Wenn Sie die Beispiele in den folgenden Schritten verwenden, stellen Sie sicher, dass Sie den FQDN Ihres Defender for Identity-Sensors ersetzen contosodc.contoso.azure und contoso.azure dies tun Standard Namen.

Öffnen Sie auf einem Mitglied angeschlossenen Gerät eine Eingabeaufforderung, und geben Sie

nslookupGeben Sie

serverden FQDN oder die IP-Adresse des Domänencontrollers ein, auf dem der Defender for Identity-Sensor installiert ist. Beispiel:server contosodc.contoso.azureGeben Sie

ls -d contoso.azureeinWiederholen Sie die beiden vorherigen Schritte für jeden Sensor, den Sie testen möchten.

Greifen Sie auf die Seite mit den Gerätedetails für den Computer zu, auf dem Sie den Verbindungstest ausgeführt haben, z. B. über die Seite Geräte, indem Sie nach dem Gerätenamen suchen oder von einer anderen Stelle im Defender-Portal aus darauf zugreifen.

Wählen Sie auf der Registerkarte „Gerätedetails“ die Registerkarte Zeitachse aus, um die folgende Aktivität anzuzeigen:

- Ereignisse: DNS-Abfragen, die für eine angegebene Aufgabe ausgeführt wurden Standard Name

- Aktionstyp MdiDnsQuery

Wenn der Domänencontroller oder AD FS/AD CS, den Sie testen, der erste sensor ist, den Sie bereitgestellt haben, warten Sie mindestens 15 Minuten, bevor Sie eine logische Aktivität für diesen Vorgang überprüfen Standard Controller, sodass das Datenbank-Back-End die anfänglichen Microservice-Bereitstellungen abschließen kann.

Überprüfen der neuesten verfügbaren Sensorversion

Die Defender for Identity-Version wird häufig aktualisiert. Überprüfen Sie die neueste Version auf der Seite Microsoft Defender XDR Einstellungen> Identities>About.

Zugehöriger Inhalt

Nachdem Sie die ersten Konfigurationsschritte konfiguriert haben, können Sie weitere Einstellungen konfigurieren. Weitere Informationen finden Sie auf einer der folgenden Seiten:

- Festlegen von Entitätstags: vertraulich, honeytoken und Exchange-Server

- Konfigurieren von Erkennungsausschlüssen

- Konfigurieren von Benachrichtigungen: Integritätsprobleme, Warnungen und Syslog