Erstellen eines Geräteprofils in Microsoft Intune

Mit Geräteprofilen können Sie Einstellungen hinzufügen und konfigurieren und diese anschließend per Push an Geräte in Ihrer Organisation übertragen. Beim Erstellen von Richtlinien haben Sie verschiedene Optionen:

Administrative Vorlagen: Auf Windows 10/11-Geräten sind diese Vorlagen ADMX-Einstellungen, die Sie konfigurieren. Wenn Sie mit ADMX-Richtlinien oder Gruppenrichtlinienobjekten (GPO) vertraut sind, ist die Verwendung administrativer Vorlagen ein natürlicher Schritt zum Microsoft Intune.

Weitere Informationen finden Sie unterAdministrative Vorlagen

Baselines: Auf Windows 10/11-Geräten enthalten diese Baselines vorkonfigurierte Sicherheitseinstellungen. Wenn Sie Sicherheitsrichtlinien anhand von Empfehlungen der Microsoft-Sicherheitsteams erstellen möchten, sind Sicherheitsbaselines das Richtige für Sie.

Weitere Informationen finden Sie unter Sicherheitsbaselines.

Einstellungskatalog: Auf Ihren Apple- und Windows-Geräten können Sie den Einstellungskatalog verwenden, um Gerätefeatures und -einstellungen zu konfigurieren. Der Einstellungskatalog enthält alle verfügbaren Einstellungen und an einem Speicherort. Sie können z. B. alle Einstellungen anzeigen, die für BitLocker gelten, und eine Richtlinie erstellen, die sich nur auf BitLocker konzentriert. Verwenden Sie auf macOS-Geräten den Einstellungskatalog, um Microsoft Edge-Version 77 und die zugehörigen Einstellungen zu konfigurieren.

Weitere Informationen finden Sie unter Einstellungskatalog.

Vorlagen: Auf Geräten mit Android, iOS/iPadOS, macOS und Windows enthalten die Vorlagen eine logische Gruppierung von Einstellungen zum Konfigurieren einer Funktion oder eines Konzepts, wie z. B. VPN, E-Mail, Kioskgeräte und mehr. Wenn Sie mit der Erstellung von Richtlinien zur Konfiguration von Geräten in Microsoft Intune vertraut sind, nutzen Sie bereits diese Vorlagen.

Weitere Informationen, einschließlich der verfügbaren Vorlagen, finden Sie unter Anwenden von Features und Einstellungen auf Ihren Geräten mithilfe von Geräteprofilen.

Inhalt dieses Artikels:

- Schritte zum Erstellen eines Profils

- Erläutert das Hinzufügen einer Bereichsmarkierung zum „Filtern“ Ihrer Richtlinien.

- Beschreibt Anwendbarkeitsregeln auf Windows-Clientgeräten und zeigt Ihnen, wie Sie eine Regel erstellen.

- Enthält weitere Informationen zu den Check-in-Aktualisierungszykluszeiten, wenn Geräte Profile und Profilaktualisierungen empfangen.

Diese Funktion gilt für:

- Android

- iOS/iPadOS

- macOS

- Windows

Erstellen des Profils

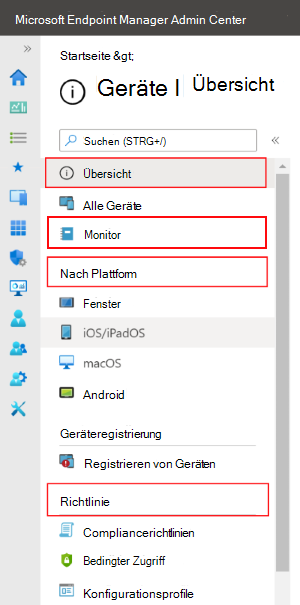

Profile werden im Microsoft Intune Admin Centererstellt. Klicken Sie in diesem Admin Center auf Geräte. Sie haben folgende Optionen:

- Übersicht: Hier werden die Status Ihrer Profile sowie weitere Details zu den Profilen angezeigt, die Sie Benutzern und Geräten zugewiesen haben.

- Überwachen: Überprüfen Sie den Status Ihrer Profile auf Erfolg oder Fehler, und zeigen Sie Protokolle zu Ihren Profilen an.

- Nach Plattform: Erstellen Sie Richtlinien und Profile und zeigen Sie diese für Ihre Plattform an. In dieser Ansicht werden möglicherweise auch plattformspezifische Features angezeigt. Wählen Sie beispielsweise Windows 10 und höher aus. Ihnen werden spezifische Features für Windows angezeigt, z. B. Windows-Update-Ringe und PowerShell-Skripts.

- Verwalten von Geräten: Erstellen Sie Geräteprofile, laden Sie benutzerdefinierte PowerShell-Skripts hoch, um sie auf Geräten auszuführen, und fügen Sie Geräten mithilfe von eSIM-Datenpläne hinzu.

Wenn Sie ein Profil erstellen (Geräte>Verwalten von Geräten>Konfiguration>Erstellen), wählen Sie Ihre Plattform aus:

- Android-Geräteadministrator

- Android für Unternehmen

- iOS/iPadOS

- macOS

- Windows 10 und höher

- Windows 8.1 und höher

Wählen Sie dann das Profil aus. Die konfigurierbaren Einstellungen variieren je nach ausgewählter Plattform. In den folgenden Artikeln werden die verschiedenen Profile beschrieben:

- Administrative Vorlagen (Windows)

- BIOS-Konfiguration und andere Einstellungen

- Custom

- Übermittlungsoptimierung (Windows)

- Abgeleitete Anmeldeinformation (Android Enterprise, iOS, iPadOS)

- Gerätefeatures (macOS, iOS, iPadOS)

- Schnittstelle zur Gerätefirmwarekonfiguration (DFCI) (Windows)

- Geräteeinschränkungen

- Domänenbeitritt (Windows)

- Editionsupgrade und Moduswechsel (Windows)

- Bildung (iOS, iPadOS)

- Endpoint Protection (macOS, Windows)

- Erweiterungen (macOS)

- Kiosk

- Microsoft Defender für Endpunkt (Windows)

- Mobility Extensions-Profil (MX) (Android-Geräteadministrator)

- Netzwerkgrenze (Windows)

- OEMConfig (Android Enterprise)

- PKCS-Zertifikat

- Importiertes PKCS-Zertifikat

- Einstellungsdatei (macOS)

- SCEP-Zertifikat

- Sicheres Assessment (Education) (Windows)

- Freigegebenes, von mehreren Benutzern verwendetes Gerät (Windows)

- Vertrauenswürdiges Zertifikat

- VPN

- WLAN

- Windows-Systemüberwachung

- Verkabelte Netzwerke (macOS)

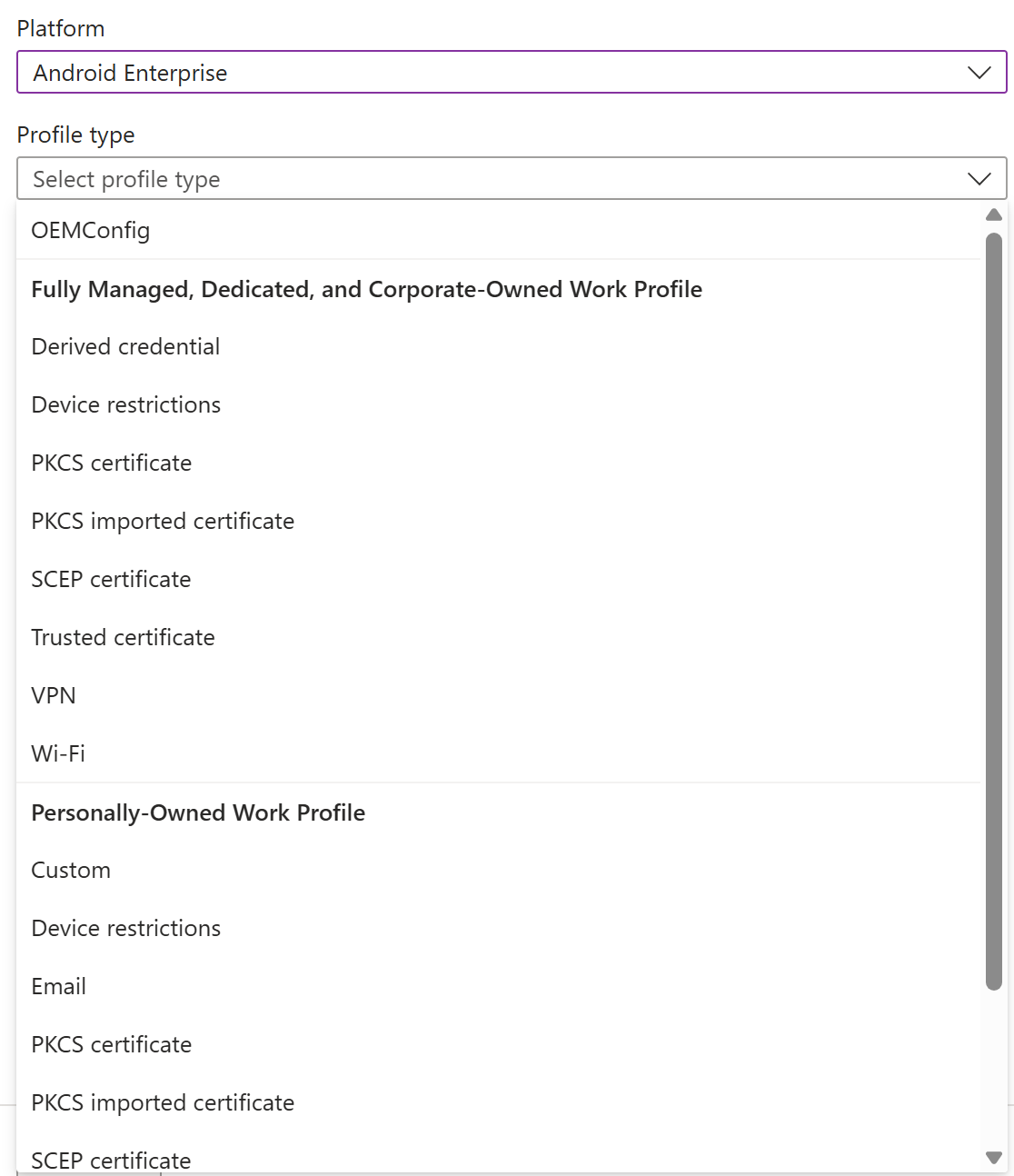

Wenn Sie beispielsweise Android Enterprise für die Plattform auswählen, sehen Ihre Optionen in etwa wie im folgenden Profil aus:

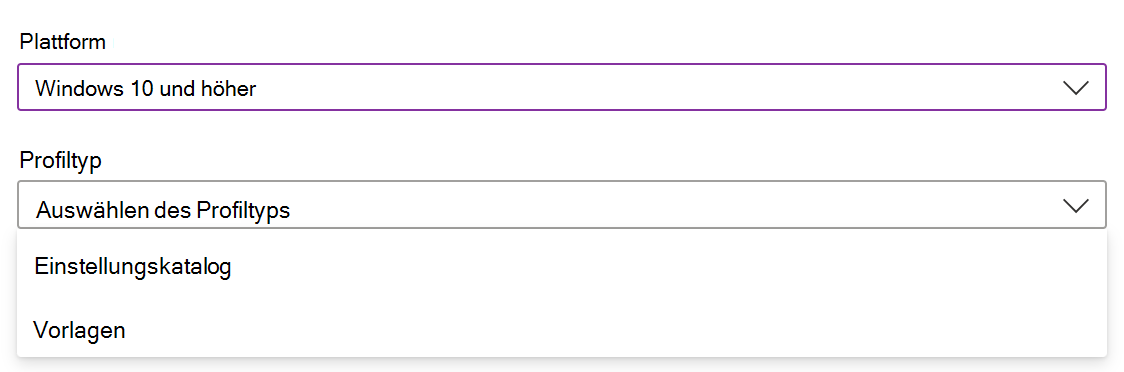

Wenn Sie beispielsweise Windows 10 und höher als Plattform auswählen, werden Ihnen Optionen ähnlich dem folgenden Profil angezeigt:

Bereichstags

Nachdem Sie die Einstellungen hinzugefügt haben, können Sie dem Profil ebenfalls einen Bereichstag hinzufügen. Bereichstags filtern Profile für bestimmte IT-Gruppen, z. B. US-NC IT Team oder JohnGlenn_ITDepartment. Außerdem werden sie bei verteilter IT verwendet.

Weitere Informationen zu Bereichskategorien und den Möglichkeiten, die Sie ergreifen können, finden Sie unter Verwenden von RBAC und Bereichkategorien für verteilte IT.

Anwendbarkeitsregeln

Gilt für:

- Windows 11

- Windows 10

Anwendbarkeitsregeln ermöglichen es Administratoren, Geräte in einer Gruppe als Ziel zu verwenden, die bestimmte Kriterien erfüllt. Sie erstellen beispielsweise ein Geräteeinschränkungsprofil, das für die Gruppe Alle Windows 10/11-Geräte gilt. Außerdem soll das Profil nur Geräten zugewiesen werden, auf denen Windows Enterprise ausgeführt wird.

Hierfür erstellen Sie eine Anwendbarkeitsregel. Diese Regeln eignen sich hervorragend für folgende Szenarien:

- Sie verwenden Windows 10 Education (EDU). Für das Bellows College möchten Sie alle Windows 10 EDU-Geräte zwischen RS3 und RS4 einbeziehen.

- Sie möchten alle Benutzer in der Personalabteilung bei Contoso als Zielgruppe einbeziehen, aber nur Geräte unter Windows 10 Professional oder Enterprise berücksichtigen.

Gehen Sie für diese Szenarien folgendermaßen vor:

Erstellen Sie eine Gerätegruppe, die alle Geräte im Bellows College enthält. Fügen Sie im Profil eine Anwendbarkeitsregel hinzu, die angewendet wird, wenn die Mindestversion des Betriebssystems

16299und die Höchstversion17134lautet. Weisen Sie dieses Profil der Gerätegruppe im Bellows College zu.Wenn das Profil zugewiesen wird, gilt es für Geräte zwischen der von Ihnen eingegebenen Mindest- und Höchstversion. Bei Geräten, deren Betriebssystemversion zwischen der von Ihnen angegebenen Mindest- und Höchstversion liegt, wird der Status Nicht zutreffend angezeigt.

Erstellen Sie eine Benutzergruppe, die alle Benutzer in der Personalabteilung bei Contoso umfasst. Fügen Sie im Profil eine Anwendbarkeitsregel hin, die auf Geräte unter Windows 10 Professional oder Enterprise angewendet wird. Weisen Sie dieses Profil der Benutzergruppe in der Personalabteilung zu.

Wenn das Profil zugewiesen wird, gilt es für Geräte, auf denen Windows 10 Professional oder Enterprise ausgeführt wird. Bei Geräten, auf denen diese Editionen nicht ausgeführt werden, wird der Status Nicht zutreffend angezeigt.

Wenn zwei Profile mit exakt den gleichen Einstellungen vorhanden sind, wird das Profil angewendet, das keine Anwendbarkeitsregel enthält.

Ein Beispiel: Profil A ist auf die Windows 10-Gerätegruppe ausgerichtet, aktiviert BitLocker und enthält keine Anwendbarkeitsregel. Profil B gilt für die gleiche Windows 10-Gerätegruppe, aktiviert BitLocker und enthält eine Anwendbarkeitsregel, mit der das Profil nur auf Geräte unter Windows 10 Enterprise angewendet wird.

Wenn beide Profile zugewiesen werden, wird Profil A angewendet, weil es keine Anwendbarkeitsregel enthält.

Beim Zuweisen von Profilen zu Gruppen fungieren die Anwendbarkeitsregeln als Filter, sodass nur die Geräte einbezogen werden, die Ihre Kriterien erfüllen.

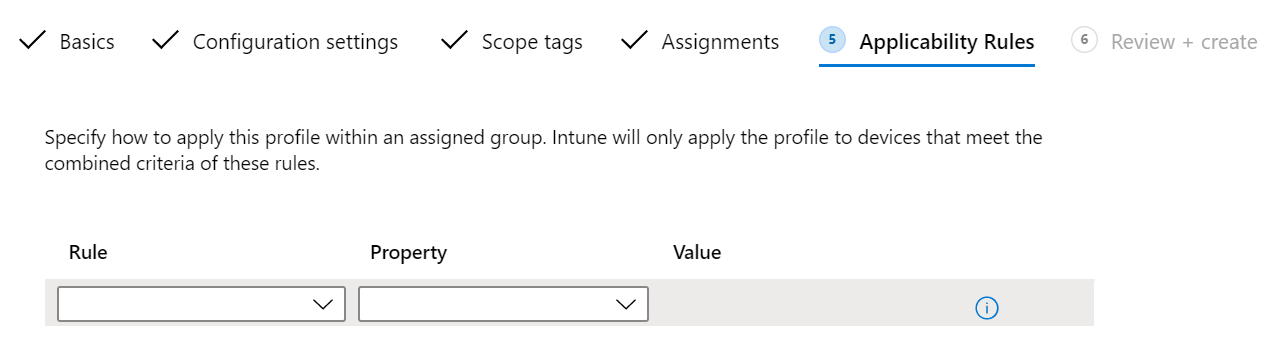

Hinzufügen einer Regel

Wählen Sie in Ihrer Richtlinie Anwendbarkeitsregeln aus. Sie können die Regel und Eigenschaft auswählen:

Wählen Sie unter Regel aus, ob Sie Benutzer oder Gruppen ein- oder ausschließen möchten. Ihre Optionen:

- Profil zuweisen, wenn: Schließt Benutzer oder Gruppen ein, die die von Ihnen angegebenen Kriterien erfüllen.

- Kein Profil zuweisen, wenn: Schließt Benutzer oder Gruppen aus, die die von Ihnen angegebenen Kriterien erfüllen.

Wählen Sie unter Eigenschaft den gewünschten Filter aus. Ihre Optionen:

Betriebssystemedition: Überprüfen Sie in der Liste die Windows-Clienteditionen, die Sie in Ihre Regel aufnehmen (oder ausschließen) möchten.

Betriebssystemversion: Geben Sie die min. und max. Windows-Clientversionsnummern ein, die Sie in Ihre Regel einschließen (oder ausschließen) möchten. Beide Werte sind erforderlich.

Sie können z. B.

10.0.16299.0(RS3 oder 1709) als Mindestversion und10.0.17134.0(RS4 oder 1803) als höchste zulässige Version eingeben. Sie können die Werte auch genauer definieren und10.0.16299.001als Mindestversion und10.0.17134.319als höchste zulässige Version eingeben.Weitere Versionsnummern finden Sie unter Informationen über Windows-Clientreleases.

Klicken Sie auf Hinzufügen, um die Änderungen zu speichern.

Zykluszeiten für die Richtlinienaktualisierung

Intune verwendet verschiedene Aktualisierungszyklen zur Suche nach Updates für Konfigurationsprofile. Wenn ein Gerät vor Kurzem registriert wurde, wird der Check-In häufiger durchgeführt. Unter Richtlinien- und Profilaktualisierungszyklen werden die geschätzten Aktualisierungszeiten aufgeführt.

Benutzer können jederzeit die Unternehmensportal-App öffnen und das Gerät synchronisieren, um sofort zu prüfen, ob neue Profilupdates verfügbar sind.

Empfehlungen

Erstellen Sie Profile unter Berücksichtigung folgender Empfehlungen:

Benennen Sie Ihre Richtlinien, damit Sie wissen, wofür diese vorgesehen sind. Alle Konformitätsrichtlinien und Konfigurationsprofile verfügen über eine optionale Eigenschaft namens Beschreibung. Sie sollten in der Beschreibung spezifisch sein und Informationen angeben, damit andere Benutzer wissen, wofür die Richtlinie vorgesehen ist.

Einige Beispiele für Konfigurationsprofile sind:

Profilname: Administratorvorlage – OneDrive-Konfigurationsprofil für alle Windows 10-Benutzer

Profilbeschreibung: OneDrive-Profil der Administratorvorlage, das die Mindest- und Basiseinstellungen für alle Windows 10-Benutzer enthält. Erstellt vonuser@contoso.com, um zu verhindern, dass Benutzer Organisationsdaten für persönliche OneDrive-Konten freigeben.Profilname: VPN-Profil für alle iOS/iPadOS-Benutzer

Profilbeschreibung: VPN-Profil, das die Mindest- und Basiseinstellungen für alle iOS/iPadOS-Benutzer enthält, um eine Verbindung mit Contoso-VPN zu erstellen. Erstellt vonuser@contoso.com, sodass sich Benutzer automatisch bei VPN authentifizieren, anstatt Benutzer zur Eingabe ihres Benutzernamens und Kennworts aufzufordern.Erstellen Sie Ihr Profil anhand seiner Aufgabe, z. B. dem Konfigurieren von Microsoft Edge-Einstellungen, dem Aktivieren von Microsoft Defender-Antivireneinstellungen oder dem Blockieren von iOS/iPadOS-Geräten mit Jailbreak.

Erstellen Sie Profile, die für bestimmte Gruppen wie Marketing, Vertrieb, IT oder Administratoren gelten, oder nach Standort oder Schulsystem. Verwenden Sie die integrierten Features, einschließlich:

Trennen Sie Benutzerrichtlinien von Geräterichtlinien.

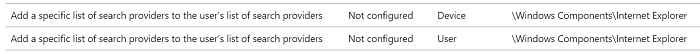

Beispielsweise gibt es für Administrative Vorlagen in Intune Tausende ADMX-Einstellungen. Diese Vorlagen zeigen, ob eine Einstellung für Benutzer oder Geräte gilt. Weisen Sie bei der Erstellung von Administratorvorlagen Ihre Benutzereinstellungen einer Benutzergruppe und Ihre Geräteeinstellungen einer Gerätegruppe zu.

Die folgende Abbildung zeigt ein Beispiel einer Einstellung, die für Benutzer und/oder Geräte gelten kann:

Verwenden Sie Microsoft Copilot in Intune, um Ihre Richtlinien auszuwerten, mehr über eine Richtlinieneinstellung und deren Auswirkungen auf Ihre Benutzer und die Sicherheit zu erfahren und Richtlinien zwischen zwei Geräten zu vergleichen.

Weitere Informationen finden Sie unter Microsoft Copilot in Intune.

Jedes Mal, wenn Sie eine einschränkende Richtlinie erstellen, sollten Sie diese Änderung Ihren Benutzern mitteilen. Wenn Sie z. B. die Passcodeanforderung von vier (4) auf sechs (6) Zeichen ändern, informieren Sie Ihre Benutzer, bevor Sie die Richtlinie zuweisen.