MDTD-Integration mit Intune (Mobile Threat Defense)

Hinweis

Dieser Artikel befasst sich mit Drittanbietern von Mobile Threat Defense. Weitere Informationen zu Microsoft Defender für Endpoint finden Sie unter Microsoft Defender für Endpoint.

Intune kann Daten von einem MTD-Anbieter (Mobile Threat Defense) als Informationsquelle für Gerätekonformitätsrichtlinien und Geräterichtlinien für bedingten Zugriff integrieren. Sie können diese Informationen verwenden, um Unternehmensressourcen wie Exchange und SharePoint zu schützen, indem Sie den Zugriff von kompromittierten mobilen Geräten blockieren.

Intune kann dieselben Daten als Quelle für nicht registrierte Geräte mit Intune-App-Schutzrichtlinien verwenden. So können Administratoren diese Informationen verwenden, um Unternehmensdaten in einer geschützten Microsoft Intune-App zu schützen und einen Block auszugeben oder selektives Zurücksetzen auszuführen.

Support für Government Cloud

Mobile Threat Defense-Connectors (MTD) für Android- und iOS-/iPadOS-Geräte sind in den folgenden Sovereign Clouds verfügbar, sofern die MTD-Partner diese Umgebungen ebenfalls unterstützen. Nach der Anmeldung bei Ihrem Mandanten können Sie die verfügbaren Connectors in dieser spezifischen Umgebung anzeigen:

- Us.S. Government Community Cloud (GCC) High

- 21Vianet

Erfahren Sie mehr über Intune- und Government-Clouds:

- Microsoft Intune für GCC High-Unterstützung der US-Regierung

- Microsoft Intune für die Dienstbeschreibung "GCC High" und "DoD" der US-Regierung

- Microsoft Intune von 21Vianet in China betrieben

Schützen von Unternehmensressourcen

Die Integration von Informationen von einem MTD-Hersteller unterstützt Sie dabei, Ihre Unternehmensressourcen vor Bedrohungen zu schützen, die mobile Plattformen beeinträchtigen.

Normalerweise schützen Firmen PCs proaktiv vor Sicherheitsrisiken und Angriffen, während mobile Geräte oft nicht überwacht werden und ungeschützt bleiben. Obwohl mobile Plattformen integrierten Schutz in Form von App-Isolierung und sicherheitsgeprüfter App Stores für Verbraucher bieten, bleiben diese Plattformen anfällig für komplexe Angriffe. Da mehr Angestellte Geräte für die Arbeit und für den Zugriff auf vertrauliche Informationen verwenden, unterstützen Sie die Informationen des MTD-Herstellers dabei, Geräte und Ihre Ressourcen vor immer komplexeren Angriffen zu schützen.

Intune Mobile Threat Defense-Connector

Intune verwendet einen Mobile Threat Defense-Connector, um einen Kommunikationskanal zwischen Intune und Ihrem ausgewählten MTD-Hersteller zu erstellen. MTD-Partner von Intune bieten intuitive, einfach anwendbare Anwendungen für mobile Geräte an. Diese Anwendungen überprüfen und analysieren aktiv Bedrohungsinformationen und teilen diese mit Intune. Intune verwendet diese Daten dann entweder für Berichte oder für Erzwingungen.

Zum Beispiel: Eine verbundene MTD-App meldet dem MTD-Hersteller, dass ein Telefon in Ihrem Netzwerk gegenwärtig mit einem Netzwerk verbunden ist, das für Man-in-the-Middle-Angriffe anfällig ist. Diese Informationen werden in eine entsprechende Risikostufe eingeteilt: niedrig, mittel oder hoch. Die Risikostufe wird dann mit den Toleranzwerten für Risikostufen verglichen, die Sie in Intune festgelegt haben. Auf Grundlage dieses Vergleichs kann der Zugriff auf bestimmte Ressourcen, die Sie auswählen, widerrufen werden, während das Gerät kompromittiert ist.

Connectorstatus

Nachdem Sie Ihrem Mandanten einen Mobile Threat Defense-Connector hinzugefügt haben, zeigt die status einen der folgenden Zustände an:

| Connectorstatus | Definition | Geräte-Bedrohungsmeldungen blockiert? | AppSync-Anforderungsmeldungen blockiert? |

|---|---|---|---|

| Nicht verfügbar | Die Bereitstellung des Connectors wurde aufgehoben. Der MTD-Partner muss mit Intune sprechen, um es erneut bereitzustellen. | Ja (ab 2308) | Ja (ab 2308) |

| Nicht eingerichtet | Die Connectoreinrichtung ist nicht abgeschlossen. Möglicherweise sind zusätzliche Schritte oder Berechtigungen innerhalb Intune oder des MTD-Partners erforderlich, damit dieser status zu Verfügbar wechseln kann. | Ja (ab 2309) | Ja (ab 2309) |

| Verfügbar | Die Connectoreinrichtung ist abgeschlossen. Es muss mindestens ein Plattformumschalter aktiviert sein, damit dieser status in Aktiviert geändert werden kann. | Nein | Nein |

| Enabled | Die Connectoreinrichtung ist abgeschlossen, und mindestens ein Plattformschalter ist derzeit für diesen Connector aktiviert. | Nein | Nein |

| Unempfänglich | Der Connector reagiert nicht. Wenn der Connector status für die in Anzahl von Tagen definierten Tage, bis der Partner nicht mehr reagiert, nicht reagiert, ignoriert Intune den Konformitätszustand. | Nein | Nein |

| Error | Der Connector weist einen Fehlercode auf. Einige MTD-Partner können dies in einem Fehlerfall senden. | Nein | Nein |

Daten, die Intune für Mobile Threat Defense erfasst

Wenn die Einstellung aktiviert ist, erfasst Intune sowohl von privaten als auch von unternehmenseigenen Geräten Informationen zum App-Bestand und stellt diese für MTD-Anbieter wie Lookout for Work zur Verfügung. Sie können Informationen zum App-Bestand der Benutzer von iOS-Geräten erfassen.

Dieser Dienst muss aktiviert werden. Informationen zum App-Bestand werden nicht standardmäßig freigegeben. Die App-Synchronisierung für iOS-Geräte muss in den MTD-Connectoreinstellungen von einem Intune-Administrator aktiviert werden, bevor Informationen zum App-Bestand freigegeben werden.

App-Bestand

Wenn Sie die App-Synchronisierung für iOS/iPadOS-Geräte aktivieren, werden die Bestände der unternehmenseigenen und privaten iOS/iPadOS-Geräte an Ihren MTD-Dienstanbieter gesendet. Die Daten in den App-Beständen umfassen:

- App-ID

- Anwendungsversion

- Kurzversion der App

- App-Name

- Größe des App-Pakets

- Dynamische Größe der App

- Gibt an, ob die App ad-hoc-codesigniert ist (ab 2309)

- Gibt an, ob die App aus dem App Store installiert wird (ab 2309)

- Gibt an, ob es sich bei der App um eine Beta-App handelt (installiert über TestFlight) (ab 2309)

- Gibt an, ob es sich bei der App um eine vom Gerät erworbene App handelt (ab 2309)

- Ob die App gültig ist oder nicht

- Ob die App verwaltet wird oder nicht

Beispielszenarios für registrierte Geräte mit Gerätekonformitätsrichtlinien

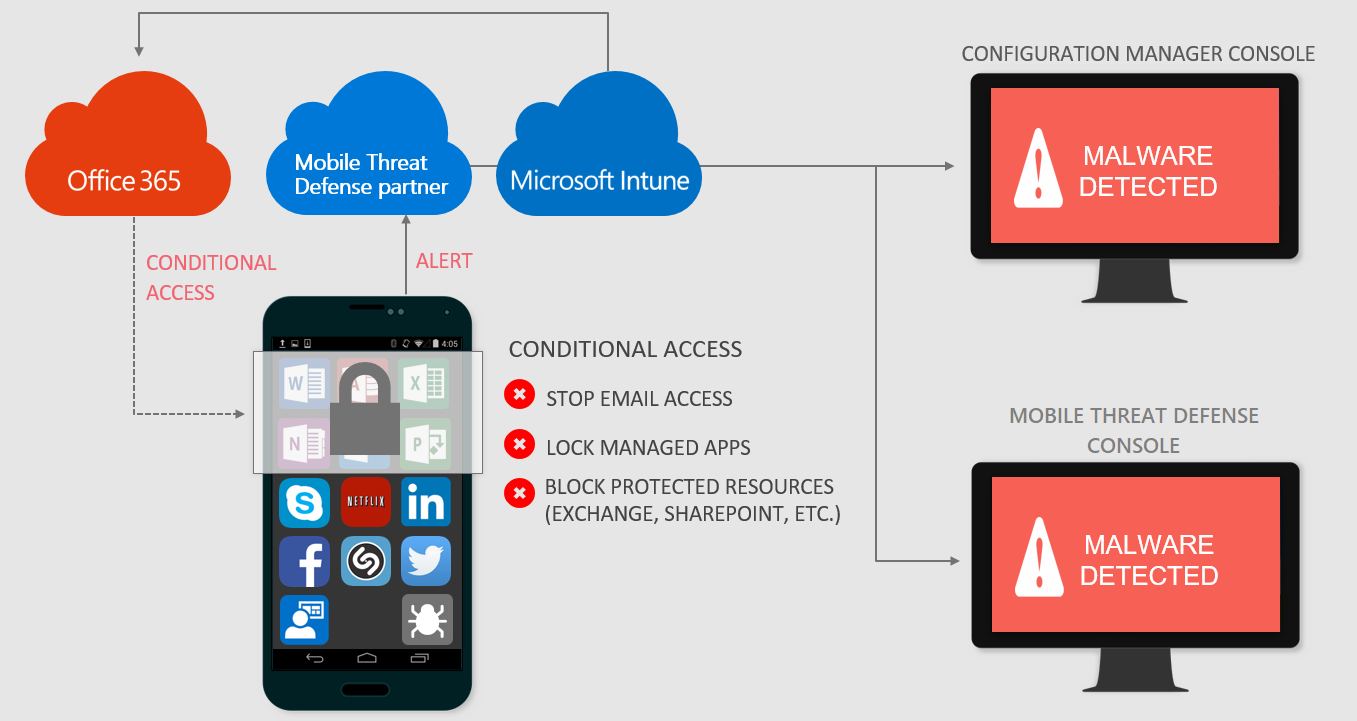

Wenn ein Gerät von der Mobile Threat Defense-Lösung als infiziert eingestuft wird:

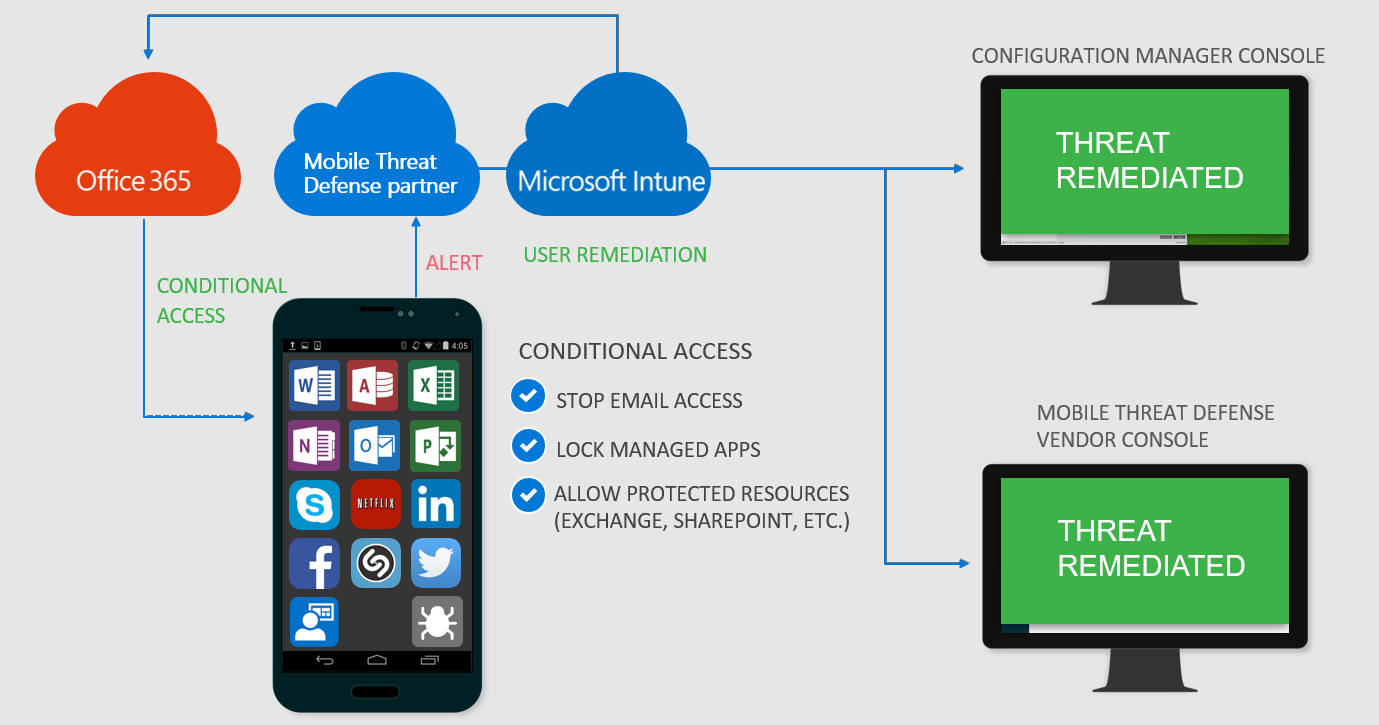

Der Zugriff wird ermöglicht, wenn das Gerät wiederhergestellt ist:

Beispielszenarios für nicht registrierte Geräte mit Intune-App-Schutzrichtlinien

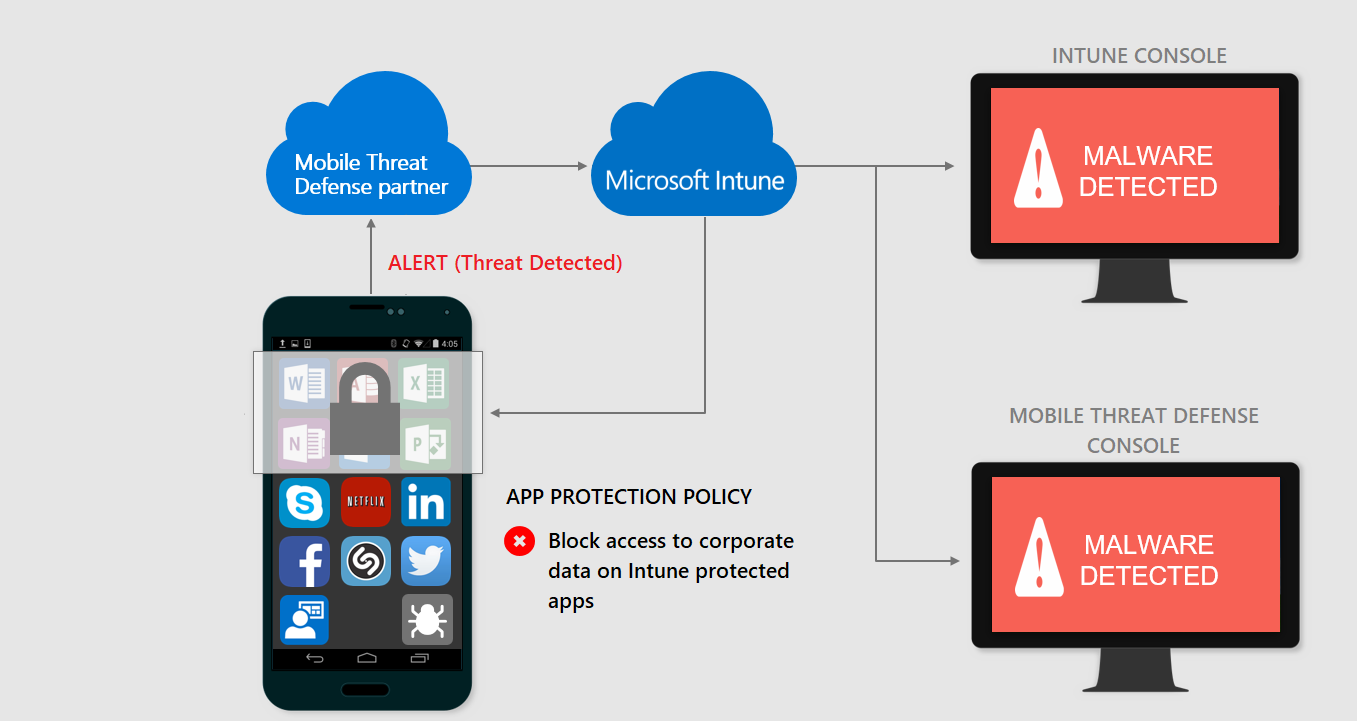

Wenn ein Gerät von der Mobile Threat Defense-Lösung als infiziert eingestuft wird:

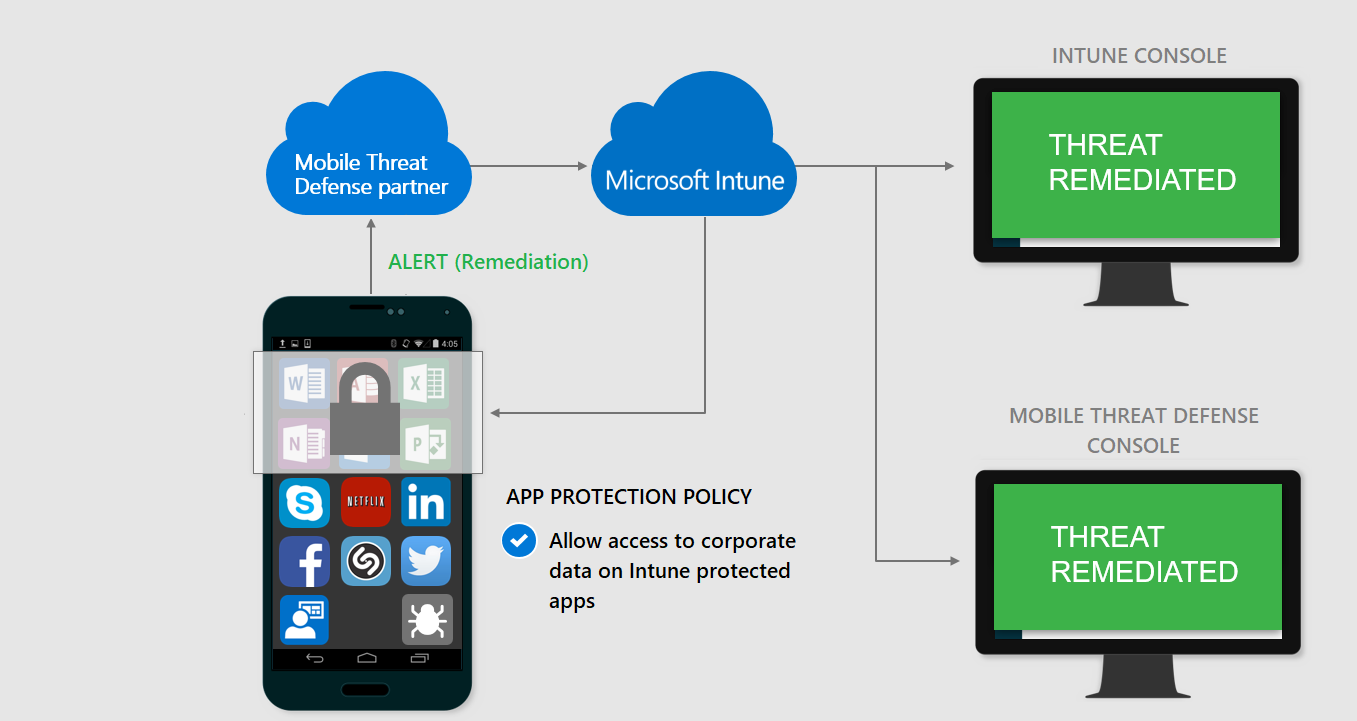

Der Zugriff wird ermöglicht, wenn das Gerät wiederhergestellt ist:

Hinweis

Es wird empfohlen, für jeden Mandanten pro Plattform einen Mobile Threat Defense-Anbieter zu verwenden.

Für die Gerätekonformität können Sie mehrere Mobile Threat Defense-Anbieter mit einem einzelnen Intune-Mandanten verwenden. Wenn jedoch zwei oder mehr Anbieter für die Verwendung auf derselben Plattform konfiguriert sind, müssen alle Geräte, auf denen diese Plattform ausgeführt wird, jede MTD-App installieren und auf Bedrohungen überprüfen. Wenn keine Überprüfung von einer konfigurierten App übermittelt wird, wird das Gerät als nicht konform markiert.

Diese Empfehlung gilt nicht für Microsoft Defender für Endpunkt. Sie können Defender für Endpunkt mit einer MTD-App eines Drittanbieters verwenden und die Konformität separat überprüfen, indem Sie verschiedene Konformitätsrichtlinien für verschiedene Gruppen bereitstellen.

MTD-Partner (Mobile Threat Defense)

Erfahren Sie, wie Sie den Zugriff auf Unternehmensressourcen basierend auf Gerät, Netzwerk und Anwendungsrisiko schützen können mithilfe von:

- Better Mobile - (Android, iOS/iPadOS)

- BlackBerry Protect Mobile - (Android, iOS/iPadOS)

- Check Point Harmony Mobile - (Android, iOS/iPadOS)

- CrowdStrike Falcon für Mobile - (Android, iOS/iPadOS)

- Jamf Mobile Threat Defense - (Android, iOS/iPadOS)

- Lookout for Work - (Android, iOS/iPadOS)

- - Microsoft Defender for Endpoint(Android, iOS/iPadOS, Windows)

- Pradeo - (Android, iOS/iPadOS)

- SentinelOne - (Android, iOS/iPadOS)

- Sophos Mobile - (Android, iOS/iPadOS)

- Symantec Endpoint Protection Mobile - (Android, iOS/iPadOS)

- Trellix Mobile Security - (Android, iOS/iPadOS)

- Trend Micro Mobile Security as a Service - (Android, iOS/iPadOS)

- Windows-Sicherheit Center - (Windows) - Informationen zu den Windows-Versionen, die diesen Connector unterstützen, finden Sie unter Datenschutz für Windows MAM.

- Zimperium - (Android, iOS/iPadOS)