Überwachungsprotokolle mit einem benutzerdefinierten Konnektor erfassen (veraltet)

Wichtig

Die Verwendung der dedizierten Lösung Center of Excellence – Überwachungsprotokoll des benutzerdefinierten Office 365 Management-Konnektors zum Erfassen von Überwachungsprotokollereignissen ist veraltet. Die Lösung und der benutzerdefinierte Konnektor werden im August 2023 aus dem CoE-Starterkit entfernt. Wir haben einen neuen Flow, der Überwachungsprotokollereignisse erfasst, die Teil der Lösung Center of Excellence – Kernkomponenten sind. Dieser neue Flow verwendet einen HTTP-Konnektor. Weitere Informationen: Überwachungsprotokolle mithilfe einer HTTP-Aktion erfassen

Der Flow Überwachungsprotokollsynchronisierung verbindet sich mit dem Microsoft 365 Überwachungsprotokoll, um Telemetriedaten (eindeutige Benutzer, Starts) für Apps zu sammeln. Der Flow verwendet einen benutzerdefinierten Konnektor zur Verbindung mit dem Audit-Protokoll. In den folgenden Anweisungen richten Sie den benutzerdefinierten Konnektor ein und konfigurieren den Flow.

Das Center of Excellence (CoE) Starter Kit funktioniert ohne diesen Ablauf, aber die Nutzungsinformationen (App-Starts, eindeutige Benutzer) im Power BI Dashboard sind dann leer.

Anforderungen

Füllen Sie die Abschnitte Vor dem Einrichten des CoE-Starter Kits und Inventarkomponenten einrichten aus, bevor Sie mit der Einrichtung in diesem Artikel fortfahren.

Melden Sie sich mit der richtigen Identität an.

(Optional) Richten Sie die Audit-Log-Lösung nur ein, wenn Sie Cloud Flows als Mechanismus für Inventarisierung und Telemetrie gewählt haben.

Sehen Sie sich an, wie Sie den Überwachungsprotokoll-Konnektor festlegen.

Bevor Sie den Überwachungsprotokollconnector verwenden

Die Microsoft 365-Überwachungsprotokollsuche muss aktiviert sein, damit der Überwachungsprotokoll-Connector funktioniert. Weitere Informationen finden Sie unter Auditing aktivieren oder deaktivieren

Die Benutzeridentität, die den Flow ausführt, muss über die Berechtigung für die Überwachungsprotokolle verfügen. Die Mindestberechtigungen werden unter Bevor Sie das Prüfprotokoll durchsuchen beschrieben.

Ihr Mandant muss über ein Abonnement verfügen, das die einheitliche Überwachungsprotokollierung unterstützt. Weitere Informationen finden Sie im Microsoft 365 Leitfaden zu Sicherheit und Compliance.

Ein globaler Administrator ist erforderlich, um die Registrierung in der Microsoft Entra-App zu konfigurieren.

Die Office 365-Verwaltungs-APIs verwenden Microsoft Entra ID, um Authentifizierungsdienste bereitzustellen, mit denen Sie Ihrer Anwendung Rechte für den Zugriff darauf gewähren können.

Eine Microsoft Entra-App-Registrierung für die Office 365-Verwaltungs-API erstellen

Mithilfe dieser Schritte richten Sie eine Microsoft Entra-App-Registrierung ein, die in einem benutzerdefinierten Konnektor und Power Automate-Flow für die Verbindung mit dem Überwachungsprotokoll verwendet wird. Weitere Informationen: Erste Schritt mit Office 365 Management-APIs

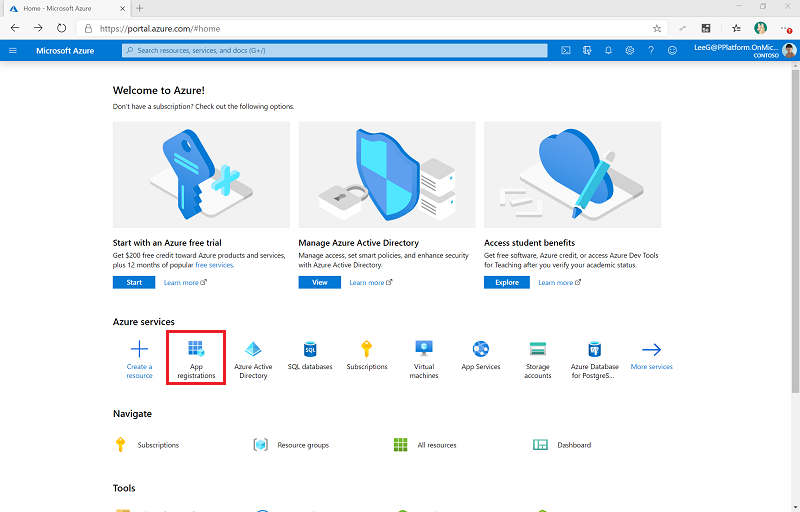

Melden Sie sich am Azure-Portal an.

Wechseln Sie zu Microsoft Entra ID>App-Registrierungen.

Wählen Sie Neue Registrierung.

Geben Sie einen Namen ein (z. B. Microsoft 365-Verwaltung), ändern Sie keine anderen Einstellungen und wählen Sie dann Registrieren.

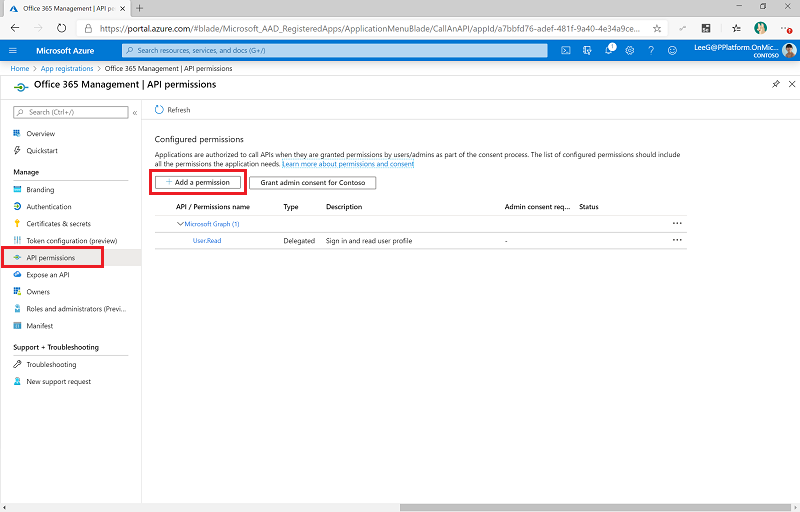

Wählen Sie API-Berechtigungen>+ Eine Berechtigung hinzufügen.

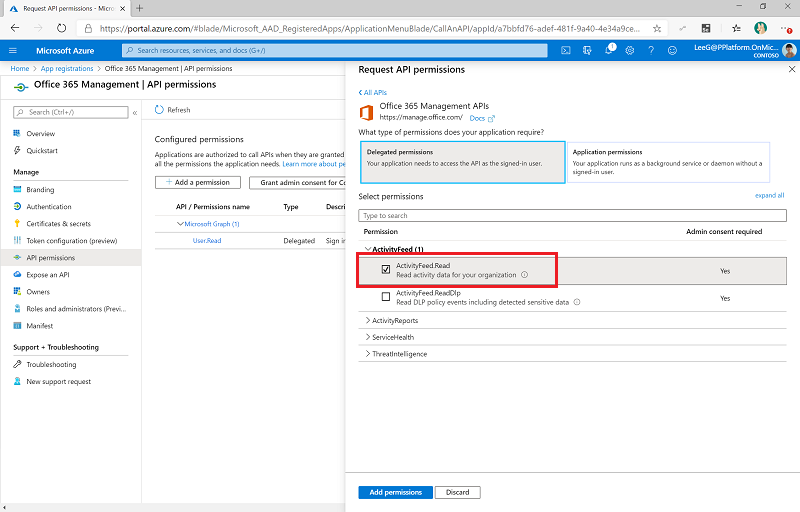

Wählen Sie Office 365-Verwaltungs-API aus, und konfigurieren Sie die Berechtigungen wie folgt:

Wählen Sie Einwilligung des Administrators für (Ihre Organisation) aus. Anforderungen: Weisen Sie einer Anwendung die mandantenweite Administratoreinwilligung zu

Die API-Berechtigungen spiegeln jetzt delegierte ActivityFeed.Read mit dem Status von Erteilt für (Ihre Organisation) wider.

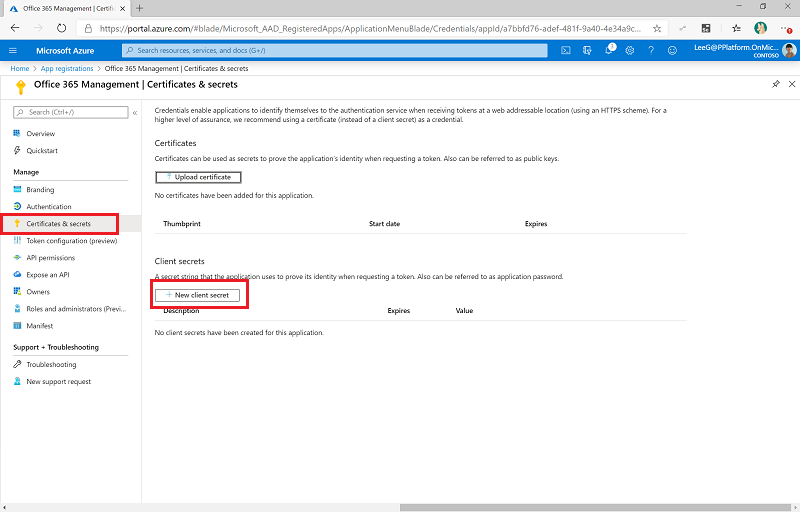

Wählen Sie Zertifikate und Geheimnisse aus.

Wählen Sie + Neuer geheimer Clientschlüssel aus.

Fügen Sie eine Beschreibung und einen Ablauf hinzu (gemäß den Richtlinien Ihrer Organisation), und wählen Sie dann Hinzufügen aus.

Kopieren Sie den Geheimschlüssel vorerst in einen Textdokument im Editor.

Wählen Sie Überblick aus und kopieren Sie die Werte für die Anwendungs-ID (Client) und die Verzeichnis-ID (Mandant) und fügen Sie sie in dasselbe Textdokument ein. Notieren Sie sich unbedingt, welche GUID für welchen Wert gilt. Sie benötigen diese Werte im nächsten Schritt, wenn Sie den benutzerdefinierten Connector konfigurieren.

Lassen Sie das Azure-Portal geöffnet, da Sie nach dem Einrichten des benutzerdefinierten Connectors einige Konfigurationsaktualisierungen vornehmen müssen.

Benutzerdefinierten Connector einrichten

Jetzt konfigurieren und richten Sie einen benutzerdefinierten Connector ein, der die Office 365 Verwaltungs-APIs verwendet.

Gehen Sie zu Power Apps>Dataverse>Benutzerdefinierte Connectors. Der benutzerdefinierte Connector Office 365 Management-API ist hier aufgeführt. Der Connector wird mit der Kernkomponentenlösung importiert.

Wählen Sie Bearbeiten.

Wenn Ihr Mandant ein kommerziellen Mandant ist, lassen Sie die Seite Allgemein wie sie ist.

Wichtig

- Wenn Ihr Mandant ein GCC-Mandant ist, ändern Sie den Host in

manage-gcc.office.com. - Wenn Ihr Mandant ein GCC High Mandant ist, ändern Sie den Host in

manage.office365.us. - Wenn Ihr Mandant ein DoD-Mandant ist, ändern Sie den Host in

manage.protection.apps.mil.

Weitere Informationen finden Sie unter Aktivitäts-API-Operationen.

- Wenn Ihr Mandant ein GCC-Mandant ist, ändern Sie den Host in

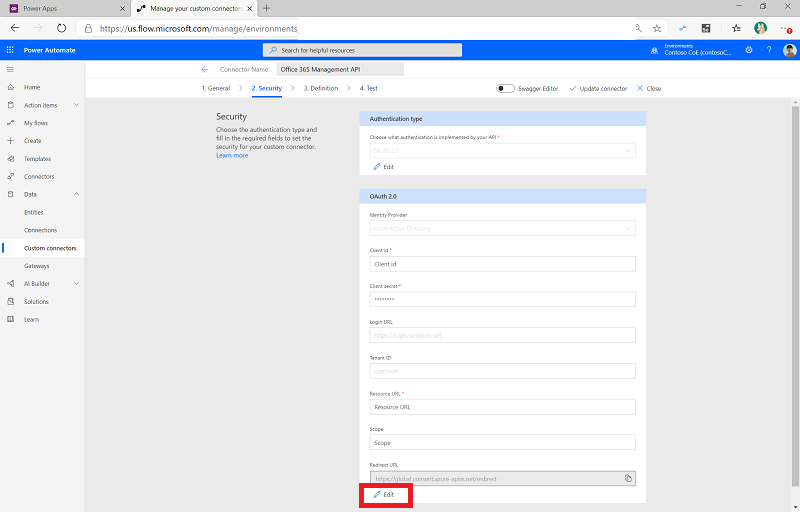

Wählen Sie Sicherheit aus.

Wählen Sie Bearbeiten am unteren Rand des Bereichs OAuth 2.0 zum Bearbeiten der Authentifizierungsparameter aus.

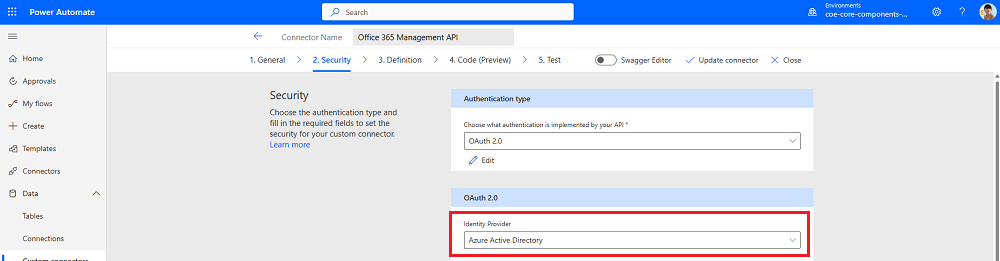

Ändern Sie den Identitätsanbieter in Microsoft Entra ID.

Fügen Sie die Anwendungs-ID (Client) ein, die Sie aus der App-Registrierung in die Client-ID kopiert haben.

Fügen Sie den geheimen Clientschlüssel ein, den Sie aus der App-Registrierung in Geheimer Clientschlüssel kopiert haben.

Ändern Sie nicht die Mandanten-ID.

Lassen Sie die Anmelde-URLwie sie ist für kommerzielle und GCC-Mieter, aber ändern Sie die URL für einen GCC High oder DoD-Mieter in

https://login.microsoftonline.us/.Legen Sie die Ressourcen-URL fest:

Mandantentyp URL Commercial https://manage.office.comGCC https://manage-gcc.office.comGCC High https://manage.office365.usDoD https://manage.protection.apps.milWählen Sie Connector aktualisieren aus.

Kopieren Sie die Umleitungs-URL in ein Textdokument, beispielsweise Notepad.

Anmerkung

Wenn Sie eine Daten-Schadensverhütung-Richtlinie (DLP) für Ihr CoE Starter Kit Umgebung konfiguriert haben, fügen Sie diesen Connector der Nur-Geschäftsdaten-Gruppe dieser Richtlinie hinzu.

Microsoft Entra App-Registrierung mit der Weiterleitungs-URL aktualisieren

Gehen Sie zum Azure-Portal und zu Ihren App-Registrierungen.

Wählen Sie unter Übersicht die Option Umleitungs-URL hinzufügen aus.

Wählen Sie + Plattform hinzufügen>Web aus.

Geben Sie die URL ein, die Sie aus dem Bereich Umleitungs-URL des benutzerdefinierten Connectors kopiert haben.

Wählen Sie Konfigurieren aus.

Starten eines Abonnements und Überprüfen des Protokollinhalts

Gehen Sie zurück zum benutzerdefinierten Connector, um eine Verbindung zum benutzerdefinierten Connector herzustellen, und starten Sie ein Abonnement für den Überwachungsprotokollinhalt, wie in den folgenden Schritten beschrieben.

Wichtig

Sie müssen diese Schritte ausführen, damit die nachfolgenden Schritte funktionieren. Wenn Sie hier keine neue Verbindung erstellen und den Connector testen, schlägt das Einrichten des Flows und von untergeordneter Flow in späteren Schritten fehl.

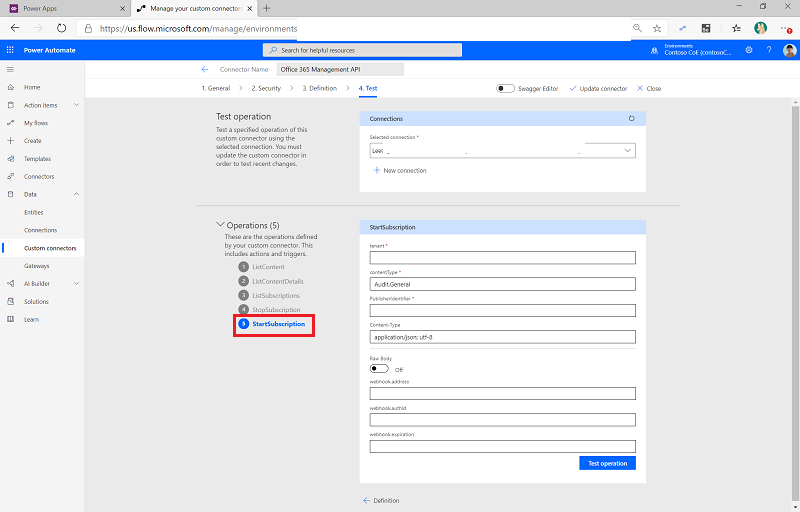

Wählen Sie auf der Seite Benutzerdefinierter Connector die Option Testen aus.

Wählen Sie + Neue Verbindung aus und melden Sie sich dann mit Ihrem Konto an.

Wählen Sie unter Vorgänge die Option Abonnement starten aus.

Fügen Sie die Verzeichnis-(Mandanten-)ID – früher aus der Übersichtsseite App-Registrierung in Microsoft Entra ID kopiert – in das Feld Mandant ein.

Fügen Sie die Verzeichnis-(Mandanten-)ID in PublisherIdentifier ein.

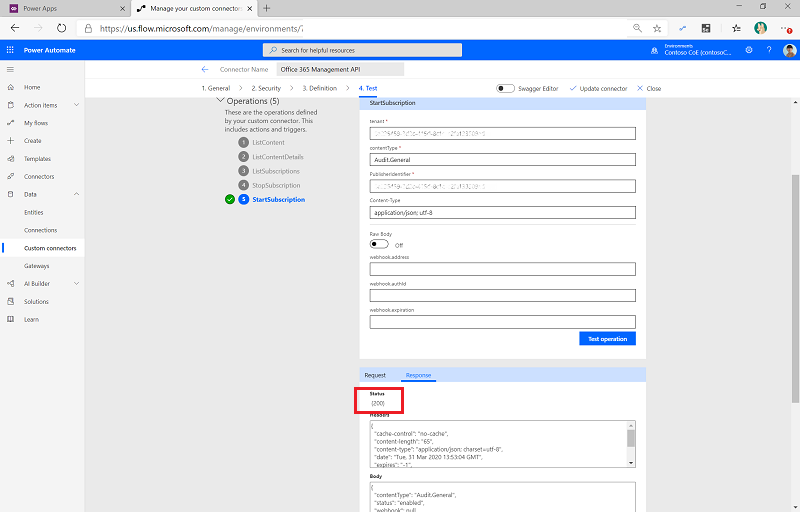

Wählen Sie Vorgang testen aus.

Es sollte ein (200)-Status zurückgegeben werden, was bedeutet, dass die Abfrage erfolgreich war.

Wichtig

Wenn Sie das Abonnement zuvor aktiviert haben, wird eine (400) The subscription is already enabled Meldung angezeigt. Dies bedeutet, dass das Abonnement bereits erfolgreich aktiviert wurde. Ignorieren Sie diesen Fehler und fahren Sie mit der Einrichtung fort.

Wenn Sie die obige Meldung oder (200) Antwort nicht sehen, ist die Anforderung wahrscheinlich fehlgeschlagen. Möglicherweise liegt bei Ihrem Setup ein Fehler vor, der den Flow daran hindert, zu funktionieren. Häufige zu überprüfende Probleme sind:

- Der Identitätsanbieter auf der Registerkarte Sicherheit sollte auf Microsoft Entra ID eingestellt sein.

- Überwachungsprotokolle sollten aktiviert sein und Sie sollten die Berechtigung haben, sie anzuzeigen. Überprüfen Sie Ihren Zugriff, indem Sie im Microsoft Compliance Manager suchen.

- Wenn Sie keine Berechtigungen haben, lesen Sie Bevor Sie das Prüfprotokoll durchsuchen.

- Wenn Sie die Prüfprotokolle erst kürzlich aktiviert haben, versuchen Sie in ein paar Minuten erneut zu suchen, damit das Prüfprotokoll aktiviert werden kann.

- Die Mandanten-ID aus Ihrer Microsoft Entra App-Registrierung sollte korrekt sein.

- Ihre Ressourcen-URL sollte am Ende keine zusätzlichen Leerzeichen oder Zeichen enthalten.

- Überprüfen Sie die Schritte bei Ihrer Microsoft Entra App-Registrierung auf Richtigkeit.

- Die Sicherheitseinstellungen des benutzerdefinierten Connectors, wie in Schritt 6 des Setups des benutzerdefinierten Connectors beschrieben, sollten korrekt aktualisiert werden.

Wenn weiterhin Fehler auftreten, liegt möglicherweise eine schlechte Verbindung vor. Weitere Informationen finden Sie unter Schritt-für-Schritt-Anleitung zum Reparieren der Audit-Protokollverbindung.

Den Power Automate-Flow einrichten

Ein Power Automate-Flow verwendet den benutzerdefinierten Connector, fragt das Überwachungsprotokoll täglich ab und schreibt die Power Apps Startereignisse zu einer Microsoft Dataverse Tabelle. Diese Tabelle wird dann im Power BI Dashboard verwendet, um über Sitzungen und eindeutige Benutzer einer App zu berichten.

Laden Sie die Lösung unter Kernkomponenten einrichten herunter.

Gehen Sie zu make.powerapps.com.

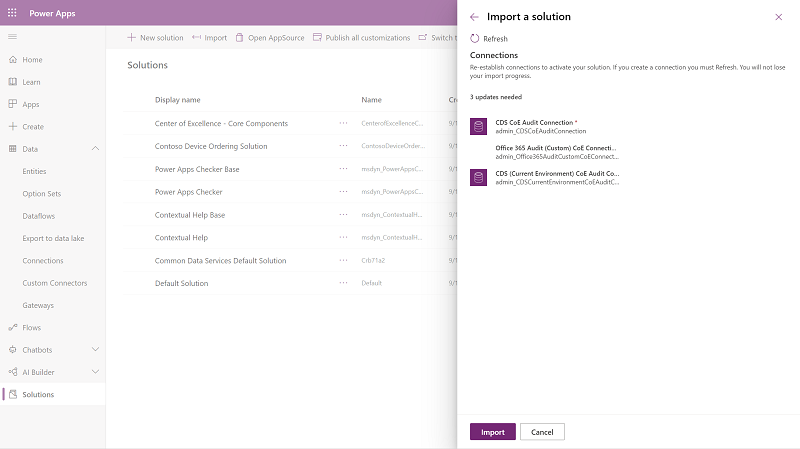

Importieren Sie die Prüfprotokolllösung des Center of Excellence mithilfe der Datei

CenterofExcellenceAuditLogs_*x_x_x_xxx*_managed.zip.Stellen Sie Verbindungen her und aktivieren Sie dann Ihre Lösung. Wenn Sie eine neue Verbindung erstellen, müssen Sie Aktualisieren auswählen. Sie verlieren Ihren Importfortschritt nicht.

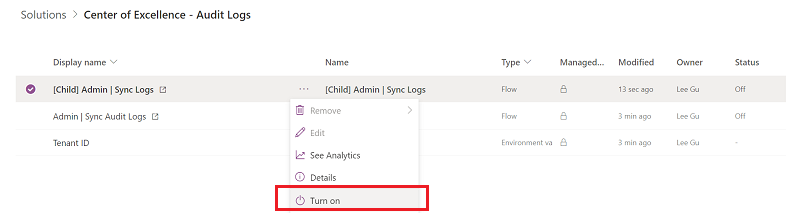

Öffnen Sie Center of Excellence – Lösung für Überwachungsprotokolle.

Entfernen Sie die nicht verwaltete Ebene aus [Untergeordnetes Element] Administrator | Protokolle synchronisieren.

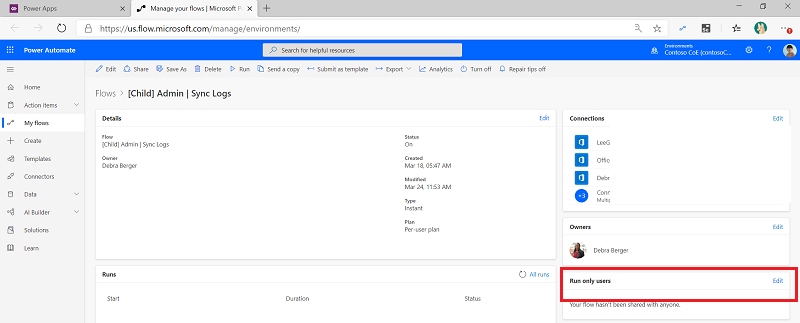

Wählen Sie [Untergeordnetes Element] Administrator | Protokolle synchronisieren aus.

Bearbeiten Sie die Einstellungen Nur ausführende Benutzer.

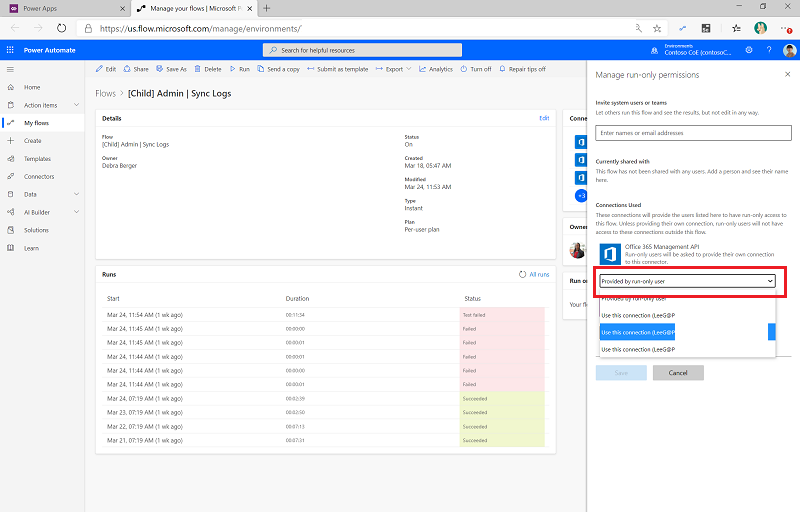

Ändern Sie für den benutzerdefinierten Connector der Office 365-Verwaltungs-API den Wert auf Diese Verbindung verwenden (userPrincipalName@company.com). Wenn für keinen der Connectors eine Verbindung besteht, wechseln Sie zu Dataverse>Verbindungen, und erstellen Sie eine für den Connector.

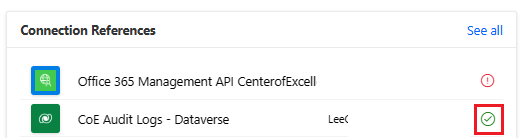

Lassen Sie für den Microsoft Dataverse-Konnektor den Nur-Ausführen-Berechtigungswert leer und vergewissern Sie sich, dass die Verbindungsreferenz für die Verbindung CoE Audit Logs - Dataverse korrekt konfiguriert ist. Wenn die Verbindung einen Fehler anzeigt, aktualisieren Sie die Verbindungsreferenz für die CoE-Audit-Protokolle - Dataverse Verbindungsreferenz.

Wählen Sie Speichernund schließen Sie dann die Registerkarte Flowdetails.

(Optional) Bearbeiten Sie die Variablen

TimeInterval-UnitundTimeInterval-IntervalUmgebung, um kleiner-Zeitblöcke zu erfassen. Der Standardwert besteht darin, den1Tag in1Stundensegmente zu unterteilen. Sie erhalten von dieser Lösung eine Warnung, wenn das Überwachungsprotokoll nicht alle Daten mit Ihrem konfigurierten Zeitintervall erfassen kann.Name Beschreibung StartTime-Intervall Muss eine ganze Zahl sein, um die Startzeit für den Abruf in der Vergangenheit anzugeben. Standardwert: 1(für einen Tag zurück)StartTime-Einheit Legt die Einheit fest, in der die Daten abgerufen werden sollen. Muss ein Wert von als Eingabeparameter akzeptiert bis Zu Zeit hinzufügen sein. Beispiele für zulässige Werte: Minute,Hour,Day. Der Standardwert istDay.TimeInterval-Einheit Bestimmt Einheiten für die Aufteilung der Zeit seit dem Start. Muss ein Wert von als Eingabeparameter akzeptiert bis Zu Zeit hinzufügen sein. Beispiele für zulässige Werte: Minute,Hour,Day. Der Standardwert istHour.TimeInterval-Intervall Muss eine ganze Zahl sein, um die Anzahl der Blöcke vom Typ „Einheit“ darzustellen. Der Standardwert ist 1(für 1-Stunden-Blöcke).TimeSegment-CountLimit Muss eine ganze Zahl sein, um das Limit für die Anzahl der zu erstellenden Chunks anzugeben. Der Standardwert ist 60.[!ITIP] Diese Standardwerte funktionieren in einem mittelgroßen Mandanten. Möglicherweise müssen Sie die Werte mehrmals mit Anpassen bearbeiten, damit dies für Ihre Mandantengröße funktioniert.

Weitere Informationen zum Aktualisieren von Umgebung-Variablen finden Sie unter Umgebung-Variablen aktualisieren.

Aktivieren Sie in der Lösung die Flows [Untergeordnet] Administrator | Protokolle synchronisieren und Administrator | Überwachungsprotokolle synchronisieren.

Beispielkonfigurationen für Umgebungsvariablen

Hier sind Beispielkonfigurationen für diese Werte:

| StartTime-Intervall | StartTime-Einheit | TimeInterval-Intervall | TimeInterval-Einheit | TimeSegment-CountLimit | Erwartung |

|---|---|---|---|---|---|

| 1 | Tag | 1 | Stunde | 60 | Erstellen Sie 24 untergeordnetes Element-Flows, was innerhalb der Grenze von 60 liegt. Jeder untergeordneter Flow ruft 1 Stunde Protokolle der letzten 24 Stunden ab. |

| 2 | Tag | 1 | Stunde | 60 | Erstellen Sie 48 untergeordnetes Element-Flows, was innerhalb der Grenze von 60 liegt. Jeder untergeordneter Flow ruft 1 Stunde Protokolle der letzten 48 Stunden ab. |

| 1 | Tag | 5 | Minute | 300 | Erstellt 288 untergeordnetes Element-Flows, was innerhalb der Grenze von 300 liegt. Jeder untergeordneter Flow ruft 5 Minuten Protokolle der letzten 24 Stunden ab. |

| 1 | Tag | 15 | Minute | 100 | Erstellen Sie 96 untergeordnetes Element-Flows, was innerhalb der Grenze von 100 liegt. Jeder untergeordneter Flow ruft 15 Minuten Protokolle der letzten 24 Stunden ab. |

Abrufen älterer Daten

Nach der Konfiguration erfasst diese Lösung App-Starts, ist jedoch nicht für die Erfassung historischer App-Starts eingerichtet. Abhängig von Ihrer Microsoft 365 Lizenz sind historische Daten mithilfe des Überwachungsprotokolls in Microsoft Purview bis zu einem Jahr lang verfügbar.

Sie können historische Daten manuell in die Tabellen des CoE Starter Kits laden. Weitere Informationen finden Sie unter So importieren Sie alte Prüfprotokolle.

Ich habe einen Fehler im CoE Starter Kit gefunden. Was soll ich tun?

Um einen Fehler gegen die Lösung einzureichen, gehen Sie zu aka.ms/coe-starter-kit-issues.

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Tickets als Feedbackmechanismus für Inhalte auslaufen lassen und es durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter: https://aka.ms/ContentUserFeedback.

Einreichen und Feedback anzeigen für