Schnellstart: Registrieren einer Anwendung bei Microsoft Identity Platform

Beginnen Sie mit der Microsoft Identity Platform, indem Sie eine Anwendung im Azure-Portal registrieren.

IAM-Aktionen (Identity & Access Management) werden von Microsoft Identity Platform nur für registrierte Anwendungen ausgeführt. Durch die Registrierung wird eine Vertrauensstellung zwischen Ihrer Anwendung und Microsoft Identity Platform als Identitätsanbieter hergestellt. Dabei spielt es keine Rolle, ob es sich um eine Clientanwendung (z. B. Web-App oder mobile App) oder um eine Web-API handelt, die eine Client-App unterstützt.

Tipp

Führen Sie zum Registrieren einer Anwendung für Azure AD B2C die Schritte unter Tutorial: Registrieren einer Webanwendung in Azure Active Directory B2C aus.

Voraussetzungen

- Ein Azure-Konto mit einem aktiven Abonnement. Sie können kostenlos ein Konto erstellen.

- Das Azure-Konto muss mindestens die Rolle Cloudanwendungsadmin aufweisen.

- Abschluss der Schnellstartanleitung zum Einrichten eines Mandanten.

Registrieren einer Anwendung

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Beim Registrieren Ihrer Anwendung wird eine Vertrauensstellung zwischen Ihrer App und Microsoft Identity Platform erstellt. Die Vertrauensstellung ist unidirektional: Ihre App vertraut Microsoft Identity Platform und nicht umgekehrt. Nach der Erstellung kann das Anwendungsobjekt nicht zwischen verschiedenen Mandanten verschoben werden.

Führen Sie die folgenden Schritte aus, um die App-Registrierung zu erstellen:

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Wenn Sie Zugriff auf mehrere Mandanten haben, verwenden Sie das Symbol

für Einstellungen im oberen Menü, um zum Mandanten zu wechseln, in dem Sie die Anwendung über das Menü Verzeichnisse + Abonnements registrieren möchten.

für Einstellungen im oberen Menü, um zum Mandanten zu wechseln, in dem Sie die Anwendung über das Menü Verzeichnisse + Abonnements registrieren möchten.Wechseln Sie zu Identität>Anwendungen>App-Registrierungen, und wählen Sie Neue Registrierung aus.

Geben Sie einen Anzeigenamen für Ihre Anwendung ein. Benutzer Ihrer Anwendung können den Anzeigenamen sehen, wenn sie die App verwenden, z. B. während der Anmeldung. Sie können den Anzeigenamen jederzeit ändern, und mehrere App-Registrierungen können denselben Namen haben. Die automatisch generierte Anwendungs-ID (Client-ID) der App-Registrierung (nicht der Anzeigename) identifiziert Ihre App eindeutig innerhalb der Identitätsplattform.

Geben Sie an, wer die Anwendung verwenden kann (Zielgruppe für die Anmeldung).

Unterstützte Kontotypen Beschreibung Nur Konten in diesem Organisationsverzeichnis Wählen Sie diese Option aus, wenn Sie eine Anwendung nur für Benutzer (oder Gäste) in Ihrem Mandanten erstellen.

Bei dieser App, die häufig auch als Branchenanwendung bezeichnet wird, handelt es sich um eine Einzelmandantenanwendung in Microsoft Identity Platform.Konten in einem beliebigen Organisationsverzeichnis Wählen Sie diese Option aus, wenn Sie möchten, dass Benutzer*innen in jedem Microsoft Entra-Mandanten Ihre Anwendung verwenden können. Diese Option eignet sich beispielsweise beim Erstellen von SaaS-Anwendungen (Software-as-a-Service), die Sie für mehrere Organisationen bereitstellen möchten.

Diese Art von App wird in Microsoft Identity Platform als mehrinstanzenfähige Anwendung bezeichnet.Konten in allen Organisationsverzeichnissen und persönliche Microsoft-Konten Verwenden Sie diese Option, um die breiteste Kundengruppe anzusprechen.

Wenn Sie diese Option auswählen, wird eine mehrinstanzenfähige Anwendung registriert, die auch Benutzer mit persönlichen Microsoft-Konten unterstützen kann. Zu persönlichen Microsoft-Konten zählen Skype-, Xbox-, Live- und Hotmail-Konten.Persönliche Microsoft-Konten Wählen Sie diese Option aus, wenn Sie eine Anwendung nur für Benutzer mit persönlichen Microsoft-Konten erstellen. Zu persönlichen Microsoft-Konten zählen Skype-, Xbox-, Live- und Hotmail-Konten. Lassen Sie Umleitungs-URI (optional) leer. Ein Umleitungs-URI wird im nächsten Abschnitt konfiguriert.

Wählen Sie Registrieren aus, um die anfängliche App-Registrierung abzuschließen.

Nach Abschluss der Registrierung wird im Microsoft Entra Admin Center der Bereich Übersicht für die App-Registrierung angezeigt. Hier finden Sie auch die Anwendungs-ID (Client-ID) . Dieser Wert wird auch als Client-ID bezeichnet und ermöglicht die eindeutige Identifizierung Ihrer Anwendung in Microsoft Identity Platform.

Wichtig

Neue App-Registrierungen werden für Benutzer standardmäßig ausgeblendet. Wenn die App Benutzern auf der Seite „Meine Apps“ angezeigt werden soll, können Sie sie aktivieren. Um die App zu aktivieren, navigieren Sie im Microsoft Entra Admin Center zu Identität>Anwendungen>Unternehmensanwendungen, und wählen Sie die App aus. Legen Sie anschließend auf der Seite Eigenschaften die Option Für Benutzer sichtbar? auf „Ja“ fest.

Die Client-ID wird auch vom Code Ihrer Anwendung (bzw. üblicherweise von einer in Ihrer Anwendung verwendeten Authentifizierungsbibliothek) genutzt. Sie wird bei der Überprüfung der von Identity Platform empfangenen Sicherheitstoken herangezogen.

Hinzufügen eines Umleitungs-URI

Ein Umleitungs-URI ist die Adresse, an die Microsoft Identity Platform den Client eines Benutzers umleitet und nach der Authentifizierung die Sicherheitstoken sendet.

In einer Webanwendung für die Produktion beispielsweise ist der Umleitungs-URI häufig ein öffentlicher Endpunkt (z. B. https://contoso.com/auth-response), auf dem Ihre App ausgeführt wird. Bei der Entwicklung wird häufig auch der Endpunkt hinzugefügt, auf dem Sie Ihre App lokal ausführen, z. B. https://127.0.0.1/auth-response oder http://localhost/auth-response. Stellen Sie sicher, dass alle unnötigen Entwicklungsumgebungen/Umleitungs-URIs in der Produktions-App nicht sichtbar sind. Dies kann durch separate App-Registrierungen für Entwicklung und Produktion sichergestellt werden.

Durch Konfigurieren Ihrer Plattformeinstellungen können Sie Umleitungs-URIs für Ihre registrierten Anwendungen hinzufügen und ändern.

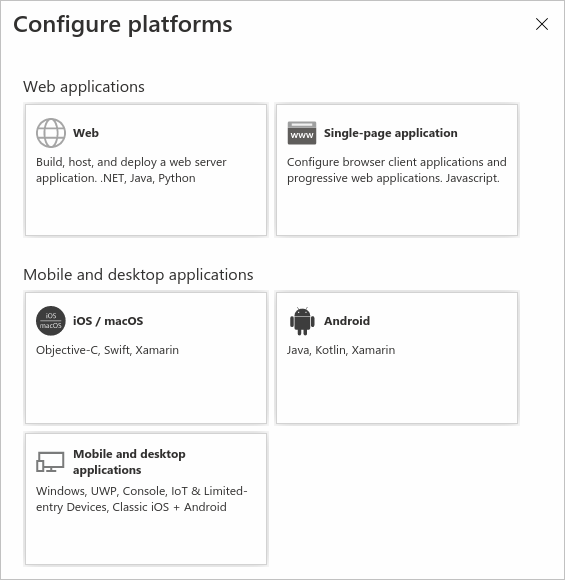

Konfigurieren von Plattformeinstellungen

Die Einstellungen für jeden Anwendungstyp (einschließlich Umleitungs-URIs) werden unter Plattformkonfigurationen im Azure-Portal konfiguriert. Bei einigen Plattformen (z. B. Web- und Single-Page-Webanwendungen) müssen Sie manuell einen Umleitungs-URI angeben. Bei anderen Plattformen (z. B. mobile Anwendungen und Desktopanwendungen) stehen Umleitungs-URIs zur Auswahl, die beim Konfigurieren anderer Einstellungen für Sie generiert wurden.

Führen Sie die folgenden Schritte aus, um Anwendungseinstellungen basierend auf der Zielplattform oder dem Zielgerät zu konfigurieren:

Wählen Sie im Microsoft Entra Admin Center unter App-Registrierungen Ihre Anwendung aus.

Wählen Sie unter Verwalten die Option Authentifizierung aus.

Wählen Sie unter Plattformkonfigurationen die Option Plattform hinzufügen aus.

Wählen Sie unter Plattformen konfigurieren die Kachel für Ihren Anwendungstyp (Plattform) aus, um die Einstellungen zu konfigurieren.

Plattform Konfigurationseinstellungen Web Geben Sie einen Umleitungs-URI für Ihre Anwendung ein. Dieser URI ist die Adresse, an die Microsoft Identity Platform den Client eines Benutzers umleitet und nach der Authentifizierung die Sicherheitstoken sendet.

Front-Channel-Abmelde-URL sowie implizite und hybride Floweigenschaften können ebenfalls konfiguriert werden.

Wählen Sie diese Plattform für Standardwebanwendungen aus, die auf einem Server ausgeführt werden.Einzelseitenanwendung Geben Sie einen Umleitungs-URI für Ihre Anwendung ein. Dieser URI ist die Adresse, an die Microsoft Identity Platform den Client eines Benutzers umleitet und nach der Authentifizierung die Sicherheitstoken sendet.

Front-Channel-Abmelde-URL sowie implizite und hybride Floweigenschaften können ebenfalls konfiguriert werden.

Wählen Sie diese Plattform aus, wenn Sie eine clientseitige Web-App in JavaScript oder mit einem Framework wie Angular, Vue.js, React.js oder Blazor WebAssembly erstellen.iOS/macOS Geben Sie die Paket-ID der App ein. Diese Angabe finden Sie in den Buildeinstellungen oder in Xcode in Info.plist.

Wenn Sie eine Paket-ID angeben, wird ein Umleitungs-URI für Sie generiert.Android Geben Sie den Paketnamen der App ein. Diese Angabe finden Sie in der Datei AndroidManifest.xml. Generieren Sie außerdem den Signaturhash, und geben Sie ihn ein.

Bei der Angabe dieser Einstellungen wird ein Umleitungs-URI für Sie generiert.Mobile Anwendungen und Desktopanwendungen Wählen Sie einen der vorgeschlagenen Umleitungs-URIs aus, oder geben Sie mindestens einen benutzerdefinierten Umleitungs-URIs an.

Für Desktopanwendungen mit eingebettetem Browser wird Folgendes empfohlen:https://login.microsoftonline.com/common/oauth2/nativeclient

Für Desktopanwendungen mit Systembrowser wird Folgendes empfohlen:http://localhost

Wählen Sie diese Plattform für mobile Anwendungen aus, die nicht die aktuelle Microsoft-Authentifizierungsbibliothek (Microsoft Authentication Library, MSAL) oder keinen Broker verwenden. Wählen Sie diese Plattform auch für Desktopanwendungen aus.Wählen Sie Konfigurieren aus, um die Plattformkonfiguration abzuschließen.

Einschränkungen bei Umleitungs-URIs

Beim Format der Umleitungs-URIs, die Sie einer App-Registrierung hinzufügen, gibt es gewisse Einschränkungen. Einzelheiten zu diesen Einschränkungen finden Sie unter Einschränkungen für Umleitungs-URI/Antwort-URL.

Hinzufügen von Anmeldeinformationen

Anmeldeinformationen werden von vertraulichen Clientanwendungen verwendet, die auf eine Web-API zugreifen. Beispiele für vertrauliche Clients sind Web-Apps, andere Web-APIs oder Dienst- und Daemonanwendungen. Mit den Anmeldeinformationen kann sich Ihre Anwendung selbst authentifizieren und benötigt zur Laufzeit keine Interaktion durch einen Benutzer.

Sie können Ihrer vertraulichen Client-App-Registrierung Zertifikate, geheime Clientschlüssel (Zeichenfolge) und Verbundidentitätsanmeldeinformationen als Anmeldeinformationen hinzufügen.

Hinzufügen eines Zertifikats

Für die Anmeldung wird die Verwendung eines Zertifikats (gelegentlich auch als öffentlicher Schlüssel bezeichnet) empfohlen, da ein Zertifikat im Vergleich zu einem Clientschlüssel als sicherer gilt. Weitere Informationen zur Verwendung von Zertifikaten als Authentifizierungsmethode in Ihrer Anwendung finden Sie unter Microsoft Identity Platform-Zertifikatanmeldeinformationen für die Anwendungsauthentifizierung.

- Wählen Sie im Microsoft Entra Admin Center unter App-Registrierungen Ihre Anwendung aus.

- Wählen Sie Zertifikate und Geheimnisse>Zertifikate>Zertifikat hochladen aus.

- Wählen Sie die Datei, die Sie hochladen möchten. Dabei muss es sich um einen der folgenden Dateitypen handeln: .cer, .pem oder .crt.

- Wählen Sie Hinzufügen.

Geheimen Clientschlüssel hinzufügen

Bei einem geheimen Clientschlüssel (gelegentlich auch als Anwendungskennwort bezeichnet) handelt es sich um einen Zeichenfolgenwert, der anstelle eines Zertifikats von Ihrer App für die Identifizierung verwendet werden kann.

Geheime Clientschlüssel gelten im Vergleich zu Zertifikatanmeldeinformationen als weniger sicher. Anwendungsentwickler verwenden bei der Entwicklung lokaler Apps aufgrund der Benutzerfreundlichkeit gelegentlich geheime Clientschlüssel. Sie sollten jedoch Zertifikats-Anmeldeinformationen für alle Ihre Anwendungen verwenden, die in der Produktion ausgeführt werden.

- Wählen Sie im Microsoft Entra Admin Center unter App-Registrierungen Ihre Anwendung aus.

- Wählen Sie Zertifikate und Geheimnisse>Geheime Clientschlüssel>Neuer geheimer Clientschlüssel aus.

- Fügen Sie eine Beschreibung für Ihren geheimen Clientschlüssel hinzu.

- Wählen Sie für das Geheimnis eine Ablauffrist aus, oder geben Sie eine benutzerdefinierte Lebensdauer an.

- Die Lebensdauer eines geheimen Clientschlüssels ist auf maximal zwei Jahre (24 Monate) begrenzt. Das bedeutet, dass keine benutzerdefinierte Lebensdauer angegeben werden kann, die über die 24 Monate hinausgeht.

- Microsoft empfiehlt, den Wert für die Ablauffrist auf maximal 12 Monate festzulegen.

- Wählen Sie Hinzufügen.

- Notieren Sie sich den Wert des Geheimnisses, das in Ihrem Clientanwendungscode verwendet werden soll. Dieser Geheimniswert kann nach Verlassen dieser Seite nicht erneut angezeigt werden.

Empfehlungen zur Anwendungssicherheit finden Sie unter Bewährte Methoden und Empfehlungen für Microsoft Identity Platform.

Wenn Sie eine Azure DevOps-Dienstverbindung verwenden, die automatisch einen Dienstprinzipal erstellt, müssen Sie den geheimen Clientschlüssel von der Azure DevOps-Portalwebsite aktualisieren, anstatt den geheimen Clientschlüssel direkt zu aktualisieren. In diesem Dokument erfahren Sie, wie Sie den geheimen Clientschlüssel von der Azure DevOps-Portalwebsite aktualisieren: Problembehandlung für Azure Resource Manager-Dienstverbindungen.

Hinzufügen von Verbundanmeldeinformationen

Anmeldeinformationen für Verbundidentitäten sind eine Art von Anmeldeinformationen, mit denen Workloads wie GitHub Actions, in Kubernetes ausgeführte Workloads oder Workloads, die auf Computeplattformen außerhalb von Azure ausgeführt werden, mithilfe des Workloadidentitätsverbunds auf geschützte Microsoft Entra-Ressourcen zugreifen können, ohne dass Geheimnisse verwaltet werden müssen.

Führen Sie die folgenden Schritte aus, um Verbundanmeldeinformationen hinzuzufügen:

Wählen Sie im Microsoft Entra Admin Center unter App-Registrierungen Ihre Anwendung aus.

Wählen Sie Zertifikate & Geheimnisse>Verbundanmeldeinformationen>Anmeldeinformationen hinzufügen aus.

Wählen Sie im Dropdownfeld Szenario mit Verbundanmeldeinformationen eines der unterstützten Szenarien aus, und befolgen Sie die entsprechenden Anleitungen, um die Konfiguration abzuschließen.

- Kundenseitig verwaltete Schlüssel zum Verschlüsseln von Daten in Ihrem Mandanten mithilfe von Azure Key Vault in einem anderen Mandanten

- GitHub Actions stellt die Azure-Ressourcen bereit zum Konfigurieren eines GitHub-Workflows zum Abrufen von Token für Ihre Anwendung und Bereitstellen von Ressourcen in Azure

- Kubernetes greift auf Azure-Ressourcen zu zum Konfigurieren eines Kubernetes-Dienstkontos, um Token für Ihre Anwendung abzurufen und auf Azure-Ressourcen zuzugreifen

- Anderer Aussteller zum Konfigurieren einer Identität, die von einem externen OpenID Connect-Anbieter verwaltet wird, um Token für Ihre Anwendung abzurufen und auf Azure-Ressourcen zuzugreifen

Weitere Informationen zum Abrufen eines Zugriffstokens mit Verbundanmeldeinformationen finden Sie im Artikel Microsoft Identity Platform und der Fluss von OAuth 2.0-Clientanmeldeinformationen.

Nächste Schritte

Clientanwendungen müssen in der Regel auf Ressourcen in einer Web-API zugreifen. Sie können Ihre Clientplattform mithilfe von Microsoft Identity Platform schützen. Darüber hinaus können Sie die Plattform zum Autorisieren von bereichsbezogenem, berechtigungsbasiertem Zugriff auf Ihre Web-API verwenden.

In der nächsten Schnellstartanleitung der Reihe erfahren Sie, wie Sie eine weitere App-Registrierung für Ihre Web-API erstellen und deren Bereiche verfügbar machen.