Anmeldeprotokolle sind ein häufig verwendetes Tool, um Benutzerzugriffsprobleme zu beheben und riskante Anmeldeaktivitäten zu untersuchen. Überwachungsprotokolle erfassen jedes protokollierte Ereignis in Microsoft Entra ID und können verwendet werden, um Änderungen an Ihrer Umgebung zu untersuchen. Es gibt mehr als 30 Spalten, aus denen Sie auswählen können, um Ihre Ansicht der Anmeldeprotokolle im Microsoft Entra Admin Center anzupassen. Überwachungsprotokolle und Bereitstellungsprotokolle können auch angepasst und nach Ihren Anforderungen gefiltert werden.

In diesem Artikel erfahren Sie, wie Sie die Spalten anpassen und dann die Protokolle filtern, um die benötigten Informationen effizienter zu finden.

Die erforderlichen Rollen und Lizenzen können je nach Bericht variieren. Für den Zugriff auf Überwachungs- und Integritätsdaten in Microsoft Graph sind separate Berechtigungen erforderlich. Es wird jedoch empfohlen, gemäß dem Zero Trust-Leitfaden eine Rolle mit den geringsten Berechtigungen zu verwenden.

*Das Anzeigen der benutzerdefinierten Sicherheitsattribute in den Überwachungsprotokollen oder das Erstellen von Diagnoseeinstellungen für benutzerdefinierte Sicherheitsattribute erfordert eine der Attributprotokollrollen. Außerdem benötigen Sie die entsprechende Rolle, um die Standardüberwachungsprotokolle anzuzeigen.

**Die Zugriffsebene und die Funktionen für den Identitätsschutz variieren je nach Rolle und Lizenz. Weitere Informationen finden Sie in den Lizenzanforderungen für Identity Protection.

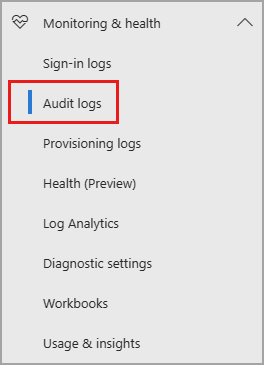

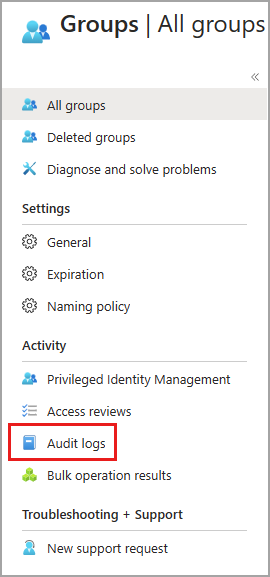

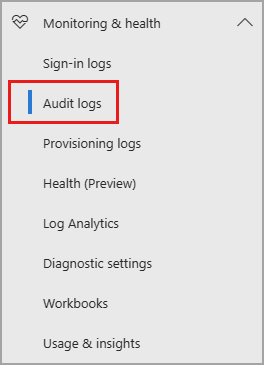

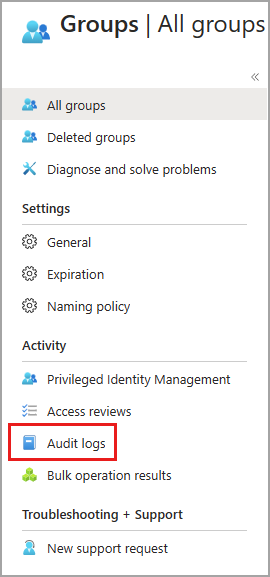

Durch die Informationen in den Microsoft Entra-Überwachungsprotokollen können Sie auf alle Datensätze mit Systemaktivitäten zu Compliancezwecken zugreifen. Auf Überwachungsprotokolle kann im Abschnitt Überwachung und Integrität in Microsoft Entra ID zugegriffen werden, in dem Sie jede Kategorie und Aktivität sortieren und filtern können. Sie können auch auf Überwachungsprotokolle im Bereich des Admin Centers für den Dienst zugreifen, den Sie untersuchen.

Wenn Sie beispielsweise Änderungen an Microsoft Entra-Gruppen untersuchen, können Sie über Microsoft Entra ID>Gruppen auf die Überwachungsprotokolle zugreifen. Wenn Sie über den Dienst auf die Überwachungsprotokolle zugreifen, wird der Filter automatisch entsprechend dem Dienst angepasst.

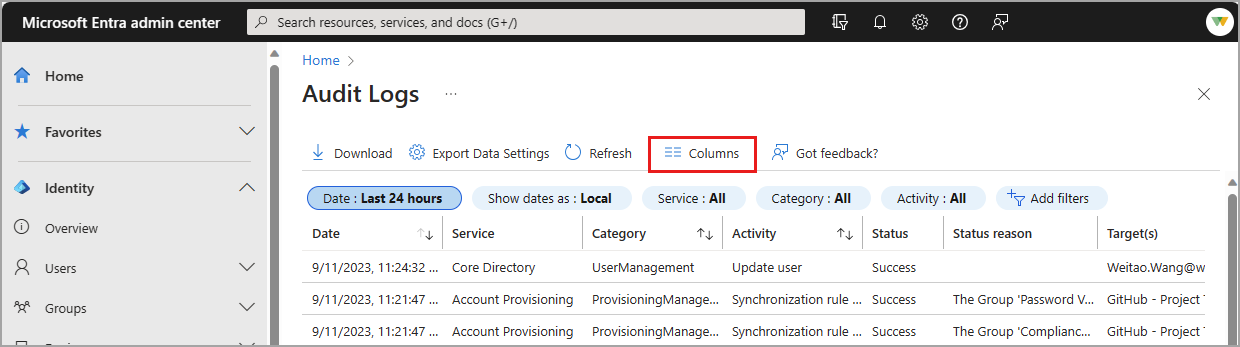

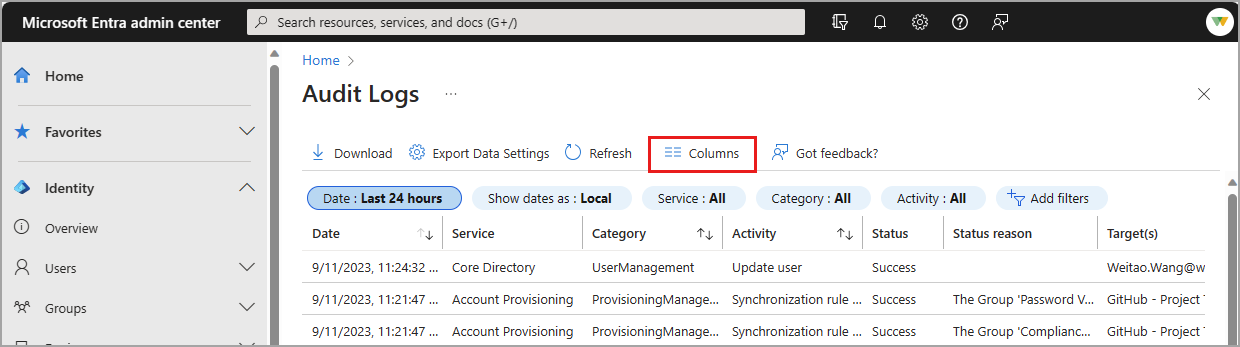

Anpassen des Layouts der Überwachungsprotokolle

Sie können die Spalten in den Überwachungsprotokollen so anpassen, dass nur die benötigten Informationen angezeigt werden. Die Spalten Dienst, Kategorie und Aktivität sind miteinander verknüpft, sodass diese Spalten immer sichtbar sein sollten.

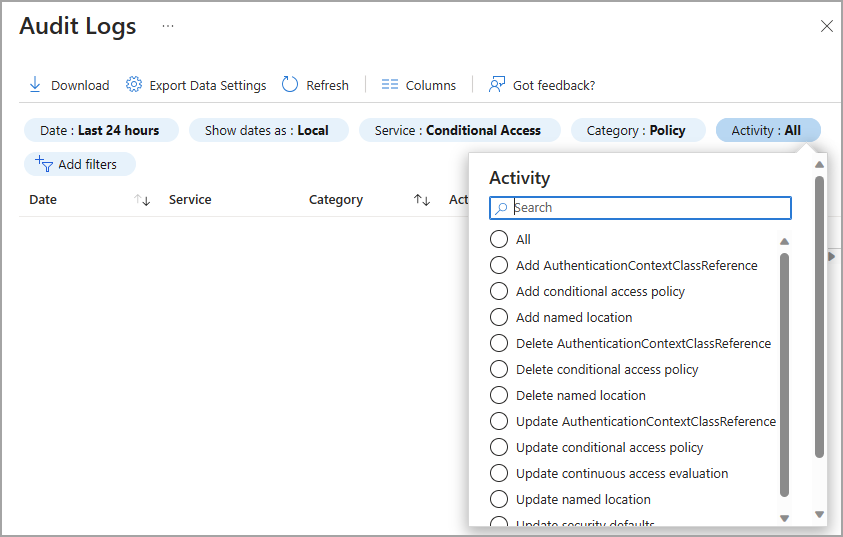

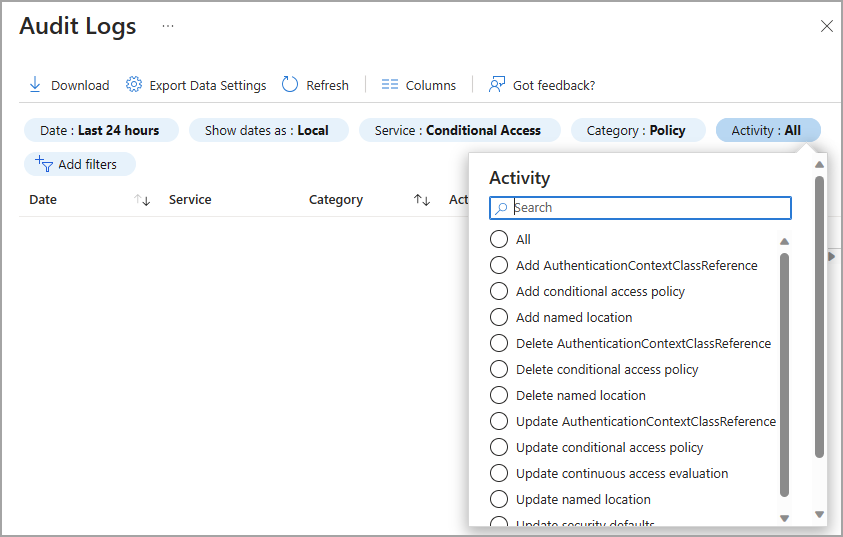

Filtern des Überwachungsprotokolls

Wenn Sie die Protokolle nach Dienst filtern, ändern sich die Details zu Kategorie und Aktivität automatisch. In einigen Fällen gibt es möglicherweise nur eine Kategorie oder Aktivität. Eine detaillierte Tabelle aller möglichen Kombinationen dieser Details finden Sie unter Überwachungsaktivitäten.

Dienst: Standardmäßig werden alle verfügbaren Dienste angezeigt, aber Sie können die Liste auf einen oder mehrere Dienste einschränken, indem Sie eine Option aus der Dropdownliste auswählen.

Kategorie: Standardmäßig werden alle Kategorien angezeigt. Sie können jedoch filtern, um die Kategorie einer Aktivität anzuzeigen, z. B. das Ändern einer Richtlinie oder das Aktivieren einer berechtigten Microsoft Entra-Rolle.

Aktivität: Dieser Filter basiert auf der von Ihnen getroffenen Auswahl für die Kategorie und den Aktivitätsressourcentyp. Sie können entweder eine bestimmte Aktivität verwenden oder alle auswählen.

Sie können die Liste aller Überwachungsaktivitäten mithilfe der Microsoft Graph-API abrufen: https://graph.windows.net/<tenantdomain>/activities/auditActivityTypesV2?api-version=beta

Status: Hier können Sie sehen, ob die Aktivität erfolgreich war oder nicht.

Ziel: Ermöglicht es Ihnen, nach dem Ziel oder Empfänger einer Aktivität zu suchen. Suchen Sie nach den Anfangsbuchstaben eines Namens oder eines Benutzerprinzipalnamens (UPN). Bei dem Zielnamen und dem UPN wird die Groß- und Kleinschreibung berücksichtigt.

Initiiert von: Sie können anhand der Anfangsbuchstaben des Namens oder des UPN nach dem Benutzer suchen, der die Aktivität initiiert hat. Bei dem Namen und dem UPN wird die Groß- und Kleinschreibung berücksichtigt.

Datumsbereich: Mit diesem Filter können Sie einen Zeitrahmen für die zurückgegebenen Daten festlegen. Sie können die letzten 7 Tage, 24 Stunden oder einen benutzerdefinierten Bereich durchsuchen. Beim Auswählen eines benutzerdefinierten Zeitraums können Sie eine Startzeit und eine Endzeit konfigurieren.

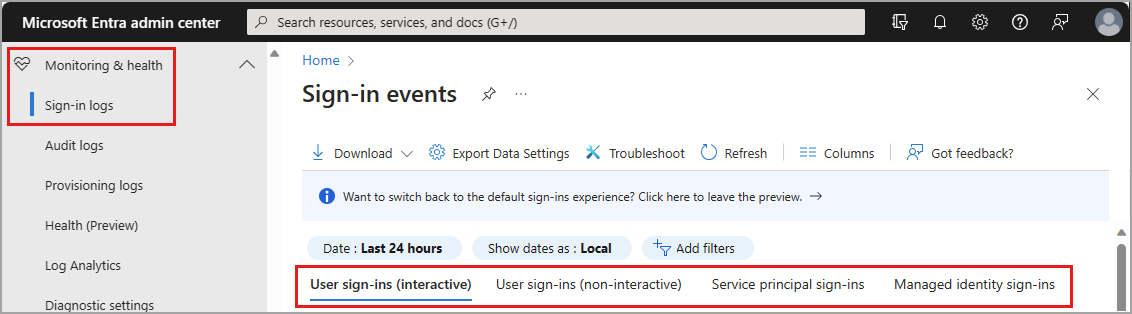

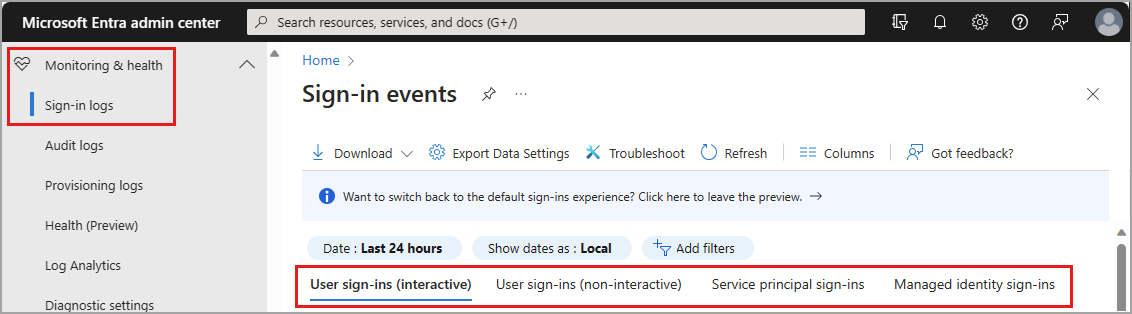

Auf der Seite „Anmeldeprotokolle“ können Sie zwischen vier Anmeldeprotokolltypen wechseln. Weitere Informationen zu den vier Arten von Protokollen finden Sie unter Was sind Microsoft Entra-Anmeldeprotokolle?.

Interaktive Benutzeranmeldungen: Anmeldungen, bei denen ein Benutzer einen Authentifizierungsfaktor angibt, z. B. ein Kennwort, eine Antwort über eine MFA-App (Multi-Faktor-Authentifizierung), einen biometrischen Faktor oder einen QR-Code.

Nicht interaktive Benutzeranmeldungen: Anmeldungen, die von einem Client im Namen eines Benutzers vorgenommen werden. Diese Anmeldungen erfordern keinerlei Interaktion oder keinen Authentifizierungsfaktor vom Benutzer. So muss ein Benutzer beispielsweise bei seiner Authentifizierung und Autorisierung mithilfe von Aktualisierungs- und Zugriffstoken keine Anmeldeinformationen eingeben.

Dienstprinzipalanmeldungen: Anmeldungen durch Apps und Dienstprinzipale, bei denen kein Benutzer beteiligt ist. Bei diesen Anmeldungen stellt die App oder der Dienst eigene Anmeldeinformationen für die Authentifizierung oder den Zugriff auf Ressourcen bereit.

Verwaltete Identitäten für Azure-Ressourcenanmeldungen: Anmeldungen durch Azure-Ressourcen mit Geheimnissen, die von Azure verwaltet werden. Weitere Informationen finden Sie unter Was sind verwaltete Identitäten für Azure-Ressourcen?.

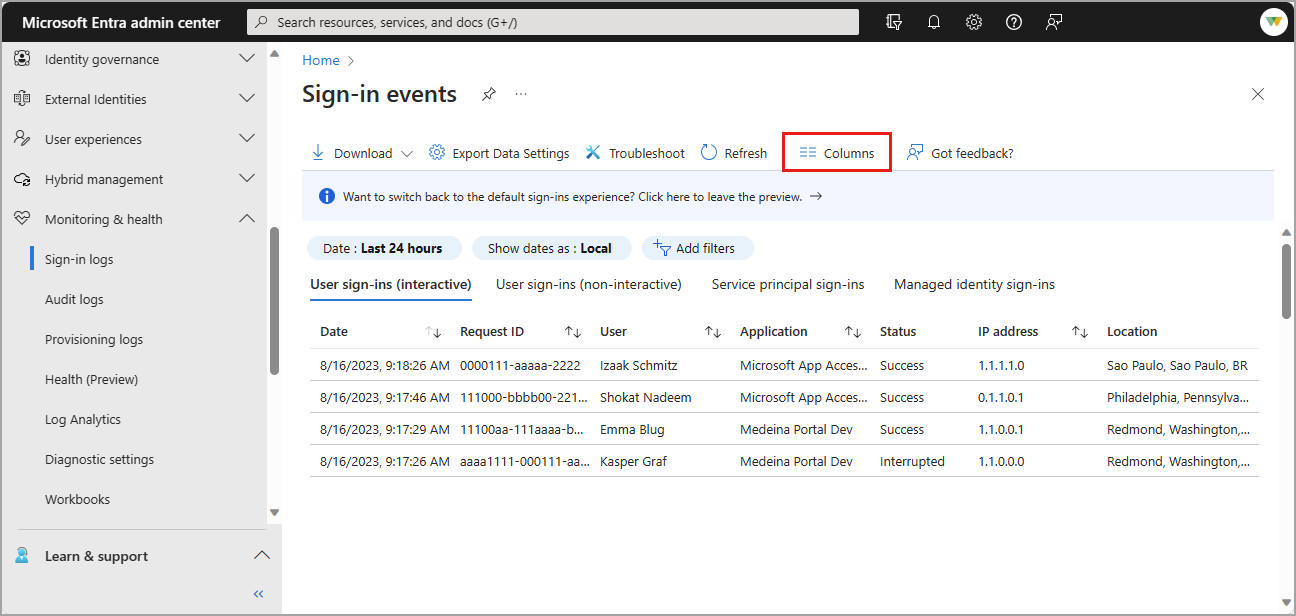

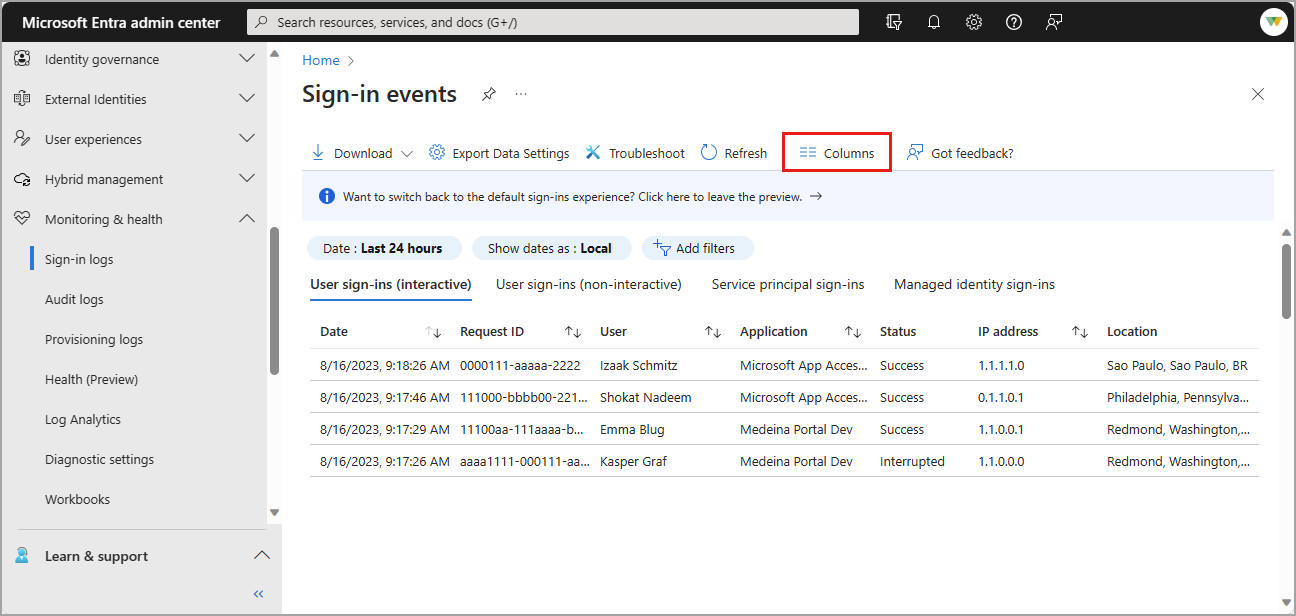

Anpassen des Layouts der Anmeldeprotokolle

Sie können die Spalten für das interaktive Benutzeranmeldungsprotokoll mit über 30 Spaltenoptionen anpassen. Nehmen Sie sich einen Moment Zeit, um die Ansicht an Ihre Anforderungen anzupassen, damit Sie das Anmeldeprotokoll effektiver anzeigen können.

- Wählen Sie im Menü oben im Protokoll die Option Spalten aus.

- Wählen Sie die Spalten aus, die Sie anzeigen möchten, und wählen Sie dann unten im Fenster die Schaltfläche Speichern aus.

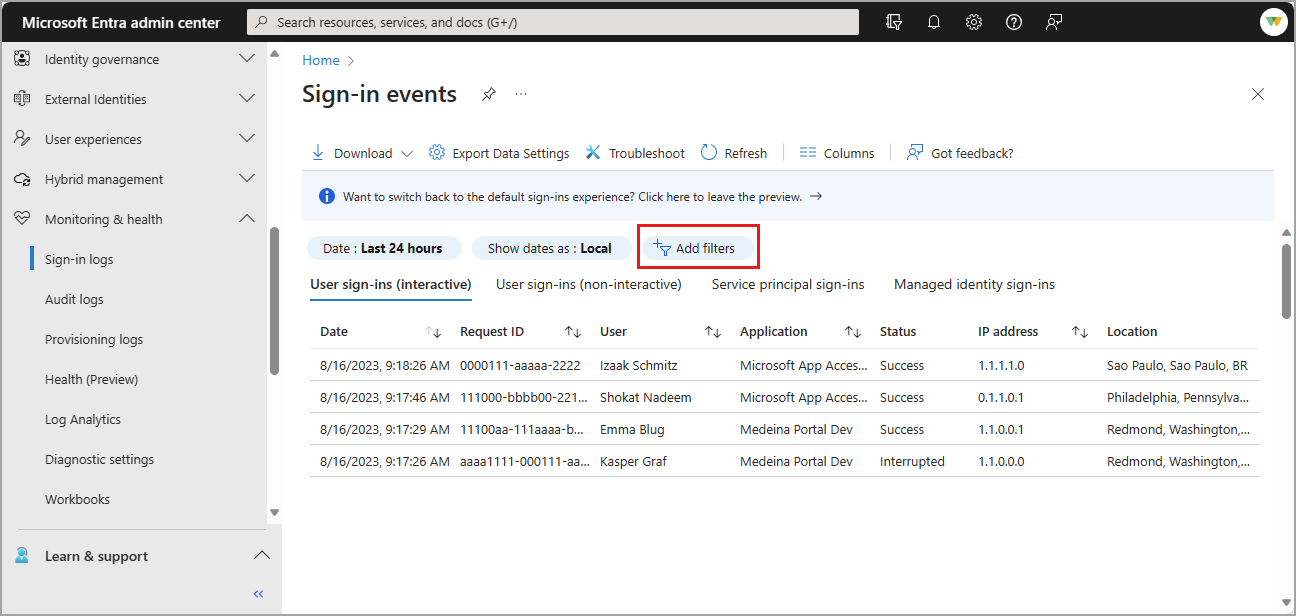

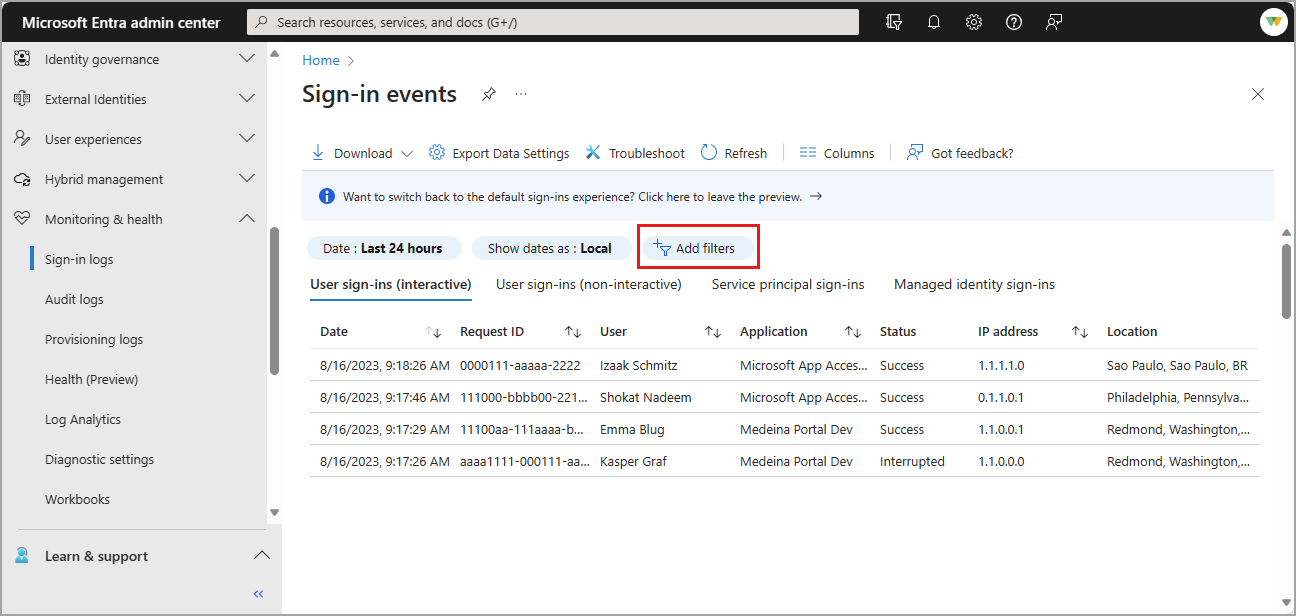

Filtern der Anmeldeprotokolle

Das Filtern der Anmeldeprotokolle ist hilfreich, um schnell nach Protokollen zu suchen, die einem bestimmten Szenario entsprechen. Beispielsweise können Sie die Liste so filtern, dass nur Anmeldungen an einem bestimmten geografischen Standort, von einem bestimmten Betriebssystem oder mit einem bestimmten Anmeldeinformationstyp angezeigt werden.

Bei einigen Filteroptionen werden Sie zur Auswahl weiterer Optionen aufgefordert. Folgen Sie den Eingabeaufforderungen, um die gewünschte Auswahl für den Filter zu treffen. Sie können mehrere Filter hinzufügen.

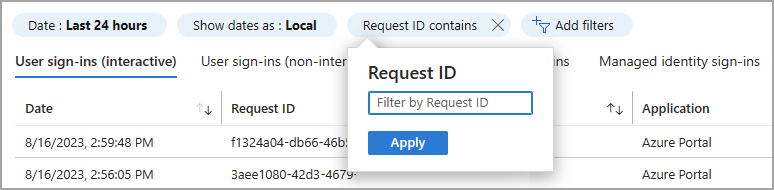

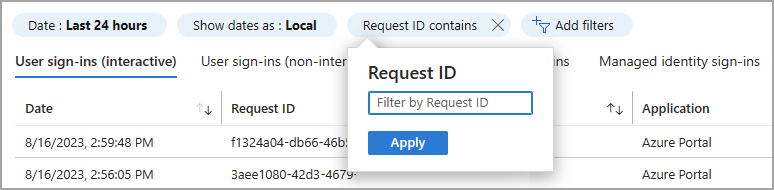

Wählen Sie die Schaltfläche Filter hinzufügen aus, wählen Sie eine Filteroption und dann Anwenden aus.

Geben Sie entweder ein bestimmtes Detail – z. B. eine Anforderungs-ID – ein, oder wählen Sie eine andere Filteroption aus.

Sie können nach mehreren Details filtern. In der folgenden Tabelle werden einige häufig verwendete Filter beschrieben. Es werden nicht alle Filteroptionen beschrieben.

| Filtern |

Beschreibung |

| Anfrage-ID |

Eindeutiger Bezeichner für eine Anmeldeanforderung |

| Korrelations-ID |

Eindeutiger Bezeichner für alle Anmeldeanforderungen, die Teil eines einmaligen Anmeldeversuchs sind |

| Benutzer |

Der Benutzerprinzipalname (User Principal Name, UPN) des Benutzers |

| Anwendung |

Die Anwendung, auf die die Anmeldeanforderung abzielt |

| Status |

Die Optionen sind Erfolgreich, Fehler und Unterbrochen |

| Resource |

Der Name des Dienstes, der für die Anmeldung verwendet wird |

| IP-Adresse |

Die IP-Adresse des für die Anmeldung verwendeten Clients |

| Bedingter Zugriff |

Optionen sind Nicht angewendet, Erfolgreich und Fehler |

Nachdem Sie Ihre Anmeldeprotokolltabelle nun entsprechend Ihren Anforderungen formatiert haben, können Sie die Daten effektiver analysieren. Das Exportieren der Protokolle in andere Tools ermöglicht weitere Analysen und die Aufbewahrung von Anmeldedaten.

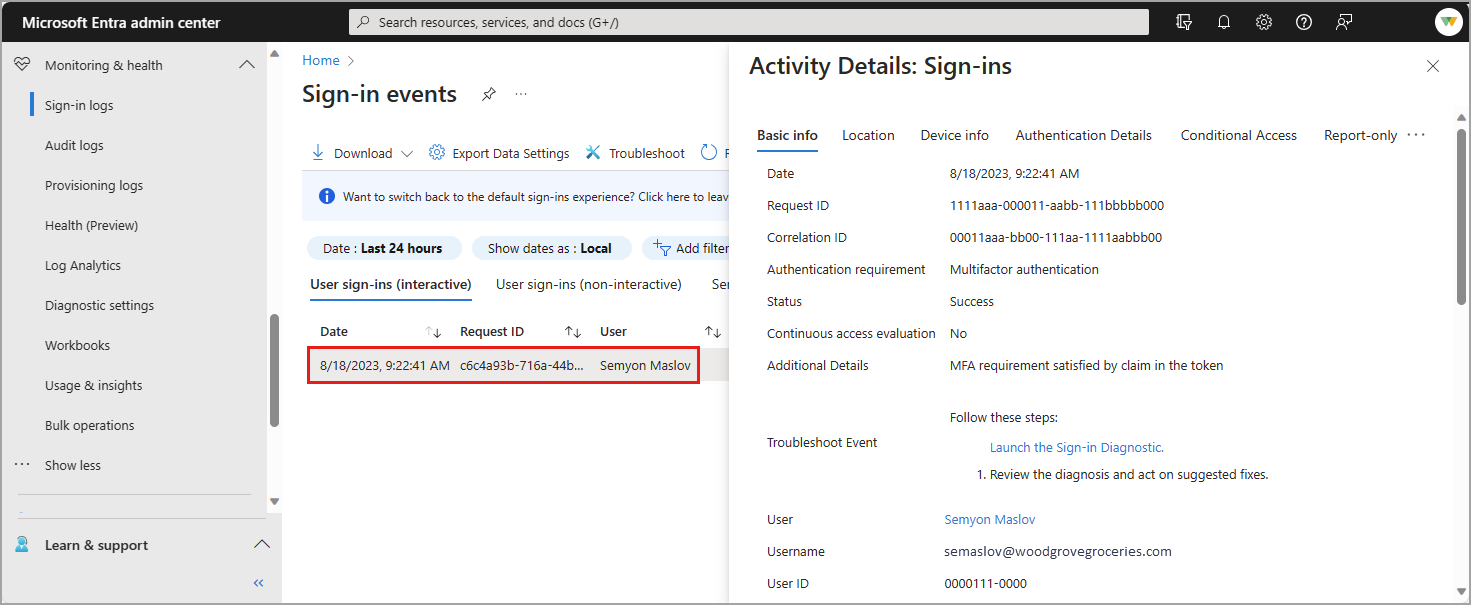

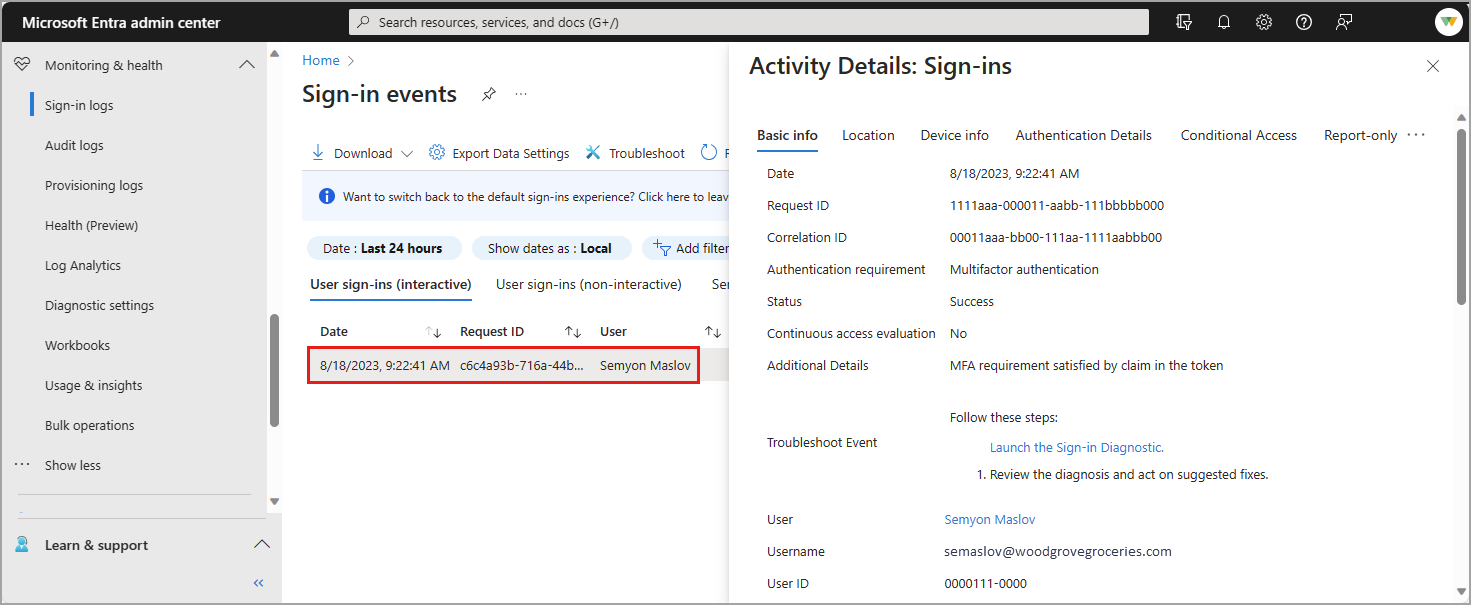

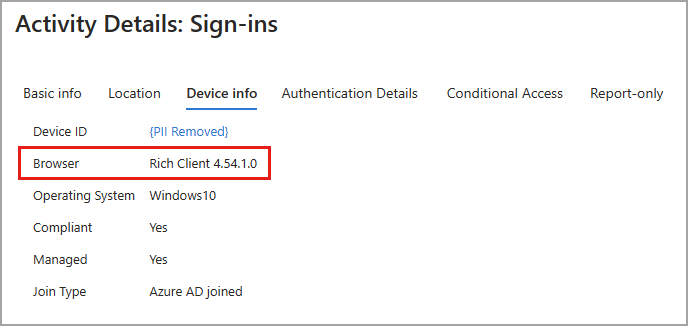

Durch Anpassen der Spalten und Einstellen des Filters können Protokolle mit ähnlichen Merkmalen untersucht werden. Um die Details einer Anmeldung anzuzeigen, wählen Sie eine Zeile in der Tabelle aus, um den Bereich Aktivitätsdetails zu öffnen. Es gibt mehrere Registerkarten im Bereich, die Sie erkunden können. Weitere Informationen finden Sie unter Details zur Anmeldeprotokollaktivität.

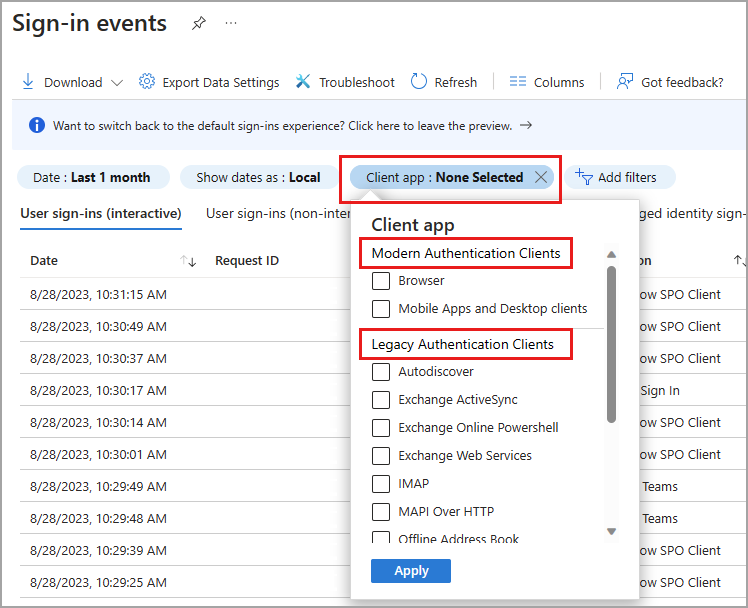

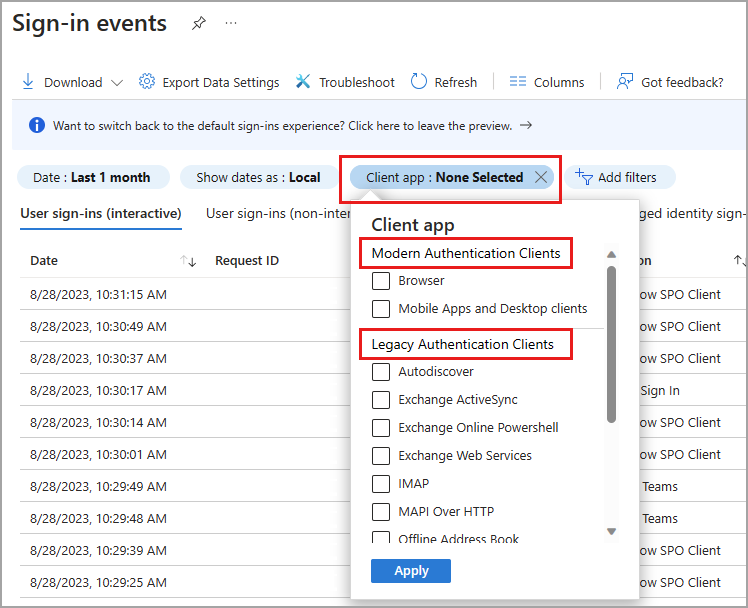

Client-App-Filter

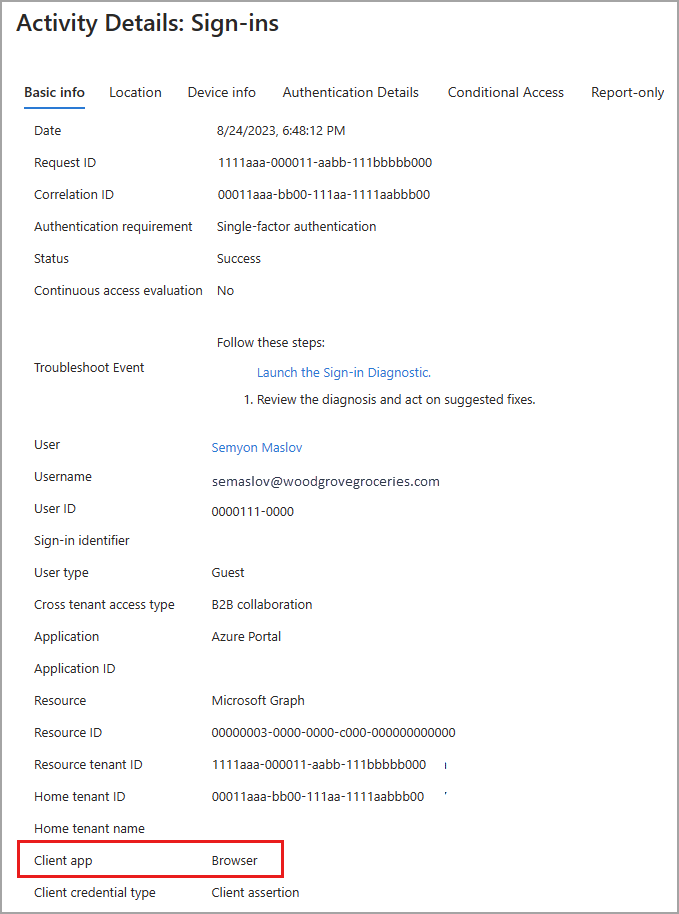

Wenn Sie überprüfen, woher eine Anmeldung stammte, müssen Sie möglicherweise den Client-App-Filter verwenden. Client-App verfügt über zwei Unterkategorien: Moderne Authentifizierungsclients und Legacy-Authentifizierungsclients. Moderne Authentifizierungsclients verfügen über zwei weitere Unterkategorien: Browser und Mobile Apps und Desktopclients. Es gibt mehrere Unterkategorien für Legacy-Authentifizierungsclients, die in der Tabelle Details für Legacy-Authentifizierungsclients definiert sind.

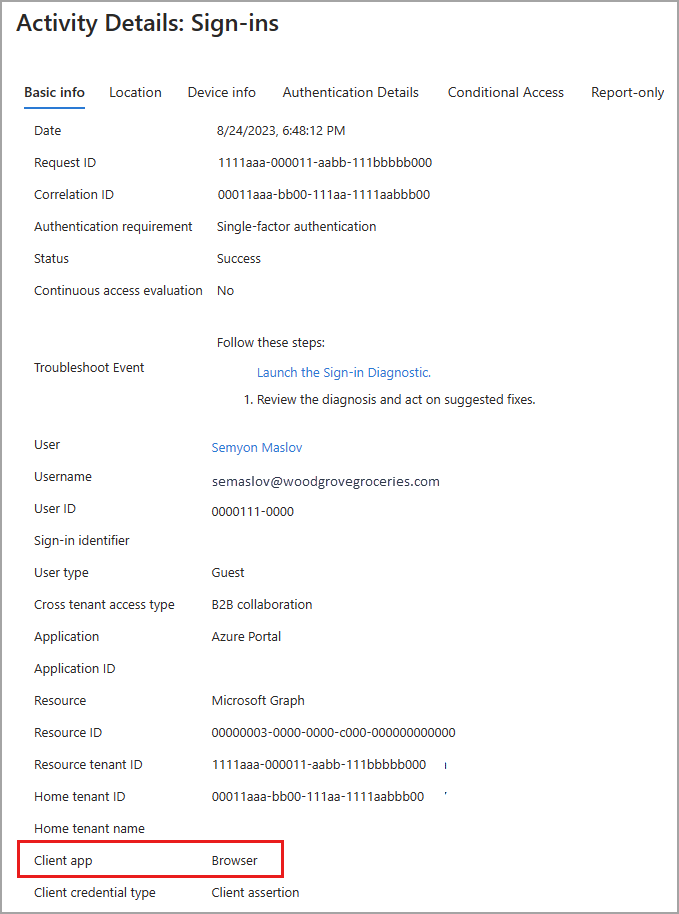

Browser-Anmeldungen umfassen alle Anmeldeversuche über Webbrowsers. Wenn Sie die Details einer Anmeldung über einen Browser anzeigen, wird auf der Registerkarte Grundlegende Informationender Wert Client-App: Browser angezeigt.

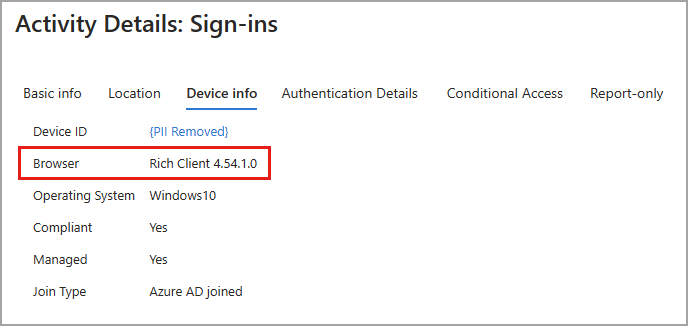

Auf der Registerkarte Geräteinformationen zeigt Browser die Details des Webbrowsers an. Der Browsertyp und die Version sind aufgeführt, aber in einigen Fällen sind der Name des Browsers und die Version nicht verfügbar. Möglicherweise wird etwas ähnliches wie Rich Client 4.0.0.0 angezeigt.

Details des Legacy-Authentifizierungsclients

Die folgende Tabelle enthält die Details zu den einzelnen Legacy-Authentifizierungsclient-Optionen.

| Name |

Beschreibung |

| Authentifiziertes SMTP |

Wird von POP- und IMAP-Clients zum Senden von E-Mails verwendet. |

| AutoErmittlung |

Wird von Outlook- und EAS-Clients verwendet, um Postfächer in Exchange Online zu suchen und eine Verbindung damit herzustellen. |

| Exchange ActiveSync |

Dieser Filter zeigt alle Anmeldeversuche, bei denen das EAS-Protokoll versucht wurde. |

| Exchange ActiveSync |

Zeigt alle Anmeldeversuche von Benutzern mit Client-Apps, die Exchange Active Sync zur Herstellung einer Verbindung mit Exchange Online verwenden |

| Exchange Online PowerShell |

Wird zum Herstellen einer Verbindung mit Exchange Online über Remote-PowerShell verwendet. Wenn Sie die Standardauthentifizierung für Exchange Online PowerShell blockieren, müssen Sie das Exchange Online PowerShell-Modul verwenden, um eine Verbindung herzustellen. Anweisungen finden Sie unter Herstellen einer Verbindung mit Exchange Online PowerShell mithilfe der mehrstufigen Authentifizierung. |

| Exchange-Webdienste |

Eine Programmierschnittstelle, die von Outlook, Outlook für Mac und Drittanbieter-Apps verwendet wird. |

| IMAP4 |

Älterer E-Mail-Client, der IMAP zum Abrufen von E-Mails verwendet. |

| MAPI über HTTP |

Wird von Outlook 2010 und höher verwendet. |

| Offlineadressbuch |

Eine Kopie der Adressenlistensammlungen, die von Outlook heruntergeladen und verwendet werden. |

| Outlook Anywhere (RPC über HTTP) |

Wird bis Outlook 2016 verwendet. |

| Outlook-Dienst |

Wird von der Mail- und Kalender-App für Windows 10 verwendet. |

| POP3 |

Älterer E-Mail-Client, der POP3 zum Abrufen von E-Mails verwendet. |

| Reporting Web Services |

Wird zum Abrufen von Berichtsdaten in Exchange Online verwendet. |

| Andere Clients |

Zeigt alle Anmeldeversuche von Benutzern, bei denen die Client-App nicht enthalten oder unbekannt ist. |

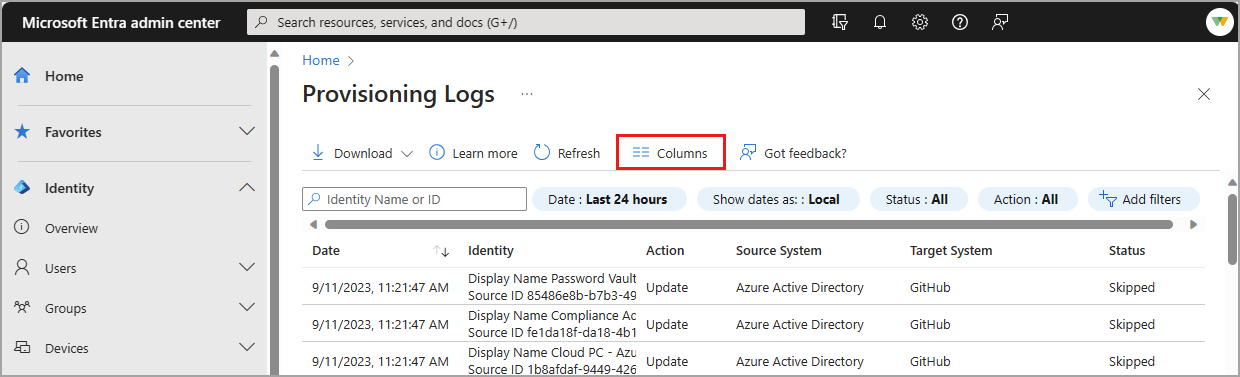

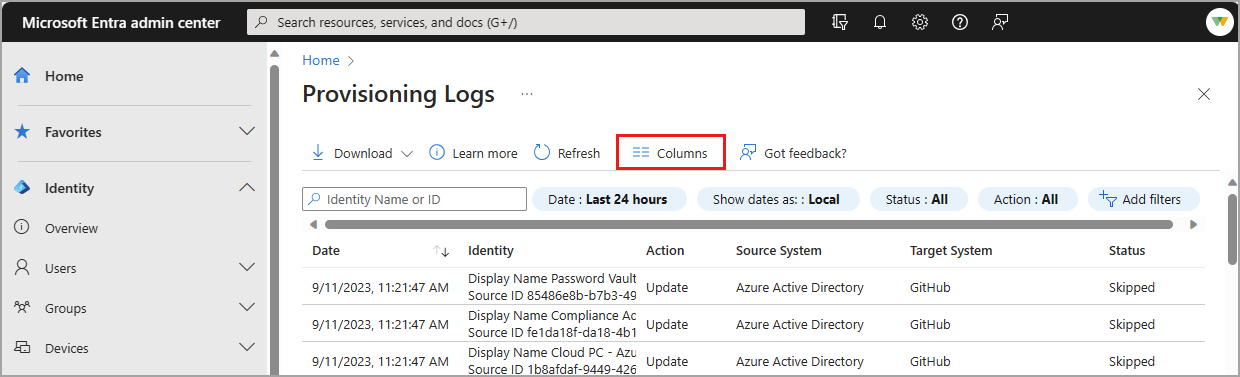

Um das Bereitstellungsprotokoll effektiver anzuzeigen, nehmen Sie sich einen Moment Zeit, um die Ansicht an Ihre Anforderungen anzupassen. Sie können angeben, welche Spalten eingeschlossen werden sollen, und die Daten filtern, um die Ansicht einzugrenzen.

Anpassen des Layouts

Das Bereitstellungsprotokoll verfügt über eine Standardansicht, aber Sie können die Spalten anpassen.

- Wählen Sie im Menü oben im Protokoll die Option Spalten aus.

- Wählen Sie die Spalten aus, die Sie anzeigen möchten, und wählen Sie dann unten im Fenster die Schaltfläche Speichern aus.

Filtern der Ergebnisse

Wenn Sie Ihre Bereitstellungsdaten filtern, werden einige Filterwerte basierend auf Ihrem Mandanten dynamisch aufgefüllt. Wenn beispielsweise keine Erstellungsereignisse in Ihrem Mandanten vorhanden sind, gibt es auch keine Filteroption Erstellen.

Mit dem Filter Identität können Sie den Namen oder die Identität angeben, der bzw. die für Sie relevant ist. Diese Identität kann ein Benutzer, eine Gruppe, eine Rolle oder ein anderes Objekt sein.

Sie können nach dem Namen oder der ID des Objekts suchen. Die ID variiert je nach Szenario.

- Wenn Sie Objekte aus Microsoft Entra ID in Salesforce bereitstellen, ist die Quell-ID die Objekt-ID der Benutzer in Microsoft Entra ID. Die Ziel-ID entspricht der ID der Benutzer*innen in Salesforce.

- Wenn Sie Objekte aus Workday in Microsoft Entra ID bereitstellen, ist die Quell-ID die Mitarbeiter-ID der Workday-Mitarbeiter*innen. Die Ziel-ID ist die ID des Benutzers in Microsoft Entra ID.

- Wenn Sie Benutzer für die mandantenübergreifende Synchronisierung bereitstellen, entspricht die Quell-ID der ID des Benutzers im Quellmandanten. Die Ziel-ID ist die ID des Benutzers im Zielmandanten.

Hinweis

Der Name des Benutzers ist möglicherweise nicht immer in der Spalte Identität enthalten. Es gibt jedoch immer eine ID.

Mit dem Filter Datum können Sie einen Zeitrahmen für die zurückgegebenen Daten festlegen. Mögliche Werte:

- Einen Monat

- Sieben Tage

- 30 Tage

- 24 Stunden

- Benutzerdefiniertes Zeitintervall (Konfigurieren eines Start- und Enddatums)

Für den Filter Zustand können Sie eine der folgenden Optionen auswählen:

- All

- Erfolg

- Fehler

- Ausgelassen

Mit dem Filter Aktion können folgende Aktionen gefiltert werden:

- Erstellen

- Aktualisieren

- Löschen

- Disable

- Andere

Neben den Filtern in der Standardansicht können auch folgende Filter festgelegt werden:

Auftrags-ID: Jeder Anwendung, für die Sie die Bereitstellung aktiviert haben, ist eine eindeutige Auftrags-ID zugeordnet.

Zyklus-ID: Durch die Zyklus-ID wird der Bereitstellungszyklus eindeutig identifiziert. Anhand dieser ID kann der Produktsupport bei Bedarf nach dem Zyklus suchen, in dem das Ereignis aufgetreten ist.

Änderungs-ID: Die Änderungs-ID ist ein eindeutiger Bezeichner für das Bereitstellungsereignis. Anhand dieser ID kann der Produktsupport bei Bedarf nach dem Bereitstellungsereignis suchen.

Quellsystem: Sie können angeben, von wo aus die Identität bereitgestellt wird. Wenn Sie beispielsweise ein Objekt aus Microsoft Entra ID für ServiceNow bereitstellen, ist das Quellsystem Microsoft Entra ID.

Zielsystem: Sie können angeben, wo die Identität bereitgestellt wird. Wenn Sie also beispielsweise ein Objekt aus Microsoft Entra ID in ServiceNow bereitstellen, ist ServiceNow das Zielsystem.

Anwendung: Sie können die Anzeige auf Datensätze von Anwendungen mit einem Anzeigenamen oder einer Objekt-ID beschränken, der/die eine bestimmte Zeichenfolge enthält. Verwenden Sie für die mandantenübergreifende Synchronisierung die Objekt-ID der Konfiguration und nicht die Anwendungs-ID.