Virtuelle Azure-Computer

Aktivieren von JIT auf Ihren VMs über virtuelle Azure-Computer

Sie können JIT auf einer VM von den Seiten für virtuelle Azure-Computer des Azure-Portals aus aktivieren.

Tipp

Wenn JIT bereits für eine VM aktiviert ist, ist auf der VM-Konfigurationsseite zu sehen, dass JIT aktiviert ist. Über den Link können Sie die Seite für den JIT-VM-Zugriff in Defender for Cloud öffnen, um die Einstellungen anzuzeigen und zu ändern.

Suchen Sie im Azure-Portal nach Virtuelle Computer, und wählen Sie die Option aus.

Wählen Sie den virtuellen Computer aus, den Sie mit JIT schützen möchten.

Wählen Sie im Menü die Option Konfiguration aus.

Wählen Sie unter Just-in-Time-Zugriff die Option Just-in-Time aktivieren aus.

Standardmäßig gelten für den Just-in-Time-Zugriff auf die VM die folgenden Einstellungen:

- Windows-Computer

- RDP-Port: 3389

- Maximal erlaubte Zugriffsdauer: drei Stunden

- Zulässige Quell-IP-Adressen: beliebige

- Linux-Computer

- SSH-Port: 22

- Maximal erlaubte Zugriffsdauer: drei Stunden

- Zulässige Quell-IP-Adressen: beliebige

Auf der Microsoft Defender for Cloud-Seite „Just-in-Time“ können Sie diese Werte bearbeiten oder Ihrer JIT-Konfiguration weitere Ports hinzufügen:

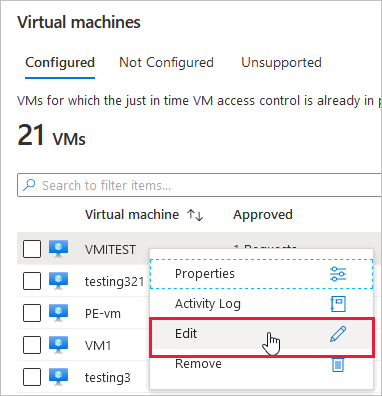

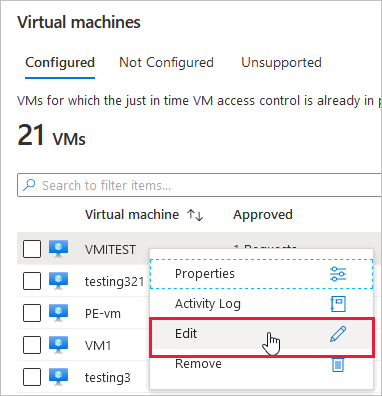

Wählen Sie im Defender-für-Cloud-Menü die Option Just-In-Time-Zugriff auf virtuelle Computer aus.

Klicken Sie auf der Registerkarte Konfiguriert mit der rechten Maustaste auf die VM, zu der Sie einen Port hinzufügen möchten, und wählen Sie Bearbeiten aus.

Unter JIT-VM-Zugriffskonfiguration können Sie die vorhandenen Einstellungen eines bereits geschützten Ports bearbeiten oder einen neuen benutzerdefinierten Port hinzufügen.

Wenn Sie die Bearbeitung der Ports abgeschlossen haben, wählen Sie Speichern aus.

Anfordern des Zugriffs auf eine JIT-fähige VM über die Seite „Verbinden“ des virtuellen Azure-Computers

Wenn JIT für einen virtuellen Computer aktiviert ist, müssen Sie zum Herstellen der Verbindung entsprechend den Zugriff anfordern. Sie können Zugriff auf jede der unterstützten Arten anfordern, unabhängig davon, wie Sie JIT aktiviert haben.

So fordern Sie den Zugriff von virtuellen Azure-Computern an

Öffnen Sie im Azure-Portal die Seiten mit den virtuellen Computern.

Wählen Sie die VM aus, mit der Sie eine Verbindung herstellen möchten, und öffnen Sie die Seite Verbinden.

Azure prüft, ob JIT auf diesem virtuellen Computer aktiviert ist.

Wenn JIT für den virtuellen Computer nicht aktiviert ist, werden Sie aufgefordert, es zu aktivieren.

Wenn JIT aktiviert ist, wählen Sie Zugriff anfordern aus, um eine Zugriffsanforderung mit der anfordernden IP-Adresse, dem Zeitbereich und den Ports zu übergeben, die für diese VM konfiguriert wurden.

Hinweis

Nachdem eine Anforderung für einen durch eine Azure Firewall geschützten virtuellen Computer genehmigt wurde, stellt Defender für Cloud (Security Center) dem Benutzer die richtigen Verbindungsinformationen (die Portzuordnung aus der DNAT-Tabelle) zum Herstellen einer Verbindung mit dem virtuellen Computer zur Verfügung.

PowerShell

Aktivieren von JIT auf Ihren VMs mithilfe von PowerShell

Verwenden Sie das offizielle PowerShell-cmdlet Set-AzJitNetworkAccessPolicy von Microsoft Defender für Cloud (Security Center), um den Just-In-Time-Zugriff auf virtuelle Computer von PowerShell aus zu ermöglichen.

Beispiel: Aktivieren Sie den Just-In-Time-VM-Zugriff auf eine bestimmte VM mit den folgenden Regeln:

- Schließen Sie die Ports 22 und 3389.

- Legen Sie für die Ports ein maximales Zeitfenster von drei Stunden fest, damit sie bei genehmigter Anforderung geöffnet werden können.

- Erlauben Sie dem Zugriff anfordernden Benutzer die Steuerung der IP-Quelladressen.

- Erlauben Sie dem Zugriff anfordernden Benutzer die Einrichtung einer erfolgreichen Sitzung nach einer genehmigten Just-In-Time-Zugriffsanforderung

Die folgenden PowerShell-Befehle erstellen diese JIT-Konfiguration:

Weisen Sie eine Variable zu, die die Just-In-Time-VM-Zugriffsregeln für eine VM enthält:

$JitPolicy = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"},

@{

number=3389;

protocol="*";

allowedSourceAddressPrefix=@("*");

maxRequestAccessDuration="PT3H"})})

Fügen Sie einem Array die Just-In-Time-VM-Zugriffsregeln hinzu:

$JitPolicyArr=@($JitPolicy)

Konfigurieren Sie die Just-In-Time-VM-Zugriffsregeln auf der ausgewählten VM:

Set-AzJitNetworkAccessPolicy -Kind "Basic" -Location "LOCATION" -Name "default" -ResourceGroupName "RESOURCEGROUP" -VirtualMachine $JitPolicyArr

Verwenden Sie den Parameter „-Name“, um eine VM anzugeben. Verwenden Sie z. B. zur Einrichtung der JIT-Konfiguration für zwei verschiedene VMs (VM1 und VM2): Set-AzJitNetworkAccessPolicy -Name VM1 und Set-AzJitNetworkAccessPolicy -Name VM2.

Anfordern des Zugriffs auf eine JIT-fähige VM mithilfe von PowerShell

Im folgenden Beispiel sehen Sie eine Just-In-Time-VM-Zugriffsanforderung für eine bestimmte VM für Port 22, eine bestimmte IP-Adresse und einen bestimmten Zeitraum:

Führen Sie die folgenden Befehle in PowerShell aus:

Konfigurieren Sie die Eigenschaften für die VM-Zugriffsanforderung:

$JitPolicyVm1 = (@{

id="/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Compute/virtualMachines/VMNAME";

ports=(@{

number=22;

endTimeUtc="2020-07-15T17:00:00.3658798Z";

allowedSourceAddressPrefix=@("IPV4ADDRESS")})})

Fügen Sie die Parameter für die VM-Zugriffsanforderung zu einem Array hinzu:

$JitPolicyArr=@($JitPolicyVm1)

Senden Sie die Zugriffsanforderung (mit der Ressourcen-ID aus Schritt 1).

Start-AzJitNetworkAccessPolicy -ResourceId "/subscriptions/SUBSCRIPTIONID/resourceGroups/RESOURCEGROUP/providers/Microsoft.Security/locations/LOCATION/jitNetworkAccessPolicies/default" -VirtualMachine $JitPolicyArr

Weitere Informationen finden Sie in der PowerShell-Cmdlet-Dokumentation.

REST-API

Aktivieren von JIT auf Ihren VMs mithilfe der REST-API

Die Funktion Just-In-Time-Zugriff auf virtuelle Computer kann über die Microsoft-Defender-für-Cloud-API verwendet werden. Verwenden Sie diese API, um Informationen über konfigurierte virtuelle Computer zu erhalten, neue virtuelle Computer hinzufügen, Zugriff auf einen virtuellen Computer anzufordern usw.

Weitere Informationen finden Sie unter Richtlinien für den JIT-Netzwerkzugriff.

Anfordern des Zugriffs auf JIT-fähige VMs mithilfe der REST-API

Die Funktion Just-In-Time-Zugriff auf virtuelle Computer kann über die Microsoft-Defender-für-Cloud-API verwendet werden. Verwenden Sie diese API, um Informationen über konfigurierte virtuelle Computer zu erhalten, neue virtuelle Computer hinzufügen, Zugriff auf einen virtuellen Computer anzufordern usw.

Weitere Informationen finden Sie unter Richtlinien für den JIT-Netzwerkzugriff.

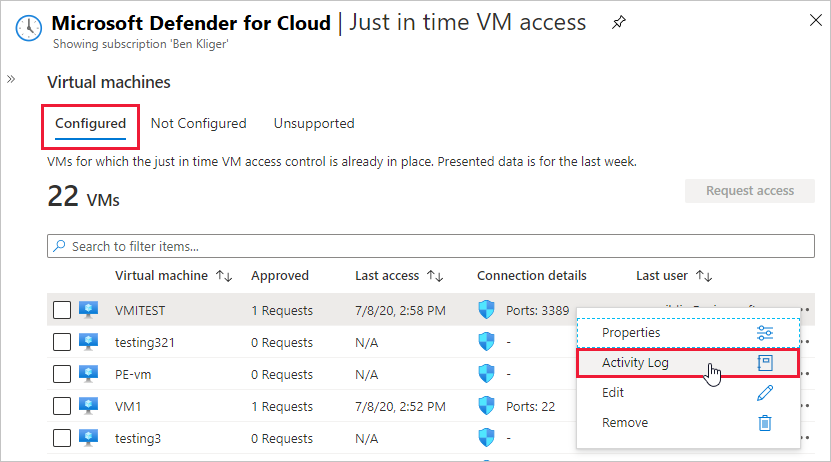

Überwachen einer JIT-Zugriffsaktivität in Defender für Cloud

Mit der Protokollsuche erhalten Sie Einblicke in VM-Aktivitäten. So zeigen Sie die Protokolle an: