Verwenden von Richtlinien zum Verwalten von persönlichen Zugriffstoken für Benutzer

Azure DevOps Services

Sie können die Erstellung, den Umfang und die Lebensdauer neuer oder erneuerter persönlicher Zugriffstoken (PATs) für Benutzer in Azure DevOps einschränken, indem Sie Microsoft Entra-Richtlinien aktivieren. Sie können auch die automatische Sperrung von geleakten PATs verwalten. Informationen zum Standardverhalten für jede Richtlinie finden Sie in einem eigenen Abschnitt dieses Artikels.

Wichtig

Vorhandene PATs, die sowohl über die Benutzeroberfläche als auch über APIs erstellt werden, gelten für den Rest ihrer Lebensdauer. Aktualisieren Sie Ihre vorhandenen PATs so, dass sie der neuen Einschränkung entsprechen, und dann können sie erfolgreich verlängert werden.

Voraussetzungen

- Ihre Organisation muss mit der Microsoft Entra-ID verknüpft sein.

- Sie müssen ein Azure DevOps-Administrator in Microsoft Entra-ID sein, um Ihre Organisationsrichtlinien zu verwalten.

Um Ihre Rolle zu überprüfen, melden Sie sich bei der Azure-Portal an, und wählen Sie dann Microsoft Entra ID-Rollen>und -Administratoren aus. Wenn Sie kein Azure DevOps-Administrator sind, wenden Sie sich an Ihren Administrator.

Einschränken der Erstellung globaler PATs

Der Azure DevOps-Administrator in Microsoft Entra schränkt Benutzer ein, globale PATs zu erstellen. Globale Token gelten für alle zugänglichen Organisationen und nicht für eine einzelne Organisation. Das Aktivieren dieser Richtlinie bedeutet, dass neue PATs bestimmten Azure DevOps-Organisationen zugeordnet werden müssen. Standardmäßig ist diese Richtlinie auf deaktiviert festgelegt.

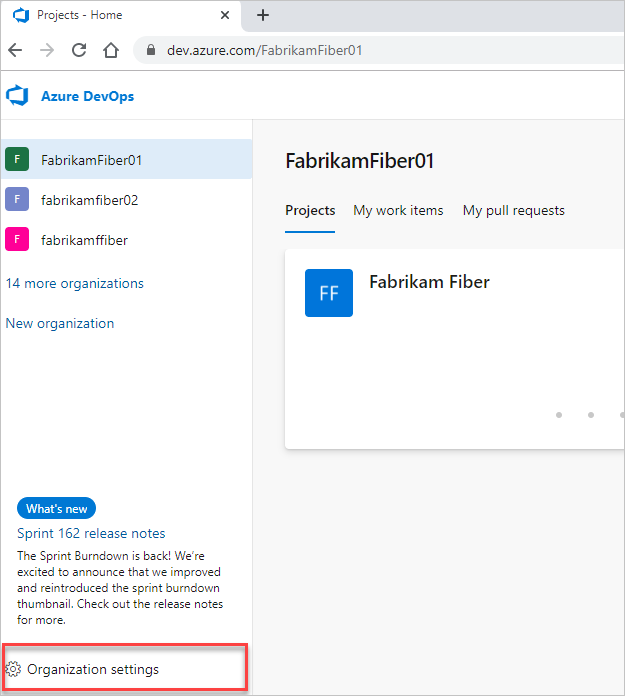

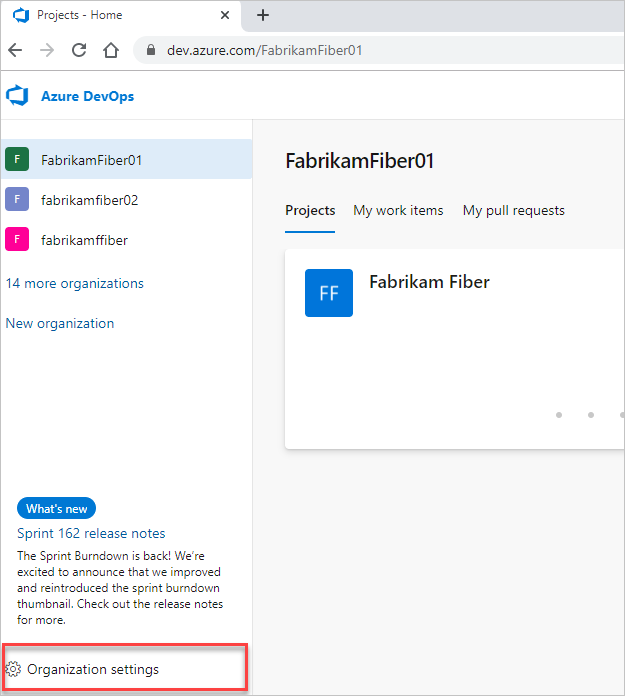

Melden Sie sich bei Ihrer Organisation an (

https://dev.azure.com/{yourorganization}).Wählen Sie

Organisationseinstellungen aus.

Organisationseinstellungen aus.

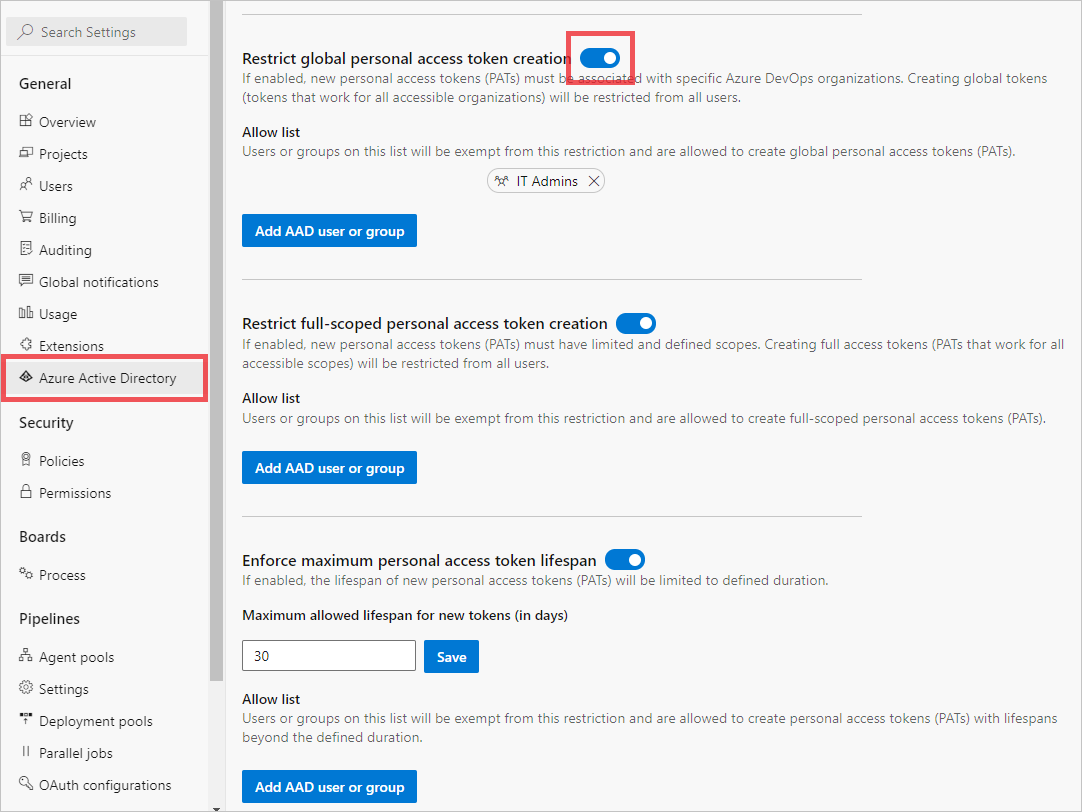

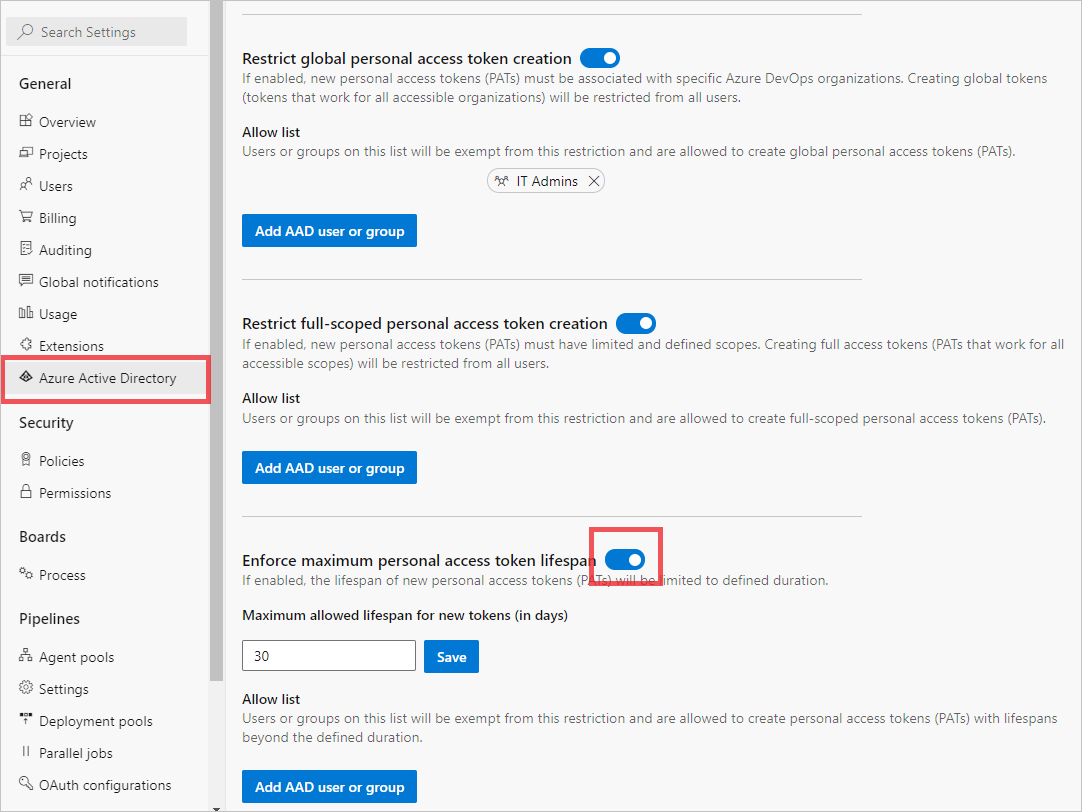

Suchen Sie auf der Registerkarte "Microsoft Entra-ID" die Richtlinie zum Erstellen von globalen Persönlichen Zugriffstoken einschränken und den Umschalter aktivieren.

Einschränken der Erstellung vollständiger PATs

Der Azure DevOps-Administrator in Microsoft Entra schränkt Benutzer auf das Erstellen vollständiger PATs ein. Das Aktivieren dieser Richtlinie bedeutet, dass neue PATs auf einen bestimmten benutzerdefinierten Satz von Bereichen beschränkt werden müssen. Standardmäßig ist diese Richtlinie auf deaktiviert festgelegt.

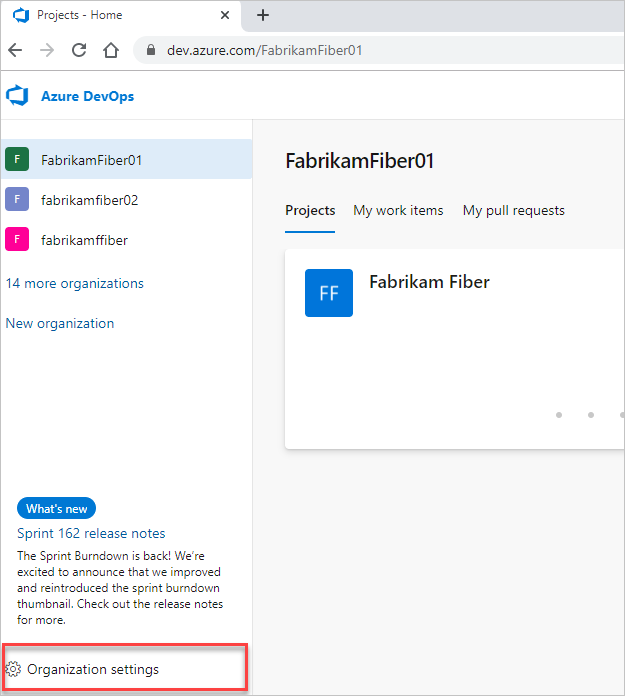

Melden Sie sich bei Ihrer Organisation an (

https://dev.azure.com/{yourorganization}).Wählen Sie

Organisationseinstellungen aus.

Organisationseinstellungen aus.

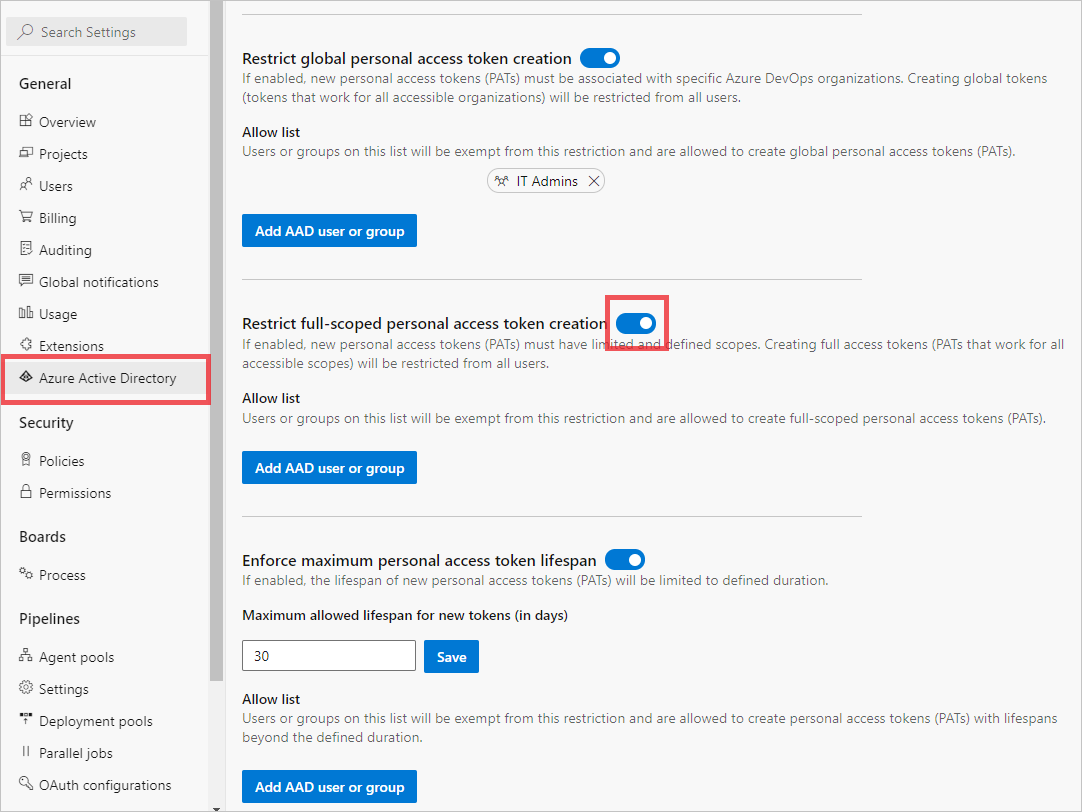

Suchen Sie auf der Registerkarte "Microsoft Entra-ID" die Option "*Einschränken der vollständigen Erstellung des persönlichen Zugriffstokens *policy", und verschieben Sie den Umschalter auf "Ein".

Festlegen der maximalen Lebensdauer für neue PATs

Der Azure DevOps-Administrator in Microsoft Entra ID definiert die maximale Lebensdauer eines PAT. Die maximale Lebensdauer für neue Token kann in der Anzahl von Tagen angegeben werden. Standardmäßig ist diese Richtlinie auf deaktiviert festgelegt.

Melden Sie sich bei Ihrer Organisation an (

https://dev.azure.com/{yourorganization}).Wählen Sie

Organisationseinstellungen aus.

Organisationseinstellungen aus.

Suchen Sie auf der Registerkarte "Microsoft Entra-ID" die Richtlinie für die Gültigkeitsdauer des maximalen persönlichen Zugriffstokens, und verschieben Sie den Umschalter auf "Ein".

Geben Sie die Anzahl der maximalen Tage ein, und wählen Sie dann Speichern aus.

Hinzufügen von Microsoft Entra-Benutzern oder -Gruppen zur Zulassungsliste

Warnung

Es wird empfohlen, Gruppen mit Der Zulassungsliste(en) Ihrer Mandantenrichtlinie zu verwenden. Wenn Sie einen benannten Benutzer verwenden, beachten Sie, dass sich ein Verweis auf die Identität des benannten Benutzers in den USA, Europa (EU) und Südostasien (Singapur) befindet.

Benutzer oder Gruppen auf der Zulassungsliste sind von den Einschränkungen und Erzwingungen ausgenommen, die durch diese Richtlinien erstellt werden, wenn sie aktiviert sind. Wählen Sie "Microsoft Entra-Benutzer oder -Gruppe hinzufügen" aus, um den Benutzer oder die Gruppe zur Liste hinzuzufügen, und wählen Sie dann "Hinzufügen" aus. Jede Richtlinie verfügt über eine eigene Zulassungsliste. Wenn sich ein Benutzer auf der Zulassungsliste für eine Richtlinie befindet, gelten weiterhin alle anderen aktivierten Richtlinien. Mit anderen Worten, wenn Sie möchten, dass ein Benutzer von allen Richtlinien ausgenommen wird, sollten Sie sie jeder Zulassungsliste hinzufügen.

Automatisches Widerrufen von geleakten PATs

Der Azure DevOps-Administrator in Der Microsoft Entra-ID kann die Richtlinie verwalten, die gesperrte PATs automatisch widerruft. Diese Richtlinie gilt für alle PATs innerhalb aller Organisationen, die mit Ihrem Microsoft Entra-Mandanten verknüpft sind. Standardmäßig ist diese Richtlinie auf on festgelegt. Wenn Azure DevOps-PATs in öffentliche GitHub-Repositorys eingecheckt werden, werden sie automatisch widerrufen.

Warnung

Wenn Sie diese Richtlinie deaktivieren, bleiben alle PATs, die in öffentliche GitHub-Repositorys eingecheckt werden, erhalten und können Ihre Azure DevOps-Organisation und Ihre Daten kompromittieren, sodass Ihre Anwendungen und Dienste einem erheblichen Risiko ausgesetzt sind. Wenn die Richtlinie deaktiviert ist und das Feature deaktiviert ist, erhalten Sie weiterhin eine E-Mail-Benachrichtigung, wenn wir Ihr durchgesickertes PAT finden, aber wir widerrufen sie nicht.

Deaktivieren der automatischen Sperrung von geleakten PATs

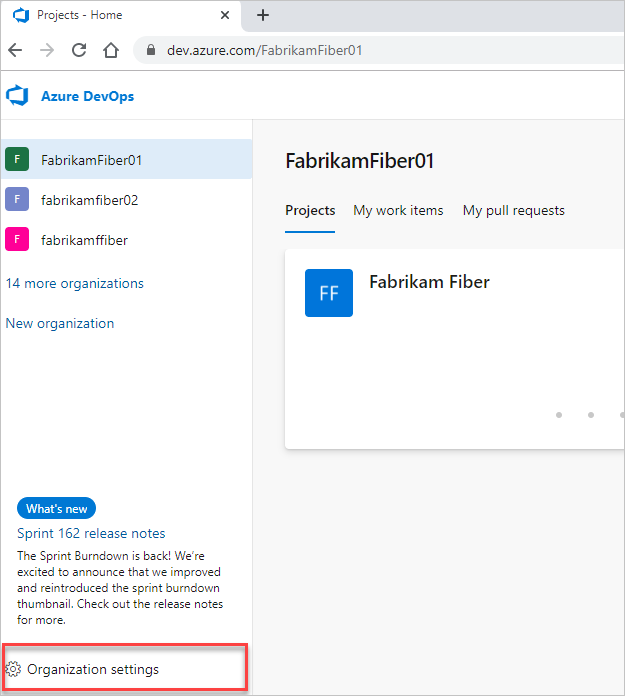

Melden Sie sich bei Ihrer Organisation an (

https://dev.azure.com/{yourorganization}).Wählen Sie

Organisationseinstellungen aus.

Organisationseinstellungen aus.

Suchen Sie auf der Registerkarte "Microsoft Entra-ID" die Richtlinie für verlorene persönliche Zugriffstoken automatisch widerrufen, und verschieben Sie die Umschaltfläche auf "Aus".

Die Richtlinie ist deaktiviert, und alle PATs, die in öffentliche GitHub-Repositorys eingecheckt werden, bleiben erhalten.

Nächste Schritte

Verwandte Artikel

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für