Was ist Azure Firewall?

Azure Firewall ist ein cloudnativer, intelligenter Netzwerkfirewall-Sicherheitsdienst, der erstklassigen Bedrohungsschutz für Ihre cloudbasierten, in Azure ausgeführten Workloads bietet. Es ist eine vollständig zustandsbehaftete Firewall-as-a-Service mit integrierter Hochverfügbarkeit und uneingeschränkter Cloudskalierbarkeit. Sie ermöglicht die Untersuchung von Ost-West- und Nord-Süd-Datenverkehr. Informationen zum Ost-West- und Nord-Süd-Datenverkehr finden Sie unter Ost-West- und Nord-Süd-Datenverkehr.

Azure Firewall wird in drei SKUs angeboten: Standard, Premium und Basic.

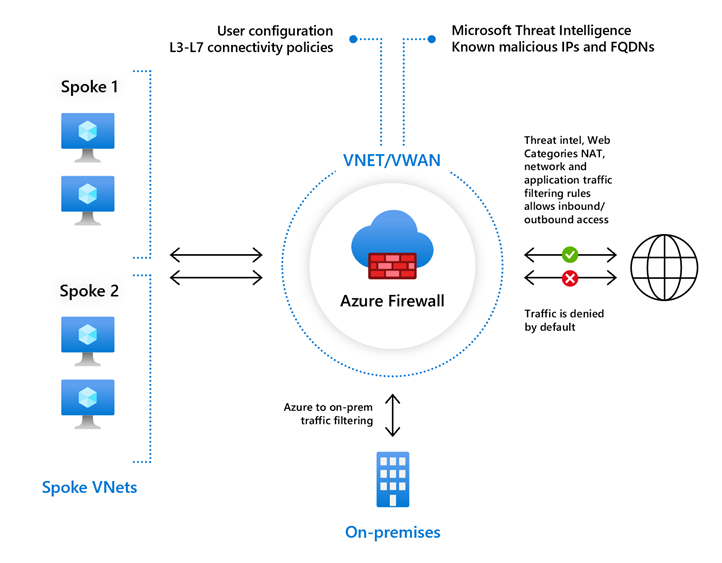

Azure Firewall Standard

Azure Firewall Standard bietet L3- bis L7-Filterung und Threat Intelligence-Feeds direkt von Microsoft Cyber Security. Die auf Threat Intelligence basierende Filterung kann Benachrichtigungen generieren und Datenverkehr von/zu als bösartig bekannten IP-Adressen und Domänen verweigern. Diese werden in Echtzeit aktualisiert, um vor neuen und sich entwickelnden Angriffen zu schützen.

Weitere Informationen zu Firewall Standard-Features finden Sie unter Azure Firewall Standard-Features.

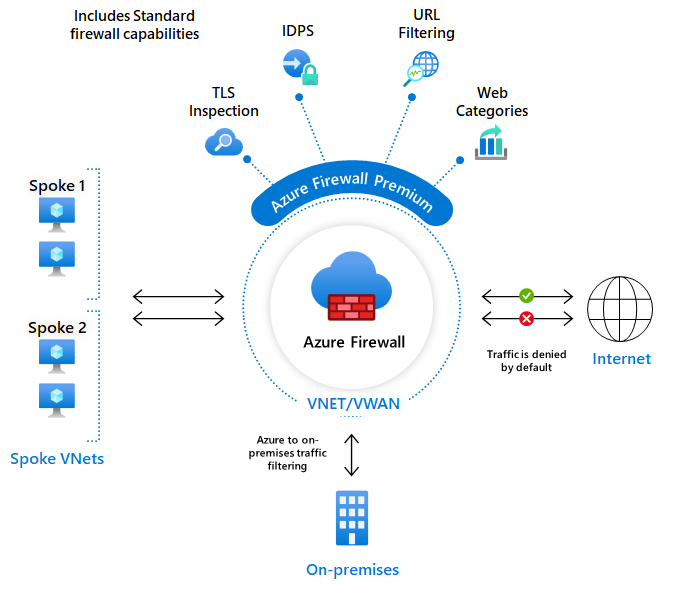

Azure Firewall Premium

Azure Firewall Premium bietet erweiterte Funktionen wie signaturbasiertes IDPS, um eine schnelle Erkennung von Angriffen zu ermöglichen, indem nach bestimmten Mustern gesucht wird. Zu diesen Mustern zählen Bytesequenzen im Netzwerkdatenverkehr oder schädliche Anweisungssequenzen, die bekanntermaßen von Schadsoftware verwendet werden. Es gibt über 67.000 Signaturen in über 50 Kategorien. Diese werden in Echtzeit aktualisiert, um vor neuen und sich entwickelnden Exploits zu schützen. Zu den Exploitkategorien zählen unter anderem Schadsoftware, Phishing, Coin Mining und Trojaner.

Weitere Informationen zu Firewall Premium-Features finden Sie unter Azure Firewall Premium-Features.

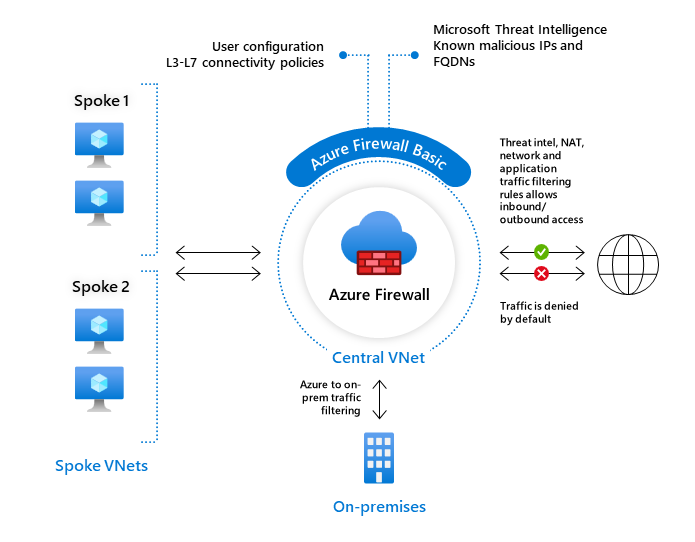

Azure Firewall Basic

Azure Firewall Basic ist für kleine und mittlere Kunden (SMB) zur Sicherung ihrer Azure-Cloudumgebungen vorgesehen. Es bietet den wesentlichen Schutz, den SMB-Kunden benötigen, zu einem erschwinglichen Preis.

Azure Firewall Basic ähnelt Firewall Standard, weist jedoch die folgenden wesentlichen Einschränkungen auf:

- Unterstützt nur den Threat Intelligence-Warnungsmodus

- Feste Skalierungseinheit zum Ausführen des Diensts auf zwei Back-End-Instanzen des virtuellen Computers

- Empfohlen für Umgebungen mit einem geschätzten Durchsatz von 250 MBit/s

Weitere Informationen zu Azure Firewall Basic finden Sie unter Azure Firewall Basic-Features.

Funktionsvergleiche

Einen Vergleich der Firewall-SKU-Funktionen finden Sie unter Auswählen der richtigen Azure Firewall-SKU für Ihre Anforderungen.

Azure Firewall Manager

Azure Firewall Manager ermöglicht die zentrale Verwaltung von Azure Firewall-Instanzen für mehrere Abonnements. Firewall Manager verwendet die Firewallrichtlinie, um einen allgemeinen Satz von Netzwerk-/Anwendungsregeln und -konfigurationen auf die Firewalls in Ihrem Mandanten anzuwenden.

Firewall Manager unterstützt Firewalls in VNet- und Virtual WAN-Umgebungen (sicherer virtueller Hub). Sichere virtuelle Hubs verwenden die Virtual WAN-Routenautomatisierungslösung, um die Weiterleitung von Datenverkehr an die Firewall mit nur wenigen Schritten zu vereinfachen.

Weitere Informationen zu Azure Firewall Manager finden Sie unter Was ist Azure Firewall Manager?.

Preise und SLA

Preisinformationen zu Azure Firewall finden Sie unter Azure Firewall – Preise.

SLA-Informationen zu Azure Firewall finden Sie unter Azure Firewall – SLA.

Unterstützte Regionen

Die unterstützten Regionen für Azure Firewall finden Sie unter Verfügbare Azure-Produkte nach Region.

Neues

Informationen zu den Neuerungen in Azure Firewall finden Sie unter Azure-Updates.

Bekannte Probleme

Bekannte Probleme mit der Azure-Firewall finden Sie unter Bekannte Probleme mit Azure Firewall.

Nächste Schritte

- Schnellstart: Erstellen einer Azure Firewall-Instanz und einer Firewallrichtlinie: ARM-Vorlage

- Schnellstart: Bereitstellen von Azure Firewall mit Verfügbarkeitszonen – ARM-Vorlage

- Tutorial: Bereitstellen und Konfigurieren von Azure Firewall über das Azure-Portal

- Learn-Modul: Einführung in die Azure Firewall

- Weitere Informationen zur Azure-Netzwerksicherheit