Integration mit Microsoft Purview für Information Protection

Mit Microsoft Defender for Cloud Apps können Sie automatisch Sensibilitätskennzeichnungen aus Microsoft Purview anwenden. Diese Bezeichnungen werden als Dateirichtlinien-Governance-Aktion auf Dateien angewendet und können je nach Bezeichnungskonfiguration eine Verschlüsselung für weitere Schutzebenen anwenden. Sie können Dateien außerdem untersuchen, indem Sie nach der angewandten Vertraulichkeitsbezeichnung im Defender for Cloud-Apps-Portal filtern. Mithilfe von Bezeichnungen werden Ihre sensiblen Daten in der Cloud besser sichtbar und können besser kontrolliert werden. Die Integration von Microsoft Purview mit Defender for Cloud Apps ist genauso einfach, wie ein einziges Kontrollkästchen zu aktivieren.

Durch die Integration von Microsoft Purview in Defender for Cloud Apps können Sie die volle Potenz beider Dienste einsetzen und Dateien in Ihrer Cloud sichern, einschließlich:

- Die Möglichkeit, Vertraulichkeitsbezeichnung als eine Gorvernanceaktion auf Dateien anzuwenden, die bestimmten Richtlinien entsprechen

- die Möglichkeit, alle klassifizierten Dateien an einem zentralen Ort anzuzeigen

- die Möglichkeit, Untersuchungen gemäß Klassifizierungsebene durchzuführen sowie über Ihre Cloudanwendungen zu quantifizieren, wie stark Ihre sensiblen Daten preisgegeben werden

- die Möglichkeit, Richtlinien zu erstellen, die sicherstellen sollen, dass klassifizierte Dateien ordnungsgemäß verarbeitet werden

Voraussetzungen

Hinweis

Um diese Funktion zu aktivieren, benötigen Sie sowohl eine Defender for Cloud Apps-Lizenz als auch eine Lizenz für Microsoft Purview. Sobald beide Lizenzen vorhanden sind, synchronisiert Defender for Cloud Apps die Kennzeichnungen des Unternehmens mit Microsoft Purview.

- Aktivieren Sie den App-Connector für Microsoft 365, um mit der Microsoft Purview-Integration arbeiten zu können.

Damit Defender for Cloud Apps Vertraulichkeitsbezeichnungen anwenden kann, müssen sie als Teil einer Vertraulichkeitsbezeichnungsrichtlinie in Microsoft Purview veröffentlicht werden.

Defender for Cloud Apps unterstützt derzeit das Anwenden von Sensitivitätskennzeichnungen aus Microsoft Purview für die folgenden Dateitypen:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

- PDF

Hinweis

Für PDF müssen Sie einheitliche Bezeichnungen verwenden.

Dieses Feature ist zurzeit für Dateien verfügbar, die in Box, Google Workspace, SharePoint Online und OneDrive gespeichert sind. Mehr Cloud-Apps werden in zukünftigen Versionen unterstützt.

Funktionsweise

Sie können die Vertraulichkeitsbezeichnungen von Microsoft Purview in Defender for Cloud Apps sehen. Sobald Sie Defender for Cloud Apps in Microsoft Purview integrieren, überprüft Defender for Cloud Apps Dateien wie folgt:

Defender for Cloud-Apps ruft die Liste aller Vertraulichkeitsbezeichnungen ab, die in Ihrem Mandanten verwendet werden. Diese Aktion wird einmal pro Stunde ausgeführt, um die Liste auf dem neuesten Stand zu halten.

Defender for Cloud Apps überprüft dann die Dateien auf Vertraulichkeitsbezeichnungen wie folgt:

- Wenn Sie automatische Überprüfungen aktiviert haben, werden alle neuen oder geänderten Dateien der Warteschlange für Überprüfungen hinzugefügt, und alle vorhandenen Dateien und Repositorys werden gescannt.

- Wenn Sie eine Dateirichtlinie zum Suchen nach Vertraulichkeitsbezeichnung eingerichtet haben, werden diese Dateien der Überprüfungswarteschlange für Vertraulichkeitsbezeichnung hinzugefügt.

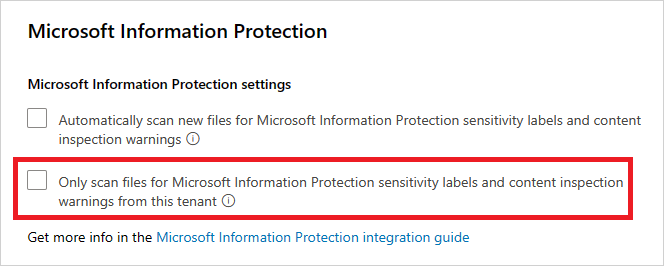

Wie bereits erwähnt, sind diese Scans für die Vertraulichkeitsbezeichnungen, die in der anfänglichen Überprüfung von Defender for Cloud-Apps ermittelt wurden, um zu sehen, welche Vertraulichkeitsbezeichnungen in Ihrem Mandanten verwendet werden. Zu Ihrer Liste der Klassifizierungsbezeichnungen werden externe Bezeichnungen hinzugefügt. Dies sind Klassifizierungsbezeichnungen, die für Ihren Mandanten von einer externen Person festgelegt wurden. Wenn Sie nicht danach suchen möchten, aktivieren Sie das Kontrollkästchen Nur Dateien für Microsoft Information Protection Vertraulichkeitsbezeichnungen und Inhaltsüberprüfungswarnungen aus diesem Mandanten scannen.

Nachdem Sie Microsoft Purview für Defender for Cloud Apps aktiviert haben, werden alle neuen Dateien, die Ihren verbundenen Cloud-Apps hinzugefügt werden, auf Vertraulichkeitsbezeichnungen überprüft.

Sie können neue Richtlinien in Defender for Cloud-Apps erstellen, die Ihre Vertraulichkeitsbezeichnungen automatisch anwenden.

Integrationsgrenzwerte

Beachten Sie die folgenden Grenzwerte bei der Verwendung von Microsoft Purview-Bezeichnungen mit Defender for Cloud-Apps.

| Begrenzung | Beschreibung |

|---|---|

| Dateien mit Bezeichnungen oder Schutz, die außerhalb von Defender for Cloud Apps angewendet werden | Nicht geschützte Bezeichnungen, die außerhalb von Defender for Cloud Apps angewendet werden, können von Defender for Cloud-Apps außer Kraft gesetzt aber nicht entfernt werden. Defender for Cloud-Apps kann Keine Bezeichnungen mit Schutz vor Dateien entfernen, die außerhalb von Defender for Cloud-Apps bezeichnet wurden. Um Dateien mit Schutz außerhalb von Defender for Cloud-Apps zu scannen, erteilen Sie Berechtigungen zum Überprüfen von Inhalten auf geschützte Dateien. |

| Von Defender for Cloud-Apps bezeichnete Dateien | Defender for Cloud-Apps überschreibt keine Bezeichnungen für Dateien, die bereits von Defender for Cloud-Apps bezeichnet wurden. |

| Kennwortgeschützte Dateien | Defender for Cloud-Apps kann Bezeichnungen für kennwortgeschützte Dateien nicht lesen. |

| Leere Dateien | Leere Dateien werden nicht von Defender for Cloud-Apps bezeichnet. |

| Bibliotheken, für die ein Check-Out erforderlich ist | Defender for Cloud-Apps kann Dateien, die sich in Bibliotheken befinden, die für das Check-Out konfiguriert sind, nicht bezeichnen. |

| Anforderungen Reservierungsumfang | Damit Defender for Cloud-Apps eine Vertraulichkeitsbezeichnung erkennt, muss der Bezeichnungsbereich in Purview für mindestens Dateien und E-Mails konfiguriert werden. |

Hinweis

Microsoft Purview ist die Hauptlösung von Microsoft für Bezeichnungsdienste. Weitere Informationen finden Sie in der Dokumentation zu Microsoft Purview.

So integrieren Sie Microsoft Purview mit Defender for Cloud Apps

Aktivieren von Microsoft Purview

Um Microsoft Purview in Defender for Cloud Apps zu integrieren, müssen Sie nur ein einzelnes Kontrollkästchen aktivieren. Mit der automatischen Überprüfung können Sie in Ihren Microsoft 365-Dateien nach Microsoft Purview Vertraulichkeitsbezeichnung suchen, ohne eine Richtlinie erstellen zu müssen. Wenn sich nach der Aktivierung die Dateien in Ihrer Cloudumgebung befinden, die Microsoft Purview Vertraulichkeitsbezeichnungen aufweisen, werden sie in Defender for Cloud Apps angezeigt.

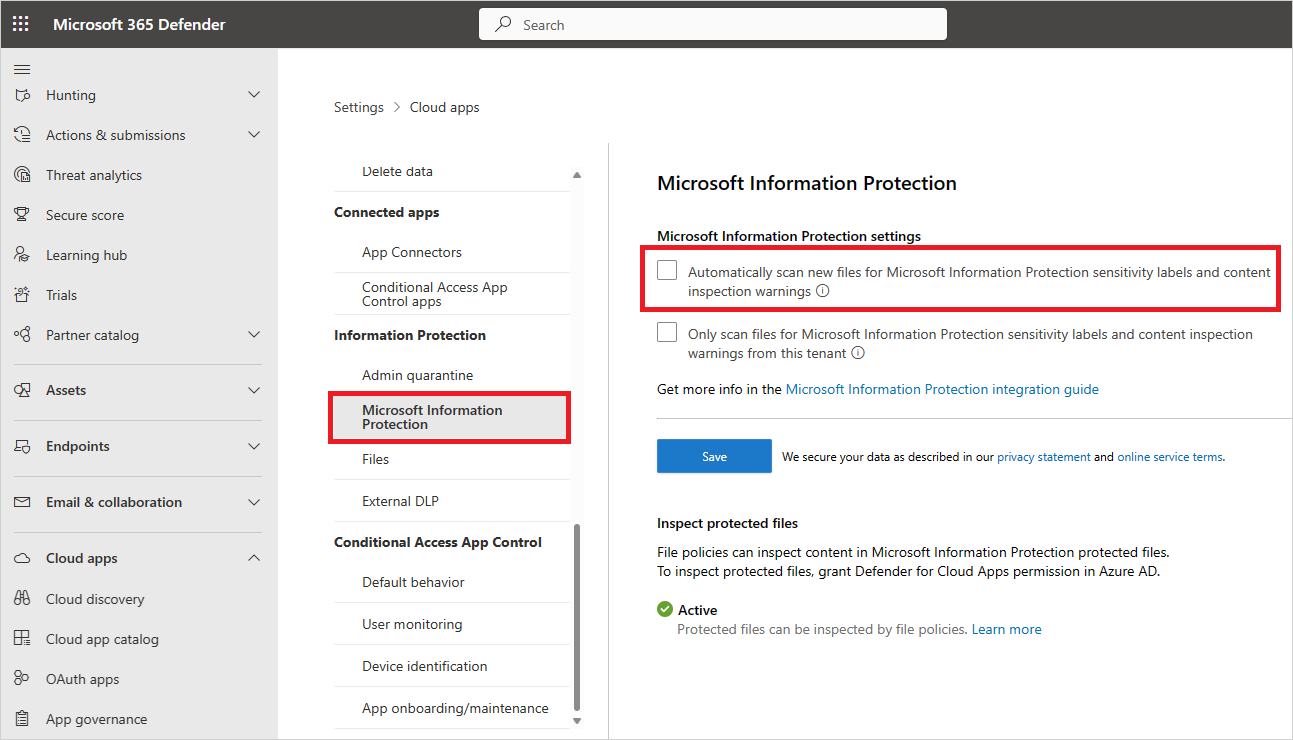

So aktivieren Sie Defender for Cloud-Apps zum Scannen von Dateien mit aktivierter Inhaltsüberprüfung für Vertraulichkeitsbezeichnungen:

Wählen Sie im Microsoft Defender-Portal Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Wechseln Sie dann zu Informationsschutz –>Microsoft Information Protection.

Wählen Sie unter den Microsoft Information Protection-Einstellungen die Option Neue Dateien automatisch aus Microsoft Information Protection- und Inhaltsüberprüfungswarnungen überprüfen aus.

Nachdem Sie Microsoft Purview aktiviert haben, können Sie die Dateien sehen, die über Vertraulichkeitsbezeichnungen verfügen, und diese nach Bezeichnung in Defender for Cloud Apps filtern. Nachdem Defender for Cloud Apps eine Verbindung mit der Cloud-App hergestellt hat, können Sie die Integrationsfeatures von Microsoft Purview verwenden, um Microsoft Purview Vertraulichkeitsbezeichnungen (mit oder ohne Schutz) im Defender for Cloud Apps-Portal anzuwenden, indem Sie sie direkt zu den Dateien hinzufügen oder eine Dateirichtlinie konfigurieren, die automatisch auf Vertraulichkeitsbezeichnungen als Governance-Aktion angewendet werden kann.

Hinweis

Die automatische Überprüfung wird für vorhandene Dateien erst dann ausgeführt, wenn sie erneut geändert werden. Um bestehende Dateien für die Vertraulichkeitsbezeichnungen von Microsoft Purview zu überprüfen, müssen Sie über mindestens eine Dateirichtlinie mit Inhaltsuntersuchung verfügen. Wenn Sie keine haben, erstellen Sie eine neue Dateirichtlinie, löschen Sie alle voreingestellten Filter und wählen Sie unter Inspektionsmethode integrierte DLP aus. Klicken Sie unter Inhaltsuntersuchung auf Dateien einbeziehen, die einem voreingestellten Ausdruck entsprechen, wählen Sie einen beliebigen vordefinierten Wert aus und speichern Sie die Richtlinie. Dadurch wird die Inhaltsüberprüfung aktiviert, die automatisch Vertraulichkeitsbezeichnungen von Microsoft Purview erkennt.

Festlegen von internen und externen Bezeichnungen

Defender for Cloud-Apps überprüft standardmäßig sowohl Vertraulichkeitsbezeichnung, die in Ihrer Organisation definiert wurden, als auch externe, die von anderen Organisationen definiert wurden.

Um Vertraulichkeitsbezeichnungen zu ignorieren, die außerhalb Ihrer Organisation festgelegt sind, wechseln Sie zum Microsoft Defender-Portal, und wählen Sie Einstellungen aus. Wählen Sie dann Cloud-Apps aus. Unter Information Protection wählen Sie Microsoft Information Protection aus. Wählen Sie dann Nur Dateien für Microsoft Information Protection Vertraulichkeitsbezeichnungen und Inhaltsüberprüfungswarnungen aus diesem Mandanten scannen aus.

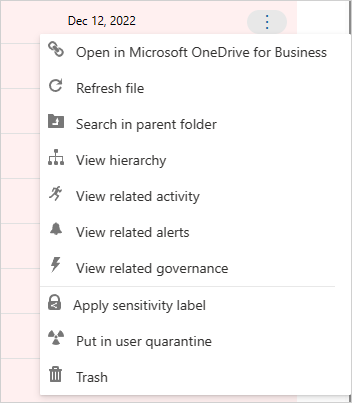

Bezeichnungen direkt auf Dateien anwenden

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option Dateien aus. Wählen Sie dann die Datei aus, die Sie schützen möchten. Klicken Sie auf die drei Punkte am Ende der Dateizeile und dann auf Vertraulichkeitsbezeichnung anwenden.

Hinweis

Defender for Cloud Apps kann Microsoft Purview auf Dateien anwenden, die bis zu 30 MB betragen.

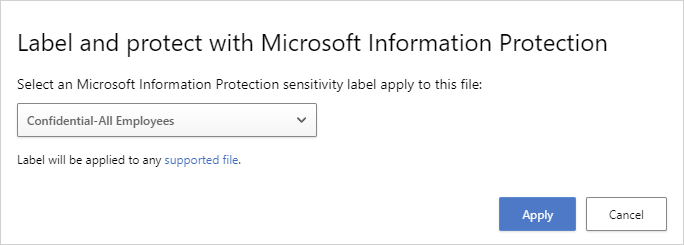

Wählen Sie eine der Vertraulichkeitsbezeichnungen Ihrer Organisation aus, die auf die Datei angewendet werden sollen, und wählen Sie Übernehmen aus.

Nachdem Sie eine Vertraulichkeitsbezeichnung ausgewählt und anwenden ausgewählt haben, wendet Defender for Cloud Apps die Vertraulichkeitsbezeichnung auf die ursprüngliche Datei an.

Sie können Vertraulichkeitsbezeichnungen auch entfernen, indem Sie die Option Vertraulichkeitsbezeichnung entfernen auswählen.

Weitere Informationen dazu, wie Defender for Cloud Apps und Microsoft Purview zusammenarbeiten, finden Sie unter Automatisches Anwenden von Vertraulichkeitsbezeichnungen von Microsoft Purview.

Dateien automatisch Bezeichnungen hinzufügen

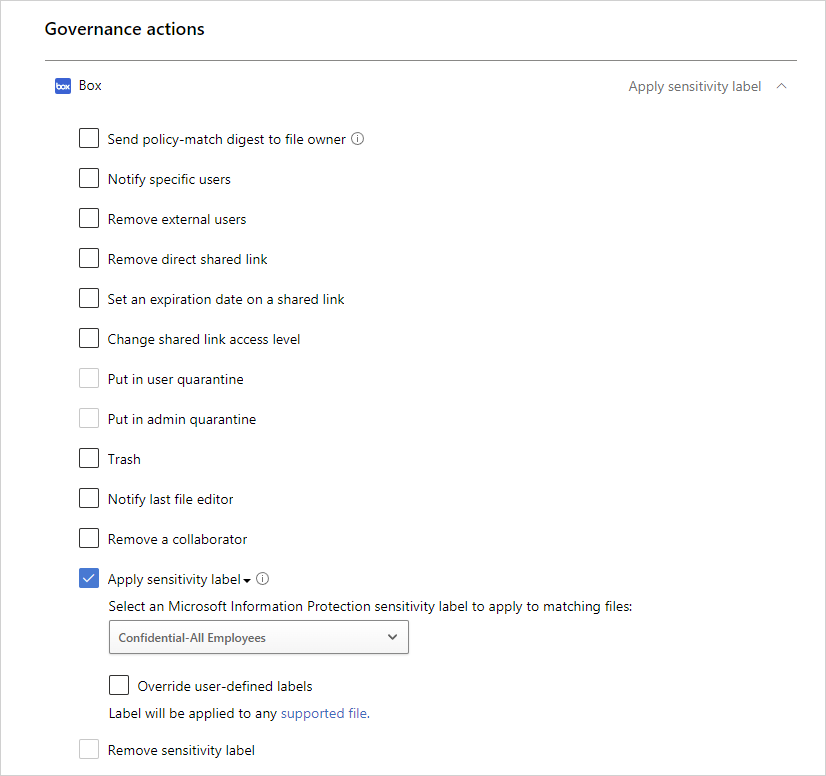

Sie können Vertraulichkeitsbezeichnung automatisch auf Dateien anwenden, indem Sie eine Dateirichtlinie erstellen und Vertraulichkeitsbezeichnung anwenden als Verwaltungsaktion festlegen.

Folgen Sie den folgenden Anweisungen, um die Dateirichtlinie zu erstellen:

Erstellen Sie eine Dateirichtlinie.

Konfigurieren Sie die Richtlinie so, dass der Typ der Datei eingeschlossen wird, den Sie erkennen möchten. Wählen Sie beispielsweise alle Dateien aus, in denen die Zugriffsebene nicht Intern entspricht und die Besitzer-OE Ihrem Finanzteam entspricht.

Klicken Sie unter Verwaltungsaktionen für die jeweilige App auf Klassifzierungsbezeichnung anwenden und wählen Sie anschließend den Bezeichnungstyp aus.

Hinweis

- Die Möglichkeit, eine Vertraulichkeitsbezeichnung anzuwenden, ist eine leistungsstarke Funktion. Um Kunden davor zu schützen, versehentlich eine große Anzahl von Dateien mit einer Bezeichnung zu versehen, gibt es als Sicherheitsvorkehrung einen Grenzwert von 100 Aktionen des Typs Bezeichnung anwenden pro Tag, pro App und pro Mandant. Nach Erreichen des Tagesgrenzwerts wird die Aktion „Bezeichnung anwenden“ vorübergehend ausgesetzt und am nächsten Tag (nach 12:00 Uhr UTC) automatisch fortgesetzt.

- Wenn eine Richtlinie deaktiviert ist, werden alle ausstehenden Bezeichnungsaufgaben für diese Richtlinie angehalten.

- In der Bezeichnungskonfiguration müssen Berechtigungen jedem authentifizierten Benutzer oder allen Benutzern in Ihrer Organisation zugewiesen werden, damit Defender für Cloud Apps Bezeichnungsinformationen lesen kann.

Steuerung der Dateioffenlegung

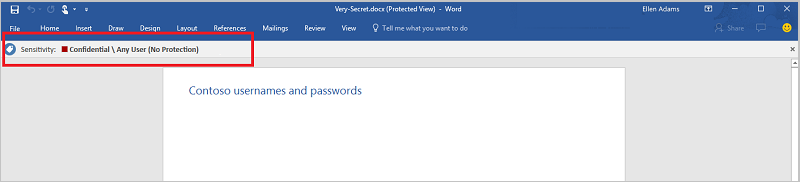

Angenommen, Sie haben das folgende Dokument mit einer Vertraulichkeitsbezeichnung von Microsoft Purview bezeichnet:

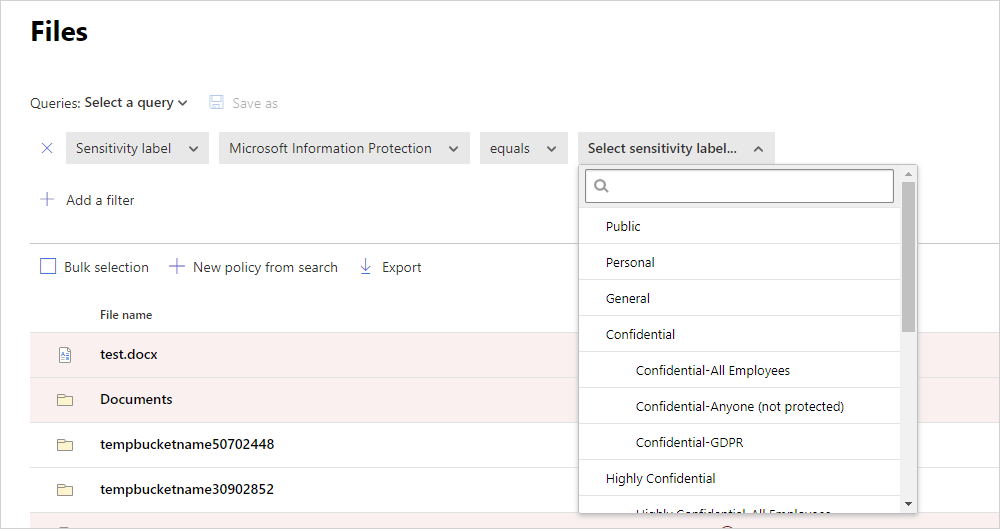

Sie können dieses Dokument in Defender for Cloud Apps anzeigen, indem Sie auf der Seite Dateien nach der Vertraulichkeitsbezeichnung für Microsoft Purview filtern.

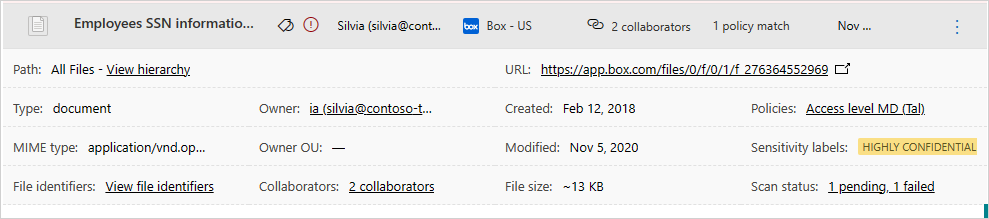

Sie erhalten weitere Informationen zu diesen Dateien und deren Vertraulichkeitsbezeichnung im Datei-Ordner. Wählen Sie einfach auf der Seite Dateien auf die entsprechende Datei, und überprüfen Sie, ob sie über eine Vertraulichkeitsbezeichnung verfügen.

Sie können dann Dateirichtlinien in Defender for Cloud Apps erstellen, um Dateien zu steuern, die nicht ordnungsgemäß freigegeben wurden, oder um Dateien zu finden, die eine Bezeichnung aufweisen und vor kurzem geändert wurden.

- Sie können eine Richtlinie erstellen, die automatisch eine Vertraulichkeitsbezeichnung auf bestimmte Dateien anwendet.

- Zudem können Sie Warnungen für Aktivitäten im Zusammenhang mit Dateiklassifizierungen auslösen.

Hinweis

Wenn Vertraulichkeitsbezeichnungen in einer Datei deaktiviert sind, werden die deaktivierten Bezeichnungen in Defender for Cloud Apps als deaktiviert angezeigt. Gelöschte Bezeichnungen werden nicht angezeigt.

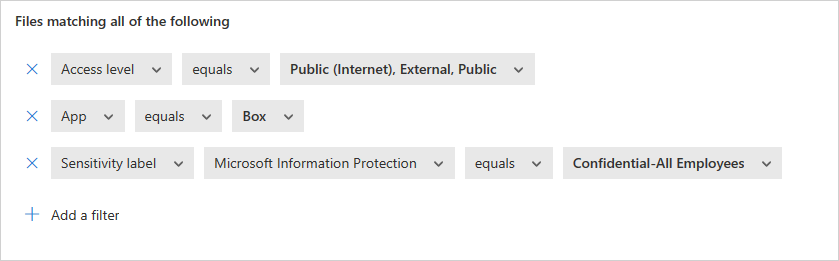

Beispielrichtlinie: vertrauliche Daten, die extern auf Box freigegeben werden:

Erstellen Sie eine Dateirichtlinie.

Legen Sie den Namen, den Schweregrad und die Kategorie der Richtlinie fest.

Fügen Sie die folgenden Filter hinzu, um alle vertraulichen Daten zu finden, die extern auf Box geteilt wurden:

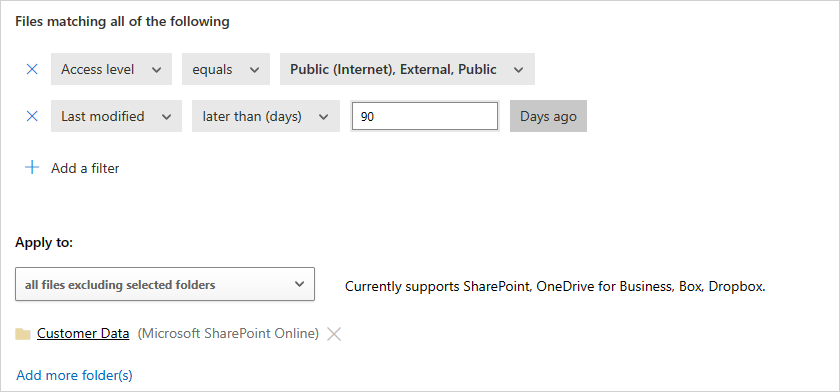

Bildpunkt-Richtlinie: eingeschränkte Daten, die außerhalb des Ordners „Kundendaten“ aktuell auf SharePoint modifiziert wurden:

Erstellen Sie eine Dateirichtlinie.

Legen Sie den Namen, den Schweregrad und die Kategorie der Richtlinie fest.

Fügen Sie die folgenden Filter hinzu, um alle eingeschränkten Dateien zu finden, die vor Kurzem geändert wurden, und schließen Sie den Ordner Kundendaten in der Ordnerauswahloption aus:

Sie können auch Warnungen oder Benutzerbenachrichtigung einrichten oder sofortige Maßnahmen für diese Richtlinien ergreifen. Erfahren Sie mehr über Governanceaktionen.

Weitere Informationen zu Microsoft Purview.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.