Arbeiten mit ermittelten Apps

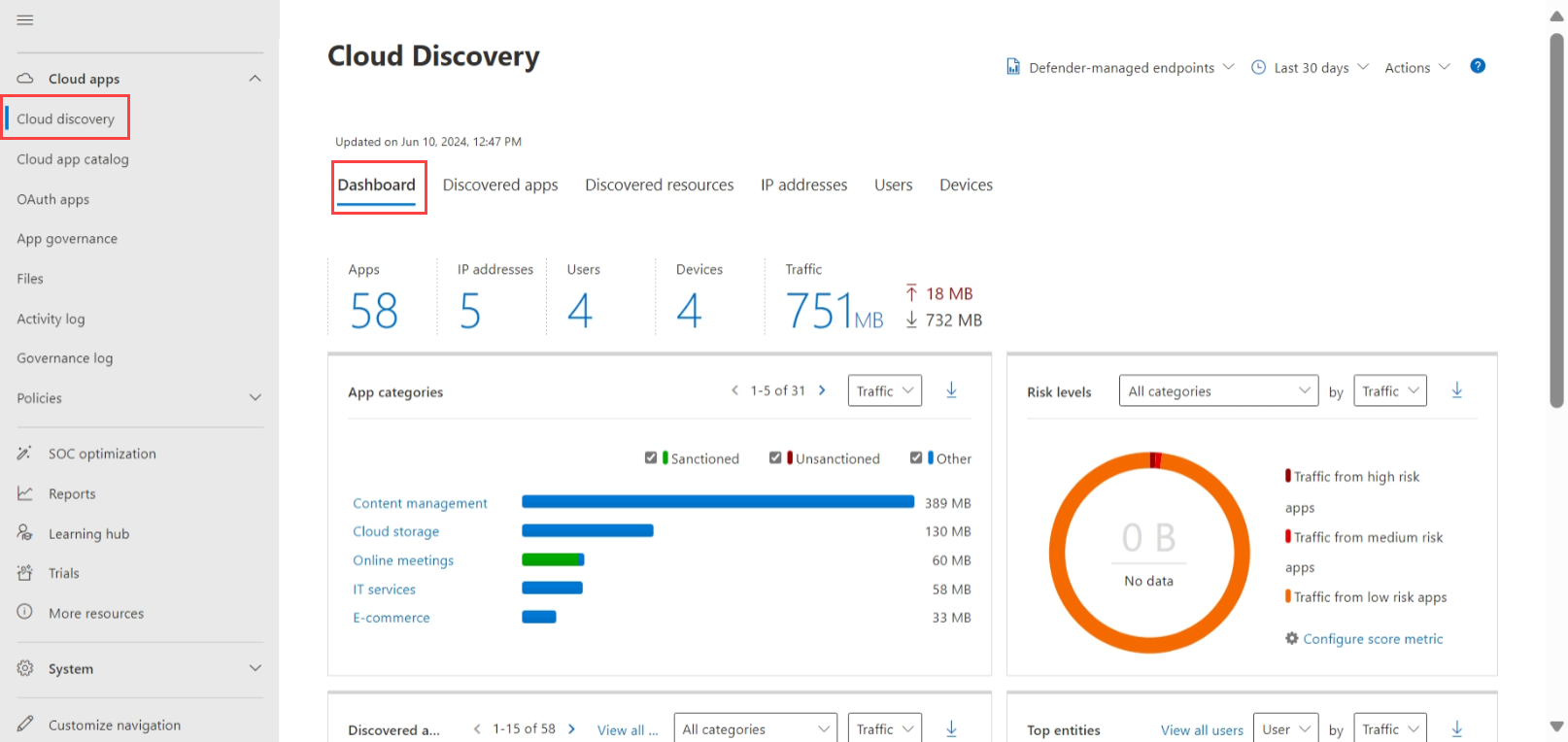

Auf der Seite Cloud Discovery finden Sie ein Dashboard, das Ihnen bessere Einblicke in die Nutzung von Cloud-Apps in Ihrer Organisation bietet. Das Dashboard stellt Ihnen einen Überblick über die Arten der verwendeten Apps, offene Warnungen und die Risikostufen der Apps in Ihrer Organisation bereit. Darüber hinaus zeigt es Ihnen die wichtigsten App-Benutzern in Ihrer Organisation und eine Karte mit den App-Hauptstandorten an.

Sie können die Cloud Discovery-Daten filtern, um bestimmte Ansichten abhängig davon zu erstellen, wofür Sie sich am meisten interessieren. Weitere Informationen finden Sie unter Filter für ermittelte Apps.

Voraussetzungen

Informationen zu erforderlichen Rollen finden Sie unter Verwalten des Administratorzugriffs.

Kennenlernen des Cloud Discovery-Dashboards

In diesem Verfahren wird beschrieben, wie Sie im Cloud Discovery-Dashboard ein erstes allgemeines Bild Ihrer Cloud Discovery-Apps erhalten.

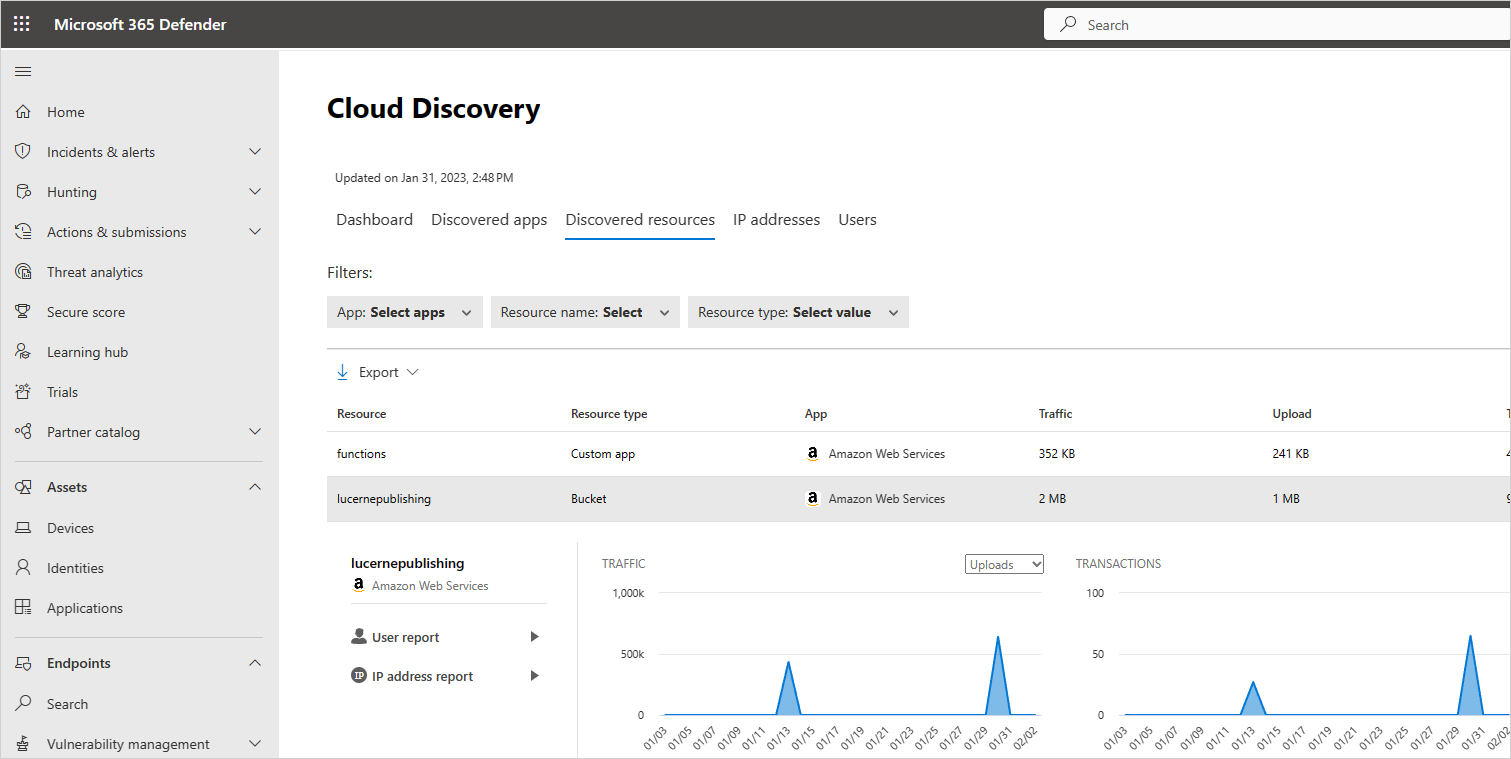

Wählen Sie im Microsoft Defender-Portal Cloud-Apps > Cloud Discovery.

Zum Beispiel:

Unterstützte Apps sind u. a. Windows- und macOS-Apps, die beide unter dem Stream für verwaltete Defender-Endpunkte aufgeführt sind.

Überprüfen Sie die folgenden Informationen:

Sehen Sie sich zuerst den allgemeinen Überblick über die Verwendung an, um die allgemeine Verwendung von Cloud-Apps in Ihrer Organisation zu verstehen.

Befassen Sie sich anschließend mit den Details, und ermitteln Sie, welche Top-Kategorien in Ihrer Organisation für verschiedene Verwendungsparameter verwendet werden. Beachten Sie, welcher Anteil der Nutzung von genehmigten Apps verursacht wird.

Wenn Sie noch tiefer ins Detail gehen, können Sie sogar alle Apps einer bestimmten Kategorie auf der Registerkarte Ermittelte Apps anzeigen.

Sie können die Top-Benutzer und Quell-IP-Adressen prüfen, um zu ermitteln, welche Benutzer in Ihrer Organisation am häufigsten Cloud-Apps verwenden.

Anhand der Karte mit den App-Zentralen können Sie nachvollziehen, wie sich die ermittelten Apps in Bezug auf den geografischen Standort ausgehend von der Zentrale ausbreiten.

Verwenden Sie die App-Risikoübersicht, um die Risikobewertung ermittelter Apps zu verstehen, und prüfen Sie den Status der Ermittlungswarnungen, um festzustellen, wie viele offene Warnungen Sie untersuchen sollten.

Sehen Sie sich Details zu ermittelten Apps an

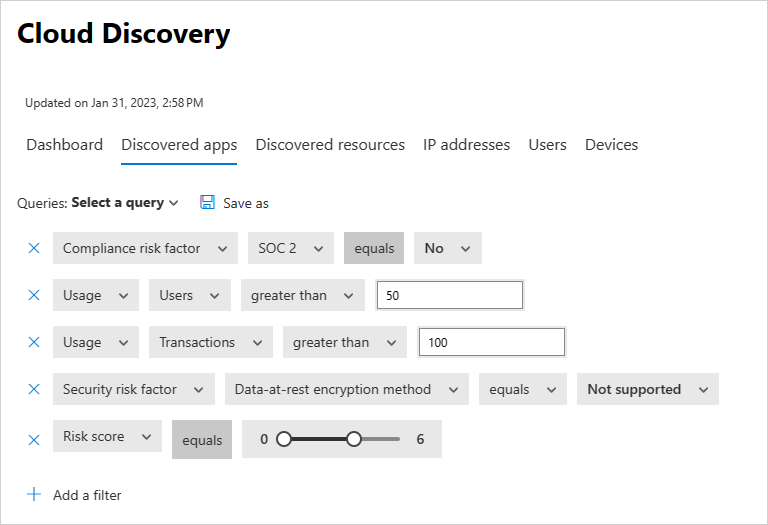

Um tiefer in Cloud Discovery-Daten einzudringen, verwenden Sie die Filter, um nach riskanten oder häufig verwendeten Apps zu suchen.

Wenn Sie z. B. häufig verwendete riskante Cloudspeicher- oder Zusammenarbeits-Apps identifizieren möchten, können Sie die Seite Ermittelte Apps verwenden, um nach den von Ihnen gewünschten Apps zu filtern. Dann können Sie die Sanktionierung aufheben oder die Apps sperren, indem Sie Folgendes durchführen:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option Cloud Discovery. Wählen Sie dann die Registerkarte Ermittelte Apps aus.

Wählen Sie auf der Registerkarte Ermittelte Apps unter Kategorien durchsuchen die Optionen Cloudspeicher und Zusammenarbeit.

Verwenden Sie die erweiterten Filter, um den Compliance-Risikofaktor auf SOC 2 = Nein festzulegen.

Legen Sie unter Nutzung die Benutzer auf mehr als 50 Benutzer und Transaktionen auf mehr als 100 fest

Legen Sie den Faktor für Sicherheitsrisiko fest für Verschlüsselung von ruhenden Daten ist gleich Nicht unterstützt. Zum Schluss legen Sie Risikobewertung fest auf ist gleich oder kleiner 6.

Nachdem die Ergebnisse gefiltert wurden, können Sie die Sanktionierung aufheben oder die Apps sperren, indem Sie das Kontrollkästchen für Massenvorgänge verwenden, um die Sanktionierung für alle gleichzeitig aufzuheben. Sobald dies geschehen ist, verwenden Sie ein Blockierungsskript, um zu verhindern, dass die Apps in Ihrer Umgebung verwendet werden.

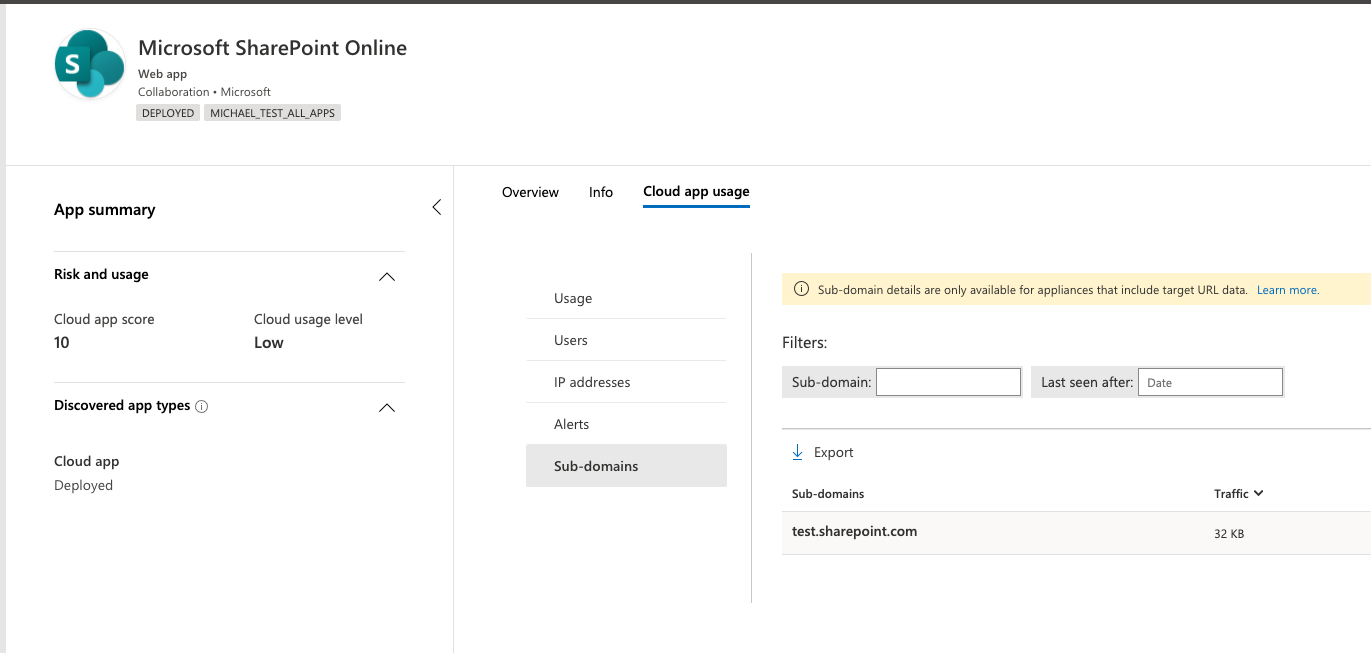

Sie können auch bestimmte App-Instanzen erkennen, die gerade verwendet werden, indem Sie die ermittelten Unterdomänen untersuchen. Sie können z. B. zwischen unterschiedlichen SharePoint-Standorten unterscheiden:

Hinweis

Eingehende Untersuchungen der ermittelten Apps werden nur in Firewalls und Proxys unterstützt, die auf URL-Daten abzielen. Weitere Informationen finden Sie unter Unterstützte Firewalls und Proxys.

Wenn Defender for Cloud Apps die in den Datenverkehrsprotokollen ermittelte Unterdomäne nicht mit den im App-Katalog gespeicherten Daten abgleichen kann, wird die Unterdomäne als Sonstige markiert.

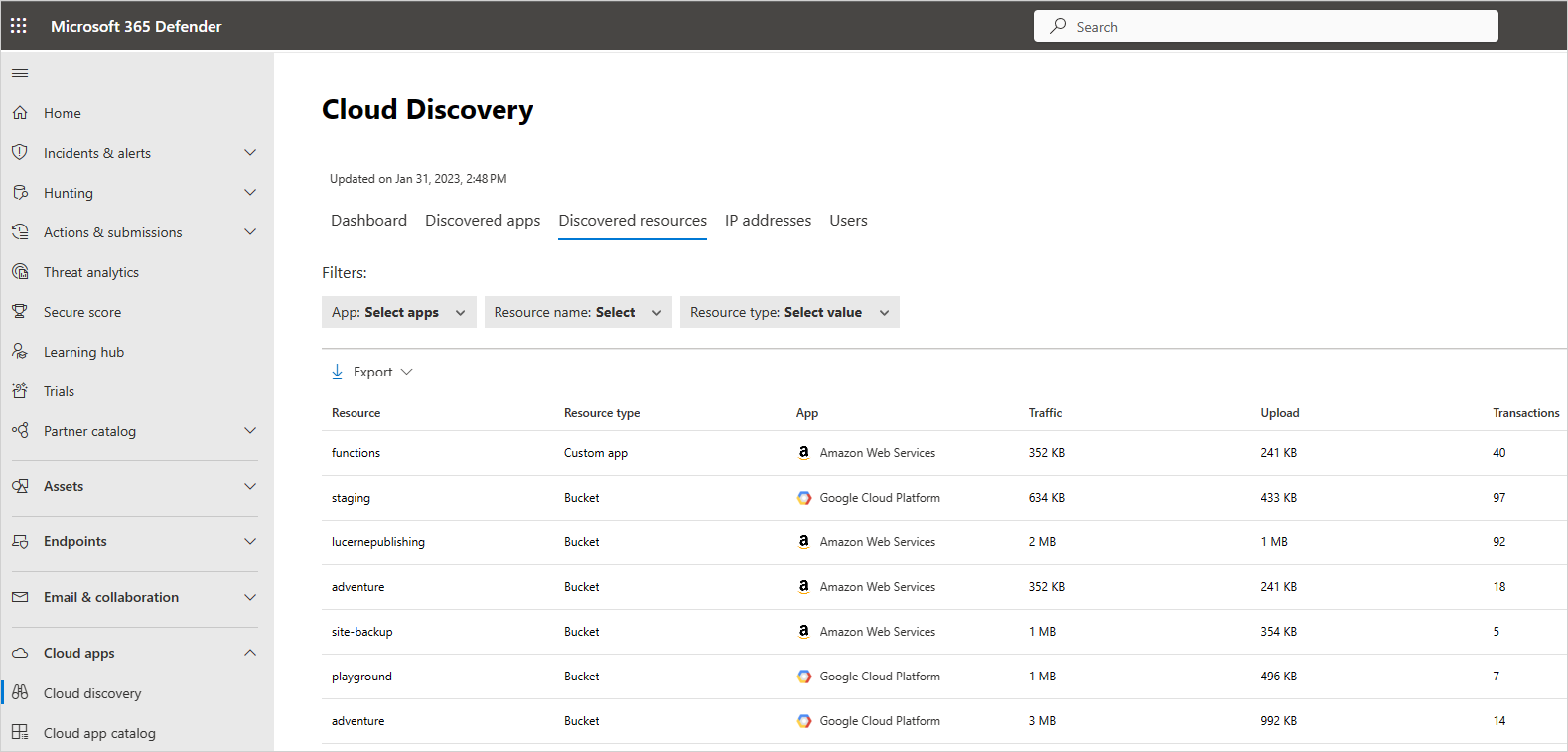

Entdecken von Ressourcen und benutzerdefinierten Apps

Cloud Discovery ermöglicht Ihnen auch einen Einblick in Ihre IaaS- und PaaS-Ressourcen. Sie können Aktivitäten auf Ihren Ressourcen-Hostingplattformen entdecken, den Zugriff auf Daten in Ihren selbstgehosteten Apps und Ressourcen anzeigen, einschließlich Speicherkonten, Infrastruktur und benutzerdefinierter Apps, die auf Azure, Google Cloud Platform und AWS gehostet werden. Sie können nicht nur die allgemeine Nutzung in Ihren IaaS-Lösungen anzeigen, sondern auch Einblicke in die Ressourcen, die in den einzelnen Lösungen gehostet werden, und die allgemeine Nutzung der Ressourcen gewinnen, um das Risiko pro Ressource zu verringern.

Wenn beispielsweise eine große Datenmenge hochgeladen wird, können >Sie erkennen, auf welche Ressource sie hochgeladen wurde, und einen Drilldown durchführen, um zu sehen, wer die Aktivität ausgeführt hat.

Hinweis

Dies wird nur in Firewalls und Proxys unterstützt, die auf URL-Daten abzielen. Weitere Informationen finden in der Liste der unterstützten Geräte unter Unterstützte Firewalls und Proxys.

So zeigen Sie ermittelte Ressourcen an:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option Cloud Discovery. Wählen Sie dann die Registerkarte Ermittelte Ressourcen.

Auf der Seite Ermittelte Ressourcen können Sie einen Drilldown zu jeder Ressource ausführen, um zu sehen, welche Arten von Transaktionen aufgetreten sind und wer darauf zugegriffen hat, und dann einen weiteren Drilldown ausführen, um die Benutzer eingehender zu untersuchen.

Wählen Sie bei benutzerdefinierten Apps das Optionsmenü am Ende der Zeile und dann Neue benutzerdefinierte App hinzufügen aus. Dadurch wird der Dialog Diese App hinzufügen geöffnet, in dem Sie die App benennen und identifizieren können, damit sie im Cloud Discovery-Dashboard enthalten sein kann.

Generieren eines Cloud Discovery-Ausführungsberichts

Die beste Methode, einen Überblick über die Verwendung von Schatten-IT in Ihrer Organisation zu erhalten, ist die Generierung eines Cloud Discovery-Ausführungsberichts. In diesem Bericht werden die wichtigsten potenziellen Risiken identifiziert. Er hilft Ihnen dabei, einen Workflow zu planen, um Risiken zu minimieren und zu verwalten, bis diese gelöst sind.

So generieren Sie einen Cloud Discovery-Ausführungsbericht:

Wählen Sie im Microsoft Defender-Portal unter Cloud-Apps die Option Cloud Discovery.

Wählen Sie auf der Seite Cloud Discovery die Option Aktionen>Cloud Discovery-Ausführungsbericht generieren.

Ändern Sie optional den Nahmen des Berichts, und wählen Sie dann Generieren.

Ausschließen von Entitäten

Wenn Sie Systembenutzer, IP-Adressen oder Computer haben besitzen, die besonders störend oder uninteressant sind, oder Entitäten, die nicht in den Schatten-IT-Berichten enthalten sein sollen, können Sie deren Daten aus den analysierten Cloud Discovery-Daten ausschließen. Beispiel: Sie möchten alle Informationen ausschließen, die von einem lokalen Host stammen.

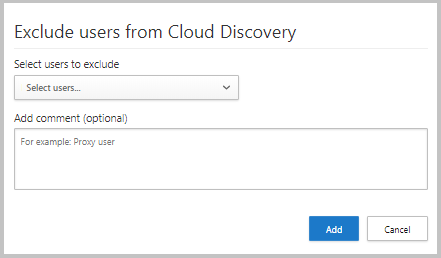

So erstellen Sie einen Ausschluss:

Wählen Sie im Microsoft Defender-Portal Einstellungen>Cloud-Apps>Cloud Discovery>Entitäten ausschließen.

Wählen Sie die Registerkarte Ausgeschlossene Benutzer, Ausgeschlossene Gruppen, Ausgeschlossene IP-Adressen oder Ausgeschlossene Geräte und dann die Schaltfläche +Hinzufügen, um Ihre Ausschlüsse hinzuzufügen.

Hinzufügen von Benutzeralias, IP-Adresse oder Computername Sie sollten Informationen über die Gründe des Ausschlusses hinzufügen.

Hinweis

Alle Entitätsausschlüsse gelten nur für neu empfangene Daten. Historische Daten der ausgeschlossenen Entitäten bleiben für den Aufbewahrungszeitraum (90 Tage) erhalten.

Verwalten kontinuierlicher Berichte

Benutzerdefinierte fortlaufende Berichte stellen bei der Überwachung der Cloud Discovery-Protokolldaten Ihrer Organisation mehr Granularität bereit. Mit dem Erstellen benutzerdefinierter Berichte können Sie nach bestimmten geografischen Orten, Netzwerken und Standorten oder nach Organisationseinheiten filtern. Standardmäßig werden nur die folgenden Berichte in Ihrer Auswahl von Cloud Discovery-Berichten angezeigt:

Im globalen Bericht werden alle Informationen im Portal aus allen Datenquellen, die Sie in Ihre Protokolle einbezogen haben, konsolidiert. Der globale Bericht enthält keine Daten von Microsoft Defender for Endpoint.

Im datenquellenspezifischen Bericht werden nur Informationen für eine bestimmte Datenquelle angezeigt.

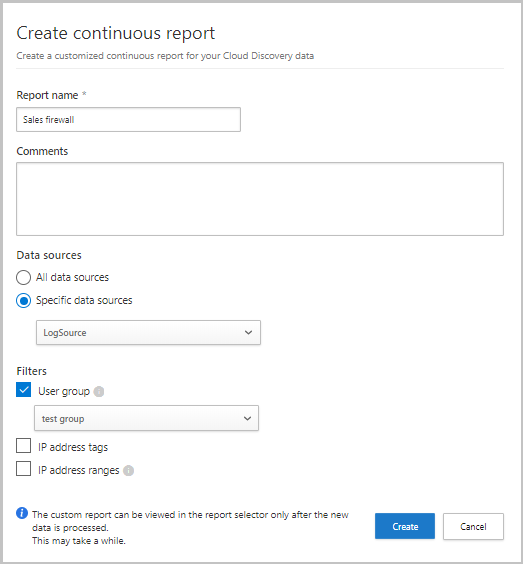

So erstellen Sie einen neuen fortlaufenden Bericht:

Wählen Sie im Microsoft Defender-Portal Einstellungen>Cloud-Apps>Cloud Discovery>Fortlaufender Bericht>Bericht erstellen.

Geben Sie einen Berichtsnamen ein.

Wählen Sie die Datenquellen aus, die Sie einbeziehen möchten (alle oder bestimmte).

Legen Sie die gewünschten Filter auf die Daten fest. Bei diesen Filtern kann es sich um Benutzergruppen, IP-Adresstags oder IP-Adressbereiche handeln. Weitere Informationen zum Arbeiten mit IP-Adress-Tags und IP-Bereichen finden Sie unter Strukturieren der Daten gemäß Ihren Anforderungen.

Hinweis

Alle benutzerdefinierten Berichte sind auf maximal 1 GB nicht komprimierter Daten beschränkt. Wenn mehr als 1 GB Daten vorhanden sind, werden die ersten 1 GB Daten in den Bericht exportiert.

Löschen von Cloud Discovery-Daten

In den folgenden Fällen wird empfohlen, Cloud Discovery-Daten zu löschen:

Wenn Sie Protokolldateien manuell hochgeladen haben, viel Zeit vergangen ist, bevor Sie das System mit neuen Protokolldateien aktualisiert haben, und Sie nicht möchten, dass alte Daten Ihre Ergebnisse beeinflussen.

Wenn Sie eine neue benutzerdefinierte Datenansicht festlegen, gilt diese nur ab diesem Punkt für neue Daten. In solchen Fällen sollten Sie alte Daten löschen und anschließend Ihre Protokolldateien erneut hochladen, um der benutzerdefinierten Datenansicht zu ermöglichen, den Protokolldateidaten Ereignisse zu entnehmen.

Wenn viele Benutzer oder IP-Adressen vor kurzem wieder aktiv geworden sind, nachdem sie einige Zeit lang offline waren, wird ihre Aktivität als anomal identifiziert, und Sie erhalten möglicherweise viele falsch positive Verstoßmeldungen.

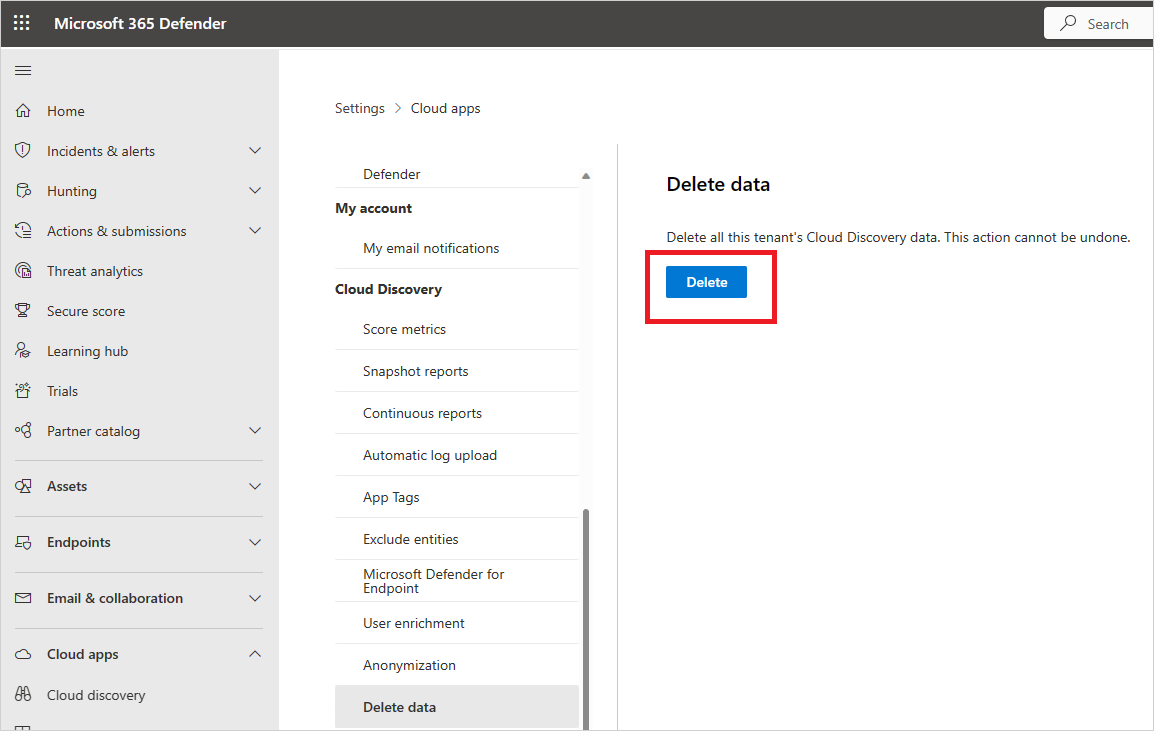

Wichtig

Stellen Sie sicher, dass Sie Daten löschen möchten, bevor Sie dies tun. Diese Aktion ist unwiderruflich und löscht alle Cloud Discovery-Daten im System.

So löschen Sie Cloud Discovery-Daten:

Wählen Sie im Microsoft Defender-Portal Einstellungen>Cloud-Apps>Cloud Discovery>Daten löschen.

Wählen Sie die Schaltfläche Löschen aus.

Hinweis

Der Löschvorgang dauert einige Minuten und erfolgt nicht sofort.

Nächste Schritte

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für