Grundlegendes zum Analystenbericht in der Bedrohungsanalyse in Microsoft Defender XDR

Gilt für:

- Microsoft Defender XDR

Wichtig

Einige Informationen in diesem Artikel beziehen sich auf ein vorab veröffentlichtes Produkt, das vor der kommerziellen Veröffentlichung möglicherweise erheblich geändert wird. Microsoft übernimmt in Bezug auf die hier bereitgestellten Informationen keine Gewährleistung, weder ausdrücklich noch konkludent.

Jeder Bedrohungsanalysebericht enthält dynamische Abschnitte und einen umfassenden schriftlichen Abschnitt, der als Analystbericht bezeichnet wird. Um auf diesen Abschnitt zuzugreifen, öffnen Sie den Bericht über die nachverfolgte Bedrohung, und wählen Sie die Registerkarte Analystenbericht aus.

Abschnitt "Analystenbericht" eines Bedrohungsanalyseberichts

Die verschiedenen Berichtstypen von Analysten kennen

Ein Bedrohungsanalysebericht kann unter einem der folgenden Berichtstypen klassifiziert werden:

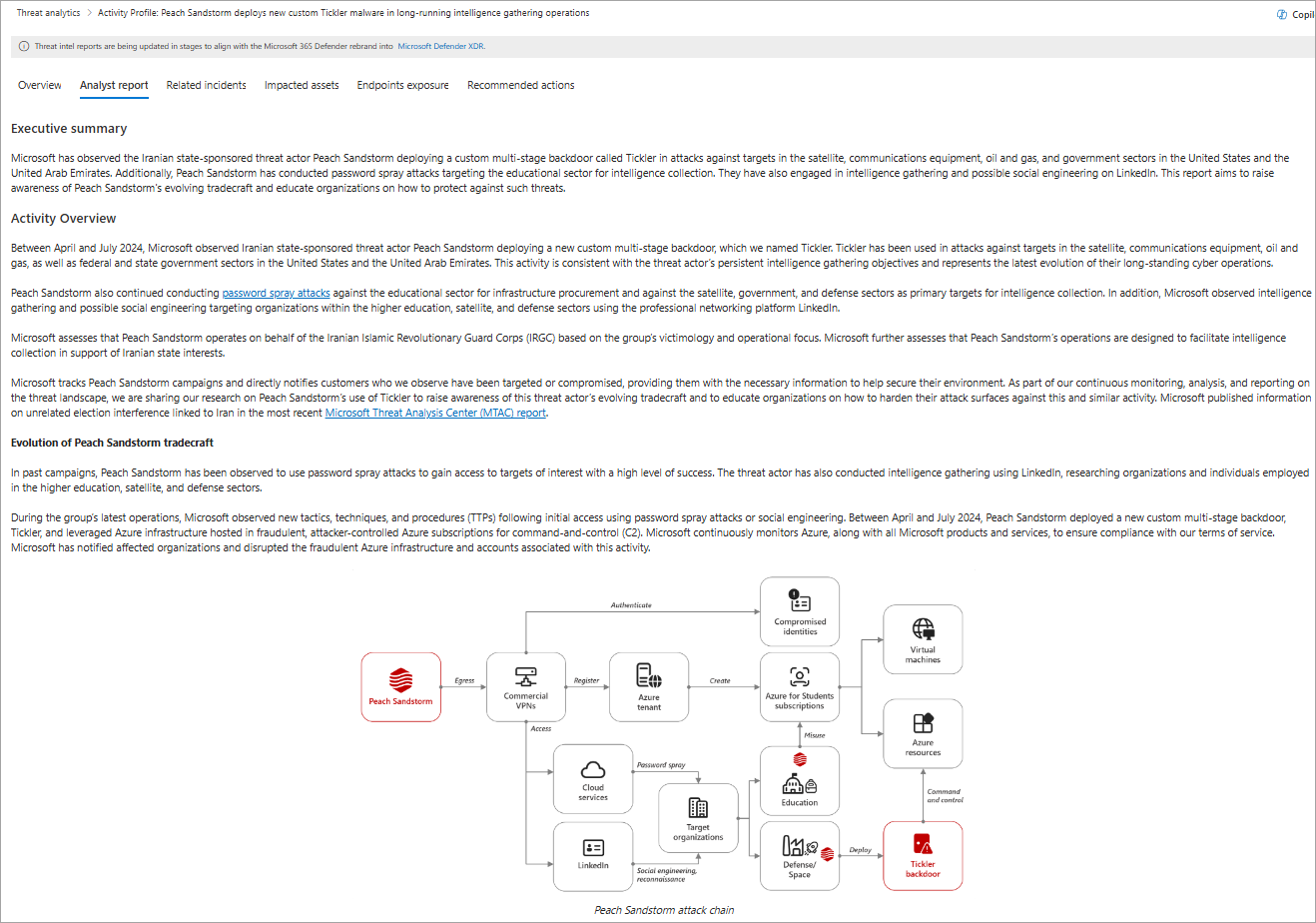

- Aktivitätsprofil : Enthält Informationen zu einer bestimmten Angriffskampagne, die häufig einem Bedrohungsakteur zugeordnet ist. In diesem Bericht wird erläutert, wie ein Angriff stattgefunden hat, warum er Ihnen wichtig ist und wie Microsoft seine Kunden davor schützt. Ein Aktivitätsprofil kann auch Details wie Zeitleiste von Ereignissen, Angriffsketten sowie Verhaltensweisen und Methoden enthalten.

- Akteurprofil : Enthält Informationen zu einem bestimmten von Microsoft verfolgten Bedrohungsakteur hinter wichtigen Cyberangriffen. In diesem Bericht werden die Beweggründe des Akteurs, die branchenspezifischen und/oder geografischen Ziele sowie deren Taktiken, Techniken und Verfahren (TTPs) erläutert. Ein Akteurprofil kann auch Informationen über die Angriffsinfrastruktur des Akteurs, Schadsoftware (benutzerdefiniert oder Open Source) und von ihnen verwendete Exploits sowie wichtige Ereignisse oder Kampagnen enthalten, an denen er beteiligt war.

- Technikprofil : Enthält Informationen zu einer bestimmten Technik, die von Bedrohungsakteuren verwendet wird, z. B. zur böswilligen Verwendung von PowerShell oder zum Sammeln von Anmeldeinformationen bei der Kompromittierung von Geschäfts-E-Mails (BEC) und zu der Art und Weise, wie Microsoft seine Kunden schützt, indem aktivitäten erkannt werden, die mit der Technik verknüpft sind.

- Bedrohungsübersicht : Fasst mehrere Profilberichte in einer Erzählung zusammen, die ein umfassenderes Bild einer Bedrohung zeichnet, die diese Berichte verwendet oder damit in Zusammenhang steht. Beispielsweise verwenden Bedrohungsakteure unterschiedliche Techniken, um lokale Anmeldeinformationen zu stehlen, und eine Bedrohungsübersicht über den Diebstahl von lokalen Anmeldeinformationen kann mit Technikenprofilen bei Brute-Force-Angriffen, Kerberos-Angriffen oder Informationsdiebstahl-Schadsoftware verknüpft sein. Microsoft Threat Intelligence verwendet seine Sensoren für die wichtigsten Bedrohungen, die Kundenumgebungen betreffen, um zu bewerten, welche Bedrohung diesen Berichtstyp verdienen könnte.

- Toolprofil : Stellt Informationen zu einem bestimmten benutzerdefinierten oder Open-Source-Tool bereit, das häufig einem Bedrohungsakteur zugeordnet ist. In diesem Bericht werden die Funktionen des Tools, die Ziele erläutert, die der Bedrohungsakteur möglicherweise zu erreichen versucht, und wie Microsoft seine Kunden schützt, indem die damit verbundenen Aktivitäten erkannt werden.

- Sicherheitsrisikoprofil : Enthält Informationen zu einer bestimmten CVE-ID (Common Vulnerabilities and Exposures) oder einer Gruppe ähnlicher CVEs, die sich auf ein Produkt auswirken. In einem Sicherheitsrisikoprofil werden in der Regel beachtenswerte Sicherheitsrisiken erläutert, z. B. solche, die von Bedrohungsakteuren verwendet werden, und wichtige Angriffskampagnen. Sie deckt eine oder mehrere der folgenden Arten von Informationen ab: Art der Sicherheitsrisiken, betroffener Dienste, Zero-Day- oder In-the-Wild-Ausnutzung, Schweregradbewertung und potenzielle Auswirkungen sowie Die Abdeckung von Microsoft.

Überprüfen des Analystenberichts

Jeder Abschnitt des Analystenberichts ist so konzipiert, dass er verwertbare Informationen bereitstellt. Obwohl die Berichte variieren, enthalten die meisten Berichte die in der folgenden Tabelle beschriebenen Abschnitte.

| Berichtsabschnitt | Beschreibung |

|---|---|

| Kurzfassung | Momentaufnahme der Bedrohung, die den Zeitpunkt, an dem sie zum ersten Mal gesehen wurde, ihre Beweggründe, wichtige Ereignisse, wichtige Ziele und unterschiedliche Tools und Techniken umfassen kann. Sie können diese Informationen verwenden, um die Priorisierung der Bedrohung im Kontext Ihrer Branche, Ihres geografischen Standorts und Ihres Netzwerks weiter zu bewerten. |

| Übersicht | Technische Analyse der Bedrohung, die je nach Berichtstyp die Details eines Angriffs und die Verwendung einer neuen Technik oder Angriffsfläche umfassen kann. Dieser Abschnitt enthält je nach Berichtstyp auch unterschiedliche Überschriften und weitere Unterabschnitte, um mehr Kontext und Details bereitzustellen. Beispielsweise verfügt ein Sicherheitsrisikoprofil über einen separaten Abschnitt, in dem die betroffenen Technologien aufgeführt sind, während ein Akteurprofil Die Abschnitte Tools und TTPs und Attribution enthalten kann. |

| Erkennungen/Hunting-Abfragen | Spezifische und generische Erkennungen , die von Microsoft-Sicherheitslösungen bereitgestellt werden und aktivitäten oder Komponenten im Zusammenhang mit der Bedrohung darstellen können. Dieser Abschnitt enthält auch Suchabfragen zum proaktiven Identifizieren möglicher Bedrohungsaktivitäten. Die meisten Abfragen werden zur Ergänzung von Erkennungen bereitgestellt, insbesondere für die Suche nach potenziell schädlichen Komponenten oder Verhaltensweisen, die nicht dynamisch als bösartig bewertet werden konnten. |

| MITRE ATT&CK-Techniken beobachtet | Wie beobachtete Techniken dem MITRE ATT&CK-Angriffsframework zugeordnet werden |

| Empfehlungen | Umsetzbare Schritte, die die Auswirkungen der Bedrohung stoppen oder verringern können. Dieser Abschnitt enthält auch Risikominderungen, die nicht dynamisch als Teil des Bedrohungsanalyseberichts nachverfolgt werden. |

| Verweise | Microsoft- und Drittanbieterveröffentlichungen, auf die von Analysten während der Erstellung des Berichts verwiesen wird. Der Inhalt der Bedrohungsanalyse basiert auf Daten, die von Microsoft-Forschern überprüft wurden. Informationen aus öffentlich zugänglichen Quellen von Drittanbietern werden eindeutig als solche identifiziert. |

| Änderungsprotokoll | Der Zeitpunkt, zu dem der Bericht veröffentlicht wurde und wann wesentliche Änderungen am Bericht vorgenommen wurden. |

Verstehen, wie jede Bedrohung erkannt werden kann

Der Analystenbericht enthält auch Informationen aus verschiedenen Microsoft-Lösungen, die bei der Erkennung der Bedrohung helfen können. Es listet die erkennungen auf, die für diese Bedrohung von jedem der in den folgenden Abschnitten aufgeführten Produkte spezifisch sind, sofern zutreffend. Warnungen von diesen bedrohungsspezifischen Erkennungen werden in den Warnungskarten status der Seite Bedrohungsanalyse angezeigt.

Einige Analystenberichte Erwähnung Warnungen, die generisch auf verdächtiges Verhalten ausgelegt sind und möglicherweise nicht der nachverfolgten Bedrohung zugeordnet sind. In solchen Fällen gibt der Bericht eindeutig an, dass die Warnung durch nicht verbundene Bedrohungsaktivitäten ausgelöst werden kann und dass sie nicht in den status Karten überwacht wird, die auf der Seite Bedrohungsanalyse bereitgestellt werden.

Microsoft Defender Antivirus

Antivirenerkennungen sind auf Geräten verfügbar, auf denen Microsoft Defender Antivirus unter Windows aktiviert ist. Diese Erkennungen sind mit ihren jeweiligen Schadsoftware-Enzyklopädien im Microsoft Security Intelligence verknüpft, sofern verfügbar.

Microsoft Defender für Endpunkt

EDR-Warnungen (Endpoint Detection and Response) werden für Geräte ausgelöst, die in Microsoft Defender for Endpoint integriert sind. Diese Warnungen basieren auf Sicherheitssignalen, die vom Defender für Endpunkt-Sensor erfasst werden, und anderen Endpunktfunktionen wie Antivirensoftware, Netzwerkschutz und Manipulationsschutz, die als leistungsstarke Signalquellen dienen.

Microsoft Defender für Office 365

Erkennungen und Risikominderungen von Defender for Office 365 sind auch in Analystenberichten enthalten. Defender for Office 365 ist eine nahtlose Integration in Microsoft 365-Abonnements, die vor Bedrohungen in E-Mails, Links (URLs), Dateianlagen und Tools für die Zusammenarbeit schützt.

Microsoft Defender for Identity

Defender for Identity ist eine cloudbasierte Sicherheitslösung, mit der Sie Ihre Identitätsüberwachung in Ihren organization schützen können. Es verwendet Signale von lokales Active Directory- und Cloudidentitäten, damit Sie erweiterte Bedrohungen, die auf Ihre organization gerichtet sind, besser identifizieren, erkennen und untersuchen können.

Microsoft Defender for Cloud Apps

Defender for Cloud Apps bietet umfassenden Schutz für SaaS-Anwendungen und unterstützt Sie beim Überwachen und Schützen Ihrer Cloud-App-Daten mithilfe grundlegender CASB-Funktionen (Cloud Access Security Broker), SSPM-Features (SaaS Security Posture Management), erweitertem Bedrohungsschutz und App-zu-App-Schutz.

Microsoft Defender für Cloud

Defender für Cloud ist eine cloudnative Anwendungsschutzplattform (CNAPP), die aus Sicherheitsmaßnahmen und -methoden besteht, die darauf ausgelegt sind, cloudbasierte Anwendungen vor verschiedenen Bedrohungen und Sicherheitsrisiken zu schützen.

Suchen nach subtilen Bedrohungsartefakten mithilfe der erweiterten Suche

Erkennungen ermöglichen es Ihnen zwar, die nachverfolgte Bedrohung automatisch zu identifizieren und zu stoppen, aber viele Angriffsaktivitäten hinterlassen subtile Spuren, die mehr Überprüfung erfordern. Einige Angriffsaktivitäten weisen Verhaltensweisen auf, die auch normal sein können, sodass ihre dynamische Erkennung zu Betriebsgeräuschen oder sogar zu falsch positiven Ergebnissen führen kann. Mithilfe von Huntingabfragen können Sie diese potenziell schädlichen Komponenten oder Verhaltensweisen proaktiv finden.

Microsoft Defender XDR erweiterte Suchabfragen

Die erweiterte Suche bietet eine Abfrageschnittstelle, die auf Kusto-Abfragesprache basiert, die das Auffinden subtiler Indikatoren für Die Bedrohungsaktivität vereinfacht. Außerdem können Sie kontextbezogene Informationen anzeigen und überprüfen, ob Indikatoren mit einer Bedrohung verbunden sind.

Erweiterte Huntingabfragen in den Analystenberichten wurden von Microsoft-Analysten überprüft und können im Editor für erweiterte Suchabfragen ausgeführt werden. Sie können die Abfragen auch verwenden, um benutzerdefinierte Erkennungsregeln zu erstellen, die Warnungen für zukünftige Übereinstimmungen auslösen.

Microsoft Sentinel Abfragen

Analystenberichte können auch anwendbare Hunting-Abfragen für Microsoft Sentinel Kunden enthalten.

Microsoft Sentinel verfügt über leistungsstarke Such- und Abfragetools für die Suche nach Sicherheitsbedrohungen in den Datenquellen Ihrer organization. Um Ihnen zu helfen, proaktiv nach neuen Anomalien zu suchen, die von Ihren Sicherheits-Apps oder sogar von Ihren geplanten Analyseregeln nicht erkannt werden, führen Sie Sentinel Hunting-Abfragen Sie dazu, die richtigen Fragen zu stellen, um Probleme in den Daten zu finden, die Sie bereits in Ihrem Netzwerk haben.

Anwenden zusätzlicher Entschärfungen

Die Bedrohungsanalyse verfolgt die status bestimmter Sicherheitsupdates und sicherer Konfigurationen dynamisch nach. Diese Arten von Informationen stehen als Diagramme und Tabellen auf den Registerkarten Endpunkte und Empfohlene Aktionen zur Verfügung und sind wiederholbare Empfehlungen, die für diese Bedrohung gelten und möglicherweise auch für andere Bedrohungen gelten.

Zusätzlich zu diesen nachverfolgten Empfehlungen könnte der Analystenbericht auch Risikominderungen behandeln, die nicht dynamisch überwacht werden, da sie nur für die Bedrohung oder Situation spezifisch sind, die im Bericht behandelt wird. Hier sind einige Beispiele für wichtige Risikominderungen, die nicht dynamisch nachverfolgt werden:

- Blockieren von E-Mails mit .lnk Anlagen oder anderen verdächtigen Dateitypen

- Zufällige Lokale Administratorkennwörter

- Informieren von Endbenutzern über Phishing-E-Mails und andere Bedrohungsvektoren

- Aktivieren bestimmter Regeln zur Verringerung der Angriffsfläche

Sie können zwar die Registerkarten Endpunkte und Empfohlene Aktionen verwenden, um Ihren Sicherheitsstatus gegen eine Bedrohung zu bewerten, mit diesen Empfehlungen können Sie jedoch weitere Schritte zur Verbesserung Ihres Sicherheitsstatus unternehmen. Lesen Sie sorgfältig alle Anleitungen zur Risikominderung im Analystenbericht, und wenden Sie sie nach Möglichkeit an.

Siehe auch

- Bedrohungsanalyse – Übersicht

- Proaktives Auffinden von Bedrohungen mit erweiterter Suche

- Regeln für die benutzerdefinierte Erkennung

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft Security-Community in unserer Tech Community: Microsoft Defender XDR Tech Community.