Übersicht über Microsoft Defender for Cloud Apps

Tipp

Möglicherweise suchen Sie nach Microsoft 365 Cloud App Security. Weitere Informationen finden Sie unter Was sind die Unterschiede zwischen Microsoft Defender for Cloud Apps und Microsoft 365 Cloud App Security?

SaaS-Apps (Software as a Service) sind in hybriden Arbeitsumgebungen überall verfügbar, und der Schutz von SaaS-Apps und den wichtigen Daten, die sie speichern, ist eine große Herausforderung für Organisationen. Die zunehmende Nutzung von Apps in Verbindung mit dem Zugriff von Mitarbeitern auf Unternehmensressourcen außerhalb der Unternehmensgrenzen hat auch neue Angriffsvektoren geschaffen. Um diese Angriffe effektiv zu bekämpfen, benötigen Sicherheitsteams einen Ansatz, der ihre Daten in Cloud-Apps über den herkömmlichen Umfang von Cloud Access Security Brokers (CASBs) hinaus schützt.

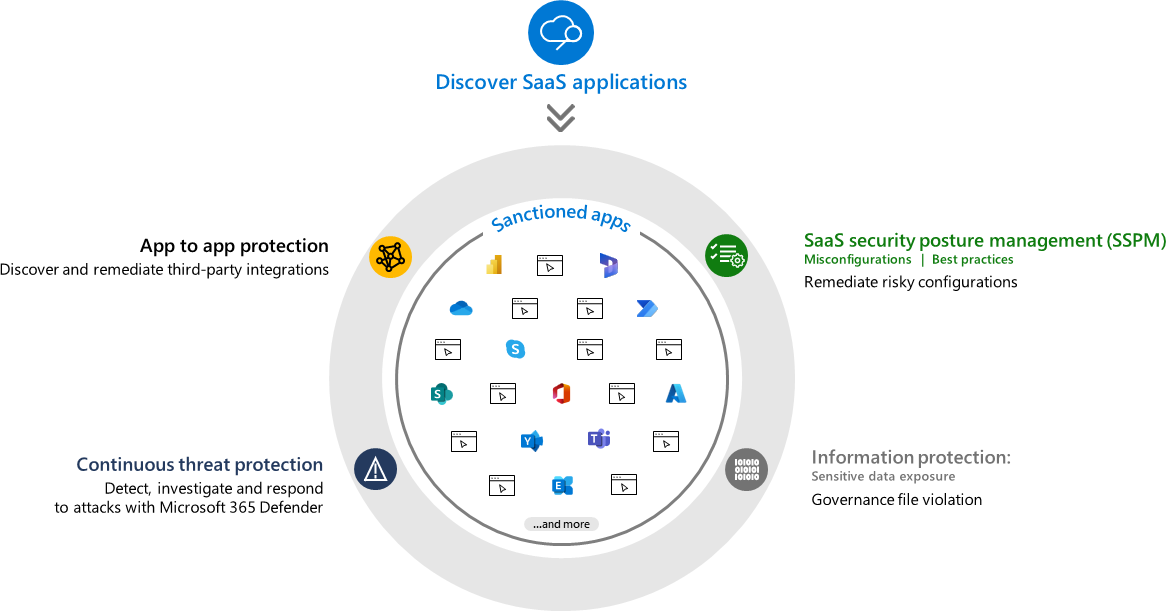

Microsoft Defender for Cloud Apps bietet vollständigen Schutz für SaaS-Anwendungen und hilft Ihnen dabei, Ihre Cloud-App-Daten in den folgenden Funktionsbereichen zu überwachen und zu schützen:

Grundlegende Funktionen des Cloudzugriffssicherheitsbrokers (CASB), z. B. Schatten-IT-Ermittlung, Sichtbarkeit der Cloud-App-Nutzung, Schutz vor app-basierten Bedrohungen von überall in der Cloud und Datenschutz sowie Compliancebewertungen.

SSPM-Funktionen (SaaS Security Posture Management), die es Sicherheitsteams ermöglichen, den Sicherheitsstatus der Organisation zu verbessern

Advanced Threat Protection als Teil der XDR-Lösung (Extended Detection and Response) von Microsoft, um eine leistungsstarke Korrelation von Signalen und Sichtbarkeit in der vollständigen Kill Chain erweiterter Angriffe zu ermöglichen

App-zu-App-Schutz, der die wichtigsten Bedrohungsszenarien auf OAuth-fähige Apps erweitert, die über Berechtigungen und Rechte für den Zugriff auf kritische Daten und Ressourcen verfügen.

Entdecken von SaaS-Anwendungen

Defender for Cloud Apps bilden ein vollständiges Bild der Risiken für Ihre Umgebung ab, von der Nutzung von SaaS-Anwendungen bis zu Ressourcen, und gibt Ihnen die Kontrolle darüber, was wann verwendet wird.

Identifizieren: Defender for Cloud Apps verwenden Daten basierend auf einer Bewertung des Netzwerkdatenverkehrs und einem umfangreichen App-Katalog, um Apps zu identifizieren, auf die Benutzer in Ihrer Organisation zugreifen. Defender for Cloud Apps liefert Details dazu, welche Apps sowohl in als auch außerhalb Ihres Unternehmensnetzwerks verwendet werden.

Defender for Cloud Apps erkennt alle Ihre Clouddienste, weist jedem eine Risikobewertung zu und identifiziert auch alle Benutzer und Apps von Drittanbietern, die sich anmelden können.

Beurteilen: Bewerten Sie ermittelte Apps hinsichtlich mehr als 90 Risikoindikatoren, sodass Sie die ermittelten Apps sortieren und den Sicherheits- und Compliancestatus Ihrer Organisationen bewerten können.

Verwalten: Legen Sie Richtlinien fest, die Apps rund um die Uhr überwachen. Wenn beispielsweise anomales Verhalten auftritt wie ungewöhnliche Nutzungsspitzen, werden Sie automatisch benachrichtigt und zum Handeln angeleitet.

Weitere Informationen finden Sie unter Einrichten von Cloud Discovery.

SSPM (SaaS Security Posture Management)

Während die Optimierung des Sicherheitsstatus einer Organisation ein kritischer Schwerpunktbereich ist, stehen Sicherheitsteams vor der Herausforderung, Best Practices für jede einzelne Anwendung untersuchen zu müssen. Defender for Cloud Apps unterstützt Sie dabei, indem falsche Konfigurationen angezeigt und bestimmte Aktionen empfohlen werden, um den Sicherheitsstatus jeder verbundenen App zu stärken. Empfehlungen basieren auf Branchenstandards wie dem Center for Internet Security und folgen den vom jeweiligen App-Anbieter festgelegten Best Practices.

Defender for Cloud Apps stellt automatisch SSPM-Daten für jede unterstützte und verbundene App in Microsoft Secure Score bereit. Weitere Informationen finden Sie unter Benutzer-App-Governance- und Sichtbarkeit der Sicherheitskonfiguration.

Informationsschutz

Defender for Cloud Apps identifiziert und hilft Ihnen beim Steuern vertraulicher Informationen mit DLP-Features (Data Loss Protection) und hilft Ihnen, auf Sensitivitätskennzeichnungen bei erkannten Inhalten zu reagieren.

Die Integration von Defender for Cloud Apps mit Microsoft Purview ermöglicht es Sicherheitsteams außerdem, sofort einsatzbereite Datenklassifizierungstypen in ihren Informationsschutzrichtlinien zu nutzen und vertrauliche Informationen mit DLP-Features (Data Loss Protection) zu steuern. Microsoft bietet eine umfangreiche Suite von Funktionen zum Schutz vor Datenverlust, um sicherzustellen, dass Ihre Daten unabhängig davon geschützt werden, wo auf sie zugegriffen wird.

Defender for Cloud Apps stellen eine Verbindung mit SaaS-Apps her, um nach Dateien mit vertraulichen Daten zu suchen und festzustellen, welche Daten wo gespeichert sind und wer darauf zugreift. Um diese Daten zu schützen, können Organisationen Steuerelemente implementieren, wie z. B.:

- Anwenden einer Vertraulichkeitsbezeichnung

- Blockieren von Downloads auf ein nicht verwaltetes Gerät

- Entfernen externer Projektmitarbeiter in vertraulichen Dateien

Weitere Informationen finden Sie unter Microsoft Purview Information Protection integrieren.

Fortlaufender Bedrohungsschutz mit XDR (eXtended Detection and Response)

Während Cloud-Apps weiterhin Ziele für Angreifer darstellen, die versuchen, Unternehmensdaten zu exfiltrieren, überschreiten komplexe Angriffe häufig Modalitäten – wechseln lateral von E-Mails als häufigstem Einstiegspunkt zu Kompromittierung von Endpunkten und Identitäten, bevor sie schließlich Zugriff auf In-App-Daten erhalten.

Defender for Cloud Apps bietet integrierte adaptive Zugriffssteuerung (Adaptive Access Control, AAC), eine Analyse des Benutzer- und Entitätsverhaltens (UEBA) und unterstützt Sie bei der Entschärfung von Malware.

Defender for Cloud Apps ist außerdem direkt in Microsoft Defender XDR integriert und korrelieren so XDR-Signale (eXtended Detection and Response) aus der Microsoft Defender-Suite und ermöglichen auf Vorfallsebene Erkennungs-, Untersuchungs- und leistungsstarke Reaktionsmöglichkeiten. Die Integration von SaaS-Sicherheit in die XDR-Erfahrung von Microsoft bietet SOC-Teams vollständige Kill Chain-Sichtbarkeit und verbessert die betriebliche Effizienz und Effektivität.

Weitere Informationen finden Sie unter Microsoft Defender for Cloud Apps in Microsoft Defender XDR.

App-zu-App-Schutz mit App-Governance

OAuth-Apps werden häufig unbemerkt ausgeführt, verfügen aber dennoch über umfangreiche Berechtigungen, um im Namen von Mitarbeiter*innen auf Daten in anderen Apps zuzugreifen. Dadurch sind OAuth-Apps anfällig für Kompromittierungen.

Defender for Cloud Apps schließt die Lücke bei der OAuth-App-Sicherheit und hilft Ihnen, den Datenaustausch zwischen Apps durch Anwendungsgovernance zu schützen. Sie können nach ungenutzten Apps Ausschau halten und sowohl aktuelle als auch abgelaufene Anmeldeinformationen überwachen, um die in Ihrer Organisation verwendeten Apps zu steuern und die App-Hygiene zu gewährleisten.

Weitere Informationen finden Sie in der App-Governance in Microsoft Defender for Cloud Apps.

Nächste Schritte

Weitere Informationen finden Sie unter:

- Was sind die Unterschiede zwischen Microsoft Cloud App Security und Microsoft 365 Cloud App Security?

- Microsoft 365-Lizenzierungsdatenblatt

- Erste Schritte mit Defender for Cloud Apps

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.