Microsoft Tunnel überwachen

Nach der Installation von Microsoft Tunnel können Sie die Serverkonfiguration und serverintegrität im Microsoft Intune Admin Center anzeigen.

Verwenden der Admin Center-Benutzeroberfläche

Melden Sie sich bei Microsoft Intune Admin Center an, und wechseln Sie zu Mandantenverwaltung>Microsoft Tunnel Gateway>Health status.

Wählen Sie als Nächstes einen Server aus, und öffnen Sie dann die Registerkarte Integritätsprüfung, um die Integrität der Server status Metriken anzuzeigen. Standardmäßig verwendet jede Metrik vordefinierte Schwellenwerte, die den Status festlegen. Die folgenden Metriken unterstützen die Anpassung dieser Schwellenwerte:

- CPU-Auslastung

- Speicherauslastung

- Speicherplatznutzung

- Wartezeit

Standardwerte für Serverintegritätsmetriken:

Letzte Anmeldung: Zeitpunkt der letzten Anmeldung des Tunnel Gateway-Servers bei Intune.

- Fehlerfrei: Der letzte Anmeldevorgang war innerhalb der letzten fünf Minuten

- Fehlerhaft : Der letzte Check-In liegt mehr als fünf Minuten zurück.

Aktuelle Verbindungen: Die Anzahl der eindeutigen Verbindungen, die bei der letzten Anmeldung des Servers aktiv waren.

- Fehlerfrei: Es bestanden 4.990 oder weniger Verbindungen

- Fehlerhaft: Es bestanden mehr als 4.990 aktive Verbindungen

Durchsatz: Die Megabits pro Sekunde an Datenverkehr, die bei der letzten Serveranmeldung durch die NIC des Tunnel Gateways übergeben wurden.

CPU-Auslastung: Die durchschnittliche CPU-Auslastung durch den Tunnel Gateway-Server alle fünf Minuten.

- Fehlerfrei: 95 % oder weniger

- Warnung: 96 % bis 99 %

- Fehlerhaft: 100 % Auslastung

CPU-Kerne : Die Anzahl der auf diesem Server verfügbaren CPU-Kerne.

- Fehlerfrei – 4 oder mehr Kerne

- Warnung : 1, 2 oder 3 Kerne

- Fehlerhaft -0 Kerne

Speichernutzung: Die durchschnittliche Belegung des Arbeitsspeichers durch den Tunnel Gateway-Server alle 5 Minuten.

- Fehlerfrei: 95 % oder weniger

- Warnung: 96 % bis 99 %

- Fehlerhaft: 100 % Auslastung

Speicherplatznutzung : Die Menge an Speicherplatz, die vom Tunnel gateway-Server verwendet wird.

- Fehlerfrei – über 5 GB

- Warnung – 3–5 GB

- Fehlerhaft – unter 3 GB

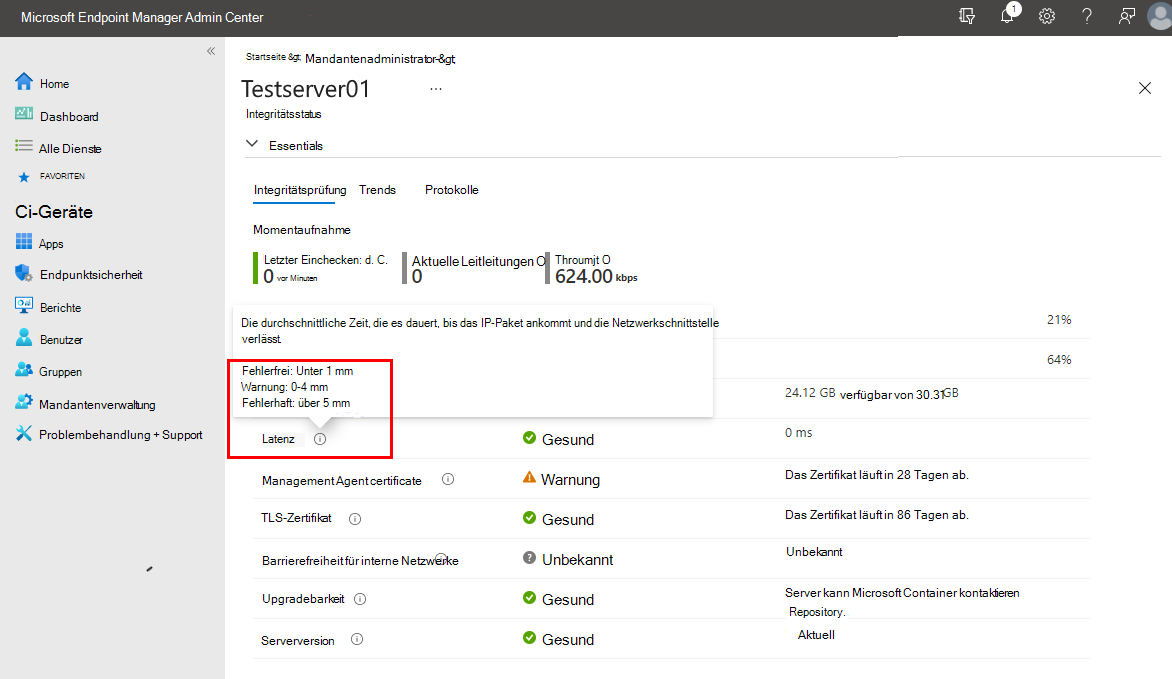

Latenz: die durchschnittliche Zeitspanne, die zwischen dem Eintreffen von IP-Paketen und ihrem Verlassen der Netzwerkschnittstelle vergeht.

- Fehlerfrei: weniger als 10 Millisekunden

- Warnung: 10 Millisekunden bis 20 Millisekunden

- Fehlerhaft: Mehr als 20 Millisekunden

Verwaltungs-Agent-Zertifikat: Das Verwaltungs-Agent-Zertifikat wird von Tunnel Gateway für die Authentifizierung bei Intune daher ist es wichtig, es vor ablaufen zu erneuern. Es sollte sich jedoch automatisch selbst erneuern.

- Fehlerfrei : Der Zertifikatablauf ist mehr als 30 Tage entfernt.

- Warnung : Der Zertifikatablauf ist weniger als 30 Tage entfernt.

- Fehlerhaft : Das Zertifikat ist abgelaufen.

TLS-Zertifikat : Die Anzahl der Tage bis zum Ablauf des TLS-Zertifikats (Transport Layer Security), das den Datenverkehr zwischen Clients und dem Tunnelgatewayserver schützt.

- Fehlerfrei: mehr als 30 Tage

- Warnung: 30 Tage oder weniger

- Fehlerhaft: Das Zertifikat ist abgelaufen

TLS-Zertifikatsperrung: Das Tunnelgateway versucht, die Sperrung status des TLS-Zertifikats (Transport Layer Security) mithilfe einer OCSP-Adresse (Online Certificate Status Protocol) oder einer Zertifikatsperrliste (Certificate Revocation List, CRL) zu überprüfen, wie durch das TLS-Zertifikat definiert. Diese Überprüfung erfordert, dass der Server Zugriff auf den OCSP-Endpunkt oder die CRL-Adresse hat, wie im Zertifikat definiert.

- Fehlerfrei : Das TLS-Zertifikat wird nicht widerrufen.

- Warnung : Es kann nicht überprüft werden, ob das TLS-Zertifikat widerrufen wurde. Stellen Sie sicher, dass auf die im Zertifikat definierten Endpunkte vom Tunnelserver aus zugegriffen werden kann.

- Fehlerhaft : Das TLS-Zertifikat wird widerrufen.

Planen Sie, ein gesperrtes TLS-Zertifikat zu ersetzen.

Weitere Informationen zum Online Certificate Status Protocol (OCSP) finden Sie unter Online Certificate Status Protocol unter wikipedia.org.

Interner Netzwerkzugriff: Status der letzten Überprüfung der internen URL. Sie konfigurieren die URL als Teil einer Tunnel-Standortkonfiguration.

- Fehlerfrei: Der Server kann auf die URL zugreifen, die in den Standorteigenschaften angegeben ist.

- Fehlerhaft: Der Server kann nicht auf die URL zugreifen, die in den Standorteigenschaften angegeben ist.

- Unbekannt: Dieser Status wird angezeigt, wenn Sie in den Standorteigenschaften keine URL festgelegt haben. Dieser Status wirkt sich nicht auf den Gesamtstatus des Standorts aus.

Upgradebarkeit : Die Möglichkeit des Servers, sich an das Microsoft Container-Repository zu wenden, das tunnel gateway ein Upgrade ermöglicht, wenn Versionen verfügbar sind.

- Fehlerfrei : Der Server hat innerhalb der letzten 5 Minuten keine Verbindung mit dem Microsoft-Containerrepository hergestellt.

- Fehlerhaft : Der Server hat seit mehr als 5 Minuten keine Verbindung mit dem Microsoft Container Repository hergestellt.

Serverversion: Der Status der Tunnel-Gatewayserver-Software in Bezug auf die neueste Version.

- Fehlerfrei: Auf dem neuesten Stand hinsichtlich der neuesten Softwareversion

- Warnung: Eine Version im Rückstand

- Fehlerhaft: Zwei oder mehr Versionen im Rückstand, und Support wurde beendet

Wenn die Serverversion nicht fehlerfrei ist, planen Sie die Installation von Upgrades für Microsoft Tunnel.

Servercontainer : Bestimmt, ob der Container, der den Microsoft Tunnel-Server hostet, ausgeführt wird.

- Fehlerfrei: Servercontainer status fehlerfrei ist.

- Fehlerhaft: Servercontainer status nicht fehlerfrei ist.

Serverkonfiguration: Bestimmt, ob die Serverkonfiguration über Microsoft Intune Standorteinstellungen erfolgreich auf den Tunnelserver angewendet wird.

- Fehlerfrei : Die Serverkonfiguration wurde erfolgreich angewendet.

- Fehlerhaft : Die Serverkonfiguration konnte nicht angewendet werden.

Serverprotokolle : Bestimmt, ob Protokolle innerhalb der letzten 60 Minuten auf den Server hochgeladen wurden.

- Fehlerfrei : Serverprotokolle wurden innerhalb der letzten 60 Minuten hochgeladen.

- Fehlerhaft : Serverprotokolle wurden in den letzten 60 Minuten nicht hochgeladen.

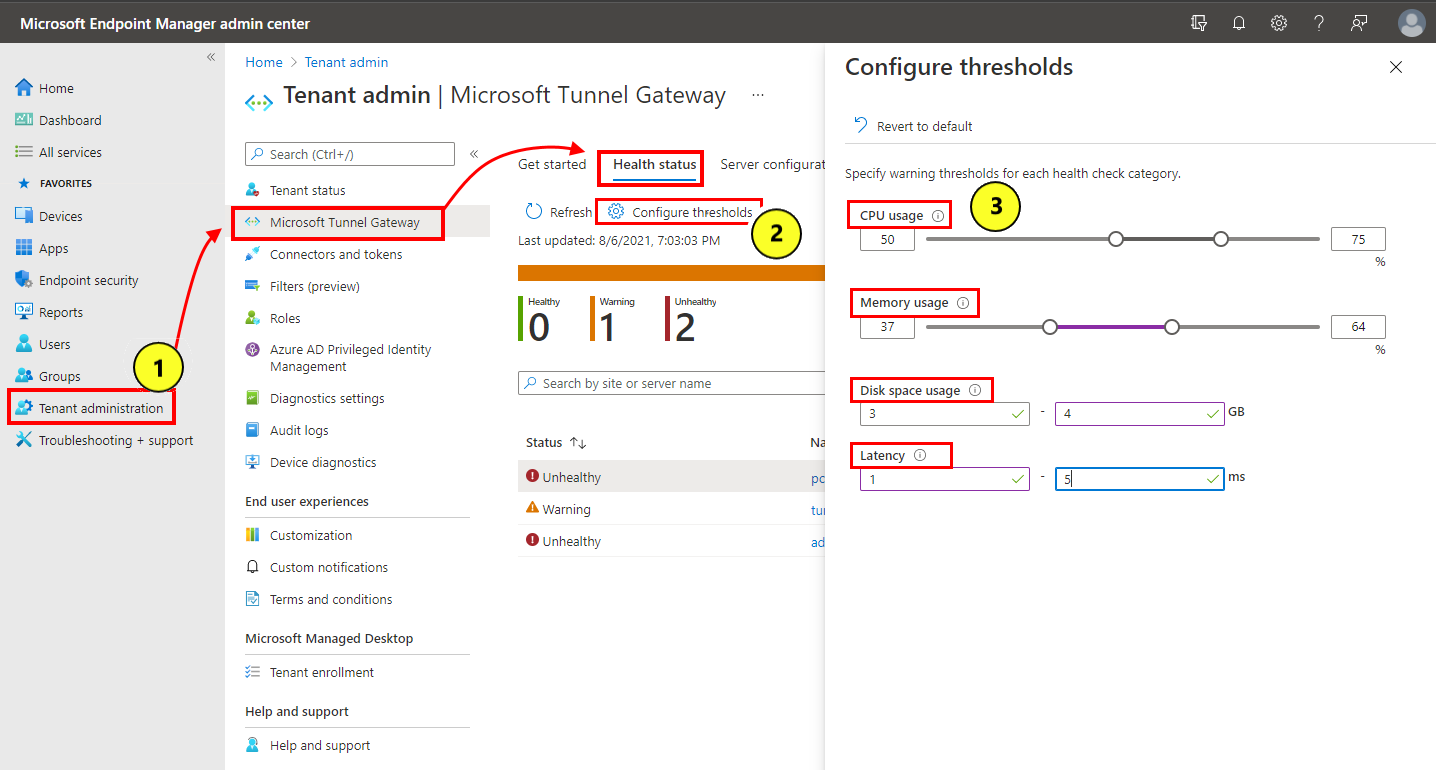

Verwalten von Schwellenwerten für den Integritätsstatus

Sie können die folgenden Microsoft Tunnel-Integritätsstatusmetriken anpassen und die Schwellenwerte ändern, die jeweils zum Melden ihres Status verwendet werden. Anpassungen gelten mandantenweit für alle Tunnel-Server. Folgende Metriken der Integritätsprüfung können angepasst werden:

- CPU-Auslastung

- Speicherauslastung

- Speicherplatznutzung

- Wartezeit

So ändern Sie einen Schwellenwert für Metriken

Melden Sie sich bei Microsoft Intune Admin Center an, und wechseln Sie zu Mandantenverwaltung>Microsoft Tunnel Gateway>Health status.

Wählen Sie Schwellenwerte konfigurieren aus.

Legen Sie auf der Seite Konfigurierte Schwellenwerte neue Schwellenwerte für jede Integritätsprüfungskategorie fest, die Sie anpassen möchten.

- Schwellenwerte gelten für alle Server an allen Standorten.

- Wählen Sie Auf Standardwert zurücksetzen aus, um alle Schwellenwerte auf ihre Standardwerte zurückzusetzen.

Wählen Sie Speichern.

Klicken Sie im Bereich „Integritätsstatus“ auf Aktualisieren, um den Status aller Server basierend auf den benutzerdefinierten Schwellenwerten zu aktualisieren.

Wenn Sie die Schwellenwerte ändern, werden die Werte auf der Registerkarte Integritätsprüfung eines Servers automatisch aktualisiert, um den Status auf den aktuellen Schwellenwerten basierend widerzuspiegeln.

Integritätsstatustrends für Tunnel-Server

Zeigen Sie Integritätsstatustrends für Integritätsmetriken für Microsoft Tunnel-Gateways in Form eines Diagramms an. Die Daten für die Diagramme werden über einen Drei-Stunden-Block gemittelt und können daher um bis zu drei Stunden verzögert sein.

Die Trenddiagramme für den Integritätsstatus sind für die folgenden Metriken verfügbar:

- Connections

- CPU-Auslastung

- Speicherplatznutzung

- Speicherauslastung

- Durchschnittliche Wartezeit

- Durchsatz

So zeigen Sie Trenddiagramme an:

Melden Sie sich beim Microsoft Intune Admin Center an.

Wechseln Sie zu Mandantenverwaltung>Microsoft Tunnel-Gateway>Integritätsstatus>Server auswählen, und klicken Sie dann auf Trends.

Wählen Sie in der Dropdownliste Metrik das Metrikdiagramm aus, das Sie anzeigen möchten.

Verwenden des mst-cli-Befehlszeilentools

Verwenden Sie das mst-cli-Befehlszeilentool, um Informationen über den Microsoft Tunnel-Server abzurufen. Diese Datei wird bei der Installation von Microsoft Tunnel dem Linux-Server hinzugefügt. Das Tool befindet sich unter: /usr/sbin/mst-cli.

Weitere Informationen und Befehlszeilenbeispiele finden Sie unter mst-cli-Befehlszeilentool für Microsoft Tunnel.

Anzeigen von Microsoft Tunnel-Protokollen

Microsoft Tunnel protokolliert Informationen in den Linux-Serverprotokollen im syslog-Format. Verwenden Sie zum Anzeigen von Protokolleinträgen den Befehl journalctl -t, gefolgt von einem oder mehreren Tags, die für Microsoft Tunnel-Einträge spezifisch sind:

mstunnel-agent: Anzeigen der Agent-Protokolle.

mstunnel_monitor: Anzeigen der Aufgabenüberwachungsprotokolle.

ocserv : Zeigt Serverprotokolle an.

ocserv-access: Zeigt Zugriffsprotokolle an.

Standardmäßig ist die Zugriffsprotokollierung deaktiviert. Das Aktivieren von Zugriffsprotokollen kann die Leistung verringern, je nach Anzahl aktiver Verbindungen und Nutzungsmustern auf dem Server. Die Protokollierung für DNS-Verbindungen erhöht die Ausführlichkeit der Protokolle, was zu Rauschen führen kann.

Zugriffsprotokolle haben das folgende Format:

<Server timestamp><Server Name><ProcessID on Server><userId><deviceId><protocol><src IP and port><dst IP and port><bytes sent><bytes received><connection time in seconds>Beispiel:- Feb 25 16:37:56 MSTunnelTest-VM ocserv-access[9528]: ACCESS_LOG,41150dc4-238x-4dwv-9q89-55e987f30c32,f5132455-ef2dd-225a-a693-afbbqed482dce,tcp,169.254.54.149:49462,10.88.0.5:80,112,60,10

Wichtig

In ocserv-access identifiziert der DeviceId-Wert die eindeutige Installation instance von Microsoft Defender, die auf einem Gerät ausgeführt wird, und identifiziert weder die Intune-Geräte-ID noch Microsoft Entra Geräte-ID. Wenn Defender deinstalliert und dann auf einem Gerät neu installiert wird, wird eine neue instance für die DeviceId* generiert.

So aktivieren Sie die Zugriffsprotokollierung:

- legen Sie TRACE_SESSIONS=1 fest in /etc/mstunnel/env.sh

- legen Sie TRACE_SESSIONS=2 fest, um die Protokollierung für DNS-Verbindungen einzuschließen.

- Führen Sie

mst-cli server restartaus, um den Server neu zu starten.

Wenn Zugriffsprotokolle zu viel Rauschen verursachen, können Sie die DNS-Verbindungsprotokollierung deaktivieren, indem Sie TRACE_SESSIONS=1 festlegen und den Server neu starten.

OCSERV_TELEMETRY : Zeigt Telemetriedetails für Verbindungen mit Tunnel an.

Telemetrieprotokolle weisen das folgende Format auf, wobei die Werte für bytes_in, bytes_out und Dauer nur für Trennungsvorgänge verwendet werden:

<operation><client_ip><server_ip><gateway_ip><assigned_ip><user_id><device_id><user_agent><bytes_in><bytes_out><duration>Beispiel:- 20. Okt. 19:32:15 mstunnel ocserv[4806]: OCSERV_TELEMETRY,connect,31258,73.20.85.75,172.17.0.3,3169.254.0.1,169.254.107.209,3780e1fc-3ac2-4268-a1fd-dd910ca8c13c, 5A683ECC-D909-4E5F-9C67-C0F595A4A70E,MobileAccess iOS 1.1.34040102

Wichtig

In OCSERV_TELEMETRY identifiziert der DeviceId-Wert die eindeutige installation instance von Microsoft Defender, die auf einem Gerät ausgeführt wird, und identifiziert weder die Intune-Geräte-ID noch Microsoft Entra Geräte-ID. Wenn Defender deinstalliert und dann auf einem Gerät neu installiert wird, wird eine neue instance für die DeviceId* generiert.

Befehlszeilenbeispiele für journalctl:

- Wenn Sie nur Informationen für den Tunnelserver anzeigen möchten, führen Sie

journalctl -t ocservaus. - Führen Sie aus, um das Telemetrieprotokoll anzuzeigen.

journalctl -t ocserv | grep TELEMETRY - Um Informationen zu allen Protokolloptionen anzuzeigen, können Sie

journalctl -t ocserv -t ocserv-access -t mstunnel-agent -t mstunnel_monitorausführen. - Fügen Sie dem Befehl

-fhinzu, um eine aktive und fortlaufende Ansicht der Protokolldatei anzuzeigen. Wenn Sie z. B. fortlaufende Prozesse für Microsoft Tunnel aktiv überwachen möchten, führen Siejournalctl -t mstunnel_monitor -faus.

Weitere Optionen für journalctl:

-

journalctl -h: Anzeigen der Befehlshilfe für journalctl. -

man journalctl: Anzeigen zusätzlicher Informationen -

man journalctl.conf: Anzeigen von Informationen zur Konfiguration. Weitere Informationen zu journalctl finden Sie in der Dokumentation für die Linux-Version, die Sie verwenden.

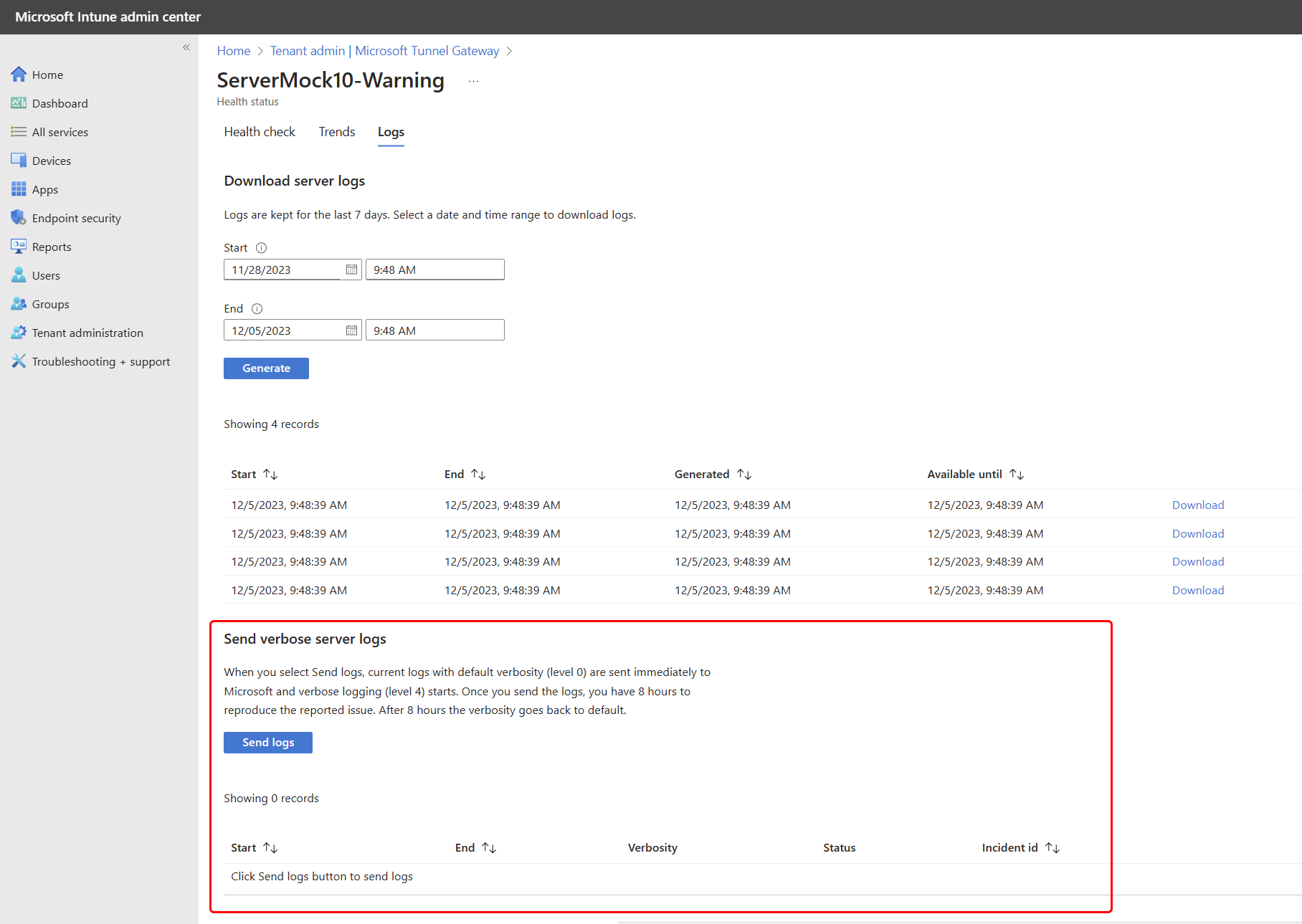

Einfacher Upload von Diagnoseprotokollen für Tunnelserver

Als Diagnosehilfe können Sie einen einzigen Klick im Intune Admin Center verwenden, um Intune ausführliche Protokolle von einem Tunnel Gateway-Server direkt an Microsoft zu aktivieren, zu sammeln und zu übermitteln. Diese ausführlichen Protokolle sind dann direkt für Microsoft verfügbar, wenn Sie mit Microsoft zusammenarbeiten, um Probleme mit einem Tunnelserver zu identifizieren oder zu beheben.

Sie können ausführliche Protokolle von einem Ereignis sammeln und hochladen, bevor Sie einen Supportvorfall öffnen, oder auf Anfrage, wenn Sie bereits mit Microsoft zusammenarbeiten, um einen Tunnelservervorgang zu untersuchen.

So verwenden Sie diese Funktion:

Öffnen Sie das Microsoft Intune Admin Center wechseln Sie zu Mandantenverwaltung>Microsoft Tunnel Gateway> wählen Sie einen Server> aus, und wählen Sie dann die Registerkarte Protokolle aus.

Suchen Sie auf der Registerkarte Protokolle den Abschnitt Ausführliche Serverprotokolle senden , und wählen Sie Protokolle senden aus.

Wenn Sie Protokolle für einen Tunnelserver senden auswählen, beginnt der folgende Prozess:

- Zunächst erfasst Intune die aktuellen Tunnelserverprotokolle und lädt sie direkt an Microsoft hoch. Diese Protokolle werden mithilfe der aktuellen Protokoll-Ausführlichkeitsebene des Servers erfasst. Standardmäßig ist die Ausführlichkeitsstufe des Servers null (0).

- Als Nächstes aktiviert Intune den Ausführlichkeitsgrad vier (4) für die Tunnelserverprotokolle. Dieser Ausführlichkeitsgrad der Details wird acht Stunden lang gesammelt.

- Während der acht Stunden ausführlichen Protokollsammlung sollte das problem oder der vorgang, der untersucht wird, reproduziert werden, um die ausführlichen Details in den Protokollen zu erfassen.

- Nach acht Stunden sammelt Intune einen zweiten Satz der Serverprotokolle, die die ausführlichen Details enthalten, und lädt sie an Microsoft hoch. Zum Zeitpunkt des Uploads setzt Intune auch die Tunnelserverprotokolle zurück, um den Standard-Ausführlichkeitsgrad null (0) zu verwenden. Wenn Sie zuvor die Ausführlichkeitsstufe des Servers erhöht haben, können Sie nach Intune die Ausführlichkeit auf 0 (null) zurücksetzen, den benutzerdefinierten Ausführlichkeitsgrad wiederherstellen.

Jeder Satz von Protokollen, die Intune sammelt und hochlädt, wird als separater Satz identifiziert, wobei die folgenden Details im Admin Center unter der Schaltfläche Protokolle senden angezeigt werden:

- Eine Start- und Endzeit der Protokollsammlung

- Zeitpunkt der Generierung des Uploads

- Das Protokoll legt den Ausführlichkeitsgrad fest.

- Eine Incident-ID , die verwendet werden kann, um diesen spezifischen Protokollsatz zu identifizieren.

Nachdem Sie beim Ausführen der ausführlichen Protokollsammlung ein Problem erfasst haben, können Sie die Incident-ID dieses Protokolls angeben, die auf Microsoft festgelegt ist, um die Untersuchung zu unterstützen.

Informationen zur Protokollsammlung

- Intune beendet oder startet den Tunnelserver nicht neu, um die ausführliche Protokollierung zu aktivieren oder zu deaktivieren.

- Der ausführliche Protokollierungszeitraum von acht Stunden kann nicht verlängert oder vorzeitig beendet werden.

- Sie können den Prozess Zum Senden von Protokollen so oft wie nötig verwenden, um ein Problem mit ausführlicher Protokollierung zu erfassen. Eine höhere Ausführlichkeit von Protokollen erhöht jedoch die Belastung des Tunnelservers und wird nicht als reguläre Konfiguration empfohlen.

- Nachdem die ausführliche Protokollierung beendet wurde, wird der Standard-Ausführlichkeitsgrad 0 (null) für Tunnelserverprotokolle festgelegt, unabhängig von zuvor festgelegten Ausführlichkeitsstufen.

- Die folgenden Protokolle werden bei diesem Prozess gesammelt:

- mstunnel-agent (Agent-Protokolle)

- mstunnel_monitor (Überwachungstaskprotokolle)

- ocserv (Serverprotokolle)

Die ocserv-access-Protokolle werden nicht gesammelt oder hochgeladen.

Bekannte Probleme

Im Folgenden sind bekannte Probleme für Microsoft Tunnel aufgeführt.

Zustand des Servers

Clients können den Tunnel erfolgreich verwenden, wenn server health status als offline angezeigt wird.

Problem: Auf der Registerkarte Tunnelintegrität status wird die Integrität eines Servers status als offline gemeldet, was darauf hinweist, dass die Verbindung getrennt ist, obwohl Benutzer den Tunnelserver erreichen und eine Verbindung mit den Ressourcen des organization herstellen können.

Lösung: Um dieses Problem zu beheben, müssen Sie Microsoft Tunnel neu installieren, wodurch der Tunnel-Server-Agent bei Intune erneut registriert wird. Um dieses Problem zu vermeiden, installieren Sie Updates für den Tunnel-Agent und -Server kurz nach der Veröffentlichung. Verwenden Sie die Tunnelserverintegritätsmetriken im Microsoft Intune Admin Center, um die Serverintegrität zu überwachen.

Bei Podman wird "Fehler beim Ausführen der Überprüfung" im mstunnel_monitor-Protokoll angezeigt.

Problem: Podman kann die aktiven Container nicht identifizieren oder sehen und meldet "Fehler beim Ausführen der Überprüfung" im mstunnel_monitor Protokoll des Tunnelservers. Im Folgenden sind Beispiele für die Fehler aufgeführt:

Agent:

Error executing Checkup Error details \tscript: 561 /usr/sbin/mst-cli \t\tcommand: $ctr_cli exec $agent_name mstunnel checkup 2> >(FailLogger) \tstack: \t\t<> Checkup /usr/sbin/mst-cli Message: NA \t\t<> MonitorServices /usr/sbin/mst-cli Message: Failure starting service mstunnel-agent \t\t<> main /usr/sbin/mstunnel_monitor Message: NAServer:

Error executing Checkup Error details \tscript: 649 /usr/sbin/mst-cli \t\tcommand: $ctr_cli exec $agent_name mstunnel checkup 2> >(FailLogger) \tstack: \t\t<> Checkup /usr/sbin/mst-cli Message: NA \t\t<> MonitorServices /usr/sbin/mst-cli Message: Failure starting service mstunnel-server \t\t<> main /usr/sbin/mstunnel_monitor Message: NA

Lösung: Um dieses Problem zu beheben, starten Sie die Podman-Container manuell neu. Podman sollte dann in der Lage sein, die Container zu identifizieren. Wenn das Problem weiterhin besteht oder zurückkehrt, sollten Sie cron verwenden, um einen Auftrag zu erstellen, der die Container automatisch neu startet, wenn dieses Problem auftritt.

Mit Podman werden System.DateTime-Fehler im mstunnel-agent-Protokoll angezeigt.

Problem: Wenn Sie Podman verwenden, enthält das mstunnel-agent-Protokoll möglicherweise Fehler, die den folgenden Einträgen ähneln:

Failed to parse version-info.json for version information.System.Text.Json.JsonException: The JSON value could not be converted to System.DateTime

Dieses Problem tritt aufgrund von Unterschieden bei der Formatierung von Datumsangaben zwischen Podman und Tunnel-Agent auf. Diese Fehler deuten nicht auf ein schwerwiegendes Problem hin oder verhindern die Konnektivität. Ab Containern, die nach Oktober 2022 veröffentlicht wurden, sollten die Formatierungsprobleme behoben werden.

Lösung: Um diese Probleme zu beheben, aktualisieren Sie den Agent-Container (Podman oder Docker) auf die neueste Version. Wenn neue Quellen für diese Fehler erkannt werden, werden sie in nachfolgenden Versionsupdates weiterhin behoben.

Konnektivität mit Tunnel

Geräte können keine Verbindung mit dem Tunnelserver herstellen

Problem: Geräte können keine Verbindung mit dem Server herstellen, und die Ocserv-Protokolldatei des Tunnelservers enthält einen Eintrag, der dem folgenden Eintrag ähnelt: main: tun.c:655: Can't open /dev/net/tun: Operation not permitted

Anleitungen zum Anzeigen von Tunnelprotokollen finden Sie in diesem Artikel unter Anzeigen von Microsoft Tunnel-Protokollen.

Lösung: Starten Sie den Server mit neu, mst-cli server restart nachdem der Linux-Server neu gestartet wurde.

Wenn dieses Problem fortbesteht, sollten Sie erwägen, den Neustartbefehl mithilfe des Cron-Planungsdienstprogramms zu automatisieren. Siehe Verwenden von Cron unter Linux unter opensource.com.