Prinzipien von Microsoft 365-Netzwerkverbindungen

Dieser Artikel gilt sowohl für Microsoft 365 Enterprise als auch für Office 365 Enterprise.

Bevor Sie mit der Planung Ihres Netzwerks für die Microsoft 365-Netzwerkkonnektivität beginnen, ist es wichtig, die Konnektivitätsprinzipien für die sichere Verwaltung von Microsoft 365-Datenverkehr und das Erzielen der bestmöglichen Leistung zu verstehen. Dieser Artikel hilft Ihnen, die neuesten Anleitungen zur sicheren Optimierung der Microsoft 365-Netzwerkkonnektivität zu verstehen.

Herkömmliche Unternehmensnetzwerke sind in erster Linie für den Zugriff von Benutzern auf Anwendungen und Daten ausgelegt, die in unternehmenseigenen Rechenzentren mit hoher Perimetersicherheit gehostet werden. Das herkömmliche Modell setzt voraus, dass Benutzer auf Anwendungen und Daten innerhalb des Perimeters des Unternehmensnetzwerks über WAN-Links von Zweigniederlassungen aus oder remote über VPN-Verbindungen zugreifen.

Durch die Einführung von SaaS-Anwendungen wie Microsoft 365 wird eine Kombination aus Diensten und Daten aus dem Netzwerkperimeter heraus verlagert. Ohne Optimierung wird der Datenverkehr zwischen Benutzern und SaaS-Anwendungen durch Latenzen durch die Paketüberprüfung, Spitzkehren für Netzwerke, versehentliche Verbindungen zu geographisch entfernten Endpunkten und andere Faktoren beeinträchtigt. Sie können die optimale Leistung und Zuverlässigkeit von Microsoft 365 sicherstellen, wenn Sie die wichtigsten Optimierungsrichtlinien kennen und implementieren.

In diesem Artikel erfahren Sie mehr über Folgendes:

- Microsoft 365-Architektur für die Kundenanbindung an die Cloud

- Aktualisierte Prinzipien der Microsoft 365-Konnektivität und Strategien zur Optimierung des Netzwerkverkehrs und der Endbenutzererfahrung

- Der Office 365-Webdienst für Endpunkte, der es Netzwerkadministratoren ermöglicht, eine strukturierte Liste von Endpunkten für die Netzwerkoptimierung zu verwenden

- Leitfaden zum Optimieren der Konnektivität mit Microsoft 365-Diensten

- Vergleichen der Sicherheit des Netzwerkperimeters mit der Endpunktsicherheit

- Inkrementelle Optimierungsoptionen für Microsoft 365-Datenverkehr

- Der Microsoft 365-Konnektivitätstest, ein neues Tool zum Testen der grundlegenden Konnektivität zu Microsoft 365

Microsoft 365-Architektur

Microsoft 365 ist eine verteilte SaaS-Cloud (Software-as-a-Service), die Produktivitäts- und Zusammenarbeitsszenarien über eine Vielzahl von Microservices und Anwendungen bietet. Beispiele hierfür sind Exchange Online, SharePoint Online, Microsoft Teams, Exchange Online Protection, Office in einem Browser und viele andere. Während bestimmte Microsoft 365-Anwendungen über ihre einzigartigen Features verfügen, da sie für das Kundennetzwerk und die Konnektivität mit der Cloud gelten, teilen sie alle einige wichtige Prinzipale, Ziele und Architekturmuster. Diese Prinzipien und Architekturmuster für Die Konnektivität sind typisch für viele andere SaaS-Clouds. Gleichzeitig unterscheiden sie sich von den typischen Bereitstellungsmodellen von Platform-as-a-Service- und Infrastructure-as-a-Service-Clouds wie Microsoft Azure.

Eines der wichtigsten Architekturfeatures von Microsoft 365 (das von Netzwerkarchitekten häufig übersehen oder falsch interpretiert wird) ist, dass es sich um einen wirklich global verteilten Dienst handelt, im Kontext der Art und Weise, wie Benutzer eine Verbindung damit herstellen. Der Speicherort des Microsoft 365-Zielmandanten ist wichtig, um den Speicherort von Kundendaten in der Cloud zu verstehen. Die Benutzererfahrung mit Microsoft 365 umfasst jedoch keine direkte Verbindung mit Datenträgern, die die Daten enthalten. Die Benutzererfahrung bei Microsoft 365 (einschließlich Leistung, Zuverlässigkeit und anderer wichtiger Qualitätsmerkmale) bezieht sich auf die Konnektivität über hochgradig verteilte Dienst-Einstiegspunkte, die über Hunderte von Microsoft-Standorten weltweit skaliert werden. In den meisten Fällen wird die beste Benutzererfahrung dadurch erreicht, dass das Kundennetzwerk Benutzeranforderungen an den nächstgelegenen Microsoft 365-Diensteinstiegspunkt weiterleiten kann. Dies ist besser, als eine Verbindung mit Microsoft 365 über einen Ausgangspunkt an einem zentralen Ort oder einer region herzustellen.

Bei den meisten Kunden sind Microsoft 365-Benutzer über viele Standorte verteilt. Um die besten Ergebnisse zu erzielen, sollten die in diesem Dokument beschriebenen Prinzipien aus der Perspektive der horizontalen Skalierung (nicht der horizontalen Skalierung) betrachtet werden. Dabei liegt der Schwerpunkt auf der Optimierung der Konnektivität zum nächstgelegenen Point of Presence im globalen Microsoft-Netzwerk, nicht zum geografischen Standort des Microsoft 365-Mandanten. Im Wesentlichen bedeutet dies, dass Microsoft 365-Mandantendaten zwar an einem bestimmten geografischen Standort gespeichert werden, die Microsoft 365-Erfahrung für diesen Mandanten jedoch verteilt bleibt. Er kann sich in sehr unmittelbarer (Netzwerk-)Nähe zu jedem Endbenutzerstandort befinden, über den der Mandant verfügt.

Prinzipien der Microsoft 365-Konnektivität

Microsoft empfiehlt die folgenden Prinzipien, um eine optimale Konnektivität und Leistung von Microsoft 365 zu erzielen. Verwenden Sie diese Prinzipien der Microsoft 365-Konnektivität, um den Datenverkehr zu verwalten und bei der Herstellung der Verbindung zu Microsoft 365 eine optimale Leistung zu erzielen.

Das Hauptziel des Netzwerkdesigns sollte sein, die Latenz zu minimieren, indem die RTT (Round Trip Time) von Ihrem Netzwerk zum globalen Microsoft-Netzwerk minimiert wird, welches der öffentliche Netzwerkbackbone von Microsoft ist, der alle Microsoft-Rechenzentren mit geringer Latenz und weltweit verteilten Einstiegspunkten für Cloudanwendungen verbindet. Erfahren Sie mehr über das globale Microsoft-Netzwerk unter So erstellt Microsoft sein schnelles und zuverlässiges globales Netzwerk.

Identifizieren und Unterscheiden von Microsoft 365-Datenverkehr

Die Identifizierung von Microsoft 365-Netzwerkdatenverkehr ist der erste Schritt, um den Datenverkehr vom allgemeinen Internet-Netzwerkdatenverkehr unterscheiden zu können. Microsoft 365-Konnektivität kann optimiert werden, indem eine Kombination von Ansätzen wie Netzwerkroutenoptimierung, Firewallregeln und Browserproxyeinstellungen implementiert wird. Darüber hinaus ist die Umgehung von Netzwerkinspektionsgeräten für bestimmte Endpunkte ebenfalls von Vorteil.

Weitere Informationen zu Microsoft 365-Optimierungsmethoden finden Sie im Abschnitt Optimieren der Konnektivität mit Microsoft 365-Diensten .

Microsoft veröffentlicht nun alle Microsoft 365-Endpunkte als Webdienst und bietet Anleitungen dazu, wie Sie diese Daten am besten verwenden können. Weitere Informationen zum Abrufen von und Arbeiten mit Microsoft 365-Endpunkten finden Sie im Artikel Office 365-URLs und -IP-Adressbereiche.

Lokaler Ausgang von Netzwerkverbindungen

Lokaler DNS- und Internetausgang sind von entscheidender Bedeutung, um die Verbindungswartezeit zu verringern und sicherzustellen, dass Benutzerverbindungen zum nächstgelegenen Einstiegspunkt für Microsoft 365-Dienste vorgenommen werden. In einer komplexen Netzwerktopologie ist es wichtig, sowohl das lokale DNS als auch den lokalen Internetausgang zusammen zu implementieren. Weitere Informationen dazu, wie Clientverbindungen in Microsoft 365 zum nächstgelegenen Einstiegspunkt weitergeleitet werden, finden Sie im Artikel Clientkonnektivität.

Vor der Einführung von Clouddiensten wie Microsoft 365 war die Internetkonnektivität für Endbenutzer als Gestaltungsfaktor in der Netzwerkarchitektur relativ einfach. Wenn Internetdienste und Websites rund um den Globus verteilt sind, wird die Latenz zwischen den Ausgangspunkten des Unternehmens und einem bestimmten Zielendpunkt weitestgehend durch die geografische Entfernung bestimmt.

Bei einer herkömmlichen Netzwerkarchitektur durchlaufen alle ausgehenden Internetverbindungen das Unternehmensnetzwerk und gehen von einem zentralen Standort aus. Angesichts ausgereifterer Cloudprodukte von Microsoft ist eine verteilte, mit dem Internet verbundene Netzwerkarchitektur für die Unterstützung latenzsensibler Clouddienste wichtig geworden. Das globale Microsoft-Netzwerk wurde so entwickelt, dass Latenzanforderungen mit der Infrastruktur verteilter Dienst-Front-Doors erfüllt werden. Dabei handelt es sich um eine dynamische Fabric globaler Einstiegspunkte, die eingehende Clouddienst-Verbindungen zum nächstgelegenen Einstiegspunkt weiterleitet. Damit soll die Länge der "letzten Meile" für Microsoft Cloud-Kunden reduziert werden, indem der Weg zwischen dem Kunden und der Cloud effektiv verkürzt wird.

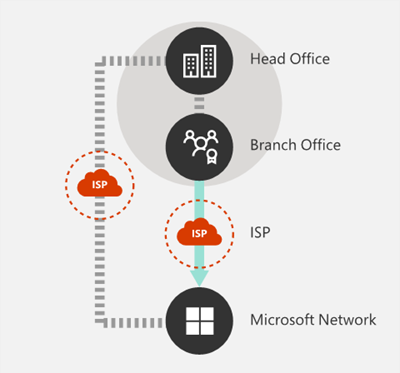

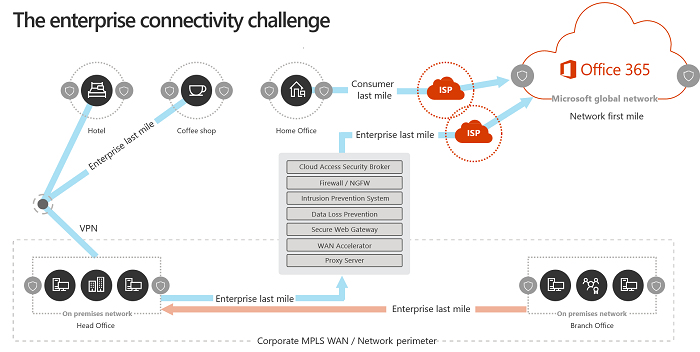

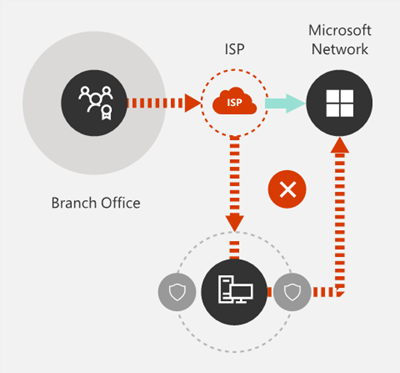

Unternehmens-WANs sind häufig so ausgelegt, dass Netzwerkdatenverkehr per Backhauling zur Überprüfung an eine Unternehmenszentrale zurückgeleitet wird, bevor er (in der Regel über einen oder mehrere Proxyserver) ins Internet geroutet wird. Das folgende Diagramm veranschaulicht eine solche Netzwerktopologie.

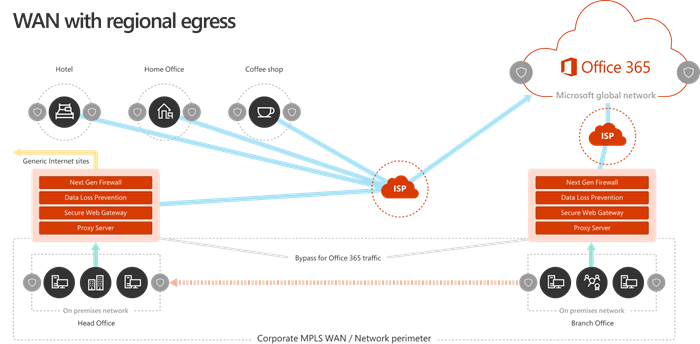

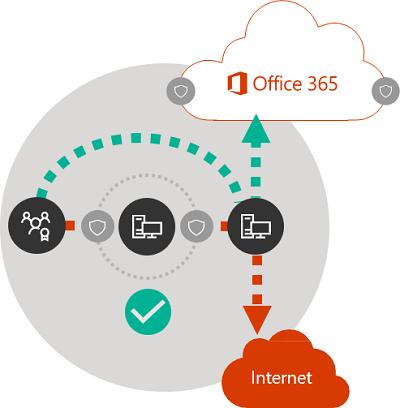

Da Microsoft 365 im globalen Microsoft-Netzwerk ausgeführt wird, das Front-End-Server auf der ganzen Welt umfasst, gibt es häufig einen Front-End-Server in der Nähe des Standorts des Benutzers. Wenn Sie lokalen Internetausgang bereitstellen und interne DNS-Server zur Bereitstellung der lokalen Namensauflösung für Microsoft 365-Endpunkte konfigurieren, kann der für Microsoft 365 bestimmte Netzwerkdatenverkehr eine Verbindung zu den zum Benutzer nächstgelegenen Microsoft 365-Front-End-Servern herstellen. Das folgende Diagramm zeigt ein Beispiel für eine Netzwerktopologie, mit der Benutzer von Standard Büro, Zweigstelle und Remotestandorten aus die kürzeste Route zum nächstgelegenen Microsoft 365-Einstiegspunkt verwenden können.

Wenn Sie auf diese Weise den Netzwerkpfad zu Microsoft 365-Einstiegspunkten verkürzen, können Sie die Konnektivitätsleistung und die Endbenutzererfahrung in Microsoft 365 verbessern. Es kann auch dazu beitragen, die Auswirkungen zukünftiger Änderungen an der Netzwerkarchitektur auf die Leistung und Zuverlässigkeit von Microsoft 365 zu reduzieren.

Außerdem können DNS-Anforderungen zu Wartezeiten führen, wenn sich der antwortende DNS-Server in weiter Entfernung befindet oder ausgelastet ist. Sie können die Latenz bei der Namensauflösung minimieren, indem Sie lokale DNS-Server an Zweigstellen bereitstellen und sicherstellen, dass sie für die richtige Zwischenspeicherung von DNS-Einträgen konfiguriert sind.

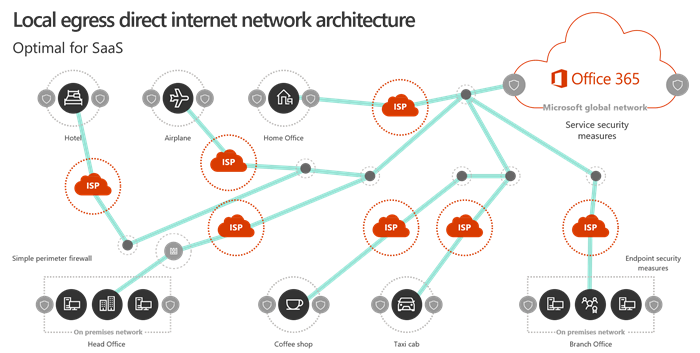

Während der regionale ausgehende Datenverkehr für Microsoft 365 gut funktionieren kann, besteht das optimale Konnektivitätsmodell darin, den Netzwerkausgang immer am Standort des Benutzers bereitzustellen, unabhängig davon, ob es sich im Unternehmensnetzwerk oder an Remotestandorten wie Zuhause, Hotels, Cafés und Flughäfen befindet. Dieses lokale direkte Ausgangsmodell wird im folgenden Diagramm dargestellt.

Unternehmen, die Microsoft 365 eingeführt haben, können die Architektur verteilter Dienst-Front-Doors des globalen Microsoft-Netzwerks nutzen, indem sie sicherstellen, dass Benutzerverbindungen zu Microsoft 365 den kürzestmöglichen Weg zum nächstgelegenen Einstiegspunkt des globalen Microsoft-Netzwerks verwenden. Bei einer Netzwerkarchitektur mit lokalem Ausgang lässt sich der Microsoft 365-Datenverkehr unabhängig vom Standort des Benutzers über den nächstgelegenen Ausgang leiten.

Die Architektur mit lokalem Ausgang bietet gegenüber dem herkömmlichen Modell folgende Vorteile:

- Bietet optimale Microsoft 365-Leistung durch optimale Routenlänge. Die Endbenutzerverbindungen werden durch die Infrastruktur verteilter Dienst-Front-Doors dynamisch an den nächstgelegenen Microsoft 365-Einstiegspunkt weitergeleitet.

- Verringert die Auslastung der Unternehmensnetzwerkinfrastruktur durch einen lokalen Ausgang

- Sichert Verbindungen an beiden Enden mithilfe von Clientendpunktsicherheits- und Cloudsicherheitsfeatures.

Vermeiden von Spitzkehren für Netzwerke

Als allgemeine Faustregel gilt, dass die kürzeste und direkteste Route zwischen Dem Benutzer und dem nächstgelegenen Microsoft 365-Endpunkt die beste Leistung bietet. Eine Netzwerk-Spitzkehre tritt auf, wenn WAN- oder VPN-Datenverkehr, der für ein bestimmtes Ziel bestimmt ist, zuerst zu einem anderen Zwischenstandort geleitet wird (z. B. Sicherheitsstack, Cloud-Zugriffsbroker oder cloudbasiertes Web-Gateway), was zu Latenzen und einer möglichen Weiterleitung zu einem geografisch entfernten Endpunkt führen kann. Netzwerkspitzen werden auch durch Routing-/Peeringineffizienzen oder suboptimale (Remote-) DNS-Lookups verursacht.

Um sicherzustellen, dass die Microsoft 365-Konnektivität auch im fall des lokalen Ausgehenden Datenverkehrs keinen Netzwerkspitzen unterliegt, überprüfen Sie, ob der Internetdienstanbieter, der zum Bereitstellen des Internetausgangs für den Benutzerstandort verwendet wird, eine direkte Peeringbeziehung mit dem globalen Microsoft-Netzwerk in unmittelbarer Nähe zu diesem Standort hat. Sie können auch das Routing für ausgehenden Datenverkehr so konfigurieren, dass vertrauenswürdiger Microsoft 365-Datenverkehr direkt gesendet wird. Dies ist im Gegensatz zum Proxying oder Tunneln über einen Cloud-Drittanbieter oder einen cloudbasierten Netzwerksicherheitsanbieter, der Ihren internetgebundenen Datenverkehr verarbeitet. Die lokale DNS-Namensauflösung von Microsoft 365-Endpunkten trägt dazu bei, dass für Benutzerverbindungen zusätzlich zum direkten Routing die nächstgelegenen Microsoft 365-Einstiegspunkte verwendet werden.

Wenn Sie cloudbasierte Netzwerk- oder Sicherheitsdienste für Ihren Microsoft 365-Datenverkehr verwenden, stellen Sie sicher, dass das Ergebnis der Haarnadel ausgewertet wird und seine Auswirkungen auf die Microsoft 365-Leistung verstanden werden. Dies kann durch Untersuchen der Anzahl und der Standorte von Dienstanbieterstandorten, über die der Datenverkehr weitergeleitet wird, in Bezug auf die Anzahl Ihrer Niederlassungen und Microsoft Global Network-Peeringpunkte, die Qualität der Netzwerkpeeringbeziehung des Dienstanbieters mit Ihrem ISP und Microsoft sowie die Auswirkungen des Backhaulings in der Dienstanbieterinfrastruktur auf die Leistung.

Aufgrund der großen Anzahl von verteilten Standorten mit Microsoft 365-Einstiegspunkten und ihrer Nähe zu Endbenutzern kann sich das Weiterleiten von Microsoft 365-Datenverkehr an ein Beliebiges Netzwerk oder Sicherheitsanbieter eines Drittanbieters negativ auf Microsoft 365-Verbindungen auswirken, wenn das Anbieternetzwerk nicht für optimales Microsoft 365-Peering konfiguriert ist.

Bewerten der Umgehung von Proxys, Geräten zur Datenverkehrsüberprüfung und doppelten Sicherheitstechnologien

Unternehmenskunden sollten ihre Netzwerksicherheits- und Risikosenkungsmethoden speziell für Microsoft 365-Datenverkehr überprüfen und die Sicherheitsfunktionen von Microsoft 365 verwenden, um ihre Abhängigkeit von stark eingreifenden, leistungssenkenden und teuren Netzwerksicherheitstechnologien für Microsoft 365-Netzwerkdatenverkehr zu verringern.

Die meisten Unternehmensnetzwerke erzwingen netzwerksicherheit für Internetdatenverkehr mithilfe von Technologien wie Proxys, TLS-Überprüfung, Paketüberprüfung und Systemen zur Verhinderung von Datenverlust. Diese Technologien mindern die Risiken für allgemeine Internetanforderungen, können aber die Leistung, Skalierbarkeit und die Qualität der Endbenutzererfahrung erheblich verringern, wenn sie auf Microsoft 365-Endpunkte angewendet werden.

Office 365-Endpunkte-Webdienst

Microsoft 365-Administratoren können ein Skript oder einen REST-Aufruf verwenden, um eine strukturierte Liste der Endpunkte vom Office 365-Endpunkte-Webdienst zu verwenden und die Konfigurationen von Umkreisfirewalls und anderen Netzwerkgeräten zu aktualisieren. Dadurch wird sichergestellt, dass datenverkehrsgebunden für Microsoft 365 anders identifiziert, angemessen behandelt und verwaltet wird als Netzwerkdatenverkehr, der für generische und häufig unbekannte Internetwebsites gebunden ist. Weitere Informationen zum Verwenden des Office 365-Endpunkte-Webdienstes finden Sie im Artikel Office 365-URLs und -IP-Adressbereiche.

PAC-Skripts (Proxy Automatic Configuration)

Microsoft 365-Administratoren können PAC-Skripts (Proxy Automatic Configuration) erstellen, die über WPAD oder GPO an Benutzercomputer übermittelt werden können. PAC-Skripts können zum Umgehen von Proxys bei Microsoft 365-Anfragen von WAN-oder VPN-Benutzern verwendet werden, sodass der Microsoft 365-Datenverkehr direkte Internetverbindungen verwenden kann, anstatt das Unternehmensnetzwerk zu durchlaufen.

Microsoft 365-Sicherheitsfunktionen

Microsoft ist transparent hinsichtlich der Sicherheit der Rechenzentren, betrieblicher Sicherheit und Risikominimierung bei Microsoft 365-Servern und den Netzwerkendpunkten, die sie darstellen. Integrierte Microsoft 365-Sicherheitsfeatures sind verfügbar, um Das Netzwerksicherheitsrisiko zu reduzieren, z. B. Microsoft Purview Data Loss Prevention, Antivirus, Mehrstufige Authentifizierung, Kunden-Lockbox, Defender for Office 365, Microsoft 365 Threat Intelligence, Microsoft 365 Secure Score, Exchange Online Protection und Netzwerk-DDOS-Sicherheit.

Weitere Informationen zur Sicherheit der Rechenzentren und des globalen Netzwerks von Microsoft finden Sie im Microsoft Trust Center.

Optimieren der Konnektivität mit Microsoft 365-Diensten

Microsoft 365-Dienste sind eine Sammlung dynamischer, voneinander abhängiger und tief integrierter Produkte, Anwendungen und Dienste. Beim Konfigurieren und Optimieren der Konnektivität mit Microsoft 365-Diensten ist es nicht möglich, bestimmte Endpunkte (Domänen) mit einigen Microsoft 365-Szenarien zu verknüpfen, um die Zulassungsliste auf Netzwerkebene zu implementieren. Microsoft unterstützt keine selektive Zulassungsauflistung, da dadurch Konnektivitäts- und Dienstincidents für Benutzer verursacht werden. Netzwerkadministratoren sollten daher die Microsoft 365-Richtlinien für die Zulassungsliste für Netzwerke und allgemeine Netzwerkoptimierungen immer auf den vollständigen Satz der erforderlichen Netzwerkendpunkte (Domänen) anwenden, die regelmäßig veröffentlicht und aktualisiert werden. Während wir microsoft 365-Netzwerkendpunkte als Reaktion auf Kundenfeedback vereinfachen, sollten Netzwerkadministratoren die folgenden Kernmuster in den vorhandenen Endpunkten heute kennen:

- Wenn möglich, enthalten die veröffentlichten Domänenendpunkte Wildcards, um den Netzwerkkonfigurationsaufwand für Kunden erheblich zu verringern.

- Microsoft 365 hat eine Initiative zur Domänenkonsolidierung (cloud.microsoft) angekündigt, die Kunden eine Möglichkeit bietet, ihre Netzwerkkonfigurationen zu vereinfachen und automatisch Netzwerkoptimierungen für diese Domäne für viele aktuelle und zukünftige Microsoft 365-Dienste zu erstellen.

- Exklusive Verwendung der Stammdomäne "cloud.microsoft" für Sicherheitsisolation und bestimmte Funktionen. Dies ermöglicht es Kundennetzwerk- und Sicherheitsteams, Microsoft 365-Domänen zu vertrauen und gleichzeitig die Konnektivität mit diesen Endpunkten zu verbessern und unnötige Netzwerksicherheitsverarbeitung zu vermeiden.

- Bestimmte Endpunktdefinitionen geben eindeutige IP-Präfixe an, die ihren Domänen entsprechen. Dieses Feature unterstützt Kunden mit komplizierten Netzwerkstrukturen, sodass sie präzise Netzwerkoptimierungen mithilfe von IP-Präfixdetails anwenden können.

Die folgenden Netzwerkkonfigurationen werden für alle "Erforderlichen" Microsoft 365-Netzwerkendpunkte (Domänen) und Kategorien empfohlen:

- Explizites Zulassen von Microsoft 365-Netzwerkendpunkten in den Netzwerkgeräten und Diensten, die Benutzerverbindungen durchlaufen (z. B. Netzwerkperimetersicherheitsgeräte wie Proxys, Firewalls, DNS, cloudbasierte Netzwerksicherheitslösungen usw.)

- Umgehen Sie Microsoft 365-Domänen durch TLS-Entschlüsselung, Datenverkehrsabfang, umfassende Paketüberprüfung und Netzwerkpaket- und Inhaltsfilterung. Beachten Sie, dass viele Ergebnisse, für die Kunden diese Netzwerktechnologien im Kontext von nicht vertrauenswürdigen/nicht verwalteten Anwendungen verwenden, durch Microsoft 365-Sicherheitsfeatures nativ erzielt werden können.

- Der direkte Internetzugriff sollte für die Microsoft 365-Domänen priorisiert werden, indem die Abhängigkeit von WAN-Backhauling (Wide Area Network) verringert wird, Netzwerkspitzen vermieden und ein effizienterer lokaler Internetausgang an die Benutzer und direkt an das Microsoft-Netzwerk ermöglicht wird.

- Stellen Sie sicher, dass die DNS-Namensauflösung in der Nähe des ausgehenden Netzwerks erfolgt, um sicherzustellen, dass Verbindungen über die optimale Microsoft 365-Front Door-Instanz bereitgestellt werden.

- Priorisieren Sie Microsoft 365-Verbindungen entlang des Netzwerkpfads, um die Kapazität und Servicequalität für Microsoft 365-Umgebungen sicherzustellen.

- Umgehen Sie Datenverkehrsvermittlungsgeräte wie Proxys und VPN-Dienste.

Kunden mit komplexen Netzwerktopologien, die Netzwerkoptimierungen wie benutzerdefiniertes Routing, IP-basierte Proxyumgehung und VPN für geteilte Tunnel implementieren, benötigen möglicherweise zusätzlich zu Domänen IP-Präfixinformationen. Um diese Kundenszenarien zu vereinfachen, werden Microsoft 365-Netzwerkendpunkte in Kategorien gruppiert, um die Konfiguration dieser zusätzlichen Netzwerkoptimierungen zu priorisieren und zu vereinfachen. Netzwerkendpunkte, die unter den Kategorien "Optimieren" und "Zulassen" klassifiziert sind, weisen ein hohes Datenverkehrsvolumen auf und sind empfindlich auf Netzwerklatenz und -leistung, und Kunden möchten möglicherweise zuerst die Konnektivität zu diesen Endpunkten optimieren. Für Netzwerkendpunkte unter den Kategorien "Optimieren" und "Zulassen" sind IP-Adressen zusammen mit Domänen aufgeführt. Netzwerkendpunkte, die unter der Kategorie "Standard" klassifiziert sind, verfügen nicht über zugeordnete IP-Adressen, da sie dynamischer sind und sich IP-Adressen im Laufe der Zeit ändern.

Zusätzliche Überlegungen zu Netzwerken

Bei der Optimierung der Konnektivität mit Microsoft 365 können sich bestimmte Netzwerkkonfigurationen negativ auf die Verfügbarkeit, Interoperabilität, Leistung und Benutzererfahrung von Microsoft 365 auswirken. Microsoft hat die folgenden Netzwerkszenarien nicht mit unseren Diensten getestet, und es ist bekannt, dass sie Konnektivitätsprobleme verursachen.

- TLS-Beendigung oder umfassende Paketüberprüfung von M365-Domänen mit Kundenproxys oder anderen Arten von Netzwerkgeräten oder -diensten.

- Blockieren bestimmter Protokolle oder Protokollversionen wie QUIC, WebSocket usw. durch zwischengeschaltete Netzwerkinfrastruktur oder -dienste.

- Erzwingen eines Downgrades oder Failovers von Protokollen (z. B. UDP --> TCP, TLS1.3 --> TLS1.2 --> TLS1.1), die zwischen Clientanwendungen und Microsoft 365-Diensten verwendet werden.

- Weiterleiten von Verbindungen über die Netzwerkinfrastruktur mit eigener Authentifizierung wie proxyauthentifizierung.

Es wird empfohlen, dass Kunden diese Netzwerktechniken nicht für Datenverkehr verwenden, der an Microsoft 365-Domänen bestimmt ist, und diese für Microsoft 365-Verbindungen umgehen.

Microsoft empfiehlt, ein automatisiertes System einzurichten, um die M365-Netzwerkendpunktliste regelmäßig herunterzuladen und anzuwenden. Weitere Informationen finden Sie unter Änderungsverwaltung für Microsoft 365-IP-Adressen und URLs.

Vergleichen der Sicherheit des Netzwerkperimeters mit der Endpunktsicherheit

Das Ziel der herkömmlichen Netzwerksicherheit ist die Absicherung des Unternehmensnetzwerkperimeters gegen Eindringversuche und böswillige Angriffe. Wenn Organisationen Microsoft 365 einführen, werden einige Netzwerkdienste und -daten teilweise oder vollständig in die Cloud migriert. Wie bei allen grundlegenden Änderungen an der Netzwerkarchitektur erfordert dieser Vorgang eine Neubewertung der Netzwerksicherheit, die neue Faktoren berücksichtigt:

- Wenn Clouddienste eingeführt werden, werden Netzwerkdienste und -daten zwischen lokalen Rechenzentren und der Cloud verteilt und der Perimeterschutz allein ist nicht mehr ausreichend.

- Remotebenutzer stellen zu Unternehmensressourcen sowohl in lokalen Rechenzentren als auch in der Cloud von unkontrollierten Standorten wie Home-Offices, Hotels und Cafés aus eine Verbindung her.

- Speziell entwickelte Sicherheitsfeatures werden zunehmend in Clouddienste integriert und können vorhandene Sicherheitssysteme ergänzen oder ersetzen.

Microsoft bietet eine breite Palette an Microsoft 365-Sicherheitsfunktionen und Anleitungen für die Verwendung bewährter Sicherheitsmethoden, mit denen Sie Daten- und Netzwerksicherheit für Microsoft 365 sicherstellen können. Zu den empfohlenen bewährten Methoden gehören:

Verwenden der mehrstufigen Authentifizierung (Multi-Factor Authentication, MFA) MFA fügt einer Strategie für sichere Kennwörter eine zusätzliche Schutzebene hinzu, da Benutzer nach der korrekten Eingabe ihres Kennworts einen Telefonanruf, eine SMS oder eine App-Benachrichtigung auf ihrem Smartphone bestätigen müssen.

Microsoft Defender for Cloud Apps verwenden Konfigurieren Sie Richtlinien, um anomale Aktivitäten nachzuverfolgen und darauf zu reagieren. Richten Sie Warnungen mit Microsoft Defender for Cloud Apps ein, damit Administratoren ungewöhnliche oder riskante Benutzeraktivitäten wie das Herunterladen großer Datenmengen, mehrere fehlgeschlagene Anmeldeversuche oder Verbindungen von einer unbekannten oder gefährlichen IP-Adresse überprüfen können.

Konfigurieren Sie die Verhinderung von Datenverlust (DLP) DLP ermöglicht es Ihnen, vertrauliche Daten zu erkennen und Richtlinien zu erstellen, durch die verhindert wird, dass Ihre Benutzer die Daten versehentlich oder absichtlich freigeben. DLP funktioniert übergreifend in Microsoft 365, einschließlich Exchange Online, SharePoint Online und OneDrive, damit Compliance durch die Benutzer ohne Unterbrechung ihres Arbeitsflusses gewährleistet ist.

Verwenden Sie Kunden-Lockbox Als Microsoft 365-Administrator können Sie Kunden-Lockbox verwenden, um zu steuern, wie ein Microsoft-Supporttechniker während einer Hilfesitzung auf Ihre Daten zugreift. In Fällen, in denen der Techniker zur Erkennung und Behebung eines Problems Zugriff auf Ihre Daten benötigt, ermöglicht Ihnen Kunden Lockbox, die Zugriffsanfrage zu genehmigen oder abzulehnen.

Verwenden der Sicherheitsbewertung Ein Sicherheitsanalysetool, das Empfiehlt, was Sie tun können, um risiken weiter zu reduzieren. Secure Score überprüft Ihre Einstellungen und Aktivitäten in Microsoft 365 und vergleicht diese mit einer von Microsoft aufgestellten Basislinie. Sie erhalten eine Bewertung basierend auf der Ausrichtung auf bewährten Sicherheitsmethoden.

Ein ganzheitlicher Ansatz zur Verbesserung der Sicherheit sollte folgende Aspekte berücksichtigen:

- Verlagern Sie den Schwerpunkt vom Perimeterschutz auf die Endpunktsicherheit, indem Sie cloudbasierte und Office-Client-basierte Sicherheitsfunktionen anwenden.

- Verkleinern Sie den Sicherheitsperimeter auf das Rechenzentrum

- Aktivieren Sie eine gleichwertige Vertrauensstellung für Benutzergeräte innerhalb des Büros oder an Remotestandorten

- Legen Sie den Fokus auf die Absicherung des Datenspeicherorts und des Benutzerstandorts

- Verwaltete Benutzercomputer haben eine höhere Vertrauensstellung

- Ganzheitliche Verwaltung aller Informationssicherheitsdaten, keine reine Fokussierung auf den Perimeter

- Definieren Sie das WAN neu und bauen Sie Perimeternetzwerksicherheit auf, indem Sie vertrauenswürdigem Datenverkehr erlauben, Sicherheitsgeräte zu umgehen, und für nicht verwaltete Geräte WLAN-Gastnetzwerke schaffen

- Reduzierung der Netzwerksicherheitsanforderungen des WAN-Unternehmensrands

- Einige Geräte für den Netzwerkperimeterschutz wie Firewalls sind weiterhin erforderlich, aber die Auslastung wird reduziert.

- Stellt lokalen Ausgangspunkt für Microsoft 365-Datenverkehr sicher

- Verbesserungen können inkrementell umgesetzt werden, wie im Abschnitt Inkrementelle Optimierung beschrieben. Einige Optimierungstechniken bieten je nach Netzwerkarchitektur möglicherweise ein besseres Kosten-Nutzen-Verhältnis, und Sie sollten Optimierungen auswählen, die für Ihre organization am sinnvollsten sind.

Weitere Informationen zu Microsoft 365 Security und Compliance finden Sie im Artikel Microsoft 365 Security und Microsoft Purview.

Inkrementelle Optimierung

Wir haben weiter oben in diesem Artikel das ideale Netzwerkkonnektivitätsmodell für SaaS dargestellt, aber für viele große Organisationen mit historisch komplexen Netzwerkarchitekturen ist es nicht praktikabel, alle diese Änderungen direkt vorzunehmen. In diesem Abschnitt werden viele inkrementelle Änderungen erläutert, die zur Verbesserung der Leistung und Zuverlässigkeit von Microsoft 365 beitragen können.

Die Methoden, die Sie zum Optimieren des Microsoft 365-Datenverkehrs verwenden, variieren je nach Ihrer Netzwerktopologie und den von Ihnen implementierten Netzwerkgeräten. Große Unternehmen mit vielen Standorten und komplexen Netzwerksicherheitsmethoden müssen eine Strategie entwickeln, die die meisten oder alle im Abschnitt Microsoft 365-Konnektivitätsprinzipien aufgeführten Prinzipien umfasst, während kleinere Organisationen möglicherweise nur ein oder zwei berücksichtigen müssen.

Sie können die Optimierung als inkrementellen Vorgang angehen und die jeweiligen Methoden nacheinander anwenden. In der folgenden Tabelle sind die wichtigsten Optimierungsmethoden in der Reihenfolge ihrer Auswirkungen auf Latenz und Zuverlässigkeit für die größte Anzahl von Benutzern aufgeführt.

| Optimierungsmethode | Beschreibung | Auswirkung |

|---|---|---|

| Lokale DNS-Auflösung und Internetausgang | Stellen Sie lokale DNS-Server an jedem Standort bereit und stellen Sie sicher, dass Microsoft 365-Verbindungen so nah wie möglich am Standort des Benutzers ins Internet geroutet werden. | Latenzen minimieren Zuverlässige Konnektivität zum nächstgelegenen Microsoft 365-Einstiegspunkt verbessern |

| Regionale Ausgangspunkte hinzufügen | Wenn Ihr Unternehmensnetzwerk mehrere Standorte umfasst, aber nur einen Ausgangspunkt aufweist, fügen Sie regionale Ausgangspunkte hinzu, damit Benutzer eine Verbindung zum nächstgelegenen Microsoft 365-Einstiegspunkt herstellen können. | Latenzen minimieren Zuverlässige Konnektivität zum nächstgelegenen Microsoft 365-Einstiegspunkt verbessern |

| Proxys und Überprüfungsgeräte umgehen | Konfigurieren Sie Browser mit PAC-Dateien, die Microsoft 365-Anforderungen direkt an Ausgangspunkte senden. Konfigurieren Sie Edge-Router und Firewalls zum Zulassen von Microsoft 365-Datenverkehr ohne Überprüfung. |

Latenzen minimieren Auslastung von Netzwerkgeräten reduzieren |

| Direkte Verbindung für VPN-Benutzer aktivieren | Aktivieren Sie für VPN-Benutzer Microsoft 365-Verbindungen, um eine direkte Verbindung vom Netzwerk des Benutzers aus anstatt über den VPN-Tunnel herzustellen, indem Sie getrennte Tunnel implementieren. | Latenzen minimieren Zuverlässige Konnektivität zum nächstgelegenen Microsoft 365-Einstiegspunkt verbessern |

| Migrieren vom herkömmlichen WAN zu SD-WAN | SD-WANs (Software Defined Wide Area Networks) vereinfachen die WAN-Verwaltung und verbessern die Leistung, da herkömmliche WAN-Router durch virtuelle Geräte ersetzt werden, ähnlich wie bei der Virtualisierung von Computerressourcen mit virtuellen Maschinen (VMs). | Verbessern der Leistung und Verwaltbarkeit von WAN-Datenverkehr Auslastung von Netzwerkgeräten reduzieren |

Verwandte Artikel

Microsoft 365 – Überblick über die Netzwerkkonnektivität

Verwalten von Office 365-Endpunkten

URLs und IP-Adressbereiche für Office 365

Office 365 – IP-Adress- und URL-Webdienst

Bewerten der Microsoft 365-Netzwerkkonnektivität

Netzwerkplanung und Leistungsoptimierung für Microsoft 365

Office 365-Leistungsoptimierung mit Basisplänen und Leistungsverlauf

Plan zur Problembehandlung für Office 365

Netzwerke für die Inhaltsübermittlung

Microsoft 365-Konnektivitätstest

So erstellt Microsoft sein schnelles und zuverlässiges globales Netzwerk

Feedback

Bald verfügbar: Im Laufe des Jahres 2024 werden wir GitHub-Issues stufenweise als Feedbackmechanismus für Inhalte abbauen und durch ein neues Feedbacksystem ersetzen. Weitere Informationen finden Sie unter https://aka.ms/ContentUserFeedback.

Feedback senden und anzeigen für