Erfüllen regulatorischer und Compliance-Anforderungen

Als Teil der Anleitung zur Einführung von Zero Trust beschreibt dieser Artikel das Geschäftsszenario zur Erfüllung regulatorischer und Compliance-Anforderungen, die möglicherweise für Ihre Organisation gelten.

Unabhängig von der Komplexität der IT-Umgebung Ihrer Organisation oder der Größe Ihrer Organisation kommen ständig neue regulatorische Anforderungen hinzu, die sich auf Ihr Unternehmen auswirken können. Zu diesen Vorschriften gehören die Datenschutz-Grundverordnung (DSGVO) der Europäischen Union, der California Consumer Privacy Act (CCPA), eine Vielzahl von Gesundheits- und Finanzinformationsvorschriften sowie Anforderungen an den Datenspeicherort.

Der Prozess der Erfüllung regulatorischer und Compliance-Anforderungen kann langwierig, komplex und mühsam sein, wenn er nicht ordnungsgemäß verwaltet wird. Diese Herausforderung hat die Arbeitsbelastung der Sicherheits-, Compliance- und Regulierungsteams erheblich erhöht, um Compliance zu erreichen und nachzuweisen, sich auf ein Audit vorzubereiten und fortlaufend bewährte Methoden umzusetzen.

Ein Zero Trust-Ansatz geht oft über bestimmte Anforderungen hinaus, die durch Compliance-Vorschriften auferlegt werden, beispielsweise solche, die den Zugriff auf personenbezogene Daten regeln. Organisationen, die einen Zero Trust-Ansatz implementiert haben, stellen möglicherweise fest, dass sie bereits einige neue Bedingungen erfüllen oder problemlos auf ihrer ZeroTrust-Architektur aufbauen können, um konform zu sein.

| Traditionelle Ansätze zur Erfüllung regulatorischer und Compliance-Anforderungen | Moderner Ansatz zur Erfüllung regulatorischer und Compliance-Anforderungen mit Zero Trust |

|---|---|

| Viele Organisationen verwenden verschiedene Legacy-Lösungen, die miteinander verbunden sind. Diese Lösungen arbeiten oft nicht nahtlos zusammen, was Infrastrukturlücken aufdeckt und die Betriebskosten erhöht. Einige unabhängige „Spitzenklasse“-Lösungen können sogar die Einhaltung bestimmter Vorschriften verhindern, während sie verwendet werden, um andere zu erfüllen. Ein weit verbreitetes Beispiel ist der Einsatz von Verschlüsselung, um sicherzustellen, dass autorisierte Personen sicher mit Daten umgehen. Die meisten Verschlüsselungslösungen machen Daten jedoch für Dienste zur Verhinderung von Datenverlust (DLP), eDiscovery oder Archivierung undurchsichtig. Die Verschlüsselung hindert die Organisation daran, die von Benutzern durchgeführten Aktionen, die verschlüsselte Daten verwenden, sorgfältig zu prüfen. Dieses Ergebnis zwingt Organisationen dazu, schwierige und riskante Entscheidungen zu treffen, etwa entweder den Einsatz von Verschlüsselung auf Dateiebene für die Übertragung sensibler Daten zu verbieten oder verschlüsselte Daten ungeprüft außerhalb der Organisation zu lassen. |

Die Vereinheitlichung Ihrer Sicherheitsstrategie und -richtlinie mit einem Zero-Trust-Ansatz bricht Silos zwischen IT-Teams und Systemen auf und ermöglicht so eine bessere Transparenz und einen besseren Schutz im gesamten IT-Stack. Nativ integrierte Compliance-Lösungen, wie etwa die in Microsoft Purview, arbeiten nicht nur zusammen, um Ihre Compliance-Anforderungen und die eines Zero Trust-Ansatzes zu unterstützen, sondern tun dies auch mit vollständiger Transparenz, sodass jede Lösung die Vorteile anderer Lösungen, wie wie etwa Kommunikations-Compliance durch Nutzung von Vertraulichkeitskennzeichnungen in Inhalten. Integrierte Compliance-Lösungen können die erforderliche Abdeckung mit minimalen Kompromissen bieten, wie z. B. die transparente Verarbeitung verschlüsselter Inhalte durch eDiscovery- oder DLP-Lösungen. Echtzeittransparenz ermöglicht die automatische Erkennung von Assets, einschließlich kritischer Assets und Workloads, während Compliance-Anforderungen durch Klassifizierung und Vertraulichkeitskennzeichnung auf diese Assets angewendet werden können. Die Implementierung einer Zero Trust-Architektur hilft Ihnen, regulatorische und Compliance-Anforderungen mit einer umfassenden Strategie zu erfüllen. Der Einsatz von Microsoft Purview-Lösungen in einer Zero-Trust-Architektur hilft Ihnen, den gesamten Datenbestand Ihrer Organisation gemäß den für Ihr Unternehmen geltenden Vorschriften zu erkennen, zu steuern, zu schützen und zu verwalten. Zero Trust-Strategien umfassen häufig die Implementierung von Kontrollen, die bestimmte regulatorische Anforderungen erfüllen oder übertreffen, wodurch der Aufwand für die Durchführung systemweiter Änderungen zur Einhaltung neuer regulatorischer Anforderungen verringert wird. |

Die Anleitung in diesem Artikel führt Sie durch die ersten Schritte mit Zero Trust als Rahmen für die Erfüllung Ihrer gesetzlichen und Compliance-Anforderungen, wobei der Schwerpunkt auf der Kommunikation und Zusammenarbeit mit Führungskräften und Teams in Ihrer Organisation liegt.

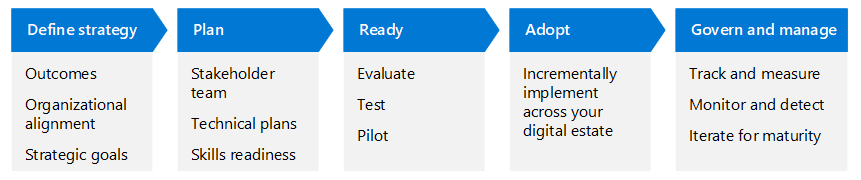

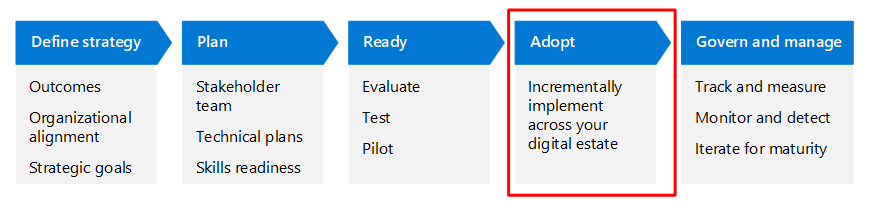

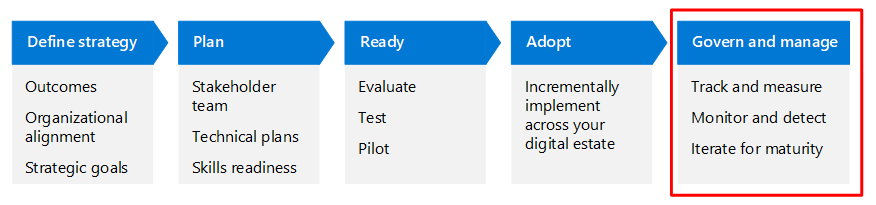

Dieser Artikel verwendet die gleichen Lebenszyklusphasen wie das Cloud Adoption Framework für Azure—Strategie definieren, planen, vorbereiten, übernehmen sowie steuern und verwalten –, jedoch für Zero Trust angepasst.

Die folgende Tabelle ist eine barrierefreie Version der Abbildung.

| Definieren der Strategie | Planen | Bereit | Übernehmen | Steuern und Verwalten |

|---|---|---|---|---|

| Organisatorische Ausrichtung Strategische Ziele Ergebnisse |

Stakeholder-Team Technische Pläne Qualifikationsbereitschaft |

Beurteilen Testen von Pilotphase |

Führen Sie die schrittweise Implementierung in Ihrem gesamten digitalen Bestand durch | Verfolgen und messen Überwachen und erkennen Iterieren für die Reife |

Strategiephase festlegen

Die Phase der Strategiedefinition ist entscheidend, um Bemühungen zur Begründung dieses Szenarios zu definieren und zu formalisieren. In dieser Phase verstehen Sie das Szenario aus regulatorischer, geschäftlicher, IT-, betrieblicher und strategischer Sicht.

Anschließend definieren Sie die Ergebnisse, anhand derer Sie den Erfolg in diesem Szenario messen möchten, wobei Sie sich darüber im Klaren sind, dass Compliance ein inkrementeller und iterativer Prozess ist.

Dieser Artikel schlägt Motivationen und Ergebnisse vor, die für viele Organisationen relevant sind. Nutzen Sie diese Vorschläge, um die Strategie für Ihre Organisation auf der Grundlage Ihrer individuellen Bedürfnisse zu verfeinern.

Verstehen Sie die Beweggründe Ihrer Unternehmensleiter

Während Zero Trust dazu beitragen kann, den Prozess der Erfüllung regulatorischer Anforderungen zu optimieren, besteht die vielleicht größte Herausforderung darin, die Unterstützung und den Beitrag von Führungskräften in Ihrer Organisation zu gewinnen. Dieser Einführungsleitfaden soll Ihnen bei der Kommunikation mit ihnen helfen, damit Sie eine organisatorische Abstimmung erreichen, Ihre strategischen Ziele definieren und Ergebnisse ermitteln können.

Um die Übereinstimmung zu erreichen, müssen Sie zunächst verstehen, was Ihre Führungskräfte motiviert und warum ihnen die Einhaltung gesetzlicher Anforderungen am Herzen liegen sollte. Die folgende Tabelle enthält beispielhafte Perspektiven. Es ist jedoch wichtig, dass Sie sich mit jedem dieser Führungskräfte und Teams treffen und zu einem gemeinsamen Verständnis der gegenseitigen Motivationen gelangen.

| Role | Warum es wichtig ist, regulatorische Anforderungen zu erfüllen |

|---|---|

| Chief Executive Officer (CEO) | Verantwortlich für die Sicherung der Organisationsstrategie, die von externen Prüfstellen validiert wird. Der CEO ist in der Regel einem Vorstand unterstellt, der auch den Grad der Einhaltung gesetzlicher Anforderungen im gesamten Unternehmen und die jährlichen Prüfungsergebnisse bewerten kann. |

| Chief Marketing Officer (CMO) | Verantwortlich dafür, sicherzustellen, dass vertrauliche Unternehmensinformationen nicht ausschließlich zu Marketingzwecken extern weitergegeben werden. |

| Chief Information Officer (CIO) | Ist in der Regel der Informationsbeauftragte der Organisation und wird gegenüber den Behörden für Informationsregulierung haftbar gemacht. |

| Chief Technology Officer (CTO) | Verantwortlich für die Aufrechterhaltung der Einhaltung gesetzlicher Vorschriften im digitalen Bereich. |

| Chief Information Security Officer (CISO) | Verantwortlich für die Übernahme und Einhaltung von Industriestandards, die Kontrollen bieten, die in direktem Zusammenhang mit der Einhaltung der Informationssicherheit stehen. |

| Chief Operations Officer (COO) | Stellt sicher, dass Unternehmensrichtlinien und -verfahren in Bezug auf Informationssicherheit, Datenschutz und andere Regulierungspraktiken auf operativer Ebene eingehalten werden. |

| Chief Financial Officer (CFO) | Bewertet finanzielle Nachteile und Vorteile der Compliance, wie Cyber-Versicherung und Steuer-Compliance. |

| Chief Risk Officer (CRO) | Besitzt die Risikokomponente des Governance Risk und Compliance (GRC)-Frameworks innerhalb der Organisation. Mindert Bedrohungen für Nichtkonformität und Compliance. |

Verschiedene Teile Ihrer Organisation haben möglicherweise unterschiedliche Beweggründe und Anreize für die Erfüllung regulatorischer und Compliance-Anforderungen. Die folgende Tabelle fasst einige dieser Motivationen zusammen. Stellen Sie sicher, dass Sie mit Ihren Stakeholdern in Kontakt treten, um deren Beweggründe zu verstehen.

| Bereich | Beweggründe |

|---|---|

| Geschäftliche Anforderungen | Um die geltenden behördlichen und gesetzlichen Anforderungen einzuhalten. |

| IT-Bedürfnisse | Um Technologien zu implementieren, die die Konformität mit gesetzlichen und Compliance-Anforderungen automatisieren, wie von Ihrer Organisation im Bereich von Identitäten, Daten, Geräten (Endpunkten), Anwendungen und Infrastruktur festgelegt. |

| Operative Bedürfnisse | Implementieren Sie Richtlinien, Verfahren und Arbeitsanweisungen, die auf relevante Industriestandards und relevante Compliance-Anforderungen verweisen und an diesen ausgerichtet sind. |

| Strategische Bedürfnisse | Reduzieren Sie das Risiko von Verstößen gegen nationale, regionale und lokale Gesetze und die potenziellen finanziellen und öffentlichen Reputationsschäden, die aus Verstößen resultieren können. |

Nutzung der Governance-Pyramide als Grundlage für die Strategie

Das Wichtigste, was Sie bei diesem Geschäftsszenario beachten sollten, ist, dass das Zero-Trust-Framework als Teil eines größeren Governance-Modells dient, das die Hierarchie verschiedener gesetzlicher, gesetzlicher, behördlicher, politischer und verfahrenstechnischer Anforderungen innerhalb einer Organisation festlegt. Im Compliance- und Regulierungsbereich gibt es viele Möglichkeiten, die gleichen Anforderungen oder Kontrollen zu erreichen. Es ist wichtig darauf hinzuweisen, dass in diesem Artikel die Einhaltung gesetzlicher Vorschriften mithilfe eines Zero Trust-Ansatzes verfolgt wird.

Ein Strategiemodell, das im Rahmen der Einhaltung gesetzlicher Vorschriften häufig verwendet wird, ist die hier gezeigte Governance-Pyramide.

Diese Pyramide veranschaulicht die verschiedenen Ebenen, auf denen die meisten Organisationen die Governance der Informationstechnologie (IT) verwalten. Von der Spitze der Pyramide bis zur Unterseite umfassen diese Ebenen Gesetze, Standards, Richtlinien und Verfahren sowie Arbeitsanweisungen.

Die Spitze der Pyramide stellt die wichtigste Ebene dar – die Gesetzgebung. Auf dieser Ebene sind die Unterschiede zwischen Organisationen geringer, da Gesetze für viele Organisationen allgemein gelten, obwohl nationale und unternehmensspezifische Vorschriften nur für einige Unternehmen und nicht für andere gelten können. Die Basis der Pyramide, die Arbeitsanweisungen, stellt den Bereich mit der größten Variation und Umsetzungsfläche zwischen den Organisationen dar. Dies ist die Ebene, die es einer Organisation ermöglicht, Technologie zu nutzen, um die wichtigeren Anforderungen für die höheren Ebenen zu erfüllen.

Die rechte Seite der Pyramide bietet Beispiele für Szenarien, in denen organisatorische Compliance zu positiven Geschäftsergebnissen und Vorteilen führen kann. Geschäftsrelevanz schafft mehr Anreize für Organisationen, eine Governance-Strategie zu verfolgen.

Die folgende Tabelle beschreibt, wie die verschiedenen Governance-Ebenen auf der linken Seite der Pyramide die strategischen Geschäftsvorteile auf der rechten Seite bieten können.

| Governance-Ebene | Strategische Geschäftsrelevanz und Ergebnisse |

|---|---|

| Gesetzgebung und Gesetze, kollektiv betrachtet | Durch das Bestehen rechtlicher Prüfungen können Bußgelder und Strafen vermieden und das Vertrauen der Verbraucher und die Markentreue gestärkt werden. |

| Standards bieten eine verlässliche Grundlage dafür, dass Menschen die gleichen Erwartungen an ein Produkt oder eine Dienstleistung teilen | Standards sorgen für Qualitätssicherung durch verschiedene branchenspezifische Qualitätskontrollen. Einige Zertifizierungen bieten auch Cyber-Versicherungsleistungen. |

| Richtlinien und Verfahren dokumentieren die täglichen Funktionen und Abläufe einer Organisation | Viele manuelle Prozesse im Zusammenhang mit der Governance können rationalisiert und automatisiert werden. |

| Arbeitsanweisungen beschreiben in detaillierten Schritten, wie ein Prozess auf der Grundlage der definierten Richtlinien und Verfahren durchgeführt wird | Die komplizierten Details von Handbüchern und Anleitungsdokumenten können durch Technologie optimiert werden. Dies kann menschliche Fehler erheblich reduzieren und Zeit sparen. Ein Beispiel ist die Verwendung von Microsoft Entra Conditional Access-Richtlinien als Teil des Mitarbeiter-Onboarding-Prozesses. |

Das Governance-Pyramidenmodell hilft dabei, Prioritäten zu fokussieren:

Gesetzliche und rechtliche Anforderungen

Dies kann schwerwiegende Folgen für Organisationen haben, wenn diese nicht befolgt werden.

Branchenspezifische und Sicherheitsstandards

Für Organisationen besteht möglicherweise eine Branchenanforderung, einen oder mehrere dieser Standards einzuhalten oder zu zertifizieren. Das Zero Trust-Framework kann auf verschiedene Sicherheits-, Informationssicherheits- und Infrastrukturmanagementstandards abgebildet werden.

Richtlinien und Vorgehensweisen

Organisationsspezifisch und regeln die eher intrinsischen Prozesse innerhalb des Unternehmens.

Arbeitsanweisung

Detaillierte Kontrollen, die hochtechnisch und maßgeschneidert sind, damit Organisationen die Richtlinien und Verfahren erfüllen können.

Es gibt mehrere Standards, die den Bereichen der Zero Trust-Architektur den größten Mehrwert verleihen. Wenn Sie die Aufmerksamkeit auf die folgenden Standards richten, die für Sie gelten, erzielen Sie eine größere Wirkung:

Die Center for Internet Security (CIS) Benchmarks bieten wertvolle Hinweise für Geräteverwaltungs- und Endpunktverwaltungsrichtlinien. CIS-Benchmarks umfassen Implementierungshandbücher für Microsoft 365 und Microsoft Azure. Organisationen aller Branchen und Vertikalen nutzen CIS-Benchmarks, um sie beim Erreichen von Sicherheits- und Compliance-Zielen zu unterstützen. Insbesondere solche, die in stark regulierten Umgebungen tätig sind.

Das National Institute of Standards and Technology (NIST) stellt die NIST Special Publication (NIST SP 800-63-4 ipd) Digital Identity Guidelines bereit. Diese Richtlinien stellen technische Anforderungen für Bundesbehörden dar, die digitale Identitätsdienste implementieren, und sollen nicht die Entwicklung oder Verwendung von Standards außerhalb dieses Zwecks einschränken. Es ist wichtig zu beachten, dass diese Anforderungen dazu dienen, die bestehenden Protokolle zu verbessern, die Teil der Zero Trust-Strategie sind. Sowohl Regierungen als auch Organisationen des öffentlichen Sektors, insbesondere in den Vereinigten Staaten, sind NIST-Mitglieder, aber auch börsennotierte Unternehmen können die Leitprinzipien innerhalb des Rahmenwerks nutzen. NIST bietet auch Hilfe bei der Implementierung einer Zero-Trust-Architektur in den Veröffentlichungen, die in NIST SP 1800-35 enthalten sind.

Der neu überarbeitete Standard ISO 27002:2022 wird für die allgemeine Datenverwaltung und Informationssicherheit empfohlen. Die Kontrollen in Anhang A bieten jedoch eine gute Grundlage für die Erstellung einer Checkliste von Sicherheitskontrollen, die später in umsetzbare Ziele umgewandelt werden kann.

ISO 27001:2022 also provides comprehensive guidelines on how risk management can be implemented in the context of information security. Dies kann insbesondere angesichts der Vielzahl an Metriken, die den Benutzern in den meisten Portalen und Dashboards zur Verfügung stehen, von Vorteil sein.

Standards wie diese können priorisiert werden, um Ihrem Unternehmen eine Basis an Richtlinien und Kontrollen zur Erfüllung allgemeiner Anforderungen zu bieten.

Microsoft stellt den Microsoft Purview Compliance Manager bereit, der Sie bei der Planung und Verfolgung des Fortschritts im Hinblick auf für Ihre Organisation geltende Besprechungsstandards unterstützt. Compliance-Manager kann Sie bei Ihrem gesamten Ablauf für Compliance unterstützen – von der Bestandsaufnahme der Datenschutzrisiken bis hin zur Verwaltung der Komplexität bei der Implementierung von Kontrollen, der Einhaltung von Vorschriften und Zertifizierungen sowie der Berichterstattung an Prüfer.

Definieren Sie Ihre Strategie

Aus Compliance-Sicht sollte Ihre Organisation seine Strategie entsprechend seiner intrinsischen GRC-Methodik definieren. Wenn sich die Organisation nicht an einen bestimmten Standard, eine bestimmte Richtlinie oder ein bestimmtes Rahmenwerk hält, sollte eine Bewertungsvorlage vom Compliance Manager angefordert werden. Jedem aktiven Microsoft 365-Abonnement wird eine Datenschutzgrundlinie zugewiesen, die den Zero Trust-Bereitstellungsrichtlinien zugeordnet werden kann. Diese Basislinie bietet Ihren Implementierern einen guten Ausgangspunkt dafür, wie die praktische Implementierung von Zero Trust aus Compliance-Sicht aussehen sollte. Diese dokumentierten Kontrollen können später in messbare Ziele umgewandelt werden. Diese Ziele sollten spezifisch, messbar, erreichbar, realistisch und terminiert (SMART) sein.

Die Baseline-Vorlage für Datenschutz im Compliance Manager integriert 36 Aktionen für Zero Trust, die auf die folgenden Kontrollfamilien abgestimmt sind:

- Zero Trust-Anwendung

- Leitfaden für Zero-Trust-Apps

- Zero Trust-Endpunkt

- Zero Trust-Daten

- Zero Trust-Identität

- Zero Trust-Infrastruktur

- Zero Trust-Netzwerk

- Zero Trust Sichtbarkeit, Automatisierung und Orchestrierung

Diese stimmen stark mit der hier gezeigten Zero Trust-Referenzarchitektur überein.

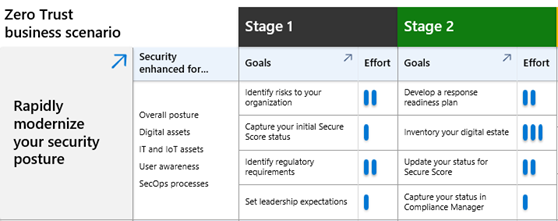

Planphase

Viele Organisationen können für diese technischen Aktivitäten einen vierstufigen Ansatz wählen, der in der folgenden Tabelle zusammengefasst ist.

| Phase 1 | Phase 2 | Phase 3 | Phase 4 |

|---|---|---|---|

| Identifizieren Sie die für Ihre Organisation geltenden gesetzlichen Anforderungen. Verwenden Sie den Compliance Manager, um Vorschriften zu identifizieren, die sich auf Ihr Unternehmen auswirken könnten, die Einhaltung der hohen Anforderungen dieser Vorschriften zu bewerten und die Behebung festgestellter Lücken zu planen. Lesen Sie die aktuellen Leitlinien zu den für Ihre Organisation geltenden Vorschriften. |

Verwenden Sie den Content Explorer in Microsoft Purview, um Daten zu identifizieren, die gesetzlichen Anforderungen unterliegen, und deren Risiko und Gefährdung einzuschätzen. Definieren Sie benutzerdefinierte Klassifikatoren, um diese Funktion an Ihre Geschäftsanforderungen anzupassen. Bewerten Sie Anforderungen für den Informationsschutz, wie z. B. Richtlinien zur Datenaufbewahrung und Datensatzverwaltung, und implementieren Sie dann grundlegende Richtlinien zum Informationsschutz und zur Datenverwaltung mithilfe von Aufbewahrungs- und Vertraulichkeitsbezeichnungen. Implementieren Sie grundlegende DLP-Richtlinien, um den Fluss regulierter Informationen zu kontrollieren. Implementieren Sie Kommunikations-Compliance-Richtlinien, wenn dies gesetzlich vorgeschrieben ist. |

Erweitern Sie die Richtlinien zur Verwaltung des Datenlebenszyklus durch Automatisierung. Richten Sie Partitionierungs- und Isolationskontrollen mithilfe von Vertraulichkeitsbezeichnungen, DLP oder Informationsbarrieren ein, wenn dies durch Vorschriften erforderlich ist. Erweitern Sie die Informationsschutzrichtlinien, indem Sie Behälterkennzeichnung, automatische und obligatorische Kennzeichnung sowie strengere DLP-Richtlinien implementieren. Erweitern Sie diese Richtlinien dann mithilfe anderer Funktionen in Microsoft Purview auf lokale Daten, Geräte (Endpunkte) und Cloud-Dienste von Drittanbietern. Bewerten Sie die Compliance mit dem Compliance Manager neu und identifizieren und beheben Sie verbleibende Lücken. |

Verwenden Sie Microsoft Sentinel, um Berichte basierend auf dem einheitlichen Überwachungsprotokoll zu erstellen, um den Compliancestatus Ihrer Informationen kontinuierlich zu bewerten und zu inventarisieren. Setzen Sie den Compliance Manager weiterhin kontinuierlich ein, um verbleibende Lücken zu identifizieren und zu schließen und die Anforderungen neuer oder aktualisierter Vorschriften zu erfüllen. |

Wenn dieser mehrstufige Ansatz für Ihre Organisation funktioniert, können Sie Folgendes verwenden:

Diesen herunterladbaren PowerPoint-Foliensatz zum Präsentieren und Nachverfolgen Ihres Fortschritts durch diese Phasen und Ziele für Führungskräfte und andere Projektbeteiligte. Dies ist die Folie für dieses Geschäftsszenario.

Diese Excel-Arbeitsmappe, um Besitzer zuzuweisen und Ihren Fortschritt für diese Phasen, Ziele und deren Aufgaben nachzuverfolgen. Hier sehen Sie das Arbeitsblatt für dieses Geschäftsszenario.

Stakeholder-Team

Zu Ihrem Stakeholder-Team für dieses Geschäftsszenario gehören Führungskräfte in Ihrer Organisation, die sich für Ihre Sicherheitslage einsetzen und wahrscheinlich die folgenden Rollen innehaben:

| Programmleiter und technische Eigentümer | Rechenschaftspflicht |

|---|---|

| Projektsponsor | Strategie, Steuerung, Eskalation, Vorgehensweise, Geschäftsausrichtung und Koordinationsmanagement. |

| Projektleiter | Gesamtmanagement von Engagement, Ressourcen, Zeit- und Zeitplan, Kommunikation und anderen. |

| CISO | Schutz und Steuerung von Datenbeständen und -systemen, z. B. Risiko- und Richtlinienbestimmung sowie Verfolgung und Berichterstattung. |

| IT-Compliance-Manager | Bestimmung der erforderlichen Kontrollen zur Erfüllung von Compliance- und Schutzanforderungen. |

| Leiter der Sicherheit und Benutzerfreundlichkeit für Endbenutzer (EUC) | Representation Ihrer Mitarbeiter. |

| Untersuchungs- und Prüfungsaufgaben | Untersuchung und Berichterstattung in Zusammenarbeit mit Compliance- und Schutzleitern. |

| Informationsschutzmanager | Datenklassifizierung und Identifizierung, Kontrolle und Problembehebung sensibler Daten. |

| Architektur-Lead | Technische Anforderungen, Architektur, Überprüfungen, Entscheidungen und Priorisierung. |

| Microsoft 365 Admins | Mandant und Umgebung, Vorbereitung, Konfiguration, Test. |

Das PowerPoint-Foliendeck mit Ressourcen für diesen Einführungsinhalt enthält die folgende Folie mit einer Stakeholder-Ansicht, die Sie für Ihre eigene Organisation anpassen können.

Technische Pläne und Fertigkeitenbereitschaft

Microsoft stellt Ressourcen bereit, die Sie bei der Erfüllung gesetzlicher und Compliance-Anforderungen unterstützen. In den folgenden Abschnitten werden Ressourcen für spezifische Ziele in den vier zuvor definierten Phasen hervorgehoben.

Phase 1

In Phase 1 identifizieren Sie die für Ihr Unternehmen geltenden Vorschriften und beginnen mit der Verwendung von Compliance Manager. Sie prüfen auch die für Ihre Organisation geltenden Vorschriften.

| Ziele für Stufe 1 | Ressourcen |

|---|---|

| Identifizieren Sie Compliance-Anforderungen mithilfe der Governance-Pyramide. | Compliance-Manager-Einschätzungen |

| Verwenden Sie den Compliance Manager, um die Compliance zu bewerten und die Behebung identifizierter Lücken zu planen. | Besuchen Sie das Compliance-Portal von Microsoft Purview und überprüfen Sie alle vom Kunden verwalteten Verbesserungsmaßnahmen, die für Ihre Organisation relevant sind. |

| Lesen Sie die aktuellen Leitlinien zu den für Ihre Organisation geltenden Vorschriften. | Siehe folgende Tabelle. |

In dieser Tabelle sind gängige Vorschriften oder Standards aufgeführt.

| Vorschriften und Standards | Ressourcen |

|---|---|

| National Institute of Standards and Technology (NIST) | Konfigurieren von Microsoft Entra ID, um die NIST-Authentifikator-Sicherheitsstufen zu erfüllen |

| Federal Risk and Authorization Management Program (FedRAMP) | Konfigurieren von Microsoft Entra ID zum Erreichen der FedRAMP High Impact-Ebene |

| Cybersecurity Maturity Model Certification (CMMC) | Konfigurieren von Microsoft Entra ID für CMMC-Konformität |

| Executive Order zur Verbesserung der Cybersicherheit des Landes (EO 14028) | Erfüllen der Identitätsanforderungen des Memorandums 22-09 mit Microsoft Entra ID |

| Health Insurance Portability and Accountability Act von 1996 (HIPAA) | Konfigurieren von Microsoft Entra ID für HIPAA-Konformität |

| Rat für Sicherheitsstandards der Zahlungskartenindustrie (PCI SSC) | PCI-DSS-Leitfaden für Microsoft Entra |

| Vorschriften für Finanzdienstleistungen | Wichtige Compliance- und Sicherheitsüberlegungen für US-Banken und Kapitalmärkte

|

| North America Electric Reliability Corporation (NERC) | Wichtige Compliance- und Sicherheitsüberlegungen für die Energiebranche |

Phase 2

In Phase 2 beginnen Sie mit der Implementierung von Kontrollen für Daten, die noch nicht vorhanden sind. Weitere Anleitungen zur Planung und Bereitstellung von Informationsschutzkontrollen finden Sie im Leitfaden zur Einführung von Zero Trust Identifizieren und schützen Sie sensible Geschäftsdaten.

| Ziele für Stufe 2 | Ressourcen |

|---|---|

| Verwenden Sie den Content Explorer, um regulierte Daten zu identifizieren. | Erste Schritte mit dem Inhalts-Explorer Der Content Explorer kann Sie dabei unterstützen, die aktuelle Gefährdung regulierter Daten zu überprüfen und deren Übereinstimmung mit den Vorschriften zu beurteilen, die vorschreiben, wo sie gespeichert und wie sie geschützt werden müssen. Erstellen Sie benutzerdefinierte sensible Informationstypen. |

| Implementieren Sie grundlegende Daten-Governance- und Informationsschutzrichtlinien mithilfe von Aufbewahrungs- und Vertraulichkeitsbezeichnungen. | Informationen zu Aufbewahrungsrichtlinien und -bezeichnungen für das Aufbewahren oder Löschen Informationen zu Vertraulichkeitsbezeichnungen |

| Überprüfen Sie Ihre DLP- und Verschlüsselungsrichtlinien. | Verhinderung von Datenverlust durch Purview Verschlüsselung mit Vertraulichkeitskennzeichnung Verschlüsselung für Office 365 |

| Implementieren Sie Kommunikationsrichtlinien (falls zutreffend). | Erstellen und Verwalten von Kommunikationskonformitätsrichtlinien |

Phase 3

In Phase 3 beginnen Sie mit der Automatisierung Ihrer Data Governance-Richtlinien für die Aufbewahrung und Löschung, einschließlich der Verwendung adaptiver Bereiche.

Diese Phase umfasst die Implementierung von Kontrollen zur Segregation und Isolation. NIST schreibt beispielsweise die Durchführung von Projekten in einer isolierten Umgebung vor, wenn sich diese Projekte auf bestimmte Arten vertraulicher Arbeit für und mit der Regierung der Vereinigten Staaten beziehen. In einigen Szenarien erfordern Finanzdienstleistungsvorschriften die Partitionierung von Umgebungen, um zu verhindern, dass Mitarbeiter verschiedener Unternehmensbereiche miteinander kommunizieren.

| Ziele für Phase 3 | Ressourcen |

|---|---|

| Erweitern Sie die Richtlinien zur Verwaltung des Datenlebenszyklus durch Automatisierung. | Datenlebenszyklusverwaltung |

| Richten Sie Partitionierungs- und Isolationskontrollen ein (falls zutreffend). | Informationsbarrieren Verhindern von Datenverlusten Mandantenübergreifender Zugriff |

| Erweitern Sie Informationsschutzrichtlinien auf andere Workloads. | Informationen zur Information Protection-Überprüfung Verwenden von Richtlinien zur Verhinderung von Datenverlust für Cloud-Apps, die nicht von Microsoft stammen Verhinderung von Datenverlust und Microsoft Teams Verwendung von Endpunkt-Datenverlustschutz Verwenden von Vertraulichkeitsbezeichnungen zum Schützen des Inhalts in Microsoft Teams, Microsoft 365-Gruppen und SharePoint-Websites |

| Schätzen Sie die Compliance mithilfe des Compliance-Managers neu ein. | Compliance Manager |

Phase 4

Bei den Zielen in Phase 4 geht es um die Operationalisierung dieses Szenarios durch den Übergang zu einer kontinuierlichen Bewertung der Konformität Ihrer Vermögenswerte mit Ihren geltenden Vorschriften und Standards.

| Ziele für Stufe 4 | Ressourcen |

|---|---|

| Bewerten und inventarisieren Sie kontinuierlich den Compliance-Status von Ressourcen. | In diesem Artikel wurden alle erforderlichen Tools identifiziert. Für dieses Ziel erstellen Sie einen wiederholbaren, iterativen Prozess, der eine kontinuierliche Überwachung von Ressourcen und Assets innerhalb des digitalen Bestands ermöglicht. Durchsuchen Sie das Audit-Protokoll im Compliance-Portal |

| Verwenden Sie Microsoft Sentinel, um Berichte zu erstellen, mit denen die Compliance gemessen werden kann. | Verwenden Sie Microsoft Sentinel, um Berichte basierend auf dem einheitlichen Überwachungsprotokoll zu erstellen, die Compliance zu bewerten und zu messen und die Effektivität von Steuerelementen zu veranschaulichen. Protokollanalyse in Azure |

| Nutzen Sie den Compliance Manager, um neue Lücken zu identifizieren und zu schließen. | Compliance Manager |

Bereitschaftsphase

Die meisten Compliance-Aufgaben erfolgen durch die Durchsetzung von Richtlinien. Sie legen fest, welche Bedingungen erfüllt sein müssen, um die Einhaltung zu gewährleisten, und erstellen dann eine oder mehrere Richtlinien, um eine Reihe von Kontrollen zu automatisieren. Durch die Richtliniendurchsetzung mit Zero Trust entsteht eine wiederholbare Überprüfung für bestimmte Compliance-Kontrollen, die implementiert werden. Durch die Integration von Kontrollen in die Betriebstechnologie, mit der das Unternehmen täglich interagiert, wird es einfacher, Prüfungsbereitschaft zu erreichen.

Während der Bereit-Phase bewerten, testen und steuern Sie die Richtlinien, auf die Sie abzielen, um sicherzustellen, dass diese Aktivitäten die beabsichtigten Ergebnisse erzielen. Stellen Sie sicher, dass dadurch keine neuen Risiken entstehen. Für dieses Zero Trust-Geschäftsszenario ist es wichtig, mit Ihren Stakeholdern zusammenzuarbeiten, die Zugriffskontrollen, Datenschutz und andere Infrastrukturschutzmaßnahmen implementieren. Beispielsweise unterscheiden sich die Empfehlungen zum Evaluieren, Testen und Pilotieren von Richtlinien zur Ermöglichung von Remote- und Hybridarbeit von den Empfehlungen zur Identifizierung und zum Schutz sensibler Daten in Ihrem gesamten digitalen Bestand.

Beispiel-Kontrollen

Jede Säule von Zero Trust kann spezifischen Kontrollen innerhalb eines Regulierungs- oder Standardrahmens zugeordnet werden.

Beispiel 1

Zero Trust für Identität ist dem Access Control Management im Benchmark des Center for Internet Security (CIS) und Anhang A.9.2.2 User Access Provisioning in ISO 27001:2022 zugeordnet.

In diesem Diagramm ist das Access Control Management in Anhang 9.2.2 des ISO 27001-Anforderungsstandards „User Access Provisioning“ definiert. Die Anforderungen für diesen Abschnitt werden durch die Anforderung einer Multifaktor-Authentifizierung erfüllt.

Die Ausführung jeder Kontrolle, wie z. B. die Durchsetzung von Richtlinien für bedingten Zugriff, ist für jede Organisation einzigartig. Das Risikoprofil Ihrer Organisation zusammen mit einer Bestandsaufnahme der Vermögenswerte sollte eine genaue Oberfläche und einen genauen Umfang der Umsetzung ergeben.

Beispiel 2

Zu den offensichtlicheren Zusammenhängen zwischen der Zero Trust-Architektur und Industriestandards gehört die Informationsklassifizierung. Anhang 8.2.1 von ISO 27001 schreibt Folgendes vor:

- Informationen müssen anhand rechtlicher Anforderungen, Wert, Wichtigkeit und Vertraulichkeit gegenüber unbefugter Offenlegung oder Änderung klassifiziert werden, idealerweise so, dass Geschäftsaktivitäten wiedergegeben werden, anstatt sie zu behindern oder zu erschweren.

In diesem Diagramm wird der Datenklassifizierungsdienst Microsoft Purview verwendet, um Sensitivitätskennzeichnungen für E-Mails, Dokumente und strukturierte Daten zu definieren und anzuwenden.

Beispiel 3

Anhang 8.1.1 in ISO 27001:2022 (Inventar der Vermögenswerte) fordert, dass alle Ressourcen, die mit Informationen und Informationsverarbeitungseinrichtungen verbunden sind, über ihren Lebenszyklus identifiziert und verwaltet und immer auf dem neuesten Stand gehalten werden müssen.

Die Erfüllung dieser Kontrollanforderung kann durch die Implementierung der Intune-Geräteverwaltung erreicht werden. Diese Anforderung liefert einen klaren Überblick über den Bestand und meldet den Status der Konformität jedes Geräts mit definierten Unternehmens- oder Branchenrichtlinien.

Für diese Kontrollanforderung verwenden Sie Microsoft Intune zum Verwalten von Geräten, einschließlich der Einrichtung von Konformitätsrichtlinien, um über die Konformität von Geräten mit den von Ihnen festgelegten Richtlinien zu berichten. Sie können auch Richtlinien für bedingten Zugriff verwenden, um die Gerätekonformität während des Authentifizierungs- und Autorisierungsprozesses zu fordern.

Beispiel 4

Das umfassendste Beispiel für eine Säule von Zero Trust, die auf Industriestandards abgebildet wurde, wäre Threat Intelligence und Incident Response. In diesem Szenario wird die gesamte Bandbreite der Produkte von Microsoft Defender und Microsoft Sentinel angewendet, um eine eingehende Analyse und Ausführung von Bedrohungsintelligenz und Echtzeit-Vorfallreaktionen bereitzustellen.

In diesem Diagramm stellt Microsoft Sentinel zusammen mit den Microsoft Defender-Tools Bedrohungsinformationen bereit.

Übernahmephase

In der Einführungsphase implementieren Sie Ihre technischen Pläne schrittweise in Ihrem gesamten digitalen Bestand. Sie müssen die technischen Pläne nach Bereichen kategorisieren und mit den entsprechenden Teams zusammenarbeiten, um diese Phase durchzuführen.

Wählen Sie für den Identitäts- und Gerätezugriff einen stufenweisen Ansatz, bei dem Sie mit einer kleinen Anzahl von Benutzern und Geräten beginnen und die Bereitstellung dann schrittweise auf Ihre gesamte Umgebung ausweiten. Dies wird im Einführungsszenario icheres Remote- und Hybrid-Arbeiten beschrieben. Im Folgenden sehen Sie ein Beispiel.

Bei der Einführung des Datenschutzes müssen die Arbeiten kaskadiert und iteriert werden, um sicherzustellen, dass die von Ihnen erstellten Richtlinien angemessen auf Ihre Umgebung zugeschnitten sind. Dies wird im Szenario zum Identifizieren und Schützen vertraulicher Geschäftsdaten beschrieben. Im Folgenden sehen Sie ein Beispiel.

Steuern und Verwalten

Die Erfüllung regulatorischer und Compliance-Anforderungen ist ein fortlaufender Prozess. Wechseln Sie beim Übergang zu dieser Phase zur Nachverfolgung und Überwachung. Microsoft stellt eine Menge Tools zur Verfügung, die dabei helfen.

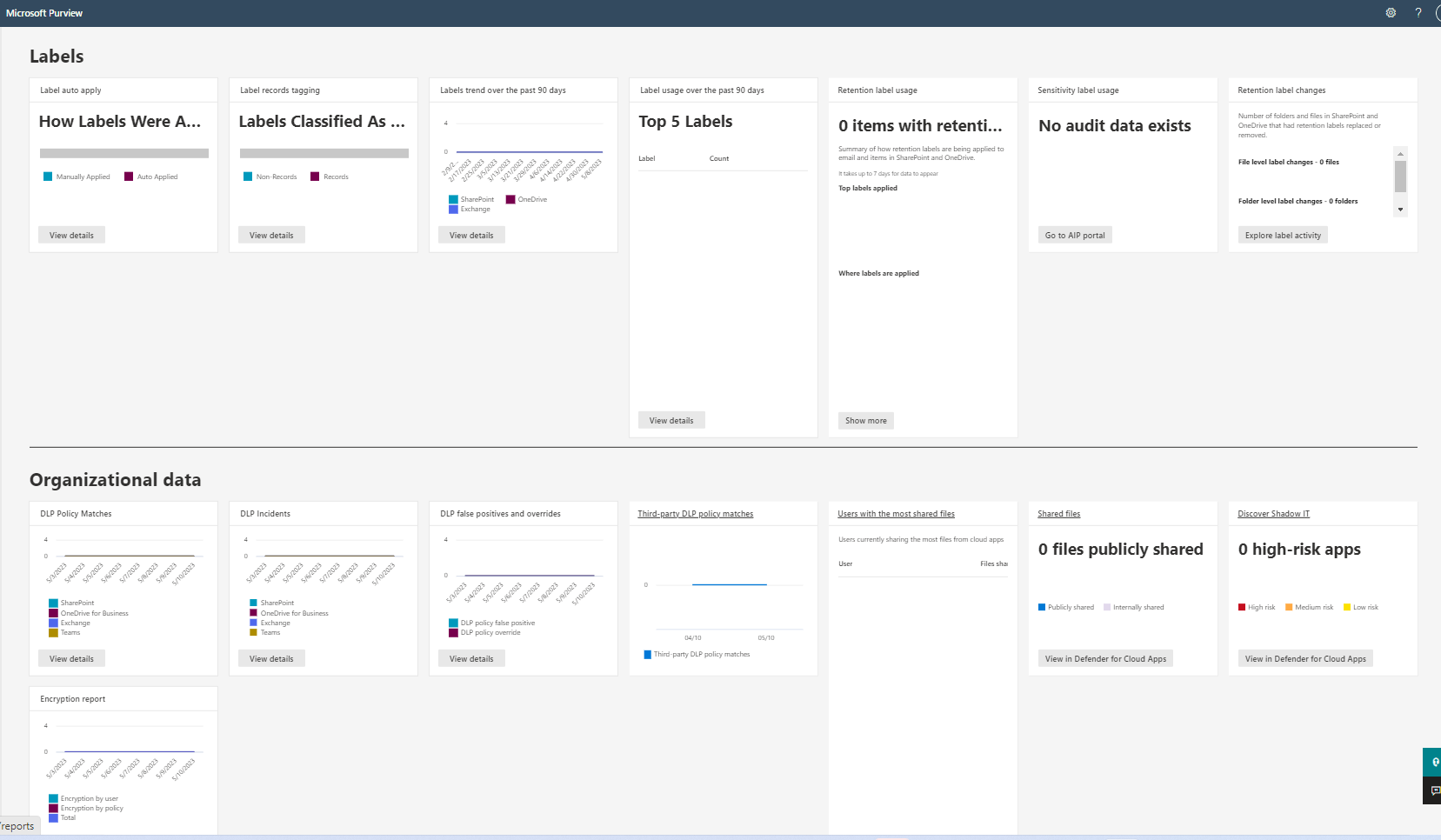

Mit dem Content Explorer können Sie den Status der organisatorischen Compliance überwachen. Zur Datenklassifizierung bietet der Content Explorer einen Überblick über die Landschaft und Verbreitung sensibler Informationen in Ihrem Unternehmen. Von trainierbaren Klassifikatoren bis hin zu verschiedenen Arten vertraulicher Daten – entweder durch adaptive Bereiche oder manuell erstellte Vertraulichkeitsbezeichnungen – können Ihre Administratoren sehen, ob das vorgeschriebene Vertraulichkeitsschema in der gesamten Organisation korrekt angewendet wird. Dies ist auch eine Gelegenheit, bestimmte Risikobereiche zu identifizieren, in denen vertrauliche Informationen regelmäßig in Exchange, SharePoint und OneDrive ausgetauscht werden. Im Folgenden sehen Sie ein Beispiel.

Mithilfe der weiteren Berichterstellungsfunktionalität im Microsoft Purview-Compliance-Portal können Sie eine Makroansicht der Compliance erstellen und quantifizieren. Im Folgenden sehen Sie ein Beispiel.

Die gleiche Denkweise und der gleiche Prozess können auf Azure angewendet werden. Verwenden Sie Defender for Cloud-Regulatory Compliance, um einen Compliance-Score zu ermitteln, der dem im Purview Compliance Manager bereitgestellten Score ähnelt. Der Score orientiert sich an mehreren regulatorischen Standards und Rahmenwerken in verschiedenen Branchen. Es liegt an Ihrer Organisation, zu verstehen, welche dieser regulatorischen Standards und Rahmenwerke für den Score gelten. Der von diesem Dashboard bereitgestellte Status zeigt eine ständige Echtzeitbewertung der bestandenen und nicht bestandenen Bewertungen für jeden Standard an. Im Folgenden sehen Sie ein Beispiel.

Die Purview-Dashboards bieten eine umfassende Bewertung, die Ihre Führungskräfte informieren und in der Abteilungsberichterstattung, beispielsweise einer vierteljährlichen Überprüfung, verwendet werden kann. Aus betrieblicher Sicht können Sie Microsoft Sentinel nutzen, indem Sie einen Log Analytics-Arbeitsbereich für einheitliche Überwachungsprotokolldaten erstellen. Dieser Arbeitsbereich kann mit Ihren Microsoft 365-Daten verbunden werden und Einblicke in die Benutzeraktivität bieten. Im Folgenden sehen Sie ein Beispiel.

Diese Daten sind anpassbar und können in Verbindung mit den anderen Dashboards verwendet werden, um die regulatorischen Anforderungen zu kontextualisieren, die speziell auf die Strategie, das Risikoprofil und die Ziele Ihrer Organisation abgestimmt sind.

Nächste Schritte

- Übersicht über das Zero Trust-Einführungsframework

- Modernisieren Sie schnell Ihren Sicherheitsstatus

- Sicheres Remote- und Hybrid-Arbeiten

- Identifizieren und schützen Sie sensible Geschäftsdaten

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung

Ressourcen zur Fortschrittsnachverfolgung

Für jedes der Zero Trust-Geschäftsszenarien können Sie die folgenden Fortschrittsverfolgungsressourcen verwenden.

| Ressource zur Fortschrittsnachverfolgung | Dies hilft Ihnen bei Folgendem… | Entwickelt für |

|---|---|---|

Planungsraster mit Phasen für das Übernahmeszenario zum Herunterladen Visio-Datei oder PDF

|

Verstehen Sie mühelos die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

| Zero Trust Einführungstracker als PowerPoint-Präsentation zum Herunterladen |

Verfolgen Sie Ihren Fortschritt durch die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

Ziele und Aufgaben des Geschäftsszenarios als Excel-Arbeitsmappe zum Herunterladen

|

Weisen Sie Verantwortung zu, und verfolgen Sie Ihren Fortschritt über die Phasen, Ziele und Aufgaben der „Planen“-Phase hinweg. | Projektleiter für Geschäftsszenarios, IT-Führungskräfte und IT-Implementierende. |

Weitere Ressourcen finden Sie unter Zero Trust-Bewertungs- und Fortschrittsverfolgungsressourcen.